Configurar a infraestrutura para oferecer suporte ao SCEP com o Intune

Importante

Para suportar os requisitos do Windows para um mapeamento forte de certificados SCEP que foram introduzidos e anunciados no KB5014754 a partir de 10 de maio de 2022, fizemos alterações à emissão de certificados SCEP do Intune para certificados SCEP novos e renovados. Com estas alterações, os certificados SCEP do Intune novos ou renovados para iOS/iPadOS, macOS e Windows incluem agora a seguinte etiqueta no campo Nome Alternativo do Requerente (SAN) do certificado: URL=tag:microsoft.com,2022-09-14:sid:<value>

Esta etiqueta é utilizada por um mapeamento forte para associar um certificado a um dispositivo específico ou SID de utilizador do Entra ID. Com esta alteração e requisito para mapear um SID do Entra ID:

- Os certificados de dispositivos são suportados para dispositivos associados ao Windows associados a híbridos quando esse dispositivo tem um SID no Entra ID que foi sincronizado a partir de um Active Directory no local.

- Os certificados de utilizador utilizam o SID do Utilizador do Entra ID, sincronizado a partir do Active Directory no local.

As Autoridades de Certificação (ACs) que não suportam a etiqueta de URL na SAN podem não emitir certificados. Os servidores dos Serviços de Certificados do Microsoft Active Directory que instalaram a atualização a partir de KB5014754 suportam a utilização desta etiqueta. Se utilizar uma AC de terceiros, contacte o seu fornecedor de AC para garantir que suportam este formato ou como e quando este suporte será adicionado.

Para obter mais informações, veja Sugestão de suporte: Implementar um mapeamento forte em certificados do Microsoft Intune – Microsoft Community Hub.

O Intune dá suporte ao uso do protocolo SCEP para autenticar conexões com seus aplicativos e recursos corporativos. O SCEP usa o Certificado de Autoridade de Certificação (AC) para proteger a troca de mensagens da CSR (Solicitação de Assinatura de Certificado). Quando a infraestrutura dá suporte ao SCEP, você pode usar perfis do Certificado SCEP do Intune (um tipo de perfil de dispositivo no Intune) para implantar os certificados em seus dispositivos.

O Certificate Connector para Microsoft Intune é necessário para usar perfis de certificado SCEP com o Intune quando também se usa uma autoridade de certificação dos Serviços de Certificados do Active Directory, também chamada de AC da Microsoft. O conector não é compatível com o mesmo servidor da AC (autoridade de certificação) emissora. O conector não é necessário ao usar Autoridades de Certificação de Terceiros.

As informações deste artigo podem ajudá-lo a configurar sua infraestrutura para dar suporte ao SCEP ao usar os Serviços de Certificados do Active Directory. Depois que a infraestrutura for configurada, você poderá criar e implantar perfis de Certificado SCEP com o Intune.

Dica

O Intune também dá suporte ao uso de certificados Public Key Cryptography Standards nº 12.

Pré-requisitos para uso do SCEP para certificados

Antes de continuar, certifique-se de que criou e implementou um perfil de certificado fidedigno em dispositivos que utilizam perfis de certificado SCEP. Os perfis de Certificado SCEP referenciam diretamente o perfil de certificado confiável usado para provisionar dispositivos com um Certificado de Autoridade de Certificação raiz confiável.

- Servidores e funções de servidor

- Accounts

- Requisitos de rede

- Certificados e modelos

- Requisito de PIN para Android Enterprise

Servidores e funções de servidor

Para dar suporte ao SCEP, a infraestrutura local a seguir precisa ser executada nos servidores que estão conectados ao domínio no Active Directory, com exceção do Servidor Proxy de Aplicativo Web.

Certificate Connector para Microsoft Intune – O Certificate Connector para Microsoft Intune é necessário para o uso de perfis de certificado SCEP com o Intune quando você usa uma AC da Microsoft. Ele é instalado no servidor que também executa a função de servidor NDES. No entanto, o conector não tem suporte no mesmo servidor que sua Autoridade de Certificação (AC) em emissão.

Para obter informações sobre o conector de certificado, confira:

Autoridade de Certificação: use uma AC (autoridade de certificação) corporativa dos Serviços de Certificados do Microsoft Active Directory que seja executada em uma Edição Enterprise do Windows Server 2008 R2 com o service pack 1 ou posterior. A versão usada do Windows Server precisa ter o suporte da Microsoft. Não há suporte para uma AC autônoma. Para obter mais informações, confira Instalar a autoridade de certificação.

Se a AC executar o Windows Server 2008 R2 SP1, você precisará instalar o hotfix da KB2483564.

Função de servidor do NDES – para suportar a utilização do Certificate Connector para o Microsoft Intune com SCEP, tem de configurar o Windows Server que aloja o conector de certificados com a função de servidor serviço de inscrição de dispositivos de rede (NDES). O conector dá suporte à instalação no Windows Server 2012 R2 ou versões posteriores. Em uma seção posterior deste artigo, orientaremos você na instalação do NDES.

- O servidor que hospeda o NDES e o conector precisa estar conectado ao domínio e na mesma floresta da AC corporativa.

- O servidor que aloja o NDES não pode ser um controlador de domínio.

- Não utilize o NDES instalado no servidor que aloja a AC Empresarial. Essa configuração representa um risco de segurança quando os serviços AC da Internet solicitam e a instalação do conector não é suportada no mesmo servidor que sua Autoridade de Certificação (AC) em emissão.

- A Configuração da Segurança Aprimorada do Internet Explorer deve estar desabilitada no servidor que hospeda o NDES e o Microsoft Intune Connector.

Para saber mais sobre o NDES, confira Diretrizes do Serviço de Registro de Dispositivo de Rede na documentação do Windows Server e Como usar um módulo de política com o Serviço de Registro de Dispositivo de Rede. Para saber mais sobre como configurar a alta disponibilidade para o NDES, consulte Alta Disponibilidade.

Suporte para NDES na Internet

Para permitir que os dispositivos na Internet obtenham certificados, você deve publicar a URL do NDES externamente na rede corporativa. Para tal, pode utilizar um proxy inverso, como o proxy de aplicações do Microsoft Entra, o Servidor Proxy de Aplicações Web da Microsoft ou um dispositivo ou serviço de proxy inverso de terceiros.

proxy da aplicação Microsoft Entra – pode utilizar o proxy de aplicações do Microsoft Entra em vez de um Servidor de Proxy de Aplicações Web (WAP) dedicado para publicar o URL do NDES na Internet. Essa solução permite que os dispositivos para a intranet e a Internet obtenham certificados. Para obter mais informações, veja Integrar com o proxy de aplicações do Microsoft Entra num servidor do Serviço de Inscrição de Dispositivos de Rede (NDES).

Servidor Proxy de Aplicativo Web – use um servidor que execute o Windows Server 2012 R2 ou posterior como um servidor WAP (Proxy de aplicativo Web) para publicar a URL do NDES na Internet. Essa solução permite que os dispositivos para a intranet e a Internet obtenham certificados.

O servidor que hospeda o WAP deve instalar uma atualização que habilita o suporte para as URLs longas que são usadas pelo Serviço de Registro de Dispositivo de Rede. Essa atualização está incluída no pacote cumulativo de atualizações de dezembro de 2014ou individualmente no KB3011135.

O servidor WAP precisa ter um certificado SSL que corresponda ao nome que está sendo publicado para clientes externos e confiar no certificado SSL usado no computador que hospeda o serviço do NDES. Esses certificados permitem que o servidor WAP encerre a conexão SSL de clientes e crie outra conexão SSL com o serviço do NDES.

Para obter mais informações, consulte Planejar certificados WAP e informações gerais sobre servidores WAP.

Proxy reverso de terceiros – Ao usar um proxy reverso de terceiros, verifique se o proxy dá suporte a uma solicitação de obtenção de URI longo. Como parte do fluxo de solicitação de certificado, o cliente faz uma solicitação com a solicitação de certificado na cadeia de caracteres de consulta. Como resultado, o URI pode ser grande e ter até 40 KB.

As limitações do protocolo SCEP impedem a utilização da pré-autenticação. Quando publica o URL do NDES através de um servidor proxy inverso, tem de ter a Pré-Autenticação definida como Pass-through. O Intune protege a URL do NDES quando você instala o conector de Certificado do Intune, instalando um módulo de política do Intune-SCEP no servidor NDES. O módulo ajuda a proteger a URL do NDES impedindo que os certificados sejam emitidos para solicitações de certificado violadas digitalmente ou inválidas. Isso limita o acesso somente aos dispositivos registrados no Intune que você gerencia com o Intune e que têm solicitações de certificado bem formadas.

Quando um perfil de certificado SCEP do Intune é entregue a um dispositivo, o Intune gera um blob de desafio personalizado que ele criptografa e assina. O blob não é legível pelo dispositivo. Somente o módulo de política e o serviço do Intune podem ler e verificar o blob de desafio. O blob inclui detalhes que o Intune espera que sejam fornecidos pelo dispositivo no respetivo pedido de assinatura de certificado (CSR). Por exemplo, a Entidade esperada e o Nome alternativo da entidade (SAN).

O módulo de política do Intune protege o NDES das seguintes maneiras:

Ao tentar acessar a URL do NDES publicada diretamente, o servidor retorna uma resposta 403 – Proibido: acesso negado.

Quando uma solicitação de certificado SCEP bem formada é recebida e o conteúdo da solicitação inclui o blob de desafio e o CSR do dispositivo, o módulo de política compara os detalhes do CSR do dispositivo em relação ao blob de desafio:

Se a validação falhar, nenhum certificado será emitido.

Somente as solicitações de certificado de um dispositivo registrado do Intune que forem aprovadas no desafio de validação do blob serão emitidas como um certificado.

Contas

Para configurar o conector para suportar o SCEP, utilize uma conta que tenha permissões para configurar o NDES no Windows Server e para gerir a sua Autoridade de Certificação. Para obter detalhes, confira Contas no artigo Pré-requisitos do Certificate Connector para Microsoft Intune.

Requisitos de rede

Para além dos requisitos de rede do conector de certificados, recomendamos que publique o serviço do NDES através de um proxy inverso, como o proxy de aplicações do Microsoft Entra, o Proxy de Acesso Web ou um proxy de terceiros. Se você não usar um proxy reverso, permita o tráfego TCP na porta 443 de todos os hosts e endereços IP na Internet ao serviço do NDES.

Permita todas as portas e todos os protocolos necessários para a comunicação entre o serviço do NDES e qualquer infraestrutura de suporte no ambiente. Por exemplo, o computador que hospeda o serviço do NDES precisa se comunicar com a AC, os servidores DNS, os controladores de domínio e, possivelmente, outros servidores no ambiente, como o Configuration Manager.

Certificados e modelos

Os certificados e os modelos a seguir são usados quando o SCEP é usado.

| Objeto | Detalhes |

|---|---|

| Modelo de Certificado SCEP | Modelo que configura na AC emissora que é utilizado para efetuar o preenchimento completo dos pedidos SCEP dos dispositivos. |

| Certificado de autenticação do servidor | Certificado do servidor Web solicitado da AC emissora ou da AC pública. Você instala e associa esse certificado SSL no IIS no computador que hospeda o NDES. |

| Certificado de AC raiz confiável | Para usar um perfil de Certificado SCEP, os dispositivos precisam confiar na AC (autoridade de certificação) raiz confiável. Use um perfil de certificado confiável no Intune para provisionar o Certificado de Autoridade de Certificação raiz confiável para usuários e dispositivos. - Utilize um único certificado de AC de Raiz Fidedigna por plataforma do sistema operativo e associe esse certificado a cada perfil de certificado fidedigno que criar. - Pode utilizar certificados de AC de Raiz Fidedigna adicionais quando necessário. Por exemplo, você pode usar certificados adicionais para fornecer uma relação de confiança a uma AC que assina os certificados de autenticação de servidor para os pontos de acesso Wi-Fi. Crie Certificados de Autoridade de Certificação raiz confiáveis adicionais para ACs emissoras. No perfil de Certificado SCEP criado no Intune, lembre-se de especificar o perfil de AC raiz confiável para a AC emissora. Para obter informações sobre o perfil de certificado confiável, confira Exportar o Certificado de Autoridade de Certificação raiz confiável e Criar perfis de certificado confiável em Usar certificados para autenticação no Intune. |

Observação

O certificado a seguir não é usado com o Certificate Connector para Microsoft Intune. Essas informações são fornecidas para aqueles que ainda não substituíram o conector mais antigo para o SCEP (instalado pelo NDESConnectorSetup.exe) pelo novo software do conector.

| Objeto | Detalhes |

|---|---|

| Certificado de autenticação de cliente | Solicitado da AC emissora ou da AC pública. Esse certificado é instalado no computador que hospeda o serviço NDES e é usado pelo Certificate Connector para Microsoft Intune. Se o certificado tiver o conjunto de usos de chave de autenticação de cliente e servidor (usos avançados de chave) no modelo de AC usado para emitir esse certificado, você poderá usar o mesmo certificado para autenticação de servidor e cliente. |

Requisito de PIN para Android Enterprise

Para o Android Enterprise, a versão de criptografia de um dispositivo determina se o dispositivo deve ser configurado com um PIN para que o SCEP possa provisionar esse dispositivo com um certificado. Os tipos de criptografia disponíveis são:

Criptografia de disco completo, que exige que o dispositivo tenha um PIN configurado.

Criptografia baseada em arquivo, que é exigida em dispositivos que são instalados pelo OEM com Android 10 ou posterior. Esses dispositivos não exigem um PIN. Dispositivos atualizados para Android 10 ainda poderão exigir um PIN.

Observação

O Microsoft Intune não consegue identificar o tipo de encriptação num dispositivo Android.

A versão do Android de um dispositivo pode afetar o tipo de criptografia disponível:

Android 10 e posterior: Os dispositivos instalados com o Android 10 ou posterior pelo OEM utilizam encriptação baseada em ficheiros e não necessitam de um PIN para o SCEP aprovisionar um certificado. Os dispositivos que são atualizados para a versão 10 ou posterior e começam a usar a criptografia baseada em arquivo ainda podem exigir um PIN.

Android 8 a 9: essas versões do Android dão suporte ao uso de criptografia baseada em arquivo, mas não é algo obrigatório. Cada OEM escolhe qual tipo de criptografia implementará para dada dispositivo. Também é possível que as modificações do OEM resultem na isenção da obrigatoriedade de um PIN mesmo ao usar a criptografia de disco completo.

Para obter mais informações, confira os seguintes artigos na documentação do Android:

Considerações para dispositivos registrados como Android Enterprise dedicado

Para dispositivos registrados como Android Enterprise dedicado, a imposição de senha pode gerar desafios.

Para dispositivos que executam o 9.0 e posterior e recebem a política do modo de quiosque, você pode usar uma política de conformidade de dispositivo ou de configuração de dispositivo para impor o requisito de senha. Exibir Dica de suporte: novas telas de conformidade baseadas no Google para o Modo de Quiosque da Equipe de Suporte do Intune, para entender a experiência do dispositivo.

Para dispositivos que executam o 8.x e anterior, você também pode usar uma política de conformidade ou de configuração do dispositivo para impor o requisito de senha. No entanto, para configurar um PIN, tem de introduzir manualmente a aplicação de definições no dispositivo e configurar o PIN.

Configurar a autoridade de certificação

Na seguintes seções, você vai:

- Configurar e publicar o modelo necessário para o NDES

- Definir as permissões necessárias para a revogação de certificado.

As seções a seguir exigem conhecimento do Windows Server 2012 R2 ou posterior e do AD CS (Serviços de Certificados do Active Directory).

Acessar a AC emissora

Entre na AC emissora com uma conta de domínio com direitos suficientes para gerenciar a AC.

Abra o MMC (Console de Gerenciamento Microsoft) da autoridade de certificação. Execute "certsrv.msc" ou no Gestor de Servidor, selecione Ferramentas e, em seguida, Autoridade de Certificação.

Selecione o nó Modelos de Certificado, selecione Gerir Ação>.

Criar o modelo de Certificado SCEP

Crie um Modelo de Certificado v2 (com compatibilidade com o Windows 2003) para uso como um modelo de Certificado SCEP. Você pode:

- Usar o snap-in Modelos de Certificado para criar um modelo personalizado.

- Copiar um modelo existente (como o modelo de Servidor Web) e atualizar a cópia para uso como um modelo do NDES.

Defina as seguintes configurações nas guias especificadas do modelo:

Geral:

- Desmarque a opção Publicar certificado no Active Directory.

- Especifique um nome de exibição amigável de Modelo para que você possa identificar esse modelo mais tarde.

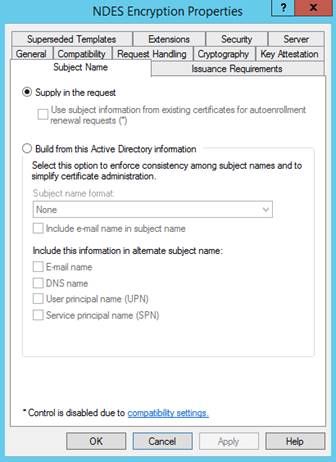

Nome da Entidade:

Selecione Fornecer na solicitação. O módulo de política do Intune para o NDES impõe segurança.

Extensões:

Verifique se Descrição das Políticas de Aplicativo inclui Autenticação de Cliente.

Importante

Adicione apenas as políticas de aplicativo necessárias. Confirme suas escolhas com seus administradores de segurança.

Para modelos de certificado do iOS/iPadOS e do macOS, edite também Uso da Chave e verifique se a opção A assinatura é uma prova de origem não está selecionada.

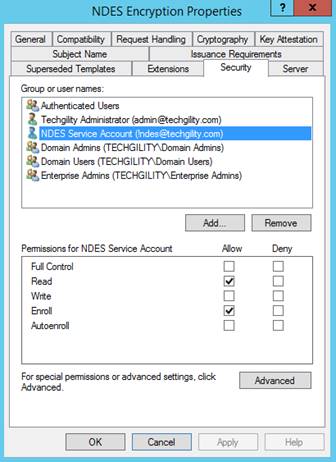

Segurança:

Adicione a conta de serviço do NDES. Esta conta exige permissões de Leitura e Registro nesse modelo.

Adicione contas extras para Administradores do Intune que criarão perfis SCEP. Essas contas exigem permissões de Leitura no modelo, de modo a permitir que esses administradores procurem esse modelo durante a criação de perfis SCEP.

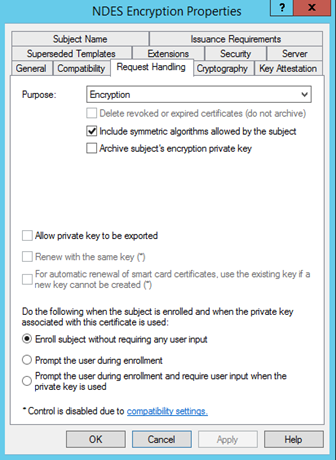

Tratamento de Solicitação:

A imagem a seguir é um exemplo. A configuração pode variar.

Requisitos de Emissão:

A imagem a seguir é um exemplo. A configuração pode variar.

Salve o modelo de certificado.

Criar o modelo de certificado do cliente

Observação

O certificado a seguir não é usado com o Certificate Connector para Microsoft Intune. Essas informações são fornecidas para aqueles que ainda não substituíram o conector mais antigo para o SCEP (instalado pelo NDESConnectorSetup.exe) pelo novo software do conector.

O Conector do Microsoft Intune exige um certificado com o uso avançado de chave da Autenticação de Cliente e o nome da entidade igual ao FQDN do computador em que o conector está instalado. É necessário um modelo com as seguintes propriedades:

- Extensões>Políticas de Aplicativo precisa conter Autenticação de Cliente

- Nome da entidade>Fornecer na solicitação.

Se você já tiver um modelo que inclua essas propriedades, poderá reutilizá-lo; caso contrário, crie outro modelo duplicando um existente ou criando um modelo personalizado.

Criar o modelo de certificado do servidor

A comunicação entre os dispositivos gerenciados e o IIS no servidor NDES usa o HTTPS, o que exige o uso de um certificado. Use o modelo de certificado do servidor Web para emitir esse certificado. Ou se você preferir ter um modelo dedicado, as seguintes propriedades serão necessárias:

- Extensões>Políticas de Aplicativo precisa conter Autenticação de Servidor.

- Nome da entidade>Fornecer na solicitação.

- Na guia Segurança, a conta de computador do servidor NDES deve ter as permissões Ler e Registrar.

Observação

Se você tiver um certificado que atenda aos dois requisitos dos modelos de certificado do cliente e do servidor, use um só certificado para o IIS e o conector de certificado.

Conceder permissões para a revogação de certificado

Para que o Intune possa revogar certificados que não são mais necessários, é necessário conceder permissões na autoridade de certificação.

No servidor que hospeda o conector de certificado, use a conta do sistema do servidor NDES ou uma conta específica, como a conta de serviço do NDES.

No console da autoridade de certificação, clique com o botão direito do mouse no nome da Autoridade de Certificação e selecione Propriedades.

No separador Segurança , selecione Adicionar.

Conceda a permissão Emitir e Gerenciar Certificados:

- Se você optar por usar a conta do sistema do servidor NDES, forneça as permissões ao servidor NDES.

- Se você optar por usar a conta de serviço do NDES, forneça permissões para essa conta.

Modificar o período de validade do modelo de certificado

É opcional modificar o período de validade do modelo de certificado.

Depois de criar o modelo de Certificado SCEP, edite o modelo para examinar o Período de validade na guia Geral.

Por predefinição, o Intune utiliza o valor configurado no modelo, mas pode configurar a AC para permitir que o requerente introduza um valor diferente, para que esse valor possa ser definido a partir do centro de administração do Microsoft Intune.

Planeje o uso de um período de validade de cinco dias ou mais. Quando o período de validade é inferior a cinco dias, existe uma elevada probabilidade de o certificado entrar num estado de quase expiração ou expirado, o que pode fazer com que o agente MDM nos dispositivos rejeite o certificado antes de ser instalado.

Importante

Para o iOS/iPadOS e o macOS, use sempre um valor definido no modelo.

Para configurar um valor que pode ser definido a partir do centro de administração do Microsoft Intune

Na AC, execute os seguintes comandos:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Publicar modelos de certificado

Na AC emissora, use o snap-in da Autoridade de Certificação para publicar o modelo de certificado. Selecione o nó Modelos de Certificado, selecione Ação>Novo>Modelo de Certificado a ser Emitido e, em seguida, selecione o modelo de certificado criado na seção anterior.

Valide a publicação do modelo exibindo-o na pasta Modelos de Certificado.

Configurar o NDES

Os procedimentos a seguir podem ajudá-lo a configurar o NDES (Serviço de Registro de Dispositivo de Rede) para uso com o Intune. Eles são fornecidos como exemplos, pois a configuração real pode variar dependendo da sua versão do Windows Server. Verifique se as configurações necessárias que você adicionar, como aquelas para o .NET Framework, atendem aos pré-requisitos do Certificate Connector para Microsoft Intune.

Para obter mais informações sobre o NDES, confira Diretrizes do Serviço de Registro de Dispositivo de Rede.

Instalar o serviço do NDES

No servidor que hospedará o serviço do NDES, entre como Administrador Corporativo e, em seguida, use o Assistente de Adição de Funções e Recursos para instalar o NDES:

No assistente, selecione Serviços de Certificados do Active Directory para acessar os Serviços de Função do AD CS. Selecione Serviço de Registro de Dispositivo de Rede, desmarque Autoridade de Certificação e, em seguida, conclua o assistente.

Dica

Em Progresso da instalação, não selecione Fechar. Em vez disso, selecione o link Configurar Serviços de Certificados do Active Directory no servidor de destino. O assistente de Configuração do AD CS será aberto, que você usará para o próximo procedimento neste artigo, Configurar o serviço do NDES. Após Configuração AD CS abrir, você pode fechar o Assistente de Adição de Funções e Recursos.

Quando o NDES é adicionado ao servidor, o assistente também instala o IIS. Confirme se o IIS tem as seguintes configurações:

Servidor Web>Segurança>Filtragem de Solicitações

Servidor Web>Desenvolvimento de Aplicativos>ASP.NET 3.5

Instalar o ASP.NET 3.5 instala o .NET Framework 3.5. Ao instalar o .NET Framework 3.5, instale o recurso .NET Framework 3.5 principal e o Ativação HTTP.

Servidor Web>Desenvolvimento de Aplicativo>ASP.NET 4.7.2

A instalação do ASP.NET 4.7.2 instala o .NET Framework 4.7.2. Ao instalar o .NET Framework 4.7.2, instale o recurso principal do .NET Framework 4.7.2, o ASP.NET 4.7.2 e o recurso Serviços WCF>Ativação HTTP.

Ferramentas de Gerenciamento>Compatibilidade com Gerenciamento do IIS 6>Compatibilidade com Metabase do IIS 6

Ferramentas de Gerenciamento>Compatibilidade com Gerenciamento do IIS 6>Compatibilidade com WMI do IIS 6

No servidor, adicione a conta de serviço do NDES como membro do grupo de IIS_IUSRS local.

Configure um nome principal de serviço (SPN) no Active Directory, se necessário. Para obter informações sobre como definir o SPN, veja Verificar se é necessário definir um nome principal de serviço para o NDES.

Configurar o serviço do NDES

Para configurar o serviço de NDES, use uma conta que seja um Administrador Corporativo.

No computador que hospeda o serviço do NDES, abra o assistente de Configuração do AD CS e, em seguida, faça as seguintes atualizações:

Dica

Se você está continuando do último procedimento e clicou no link Configurar os Serviços de Certificados do Active Directory no servidor de destino, esse assistente já deve estar aberto. Caso contrário, abra o Gerenciador do Servidor para acessar a configuração pós-implantação dos Serviços de Certificados do Active Directory.

- Em Serviços de Função, selecione o Serviço de Registro de Dispositivo de Rede.

- Em Conta de Serviço para NDES, especifique a conta de serviço do NDES.

- Em AC para NDES, clique em Selecionar e, em seguida, selecione a AC emissora em que você configurou o modelo de certificado.

- Em Criptografia para NDES, defina o comprimento da chave para atender aos requisitos da sua empresa.

- Em Confirmação, selecione Configurar para concluir o assistente.

Após a conclusão do assistente, atualize a seguinte chave do Registro no computador que hospeda o serviço do NDES:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Para atualizar essa chave, identifique a Finalidade dos modelos de certificado (encontrada na guia Tratamento de Solicitação). Em seguida, atualize a entrada do Registro correspondente substituindo os dados existentes pelo nome do modelo de certificado (não o nome de exibição do modelo) especificado na criação do modelo de certificado.

A tabela a seguir mapeia a finalidade do modelo de certificado de acordo com os valores do Registro:

Finalidade do modelo de certificado (na guia Tratamento de Solicitação) Valor de registro a ser editado Valor visto no centro de administração do Microsoft Intune para o perfil SCEP Assinatura SignatureTemplate Assinatura digital Criptografia EncryptionTemplate Codificação de chave Assinatura e criptografia GeneralPurposeTemplate Codificação de chave

Assinatura digitalPor exemplo, se a Finalidade do seu modelo de certificado for Criptografia, edite o valor de EncryptionTemplate como o nome do seu modelo de certificado.

Reinicie o servidor que hospeda o serviço do NDES. Não use iisreset; iireset não concluirá as alterações necessárias.

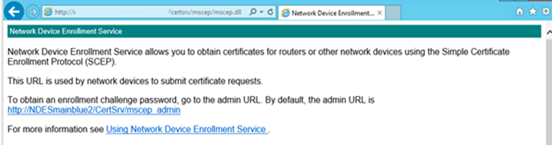

Navegue até http://FQDN_do_Servidor/certsrv/mscep/mscep.dll. Você deverá ver uma página do NDES semelhante à seguinte imagem:

Se o endereço web retornar uma mensagem 503 Serviço não disponível, verifique o Visualizador de Eventos dos computadores. Esse erro geralmente ocorre quando o pool de aplicativos é interrompido devido a uma permissão ausente na conta de serviço do NDES.

Instalar e associar certificados no servidor que hospeda o NDES

No servidor NDES, adicione um certificado de autenticação de servidor.

Certificado de autenticação do servidor

Esse certificado é usado no IIS. É um certificado de servidor Web simples que permite ao cliente confiar na URL do NDES.

Solicite um certificado de autenticação de servidor por meio da AC interna ou pública e, em seguida, instale o certificado no servidor.

Dependendo de como você expõe o NDES à Internet, existem diferentes requisitos.

Uma boa configuração seria:

- Um Nome da Entidade: Defina um CN (Nome Comum) com um valor que deve ser igual ao FQDN do servidor em que você está instalando o certificado (o Servidor NDES).

- Nome Alternativo da Entidade: Defina entradas DNS para cada URL à qual o NDES está respondendo, como o FQDN interno e as URLs externas.

Observação

Se estiver a utilizar o proxy da aplicação Microsoft Entra, o conector proxy de aplicações do Microsoft Entra traduzirá os pedidos do URL externo para o URL interno. Dessa forma, o NDES responderá apenas às solicitações direcionadas para URLs internas, geralmente o FQDN do servidor NDES.

Nessa situação, a URL externa não é necessária.

Associar o certificado de autenticação de servidor no IIS:

Depois de instalar o certificado de autenticação de servidor, abra o Gerenciador do IIS e selecione o Site Padrão. No painel Ações, selecione Associações.

Selecione Adicionar, defina Tipo como https e, em seguida, confirme que a porta é 443.

Para Certificado SSL, especifique o certificado de autenticação de servidor.

Observação

Ao configurar o NDES para o Certificate Connector para Microsoft Intune, somente o certificado de autenticação de servidor é usado. Se você estiver configurando o NDES para dar suporte ao conector de certificado mais antigo (NDESConnectorSetup.exe), você também deve configurar um Certificado de autenticação do cliente. Use um certificado individual para a autenticação de servidor e a autenticação de cliente quando esse certificado for configurado para atender aos critérios dos dois usos. Em relação ao Nome da Entidade, ele deve atender aos requisitos de certificado da autenticação de cliente.

As informações a seguir são fornecidas para aqueles que ainda não substituíram o conector mais antigo para o SCEP (instalado pelo NDESConnectorSetup.exe) pelo novo software do conector.

Certificado de autenticação de cliente

Esse certificado é usado durante a instalação do Certificate Connector para Microsoft Intune para dar suporte ao SCEP.

Solicite e instale um certificado de autenticação de cliente da sua AC interna ou de uma autoridade de certificação pública.

O certificado deve atender aos seguintes requisitos:

- Uso Avançado de Chave: esse valor deve incluir a Autenticação de Cliente.

- Nome da Entidade: Defina um CN (Nome Comum) com um valor que deve ser igual ao FQDN do servidor em que você está instalando o certificado (o Servidor NDES).

Baixar, instalar e configurar o Certificate Connector para Microsoft Intune

Para obter diretrizes, confira Instalar e configurar o Certificate Connector para Microsoft Intune.

- O conector de certificado é instalado no servidor que hospeda o serviço NDES.

- O conector não é compatível com o mesmo servidor da AC (autoridade de certificação) emissora.