Perfis de certificado de raiz fidedignos para Microsoft Intune

Ao utilizar o Intune para provisões com certificados para aceder aos seus recursos corporativos e rede, utilize um perfil de certificado de confiança para implementar o certificado de raiz fidedigno nesses dispositivos. Certificados de raiz fidedignos estabelecem uma confiança do dispositivo para a sua raiz ou intermédia (emissão) CA a partir da qual os outros certificados são emitidos.

Implementa o perfil de certificado fidedigno para os mesmos dispositivos e utilizadores que recebem os perfis de certificado para o Protocolo de Inscrição de Certificados Simples (SCEP), Padrões de Criptografia de Chaves Públicas (PKCS) e PKCS importados.

Dica

Os perfis de certificados fidedignos são suportados para Windows 10 Enterprise ambientes de trabalho remotos com múltiplas sessões.

Exportar o certificado ca raiz de confiança

Para utilizar certificados importados de PKCS, SCEP e PKCS, os dispositivos devem confiar na sua Autoridade de Certificação de Raiz. Para estabelecer confiança, exporte o certificado Trust Root CA, e quaisquer certificados intermédios ou que emitem certificados da Autoridade de Certificação, como certificado público (.cer). Pode obter estes certificados da AC emissora, ou de qualquer dispositivo que confie na sua A.C. emitindo.

Para exportar o certificado, consulte a documentação da sua Autoridade de Certificação. Terá de exportar o certificado público como .cer ficheiro. Não exporte a chave privada, um ficheiro .pfx.

Utilizará este ficheiro .cer quando criar perfis de certificado de confiança para implantar esse certificado nos seus dispositivos.

Criar perfis de certificado de confiança

Crie e implemente um perfil de certificado de confiança antes de criar um perfil de certificado importado SCEP, PKCS ou PKCS. A implementação de um perfil de certificado de confiança para os mesmos grupos que recebem os outros tipos de perfis de certificado garante que cada dispositivo pode reconhecer a legitimidade da sua AC. Isto inclui perfis como os de VPN, Wi-Fi e e-mail.

Os perfis de certificado SCEP referem diretamente um perfil de certificado de confiança. Os perfis de certificados PKCS não referenciam diretamente o perfil de certificado fidedigno, mas fazem referência direta ao servidor que hospeda o seu CA. Os perfis de certificado importados de PKCS não referenciam diretamente o perfil de certificado fidedignos, mas podem usá-lo no dispositivo. A implementação de um perfil de certificado de confiança para dispositivos garante que esta confiança é estabelecida. Quando um dispositivo não confia na raiz CA, a política de perfis de certificado SCEP ou PKCS falhará.

Crie um perfil de certificado de confiança separado para cada plataforma de dispositivo que pretende suportar, tal como fará para os perfis de certificados importados de SCEP, PKCS e PKCS.

Importante

Perfis de raiz fidedignos que cria para a plataforma Windows 10 e mais tarde, exibir no centro de administração Microsoft Endpoint Manager como perfis para a plataforma Windows 8.1 e posteriormente.

Este é um problema conhecido com a apresentação da plataforma para perfis de certificados Fidedignos. Enquanto o perfil apresenta uma plataforma de Windows 8.1 e posteriormente, é funcional para Windows 10 e posteriormente.

Nota

O perfil de Certificado Fidedigno no Intune só pode ser utilizado para entregar certificados de raiz ou intermédios. O objetivo da implantação desses certificados é estabelecer uma cadeia de confiança. A utilização do perfil de certificado de confiança para entregar certificados que não os certificados de raiz ou intermédio não é suportada pela Microsoft. Pode ser impedido de importar certificados que não sejam considerados certificados de raiz ou intermédios ao selecionar o perfil de certificado de confiança no centro de administração Microsoft Endpoint Manager. Mesmo que seja capaz de importar e implementar um certificado que não seja nem uma raiz nem um certificado intermédio usando este tipo de perfil, provavelmente encontrará resultados inesperados entre diferentes plataformas como iOS e Android.

Perfis de certificado fidedignos para administrador de dispositivo Android

A partir do Android 11, já não é possível utilizar um perfil de certificado de confiança para implementar um certificado de raiz fidedigno para dispositivos que estão inscritos como administrador de dispositivos Android. Esta limitação não se aplica à Samsung Knox.

Uma vez que os perfis de certificado SCEP requerem que o certificado de raiz fidedigno seja instalado num dispositivo, e deve referir um perfil de certificado de confiança que, por sua vez, faz referência a esse certificado, utilize as seguintes etapas para contornar esta limitação:

A disposição manual do dispositivo com o certificado raiz fidedigno. Para obter orientação da amostra, consulte a seguinte secção.

Implemente para o dispositivo um perfil de certificado de raiz fidedigno que faz referência ao certificado de raiz fidedigno que instalou no dispositivo.

Implemente um perfil de certificado SCEP no dispositivo que faz referência ao perfil de certificado de raiz fidedigno.

Esta questão não se limita aos perfis de certificados SCEP. Por isso, planeie instalar manualmente o certificado de raiz fidedigno em dispositivos aplicáveis caso a sua utilização de perfis de certificados PKCS, ou perfis de certificados importados de PKCS o exijam.

Saiba mais sobre as mudanças no suporte ao administrador de dispositivos Android a partir de techcommunity.microsoft.com.

Disponibilização manual de um dispositivo com o certificado raiz fidedigno

As seguintes orientações podem ajudá-lo a providenciar manualmente dispositivos com um certificado de raiz fidedigno.

Faça o download ou transfira o certificado de raiz fidedigno para o dispositivo Android. Por exemplo, pode utilizar o e-mail para distribuir o certificado aos utilizadores do dispositivo, ou fazer com que os utilizadores o descarreguem de um local seguro. Depois do certificado estar no dispositivo, deve ser aberto, nomeado e guardado. A poupança do certificado adiciona-o à loja de certificados do Utilizador no dispositivo.

- Para abrir o certificado no dispositivo, o utilizador deve localizar e tocar (aberto) no certificado. Por exemplo, depois de enviar o certificado por e-mail, um utilizador do dispositivo pode tocar ou abrir o anexo do certificado.

- Quando o certificado abrir, o utilizador deve fornecer o seu PIN ou autenticar-se no dispositivo antes de poder gerir o certificado.

Após a autenticação, o certificado abre e deve ser nomeado antes de poder ser guardado na loja de certificados do Utilizador. O nome do certificado deve corresponder ao nome do certificado especificado no perfil de Certificado de Raiz Fidedigna que será enviado para o dispositivo. Depois de nomear o certificado, pode ser guardado.

Depois de guardado, o certificado está pronto a ser utilizado. Um utilizador pode confirmar que o certificado está na localização correta do dispositivo:

- Credenciais Open Definições > Security > Trusted. O caminho real para credenciais fidedignas pode variar por dispositivo.

- Abra o separador Utilizador e localize o certificado.

- Se estiver presente na lista de certificados de utilizador, o certificado é instalado corretamente.

Com um certificado de raiz instalado num dispositivo, deve ainda utilizar os seguintes certificados SCEP ou PKCS:

- Um perfil de Certificado fidedigno que faz referência a esse certificado

- O perfil SCEP ou PKCS que faz referência ao perfil do certificado à disponibilização dos certificados SCEP ou PKCS.

Para criar um perfil de certificado fidedigno

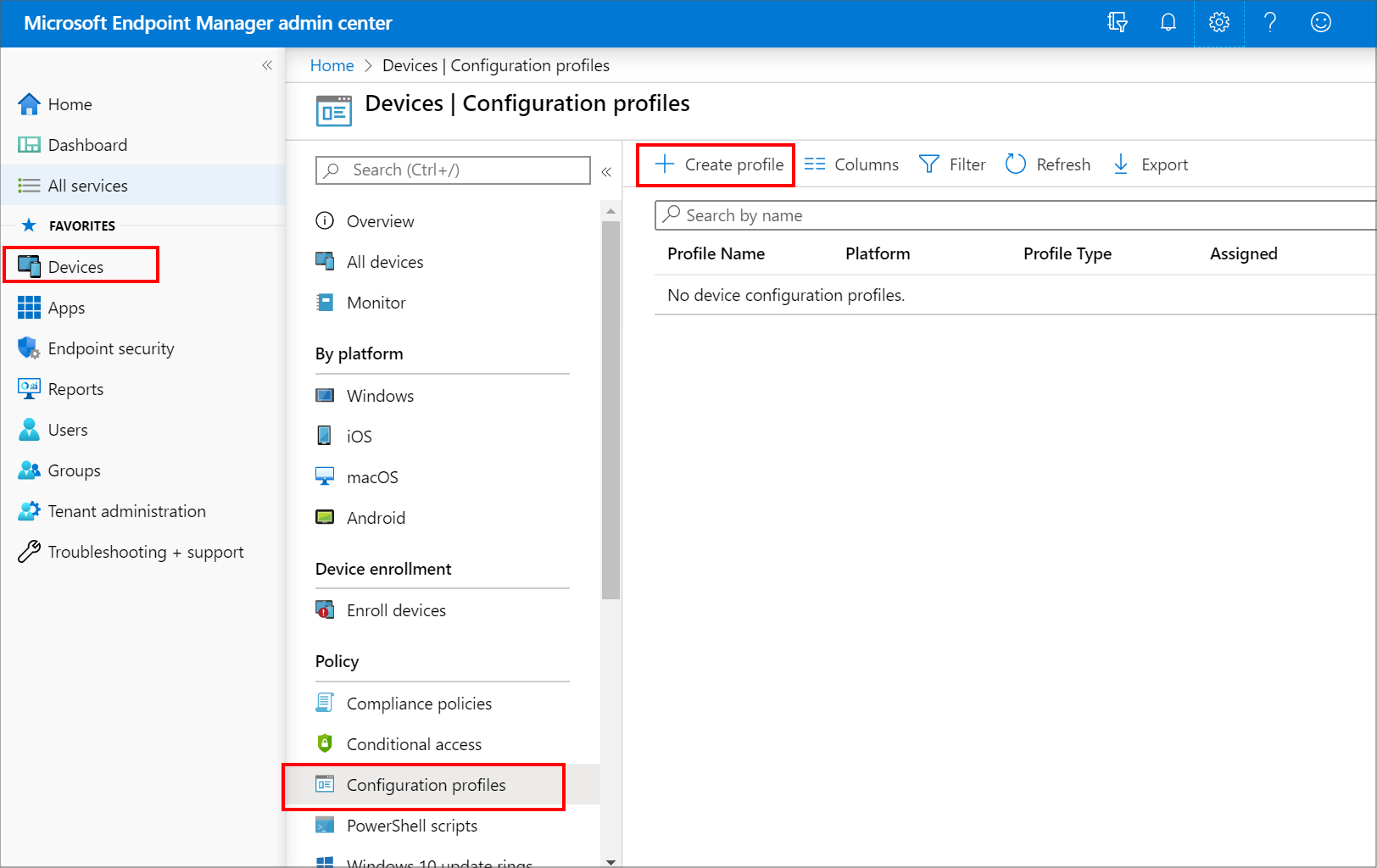

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione e vá para perfis de configuração de > dispositivos > Criar perfil.

Introduza as seguintes propriedades:

- Plataforma: Escolha a plataforma dos dispositivos que receberão este perfil.

- Perfil: Selecione Certificado de Confiança. Ou, selecione o certificado de confiança dos modelos. >

Selecione Criar.

No Básico, insira as seguintes propriedades:

- Nome: Introduza um nome descritivo para o perfil. Atribua nomes aos perfis de forma que possa identificá-los facilmente mais tarde. Por exemplo, um bom nome de perfil é perfil de certificado fidedigno para toda a empresa.

- Descrição: Introduza uma descrição para o perfil. Esta definição é opcional, mas recomendada.

Selecione Seguinte.

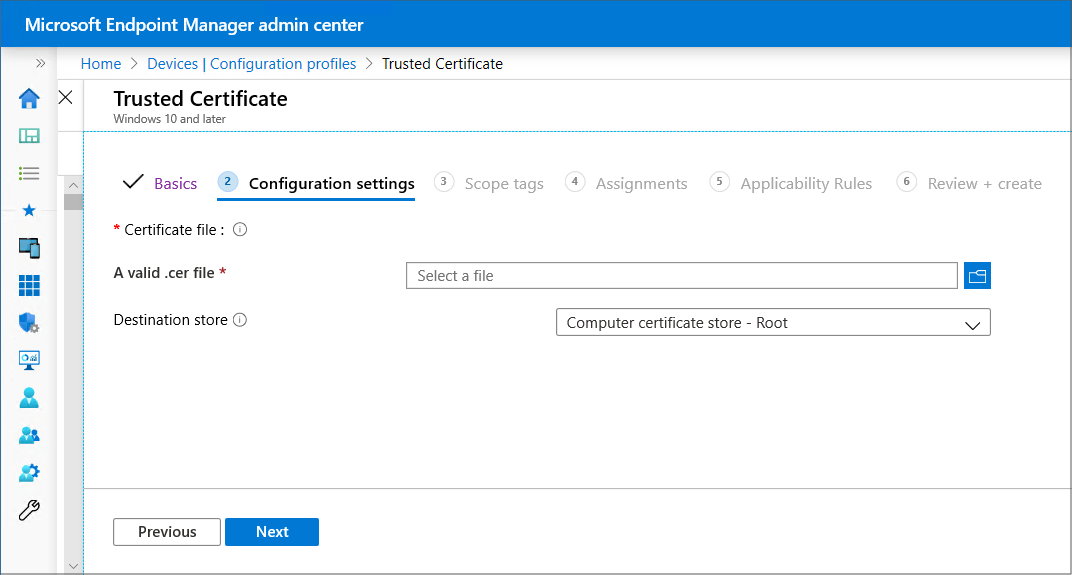

Nas definições de Configuração, especifique o ficheiro .cer para o certificado de CA raiz fidedigno que exportava anteriormente.

Apenas para os dispositivos Windows 8.1 e Windows 10, selecione o Arquivo de Destino do certificado fidedigno em:

- Arquivo de certificados no computador – Raiz

- Arquivo de certificados no computador – Intermédio

- Armazenamento de certificados de utilizador – Intermédio

Selecione Seguinte.

Em Atribuições, selecione o utilizador ou grupos que receberão o seu perfil. Para obter mais informações sobre a atribuição de perfis, consulte perfils de utilizador e dispositivo de atribuição.

Selecione Seguinte.

(Aplica-se apenas a Windows 10) Nas Regras de Aplicabilidade, especifique as regras de aplicabilidade para aperfeiçoar a atribuição deste perfil. Pode optar por atribuir ou não atribuir o perfil com base na edição de SISTEMA ou versão de um dispositivo.

Para obter mais informações, consulte as regras de aplicabilidade na Criação de um perfil do dispositivo em Microsoft Intune.

Em Rever + criar, rever as suas definições. Quando seleciona Criar, as suas alterações são guardadas e o perfil é atribuído. A política também é mostrada na lista de perfis.

Passos seguintes

Criar perfis de certificados:

- Configure a infraestrutura de suporte a certificados SCEP com a Intune

- Configurar e gerir certificados PKCS com o Intune

- Criar um perfil de certificado PKCS importado

Saiba mais sobre conectores de certificados