Configurar o Microsoft Tunnel para Intune

O Gateway do Microsoft Tunnel é instalado num contentor num servidor Linux que é executado no local ou na cloud. Consoante o seu ambiente e infraestrutura, poderão ser necessárias configurações e software adicionais, como o Azure ExpressRoute.

Antes de iniciar a instalação, certifique-se de que conclui as seguintes tarefas:

- Examine e Configure os pré-requisitos do Microsoft Tunnel.

- Execute a ferramenta de preparação do Microsoft Tunnel para confirmar se o seu ambiente está pronto para dar suporte ao uso do túnel.

Depois que seus pré-requisitos estiverem prontos, retorne a este artigo para iniciar a instalação e a configuração do túnel.

Criar uma Configuração de servidor

O uso de uma Configuração de servidor permite que você crie uma configuração uma vez e use-a em vários servidores. A configuração inclui intervalos de endereços de IP, servidores DNS e regras de túnel dividido. Mais tarde, irá atribuir uma configuração de Servidor a um Site, que aplica automaticamente essa configuração de servidor a cada servidor que se associa a esse Site.

Para criar uma Configuração de servidor

Inicie sessão no Microsoft Intune centro> deadministração Administração de inquilinos Do>Microsoft Tunnel Gateway>selecione oseparadorConfigurações do servidor>Criar novo.

No separador Informações Básicas, introduza um Nome e uma Descrição(opcional) e selecione Seguinte.

Na guia Configurações, defina os seguintes itens:

Intervalo dos endereços de IP: os endereços de IP nesse intervalo serão concedidos aos dispositivos quando eles se conectarem ao Gateway do Tunnel. O intervalo de endereços IP do Cliente do Tunnel especificado não deve estar em conflito com um intervalo de rede local.

- Considere usar o intervalo de APIPA (Endereçamento IP Privado Automático) de 169.254.0.0/16, pois esse intervalo evita conflitos com outras redes corporativas.

- Se o intervalo de endereços IP do cliente entrar em conflito com o destino, utiliza o endereço de loopback e não consegue comunicar com a rede empresarial.

- Você pode selecionar qualquer intervalo de endereços IP do cliente que deseja usar se ele não estiver em conflito com os intervalos de endereços IP da rede corporativa.

Porta do servidor: insira a porta que o servidor escuta nas conexões.

Servidores DNS: estes servidores são utilizados quando um pedido DNS provém de um dispositivo que se liga ao Gateway de Túnel.

Pesquisa de sufixos DNS(opcional): este domínio é fornecido aos clientes como o domínio predefinido quando se ligam ao Gateway de Túnel.

Desativar o UDP Connections(opcional): quando selecionado, os clientes ligam-se apenas ao servidor VPN através de ligações TCP. Uma vez que o cliente de túnel autónomo requer a utilização do UDP, selecione a caixa de verificação para desativar as ligações UDP apenas depois de configurar os dispositivos para utilizarem Microsoft Defender para Ponto de Extremidade como a aplicação cliente de túnel.

Também na guia Configurações, configure as regras de túnel dividido, que são opcionais.

Você só pode excluir ou incluir palavras únicas. Os endereços incluídos são roteados ao Gateway do Tunnel. Os endereços excluídos não são encaminhados para o Gateway de Túnel. Por exemplo, você pode configurar uma regra de inclusão para 255.255.0.0 ou 192.168.0.0/16.

Use as seguintes opções para incluir ou excluir endereços:

- Intervalos de IP a serem incluídos

- Intervalos de IP a serem excluídos

Observação

Não utilize um intervalo de IP que especifique 0.0.0.0 em nenhum dos endereços de inclusão ou exclusão. O Gateway de Túnel não consegue encaminhar o tráfego quando este intervalo é utilizado.

Na guia Examinar + criar, examine a configuração e selecione Criar para salvá-la.

Observação

Por predefinição, cada sessão de VPN permanecerá ativa durante apenas 3.600 segundos (uma hora) antes de se desligar (será estabelecida uma nova sessão imediatamente caso o cliente esteja definido para utilizar Always On VPN). No entanto, pode modificar o valor de tempo limite da sessão juntamente com outras definições de configuração do servidor através de chamadas de grafos (microsoftTunnelConfiguration).

Criar um Site

Os sites são grupos lógicos de servidores que hospedam o Microsoft Tunnel. Atribui uma configuração de Servidor a cada Site que criar. Essa configuração é aplicada a cada servidor que ingressa no Site.

Para criar uma configuração do Site

Inicie sessão no centro >de administração Microsoft IntuneAdministração> de inquilinosdo Microsoft Tunnel Gateway>, selecione oseparador> Sites Criar.

No painel Criar um site, especifique as seguintes propriedades:

Nome: insira um nome para esse Site.

Descrição: opcionalmente, pode especificar uma descrição amigável para o Site.

Endereço IP público ou FQDN: especifique um endereço IP público ou FQDN, que é o ponto de ligação para dispositivos que utilizam o túnel. Esse endereço IP ou FQDN pode identificar um servidor individual ou um servidor de balanceamento de carga. O endereço IP ou FQDN precisa ter a capacidade de resolver no DNS público e o endereço IP resolvido deve ser roteável publicamente.

Configuração do servidor: para selecionar uma configuração de servidor para associar a este Site, utilize o menu pendente.

URL para verificação de acesso à rede interna: especifique uma URL HTTP ou HTTPS para um local em sua rede interna. A cada cinco minutos, cada servidor atribuído a este site tenta aceder ao URL para confirmar que consegue aceder à sua rede interna. Os servidores relatam o status dessa verificação como Acessibilidade de rede interna na guia Verificação de integridade dos servidores.

Atualizar automaticamente os servidores no site: se Sim, os servidores serão atualizados automaticamente quando uma atualização estiver disponível. Se Não, a atualização é manual e um administrador deve aprovar uma atualização antes que ela possa ser iniciada.

Para obter mais informações, confira Atualizar o Microsoft Tunnel.

Limitar atualizações do servidor à janela de manutenção: se Sim, as atualizações do servidor para o site só podem ser iniciadas entre a hora de início e a hora de término especificadas. Deve haver pelo menos uma hora entre a hora de início e a hora de término. Quando definido como Não, não há nenhuma janela de manutenção e as atualizações são iniciadas assim que possível, dependendo de como os Servidores atualizados automaticamente no site estão configurados.

Quando definida como Sim, configure as seguintes opções:

- Fuso horário – o fuso horário que você seleciona determina quando a janela de manutenção é iniciada e termina em todos os servidores do site, independentemente do fuso horário de servidores individuais.

- Hora de início – especifique a hora mais cedo em que o ciclo de atualização pode iniciar, com base no fuso horário selecionado.

- Hora de término – especifique o último horário em que o ciclo de atualização pode iniciar, com base no fuso horário selecionado. Os ciclos de atualização que começam antes dessa hora continuarão a ser executados e poderão ser concluídos após esse período.

Para obter mais informações, confira Atualizar o Microsoft Tunnel.

Selecione Criar para salvar o Site.

Instalar o Gateway do Microsoft Tunnel

Antes de instalar o Gateway do Microsoft Tunnel em um servidor Linux, configure o seu locatário com pelo menos uma Configuração de servidor e, em seguida, crie um Site. Mais tarde, irá especificar o Site ao qual um servidor se associa quando instala o túnel nesse servidor.

Com uma configuração de servidor e um site, pode utilizar o seguinte procedimento para instalar o Gateway de Túnel da Microsoft.

No entanto, se planear instalar o Gateway de Túnel da Microsoft num contentor podman sem raiz, veja Utilizar um contentor podman sem raiz antes de iniciar a instalação. A secção ligada detalha os requisitos de pré-requisitos adicionais e uma linha de comandos modificada para o script de instalação. Depois de configurar os pré-requisitos adicionais, pode regressar aqui para continuar com o seguinte procedimento de instalação.

Usar o script para instalar o Microsoft Tunnel

Baixe o script de instalação do Microsoft Tunnel usando um dos seguintes métodos:

Baixe a ferramenta diretamente usando um navegador da Web. Acesse https://aka.ms/microsofttunneldownload para baixar o arquivo mstunnel-setup.

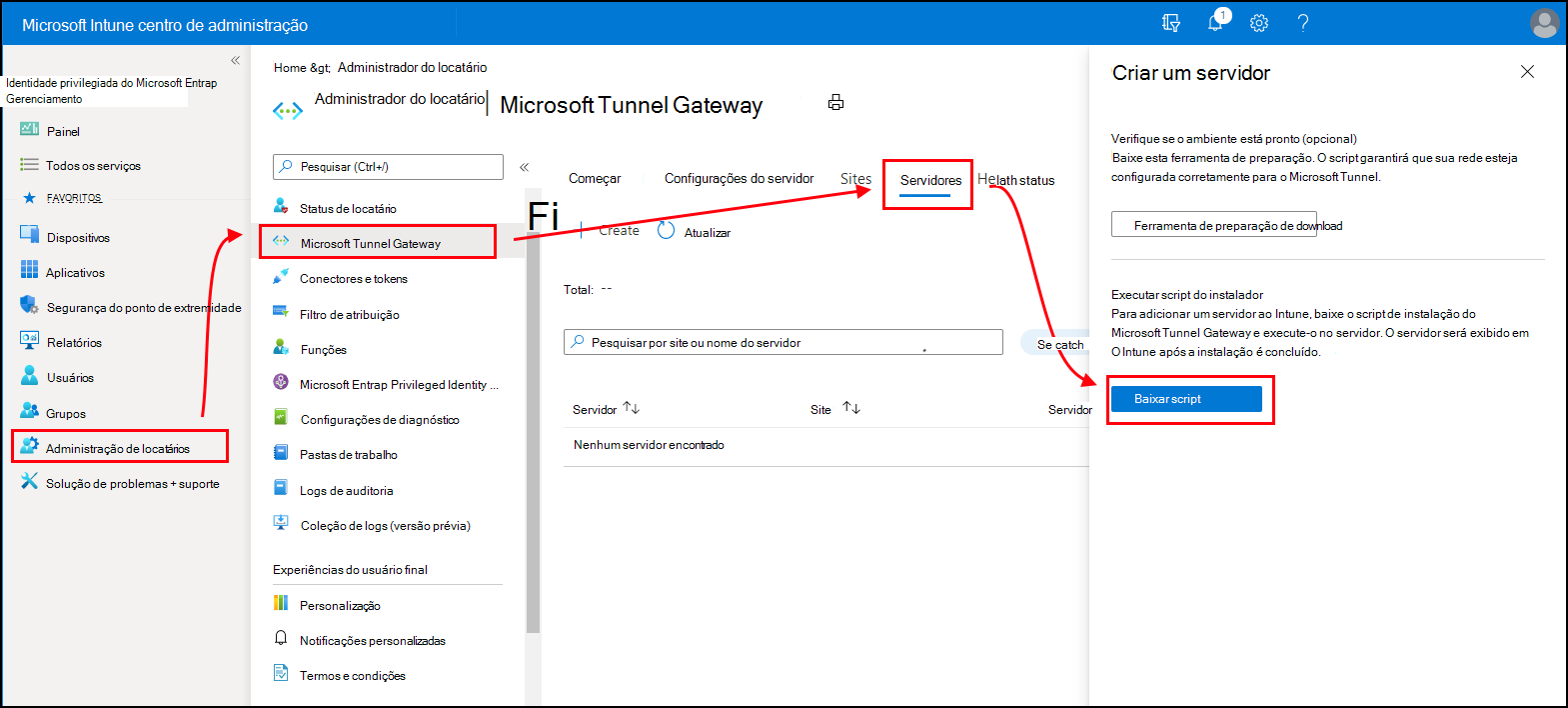

Inicie sessão no centro > de administração Microsoft IntuneAdministração> de inquilinos doMicrosoft Tunnel Gateway, selecione o separador Servidores, selecione Criar para abrir o painel Criar um servidor e, em seguida, selecione Transferir script.

Use um comando do Linux para baixar o software de túnel diretamente. Por exemplo, no servidor onde irá instalar o túnel, pode utilizar wget ou curl para abrir a ligação https://aka.ms/microsofttunneldownload.

Por exemplo, para usar wget e registrar detalhes em mstunnel-setup durante o download, execute

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Para iniciar a instalação do servidor, execute o script como raiz. Por exemplo, você poderia usar a seguinte linha de comando:

sudo ./mstunnel-setup. O script sempre instala a versão mais recente do Microsoft Tunnel.Importante

Se estiver a instalar o Túnel num contentor podman sem raiz, utilize a seguinte linha de comandos modificada para iniciar o script:

mst_rootless_mode=1 ./mstunnel-setupPara ver a saída detalhada da consola durante o processo de inscrição do túnel e do agente de instalação:

Execute

export mst_verbose_log="true"antes de executar o script ./mstunnel-setup . Para confirmar que o registo verboso está ativado, executeexport.Após a conclusão da configuração, edite o ficheiro de ambiente /etc/mstunnel/env.sh para adicionar uma nova linha:

mst_verbose_log="true". Depois de adicionar a linha, executemst-cli server restartpara reiniciar o servidor.

Importante

Quanto à nuvem governamental dos EUA, a linha de comando deve fazer referência ao ambiente de nuvem governamental. Para tal, execute os seguintes comandos para adicionar intune_env=FXP à linha de comandos:

- Execute

sudo ./mstunnel-setup - Execute

sudo intune_env=FXP ./mstunnel-setup

Dica

Se você interromper a instalação e o script, poderá reiniciá-los executando a linha de comando novamente. A instalação continua do local em que você parou.

Quando você inicia o script, ele baixa imagens de contêiner das imagens de contêiner do Gateway do Microsoft Tunnel do serviço do Intune e cria pastas e arquivos necessários no servidor.

Durante a configuração, o script pede-lhe para concluir várias tarefas de administrador.

Quando solicitado pelo script, aceite o contrato de licença (Termos de Licença para Software Microsoft).

Examine e configure as variáveis nos arquivos a seguir para dar suporte ao seu ambiente.

- Arquivo de ambiente: /etc/mstunnel/env.sh. Para obter mais informações sobre essas variáveis, consulte Variáveis de ambiente na referência do artigo do Microsoft Tunnel.

Quando solicitado, copie a cadeia completa do seu arquivo de certificado TLS (Transport Layer Security) para o servidor Linux. O script exibe a localização correta a ser usada no servidor Linux.

O Certificado TLS protege a conexão entre os dispositivos que usam o túnel e o ponto de extremidade do Gateway do Tunnel. O certificado tem de ter o endereço IP ou FQDN do servidor do Gateway de Túnel no respetivo SAN.

A chave privada permanece disponível no computador onde cria o pedido de assinatura do certificado para o certificado TLS. Esse arquivo precisa ser exportado com um nome de site.key.

Instale o certificado TLS e a chave privada. Use as seguintes diretrizes que correspondem ao seu formato de arquivo:

PFX:

- O nome do arquivo de certificado precisa ser site.pfx. Copie o arquivo de certificado para /etc/mstunnel/private/site.pfx.

PEM:

A cadeia completa (raiz, intermediário, entidade final) precisa estar em um arquivo chamado site.crt. Se você estiver usando um certificado emitido por um provedor público como o Digicert, terá a opção de baixar a cadeia completa como um arquivo .pem.

O nome do arquivo de certificado precisa ser *site.crt. Copie o certificado de cadeia completo em /etc/mstunnel/certs/site.crt. Por exemplo:

cp [full path to cert] /etc/mstunnel/certs/site.crtComo alternativa, crie um link para o certificado da cadeia completa em /etc/mstunnel/certs/site.crt. Por exemplo:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtCopie o arquivo de chave privada em /etc/mstunnel/private/site.key. Por exemplo:

cp [full path to key] /etc/mstunnel/private/site.keyComo alternativa, crie um link para o arquivo de chave privada em /etc/mstunnel/private/site.key. Por exemplo:

ln -s [full path to key file] /etc/mstunnel/private/site.keyessa chave não deve ser criptografada com uma senha. O nome do arquivo de chave privada precisa ser site.key.

Após a configuração instalar o certificado e criar os serviços do Gateway de Túnel, ser-lhe-á pedido para iniciar sessão e autenticar com Intune. A conta de utilizador tem de ter permissões equivalentes ao Administrador do Intune. A conta que você usa para concluir a autenticação deve ter uma licença do Intune. As credenciais desta conta não são guardadas e são utilizadas apenas para o início de sessão inicial para Microsoft Entra ID. Após a autenticação bem-sucedida, os IDs de aplicações/chaves secretas do Azure são utilizados para autenticação entre o Gateway de Túnel e Microsoft Entra.

Esta autenticação regista o Gateway de Túnel com o Microsoft Intune e o inquilino do Intune.

Abra um browser para https://Microsoft.com/devicelogin e introduza o código do dispositivo fornecido pelo script de instalação e, em seguida, inicie sessão com as suas credenciais de administrador Intune.

Depois que o Gateway do Microsoft Tunnel tiver sido registrado com o Intune, o script obterá informações sobre os seus Sites e Configurações de servidor no Intune. Em seguida, o script solicitará que você insira o GUID do Site do túnel ao qual deseja que este servidor ingresse. O script apresenta uma lista dos seus sites disponíveis.

Depois de selecionar um Site, a configuração solicita a configuração do Servidor desse Site do Intune e aplica-a ao seu novo servidor para concluir a instalação do Túnel Microsoft.

Após a conclusão do script de instalação, pode navegar no centro de administração do Microsoft Intune para o separador Gateway do Túnel da Microsoft para ver status de alto nível para o túnel. Você também pode abrir a guia Status de integridade para confirmar que o servidor está online.

Se estiver a utilizar o RHEL 8.4 ou posterior, certifique-se de que reinicia o servidor de Gateway de Túnel ao introduzir

mst-cli server restartantes de tentar ligar clientes ao mesmo.

Adicionar certificados de raiz fidedigna a contentores de Túnel

Os certificados de raiz fidedigna têm de ser adicionados aos contentores de Túnel quando:

- O tráfego do servidor de envio requer inspeção de proxy SSL.

- Os pontos finais acedidos pelos contentores do Túnel não estão isentos da inspeção de proxy.

Passos:

- Copie os certificados de raiz fidedigna com a extensão .crt para /etc/mstunnel/ca-trust

- Reinicie os contentores do Túnel com o "reinício do servidor mst-cli" e o "reinício do agente mst-cli"

Implantar o aplicativo cliente Microsoft Tunnel

Para usar o Microsoft Tunnel, os dispositivos precisam acessar um aplicativo cliente Microsoft Tunnel. O Microsoft Tunnel utiliza Microsoft Defender para Ponto de Extremidade como a aplicação cliente Tunnel:

Android: transfira Microsoft Defender para Ponto de Extremidade para utilização como a aplicação cliente do Microsoft Tunnel a partir da Google Play Store. Confira Adicionar aplicativos da loja do Android ao Microsoft Intune.

Quando você usa o Microsoft Defender para Ponto de Extremidade como seu aplicativo cliente de túnel e como um aplicativo de MTD (defesa contra ameaças móveis), confira Usar o Microsoft Defender para Ponto de Extremidade para MTD e como o aplicativo cliente Microsoft Tunnel para obter diretrizes de configuração importantes.

iOS/iPadOS: transfira Microsoft Defender para Ponto de Extremidade para utilização como a aplicação cliente do Microsoft Tunnel a partir da Apple App Store. Confira Adicionar aplicativos da loja do iOS ao Microsoft Intune.

Para obter mais informações sobre como implantar aplicativos com o Intune, confira Adicionar aplicativos ao Microsoft Intune.

Criar um perfil VPN

Após a instalação do Túnel microsoft e a instalação dos dispositivos Microsoft Defender para Ponto de Extremidade, pode implementar perfis de VPN para direcionar os dispositivos para utilizarem o túnel. Para tal, crie perfis VPN com um tipo de ligação do Microsoft Tunnel:

Android: a plataforma Android suporta o encaminhamento de tráfego através de uma VPN por aplicação e regras de túnel divididas de forma independente ou ao mesmo tempo.

iOS/iPadOS A plataforma iOS suporta o encaminhamento de tráfego através de uma VPN por aplicação ou através de regras de túnel divididas, mas não simultaneamente. Se você habilitar uma VPN por aplicativo para iOS, suas regras de túnel dividido serão ignoradas.

Android

Inicie sessão no Microsoft Intune centro> de administraçãoDispositivos> GerirConfiguração> deDispositivos> no separador Políticas, selecione Criar.

Quanto à Plataforma, selecione Android Enterprise. Em Perfil, selecione VPN para Perfil de Trabalho de Propriedade Corporativa ou Perfil de Trabalho de Propriedade Pessoal e selecione Criar.

Observação

Os dispositivos Android Enterprise dedicados não possuem suporte do Microsoft Tunnel.

No separador Informações Básicas, introduza um Nome e uma Descrição(opcional) e selecione Seguinte.

Em Tipo de conexão selecione Microsoft Tunnel e, em seguida, configure os seguintes detalhes:

VPN base:

- Em Nome da conexão, especifique um nome que será exibido aos usuários.

- Para Site do Túnel da Microsoft, selecione o site do Túnel que este perfil VPN utiliza.

VPN por aplicativo:

- Os aplicativos atribuídos no perfil da VPN por aplicativo enviam o tráfego do aplicativo para o túnel.

- No Android, iniciar uma aplicação não inicia a VPN por aplicação. No entanto, quando a VPN tem a VPN Always-on definida como Ativar, a VPN já está ligada e o tráfego da aplicação utiliza a VPN ativa. Se a VPN não estiver configurada para ser Sempre ativada, o usuário precisará iniciá-la manualmente antes de ela puder ser usada.

- Se estiver a utilizar a aplicação Defender para Endpoint para ligar ao Túnel, tiver a proteção Web ativada e estiver a utilizar a VPN por aplicação, a proteção Web aplica-se apenas às aplicações na lista de VPN por aplicação. Nos dispositivos com um perfil de trabalho, nesse cenário, recomendamos adicionar todos os navegadores da Web no perfil de trabalho à lista de VPN por aplicativo para garantir que todo o tráfego da Web de perfil de trabalho seja protegido.

- Para ativar uma VPN por aplicação, selecione Adicionar e, em seguida, navegue para as aplicações personalizadas ou públicas que foram importadas para Intune.

VPN sempre ativado:

- Em VPN sempre ativada, selecione Habilitar para definir um cliente VPN para se conectar e se reconectar automaticamente à VPN. As conexões VPN Sempre ativado permanecem conectadas. Se a VPN por aplicativo estiver definida como Habilitar, somente o tráfego dos aplicativos que você selecionar passará pelo túnel.

Proxy:

Configure os detalhes do servidor proxy no seu ambiente.

Observação

As configurações do servidor proxy não são suportadas com versões do Android anteriores à versão 10. Para obter mais informações, veja VpnService.Builder na documentação do programador Android.

Para obter mais informações sobre as configurações de VPN, consulte Configurações do dispositivo Android Enterprise para configurar a VPN

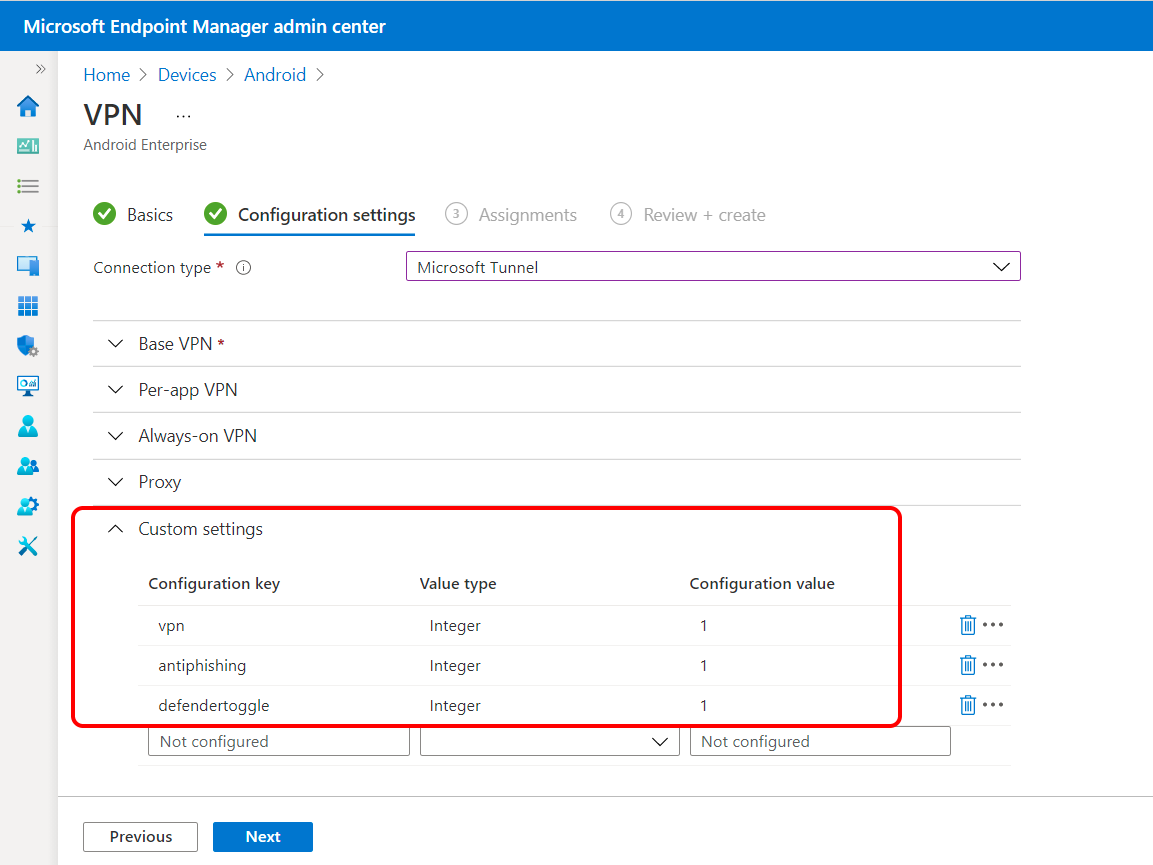

Importante

Em dispositivos Android Enterprise que usam o Microsoft Defender para Ponto de Extremidade como um aplicativo cliente do Microsoft Tunnel e um aplicativo MTD, será preciso usar configurações personalizadas para configurar o Microsoft Defender para Ponto de Extremidade em vez de usar um perfil separado de configuração de aplicativos. Caso não pretenda usar uma funcionalidade do Defender para Ponto de Extremidade, incluindo a proteção da Web, use configurações personalizadas no perfil da VPN e defina a configuração defendertoggle como 0.

Na guia Atribuições, configure os grupos que receberão esse perfil.

Na guia Examinar + criar, examine a configuração e, em seguida, selecione Criar para salvá-la.

iOS

Inicie sessão no centro >de administração Microsoft IntuneDispositivos>Gerir dispositivos>Configuração>Criar.

Para Plataforma, selecione iOS/iPadOS e, em Perfil, selecione VPN e, em seguida, Criar.

No separador Informações Básicas, introduza um Nome e uma Descrição(opcional) e selecione Seguinte.

Em Tipo de ligação, selecione Microsoft Tunnel e, em seguida, configure os seguintes itens:

VPN base:

- Em Nome da conexão, especifique um nome que será exibido aos usuários.

- Para Site do Túnel da Microsoft, selecione o túnel Site que este perfil VPN utiliza.

Observação

Ao utilizar a ligação VPN do Microsoft Tunnel e a Proteção Web do Defender no modo combinado em dispositivos iOS, é fundamental configurar as regras "A Pedido" para ativar a definição "Desligar no Modo de Suspensão" de forma eficaz. Se não o fizer, a VPN do Túnel e a VPN do Defender serão desligadas quando o dispositivo iOS entra no modo de suspensão, enquanto a VPN está ativada.

VPN por aplicativo:

Para habilitar uma VPN por aplicativo, selecione Habilitar. São exigidas etapas de configuração extras para as VPNs por aplicativo iOS. Quando a VPN por aplicação está configurada, o iOS ignora as regras de túnel dividido.Para obter mais informações, consulte VPN por aplicativo para iOS/iPadOS.

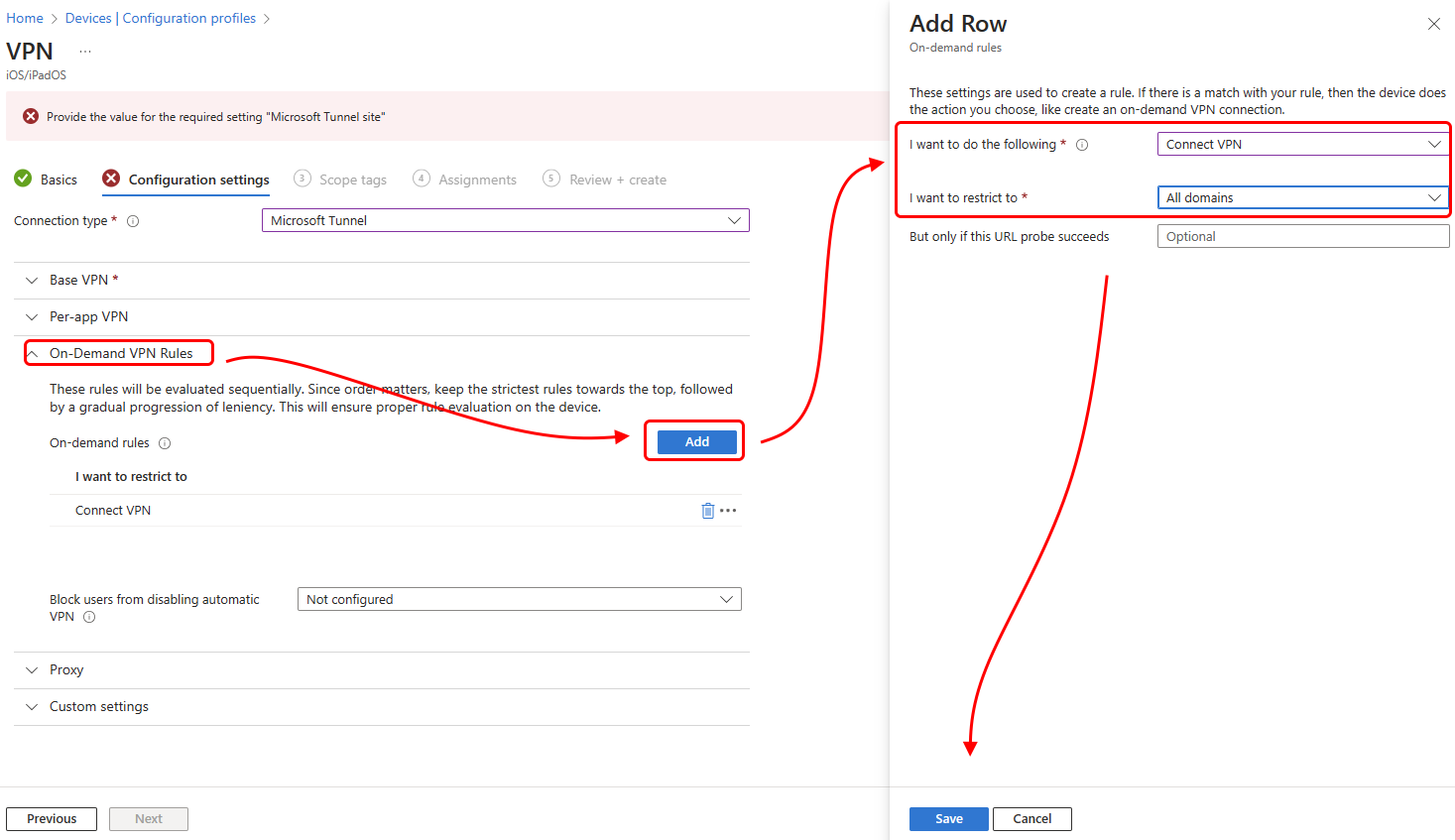

Regras de VPN Sob Demanda:

defina regras sob demanda que permitem o uso de VPN quando são atendidas as condições para FQDNs ou endereços IP específicos.Para obter mais informações, veja Definições automáticas de VPN.

Proxy:

Configure os detalhes do servidor proxy para o seu ambiente.

Observação

Ao utilizar a ligação VPN do Microsoft Tunnel e a Proteção Web do Defender no modo combinado em dispositivos iOS, é fundamental configurar as regras "A Pedido" para ativar a definição "Desligar no Modo de Suspensão" de forma eficaz. Para configurar a regra a pedido ao configurar o perfil VPN do Túnel:

- Na página Definição de configuração, expanda a secção Regras de VPN a Pedido .

- Para Regras a pedido, selecione Adicionar para abrir o painel Adicionar Linha .

- No painel Adicionar Linha , defina Pretendo fazer o seguinte para Ligar VPN e, em seguida, para pretendo restringir a seleção de uma restrição, como Todos os domínios.

- Opcionalmente, pode adicionar um URL ao campo Mas apenas se esta sonda de URL for bem-sucedida .

- Selecione Salvar.

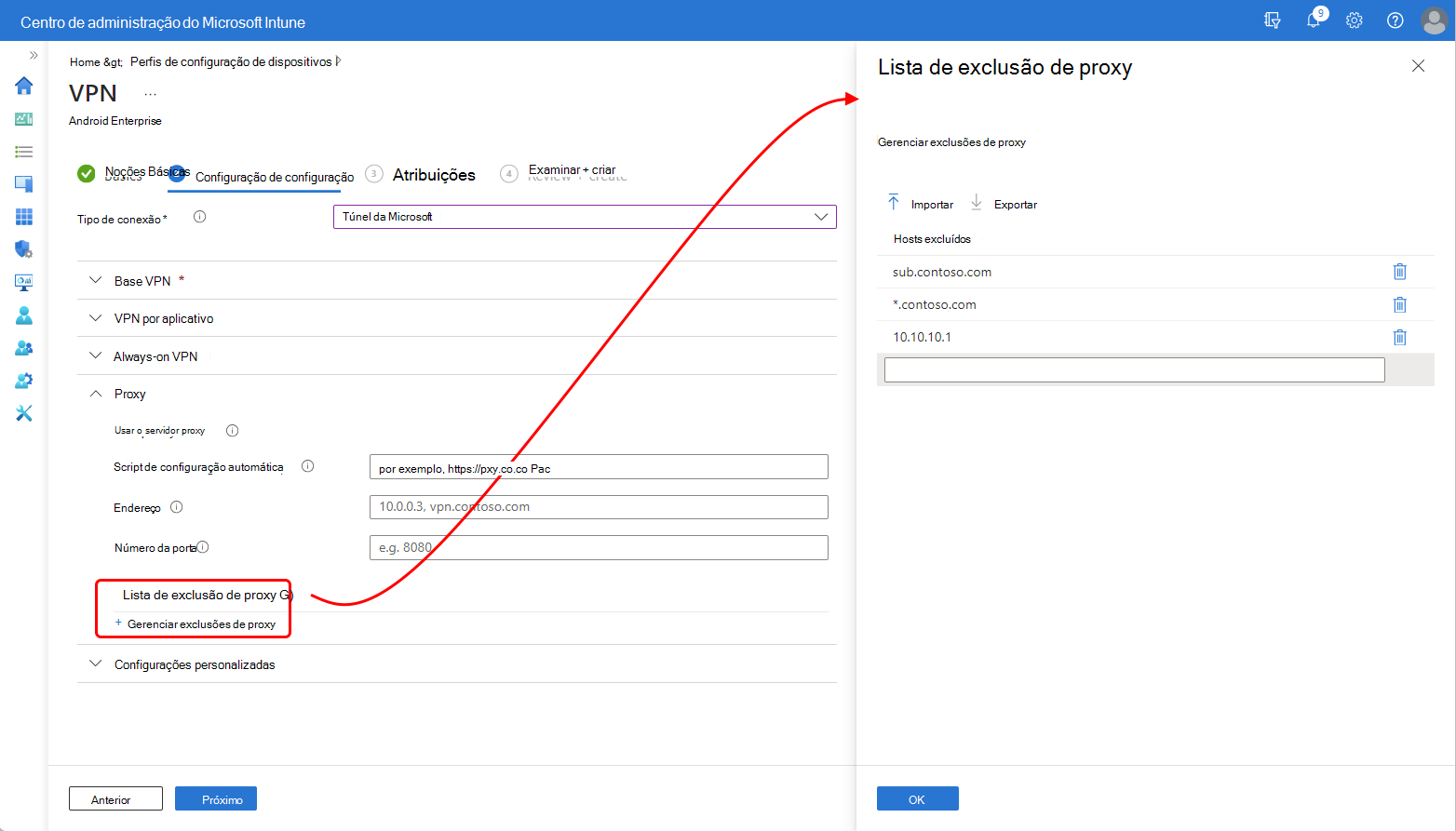

Utilizar uma lista de exclusão de proxy para Android Enterprise

Quando utiliza um único servidor proxy direto no seu ambiente, pode utilizar uma lista de exclusão de proxy nos perfis VPN do Microsoft Tunnel para Android Enterprise. As listas de exclusão de proxy são suportadas para o Microsoft Tunnel e Microsoft Tunnel para MAM.

Importante

A lista de exclusão de proxy só é suportada quando utiliza um único servidor proxy direto proxy. Não são suportados em ambientes em que estão a ser utilizados vários servidores proxy.

A lista de exclusão de proxy no perfil VPN suporta a entrada de domínios específicos que são, em seguida, excluídos da configuração de proxy direto para dispositivos que recebem e utilizam o perfil.

Seguem-se formatos suportados para entradas de lista de exclusão:

- URLs completos com correspondência exata de subdomínio. Por exemplo,

sub.contoso.com - Um caráter universal à esquerda nos URLs. Por exemplo, com o exemplo de URL completo, podemos substituir o subdomínio (sub) principal por um asterisco para expandir o suporte para incluir todos os subdomínios de contso.com:

*.contoso.com - Endereços IPv4 e IPv6

Os formatos não suportados incluem:

- Carateres universais internos. Por exemplo:

con*oso.com,contos*.comecontoso.*

Configurar a lista de exclusão de proxy

Pode configurar a lista de exclusão ao editar ou criar um Perfil VPN do Microsoft Tunnel para a plataforma Android Enterprise.

Na página Definições de configuração depois de definir o Tipo de ligação para o Microsoft Tunnel:

Expanda Proxy e, em seguida, para a lista de exclusão de Proxy, selecione Gerir exclusões de proxy.

No painel da lista de exclusão de Proxy :

- Na caixa de entrada de texto, especifique um único URL ou endereço IP. Sempre que adicionar uma entrada, é fornecida uma nova caixa de entrada de texto para obter mais entradas.

- Selecione Importar para abrir o painel Importar exclusões de proxy , onde pode importar uma lista que esteja no formato de ficheiro CSV.

- Selecione Exportar para exportar a lista de exclusão atual deste perfil, no formato de ficheiro CSV.

Selecione OK para guardar a configuração da lista de exclusão de proxy e continuar a editar o perfil VPN.

Usar configurações personalizadas para o Microsoft Defender para Ponto de Extremidade

O Intune dá suporte ao Microsoft Defender para Ponto de Extremidade como um aplicativo MTD e como o aplicativo cliente do Microsoft Tunnel em dispositivos do Android Enterprise. Se você usar o Microsoft Defender para Ponto de Extremidade para o aplicativo cliente do Microsoft Tunnel e como um aplicativo MTD, poderá usar configurações personalizadas em seu perfil de VPN para o Microsoft Tunnel para simplificar suas configurações. O uso de configurações personalizadas no perfil VPN substitui a necessidade de usar um perfil de configuração de aplicativo separado.

Para dispositivos inscritos como perfil de trabalho pessoal do Android Enterprise que utilizam o Defender para Ponto Final para ambas as finalidades, tem de utilizar definições personalizadas em vez de um perfil de configuração de aplicação. Nesses dispositivos, o perfil de configuração de aplicativo do Defender para Ponto de Extremidade entra em conflito com o Microsoft Tunnel e pode impedir que o dispositivo se conecte ao Microsoft Tunnel.

Se utilizar Microsoft Defender para Ponto de Extremidade para o Microsoft Tunnel, mas não para MTD, continuará a utilizar o perfil de configuração do túnel de aplicação para configurar Microsoft Defender para Ponto de Extremidade como um Cliente de Túnel.

Adicionar suporte de configuração de aplicativo para o Microsoft Defender para Ponto de Extremidade a um perfil VPN para Microsoft Tunnel

Use as informações a seguir para definir as configurações personalizadas em um perfil VPN para configurar o Microsoft Defender para Ponto de Extremidade no lugar de um perfil de configuração de aplicativo separado. As configurações disponíveis variam de acordo com a plataforma.

para dispositivos Android Enterprise:

| Chave de configuração | Tipo do valor | Valor de configuração | Descrição |

|---|---|---|---|

| vpn | Inteiro | Opções: 1 - Ativar (predefinição) 0 - Desativar |

Defina como Habilitar para permitir que a funcionalidade anti-phishing do Microsoft Defender para Ponto de Extremidade use uma VPN local. |

| anti-phishing | Inteiro | Opções: 1 - Ativar (predefinição) 0 - Desativar |

Defina como Habilitar para ativar o anti-phishing do Microsoft Defender para Ponto de Extremidade. Quando desabilitado, o recurso anti-phishing é desativado. |

| defendertoggle | Inteiro | Opções: 1 - Ativar (predefinição) 0 - Desativar |

Defina como Habilitar para usar o Microsoft Defender para Ponto de Extremidade. Quando desabilitado, nenhuma funcionalidade do Microsoft Defender para Ponto de Extremidade está disponível. |

Para dispositivos iOS/iPad:

| Chave de configuração | Valores | Descrição |

|---|---|---|

| TunnelOnly |

Verdadeiro – todas as funcionalidades do Defender para Endpoint estão desativadas. Esta definição deve ser utilizada se estiver a utilizar a aplicação apenas para capacidades de Túnel.

Falso(predefinição) – a funcionalidade defender para ponto final está ativada. |

Determina se o aplicativo Defender está limitado apenas ao Microsoft Tunnel ou se o aplicativo também suporta o conjunto completo de recursos do Defender para Ponto de Extremidade. |

| WebProtection |

True(predefinição) – a Proteção Web está ativada e os utilizadores podem ver o separador proteção web na aplicação Defender para Endpoint.

False – a Proteção Web está desativada. Se for implementado um perfil VPN de Túnel, os utilizadores só poderão ver os separadores Dashboard e Túnel na aplicação Defender para Ponto Final. |

Determina se a Proteção da Web do Defender para Ponto de Extremidade (funcionalidade anti-phishing) está habilitada para o aplicativo. Por padrão, essa funcionalidade está ativada. |

| AutoOnboard |

Verdadeiro – se a Proteção Web estiver ativada, são concedidas automaticamente permissões à aplicação Defender para Endpoint para adicionar ligações VPN sem pedir ao utilizador. É necessária uma regra "Ligar VPN" a Pedido. Para obter mais informações sobre as regras a pedido, veja Definições automáticas de VPN.

False(predefinição) – se a Proteção Web estiver ativada, é pedido ao utilizador que permita que a aplicação Defender para Endpoint adicione configurações de VPN. |

Determina se o Defender para Endpoint Web Protection está ativado sem pedir ao utilizador para adicionar uma ligação VPN (porque é necessária uma VPN local para a funcionalidade de Proteção Web). Essa configuração só se aplicará se WebProtection estiver definido como True. |

Configurar o modo TunnelOnly para cumprir a Fronteira de Dados da União Europeia

Até ao final do ano civil de 2022, todos os dados pessoais, incluindo o Conteúdo do Cliente (CC), EUII, EUPI e Dados de Suporte, têm de ser armazenados e processados na União Europeia (UE) para inquilinos da UE.

A funcionalidade VPN do Microsoft Tunnel no Defender para Ponto Final é compatível com a Fronteira de Dados da União Europeia (EUDB). No entanto, embora os componentes de proteção contra ameaças do Defender para Endpoint relacionados com o registo ainda não estejam em conformidade com o EUDB, o Defender para Endpoint faz parte da Adenda à Proteção de Dados (DPA) e está em conformidade com o Regulamento Geral sobre a Proteção de Dados (RGPD).

Entretanto, os clientes do Microsoft Tunnel com inquilinos da UE podem ativar o modo TunnelOnly na aplicação Defender para Endpoint Client. Para configurar esta opção, utilize os seguintes passos:

Siga os passos encontrados em Instalar e configurar a solução de VPN do Microsoft Tunnel para Microsoft Intune | O Microsoft Learn para criar uma política de configuração de aplicações, que desativa a funcionalidade defender para ponto final.

Crie uma chave denominada TunnelOnly e defina o valor como Verdadeiro.

Ao configurar o modo TunnelOnly, todas as funcionalidades do Defender para Ponto Final estão desativadas enquanto a funcionalidade Túnel permanece disponível para utilização na aplicação.

As contas de convidado e as Contas Microsoft (MSA) que não são específicas do inquilino da sua organização não são suportadas para acesso entre inquilinos através da VPN do Túnel microsoft. Isto significa que estes tipos de contas não podem ser utilizados para aceder aos recursos internos de forma segura através da VPN. É importante ter esta limitação em mente ao configurar o acesso seguro aos recursos internos com a VPN do Microsoft Tunnel.

Para obter mais informações sobre o Limite de Dados da UE, veja Limite de Dados da UE para a Microsoft Cloud | Perguntas Mais Frequentes no blogue de segurança e conformidade da Microsoft.

Atualização do Microsoft Tunnel

Periodicamente, o Intune lança atualizações no servidor do Microsoft Tunnel. Para manter o suporte, os servidores de encapsulamento devem executar a versão mais recente ou, no máximo, a última versão anterior.

Por padrão, depois que uma nova atualização estiver disponível, o Intune iniciará automaticamente a atualização de servidores de encapsulamento assim que possível, em cada um de seus sites de túnel. Para ajudar a gerenciar atualizações, você pode configurar opções que gerenciam o processo de atualização:

- Você pode permitir a atualização automática dos servidores em um site ou exigir a aprovação do administrador antes que as atualizações sejam feitas.

- Você pode configurar uma janela de manutenção que limita quando as atualizações em um site podem ser iniciadas.

Para obter mais informações sobre as atualizações do Microsoft Tunnel, incluindo como exibir o status do túnel e configurar as opções de atualização, consulte Atualizar o Microsoft Tunnel.

Atualizar o Certificado TLS no servidor Linux

Você pode usar a ferramenta de linha de comando ./mst-cli para atualizar o certificado TLS no servidor:

PFX:

- Copie o arquivo de certificado para /etc/mstunnel/private/site.pfx

- Execute

mst-cli import_cert. - Execute

mst-cli server restart.

PEM:

- Copie o novo certificado para /etc/mstunnel/certs/site.crt

- Copie a chave privada para /etc/mstunnel/private/site.key

- Execute

mst-cli import_cert. - Execute

mst-cli server restart.

Observação

O comando "import-cert" com um parâmetro adicional chamado "delay". Este parâmetro permite-lhe especificar o atraso em minutos antes da utilização do certificado importado. Exemplo: mst-cli import_cert atraso 10080

Para obter mais informações sobre mst-cli, confira Referência do Microsoft Tunnel.

Utilizar um contentor podman sem raiz

Quando utiliza o Red Hat Linux com contentores podman para alojar o seu Túnel Microsoft, pode configurar o contentor como um contentor sem raiz.

A utilização de um contentor sem raiz pode ajudar a limitar o impacto de uma fuga de contentor, com todos os ficheiros dentro e abaixo da pasta /etc/mstunnel no servidor que pertence a uma conta de serviço de utilizador nãoprivilegada. O nome da conta no servidor Linux que executa o Túnel não é alterado a partir de uma instalação padrão, mas é criado sem permissões de utilizador raiz.

Para utilizar com êxito um contentor podman sem raiz, tem de:

- Configure os pré-requisitos adicionais descritos na secção seguinte.

- Modifique a linha de comandos do script ao iniciar a instalação do Túnel Microsoft.

Com os pré-requisitos implementados, pode utilizar o procedimento de script de instalação para transferir primeiro o script de instalação e, em seguida, executar a instalação com a linha de comandos do script modificado.

Pré-requisitos adicionais para contentores podman sem raiz

A utilização de um contentor podman sem raiz requer que o seu ambiente cumpra os seguintes pré-requisitos, além dos pré-requisitos predefinidos do Túnel da Microsoft:

Plataforma suportada:

O servidor Linux tem de executar o Red Hat (RHEL) 8.8 ou posterior.

O contentor tem de executar o Podman 4.6.1 ou posterior. Os contentores sem raiz não são suportados com o Docker.

O contentor sem raiz tem de ser instalado na pasta /home .

A pasta /home tem de ter um mínimo de 10 GB de espaço livre.

Débito:

- O débito de pico não deve exceder os 230 Mbps

Rede:

As seguintes definições de rede, que não estão disponíveis num espaço de nomes sem raiz, têm de ser definidas em /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Além disso, se vincular o Gateway de Túnel sem raiz a uma porta inferior a 1024, também terá de adicionar a seguinte definição em /etc/sysctl.conf e defini-la como igual à porta que utiliza:

net.ipv4.ip_unprivileged_port_start

Por exemplo, para especificar a porta 443, utilize a seguinte entrada: net.ipv4.ip_unprivileged_port_start=443

Depois de editar sysctl.conf, tem de reiniciar o servidor Linux antes de as novas configurações entrarem em vigor.

Proxy de saída para o utilizador sem raiz:

Para suportar um proxy de saída para o utilizador sem raiz, edite /etc/profile.d/http_proxy.sh e adicione as duas linhas seguintes. Nas linhas seguintes, 10.10.10.1:3128 é um exemplo de entrada address:port . Quando adicionar estas linhas, substitua 10.10.10.1:3128 pelos valores do endereço IP do proxy e da porta:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Linha de comandos de instalação modificada para contentores podman sem raiz

Para instalar o Microsoft Tunnel num contentor podman sem raiz, utilize a seguinte linha de comandos para iniciar o script de instalação. Esta linha de comandos define mst_rootless_mode como uma variável de ambiente e substitui a utilização da linha de comandos de instalação predefinida durante o passo 2 do procedimento de instalação:

mst_rootless_mode=1 ./mstunnel-setup

Desinstalar o Microsoft Tunnel

Para desinstalar o produto, execute a desinstalação mst-cli do servidor Linux como raiz. Isto também removerá o servidor do centro de administração do Intune.

Conteúdo relacionado

Usar o Acesso Condicional com o Microsoft Tunnel

Monitora o Microsoft Tunnel