Passo 1. Aumentar a segurança de início de sessão para trabalhadores híbridos com MFA

Para aumentar a segurança dos inícios de sessão das suas funções de trabalho híbridas, utilize a autenticação multifator (MFA). A MFA exige que os inícios de sessão do utilizador estejam sujeitos a uma verificação adicional para além da palavra-passe da conta de utilizador. Mesmo que um utilizador mal intencionado determine uma palavra-passe de conta de utilizador, também tem de conseguir responder a uma verificação adicional, como uma mensagem de texto enviada para um smartphone antes de o acesso ser concedido.

Para todos os utilizadores, incluindo as funções de trabalho híbridas e, especialmente, os administradores, a Microsoft recomenda vivamente a MFA.

Existem três formas de exigir que os seus utilizadores utilizem a MFA com base no seu plano do Microsoft 365.

| Plano | Recomendação |

|---|---|

| Todos os planos do Microsoft 365 (sem licenças Microsoft Entra ID P1 ou P2) | Ativar as predefinições de Segurança no ID do Microsoft Entra. As predefinições de segurança no ID Microsoft Entra incluem a MFA para utilizadores e administradores. |

| Microsoft 365 E3 (inclui licenças Microsoft Entra ID P1) | Utilize políticas de Acesso Condicional Comuns para configurar as seguintes políticas: - Exigir MFA para administradores - Exigir MFA para todos os utilizadores - Bloquear autenticação legada |

| Microsoft 365 E5 (inclui licenças Microsoft Entra ID P2) | Tirando partido da funcionalidade no ID Microsoft Entra, comece a implementar o conjunto recomendado da Microsoft de Acesso Condicional e políticas relacionadas como: - Exigir MFA quando o risco de início de sessão é médio ou elevado. - Clientes de bloqueio que não suportam a autenticação moderna. - Exigir que os utilizadores de alto risco alterem a palavra-passe. |

Predefinições de segurança

As predefinições de segurança são uma nova funcionalidade para o Microsoft 365 e Office 365 subscrições pagas ou de avaliação criadas após 21 de outubro de 2019. Estas subscrições têm predefinições de segurança ativadas, o que requer que todos os seus utilizadores utilizem a MFA com a aplicação Microsoft Authenticator.

Os utilizadores têm 14 dias para se registarem na MFA com a aplicação Microsoft Authenticator a partir dos seus smartphones, que começa a partir da primeira vez que iniciam sessão após a ativação das predefinições de segurança. Após 14 dias, o utilizador não poderá iniciar sessão até que o registo MFA esteja concluído.

As predefinições de segurança garantem que todas as organizações têm um nível básico de segurança para o início de sessão do utilizador que está ativado por predefinição. Pode desativar as predefinições de segurança a favor da MFA com políticas de Acesso Condicional ou contas individuais.

Para obter mais informações, veja esta descrição geral das predefinições de segurança.

Políticas de Acesso Condicional

As políticas de Acesso Condicional são um conjunto de regras que especificam as condições nas quais os inícios de sessão são avaliados e permitidos. Por exemplo, pode criar uma política de Acesso Condicional que indique:

- Se o nome da conta de utilizador for membro de um grupo para utilizadores a quem são atribuídas as funções exchange, utilizador, palavra-passe, segurança, SharePoint ou administrador global, necessite de MFA antes de permitir o acesso.

Esta política permite-lhe exigir a MFA com base na associação a grupos, em vez de tentar configurar contas de utilizador individuais para a MFA quando são atribuídas ou não atribuídas a partir destas funções de administrador.

Também pode utilizar políticas de Acesso Condicional para capacidades mais avançadas, como exigir que o início de sessão seja feito a partir de um dispositivo compatível, como o portátil com Windows 11 ou 10.

O Acesso Condicional requer licenças Microsoft Entra ID P1, que estão incluídas no Microsoft 365 E3 e no E5.

Para obter mais informações, veja esta descrição geral do Acesso Condicional.

suporte de Microsoft Entra ID Protection

Com Microsoft Entra ID Protection, pode criar uma política de Acesso Condicional adicional que indique:

- Se o risco do início de sessão for determinado como médio ou elevado, exija mFA.

Microsoft Entra ID Protection requer licenças Microsoft Entra ID P2, que estão incluídas no Microsoft 365 E5.

Para obter mais informações, veja Acesso Condicional baseado no risco.

Com Microsoft Entra ID Protection, também pode criar uma política para exigir que os seus utilizadores se registem na MFA. Para obter mais informações, veja Configurar a política de registo de autenticação multifator Microsoft Entra

Utilizar estes métodos em conjunto

Tenha em atenção o seguinte:

- Não pode ativar as predefinições de segurança se tiver políticas de Acesso Condicional ativadas.

- Não pode ativar políticas de Acesso Condicional se tiver as predefinições de segurança ativadas.

Se as predefinições de segurança estiverem ativadas, é pedido a todos os novos utilizadores o registo MFA e a utilização da aplicação Microsoft Authenticator.

Esta tabela mostra os resultados da ativação da MFA com predefinições de segurança e políticas de Acesso Condicional.

| Método | Ativado | Desativado | Método de autenticação adicional |

|---|---|---|---|

| Predefinições de segurança | Não é possível utilizar políticas de Acesso Condicional | Pode utilizar políticas de Acesso Condicional | Aplicação Microsoft Authenticator |

| Políticas de Acesso Condicional | Se alguma estiver ativada, não pode ativar as predefinições de segurança | Se todos estiverem desativados, pode ativar as predefinições de segurança | O utilizador especifica durante o registo MFA |

Permitir que os seus utilizadores reponham as suas próprias palavras-passe

Self-Service Reposição de Palavra-passe (SSPR) permite que os utilizadores reponham as suas próprias palavras-passe sem afetar a equipa de TI. Os utilizadores podem repor rapidamente as palavras-passe em qualquer altura e a partir de qualquer local. Para obter mais informações, veja Planear um Microsoft Entra implementação de reposição personalizada de palavra-passe.

Iniciar sessão em aplicações SaaS com Microsoft Entra ID

Além de fornecer autenticação na cloud para os utilizadores, Microsoft Entra ID também pode ser a forma central de proteger todas as suas aplicações, quer estejam no local, na cloud da Microsoft ou noutra cloud. Ao integrar as suas aplicações no Microsoft Entra ID, pode facilitar aos trabalhadores híbridos descobrir as aplicações de que precisam e iniciar sessão nas mesmas de forma segura.

Administração recursos técnicos para MFA e identidade

- As cinco principais formas de Microsoft Entra ID podem ajudá-lo a ativar o trabalho remoto

- Infraestrutura de identidade do Microsoft 365

- Vídeos de formação do ID de Microsoft Entra da Academia do Azure

Resultados do Passo 1

Após a implementação da MFA, os seus utilizadores:

- São necessários para utilizar a MFA para inícios de sessão.

- Concluiu o processo de registo da MFA e está a utilizar a MFA para todos os inícios de sessão.

- Pode utilizar a SSPR para repor as suas próprias palavras-passe.

Passo seguinte

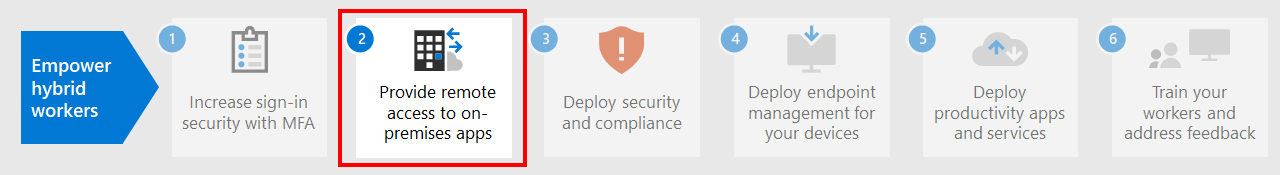

Continue com o Passo 2 para fornecer acesso remoto a aplicações e serviços no local.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários