evento

Campeonato Mundial do Power BI DataViz

14/02, 16 - 31/03, 16

Com 4 chances de participar, você pode ganhar um pacote de conferência e chegar ao LIVE Grand Finale em Las Vegas

Mais informaçõesEste browser já não é suportado.

Atualize para o Microsoft Edge para tirar partido das mais recentes funcionalidades, atualizações de segurança e de suporte técnico.

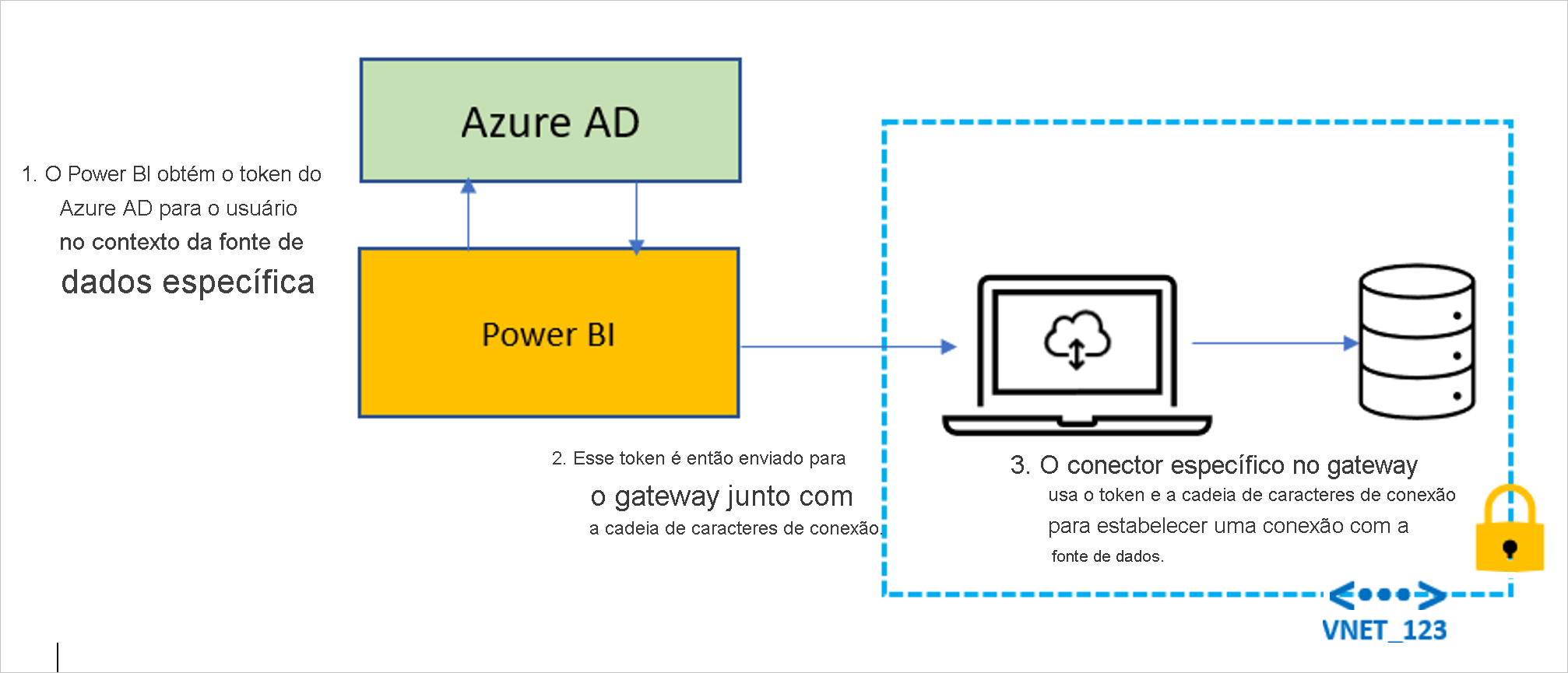

Você pode usar o logon único (SSO) do Microsoft Entra para autenticar no gateway de dados e acessar fontes de dados na nuvem que dependem da autenticação baseada no Microsoft Entra ID. Quando você configura o Microsoft Entra SSO no gateway de dados local para uma fonte de dados aplicável, as consultas são executadas sob a identidade Microsoft Entra do usuário que interage com o relatório do Power BI.

As Redes Virtuais do Azure (VNets) oferecem isolamento de rede e segurança para os seus recursos na nuvem da Microsoft. Os gateways de dados locais ajudam você a obter uma maneira segura de se conectar a essas fontes de dados. O Microsoft Entra SSO permite que os usuários vejam apenas os dados aos quais têm acesso.

Nota

Os gateways de dados VNet, que estão disponíveis em visualização pública para modelos semânticos do Power BI Premium, eliminam a necessidade de instalar um gateway de dados local para se conectar às suas fontes de dados VNet. Para saber mais sobre gateways de rede virtual e suas limitações atuais, consulte O que é um gateway de dados de rede virtual (VNet).

As fontes de dados listadas aqui não são suportadas com o Microsoft Entra SSO usando um gateway de dados local por trás de uma VNet do Azure:

Para obter mais informações sobre SSO e uma lista de fontes de dados com suporte para o Microsoft Entra SSO, consulte Visão geral do logon único para gateways de dados locais no Power BI.

Como o token Microsoft Entra do usuário é passado pelo gateway, é possível que um administrador do computador do gateway obtenha acesso a esses tokens. Para garantir que um usuário com intenção maliciosa não seja capaz de intercetar esses tokens, os seguintes mecanismos de proteção estão disponíveis:

O recurso Microsoft Entra SSO é desabilitado por padrão para gateways de dados locais. Como administrador de malha, você precisa habilitar a configuração de logon único (SSO) do Microsoft Entra para locatário de gateway no portal de administração antes que as fontes de dados possam usar o Microsoft Entra SSO em um gateway de dados local.

evento

Campeonato Mundial do Power BI DataViz

14/02, 16 - 31/03, 16

Com 4 chances de participar, você pode ganhar um pacote de conferência e chegar ao LIVE Grand Finale em Las Vegas

Mais informaçõesFormação

Percurso de aprendizagem

Fundamentos de segurança, conformidade e identidade da Microsoft: descreva os recursos do Microsoft Entra

Certificação

Certificado pela Microsoft: Associado de Administrador de Identidade e Acesso - Certifications

Demonstre os recursos do Microsoft Entra ID para modernizar soluções de identidade, implementar soluções híbridas e implementar governança de identidade.