Traga suas próprias chaves de criptografia para o Power BI

Por padrão, o Power BI usa chaves gerenciadas pela Microsoft para criptografar seus dados. No Power BI Premium, você também pode usar suas próprias chaves para dados em repouso que são importados para um modelo semântico. Esta abordagem é frequentemente descrita como traga a sua própria chave (BYOK). Para obter mais informações, consulte Considerações sobre fonte de dados e armazenamento.

Porquê usar o BYOK?

O BYOK facilita o cumprimento dos requisitos de conformidade que especificam os principais acordos com o fornecedor de serviços na nuvem, neste caso a Microsoft. Com o BYOK, você fornece e controla as chaves de criptografia para seus dados do Power BI em repouso no nível do aplicativo. Como resultado, você pode exercer controle e revogar as chaves da sua organização, caso decida sair do serviço. Ao revogar as chaves, os dados tornam-se ilegíveis para o serviço em 30 minutos.

Considerações sobre fonte de dados e armazenamento

Para usar o BYOK, você deve carregar dados para o serviço do Power BI a partir de um arquivo do Power BI Desktop (PBIX). Não é possível usar o BYOK nos seguintes cenários:

- Conexão em tempo real do Analysis Services

- Pastas de trabalho do Excel, a menos que os dados sejam importados primeiro para o Power BI Desktop

- Modelos semânticos push

- Modelos semânticos de streaming

- Atualmente, as métricas do Power BI não suportam BYOK

BYOK aplica-se apenas a modelos semânticos. Os modelos semânticos push, ficheiros Excel e ficheiros CSV que os utilizadores podem carregar para o serviço não são encriptados utilizando a sua própria chave. Os utilizadores do PowerBI podem usar a Chave do Cliente () para as pastas de trabalho do Excel armazenadas no SharePoint e no OneDrive. Para identificar quais itens são armazenados em seus espaços de trabalho, use o seguinte comando do PowerShell:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Nota

Este cmdlet requer o módulo de gerenciamento do Power BI v1.0.840. Você pode ver qual versão você tem executando Get-InstalledModule -Name MicrosoftPowerBIMgmt. Instale a versão mais recente executando Install-Module -Name MicrosoftPowerBIMgmto . Você pode obter mais informações sobre o cmdlet do Power BI e seus parâmetros no módulo de cmdlet do PowerShell do Power BI.

Configurar o Azure Key Vault

Esta seção explica como configurar o Cofre de Chaves do Azure, uma ferramenta para armazenar e acessar segredos com segurança, como chaves de criptografia. Você pode usar um cofre de chaves existente para armazenar chaves de criptografia ou pode criar um novo especificamente para uso com o Power BI.

As instruções a seguir pressupõem o conhecimento básico do Azure Key Vault. Para obter mais informações, consulte O que é o Azure Key Vault?

Configure seu cofre de chaves da seguinte maneira:

Adicione o serviço do Power BI como uma entidade de serviço para o cofre de chaves, com permissões de encapsulamento e desempacotamento.

Crie uma chave RSA com um comprimento de 4096 bits ou use uma chave existente desse tipo, com permissões de encapsulamento e desempacotamento.

Importante

O Power BI BYOK suporta apenas chaves RSA com um comprimento de 4096 bits.

Recomendado: Verifique se o cofre de chaves tem a opção de exclusão suave ativada.

Adicionar a entidade de serviço

Faça logon no portal do Azure e procure Key Vaults.

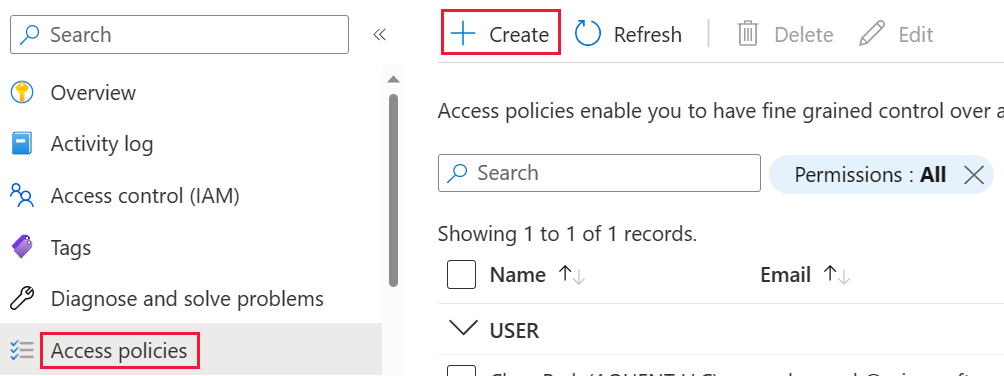

No cofre de chaves, selecione Políticas de acesso e, em seguida, escolha Criar.

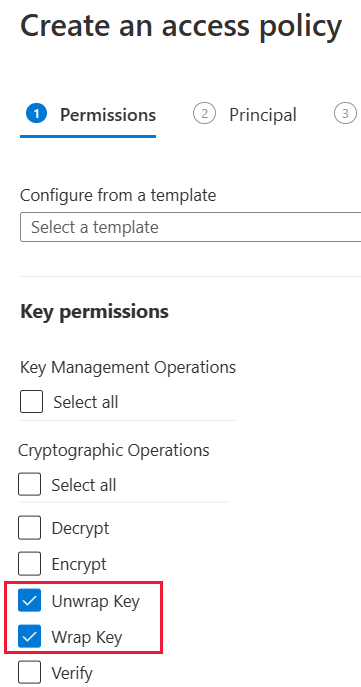

Na tela Permissões, em Permissões de chave, selecione Desembrulhar chave e Chave de encapsulamento e, em seguida, escolha Avançar.

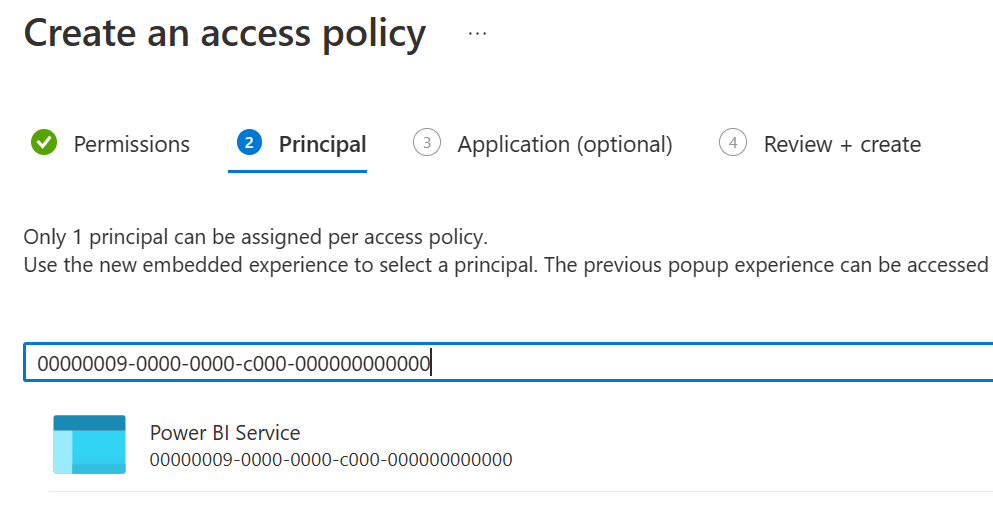

Na tela Principal, procure e selecione Microsoft.Azure.AnalysisServices.

Nota

Se não conseguir encontrar Microsoft.Azure.AnalysisServices, é provável que a subscrição do Azure associada ao seu Cofre da Chave do Azure nunca tenha tido um recurso do Power BI associado à mesma. Em vez disso, tente procurar a seguinte cadeia de caracteres: 00000009-0000-0000-c000-000000000000.

Selecione Avançar e, em seguida, Revisar + criar>Criar.

Nota

Para revogar o acesso do Power BI aos seus dados, remova os direitos de acesso a esta entidade de serviço do seu Cofre de Chaves do Azure.

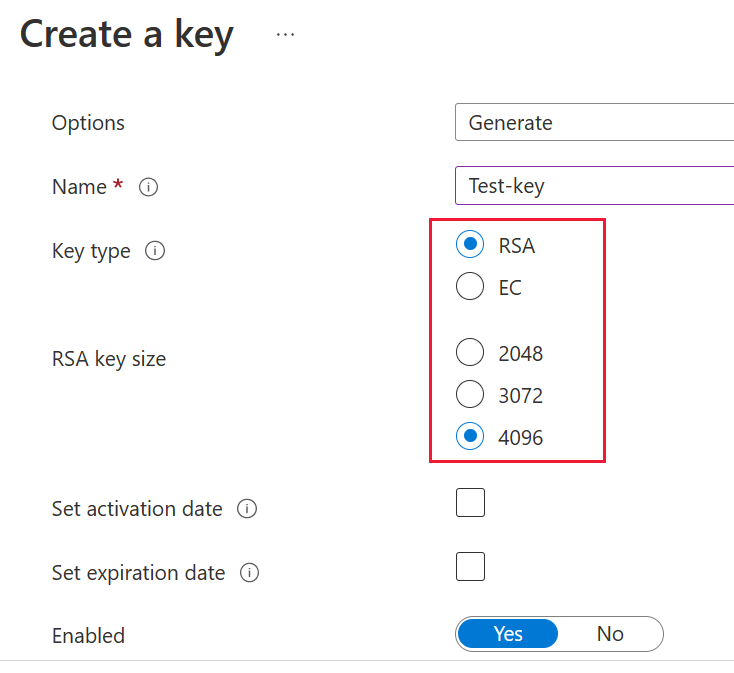

Criar uma chave RSA

No cofre de chaves, em Chaves, selecione Gerar/Importar.

Selecione um tipo de chave RSAe um tamanho de chave RSA de 4096.

Selecione Criar.

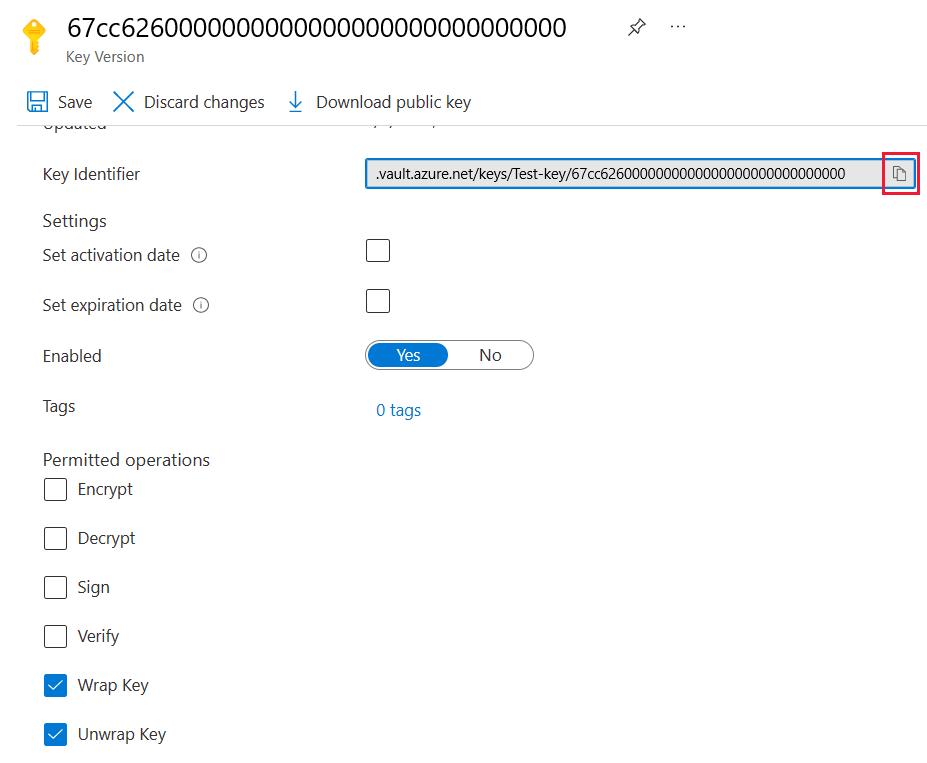

Em Chaves, selecione a chave que criou.

Selecione o GUID para a versão atual da chave.

Verifique se Wrap Key e Unwrap Key estão selecionados. Copie o Identificador de Chave para usar ao habilitar o BYOK no Power BI.

Opção de exclusão suave

Você deve ativar a exclusão suave em seu cofre de chaves para proteger contra perda de dados em caso de exclusão acidental de chave ou cofre de chaves. Para habilitar a propriedade soft-delete, você deve usar o PowerShell porque essa opção ainda não está disponível no portal do Azure.

Com o Azure Key Vault configurado corretamente, você está pronto para habilitar o BYOK em seu locatário.

Configurar o firewall do Cofre da Chave do Azure

Esta seção descreve o uso do desvio de firewall de serviço confiável da Microsoft para configurar um firewall em torno do Cofre da Chave do Azure.

Nota

Pode optar por ativar as regras de firewall no cofre de chaves. Você também pode optar por deixar o firewall desativado no cofre de chaves de acordo com a configuração padrão.

O Power BI é um serviço confiável da Microsoft. Você pode instruir o firewall do cofre de chaves para permitir o acesso a todos os serviços confiáveis da Microsoft, uma configuração que permite que o Power BI acesse seu cofre de chaves sem especificar conexões de ponto de extremidade.

Para configurar o Azure Key Vault para permitir o acesso a serviços confiáveis da Microsoft, siga estas etapas:

Procure Cofres de Chaves no portal do Azure e, em seguida, selecione o cofre de chaves que pretende permitir o acesso a partir do Power BI e de todos os outros serviços Microsoft fidedignos.

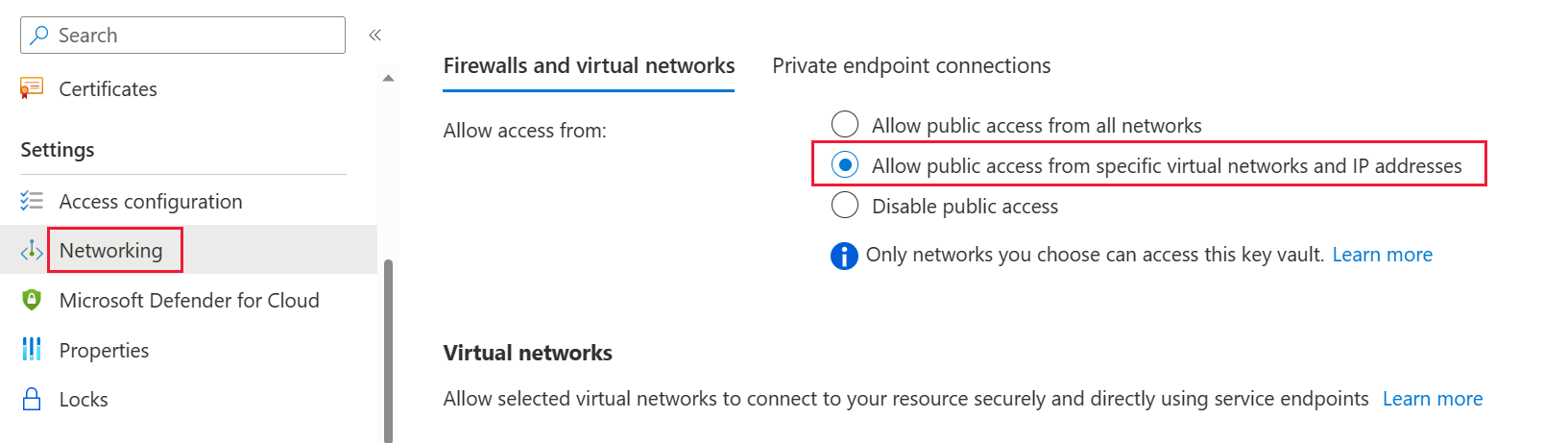

Selecione Rede no painel de navegação do lado esquerdo.

Em Firewalls e redes virtuais, selecione Permitir acesso público a partir de redes virtuais e endereços IP específicos.

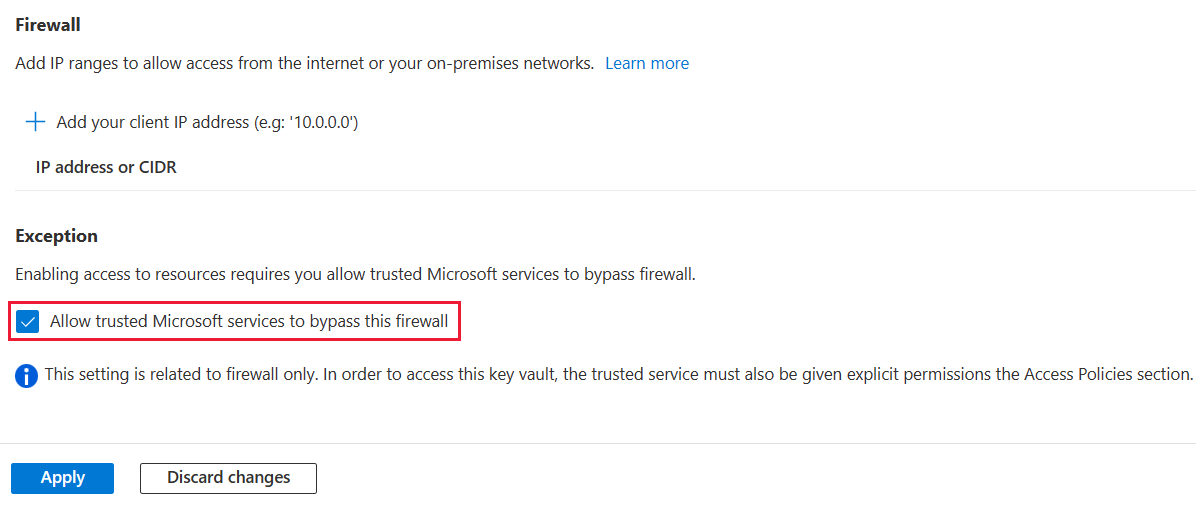

Desloque-se para baixo até à secção Firewall . Selecione Permitir que serviços confiáveis da Microsoft ignorem esse firewall.

Selecione Aplicar.

Ativar o BYOK no seu inquilino

Você habilita o BYOK no nível do locatário usando o PowerShell. Primeiro, instale o pacote de administração do Power BI para PowerShell e apresente as chaves de criptografia que você criou e armazenou no Cofre de Chaves do Azure ao seu locatário do Power BI. Em seguida, você atribui essas chaves de criptografia por capacidade Premium para criptografar o conteúdo na capacidade.

Considerações importantes

Antes de ativar o BYOK, tenha em mente as seguintes considerações:

No momento, você não pode desativar o BYOK depois de ativá-lo. Dependendo de como você especifica parâmetros para

Add-PowerBIEncryptionKeyo , você pode controlar como usar o BYOK para uma ou mais de suas capacidades. No entanto, não é possível desfazer a introdução de chaves para o seu inquilino. Para obter mais informações, consulte Habilitar BYOK.Não é possível mover diretamente um espaço de trabalho que usa BYOK de uma capacidade no Power BI Premium para uma capacidade compartilhada. Primeiro, você deve mover o espaço de trabalho para uma capacidade que não tenha o BYOK habilitado.

Se você mover um espaço de trabalho que usa BYOK de uma capacidade no Power BI Premium para uma capacidade compartilhada, os relatórios e modelos semânticos ficarão inacessíveis porque são criptografados com a Chave. Para evitar essa situação, você deve primeiro mover o espaço de trabalho para uma capacidade que não tenha o BYOK habilitado.

Ativar BYOK

Para habilitar o BYOK, você deve ser um administrador do Power BI, conectado usando o Connect-PowerBIServiceAccount cmdlet. Em seguida, use Add-PowerBIEncryptionKey para habilitar o BYOK, conforme mostrado no exemplo a seguir:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Para adicionar várias chaves, execute Add-PowerBIEncryptionKey com valores diferentes para -Name e -KeyVaultKeyUri.

O cmdlet aceita dois parâmetros de switch que afetam a criptografia para capacidades atuais e futuras. Por padrão, nenhuma das opções está definida:

-Activate: Indica que essa chave é usada para todas as capacidades existentes no locatário que ainda não estão criptografadas.-Default: Indica que essa chave agora é o padrão para todo o locatário. Quando você cria uma nova capacidade, a capacidade herda essa chave.

Importante

Se você especificar -Default, todas as capacidades criadas em seu locatário a partir deste ponto serão criptografadas usando a chave especificada ou uma chave padrão atualizada. Você não pode desfazer a operação padrão, então você perde a capacidade de criar uma capacidade premium em seu locatário que não usa BYOK.

Depois de habilitar o BYOK em seu locatário, defina a chave de criptografia para uma ou mais capacidades do Power BI:

Use Get-PowerBICapacity para obter a ID de capacidade necessária para a próxima etapa.

Get-PowerBICapacity -Scope IndividualO cmdlet retorna uma saída semelhante à seguinte saída:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USUse Set-PowerBICapacityEncryptionKey para definir a chave de criptografia:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Você tem controle sobre como usar o BYOK em todo o seu locatário. Por exemplo, para criptografar uma única capacidade, chame Add-PowerBIEncryptionKey sem -Activate ou -Default. Em seguida, chame Set-PowerBICapacityEncryptionKey a capacidade onde você deseja habilitar o BYOK.

Gerenciar BYOK

O Power BI fornece cmdlets adicionais para ajudar a gerenciar o BYOK em seu locatário:

Use Get-PowerBICapacity para obter a chave que uma capacidade usa atualmente:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyUse Get-PowerBIEncryptionKey para obter a chave que seu locatário usa atualmente:

Get-PowerBIEncryptionKeyUse Get-PowerBIWorkspaceEncryptionStatus para ver se os modelos semânticos em um espaço de trabalho são criptografados e se seu status de criptografia está sincronizado com o espaço de trabalho:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Observe que a criptografia está habilitada no nível de capacidade, mas você obtém o status de criptografia no nível do modelo semântico para o espaço de trabalho especificado.

Use Switch-PowerBIEncryptionKey para alternar (ou girar) a versão da chave que está sendo usada para criptografia. O cmdlet simplesmente atualiza o

-KeyVaultKeyUripara uma chave-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Observe que a chave atual deve ser habilitada.