Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Aplica-se a:![]() IoT Edge 1.1

IoT Edge 1.1

Importante

A data de fim do suporte do IoT Edge 1.1 foi 13 de dezembro de 2022. Consulte o Ciclo de Vida do Produto Microsoft para obter informações sobre como este produto, serviço, tecnologia ou API é suportado. Para obter mais informações sobre como atualizar para a versão mais recente do IoT Edge, consulte Atualizar o IoT Edge.

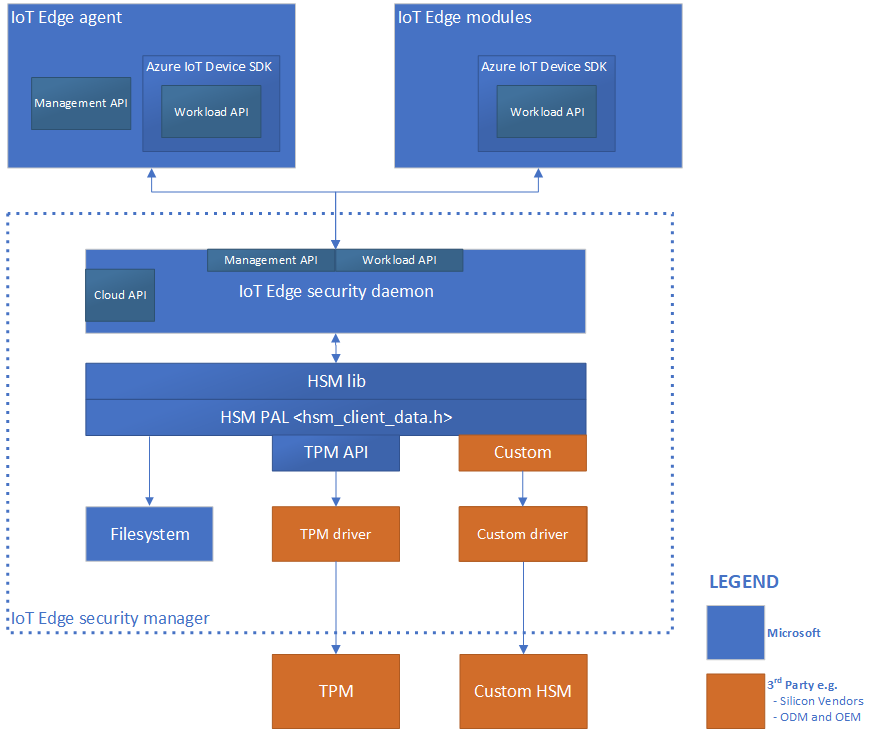

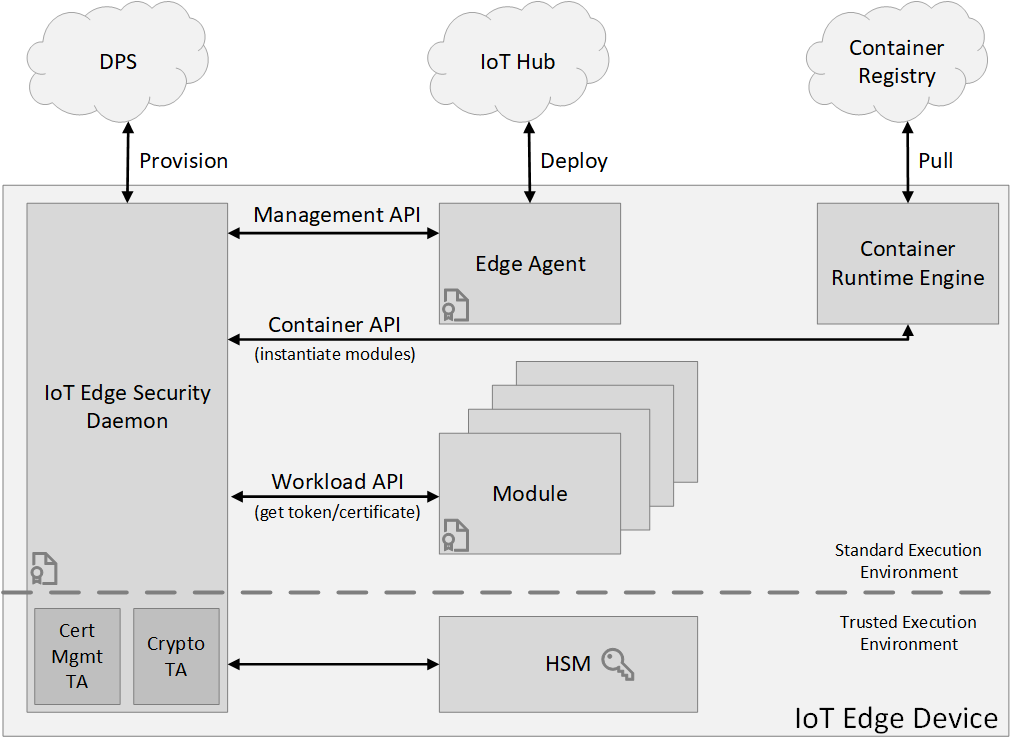

O gestor de segurança do Azure IoT Edge é um núcleo de segurança bem definido para proteger o dispositivo IoT Edge e todos os seus componentes, ao abstrair o hardware seguro de silício. O gerente de segurança é o ponto focal para o endurecimento de segurança e funciona como ponto de integração tecnológica para fabricantes de equipamentos originais (OEM).

O gerenciador de segurança abstrai o hardware de silício seguro em um dispositivo IoT Edge.

O gestor de segurança IoT Edge tem como objetivo defender a integridade do dispositivo IoT Edge e todas as operações de software inerentes. O gerenciador de segurança faz a transição da confiança da raiz de hardware subjacente do hardware confiável (se disponível) para inicializar o tempo de execução do IoT Edge e monitorar operações em andamento. O gerenciador de segurança IoT Edge é um software que trabalha em conjunto com hardware de silício seguro (quando disponível) para ajudar a fornecer as mais altas garantias de segurança possíveis.

O gestor de segurança IoT Edge tem como objetivo defender a integridade do dispositivo IoT Edge e todas as operações de software inerentes. O gerenciador de segurança faz a transição da confiança da raiz de hardware subjacente do hardware confiável (se disponível) para inicializar o tempo de execução do IoT Edge e monitorar operações em andamento. O gerenciador de segurança IoT Edge é um software que trabalha em conjunto com hardware de silício seguro (quando disponível) para ajudar a fornecer as mais altas garantias de segurança possíveis.

As responsabilidades do gerenciador de segurança do IoT Edge incluem, mas não estão limitadas a:

- Inicialize o dispositivo Azure IoT Edge.

- Controle o acesso à raiz de confiança do hardware do dispositivo através de serviços notariais.

- Monitore a integridade das operações do IoT Edge em tempo de execução.

- Recebe delegação de confiança do módulo de segurança de hardware (HSM)

- Provisione a identidade do dispositivo e gerencie a transição de confiança, quando aplicável.

- Hospede e proteja componentes de dispositivos de serviços de nuvem, como o Serviço de Provisionamento de Dispositivos.

- Provisione módulos do IoT Edge com identidades exclusivas.

O gerenciador de segurança do IoT Edge consiste em três componentes:

- O daemon de segurança do IoT Edge

- A camada de abstração da plataforma do módulo de segurança de hardware (HSM PAL)

- Uma raiz de silício de hardware de confiança ou HSM (opcional, mas altamente recomendado)

O daemon de segurança do IoT Edge

O daemon de segurança do IoT Edge é responsável pelas operações lógicas de segurança do gerenciador de segurança. Ele representa uma parte significativa da base de computação confiável do dispositivo IoT Edge.

Princípios de conceção

O IoT Edge segue dois princípios fundamentais: maximizar a integridade operacional e minimizar o inchaço e a rotatividade.

Maximize a integridade operacional

O daemon de segurança do IoT Edge opera com a maior integridade possível dentro da capacidade de defesa de qualquer raiz de hardware de confiança. Com a integração adequada, o hardware de raiz de confiança mede e vigia o daemon de segurança tanto de forma estática quanto durante a execução para resistir a violações. O acesso físico malicioso a dispositivos é sempre uma ameaça na IoT. A raiz de confiança do hardware desempenha um papel importante na defesa da integridade do dispositivo IoT Edge. A raiz de confiança do hardware vem em duas variedades:

- Elementos seguros para a proteção de informações confidenciais, como segredos e chaves criptográficas.

- Enclaves seguros para a proteção de segredos, como chaves, e cargas de trabalho confidenciais, como modelos confidenciais de aprendizado de máquina e operações de medição.

Existem dois tipos de ambientes de execução para usar a raiz de confiança de hardware:

- O ambiente de execução padrão ou avançado (REE) que depende do uso de elementos seguros para proteger informações confidenciais.

- O ambiente de execução confiável (TEE) que depende do uso de tecnologia de enclave seguro para proteger informações confidenciais e oferecer proteção à execução de software.

Para dispositivos que utilizam enclaves seguros como raiz de confiança de hardware, a lógica sensível do daemon de segurança do IoT Edge deve ser executada dentro do enclave. Partes não sensíveis do daemon de segurança podem estar fora do TEE. Em todos os casos, recomendamos vivamente que os fabricantes de design original (ODM) e os fabricantes de equipamento original (OEM) estendam a confiança do seu HSM para medir e defender a integridade do daemon de segurança do IoT Edge no arranque e no tempo de execução.

Minimizar a sobrecarga e a perda de clientes

Outro princípio fundamental para o daemon de segurança do IoT Edge é minimizar a rotatividade. Para obter o mais alto nível de confiança, o daemon de segurança do IoT Edge pode se acoplar firmemente à raiz de confiança do hardware do dispositivo e operar como código nativo. Nesses casos, é comum atualizar o software do IoT Edge através dos caminhos de atualização seguros proporcionados pela raiz de confiança do hardware, em vez dos mecanismos de atualização do sistema operativo, o que pode ser desafiador. A renovação de segurança é recomendada para dispositivos IoT, mas requisitos de atualização excessivos ou cargas úteis de atualização grandes podem expandir a superfície de ataque de várias maneiras. Por exemplo, pode sentir-se tentado a ignorar algumas atualizações para maximizar a disponibilidade do dispositivo. Como tal, o design do daemon de segurança do IoT Edge é conciso para manter a base de computação confiável bem isolada e pequena, incentivando assim atualizações frequentes.

Arquitetura

O daemon de segurança do IoT Edge aproveita qualquer tecnologia de raiz de confiança de hardware disponível para reforço de segurança. Ele também permite a operação de mundo dividido entre um ambiente de execução padrão/rico (REE) e um ambiente de execução confiável (TEE) quando as tecnologias de hardware oferecem ambientes de execução confiáveis. As interfaces específicas da função permitem que os principais componentes do IoT Edge garantam a integridade do dispositivo IoT Edge e suas operações.

Interface na nuvem

A interface na nuvem permite o acesso a serviços na nuvem que complementam a segurança do dispositivo. Por exemplo, essa interface permite o acesso ao Serviço de Provisionamento de Dispositivos para gerenciamento do ciclo de vida da identidade do dispositivo.

API de Gestão

A API de gerenciamento é chamada pelo agente do IoT Edge ao criar/iniciar/parar/remover um módulo do IoT Edge. O daemon de segurança armazena "registros" para todos os módulos ativos. Esses registros mapeiam a identidade de um módulo para algumas propriedades do módulo. Por exemplo, essas propriedades de módulo incluem o identificador de processo (pid) do processo em execução no contêiner e o hash do conteúdo do contêiner do docker.

Essas propriedades são usadas pela API de carga de trabalho (descrita abaixo) para verificar se o chamador está autorizado para uma ação.

A API de gerenciamento é uma API privilegiada, chamável apenas do agente IoT Edge. Como o daemon de segurança do IoT Edge inicializa e inicia o agente do IoT Edge, ele verifica se o agente do IoT Edge não foi adulterado e, em seguida, pode criar um registro implícito para o agente do IoT Edge. O mesmo processo de atestado que a API de carga de trabalho usa também restringe o acesso à API de gerenciamento apenas ao agente do IoT Edge.

API de contêiner

A API de contêiner interage com o sistema de contêiner em uso para gerenciamento de módulos, como Moby ou Docker.

API de carga de trabalho

A API de carga de trabalho é acessível a todos os módulos. Ele fornece prova de identidade, seja como um token assinado enraizado no HSM ou um certificado X509, e o pacote de confiança correspondente a um módulo. O pacote de confiança contém certificados de CA para todos os outros servidores nos quais os módulos devem confiar.

O daemon de segurança do IoT Edge usa um processo de atestado para proteger essa API. Quando um módulo chama essa API, o daemon de segurança tenta encontrar um registro para a identidade. Se for bem-sucedido, ele usa as propriedades do registro para medir o módulo. Se o resultado do processo de medição corresponder ao registo, é gerada uma nova prova de identidade. Os certificados de autoridade de certificação correspondentes (pacote de confiança) são retornados ao módulo. O módulo usa esse certificado para se conectar ao Hub IoT, outros módulos ou iniciar um servidor. Quando o token ou certificado assinado se aproxima da expiração, é responsabilidade do módulo solicitar um novo certificado.

Integração e manutenção

A Microsoft mantém a base de código principal para o daemon de segurança do IoT Edge no GitHub.

Instalação e atualizações

A instalação e as atualizações do daemon de segurança do IoT Edge são gerenciadas por meio do sistema de gerenciamento de pacotes do sistema operacional. Os dispositivos IoT Edge com raiz de confiança de hardware devem fornecer proteção adicional à integridade do daemon gerenciando seu ciclo de vida por meio dos sistemas de gerenciamento de inicialização segura e atualizações. Os fabricantes de dispositivos devem explorar essas vias com base em seus respetivos recursos de dispositivos.

Versionamento

O runtime do IoT Edge rastreia e relata a versão do agente de segurança do IoT Edge. A versão é comunicada como o atributo runtime.platform.version da propriedade comunicada do módulo agente IoT Edge.

Módulo de segurança de hardware

A camada de abstração da plataforma do módulo de segurança de hardware (HSM PAL) abstrai toda a raiz do hardware de confiança para isolar o desenvolvedor ou usuário do IoT Edge de suas complexidades. Inclui uma combinação de interface de programação de aplicações (API) e procedimentos de comunicação entre domínios, por exemplo, comunicação entre um ambiente de execução padrão e um enclave seguro. A implementação real do HSM PAL depende do hardware seguro específico em uso. Sua existência permite o uso de praticamente qualquer hardware de silício seguro.

Raiz de silício segura do hardware de confiança

O silício seguro é necessário para ancorar a confiança no hardware do dispositivo IoT Edge. O silício seguro está disponível em uma variedade de opções que inclui Trusted Platform Module (TPM), Secure Element incorporado (eSE), Arm TrustZone, Intel SGX e tecnologias de silício seguro personalizadas. O uso de uma raiz de confiança em silício seguro em dispositivos é recomendado, dadas as ameaças relacionadas com a acessibilidade física de dispositivos IoT.

O gerenciador de segurança do IoT Edge tem como objetivo identificar e isolar os componentes que defendem a segurança e a integridade da plataforma Azure IoT Edge para proteção personalizada. Terceiros, como fabricantes de dispositivos, devem fazer uso de recursos de segurança personalizados disponíveis com o hardware do dispositivo.

Saiba como proteger o gerenciador de segurança do Azure IoT com o TPM (Trusted Platform Module) usando software ou TPMs virtuais:

Crie e provisione um dispositivo IoT Edge com um TPM virtual no Linux ou Linux no Windows.

Próximos passos

Para saber mais sobre como proteger seus dispositivos IoT Edge, leia as seguintes postagens no blog: