Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

![]()

A infraestrutura representa um vetor de ameaça crítico. A infraestrutura de TI, seja local ou multicloud, é definida como todo o hardware (físico, virtual, conteinerizado), software (de código aberto, primário e de terceiros, PaaS, SaaS), microsserviços (funções, APIs), infraestrutura de rede, instalações e assim por diante, que é necessário para desenvolver, testar, entregar, monitorar, controlar ou dar suporte a serviços de TI. É uma área em que a Microsoft investiu enormes recursos para desenvolver um conjunto abrangente de recursos para proteger sua futura infraestrutura local e de nuvem.

A segurança moderna com uma estratégia Zero Trust de ponta a ponta torna mais fácil:

- Avalie a versão.

- Execute o gerenciamento de configuração.

- Utilize privilégios administrativos Just-In-Time e Just-Enough-Access (JIT/JEA) para fortalecer as defesas.

- Use a telemetria para detetar ataques e anomalias.

- Bloqueie e sinalize automaticamente comportamentos de risco e tome medidas de proteção.

Igualmente importante, os Planos do Microsoft Azure e os recursos relacionados garantem que os recursos sejam projetados, implementados e sustentados de maneiras que estejam em conformidade com as políticas, padrões e requisitos de uma organização.

Azure Blueprints, Azure Policies, Microsoft Defender for Cloud, Microsoft Sentinel e Azure Sphere podem contribuir muito para melhorar a segurança da sua infraestrutura implantada. Juntos, eles permitem uma abordagem diferente para definir, projetar, provisionar, implantar e monitorar sua infraestrutura.

Objetivos de implantação do Zero Trust de infraestrutura

Gorjeta

Antes de a maioria das organizações iniciar a jornada Zero Trust, sua abordagem à segurança da infraestrutura é caracterizada pelo seguinte:

- As permissões são gerenciadas manualmente em todos os ambientes.

- Gerenciamento de configuração de VMs e servidores nos quais as cargas de trabalho estão sendo executadas.

|

Ao implementar uma estrutura Zero Trust completa para gerenciar e monitorar sua infraestrutura, recomendamos que você se concentre primeiro nestes objetivos iniciais de implantação: |

|

|

|

I. As cargas de trabalho são monitorizadas e alertadas para comportamentos anormais. |

|

Depois que os objetivos iniciais forem concluídos, concentre-se nestes objetivos adicionais de implantação: |

|

|

|

IV. Implantações não autorizadas são bloqueadas e o alerta é acionado. V. Visibilidade granular e controle de acesso estão disponíveis em todas as cargas de trabalho. VI. Acesso de usuários e recursos segmentados para cada carga de trabalho. |

Guia de implantação do Infrastructure Zero Trust

Este guia orienta você pelas etapas necessárias para proteger sua infraestrutura seguindo os princípios de uma estrutura de segurança Zero Trust.

Antes de começar, verifique se você atingiu esses objetivos de implantação de infraestrutura de linha de base.

Definindo a linha de base do locatário da Microsoft

Uma linha de base priorizada deve ser definida para como sua infraestrutura é gerenciada. Aplicando orientações do setor, como o NIST 800-53, você pode derivar um conjunto de requisitos para gerenciar sua infraestrutura. Na Microsoft, definimos uma linha de base mínima para a seguinte lista de requisitos:

-

O acesso a dados, redes, serviços, utilitários, ferramentas e aplicativos deve ser controlado por mecanismos de autenticação e autorização.

-

Os dados devem ser encriptados em trânsito e em repouso.

-

Restrinja os fluxos de tráfego de rede.

-

Visibilidade da equipe de segurança em todos os ativos.

-

O monitoramento e a auditoria devem ser habilitados e configurados corretamente de acordo com as orientações organizacionais prescritas.

-

O antimalware deve estar atualizado e em execução.

-

As varreduras de vulnerabilidade devem ser realizadas e as vulnerabilidades corrigidas, de acordo com as diretrizes organizacionais prescritas.

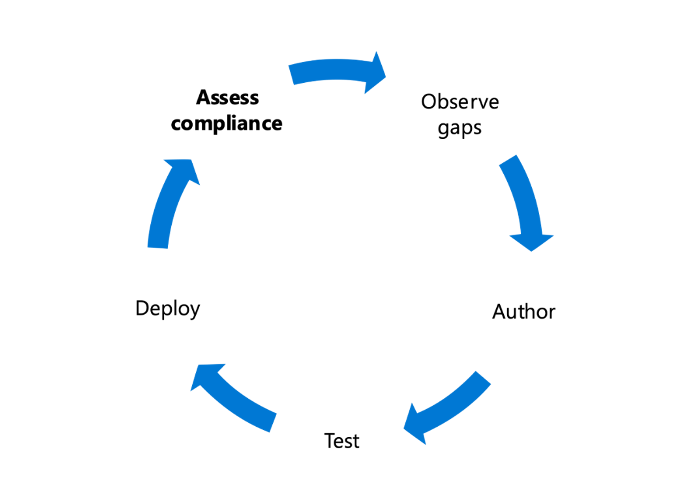

Para medir e direcionar a conformidade para essa linha de base mínima — ou expandida —, começamos com a obtenção de visibilidade no nível do Locatário e em todos os seus ambientes locais, aplicando uma função de Leitor de Segurança em todo o Locatário do Azure. Com a função de Leitor de Segurança em vigor, ele pode ganhar mais visibilidade por meio do Microsoft Defender for Cloud e das Políticas do Azure que podem ser usadas para aplicar linhas de base do setor (por exemplo, Azure CIS, PCI, ISO 27001) ou uma linha de base personalizada definida pela sua organização.

As permissões são gerenciadas manualmente entre ambientes

Desde o nível de locatário até os recursos individuais dentro de cada assinatura de anúncio de grupo de recursos, controles de acesso baseados em função apropriados devem ser aplicados.

Gorjeta

Saiba mais sobre como implementar uma estratégia Zero Trust de identidade de ponta a ponta.

Gerenciamento de configuração de VMS e servidores nos quais as cargas de trabalho estão sendo executadas

Assim como gerenciamos nosso ambiente de data center local, também devemos garantir que estamos gerenciando efetivamente nossos recursos de nuvem. O benefício de aproveitar o Azure é a capacidade de gerenciar todas as suas VMs de uma plataforma usando o Azure Arc (visualização). Usando o Azure Arc, você pode estender suas linhas de base de segurança a partir da Política do Azure, suas políticas do Microsoft Defender for Cloud e avaliações do Secure Score, bem como registrar e monitorar todos os seus recursos em um só lugar. Abaixo estão algumas ações para começar.

Implementar o Azure Arc (visualização)

O Azure Arc permite que as organizações estendam os controles de segurança familiares do Azure para o local e a borda da infraestrutura da organização. Os administradores têm várias opções para conectar recursos locais ao Azure Arc. Estes incluem o portal do Azure, o PowerShell e a Instalação do Windows com scripts da Entidade de Serviço.

Saiba mais sobre estas técnicas.

Aplicar linhas de base de segurança por meio da Política do Azure, incluindo a aplicação de políticas de convidado

Ao habilitar o Defender for Cloud, você poderá incorporar um conjunto de controles de linha de base por meio das definições de política internas da Política do Azure para o Microsoft Defender for Cloud. O conjunto de políticas de linha de base será refletido na pontuação segura do Defender for Cloud, onde você poderá medir sua conformidade com essas políticas.

Você pode estender sua cobertura de políticas além do conjunto do Defender for Cloud e criar políticas personalizadas se uma built-in não estiver disponível. Você também pode incorporar políticas de Configuração de Convidado, que medem a conformidade dentro de suas VMs convidadas em suas assinaturas.

Aplique os controles do Defender for Cloud Endpoint Protection e do Gerenciamento de Vulnerabilidades

A proteção de terminais é essencial para garantir que a infraestrutura permanece segura e disponível. Como parte de qualquer estratégia de proteção de endpoint e gerenciamento de vulnerabilidades, você poderá medir a conformidade centralmente para garantir que a proteção contra malware seja habilitada e configurada por meio da avaliação e recomendações de proteção de endpoint no Microsoft Defender for Cloud.

Visibilidade centralizada da sua linha de base em várias subscrições

Ao aplicar o rolo de leitor de locatário, você pode obter visibilidade em seu locatário do status de cada uma das políticas que estão sendo avaliadas como parte da pontuação segura do Defender for Cloud, da Política do Azure e das políticas de Configuração de Convidado. Você canaliza isso para o painel de conformidade organizacional para relatórios centrais do estado do seu locatário.

Além disso, como parte do Defender for Servers, você pode usar a política Habilitar a solução interna de avaliação de vulnerabilidades em máquinas virtuais (com tecnologia Qualys) para verificar suas VMs em busca de vulnerabilidades e refleti-las diretamente no Defender for Cloud. Se você já tiver uma solução de verificação de vulnerabilidades implantada em sua empresa, poderá usar a solução de avaliação de vulnerabilidade de política alternativa, que deve ser instalada em suas máquinas virtuais para Implantar uma solução de verificação de vulnerabilidade de parceiro.

Gorjeta

Saiba mais sobre como implementar uma estratégia Zero Trust de ponta a ponta para endpoints.

|

|

Objetivos iniciais da implementação |

Depois de atingir os objetivos de infraestrutura de linha de base, você pode se concentrar na implementação de uma infraestrutura moderna com uma estratégia Zero Trust de ponta a ponta.

I. As cargas de trabalho são monitoradas e alertadas sobre comportamentos anormais

Ao criar uma nova infraestrutura, você precisa garantir que também estabeleça regras para monitorar e gerar alertas. Isso é fundamental para identificar quando um recurso está exibindo um comportamento inesperado.

Recomendamos habilitar o Microsoft Defender for Cloud e seus planos para proteger os tipos de recursos suportados, incluindo Defender for Servers, Defender for Storage, Defender for Containers, Defender for SQL, etc.

Para monitorar identidades, recomendamos habilitar o Microsoft Defender for Identity e Advanced Threat Analytics para habilitar a coleta de sinais para identificar, detetar e investigar ameaças avançadas, identidades comprometidas e ações internas maliciosas direcionadas à sua organização.

A integração desses sinais do Defender for Cloud, do Defender for Identity, do Advanced Threat Analytics e de outros sistemas de monitoramento e auditoria com o Microsoft Sentinel, uma solução de gerenciamento de eventos de informações de segurança (SIEM) e de resposta automatizada de orquestração de segurança (SOAR) nativa da nuvem, permitirá que seu Centro de Operações de Segurança (SOC) trabalhe a partir de um único painel para monitorar eventos de segurança em toda a empresa.

Gorjeta

Saiba mais sobre como implementar uma estratégia Zero Trust de identidade de ponta a ponta.

II. A cada carga de trabalho é atribuída uma identidade de aplicativo — e configurada e implantada de forma consistente

Recomendamos que você use uma política atribuída e imposta ao criar recursos/cargas de trabalho. As políticas podem exigir que as tags sejam aplicadas a um recurso durante a criação, atribuição de grupo de recursos de mandato e características técnicas restritas/diretas, como regiões permitidas, especificações de VM (por exemplo, tipo de VM, discos, diretivas de rede aplicadas).

III. O acesso humano aos recursos requer Just-In-Time

O pessoal deve utilizar o acesso administrativo com moderação. Quando as funções administrativas são necessárias, os usuários devem receber acesso administrativo temporário.

As organizações devem estabelecer um programa Proteja o Administrador . As características destes programas incluem:

- Redução direcionada no número de usuários com permissões administrativas.

- Auditoria de contas e funções de permissão elevada.

- Criação de zonas especiais de infraestrutura de ativos de alto valor (HVA) para reduzir a área de superfície.

- Dar aos administradores estações de trabalho de administração segura (SAWs) especiais para reduzir a probabilidade de roubo de credenciais.

Todos esses itens ajudam uma organização a se tornar mais consciente de como as permissões administrativas estão sendo usadas, onde essas permissões ainda são necessárias, e fornecem um roteiro de como operar com mais segurança.

|

|

Objetivos adicionais da implementação |

Depois de atingir os três objetivos iniciais, você pode se concentrar em objetivos adicionais, como bloquear implantações não autorizadas.

IV. Implantações não autorizadas são bloqueadas e o alerta é acionado

Quando as organizações migram para a nuvem, as possibilidades são ilimitadas. Isso nem sempre é bom. Por vários motivos, as organizações precisam ser capazes de bloquear implantações não autorizadas e disparar alertas para conscientizar líderes e gerentes sobre os problemas.

O Microsoft Azure oferece Planos do Azure para controlar como os recursos são implantados, garantindo que apenas recursos aprovados (por exemplo, modelos ARM) possam ser implantados. Os Blueprints podem garantir que os recursos que não atendem às políticas ou outras regras do Blueprint sejam bloqueados da implantação. Uma violação real ou tentativa do Blueprint pode gerar alertas conforme necessário e fazer notificações, ativar webhooks ou runbooks de automação ou até mesmo criar tíquetes de gerenciamento de serviços.

V. Visibilidade granular e controle de acesso estão disponíveis em todas as cargas de trabalho

O Microsoft Azure oferece uma variedade de métodos para obter visibilidade de recursos. No Portal do Azure, os proprietários de recursos podem configurar muitos recursos de coleta e análise de métricas e logs. Essa visibilidade pode ser usada não apenas para alimentar operações de segurança, mas também para apoiar a eficiência computacional e os objetivos organizacionais. Isso inclui recursos como Conjuntos de Dimensionamento de Máquina Virtual, que permitem o dimensionamento seguro e eficiente de recursos com base em métricas.

No lado do controle de acesso, o RBAC (Controle de Acesso Baseado em Função) pode ser empregado para atribuir permissões a recursos. Isso permite que as permissões sejam atribuídas e revogadas uniformemente nos níveis individual e de grupo usando uma variedade de funções internas ou personalizadas.

VI. Acesso a usuários e recursos segmentados para cada carga de trabalho

O Microsoft Azure oferece muitas maneiras de segmentar cargas de trabalho para gerenciar o acesso de usuários e recursos. A segmentação de rede é a abordagem geral e, no Azure, os recursos podem ser isolados no nível de assinatura com redes virtuais (VNets), regras de emparelhamento de redes virtuais, NSGs (Grupos de Segurança de Rede), ASGs (Grupos de Segurança de Aplicativos) e Firewalls do Azure. Há vários padrões de design para determinar a melhor abordagem para segmentar cargas de trabalho.

Produtos abrangidos por este guia

Microsoft Azure

Modelos do Azure Resource Manager (ARM)

Conclusão

A infraestrutura é fundamental para uma estratégia Zero Trust bem-sucedida. Para obter mais informações ou ajuda com a implementação, entre em contato com sua equipe de Customer Success ou continue lendo os outros capítulos deste guia, que abrange todos os pilares do Zero Trust.

Série de guias de implementação da Zero Trust