Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

![]()

A identidade é o plano de controle chave para gerenciar o acesso no local de trabalho moderno e é essencial para implementar o Zero Trust. Suporte a soluções de identidade:

- Zero Trust através de uma autenticação forte e políticas de acesso robustas.

- Acesso menos privilegiado com permissão e acesso granulares.

- Controles e políticas que gerenciam o acesso para proteger recursos e minimizar o raio de explosão dos ataques.

Este guia de integração explica como fornecedores independentes de software (ISVs) e parceiros de tecnologia podem se integrar ao Microsoft Entra ID para criar soluções Zero Trust seguras para os clientes.

Guia de integração do Zero Trust for Identity

Este guia de integração abrange o Microsoft Entra ID e o Microsoft External ID.

O Microsoft Entra ID é o serviço de gerenciamento de identidade e acesso baseado em nuvem da Microsoft. Ele fornece os seguintes recursos:

- Autenticação de logon único

- Acesso condicional

- Autenticação sem senha e multifator

- Provisionamento automatizado de usuários

- E muitos outros recursos que permitem que as empresas protejam e automatizem processos de identidade em escala

O Microsoft Entra External ID é uma solução de gerenciamento de acesso de identidade entre empresas e clientes (CIAM). Os clientes usam o Microsoft Entra External ID para implementar soluções seguras de autenticação de marca branca que podem ser dimensionadas facilmente e se misturam com experiências de aplicativos móveis e da Web de marca. Saiba mais sobre as orientações de integração na secção ID Externa do Microsoft Entra.

Microsoft Entra ID

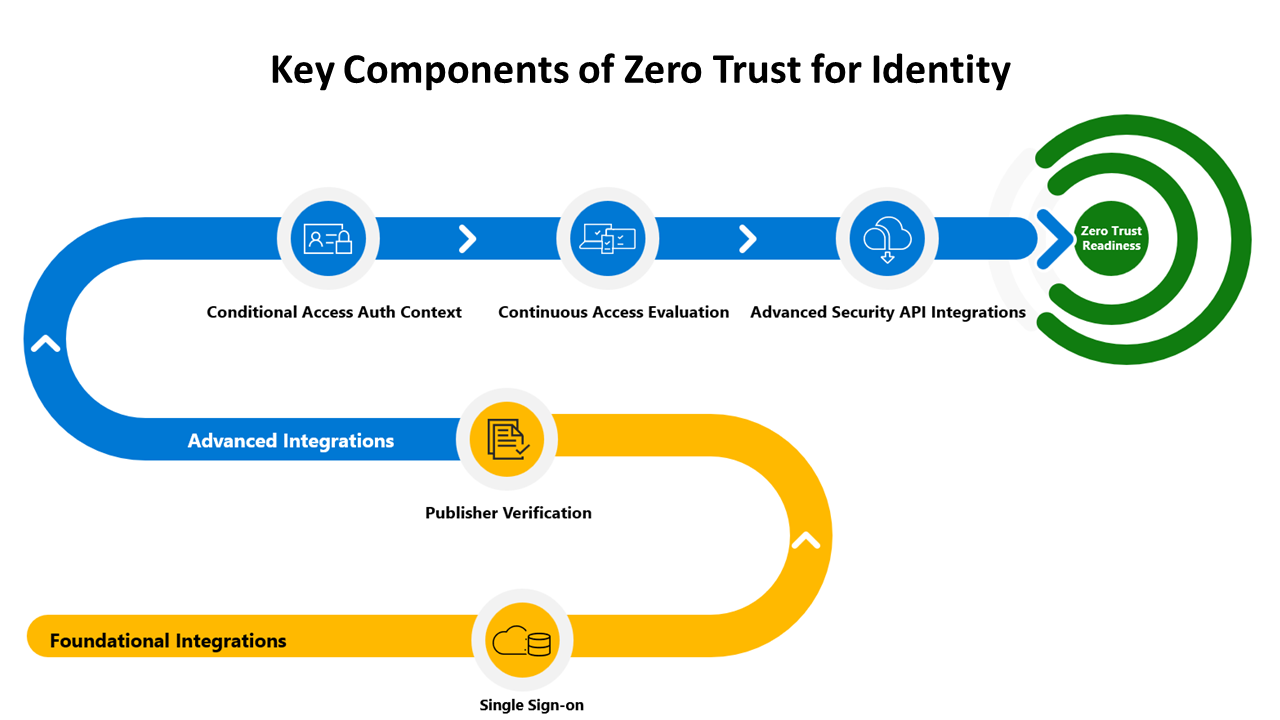

Há muitas maneiras de integrar sua solução com o Microsoft Entra ID. As integrações básicas visam proteger seus clientes usando os recursos de segurança internos do Microsoft Entra ID. Integrações avançadas levam sua solução um passo adiante com recursos de segurança aprimorados.

Integrações fundamentais

As integrações básicas protegem seus clientes com os recursos de segurança integrados do Microsoft Entra ID.

Habilitar o logon único e a verificação do editor

Para habilitar o logon único, recomendamos publicar o seu aplicativo na galeria de aplicativos. Essa abordagem aumenta a confiança do cliente, porque ele sabe que seu aplicativo é validado como compatível com o Microsoft Entra ID. Você pode se tornar um editor verificado para que os clientes tenham certeza de que você é o editor do aplicativo que estão adicionando ao cliente.

A publicação na galeria de aplicativos facilita para os administradores de TI a integração da solução em seu locatário com o registro automatizado do aplicativo. Os registros manuais são uma causa comum de problemas de suporte com aplicativos. Adicionar seu aplicativo à galeria evita esses problemas com seu aplicativo.

Para aplicativos móveis, recomendamos que você use a Biblioteca de Autenticação da Microsoft e um navegador do sistema para implementar o logon único.

Integre o provisionamento de usuários

Gerenciar identidades e acesso para organizações com milhares de usuários é um desafio. Se grandes organizações usarem sua solução, considere sincronizar informações sobre usuários e acesso entre seu aplicativo e a ID do Microsoft Entra. Isso ajuda a manter o acesso do usuário consistente quando ocorrem alterações.

SCIM (System for Cross-Domain Identity Management) é um padrão aberto para a troca de informações de identidade do usuário. Você pode usar a API de gerenciamento de usuários SCIM para provisionar automaticamente usuários e grupos entre seu aplicativo e o Microsoft Entra ID.

Desenvolver um endpoint SCIM para o provisionamento de utilizadores em aplicações do Microsoft Entra ID descreve como construir um endpoint SCIM e integrá-lo com o serviço de provisionamento do Microsoft Entra.

Integrações avançadas

As integrações avançadas aumentam ainda mais a segurança da sua aplicação.

Contexto de autenticação de Acesso Condicional

de contexto de autenticação de Acesso Condicional permite que os aplicativos acionem a aplicação de políticas quando um usuário acessa dados ou ações confidenciais, mantendo os usuários mais produtivos e seus recursos confidenciais seguros.

Avaliação contínua do acesso

Avaliação Contínua de Acesso (CAE) permite a revogação dos tokens de acesso com base em eventos críticos e avaliação de políticas, em vez de depender da expiração do token com base no tempo de vida. Para algumas APIs de recursos, como o risco e a política são avaliados em tempo real, isso pode aumentar a vida útil do token em até 28 horas, o que torna seu aplicativo mais resiliente e eficiente.

APIs de segurança

Em nossa experiência, muitos fornecedores independentes de software acham essas APIs úteis.

APIs de usuário e grupo

Se seu aplicativo precisar fazer atualizações para os usuários e grupos no locatário, você poderá usar as APIs de usuário e grupo por meio do Microsoft Graph para gravar novamente no locatário do Microsoft Entra. Você pode ler mais sobre como usar a API na referência da API REST do Microsoft Graph v1.0 e na documentação de referência para o tipo de recurso do utilizador

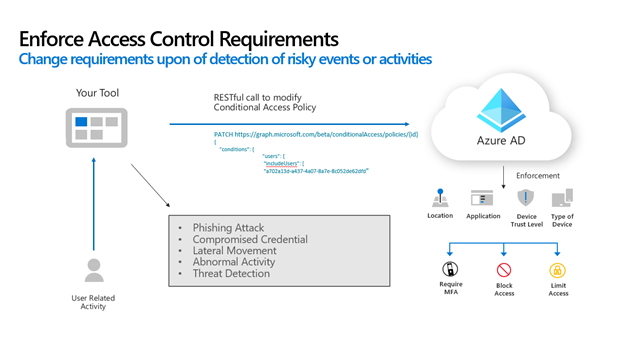

API de acesso condicional

O acesso condicional é uma parte fundamental do Zero Trust porque ajuda a garantir que o utilizador correto tenha o acesso adequado aos recursos apropriados. A habilitação do Acesso Condicional permite que o Microsoft Entra ID tome decisões de acesso com base em risco computado e políticas pré-configuradas.

Os fornecedores independentes de software podem tirar proveito do acesso condicional, apresentando a opção de aplicar políticas de acesso condicional quando relevante. Por exemplo, se um usuário for especialmente arriscado, você pode sugerir que o cliente habilite o Acesso Condicional para esse usuário por meio de sua interface do usuário e habilite-o programaticamente no Microsoft Entra ID.

Para saber mais, confira a configurar políticas de acesso condicional usando o exemplo de da API do Microsoft Graph no GitHub.

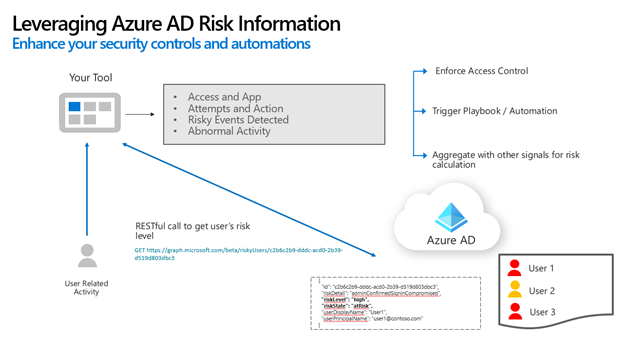

Confirme a violação e as APIs de utilizador arriscadas

Às vezes, fornecedores de software independentes podem tomar conhecimento de comprometimento que está fora do escopo do Microsoft Entra ID. Para qualquer evento de segurança, especialmente aqueles que incluem comprometimento de conta, a Microsoft e o fornecedor independente de software podem colaborar compartilhando informações de ambas as partes. A API confirmar compromisso permite definir o nível de risco de um usuário alvo como alto. Essa API permite que o Microsoft Entra ID responda adequadamente, por exemplo, exigindo que o usuário se autentique novamente ou restringindo seu acesso a dados confidenciais.

Na outra direção, o Microsoft Entra ID avalia continuamente o risco do usuário com base em vários sinais e aprendizado de máquina. A API de Utilizador de Risco fornece acesso programático a todos os utilizadores em risco no locatário Microsoft Entra da aplicação. Fornecedores de software independentes podem fazer uso dessa API para garantir que estão lidando com os usuários adequadamente ao seu nível atual de risco. riskyUser o tipo de recurso.

Cenários exclusivos de produtos

As orientações a seguir são para fornecedores independentes de software que oferecem tipos específicos de soluções.

Integrações de acesso híbrido seguro Muitos aplicativos de negócios foram criados para funcionar dentro de uma rede corporativa protegida, e alguns desses aplicativos usam métodos de autenticação herdados. À medida que as empresas procuram construir uma estratégia Zero Trust e oferecer suporte a ambientes de trabalho híbridos e que priorizam a nuvem, elas precisam de soluções que conectem aplicativos ao Microsoft Entra ID e forneçam soluções modernas de autenticação para aplicativos legados. Use este guia para criar soluções que forneçam autenticação moderna na nuvem para aplicativos locais herdados.

Torne-se um fornecedor de chaves de segurança FIDO2 compatível com a Microsoft as chaves de segurança FIDO2 podem substituir credenciais fracas por credenciais de chave pública/privada fortes apoiadas por hardware que não podem ser reutilizadas, reproduzidas ou compartilhadas entre serviços. Você pode se tornar um fornecedor de chave de segurança FIDO2 compatível com a Microsoft seguindo o processo neste documento.

ID Externo do Microsoft Entra

O Microsoft Entra External ID combina soluções poderosas para trabalhar com pessoas fora da sua organização. Com os recursos de ID Externa, você pode permitir que identidades externas acessem com segurança seus aplicativos e recursos. Quer esteja a trabalhar com parceiros externos, consumidores ou clientes empresariais, os utilizadores podem trazer as suas próprias identidades. Essas identidades podem variar de contas corporativas ou emitidas pelo governo a provedores de identidade social como Google ou Facebook. Para obter mais informações sobre como proteger os seus aplicativos para parceiros externos, consumidores ou clientes empresariais, consulte Introdução ao Microsoft External ID.

Integração com endpoints RESTful

Os fornecedores independentes de software podem integrar suas soluções por meio de endpoints RESTful para habilitar a autenticação multifator (MFA) e o controle de acesso baseado em função (RBAC), habilitar a verificação e a prova de identidade, melhorar a segurança com deteção de bots e proteção contra fraudes e atender aos requisitos da Autenticação Segura do Cliente (SCA) da Diretiva de Serviços de Pagamento 2 (PSD2).

Temos orientações sobre como usar nossos pontos de extremidade RESTful e exemplos detalhados de passo a passo de parceiros que se integraram às APIs RESTful:

- Comprovação e verificação de identidade, que permite aos clientes verificar a identidade dos seus utilizadores finais

- Controle de acesso baseado em função, que permite o controle de acesso granular para usuários finais

- Acesso híbrido seguro a aplicativos locais, que permite que os usuários finais acessem aplicativos locais e herdados com protocolos de autenticação modernos

- Proteção contra fraudes, que permite que os clientes protejam seus aplicativos e usuários finais contra tentativas de login fraudulentas e ataques de bots

Firewall de aplicativos Web

O Web Application Firewall (WAF) fornece proteção centralizada para aplicativos Web contra exploits e vulnerabilidades comuns. O Microsoft Entra External ID permite que fornecedores independentes de software integrem seu serviço WAF. Todo o tráfego para domínios personalizados (por exemplo, login.contoso.com) sempre passa pelo serviço WAF para fornecer outra camada de segurança.

Para implementar uma solução WAF, configure os domínios personalizados de ID Externa do Microsoft Entra. Visão geral de domínios de URL personalizados para o Microsoft Entra External ID descreve como configurar o Microsoft Entra External ID em domínios de URL personalizados em locatários externos.