Descrição geral do ID Externo do Microsoft Entra

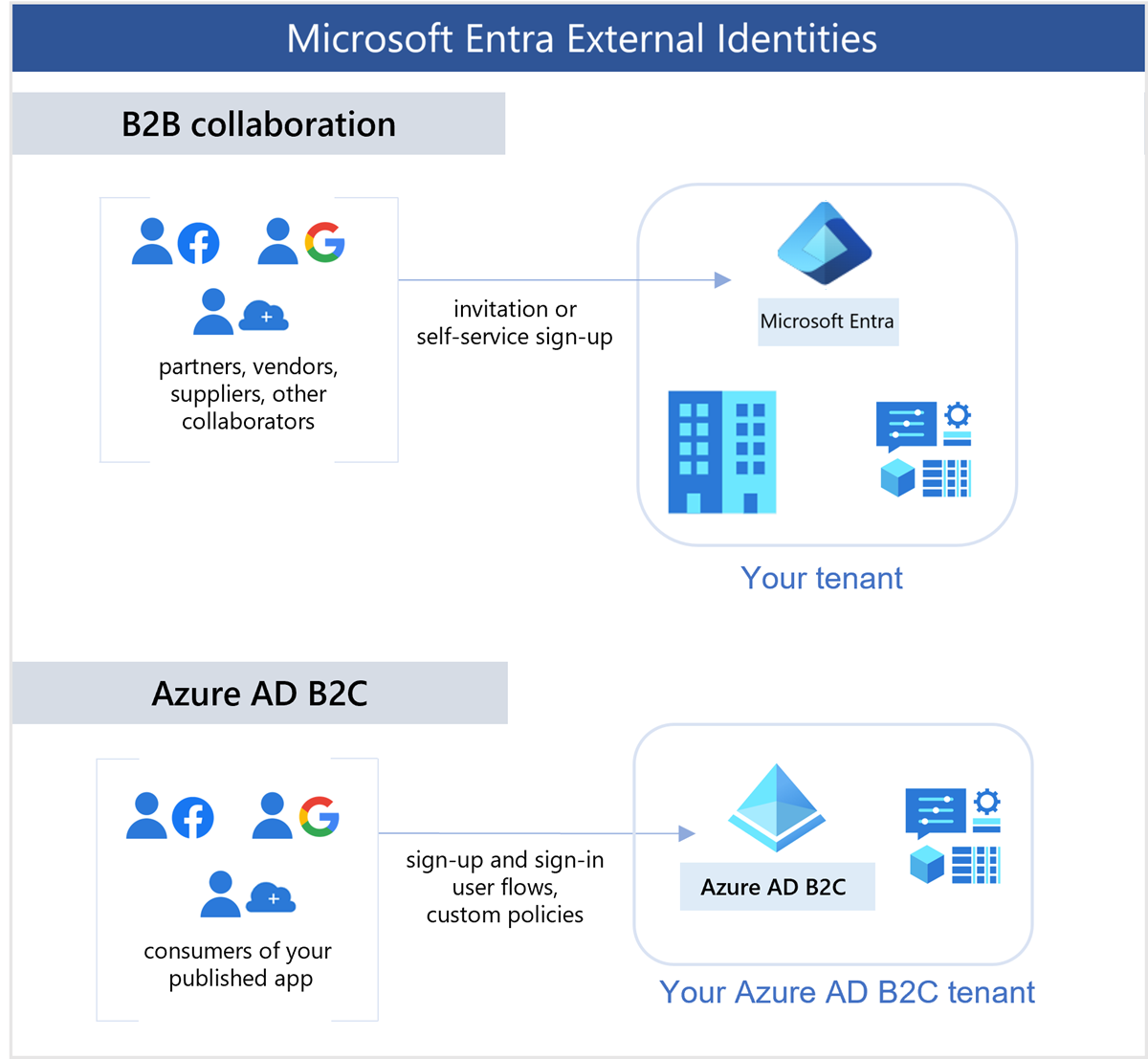

O Microsoft Entra External ID refere-se a todas as formas como pode interagir com os utilizadores fora da organização. Se quiser colaborar com parceiros, distribuidores, fornecedores ou vendedores, pode partilhar os recursos e definir como os utilizadores internos conseguem aceder a organizações externas. Se é um programador a desenvolver aplicações destinadas ao cliente, pode gerir as experiências de identidade dos clientes.

Com o ID externo, os usuários externos podem "trazer suas próprias identidades". Quer tenham uma identidade digital corporativa ou emitida pelo governo, ou uma identidade social não gerenciada, como o Google ou o Facebook, eles podem usar suas próprias credenciais para fazer login. O provedor de identidade do usuário externo gerencia sua identidade e você gerencia o acesso aos seus aplicativos com o Microsoft Entra ID ou o Azure AD B2C para manter seus recursos protegidos.

Os seguintes recursos compõem a ID externa:

Colaboração B2B - Colabore com utilizadores externos, permitindo-lhes utilizar a sua identidade preferida para iniciar sessão nas suas aplicações Microsoft ou noutras aplicações empresariais (aplicações SaaS, aplicações desenvolvidas à medida, etc.). Os usuários de colaboração B2B são representados em seu diretório, normalmente como usuários convidados.

Conexão direta B2B - Estabeleça uma confiança mútua bidirecional com outra organização do Microsoft Entra para uma colaboração perfeita. Atualmente, a conexão direta B2B suporta canais compartilhados do Teams, permitindo que usuários externos acessem seus recursos de dentro de suas instâncias domésticas do Teams. Os usuários de conexão direta B2B não são representados em seu diretório, mas são visíveis no canal compartilhado do Teams e podem ser monitorados nos relatórios do centro de administração do Teams.

Azure AD B2C - Publique aplicativos SaaS modernos ou aplicativos desenvolvidos de forma personalizada (excluindo aplicativos da Microsoft) para consumidores e clientes, enquanto usa o Azure AD B2C para gerenciamento de identidade e acesso.

Organização multilocatária do Microsoft Entra - Colabore com vários locatários em uma única organização do Microsoft Entra por meio da sincronização entre locatários.

Dependendo de como você deseja interagir com organizações externas e dos tipos de recursos que precisa compartilhar, você pode usar uma combinação desses recursos.

Colaboração B2B

Com a colaboração B2B, você pode convidar qualquer pessoa para entrar em sua organização do Microsoft Entra usando suas próprias credenciais para que ela possa acessar os aplicativos e recursos que você deseja compartilhar com ela. Use a colaboração B2B quando precisar permitir que usuários externos acessem seus aplicativos do Office 365, aplicativos de software como serviço (SaaS) e aplicativos de linha de negócios, especialmente quando o parceiro não usa o Microsoft Entra ID ou é impraticável para os administradores configurar uma conexão mútua por meio de conexão direta B2B. Não há credenciais associadas a usuários de colaboração B2B. Em vez disso, eles se autenticam com sua organização doméstica ou provedor de identidade e, em seguida, sua organização verifica a elegibilidade do usuário convidado para colaboração B2B.

Há várias maneiras de adicionar usuários externos à sua organização para colaboração B2B:

Convide usuários para colaboração B2B usando suas contas Microsoft Entra, contas da Microsoft ou identidades sociais habilitadas, como o Google. Um administrador pode usar o portal do Azure ou o PowerShell para convidar usuários para a colaboração B2B. O usuário entra nos recursos compartilhados usando um processo de resgate simples com sua conta de trabalho, escola ou outra conta de e-mail.

Use fluxos de usuários de inscrição de autoatendimento para permitir que usuários externos se inscrevam em aplicativos. A experiência pode ser personalizada para permitir a inscrição com uma identidade profissional, escolar ou social (como Google ou Facebook). Você também pode coletar informações sobre o usuário durante o processo de inscrição.

Use o gerenciamento de direitos do Microsoft Entra, um recurso de governança de identidade que permite gerenciar a identidade e o acesso para usuários externos em escala , automatizando fluxos de trabalho de solicitação de acesso, atribuições de acesso, revisões e expiração.

Um objeto de usuário é criado para o usuário de colaboração B2B no mesmo diretório que seus funcionários. Esse objeto de usuário pode ser gerenciado como outros objetos de usuário em seu diretório, adicionado a grupos e assim por diante. Você pode atribuir permissões ao objeto de usuário (para autorização) enquanto permite que eles usem suas credenciais existentes (para autenticação).

Você pode usar configurações de acesso entre locatários para gerenciar a colaboração B2B com outras organizações do Microsoft Entra e nas nuvens do Microsoft Azure. Para colaboração B2B com organizações e usuários externos que não sejam do Azure AD, use configurações de colaboração externas.

Conexão direta B2B

A conexão direta B2B é uma nova maneira de colaborar com outras organizações do Microsoft Entra. Atualmente, esse recurso funciona com canais compartilhados do Microsoft Teams. Com a conexão direta B2B, você cria relações de confiança bidirecionais com outras organizações do Microsoft Entra para permitir que os usuários entrem diretamente em seus recursos compartilhados e vice-versa. Os usuários de conexão direta B2B não são adicionados como convidados ao diretório do Microsoft Entra. Quando duas organizações habilitam mutuamente a conexão direta B2B, os usuários se autenticam em sua organização doméstica e recebem um token da organização de recursos para acesso. Saiba mais sobre a conexão direta B2B no Microsoft Entra External ID.

Atualmente, a conexão direta B2B habilita o recurso de canais compartilhados do Teams Connect, que permite que seus usuários colaborem com usuários externos de várias organizações com um canal compartilhado do Teams para bate-papo, chamadas, compartilhamento de arquivos e compartilhamento de aplicativos. Depois de configurar a conexão direta B2B com uma organização externa, os seguintes recursos de canais compartilhados do Teams ficam disponíveis:

No Teams, um proprietário de canal compartilhado pode pesquisar usuários permitidos da organização externa e adicioná-los ao canal compartilhado.

Os utilizadores externos podem aceder ao canal partilhado do Teams sem terem de mudar de organização ou iniciar sessão com uma conta diferente. A partir do Teams, o utilizador externo pode aceder a ficheiros e aplicações através do separador Ficheiros. O acesso do usuário é determinado pelas políticas do canal compartilhado.

Você usa configurações de acesso entre locatários para gerenciar relações de confiança com outras organizações do Microsoft Entra e definir políticas de entrada e saída para conexão direta B2B.

Para obter detalhes sobre os recursos, arquivos e aplicativos disponíveis para o usuário de conexão direta B2B por meio do canal compartilhado do Teams, consulte Chat, equipes, canais, aplicativos & no Microsoft Teams.

Azure AD B2C

O Azure AD B2C é uma solução de Gerenciamento de Acesso e Identidade do Cliente (CIAM) que permite criar jornadas de usuário para aplicativos voltados para o consumidor e para o cliente. Se você for um desenvolvedor individual ou empresarial criando aplicativos voltados para o cliente, poderá dimensionar para milhões de consumidores, clientes ou cidadãos usando o Azure AD B2C. Os desenvolvedores podem usar o Azure AD B2C como o sistema CIAM completo para seus aplicativos.

Com o Azure AD B2C, os clientes podem iniciar sessão com uma identidade que já tenham estabelecido (como o Facebook ou o Gmail). Você pode personalizar e controlar completamente como os clientes se inscrevem, entram e gerenciam seus perfis ao usar seus aplicativos.

Embora o Azure AD B2C seja baseado na mesma tecnologia que o Microsoft Entra External ID, é um serviço separado com algumas diferenças de recursos. Para obter mais informações sobre como um locatário do Azure AD B2C difere de um locatário do Microsoft Entra, consulte Recursos suportados do Microsoft Entra na documentação do Azure AD B2C.

Comparando conjuntos de recursos de ID externa

A tabela a seguir fornece uma comparação detalhada dos cenários que você pode habilitar com o ID Externo do Microsoft Entra. Nos cenários B2B, um usuário externo é qualquer pessoa que não esteja hospedada em sua organização do Microsoft Entra.

| Colaboração B2B | Conexão direta B2B | Azure AD B2C | |

|---|---|---|---|

| Cenário primário | Colabore com usuários externos permitindo que eles usem sua identidade preferida para entrar em recursos em sua organização do Microsoft Entra. Fornece acesso a aplicativos da Microsoft ou seus próprios aplicativos (aplicativos SaaS, aplicativos desenvolvidos sob medida, etc.). Exemplo: convide um utilizador externo para iniciar sessão nas suas aplicações Microsoft ou tornar-se um membro convidado no Teams. |

Colabore com usuários de outras organizações do Microsoft Entra estabelecendo uma conexão mútua. Atualmente, pode ser usado com canais compartilhados do Teams, que os usuários externos podem acessar de dentro de suas instâncias domésticas do Teams. Exemplo: adicione um usuário externo a um canal compartilhado do Teams, que fornece um espaço para conversar, ligar e compartilhar conteúdo. |

Publique aplicativos para consumidores e clientes usando o Azure AD B2C para experiências de identidade. Fornece gerenciamento de identidade e acesso para SaaS modernos ou aplicativos desenvolvidos sob medida (não aplicativos primários da Microsoft). |

| Destinado a | Colaboração com parceiros de negócios de organizações externas como fornecedores, parceiros, fornecedores. Esses usuários podem ou não ter ID do Microsoft Entra ou TI gerenciada. | Colaborar com parceiros de negócios de organizações externas que usam o Microsoft Entra ID, como fornecedores, parceiros, fornecedores. | Clientes do seu produto. Esses usuários são gerenciados em um diretório separado do Microsoft Entra. |

| Gestão de utilizadores | Os usuários de colaboração B2B são gerenciados no mesmo diretório que os funcionários, mas normalmente são anotados como usuários convidados. Os usuários convidados podem ser gerenciados da mesma forma que os funcionários, adicionados aos mesmos grupos e assim por diante. As configurações de acesso entre locatários podem ser usadas para determinar quais usuários têm acesso à colaboração B2B. | Nenhum objeto de usuário é criado no diretório do Microsoft Entra. As configurações de acesso entre locatários determinam quais usuários têm acesso à colaboração B2B. conexão direta. Os usuários do canal compartilhado podem ser gerenciados no Teams, e o acesso dos usuários é determinado pelas políticas do canal compartilhado do Teams. | Os objetos de usuário são criados para usuários consumidores em seu diretório do Azure AD B2C. Eles são gerenciados separadamente do diretório de funcionários e parceiros da organização (se houver). |

| Provedores de identidade suportados | Os usuários externos podem colaborar usando contas de trabalho, contas escolares, qualquer endereço de e-mail, provedores de identidade baseados em SAML e WS-Fed e provedores de identidade social como Gmail e Facebook. | Os utilizadores externos colaboram utilizando contas de trabalho ou contas escolares do Microsoft Entra ID. | Usuários consumidores com contas de aplicativo locais (qualquer endereço de email, nome de usuário ou número de telefone), ID do Microsoft Entra, várias identidades sociais suportadas e usuários com identidades corporativas e emitidas pelo governo por meio da federação de provedores de identidade baseada em SAML/WS-Fed. |

| Início de sessão único (SSO) | O SSO para todos os aplicativos conectados ao Microsoft Entra é suportado. Por exemplo, você pode fornecer acesso ao Microsoft 365 ou aplicativos locais e a outros aplicativos SaaS, como Salesforce ou Workday. | SSO para um canal compartilhado do Teams. | É suportado o SSO em aplicações pertencentes aos cliente nos inquilinos do Azure AD B2C. Não há suporte para SSO para Microsoft 365 ou para outros aplicativos SaaS da Microsoft. |

| Licenciamento e faturação | Com base em usuários ativos mensais (MAU), incluindo colaboração B2B e usuários do Azure AD B2C. Saiba mais sobre preços de ID externa e configuração de faturamento para B2B. | Com base em usuários ativos mensais (MAU), incluindo colaboração B2B, conexão direta B2B e usuários do Azure AD B2C. Saiba mais sobre preços de ID externa e configuração de faturamento para B2B. | Com base em usuários ativos mensais (MAU), incluindo colaboração B2B e usuários do Azure AD B2C. Saiba mais sobre o preço da ID externa e a configuração de cobrança do Azure AD B2C. |

| Política de segurança e conformidade | Gerenciado pela organização de host/convite (por exemplo, com políticas de Acesso Condicional e configurações de acesso entre locatários). | Gerenciado pela organização de host/convite (por exemplo, com políticas de Acesso Condicional e configurações de acesso entre locatários). Consulte também a documentação do Teams. | Gerenciado pela organização via Acesso Condicional e Proteção de Identidade. |

| Autenticação multifator | Se as configurações de confiança de entrada para aceitar declarações de MFA do locatário doméstico do usuário estiverem configuradas e as políticas de MFA já tiverem sido atendidas no locatário doméstico do usuário, o usuário externo poderá entrar. Se a confiança de MFA não estiver habilitada, o usuário receberá um desafio de MFA da organização de recursos. Saiba mais sobre o MFA para usuários externos do Microsoft Entra. | Se as configurações de confiança de entrada para aceitar declarações de MFA do locatário doméstico do usuário estiverem configuradas e as políticas de MFA já tiverem sido atendidas no locatário doméstico do usuário, o usuário externo poderá entrar. Se a confiança de MFA não estiver habilitada e as políticas de Acesso Condicional exigirem MFA, o usuário será impedido de acessar recursos. Você deve definir suas configurações de confiança de entrada para aceitar declarações de MFA da organização. Saiba mais sobre o MFA para usuários externos do Microsoft Entra. | Integra-se diretamente com a autenticação multifator do Microsoft Entra. |

| Configurações de nuvem da Microsoft | Suportado. | Não suportado. | Não aplicável. |

| Gestão dos direitos | Suportado. | Não suportado. | Não aplicável. |

| Aplicativos de linha de negócios (LOB) | Suportado. | Não suportado. Apenas aplicativos habilitados para conexão direta B2B podem ser compartilhados (atualmente, os canais compartilhados do Teams Connect). | Funciona com API RESTful. |

| Conditional Access | Gerido pelo anfitrião/organização convidadora. Saiba mais sobre as políticas de Acesso Condicional. | Gerido pelo anfitrião/organização convidadora. Saiba mais sobre as políticas de Acesso Condicional. | Gerenciado pela organização via Acesso Condicional e Proteção de Identidade. |

| Criação de Marcas | A marca da organização anfitriã/convidadora é usada. | Para telas de entrada, a marca da organização doméstica do usuário é usada. No canal compartilhado, a marca da organização de recursos é usada. | Branding totalmente personalizável por aplicativo ou organização. |

| Mais informações | Documentação | Documentação | Página do produto, Documentação |

Com base nos requisitos da sua organização, você pode usar a sincronização entre locatários em organizações multilocatário. Para obter mais informações sobre esse novo recurso, consulte a documentação da organização multilocatária e a comparação de recursos.

Gerenciando recursos de ID externa

A colaboração B2B do Microsoft Entra e a conexão direta B2B são recursos do ID Externo do Microsoft Entra e são gerenciados no portal do Azure por meio do serviço Microsoft Entra. Para controlar a colaboração de entrada e saída, você pode usar uma combinação de configurações de acesso entre locatários e configurações de colaboração externa.

Definições de acesso entre inquilinos

As configurações de acesso entre locatários permitem gerenciar a colaboração B2B e a conexão direta B2B com outras organizações do Microsoft Entra. Você pode determinar como outras organizações do Microsoft Entra colaboram com você (acesso de entrada) e como seus usuários colaboram com outras organizações do Microsoft Entra (acesso de saída). Os controles granulares permitem determinar as pessoas, grupos e aplicativos, tanto em sua organização quanto em organizações externas do Microsoft Entra que podem participar da colaboração B2B e da conexão direta B2B. Você também pode confiar na autenticação multifator e nas declarações de dispositivo (declarações compatíveis e declarações unidas híbridas do Microsoft Entra) de outras organizações do Microsoft Entra.

As configurações padrão de acesso entre locatários determinam suas configurações de entrada e saída de linha de base para colaboração B2B e conexão direta B2B. Inicialmente, suas configurações padrão são configuradas para permitir toda a colaboração B2B de entrada e saída com outras organizações do Microsoft Entra e para bloquear a conexão direta B2B com todas as organizações do Microsoft Entra. Você pode alterar essas configurações iniciais para criar sua própria configuração padrão.

As configurações de acesso específicas da organização permitem definir configurações personalizadas para organizações individuais do Microsoft Entra. Depois de adicionar uma organização e personalizar suas configurações de acesso entre locatários com essa organização, essas configurações terão precedência sobre seus padrões. Por exemplo, você pode desabilitar a colaboração B2B e a conexão direta B2B com todas as organizações externas por padrão, mas habilitar esses recursos apenas para a Fabrikam.

Para obter mais informações, consulte Acesso entre locatários na ID externa do Microsoft Entra.

O Microsoft Entra ID tem um recurso para organizações multilocatárias chamado sincronização entre locatários, que permite uma experiência de colaboração perfeita entre locatários do Microsoft Entra. As configurações de sincronização entre locatários são definidas nas configurações de acesso específicas da organização. Para saber mais sobre organizações multilocatárias e sincronização entre locatários, consulte a documentação de organizações multilocatário.

Configurações de nuvem da Microsoft para colaboração B2B

Os serviços de nuvem do Microsoft Azure estão disponíveis em nuvens nacionais separadas, que são instâncias fisicamente isoladas do Azure. Cada vez mais, as organizações estão encontrando a necessidade de colaborar com organizações e usuários através da nuvem global e das fronteiras nacionais da nuvem. Com as configurações de nuvem da Microsoft, você pode estabelecer colaboração B2B mútua entre as seguintes nuvens do Microsoft Azure:

- Nuvem global do Microsoft Azure e Microsoft Azure Government

- Nuvem global do Microsoft Azure e Microsoft Azure operado pela 21Vianet

Para configurar a colaboração B2B entre locatários em nuvens diferentes, ambos os locatários precisam definir suas configurações de nuvem da Microsoft para habilitar a colaboração com a outra nuvem. Em seguida, cada locatário deve configurar o acesso entre locatários de entrada e saída com o locatário na outra nuvem. Consulte Configurações de nuvem da Microsoft para obter detalhes.

Definições de colaboração externa

As configurações de colaboração externa determinam se os usuários podem enviar convites de colaboração B2B para usuários externos e o nível de acesso que os usuários convidados têm ao seu diretório. Com essas configurações, você pode:

Determine as permissões de usuário convidado. Controle o que os usuários convidados externos podem ver no diretório do Microsoft Entra. Por exemplo, você pode limitar a visualização de membros de grupos por usuários convidados ou permitir que os convidados visualizem apenas suas próprias informações de perfil.

Especifique quem pode convidar convidados. Por padrão, todos os usuários em sua organização, incluindo usuários convidados de colaboração B2B, podem convidar usuários externos para colaboração B2B. Se quiser limitar a capacidade de enviar convites, pode ativar ou desativar convites para todos ou limitar os convites a determinadas funções.

Permitir ou bloquear domínios. Escolha se deseja permitir ou negar convites para os domínios especificados. Para obter detalhes, consulte Permitir ou bloquear domínios.

Para obter mais informações, consulte como definir configurações de colaboração externa B2B.

Como a colaboração externa e as configurações de acesso entre locatários funcionam juntas

As configurações de colaboração externa funcionam no nível de convite, enquanto as configurações de acesso entre locatários funcionam no nível de autenticação.

As configurações de acesso entre locatários e as configurações de colaboração externa são usadas para gerenciar dois aspetos diferentes da colaboração B2B. As configurações de acesso entre locatários controlam se os usuários podem se autenticar com locatários externos do Microsoft Entra e se aplicam à colaboração B2B de entrada e saída. Por outro lado, as configurações de colaboração externa controlam quais de seus usuários têm permissão para enviar convites de colaboração B2B para usuários externos de qualquer organização.

Ao considerar a colaboração B2B com uma organização externa específica do Microsoft Entra, convém avaliar se as configurações de acesso entre locatários permitem a colaboração B2B com essa organização e se as configurações de colaboração externa permitem que os usuários enviem convites para o domínio dessa organização. Seguem-se alguns exemplos:

Exemplo 1: Você adicionou

adatum.comanteriormente (uma organização do Microsoft Entra) à lista de domínios bloqueados em suas configurações de colaboração externa, mas suas configurações de acesso entre locatários habilitam a colaboração B2B para todas as organizações do Microsoft Entra. Neste caso, aplica-se a configuração mais restritiva. Suas configurações de colaboração externa impedirão que os usuários enviem convites para usuários emadatum.com.Exemplo 2: Você permite a colaboração B2B com a Fabrikam em suas configurações de acesso entre locatários, mas depois adiciona

fabrikam.comaos domínios bloqueados em suas configurações de colaboração externa. Seus usuários não poderão convidar novos usuários convidados da Fabrikam, mas os convidados existentes da Fabrikam poderão continuar usando a colaboração B2B.

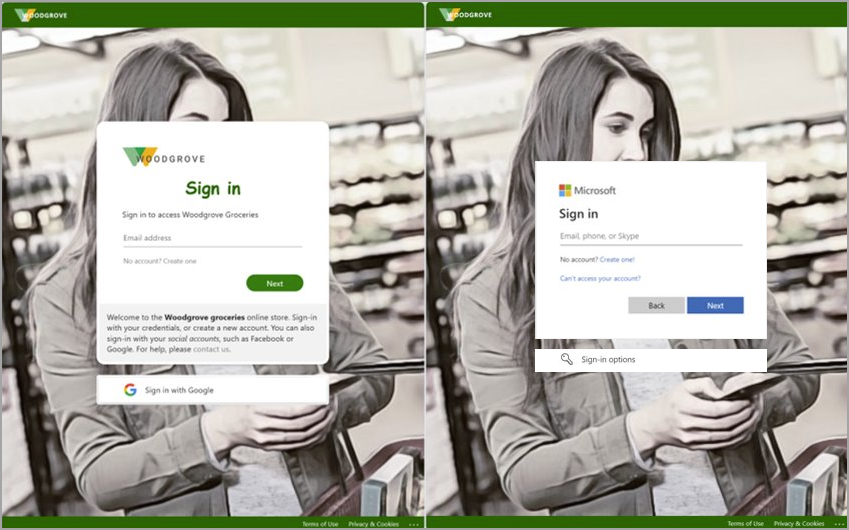

Para usuários finais de colaboração B2B que executam logins entre locatários, a marca do locatário doméstico é exibida, mesmo que não haja uma marca personalizada especificada. No exemplo a seguir, a marca da empresa para Woodgrove Groceries aparece à esquerda. O exemplo à direita exibe a marca padrão para o locatário doméstico do usuário.

Gerenciamento do Azure Ative Directory B2C

O Azure AD B2C é um diretório separado baseado no consumidor que você gerencia no portal do Azure por meio do serviço Azure AD B2C. Cada locatário do Azure AD B2C é separado e distinto de outros locatários do Microsoft Entra ID e do Azure AD B2C. A experiência do portal do Azure AD B2C é semelhante à ID do Microsoft Entra, mas há diferenças importantes, como a capacidade de personalizar suas jornadas de usuário usando o Identity Experience Framework.

Para obter detalhes sobre como configurar e gerenciar o Azure AD B2C, consulte a documentação do Azure AD B2C.

Tecnologias Microsoft Entra relacionadas

Existem várias tecnologias Microsoft Entra que estão relacionadas com a colaboração com utilizadores e organizações externas. Ao projetar seu modelo de colaboração de ID Externa, considere esses outros recursos.

Gerenciamento de direitos do Microsoft Entra para inscrição de usuário convidado B2B

Como uma organização convidativa, talvez você não saiba de antemão quem são os colaboradores externos individuais que precisam de acesso aos seus recursos. Você precisa de uma maneira de os usuários de empresas parceiras se inscreverem com políticas que você controla. Se quiser permitir que usuários de outras organizações solicitem acesso e, após aprovação, sejam provisionados com contas de convidado e atribuídos a grupos, aplicativos e sites do SharePoint Online, você poderá usar o gerenciamento de direitos do Microsoft Entra para configurar políticas que gerenciam o acesso para usuários externos.

Microsoft Entra Microsoft Graph API para colaboração B2B

As APIs do Microsoft Graph estão disponíveis para criar e gerenciar recursos de ID Externa.

API de configurações de acesso entre locatários: a API de acesso entre locatários do Microsoft Graph permite criar programaticamente as mesmas políticas de colaboração B2B e conexão direta B2B que são configuráveis no portal do Azure. Usando a API, você pode configurar políticas de colaboração de entrada e saída para permitir ou bloquear recursos para todos por padrão e limitar o acesso a organizações, grupos, usuários e aplicativos específicos. A API também permite que você aceite declarações de MFA e dispositivo (declarações compatíveis e declarações unidas híbridas do Microsoft Entra) de outras organizações do Microsoft Entra.

Gerenciador de convites de colaboração B2B: A API do gerenciador de convites do Microsoft Graph está disponível para criar suas próprias experiências de integração para usuários convidados B2B. Você pode usar a API de criação de convite para enviar automaticamente um e-mail de convite personalizado diretamente para o usuário B2B, por exemplo. Ou seu aplicativo pode usar o inviteRedeemUrl retornado na resposta de criação para criar seu próprio convite (por meio do mecanismo de comunicação de sua escolha) para o usuário convidado.

Acesso Condicional

As organizações podem aplicar políticas de Acesso Condicional para colaboração B2B externa e usuários de conexão direta B2B da mesma forma que são habilitadas para funcionários e membros da organização em tempo integral. Para cenários entre locatários do Microsoft Entra, se suas políticas de Acesso Condicional exigirem MFA ou conformidade de dispositivo, agora você pode confiar em declarações de MFA e conformidade de dispositivo da organização doméstica de um usuário externo. Quando as configurações de confiança são habilitadas, durante a autenticação, o Microsoft Entra ID verificará as credenciais de um usuário para uma declaração de MFA ou uma ID de dispositivo para determinar se as políticas já foram atendidas. Em caso afirmativo, o usuário externo receberá logon contínuo para seu recurso compartilhado. Caso contrário, um desafio de MFA ou dispositivo será iniciado no locatário doméstico do usuário. Saiba mais sobre o fluxo de autenticação e o Acesso Condicional para usuários externos.

Aplicativos multilocatários

Se você oferecer um aplicativo SaaS (Software as a Service) para muitas organizações, poderá configurar seu aplicativo para aceitar entradas de qualquer locatário do Microsoft Entra. Essa configuração é chamada de tornar seu aplicativo multilocatário. Os usuários em qualquer locatário do Microsoft Entra poderão entrar em seu aplicativo depois de consentirem em usar sua conta com seu aplicativo. Veja como habilitar entradas multilocatário.

Organizações multilocatárias

Uma organização multilocatária é uma organização que tem mais de uma instância do Microsoft Entra ID. Existem várias razões para a multilocação, como usar várias nuvens ou ter vários limites geográficos. As organizações multilocatárias usam um serviço de sincronização unidirecional no Microsoft Entra ID, chamado sincronização entre locatários. A sincronização entre locatários permite a colaboração perfeita para uma organização multilocatário. Ele melhora a experiência do usuário e garante que os usuários possam acessar recursos, sem receber um e-mail de convite e ter que aceitar um prompt de consentimento em cada locatário.