Configurações de identidade e acesso ao dispositivo Zero Trust

A força de trabalho atual requer acesso a aplicativos e recursos que existem além dos limites tradicionais da rede corporativa. As arquiteturas de segurança que dependem de firewalls de rede e redes virtuais privadas (VPNs) para isolar e restringir o acesso aos recursos não são mais suficientes.

Para lidar com esse novo mundo da computação, a Microsoft recomenda o modelo de segurança Zero Trust, que se baseia nestes princípios orientadores:

- Verifique explicitamente: sempre autentique e autorize com base em todos os pontos de dados disponíveis. É nesta verificação que as políticas de identidade e acesso ao dispositivo Zero Trust são cruciais para iniciar sessão e validar continuamente.

- Use o acesso com privilégios mínimos: limite o acesso do usuário com Just-In-Time e Just-Enough-Access (JIT/JEA), políticas adaptáveis baseadas em risco e proteção de dados.

- Assumir violação: Minimize o raio de explosão e o acesso ao segmento. Verifique a criptografia de ponta a ponta e use análises para obter visibilidade, impulsionar a deteção de ameaças e melhorar as defesas.

Aqui está a arquitetura geral do Zero Trust:

As políticas de identidade e acesso ao dispositivo Zero Trust abordam o princípio orientador Verificar explicitamente para:

- Identidades: Quando uma identidade tenta acessar um recurso, verifique essa identidade com autenticação forte e verifique se o acesso solicitado é compatível e típico.

- Dispositivos (também chamados de endpoints): monitore e imponha requisitos de integridade e conformidade do dispositivo para acesso seguro.

- Aplicações: Aplique controles e tecnologias a:

- Garanta as permissões apropriadas no aplicativo.

- Controle o acesso com base em análises em tempo real.

- Monitorar comportamentos anormais

- Controle as ações do usuário.

- Valide opções de configuração seguras.

Esta série de artigos descreve um conjunto de configurações e políticas de identidade e acesso a dispositivos usando o Microsoft Entra ID, o Acesso Condicional, o Microsoft Intune e outros recursos. Essas configurações e políticas fornecem acesso Zero Trust ao Microsoft 365 para aplicativos e serviços corporativos na nuvem, outros serviços SaaS e aplicativos locais publicados com o proxy de aplicativo Microsoft Entra.

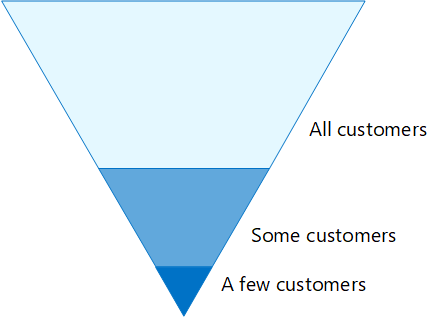

As configurações e políticas de identidade e acesso ao dispositivo Zero Trust são recomendadas em três níveis:

- Ponto de partida.

- Empresa.

- Segurança especializada para ambientes com dados altamente regulamentados ou classificados.

Essas camadas e suas configurações correspondentes fornecem níveis consistentes de proteção Zero Trust em seus dados, identidades e dispositivos. Estas capacidades e as suas recomendações:

- São suportados no Microsoft 365 E3 e Microsoft 365 E5.

- Estão alinhados com o Microsoft Secure Score e a pontuação de identidade no Microsoft Entra ID. Seguir as recomendações aumentará essas pontuações para sua organização.

- Ajudá-lo a implementar estas cinco etapas para proteger sua infraestrutura de identidade.

Se a sua organização tiver requisitos ou complexidades exclusivos, use estas recomendações como ponto de partida. No entanto, a maioria das organizações pode implementar essas recomendações conforme prescrito.

Assista a este vídeo para obter uma visão geral rápida das configurações de identidade e acesso a dispositivos para o Microsoft 365 for enterprise.

Nota

A Microsoft também vende licenças do Enterprise Mobility + Security (EMS) para subscrições do Office 365. Os recursos EMS E3 e EMS E5 são equivalentes aos do Microsoft 365 E3 e Microsoft 365 E5. Para obter mais informações, consulte Planos EMS.

Público-alvo

Estas recomendações destinam-se a arquitetos empresariais e profissionais de TI que estão familiarizados com os serviços de produtividade e segurança na nuvem do Microsoft 365. Esses serviços incluem o Microsoft Entra ID (identidade), o Microsoft Intune (gerenciamento de dispositivos) e a Proteção de Informações do Microsoft Purview (proteção de dados).

Ambiente do cliente

As políticas recomendadas são aplicáveis a organizações empresariais que operam inteiramente na nuvem da Microsoft e para clientes com infraestrutura de identidade híbrida. Uma estrutura de identidade híbrida é uma floresta do Ative Directory local sincronizada com o Microsoft Entra ID.

Muitas das nossas recomendações baseiam-se em serviços que estão disponíveis apenas com as seguintes licenças:

- Microsoft 365 E5.

- Microsoft 365 E3 com o complemento de segurança E5.

- EMS E5.

- Licenças do Microsoft Entra ID P2.

Para organizações que não têm essas licenças, recomendamos que você pelo menos implemente padrões de segurança, que estão incluídos em todos os planos do Microsoft 365.

Limitações

Sua organização pode estar sujeita a requisitos regulatórios ou outros requisitos de conformidade, incluindo recomendações específicas que exigem que você aplique políticas divergentes dessas configurações recomendadas. Essas configurações recomendam controles de uso que não estão disponíveis historicamente. Recomendamos esses controles porque acreditamos que eles representam um equilíbrio entre segurança e produtividade.

Fizemos o nosso melhor para levar em conta uma ampla variedade de requisitos de proteção organizacional, mas não somos capazes de levar em conta todos os requisitos possíveis ou todos os aspetos exclusivos da sua organização.

Três níveis de proteção

A maioria das organizações tem requisitos específicos em relação à segurança e proteção de dados. Esses requisitos variam de acordo com o segmento de indústria e as funções dentro das organizações. Por exemplo, seu departamento jurídico e administradores podem exigir controles adicionais de segurança e proteção de informações em torno de sua correspondência de e-mail que não são necessários para outras unidades de negócios.

Cada indústria também tem seu próprio conjunto de regulamentações especializadas. Não estamos tentando fornecer uma lista de todas as opções de segurança possíveis ou uma recomendação por segmento de setor ou função. Em vez disso, estamos fornecendo recomendações para três níveis de segurança e proteção que podem ser aplicados com base na granularidade de suas necessidades.

- Ponto de partida: recomendamos que todos os clientes estabeleçam e usem um padrão mínimo para proteger os dados, bem como as identidades e os dispositivos que acessam seus dados. Você pode seguir essas recomendações para fornecer proteção padrão forte como ponto de partida para todas as organizações.

- Empresa: alguns clientes têm um subconjunto de dados que devem ser protegidos em níveis mais altos, ou todos os dados devem ser protegidos em um nível mais alto. Você pode aplicar maior proteção a todos ou conjuntos de dados específicos em seu ambiente Microsoft 365. Recomendamos proteger identidades e dispositivos que acessam dados confidenciais com níveis comparáveis de segurança.

- Segurança especializada: Conforme necessário, alguns clientes têm uma pequena quantidade de dados que são altamente classificados, constituem segredos comerciais ou são regulamentados. A Microsoft fornece recursos para ajudar esses clientes a atender a esses requisitos, incluindo proteção adicional para identidades e dispositivos.

Este guia mostra como implementar a proteção Zero Trust para identidades e dispositivos para cada um desses níveis de proteção. Use esta orientação como um mínimo para sua organização e ajuste as políticas para atender aos requisitos específicos da sua organização.

É importante usar níveis consistentes de proteção em suas identidades, dispositivos e dados. Por exemplo, a proteção para usuários com contas prioritárias, como executivos, líderes, gerentes e outros, deve incluir o mesmo nível de proteção para suas identidades, seus dispositivos e os dados que acessam.

Além disso, consulte a solução Implantar regulamentos de proteção de informações para privacidade de dados para proteger as informações armazenadas no Microsoft 365.

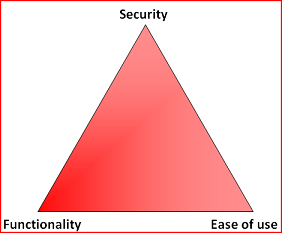

Compensações entre segurança e produtividade

A implementação de qualquer estratégia de segurança requer compromissos entre segurança e produtividade. É útil avaliar como cada decisão afeta o equilíbrio entre segurança, funcionalidade e facilidade de uso.

As recomendações apresentadas baseiam-se nos seguintes princípios:

- Conheça os seus utilizadores e seja flexível aos seus requisitos de segurança e funcionais.

- Aplique uma política de segurança a tempo e certifique-se de que é significativa.

Serviços e conceitos para identidade Zero Trust e proteção de acesso a dispositivos

O Microsoft 365 para empresas foi projetado para grandes organizações para capacitar todos a serem criativos e trabalharem juntos com segurança.

Esta seção fornece uma visão geral dos serviços e recursos do Microsoft 365 que são importantes para a identidade Zero Trust e o acesso ao dispositivo.

Microsoft Entra ID

O Microsoft Entra ID fornece um conjunto completo de recursos de gerenciamento de identidade. Recomendamos o uso desses recursos para proteger o acesso.

| Capacidade ou recurso | Description | Licenciamento |

|---|---|---|

| Autenticação multifator (MFA) | O MFA exige que os usuários forneçam duas formas de verificação, como uma senha de usuário mais uma notificação do aplicativo Microsoft Authenticator ou uma chamada telefônica. O MFA reduz consideravelmente o risco de que as credenciais roubadas possam ser usadas para acessar seu ambiente. O Microsoft 365 usa o serviço de autenticação multifator Microsoft Entra para entradas baseadas em MFA. | Microsoft 365 E3 ou E5 |

| Conditional Access | O Microsoft Entra ID avalia as condições de entrada do usuário e usa políticas de Acesso Condicional para determinar o acesso permitido. Por exemplo, nesta orientação, mostramos como criar uma política de Acesso Condicional para exigir a conformidade do dispositivo para acesso a dados confidenciais. Isso reduz muito o risco de que um hacker com seu próprio dispositivo e credenciais roubadas possa acessar seus dados confidenciais. Ele também protege dados confidenciais sobre os dispositivos, porque os dispositivos devem atender a requisitos específicos de saúde e segurança. | Microsoft 365 E3 ou E5 |

| Grupos do Microsoft Entra | As políticas de Acesso Condicional, a gestão de dispositivos com o Intune e até as permissões para ficheiros e sites na sua organização dependem da atribuição a contas de utilizador ou grupos do Microsoft Entra. Recomendamos que você crie grupos do Microsoft Entra que correspondam aos níveis de proteção que você está implementando. Por exemplo, sua equipe executiva provavelmente é alvo de alvos de maior valor para hackers. Portanto, faz sentido adicionar as contas de usuário desses funcionários a um grupo do Microsoft Entra e atribuir esse grupo a políticas de Acesso Condicional e outras políticas que impõem um nível mais alto de proteção para o acesso. | Microsoft 365 E3 ou E5 |

| Inscrição de dispositivos | Você registra um dispositivo no Microsoft Entra ID para criar uma identidade para o dispositivo. Essa identidade é usada para autenticar o dispositivo quando um usuário entra e para aplicar políticas de Acesso Condicional que exigem computadores associados ao domínio ou compatíveis. Para esta orientação, usamos o registro de dispositivo para registrar automaticamente computadores Windows ingressados no domínio. O registro de dispositivos é um pré-requisito para gerenciar dispositivos com o Intune. | Microsoft 365 E3 ou E5 |

| Proteção de ID do Microsoft Entra | Permite detetar vulnerabilidades potenciais que afetam as identidades da sua organização e configurar a política de correção automatizada para baixo, médio e alto risco de entrada e risco do usuário. Estas orientações baseiam-se nesta avaliação de risco para aplicar políticas de Acesso Condicional à autenticação multifator. Estas orientações também incluem uma política de Acesso Condicional que exige que os utilizadores alterem a palavra-passe se for detetada atividade de alto risco na respetiva conta. | Microsoft 365 E5, Microsoft 365 E3 com o complemento de segurança E5, EMS E5 ou licenças Microsoft Entra ID P2 |

| Redefinição de senha de autoatendimento (SSPR) | Permita que seus usuários redefina suas senhas de forma segura e sem intervenção do help-desk, fornecendo verificação de vários métodos de autenticação que o administrador pode controlar. | Microsoft 365 E3 ou E5 |

| Proteção por senha Microsoft Entra | Detete e bloqueie senhas fracas conhecidas e suas variantes e termos fracos adicionais específicos da sua organização. As listas de senhas globais proibidas padrão são aplicadas automaticamente a todos os usuários em um locatário do Microsoft Entra. Você pode definir entradas adicionais em uma lista de senhas proibidas personalizadas. Quando os usuários alteram ou redefinem suas senhas, essas listas de senhas proibidas são verificadas para impor o uso de senhas fortes. | Microsoft 365 E3 ou E5 |

Aqui estão os componentes da identidade Zero Trust e do acesso ao dispositivo, incluindo objetos, configurações e subserviços do Intune e do Microsoft Entra.

Microsoft Intune

O Intune é o serviço de gestão de dispositivos móveis baseado na nuvem da Microsoft. Esta orientação recomenda a gestão de dispositivos de PCs Windows com o Intune e recomenda configurações de política de conformidade de dispositivos. O Intune determina se os dispositivos são compatíveis e envia esses dados para a ID do Microsoft Entra para usar ao aplicar políticas de Acesso Condicional.

Proteção de aplicativos do Intune

As políticas de proteção de aplicações do Intune podem ser utilizadas para proteger os dados da sua organização em aplicações móveis, com ou sem a inscrição de dispositivos na gestão. O Intune ajuda a proteger as informações, certificando-se de que os seus funcionários ainda podem ser produtivos e evitando a perda de dados. Ao implementar políticas no nível do aplicativo, você pode restringir o acesso aos recursos da empresa e manter os dados sob o controle do seu departamento de TI.

Estas diretrizes mostram como criar políticas recomendadas para impor o uso de aplicativos aprovados e determinar como esses aplicativos podem ser usados com seus dados corporativos.

Microsoft 365

Estas orientações mostram como implementar um conjunto de políticas para proteger o acesso aos serviços de nuvem do Microsoft 365, incluindo Microsoft Teams, Exchange, SharePoint e OneDrive. Além de implementar essas políticas, recomendamos que você também aumente o nível de proteção para seu locatário usando estes recursos:

Windows 11 ou Windows 10 com Aplicações Microsoft 365 para empresas

Windows 11 ou Windows 10 com Microsoft 365 Apps for enterprise é o ambiente cliente recomendado para PCs. Recomendamos o Windows 11 ou o Windows 10 porque o Microsoft Entra foi projetado para fornecer a experiência mais suave possível para o ID local e do Microsoft Entra. O Windows 11 ou o Windows 10 também inclui capacidades de segurança avançadas que podem ser geridas através do Intune. O Microsoft 365 Apps for enterprise inclui as versões mais recentes dos aplicativos do Office. Estes usam autenticação moderna, que é mais segura e um requisito para o Acesso Condicional. Esses aplicativos também incluem ferramentas aprimoradas de conformidade e segurança.

Aplicação desses recursos nos três níveis de proteção

A tabela a seguir resume nossas recomendações para o uso desses recursos nos três níveis de proteção.

| Mecanismo de proteção | Ponto de partida | Grandes Empresas | Segurança especializada |

|---|---|---|---|

| Fazer cumprir a AMF | Em risco de início de sessão médio ou superior | Em risco de início de sessão baixo ou superior | Em todas as novas sessões |

| Impor alteração de senha | Para utilizadores de alto risco | Para utilizadores de alto risco | Para utilizadores de alto risco |

| Impor a proteção de aplicativos do Intune | Sim | Sim | Sim |

| Impor o registro do Intune para dispositivo de propriedade da organização | Requer um PC compatível ou associado ao domínio, mas permite que traga seus próprios dispositivos (BYOD) telefones e tablets | Exigir um dispositivo compatível ou associado ao domínio | Exigir um dispositivo compatível ou associado ao domínio |

Propriedade do dispositivo

A tabela acima reflete a tendência de muitas organizações oferecerem suporte a uma combinação de dispositivos de propriedade da organização e pessoais ou BYODs para permitir a produtividade móvel em toda a força de trabalho. As políticas de proteção de aplicações do Intune garantem que o e-mail está protegido contra a exfiltração da aplicação móvel do Outlook e de outras aplicações móveis do Office, tanto em dispositivos de propriedade da organização como em BYODs.

Recomendamos que os dispositivos de propriedade da organização sejam gerenciados pelo Intune ou ingressados no domínio para aplicar proteções e controle adicionais. Dependendo da sensibilidade dos dados, sua organização pode optar por não permitir BYODs para populações de usuários específicas ou aplicativos específicos.

Implantação e seus aplicativos

Antes de configurar e implementar a identidade Zero Trust e a configuração de acesso ao dispositivo para seus aplicativos integrados do Microsoft Entra, você deve:

Decida quais aplicativos usados em sua organização você deseja proteger.

Analise esta lista de aplicativos para determinar os conjuntos de políticas que fornecem níveis apropriados de proteção.

Você não deve criar conjuntos separados de políticas para cada aplicativo porque o gerenciamento delas pode se tornar complicado. A Microsoft recomenda que você agrupe seus aplicativos que tenham os mesmos requisitos de proteção para os mesmos usuários.

Por exemplo, tenha um conjunto de políticas que inclua todos os aplicativos do Microsoft 365 para todos os usuários para proteção do ponto de partida. Tenha um segundo conjunto de políticas para todos os aplicativos confidenciais, como aqueles usados por departamentos de recursos humanos ou financeiros, e aplique-os a esses grupos.

Depois de determinar o conjunto de políticas para os aplicativos que deseja proteger, distribua as políticas para os usuários de forma incremental, resolvendo problemas ao longo do caminho. Por exemplo:

- Configure as políticas que você pretende usar para todos os aplicativos do Microsoft 365.

- Adicione apenas o Exchange com as alterações necessárias, implemente as políticas para os usuários e resolva quaisquer problemas.

- Adicione o Teams com as alterações necessárias, implemente as políticas para os usuários e resolva quaisquer problemas.

- Adicione o SharePoint com suas alterações necessárias, distribua as políticas para os usuários e resolva quaisquer problemas.

- Continue a adicionar as restantes aplicações até poder configurar com confiança estas políticas de ponto de partida para incluir todas as aplicações do Microsoft 365.

Da mesma forma, para seus aplicativos confidenciais, crie o conjunto de políticas e adicione um aplicativo de cada vez. Resolva quaisquer problemas até que todos sejam incluídos no conjunto de políticas de aplicativos confidenciais.

A Microsoft recomenda que você não crie conjuntos de políticas que se apliquem a todos os aplicativos, pois isso pode resultar em algumas configurações não intencionais. Por exemplo, as políticas que bloqueiam todos os aplicativos podem bloquear seus administradores fora do centro de administração do Microsoft Entra e exclusões não podem ser configuradas para pontos de extremidade importantes, como o Microsoft Graph.

Etapas para configurar a identidade Zero Trust e o acesso ao dispositivo

- Configure os recursos de identidade de pré-requisitos e suas configurações.

- Configure a identidade comum e as políticas de Acesso Condicional de acesso.

- Configure políticas de Acesso Condicional para usuários convidados e externos.

- Configure políticas de Acesso Condicional para aplicativos de nuvem do Microsoft 365, como Microsoft Teams, Exchange e SharePoint, e políticas do Microsoft Defender for Cloud Apps.

Depois de configurar a identidade Zero Trust e o acesso ao dispositivo, consulte o guia de implantação de recursos do Microsoft Entra para obter uma lista de verificação em fases de recursos adicionais a serem considerados e a Governança de ID do Microsoft Entra para proteger, monitorar e auditar o acesso.

Próximo passo

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários