Resolver erros comumente encontrados ao validar parâmetros de entrada

Este artigo descreve os erros que podem ocorrer ao validar os parâmetros de entrada e como resolvê-los.

Se encontrar problemas ao criar parâmetros no local, utilize este script para obter assistência.

Este script foi concebido para ajudar a resolver problemas relacionados com a criação de parâmetros no local. Aceda ao script e utilize as respetivas funcionalidades para resolver quaisquer dificuldades que possa encontrar durante a criação de parâmetros no local.

Siga estes passos para executar o script:

- Transfira o script e execute-o com a opção -Ajuda para obter os parâmetros.

- Inicie sessão com credenciais de domínio num computador associado a um domínio. A máquina tem de estar num domínio utilizado para a Instância Gerida do SCOM. Depois de iniciar sessão, execute o script com os parâmetros especificados.

- Se alguma validação falhar, tome as ações corretivas, conforme sugerido pelo script, e execute novamente o script até passar todas as validações.

- Assim que todas as validações forem bem-sucedidas, utilize os mesmos parâmetros utilizados no script, para a criação de instâncias.

Verificações e detalhes de validação

| Validação | Description |

|---|---|

| Verificações de validação de entrada do Azure | |

| Configurar pré-requisitos no computador de teste | 1. Instale o módulo do AD PowerShell. 2. Instale Política de Grupo módulo do PowerShell. |

| Conectividade Internet | Verifica se a conectividade à Internet de saída está disponível nos servidores de teste. |

| Conectividade do SQL MI | Verifica se o MI de SQL fornecido está acessível a partir da rede na qual os servidores de teste são criados. |

| Conectividade do Servidor DNS | Verifica se o IP do Servidor DNS fornecido está acessível e resolvido para um Servidor DNS válido. |

| Conectividade de domínio | Verifica se o nome de domínio fornecido está acessível e resolvido para um domínio válido. |

| Validação da associação a um domínio | Verifica se a associação a um domínio é bem-sucedida com o Caminho da UO fornecido e as credenciais de domínio. |

| Associação de IP estático e FQDN LB | Verifica se foi criado um registo DNS para o IP estático fornecido em relação ao nome DNS fornecido. |

| Validações de grupos de computadores | Verifica se o grupo de computadores fornecido é gerido pelo utilizador de domínio fornecido e se o gestor pode atualizar a associação ao grupo. |

| validações de conta gMSA | Verifica se o gMSA fornecido: – está ativado. - Tem o respetivo Nome de Anfitrião DNS definido para o nome DNS fornecido do LB. - Tem um comprimento de Nome da Conta SAM igual ou inferior a 15 carateres. - Tem o conjunto de SPNs correto. A palavra-passe pode ser obtida por membros do grupo de computadores fornecido. |

| Validações de políticas de grupo | Verifica se o domínio (ou o Caminho da UO, que aloja os servidores de gestão) é afetado por qualquer política de grupo, o que irá alterar o grupo de Administradores local. |

| Limpeza pós-validação | Unjoin from the domain. |

Diretrizes gerais para executar o script de validação

Durante o processo de inclusão, é realizada uma validação na fase/separador de validação. Se todas as validações forem bem-sucedidas, pode avançar para a fase final da criação da Instância Gerida do SCOM. No entanto, se alguma validação falhar, não poderá prosseguir com a criação.

Nos casos em que várias validações falham, a melhor abordagem é resolver todos os problemas de uma só vez ao executar manualmente um script de validação num computador de teste.

Importante

Inicialmente, crie uma nova máquina virtual (VM) do Windows Server (2022/2019) na mesma sub-rede selecionada para a criação da Instância Gerida do SCOM. Posteriormente, tanto o administrador do AD como o administrador de rede podem utilizar individualmente esta VM para verificar a eficácia das respetivas alterações. Esta abordagem poupa significativamente tempo gasto na comunicação entre o administrador do AD e o Administrador de rede.

Siga estes passos para executar o script de validação:

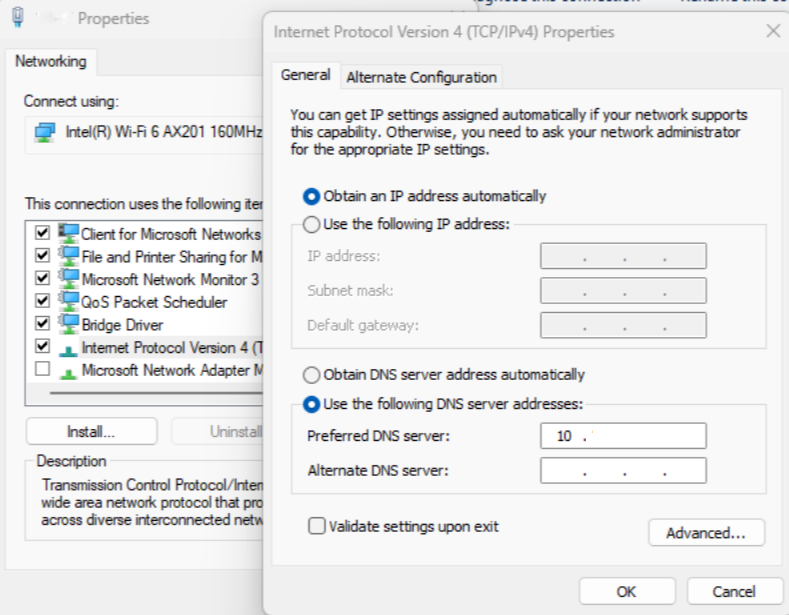

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM. Por exemplo, veja abaixo:

Transfira o script de validação para a VM de teste e extraia. Consiste em cinco ficheiros:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Siga os passos mencionados no ficheiro Readme.txt para executar o RunValidationAsSCOMAdmin.ps1. Certifique-se de que preenche o valor de definições no RunValidationAsSCOMAdmin.ps1 com os valores aplicáveis antes de o executar.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }Em geral, RunValidationAsSCOMAdmin.ps1 executa todas as validações. Se quiser executar uma verificação específica, abra ScomValidation.ps1 e comente todas as outras verificações, que estão no final do ficheiro. Também pode adicionar um ponto de interrupção na verificação específica para depurar a verificação e compreender melhor os problemas.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

O script de validação apresenta todas as verificações de validação e os respetivos erros, o que ajudará a resolver os problemas de validação. Para uma resolução rápida, execute o script no ISE do PowerShell com o ponto de interrupção, o que pode acelerar o processo de depuração.

Se todas as verificações forem transmitidas com êxito, regresse à página de inclusão e reinicie o processo de inclusão novamente.

Conectividade Internet

Problema: A conectividade à Internet de saída não existe nos servidores de teste

Causa: Ocorre devido a um IP do Servidor DNS incorreto ou a uma configuração de rede incorreta.

Resolução:

- Verifique o IP do Servidor DNS e certifique-se de que o Servidor DNS está operacional.

- Certifique-se de que a VNet, que está a ser utilizada para a criação da Instância Gerida do SCOM, tem linha de visão para o Servidor DNS.

Problema: Não é possível ligar à conta de armazenamento para transferir bits de produto do SCOM Managed Instance

Causa: Ocorre devido a um problema com a conectividade à Internet.

Resolução: Verifique se a VNet que está a ser utilizada para a criação da Instância Gerida do SCOM tem acesso à Internet de saída ao criar uma máquina virtual de teste na mesma sub-rede que a Instância Gerida do SCOM e testar a conectividade de saída a partir da máquina virtual de teste.

Problema: o teste de conectividade à Internet falhou. Os pontos finais necessários não estão acessíveis a partir da VNet

Causa: ocorre devido a um IP do Servidor DNS incorreto ou a uma configuração de rede incorreta.

Resolução:

Verifique o IP do Servidor DNS e certifique-se de que o Servidor DNS está operacional.

Certifique-se de que a VNet, que está a ser utilizada para a criação da Instância Gerida do SCOM, tem linha de visão para o Servidor DNS.

Certifique-se de que a Instância Gerida do SCOM tem acesso à Internet de saída e que o NSG/Firewall está configurado corretamente para permitir o acesso aos pontos finais necessários, conforme descrito nos requisitos de firewall.

Passos gerais de resolução de problemas para a conectividade à Internet

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateStorageConnectivityno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, consulte Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo de administração e defina Set-ExecutionPolicy como Unrestricted.

Para verificar a conectividade à Internet, execute o seguinte comando:

Test-NetConnection www.microsoft.com -Port 80Este comando verifica a conectividade ao www.microsoft.com na porta 80. Se isto falhar, indica um problema com a conectividade à Internet de saída.

Para verificar as definições de DNS, execute o seguinte comando:

Get-DnsClientServerAddressEste comando obtém os endereços IP do servidor DNS configurados no computador. Certifique-se de que as definições de DNS estão corretas e acessíveis.

Para verificar a configuração da rede, execute o seguinte comando:

Get-NetIPConfigurationEste comando apresenta os detalhes de configuração da rede. Verifique se as definições de rede estão corretas e correspondem ao ambiente de rede.

Conectividade MI do SQL

Problema: A conectividade internet de saída não existe nos servidores de teste

Causa: Ocorre devido a um IP do Servidor DNS incorreto ou a uma configuração de rede incorreta.

Resolução:

- Verifique o IP do Servidor DNS e certifique-se de que o Servidor DNS está operacional.

- Confirme que a VNet, que está a ser utilizada para a criação da Instância Gerida do SCOM, tem uma linha de visão para o Servidor DNS.

Problema: Falha ao configurar o início de sessão da BD para MSI na instância gerida do SQL

Causa: ocorre quando o MSI não está configurado corretamente para aceder à instância gerida do SQL.

Resolução: verifique se o MSI está configurado como Microsoft Entra Administração na instância gerida do SQL. Confirme que as permissões necessárias Microsoft Entra ID são fornecidas à instância gerida do SQL para que a autenticação MSI funcione.

Problema: Falha ao ligar à MI do SQL a partir desta instância

Causa: Ocorre porque a VNet mi do SQL não é delegada ou não está corretamente em modo de peering com a VNet da Instância Gerida do SCOM.

Resolução:

- Verifique se a MI do SQL está configurada corretamente.

- Confirme que a VNet, que está a ser utilizada para a criação da Instância Gerida do SCOM, tem uma linha de visão para a MI do SQL, quer por estar na mesma VNet ou pelo VNet peering.

Passos gerais de resolução de problemas para a conectividade MI do SQL

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateSQLConnectivityno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Para verificar a conectividade à Internet de saída, execute o seguinte comando:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Este comando verifica a conectividade internet de saída ao tentar estabelecer uma ligação ao www.microsoft.com na porta 80. Se a ligação falhar, indica um potencial problema com a conectividade à Internet.

Para verificar as definições de DNS e a configuração de rede, certifique-se de que os endereços IP do servidor DNS estão configurados corretamente e valide as definições de configuração de rede no computador onde a validação está a ser efetuada.

Para testar a ligação MI do SQL, execute o seguinte comando:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Substitua

$sqlMiNamepelo nome do nome do anfitrião MI do SQL.Este comando testa a ligação à instância mi do SQL. Se a ligação for bem-sucedida, indica que a MI do SQL está acessível.

Conectividade do Servidor DNS

Problema: o IP DNS fornecido (<IP> DNS) está incorreto ou o Servidor DNS não está acessível

Resolução: Verifique o IP do Servidor DNS e certifique-se de que o Servidor DNS está operacional.

Resolução de problemas gerais da conectividade do servidor DNS

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateDnsIpAddressno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Para verificar a resolução de DNS do endereço IP especificado, execute o seguinte comando:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueSubstitua

$ipAddresspelo endereço IP que pretende validar.Este comando verifica a resolução de DNS do endereço IP fornecido. Se o comando não devolver resultados ou emitir um erro, indica um potencial problema com a resolução de DNS.

Para verificar a conectividade de rede ao endereço IP, execute o seguinte comando:

Test-NetConnection -ComputerName $ipAddress -Port 80Substitua

$ipAddresspelo endereço IP que pretende testar.Este comando verifica a conectividade de rede ao endereço IP especificado na porta 80. Se a ligação falhar, sugere um problema de conectividade de rede.

Conectividade de domínio

Problema: o controlador de domínio <para o nome> de domínio não está acessível a partir desta rede ou a porta não está aberta em, pelo menos, um controlador de domínio

Causa: Ocorre devido a um problema com o IP do Servidor DNS fornecido ou a configuração de rede.

Resolução:

- Verifique o IP do Servidor DNS e certifique-se de que o Servidor DNS está operacional.

- Certifique-se de que a resolução de nomes de domínio é corretamente direcionada para o Controlador de Domínio (DC) designado configurado para o Azure ou o SCOM Managed Instance. Confirme que este DC está listado na parte superior entre os DCs resolvidos. Se a resolução for direcionada para diferentes servidores DC, indica um problema com a resolução do domínio do AD.

- Verifique o nome de domínio e certifique-se de que a configuração do controlador de domínio para o Azure e o SCOM Managed Instance está operacional.

Nota

As portas 9389, 389/636, 88, 3268/3269, 135, 445 devem estar abertas no DC configurado para o Azure ou a Instância Gerida do SCOM e todos os serviços no DC devem estar em execução.

Passos gerais de resolução de problemas para conectividade de domínio

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateDomainControllerConnectivityno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Para verificar a acessibilidade do controlador de domínio, execute o seguinte comando:

Resolve-DnsName -Name $domainNameSubstitua

$domainNamepelo nome do domínio que pretende testar.Certifique-se de que a resolução de nomes de domínio é corretamente direcionada para o Controlador de Domínio (DC) designado configurado para o Azure ou o SCOM Managed Instance. Confirme que este DC está listado na parte superior entre os DCs resolvidos. Se a resolução for direcionada para diferentes servidores DC, indica um problema com a resolução do domínio do AD.

Para verificar as definições do servidor DNS:

- Certifique-se de que as definições do servidor DNS no computador que executa a validação estão configuradas corretamente.

- Verifique se os endereços IP do servidor DNS estão corretos e acessíveis.

Para validar a configuração de rede:

- Verifique as definições de configuração de rede no computador onde a validação está a ser efetuada.

- Certifique-se de que o computador está ligado à rede correta e tem as definições de rede necessárias para comunicar com o controlador de domínio.

Para testar a porta necessária no controlador de domínio, execute o seguinte comando:

Test-NetConnection -ComputerName $domainName -Port $portToCheckSubstitua pelo

$domainNamenome do domínio que pretende testar e$portToCheckpor cada porta do seguinte número de lista:- 389/636

- 88

- 3268/3269

- 135

- 445

Execute o comando fornecido para todas as portas acima.

Este comando verifica se a porta especificada está aberta no controlador de domínio designado que está configurado para a criação do Azure ou da Instância Gerida do SCOM. Se o comando mostrar uma ligação com êxito, indica que as portas necessárias estão abertas.

Validação da associação a um domínio

Problema: Os servidores de gestão de testes não aderiram ao domínio

Causa: Ocorre devido a um caminho de UO incorreto, credenciais incorretas ou um problema na conectividade de rede.

Resolução:

- Verifique as credenciais criadas no cofre de chaves. O nome de utilizador e o segredo da palavra-passe têm de refletir o nome de utilizador e o formato corretos do valor de nome de utilizador têm de ser domínio\nome de utilizador e palavra-passe, que têm permissões para associar um computador ao domínio. Por predefinição, as contas de utilizador só podem adicionar até 10 computadores ao domínio. Para configurar, veja Limite predefinido para número se as estações de trabalho que um utilizador pode associar ao domínio.

- Verifique se o Caminho da UO está correto e não bloqueia a associação de novos computadores ao domínio.

Passos gerais de resolução de problemas para validação da associação a um domínio

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateDomainJoinno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Associe a VM a um domínio com a conta de domínio utilizada na criação da Instância Gerida do SCOM. Para associar o domínio a um computador com credenciais, execute o seguinte comando:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Substitua o nome de utilizador, palavra-passe, $domainName $ouPath pelos valores corretos.

Depois de executar o comando acima, execute o seguinte comando para verificar se o computador aderiu ao domínio com êxito:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Associação do IP estático e do FQDN do LB

Problema: não foi possível executar testes porque os servidores não aderiram ao domínio

Resolução: Certifique-se de que as máquinas virtuais podem aderir ao domínio. Siga os passos de resolução de problemas da secção Validação da associação a um domínio.

Problema: Não foi possível resolver o Nome <DNS nome> DNS

Resolução: O Nome DNS fornecido não existe nos registos DNS. Verifique o nome DNS e certifique-se de que está corretamente associado ao IP Estático fornecido.

Problema: o IP> estático de IP <estático fornecido e Balanceador de Carga Nome> DNS DNS <não correspondem

Resolução: Verifique os registos DNS e forneça a combinação correta de Nome DNS/IP Estático. Para obter mais informações, veja Criar um IP estático e configurar o nome DNS.

Passos gerais de resolução de problemas para o IP Estático e a associação do LB FQDN

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateStaticIPAddressAndDnsnameno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Associe a máquina virtual a um domínio com a conta de domínio utilizada na criação da Instância Gerida do SCOM. Para associar a máquina virtual ao domínio, siga os passos indicados na secção Validação da associação a um domínio.

Obtenha o endereço IP e o nome DNS associado e execute os seguintes comandos para ver se correspondem. Resolva o nome DNS e obtenha o endereço IP real:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressSe não for possível resolver o nome DNS, certifique-se de que o nome DNS é válido e associado ao endereço IP real.

Validações de grupos de computadores

Problema: Não foi possível executar o teste porque os servidores não conseguiram associar o domínio

Resolução: Certifique-se de que as máquinas virtuais podem aderir ao domínio. Siga os passos de resolução de problemas especificados na secção Validação da associação a um domínio.

Problema: Não foi possível localizar o grupo de computadores com o nome <> do grupo de computadores no seu domínio

Resolução: Verifique a existência do grupo e verifique o nome fornecido ou crie um novo, se ainda não tiver sido criado.

Problema: o nome> do grupo <de computadores de entrada não é gerido pelo nome de utilizador do domínio de utilizador <>

Resolução: Navegue para as propriedades do grupo e defina este utilizador como o gestor. Para obter mais informações, veja Criar e configurar um grupo de computadores.

Problema: o nome> de utilizador do domínio do gestor <do nome> do grupo <de computadores de entrada não tem as permissões necessárias para gerir a associação ao grupo

Resolução: Navegue para as propriedades do Grupo e selecione a caixa de verificação Gerir pode atualizar a lista de membros . Para obter mais informações, veja Criar e configurar um grupo de computadores.

Passos gerais de resolução de problemas para validações de grupos de computadores

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateComputerGroupno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Associe a VM a um domínio com a conta de domínio utilizada na criação da Instância Gerida do SCOM. Para associar a máquina virtual ao domínio, siga os passos indicados na secção Validação da associação a um domínio.

Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Execute o seguinte comando para importar módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara verificar se a VM está associada ao domínio, execute o seguinte comando:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainPara verificar a existência do domínio e se o computador atual já está associado ao domínio, execute o seguinte comando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsSubstitua

$username,passwordpelos valores aplicáveis.Para verificar a existência do utilizador no domínio, execute o seguinte comando:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsSubstitua

$username,$domainUserCredentialspelos valores aplicáveisPara verificar a existência do grupo de computadores no domínio, execute o seguinte comando:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsSubstitua

$computerGroupName,$domainUserCredentialspelos valores aplicáveis.Se o utilizador e o grupo de computadores existirem, determine se o utilizador é o gestor do grupo de computadores.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueSe

managerCanUpdateMembershipfor Verdadeiro, o utilizador do domínio tem a permissão de associação de atualização no grupo de computadores. SemanagerCanUpdateMembershipfor Falso, dê ao grupo de computadores permissão para gerir o utilizador de domínio.

validações de conta gMSA

Problema: o teste não é executado porque os servidores não aderiram ao domínio

Resolução: Certifique-se de que as máquinas virtuais podem aderir ao domínio. Siga os passos de resolução de problemas especificados na secção Validação da associação a um domínio.

Problema: o grupo de computadores com o nome <do> grupo de computadores não foi encontrado no seu domínio. Os membros deste grupo têm de conseguir obter a palavra-passe gMSA

Resolução: Verifique a existência do grupo e verifique o nome fornecido.

Problema: não foi possível localizar gMSA com o domínio de nome <gMSA> no seu domínio

Resolução: Verifique a existência da conta gMSA e verifique o nome fornecido ou crie uma nova, caso ainda não tenha sido criada.

Problema: gMSA <domain gMSA> não está ativado

Resolução: Ative-o com o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problema: gMSA <domain gMSA> needs to have its DNS Host Name set to <DNS Name>

Resolução: A gMSA não tem a DNSHostName propriedade definida corretamente. Defina a DNSHostName propriedade com o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problema: o Nome da Conta Sam para gMSA <domain gMSA> excede o limite de 15 carateres

Resolução: Defina o SamAccountName com o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problema: o nome> do grupo de computadores do Grupo <de Computadores tem de ser definido como PrincipalsAllowedToRetrieveManagedPassword para gMSA <domain gMSA>

Resolução: A gMSA não foi PrincipalsAllowedToRetrieveManagedPassword definida corretamente. Defina o PrincipalsAllowedToRetrieveManagedPassword com o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problema: os SPNs não foram definidos corretamente para o gMSA <do domínio gMSA>

Resolução: A gMSA não tem os Nomes dos Principais de Serviço corretos definidos. Defina os Nomes dos Principais de Serviço com o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Passos gerais de resolução de problemas para validações de contas gMSA

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidategMSAAccountno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Associe a VM a um domínio com a conta de domínio utilizada na criação da Instância Gerida do SCOM. Para associar a máquina virtual ao domínio, siga os passos indicados na secção Validação da associação a um domínio.

Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Execute o seguinte comando para importar módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara verificar se os servidores foram associados com êxito ao domínio, execute o seguinte comando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainPara verificar a existência do grupo de computadores, execute o seguinte comando:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsSubstitua username, password e computerGroupName pelos valores aplicáveis.

Para verificar a existência da conta gMSA, execute o seguinte comando:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsPara validar as propriedades da conta gMSA, verifique se a conta gMSA está ativada:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledSe o comando devolver Falso, ative a conta no domínio.

Para verificar se o Nome do Anfitrião DNS da conta gMSA corresponde ao nome DNS fornecido (nome DNS lb), execute os seguintes comandos:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameSe o comando não devolver o nome DNS esperado, atualize o Nome do Anfitrião DNS de gMsaAccount para o nome DNS lb.

Certifique-se de que o Nome da Conta Sam para a conta gMSA não excede o limite de 15 carateres:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthPara validar a

PrincipalsAllowedToRetrieveManagedPasswordpropriedade, execute os seguintes comandos:Verifique se o Grupo de Computadores especificado está definido como "PrincipalsAllowedToRetrieveManagedPassword" para a conta gMSA:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameSubstitua

gMSAAccounteComputerGroupNamepelos valores aplicáveis.Para validar os Nomes dos Principais de Serviço (SPNs) da conta gMSA, execute o seguinte comando:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesVerifique se os resultados têm SPNs Corretos. Substitua pelo

$dnsNamenome DNS do LB indicado na criação da Instância Gerida do SCOM. Substitua pelo$dnsHostNamenome abreviado do LB DNS. Por exemplo: MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com e MSOMSdkSvc/ContosoLB são nomes principais de serviço.

Validações de políticas de grupo

Importante

Para corrigir políticas de GPO, colabore com o seu administrador do Active Directory e exclua o System Center Operations Manager das políticas abaixo:

- GPOs que modificam ou substituem as configurações do grupo de administrador local.

- GPOs que desativam a autenticação de rede.

- Avalie GPOs impedindo o início de sessão remoto para administradores locais.

Problema: não foi possível executar este teste porque os servidores não conseguiram associar-se ao domínio

Resolução: Certifique-se de que os computadores se associam ao domínio. Siga os passos de resolução de problemas da secção Validação da associação a um domínio.

Problema: não foi possível localizar gMSA com o domínio de nome <gMSA> no seu domínio. Esta conta tem de ser um administrador local no servidor

Resolução: Verifique a existência da conta e certifique-se de que o gMSA e o utilizador de domínio fazem parte do grupo de administrador local.

Problema: não foi possível adicionar o nome> de utilizador e <o domínio de contas <gMSA> ao grupo de Administradores local nos servidores de gestão de teste ou não persistir no grupo após a atualização da política de grupo

Resolução: Certifique-se de que o nome de utilizador do domínio e as entradas gMSA fornecidas estão corretas, incluindo o nome completo (domínio\conta). Verifique também se existem políticas de grupo no computador de teste que substituam o grupo de Administradores local devido às políticas criadas ao nível da UO ou do Domínio. gMSA e utilizador de domínio têm de fazer parte do grupo de administrador local para que a Instância Gerida do SCOM funcione. As máquinas do SCOM Managed Instance têm de ser excluídas de qualquer política que substitua o grupo de administrador local (trabalhe com o administrador do AD).

Problema: A Instância Gerida do SCOM falhou

Causa: Uma política de grupo no seu domínio (nome: <nome> da política de grupo) está a substituir o grupo de Administradores locais em servidores de gestão de teste, quer na UO que contém os servidores, quer na raiz do domínio.

Resolução: Confirme que a UO dos Servidores de Gestão de Instâncias Geridas (<Caminho> da UO) do SCOM não é afetada por nenhuma política substituir o grupo.

Passos gerais de resolução de problemas para validações de políticas de grupo

Gere uma nova máquina virtual (VM) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerida do SCOM. Inicie sessão na VM e configure o respetivo servidor DNS para utilizar o mesmo IP DNS que foi utilizado durante a criação da Instância Gerida do SCOM.

Pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateLocalAdminOverideByGPOno script ScomValidation.ps1 . Para obter mais informações sobre como executar o script de validação de forma independente no computador de teste, veja Diretrizes gerais para executar o script de validação.Associe a VM a um domínio com a conta de domínio utilizada na criação da Instância Gerida do SCOM. Para associar a máquina virtual ao domínio, siga os passos indicados na secção Validação da associação a um domínio.

Abra o ISE do PowerShell no modo de administrador e defina Set-ExecutionPolicy como Unrestricted.

Execute os seguintes comandos para importar módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara verificar se os servidores foram associados com êxito ao domínio, execute o seguinte comando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainO comando tem de devolver Verdadeiro.

Para verificar a existência da conta gMSA, execute o seguinte comando:

Get-ADServiceAccount -Identity <GmsaAccount>Para validar a presença de contas de utilizador no grupo administradores local, execute o seguinte comando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameSubstitua e

<UserName><GmsaAccount>pelos valores reais.Para determinar os detalhes do domínio e da unidade organizacional (UO), execute o seguinte comando:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsSubstitua o <OuPathDN> pelo caminho da UO real.

Para obter o relatório de GPO (objeto Política de Grupo) do domínio e verificar se existem políticas de substituição no grupo administradores local, execute o seguinte comando:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Se a execução do script der um aviso como Validação Falhada, existe uma política (nome como na mensagem de aviso) que substitui o grupo de administradores local. Contacte o administrador do Active Directory e exclua o servidor de gestão do System Center Operations Manager da política.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários