Securizarea mediului implicit

Fiecare angajat din organizația dvs. are acces la mediul implicit Power Platform . În calitate de administrator, trebuie să luați în considerare modalități de Power Platform a securiza acel mediu, păstrându-l în același timp accesibil pentru utilizările productive personale ale producătorilor. Acest articol oferă sugestii.

Atribuiți roluri de administrator în mod judicios

Luați în considerare dacă utilizatorii administratori trebuie să aibă rolul de Power Platform administrator. Ar fi mai potrivit rolul de administrator de mediu sau de administrator de sistem? În orice caz, limitați rolul de administrator mai puternic Power Platform la doar câțiva utilizatori. Aflați mai multe despre administrarea Power Platform mediilor.

Comunicați intenția

Una dintre provocările cheie pentru Power Platform echipa Centrului de Excelență (CoE) este de a comunica utilizările intenționate ale mediului implicit. Iată câteva recomandări.

Redenumirea mediului implicit

Mediul implicit este creat cu numele TenantName (default). Puteți schimba numele mediului cu ceva mai descriptiv, cum ar fi Mediul de productivitate personală, pentru a evidenția în mod clar intenția.

Utilizați hubul Power Platform

Microsoft Power Platform Hubul este un șablon de SharePoint site de comunicare. Acesta oferă un punct de plecare pentru o sursă centrală de informații pentru factorii de decizie cu privire la utilizarea Power Platform de către organizația dvs. Conținutul de pornire și șabloanele de pagină facilitează oferirea producătorilor de informații precum:

- Cazuri de utilizare a productivității personale

- Cum să creați aplicații și fluxuri

- Unde să creați aplicații și fluxuri

- Cum puteți contacta echipa de asistență a CoE

- Reguli privind integrarea cu serviciile externe

Adăugați linkuri către orice alte resurse interne pe care creatorii dvs. le-ar putea găsi utile.

Limitați partajarea cu toată lumea

Creatorii își pot partaja aplicațiile cu alți utilizatori individuali, grupuri de securitate și, în mod implicit, cu toată lumea din organizație. Ar trebui să luați în considerare utilizarea unui proces închis în jurul aplicațiilor utilizate pe scară largă pentru a aplica politici și cerințe precum acestea:

- Politica de revizuire a securității

- Politica de revizuire a întreprinderilor

- Cerințe privind gestionarea ciclului de viață al aplicației (ALM)

- Cerințe privind experiența utilizatorului și brandingul

Luați în considerare, de asemenea, dezactivarea funcției Partajați cu toată lumea Power Platform. Cu această restricție în vigoare, doar un grup mic de administratori poate partaja o aplicație cu toată lumea din mediu. Iată cum.

Rulați cmdletul Obținere-TenantSettings pentru a obține lista setărilor entității găzduite a organizației ca obiect.

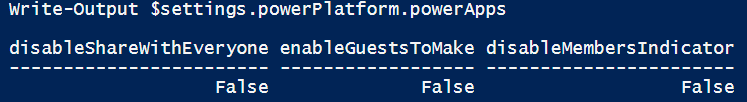

Obiectul

powerPlatform.PowerAppsinclude trei steaguri:

Rulați următoarele comenzi PowerShell pentru a obține obiectul de setări și setați variabila de partajat cu toată lumea la false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$trueRulați cmdletul

Set-TenantSettingscu obiectul setări pentru a împiedica producătorii să-și partajeze aplicațiile cu toate persoanele din entitatea găzduită.Set-TenantSettings $settings

Stabiliți o politică de prevenire a pierderii datelor

O altă modalitate de a securiza mediul implicit este crearea unei politici de prevenire a pierderilor de date (DLP) pentru acesta. Implementarea unei politici DLP este deosebit de importantă pentru mediul implicit, deoarece toți angajații din organizația dvs. au acces la aceasta. Iată câteva recomandări care vă vor ajuta să aplicați politica.

Particularizarea mesajului de guvernare DLP

Particularizați mesajul de eroare afișat dacă un producător creează o aplicație care încalcă politica DLP a organizației dvs. Direcționați producătorul către Hubul organizației Power Platform dvs. și furnizați adresa de e-mail a echipei CoE.

Pe măsură ce echipa CoE rafinează politica DLP în timp, este posibil să spargeți din greșeală unele aplicații. Asigurați-vă că mesajul de încălcare a politicii DLP conține detalii de contact sau un link către mai multe informații pentru a oferi o cale de urmat pentru producători.

Utilizați următoarele cmdleturi PowerShell pentru a particulariza mesajul politicii deguvernare:

| Comanda | Descriere |

|---|---|

| Set-PowerAppDlpErrorSettings | Setarea mesajului de guvernare |

| Set-PowerAppDlpErrorSettings | Actualizați mesajul de guvernanță |

Blocați conectorii noi în mediul implicit

În mod implicit, toți conectorii noi sunt plasați în grupul Non-business al politicii DLP. Poți oricând să schimbi grupul implicit la Afaceri sau Blocat. Pentru o politică DLP care se aplică mediului implicit, vă recomandăm să configurați grupul Blocat ca implicit pentru a vă asigura că conectorii noi rămân inutilizabili până când sunt revizuiți de unul dintre administratorii dvs.

Limitați producătorii la conectorii predefiniți

Restricționați producătorii doar la conectorii de bază, care nu pot fi blocați, pentru a împiedica accesul la restul.

Mutați toți conectorii care nu pot fi blocați în grupul de date de firmă.

Mutați toți conectorii blocabili în grupul de date blocat.

Limitați conectorii personalizați

Conectorii personalizați integrează o aplicație sau un flux cu un serviciu dezvoltat la domiciliu. Aceste servicii sunt destinate utilizatorilor tehnici, cum ar fi dezvoltatorii. Este o idee bună să reduceți amprenta API-urilor construite de organizația dvs., care pot fi invocate din aplicații sau fluxuri din mediul implicit. Pentru a împiedica factorii de decizie să creeze și să utilizeze conectori particularizați pentru API-uri în mediul implicit, creați o regulă pentru a bloca toate modelele de adrese URL.

Pentru a permite creatorilor să acceseze unele API-uri (de exemplu, un serviciu care returnează o listă de sărbători de companie), configurați mai multe reguli care clasifică diferite modele de adrese URL în grupurile de date de afaceri și non-business. Asigurați-vă că conexiunile utilizează întotdeauna protocolul HTTPS. Aflați mai multe despre politica DLP pentru conectorii particularizați.

Integrare securizată cu Exchange

Conectorul Office 365 Outlook este unul dintre conectorii standard care nu pot fi blocați. Permite producătorilor să trimită, să șteargă și să răspundă la mesajele de e-mail din cutiile poștale la care au acces. Riscul cu acest conector este, de asemenea, una dintre cele mai puternice capacități ale sale - capacitatea de a trimite un e-mail. De exemplu, un producător ar putea crea un flux care trimite o explozie de e-mail.

Administratorul Exchange al organizației poate configura reguli pe serverul Exchange pentru a împiedica trimiterea de e-mailuri de la aplicații. De asemenea, este posibil să excludeți anumite fluxuri sau aplicații din regulile configurate pentru a bloca e-mailurile trimise. Puteți combina aceste reguli cu o listă permisă de adrese de e-mail pentru a vă asigura că e-mailurile din aplicații și fluxuri pot fi trimise numai dintr-un grup mic de cutii poștale.

Atunci când o aplicație sau un flux trimite un e-mail utilizând conectorul Office 365 Outlook, inserează anteturi SMTP specifice în mesaj. Puteți utiliza expresii rezervate în anteturi pentru a identifica dacă un e-mail provine dintr-un flux sau dintr-o aplicație.

Antetul SMTP inserat într-un e-mail trimis dintr-un flux arată ca următorul exemplu:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Detalii antet

Următorul tabel descrie valorile care pot apărea în antetul aplicației x-ms-mail, în funcție de serviciul utilizat:

| Servicii | Valoare |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (GUID < flux de lucru>; numărul versiunii versiunii <>) Microsoft-Flow/1.0 |

| Power Apps | Microsoft Power Apps; Agent-utilizator: PowerApps/ (; AppName = < numele> aplicației) |

Următorul tabel descrie valorile care pot apărea în antetul x-ms-mail-operation-type, în funcție de acțiunea efectuată:

| Valoare | Descriere |

|---|---|

| Răspuns | Pentru operațiuni de răspuns prin e-mail |

| Redirecționați | Pentru operațiuni de redirecționare prin e-mail |

| Se trimite | Pentru trimiterea operațiunilor de e-mail, inclusiv SendEmailWithOptions și SendApprovalEmail |

Antetul x-ms-mail-environment-id conține valoarea ID mediu. Prezența acestui antet depinde de produsul pe care îl utilizați:

- În Power Apps, este întotdeauna prezent.

- În Power Automate, este prezent numai în conexiunile create după iulie 2020.

- În aplicațiile logice, nu este niciodată prezent.

Reguli Exchange potențiale pentru mediul implicit

Iată câteva acțiuni de e-mail pe care poate doriți să le blocați utilizând regulile Exchange.

Blocați e-mailurile de ieșire către destinatari externi: blocați toate e-mailurile de ieșire trimise destinatarilor externi de la Power Automate și Power Apps. Această regulă împiedică producătorii să trimită e-mailuri partenerilor, furnizorilor sau clienților din aplicațiile sau fluxurile lor.

Blocați redirecționarea de ieșire: blocați toate e-mailurile de ieșire redirecționate către destinatari externi din Power Automate și Power Apps în cazul în care expeditorul nu se află dintr-o listă permisă de cutii poștale. Această regulă împiedică producătorii să creeze un flux care redirecționează automat e-mailurile primite către un destinatar extern.

Excepții de luat în considerare cu regulile de blocare a e-mailurilor

Iată câteva excepții potențiale de la regulile Exchange pentru a bloca e-mailul și a adăuga flexibilitate:

Exceptați anumite aplicații și fluxuri: adăugați o listă de excepții la regulile sugerate anterior, astfel încât aplicațiile sau fluxurile aprobate să poată trimite e-mailuri destinatarilor externi.

Listă de permisiuni la nivel de organizație: În acest scenariu, este logic să mutați soluția într-un mediu dedicat. Dacă mai multe fluxuri din mediu trebuie să trimită e-mailuri de ieșire, puteți crea o regulă de excepție generală pentru a permite e-mailurile de ieșire din acel mediu. Permisiunea producătorului și a administratorului pentru acel mediu trebuie să fie strict controlată și limitată.

Aplicați izolarea mai multor entități găzduite

Power Platform are un sistem de conectori bazat pe Microsoft Entra care permite utilizatorilor autorizați Microsoft Entra să conecteze aplicații și fluxuri la depozitele de date. Izolarea entităților găzduite guvernează circulația datelor din surse de date autorizate către și de Microsoft Entra la entitatea găzduită.

Izolarea entității găzduite se aplică la nivel de entitate găzduită și afectează toate mediile din entitatea găzduită, inclusiv mediul implicit. Deoarece toți angajații sunt producători în mediul implicit, configurarea unei politici robuste de izolare a chiriașilor este esențială pentru securizarea mediului. Vă recomandăm să configurați în mod explicit entitățile găzduite la care se pot conecta angajații dvs. Toate celelalte entități găzduite ar trebui să fie acoperite de reguli implicite care blochează atât fluxul de date de intrare, cât și de ieșire.

Power Platform Izolarea entității găzduite este diferită de restricția entității găzduite la nivel de Microsoft Entra ID. Nu afectează Microsoft Entra accesul bazat pe ID în afara Power Platform. Funcționează numai pentru conectori care utilizează Microsoft Entra autentificarea bazată pe ID, cum Office 365 ar fi Outlook și SharePoint conectorii.

Consultați și

Restricționați accesul de intrare și de ieșire între entitățile găzduite (versiune preliminară)

Get-PowerAppTenantIsolationPolicy (Microsoft..PowerApps Administrare.PowerShell)