Utilizați identități gestionate pentru Azure cu spațiul de stocare Azure Data Lake

Azure Data Lake Storage oferă un model de securitate stratificat. Acest model vă permite să securizați și să controlați nivelul de acces la conturile dvs. de stocare pe care îl solicită aplicațiile și mediile de întreprindere, în funcție de tipul și subsetul de rețele sau resurse utilizate. Când sunt configurate regulile de rețea, numai aplicațiile care solicită date prin setul specificat de rețele sau prin setul specificat de resurse Azure pot accesa un cont de stocare. Puteți limita accesul la contul dvs. de stocare la solicitările care provin de la adrese IP specificate, intervale de IP, subrețele dintr-o rețea virtuală Azure (VNet) sau instanțe de resurse ale unor servicii Azure.

Identitățile gestionate pentru Azure, cunoscute anterior ca Managed Service Identity (MSI), ajută la gestionarea secretelor. Microsoft Dataverse clienții care folosesc capabilitățile Azure creează o identitate gestionată (parte a creării politicii de întreprindere) care poate fi utilizată pentru unul sau mai multe Dataverse medii. Această identitate gestionată care va fi furnizată în chiriașul dvs. este apoi utilizată de Dataverse pentru a accesa lacul dvs. de date Azure.

Cu identitățile gestionate, accesul la contul dvs. de stocare este limitat la solicitările care provin din Dataverse mediul asociat chiriașului dvs. Când Dataverse se conectează la stocare în numele dvs., aceasta include informații de context suplimentare pentru a demonstra că solicitarea provine dintr-un mediu sigur și de încredere. Acest lucru permite spațiului de stocare să acorde Dataverse acces la contul dvs. de stocare. Identitățile gestionate sunt folosite pentru a semna informațiile de context pentru a stabili încredere. Acest lucru adaugă securitate la nivel de aplicație în plus față de securitatea rețelei și a infrastructurii oferite de Azure pentru conexiunile dintre serviciile Azure.

Înainte să începeți

- Azure CLI este necesar pe mașina dvs. locală. descarca si instaleaza

- Aveți nevoie de aceste două module PowerShell. Dacă nu le aveți, deschideți PowerShell și rulați aceste comenzi:

- Modulul Azure Az PowerShell:

Install-Module -Name Az - Modulul Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - Power Platform modulul PowerShell de administrare:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Modulul Azure Az PowerShell:

- Accesați acest fișier de folder comprimat de pe GitHub. Apoi selectați Descărcați pentru a-l descărca. Extrageți fișierul folderului comprimat pe un computer într-o locație în care puteți rula comenzi PowerShell. Toate fișierele și folderele extrase dintr-un folder comprimat trebuie păstrate în locația lor originală.

- Vă recomandăm să creați un nou container de stocare sub același grup de resurse Azure pentru a integra această caracteristică.

Activați politica de întreprindere pentru abonamentul Azure selectat

Important

Trebuie să aveți abonament Azure Owner acces la rol pentru a finaliza această sarcină. Obțineți Azure ID-ul de abonament de pe pagina de prezentare generală a grupului de resurse Azure.

- Deschideți Azure CLI cu rulare ca administrator și conectați-vă la abonamentul Azure folosind comanda:

az loginMai multe informații: conectați-vă cu Azure CLI - (Opțional) dacă aveți mai multe abonamente Azure, asigurați-vă că rulați

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }pentru a vă actualiza abonamentul implicit. - Extindeți folderul comprimat pe care l-ați descărcat ca parte a Înainte de a începe pentru această funcție într-o locație în care puteți rula PowerShell.

- Pentru a activa politica de întreprindere pentru abonamentul Azure selectat, rulați scriptul PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Furnizați ID-ul abonamentului Azure.

Creați o politică de întreprindere

Important

Trebuie să aveți Grupul de resurse Azure Owner acces la rol pentru a finaliza această sarcină. Obțineți Azure ID-ul de abonament, Locație și Grupul de resurse nume, din pagina de prezentare generală pentru grupul de resurse Azure.

Creați politica întreprinderii. Rulați scriptul PowerShell

./CreateIdentityEnterprisePolicy.ps1- Furnizați ID-ul abonamentului Azure.

- Furnizați numele grupului de resurse Azure.

- Furnizați numele preferat al politicii de întreprindere.

- Furnizați locația grupului de resurse Azure.

Salvați copia ResourceId după crearea politicii.

Notă

Următoarele sunt intrările de locație valide acceptate pentru crearea politicilor. Selectați locația cea mai potrivită pentru dvs.

Locații disponibile pentru politica companiei

Statele Unite EUAP

Statele Unite ale Americii

Africa de Sud

Regatul Unit

Australia

Coreea de Sud

Japonia

India

Franța

Europa

Asia

Norvegia

Germania

Elveția

Canada

Brazilia

EAU

Singapore

Acordați acces cititorului la politica companiei prin Azure

Administratorii globali Azure, administratorii Dynamics 365 și Power Platform administratorii pot accesa Power Platform centrul de administrare pentru a atribui medii politicii de întreprindere. Pentru a accesa politicile de întreprindere, administratorul seifului global sau Azure Key este necesar să acorde rolul de cititor administratorului Dynamics 365 sau Power Platform . Odată ce rolul de cititor este acordat, Dynamics 365 sau Power Platform administratorii vor vedea politicile companiei în Power Platform centrul de administrare.

Numai Dynamics 365 și Power Platform administratorii cărora li s-a acordat rolul de cititor la politica de întreprindere pot „adăuga mediu” politicii. Alți administratori Dynamics 365 și PowerPlatform ar putea să vadă politica companiei, dar vor primi o eroare atunci când încearcă să adauge mediu.

- conectați-vă la portalul Azure.

- Obțineți codul Power Platform ObjectID al utilizatorului administrator Dynamics 365.

- Accesați zona Utilizatori .

- Deschideți utilizatorul Dynamics 365 sau Power Platform administrator.

- Sub pagina de prezentare generală a utilizatorului, copiați ObjectID.

- Obțineți ID-ul politicilor companiei:

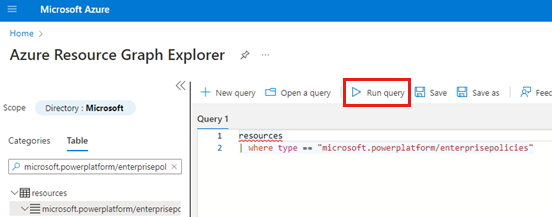

- Accesați Azure Resource Graph Explorer.

- Rulați această interogare:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Derulați la dreapta paginii cu rezultate și selectați linkul Vedeți detalii .

- Pe pagina Detalii, copiați ID-ul.

- Deschideți Azure CLI și rulați următoarea comandă, înlocuind

<objId>cu codul ObjectID al utilizatorului și<EP Resource Id>cu ID-ul politicii de întreprindere.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Conectați politica companiei la Dataverse mediu

Important

Trebuie să aveți rolul de Power Platform administrator sau administrator Dynamics 365 pentru a finaliza această sarcină. Trebuie să aveți rolul Cititor pentru politica companiei pentru a finaliza această sarcină.

- Obțineți Dataverse ID-ul de mediu.

- Conectați-vă la centrul de administrare Power Platform.

- Selectați Mediuri, apoi deschideți mediul.

- În secțiunea Detalii, copiați ID de mediu.

- Pentru a conecta la Dataverse mediu, rulați acest script PowerShell:

./NewIdentity.ps1 - Furnizați Dataverse ID-ul de mediu.

- Furnizați ResourceId.

StatusCode = 202 indică că legătura a fost creată cu succes.

- Conectați-vă la centrul de administrare Power Platform.

- Selectați Medii, apoi deschideți mediul specificat mai devreme.

- În zona Operațiuni recente, selectați Istoric complet pentru a valida conexiunea noii identități.

Configurați accesul la rețea la Azure Data Lake Storage Gen2

Important

Trebuie să aveți un rol de Azure Data Lake Storage Gen2 Proprietar pentru a finaliza această sarcină.

Accesați portalul Azure.

Deschideți contul de stocare conectat la profilul dvs. Azure Synapse Link for Dataverse .

În panoul de navigare din stânga, selectați Rețea. Apoi, în fila Firewalls și rețele virtuale selectați următoarele setări:

- Activat din rețelele virtuale și adresele IP selectate.

- Sub Instanțele de resurse, selectați Permiteți serviciilor Azure din lista de servicii de încredere să acceseze acest cont de stocare

Selectați Salvați.

Configurați accesul la rețea la Azure Synapse spațiul de lucru

Important

Trebuie să aveți un rol Azure Administrator Synapse pentru a finaliza această sarcină.

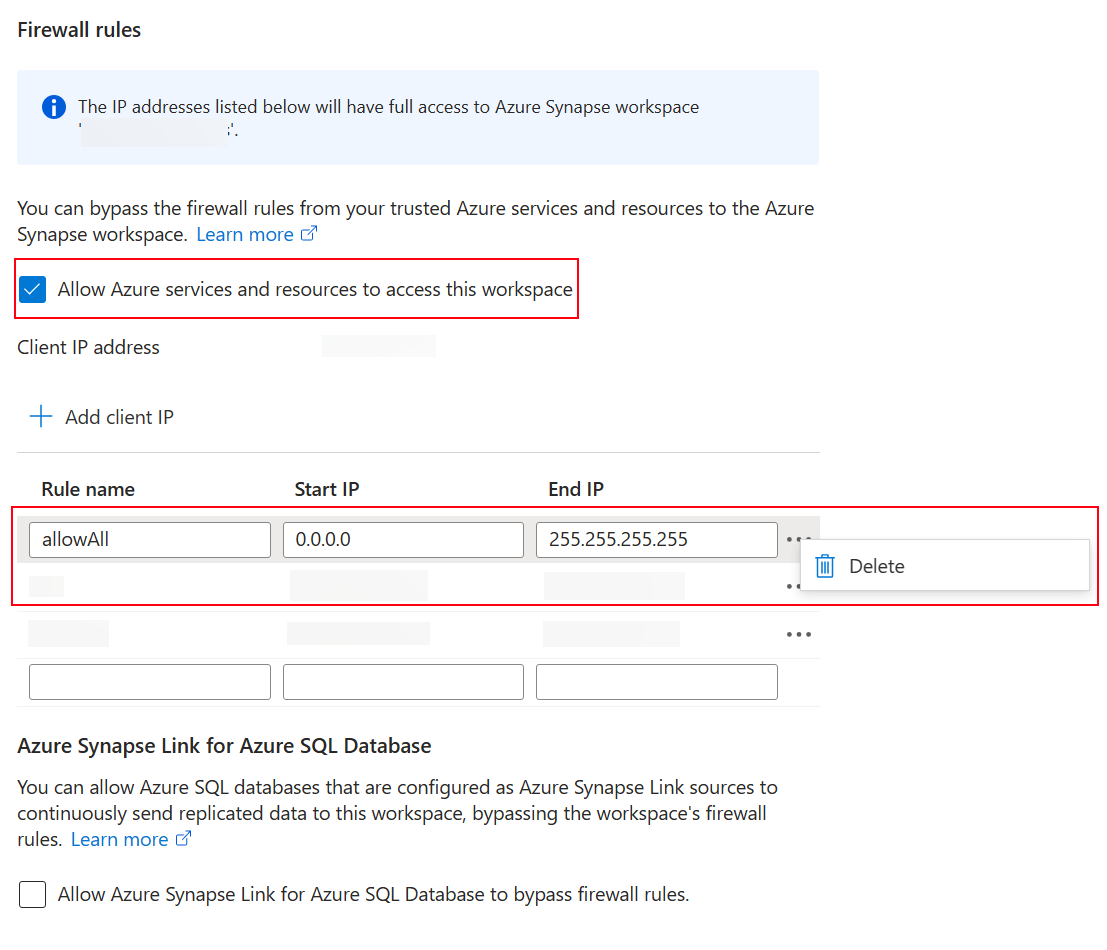

- Accesați portalul Azure.

- Deschide Azure Synapse spațiul de lucru conectat la Azure Synapse Link for Dataverse profilul tău.

- În panoul de navigare din stânga, selectați Rețea.

- Selectați Permiteți serviciilor și resurselor Azure să acceseze acest spațiu de lucru.

- Dacă există reguli IP firewall create pentru toată gama IP, ștergeți-le pentru a restricționa accesul la rețeaua publică.

- Adăugați o nouă regulă IP firewall pe baza adresei IP a clientului.

- Selectați Salvare când ați terminat. Mai multe informații: Azure Synapse Analytics Reguli pentru firewall IP

Creați un nou Azure Synapse Link for Dataverse cu identitate gestionată

Important

Dataverse: trebuie să aveți Dataverse administrator de sistem rol de securitate. În plus, tabelele pe care doriți să le exportați prin Azure Synapse Link trebuie să aibă activată proprietatea Urmăriți modificările . Mai multe informații: Opțiuni avansate

Azure Data Lake Storage Gen2: Trebuie să aveți un cont Azure Data Lake Storage Gen2 și acces la rolurile Proprietar și Contribuitor de date blob de stocare. Contul dvs. de stocare trebuie să activeze Spațiul de nume ierarhic atât pentru configurarea inițială, cât și pentru sincronizarea delta. Este necesar să permiteți accesul la cheia contului de stocare doar pentru configurarea inițială.

Spațiu de lucru Synapse: trebuie să aveți un spațiu de lucru Synapse și acces la rolul Administrator Synapse în cadrul Synapse Studio. Spațiul de lucru Synapse trebuie să se afle în aceeași regiune ca și contul dvs. Azure Data Lake Storage Gen2. Contul de stocare trebuie adăugat ca un serviciu conectat în Synapse Studio. Pentru a crea un spațiu de lucru Synapse, accesați Crearea unui spațiu de lucru Synapse.

Când creați legătura, Azure Synapse Link for Dataverse obține detalii despre politica companiei conectată în prezent în mediul Dataverse apoi memorează în cache adresa URL secretă a clientului de identitate pentru a se conecta la Azure.

- conectați-vă la Power Apps și selectați mediul dvs.

- În panoul de navigare din stânga, selectați Azure Synapse Link, apoi selectați + Link nou. Dacă elementul nu se află în panoul lateral, selectați …Mai multe, apoi selectați elementul dorit.

- Selectați Selectați politica de întreprindere cu identitate de serviciu gestionată, apoi selectați Înainte.

- Adăugați tabelele pe care doriți să le exportați, apoi selectați Salvați.

Activați identitatea gestionată pentru un profil Azure Synapse Link existent

Notă

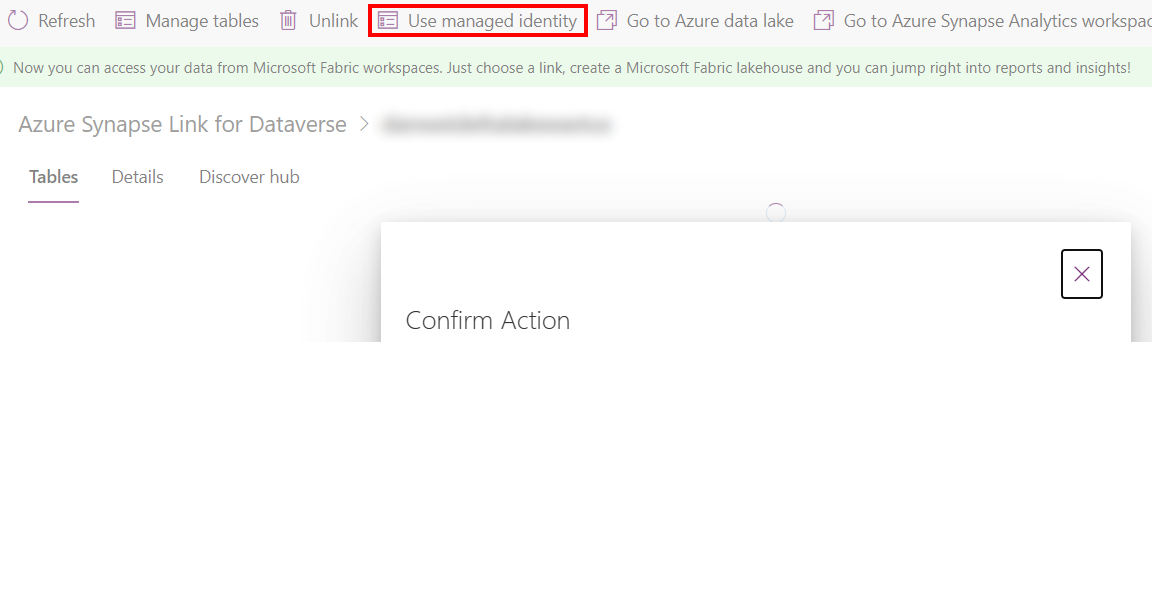

Pentru a face comanda Utilizați identitatea gestionată disponibilă în Power Apps, trebuie să finalizați configurarea de mai sus pentru a conecta politica de întreprindere la Dataverse mediu. Mai multe informații: Conectați politica companiei la Dataverse mediu

- Accesați un profil Synapse Link existent de la Power Apps (make.powerapps.com).

- Selectați Utilizați identitatea gestionată, apoi confirmați.

Depanare

Dacă primiți erori 403 în timpul creării linkului:

- Identitățile gestionate necesită mai mult timp pentru a acorda permisiunea tranzitorie în timpul sincronizării inițiale. Acordați-i puțin timp și încercați din nou operația mai târziu.

- Asigurați-vă că spațiul de stocare conectat nu are Dataverse containerul existent(dataverse-environmentName-organizationUniqueName) din același mediu.

- Puteți identifica politica companiei conectată și

policyArmIdprin rularea scriptului PowerShell./GetIdentityEnterprisePolicyforEnvironment.ps1cu Azure ID abonament și Numele grupului de resurse . - Puteți deconecta politica de întreprindere rulând scriptul PowerShell

./RevertIdentity.ps1cu Dataverse ID-ul de mediu șipolicyArmId. - Puteți elimina politica companiei rulând scriptul PowerShell .\RemoveIdentityEnterprisePolicy.ps1 cu policyArmId.

Limitare cunoscută

Doar o singură politică de întreprindere se poate conecta la Dataverse mediu simultan. Dacă trebuie să creați mai multe Azure Synapse Link linkuri cu identitatea gestionată activată, asigurați-vă că toate resursele Azure conectate se află în același grup de resurse.

Consultați și

Feedback

În curând: Pe parcursul anului 2024, vom elimina treptat Probleme legate de GitHub ca mecanism de feedback pentru conținut și îl vom înlocui cu un nou sistem de feedback. Pentru mai multe informații, consultați: https://aka.ms/ContentUserFeedback.

Trimiteți și vizualizați feedback pentru