Notă

Accesul la această pagină necesită autorizare. Puteți încerca să vă conectați sau să modificați directoarele.

Accesul la această pagină necesită autorizare. Puteți încerca să modificați directoarele.

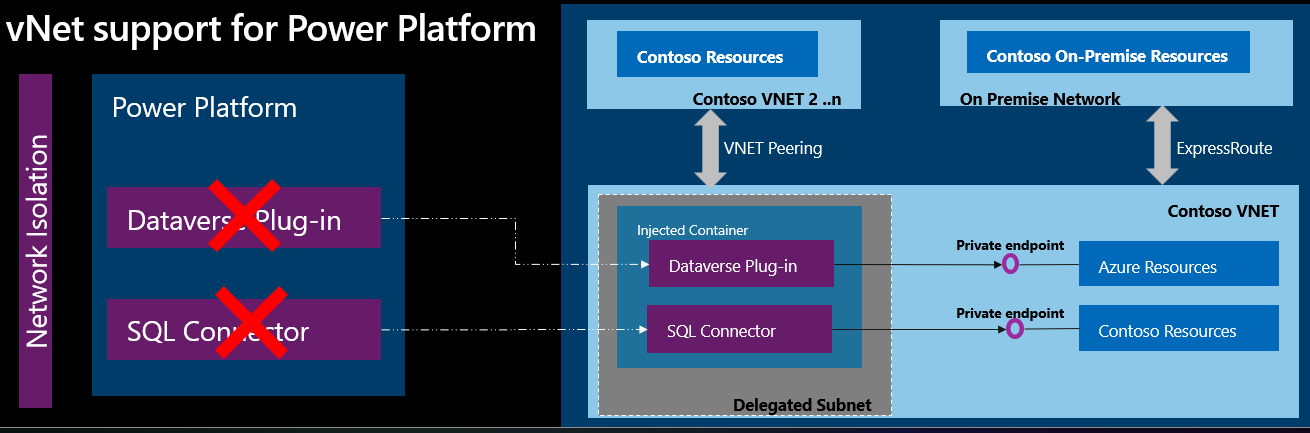

Folosind suportul Azure Virtual Network pentru Power Platform, poți integra Power Platform cu resurse din interiorul rețelei tale virtuale fără a le expune pe internetul public. Asistența pentru rețeaua virtuală utilizează delegarea subrețelei Azure pentru a gestiona traficul de ieșire din momentul execuției. Power Platform Prin utilizarea delegării Azure Subnet, resursele protejate nu trebuie să fie disponibile pe internet pentru a se integra cu Power Platform. Prin utilizarea suportului pentru rețele virtuale, componentele Power Platform pot apela resursele deținute de compania dumneavoastră din interiorul rețelei, fie găzduite în Azure sau on-premises, și pot folosi plug-in-uri și conectori pentru a efectua apeluri de ieșire.

Power Platform se integrează de obicei cu resursele întreprinderii prin rețele publice. În cazul rețelelor publice, resursele întreprinderii trebuie să fie accesibile dintr-o listă de intervale IP Azure sau etichete de serviciu, care descriu adrese IP publice. Totuși, suportul pentru rețeaua virtuală Azure pentru Power Platform vă permite să utilizați o rețea privată și să vă integrați în continuare cu servicii cloud sau servicii găzduite în rețeaua întreprinderii dvs.

Serviciile Azure sunt protejate în interiorul unei rețele virtuale prin endpoint-uri private . Puteți utiliza Express Route pentru a aduce resursele locale în cadrul rețelei virtuale.

Power Platform utilizează rețeaua virtuală și subrețelele pe care le delegați pentru a efectua apeluri de ieșire către resurse ale întreprinderii prin rețeaua privată a întreprinderii. Folosind o rețea privată, nu trebuie să direcționezi traficul prin internetul public, ceea ce ar putea expune resursele întreprinderii.

Într-o rețea virtuală, aveți control deplin asupra traficului de ieșire de la Power Platform. Traficul este supus politicilor de rețea aplicate de administratorul de rețea. Următoarea diagramă arată cum interacționează resursele din rețeaua dvs. cu o rețea virtuală.

Beneficiile suportului pentru rețeaua virtuală

Prin utilizarea suportului pentru rețele virtuale, componentele tale Power Platform și Dataverse beneficiază de toate beneficiile pe care le oferă delegarea subnetelor Azure, cum ar fi:

Protecția datelor: Rețeaua virtuală permite Power Platform serviciilor să se conecteze la resursele dvs. private și protejate fără a le expune la internet.

Fără acces neautorizat: Rețeaua virtuală se conectează la resursele dvs. fără a fi nevoie de intervale IP sau etichete de serviciu în conexiune. Power Platform

Estimarea dimensiunii subrețelei pentru medii Power Platform

Datele de telemetrie și observațiile din ultimul an indică faptul că mediile de producție necesită de obicei între 25 și 30 de adrese IP, majoritatea cazurilor de utilizare încadrându-se în acest interval. Pe baza acestor informații, alocă 25 până la 30 de IP-uri pentru medii de producție și 6 până la 10 IP-uri pentru medii non-producție, cum ar fi sandbox sau medii pentru dezvoltatori. Containerele conectate la Rețeaua Virtuală folosesc în principal adrese IP în cadrul subrețelei. Când mediul începe să fie folosit, creează un minim de patru containere, care scalează dinamic în funcție de volumul apelurilor, deși de obicei rămân în intervalul de 10 până la 30 de containere. Aceste containere execută toate cererile pentru mediile lor respective și gestionează eficient cererile de conexiune paralelă.

Planificarea pentru medii multiple

Dacă folosești aceeași subrețea delegată pentru mai multe medii Power Platform, s-ar putea să ai nevoie de un bloc mai mare de adrese IP de rutare inter-domeniu (CIDR) fără clase. Luați în considerare numărul recomandat de adrese IP pentru mediile de producție și non-producție atunci când conectați mediile la o singură politică. Fiecare subrețea rezervă cinci adrese IP, așa că include aceste adrese rezervate în estimarea ta.

Notă

Pentru a spori vizibilitatea utilizării resurselor, echipa de produs lucrează la expunerea consumului de IP delegat al subrețelelor pentru politicile și subrețelele întreprinderii.

Exemplu de alocare IP

Luați în considerare un chiriaș cu două politici de întreprindere. Prima politică este pentru mediile de producție, iar a doua politică este pentru mediile non-producții.

Politica întreprinderii de producție

Dacă aveți patru medii de producție asociate politicii întreprinderii, iar fiecare mediu necesită 30 de adrese IP, alocarea totală a IP-ului este:

(Patru medii x 30 IP-uri) + 5 IP-uri rezervate = 125 IP-uri

Acest scenariu necesită un bloc CIDR de /25, care are o capacitate pentru 128 de IP-uri.

Politica întreprinderii neproductive

Pentru o politică de întreprindere non-producție cu 20 de medii pentru dezvoltatori și sandbox, iar fiecare mediu necesită 10 adrese IP, alocarea totală a IP-urilor este:

(Douăzeci de medii x 10 IP-uri) + 5 IP-uri rezervate = 205 IP-uri

Acest scenariu necesită un bloc CIDR de /24, care are o capacitate de 256 de IP-uri și suficient spațiu pentru a adăuga mai multe medii politicii întreprinderii.

Scenarii acceptate

Power Platform suportă Virtual Network atât pentru plugin-uri, cât și pentru conectori Dataverse. Folosind acest suport, poți crea conectivitate securizată, privată, de ieșire de la Power Platform către resursele din Rețeaua Virtuală. Plug-in-urile și conectorii Dataverse îmbunătățesc securitatea integrării datelor prin conectarea la surse externe de date din aplicațiile Power Apps, Power Automate și Dynamics 365. De exemplu, puteți să:

- Folosește Dataverse pluginuri pentru a te conecta la sursele de date din cloud, cum ar fi Azure SQL, Azure Storage, stocare blob sau Azure Key Vault. Îți poți proteja datele de exfiltrarea datelor și de alte incidente.

- Folosește Dataverse pluginuri pentru a te conecta în siguranță la resurse private, protejate la nivel de punct final, în Azure, cum ar fi API-ul Web sau la orice resurse din rețeaua ta privată, cum ar fi SQL și API-ul Web. Îți poți proteja datele de încălcări de securitate și alte amenințări externe.

- Folosiți conectori compatibili cu rețeaua virtuală cum ar fi SQL Server pentru a vă conecta în siguranță la sursele de date găzduite în cloud, cum ar fi Azure SQL sau SQL Server, fără a le expune la internet. În mod similar, puteți utiliza conectorul Azure Queue pentru a stabili conexiuni securizate la cozi Azure private, activate pentru endpoint-uri.

- Folosește conectorul Azure Key Vault pentru a te conecta în siguranță la Azure Key Vault privat, protejat la nivel de punct final.

- Folosește conectori personalizați pentru a te conecta în siguranță la serviciile tale protejate de endpoint-uri private în Azure sau la serviciile găzduite în rețeaua ta privată.

- Folosește Azure File Storage pentru a te conecta în siguranță la spațiul de stocare privat de fișiere Azure, activat pentru endpoint-uri.

- Folosiți HTTP cu Microsoft Entra ID (preautorizat) pentru a prelua în siguranță resurse prin rețele virtuale de la diverse servicii web, autentificate prin Microsoft Entra ID sau de la un serviciu web local.

Limitări

- Dataverse Pluginurile low-code care utilizează conectori nu sunt acceptate până când aceste tipuri de conectori nu sunt actualizate pentru a utiliza delegarea subrețelei.

- Folosiți operațiuni de copiere, backup și restaurare a mediului în cadrul ciclului de viață al acestuia în medii suportate de rețea virtuală. Power Platform Poți efectua operația de restaurare în aceeași rețea virtuală și în medii diferite, cu condiția să fie conectate la aceeași rețea virtuală. În plus, operațiunea de restaurare este permisă din medii care nu acceptă rețele virtuale către cele care acceptă.

Regiuni acceptate

Înainte de a crea rețeaua virtuală și politica de întreprindere, validează regiunea mediului Power Platform pentru a te asigura că se află într-o regiune suportată. Poți folosi cmdlet-ul Get-EnvironmentRegion din modulul PowerShell de diagnosticare a subrețelei pentru a prelua informațiile despre regiunile mediului tău.

După confirmarea regiunii mediului tău, asigură-te că politica ta enterprise și resursele Azure sunt configurate în regiunile Azure suportate corespunzătoare. De exemplu, dacă mediul tău Power Platform este în Regatul Unit, atunci Rețeaua Virtuală și subrețelele tale trebuie să fie în regiunile uksouth și ukwest Azure. În cazul în care o regiune Power Platform are mai mult de două perechi de regiuni disponibile, trebuie să folosești perechea specifică de regiuni care corespunde regiunii mediului tău. De exemplu, dacă Get-EnvironmentRegion returnează westus pentru mediul tău, atunci rețeaua virtuală și subrețelele trebuie să fie în eastus și westus.

| Power Platform regiune | Regiune Azure |

|---|---|

| Statele Unite ale Americii | Est, vest |

| Africa de Sud | Africa de Sud-Nord, Africa de Sud-Vest |

| Regatul Unit | Sudul Regatului Unit, vestul Regatului Unit |

| Japonia | Estul japonez, vestul japonez |

| India | India Centrală, India de Sud |

| Franța | Franța Centrală, Franța Sud |

| Europa | Europa de Vest, Europa de Nord |

| Germania | Germania Nord, Germania Centrală de Vest |

| Elveția | ElvețiaNord, ElvețiaVest |

| Canada | Canada Centrală, Canada de Est |

| Brazilia | Brazilia, sud |

| Australia | AustraliaSoutheast, AustraliaEst |

| Asia | est-asia, sud-est-asia |

| UAE | uaenorth |

| Coreea de Sud | Coreea de Sud, Coreea Centrală |

| Norvegia | Norvegia de Vest, Norvegia de Est |

| Singapore | Asia de Sud-Est |

| Suedia | Suedia centrală |

| Italia | ItaliaNord |

| US Government | USGOVTEXAS, USGOVVIRGINIA |

Notă

Suportul în Cloud Comunitar al Guvernului SUA (GCC) este disponibil în prezent doar pentru mediile implementate în GCC High. Suportul pentru mediile Departamentului Apărării (DoD) și GCC nu este disponibil.

Servicii acceptate

Următorul tabel listează serviciile care acceptă delegarea subrețelelor Azure pentru asistență în rețeaua virtuală pentru Power Platform.

| Suprafață | Power Platform servicii | Disponibilitatea suportului pentru rețeaua virtuală |

|---|---|---|

| Dataverse | Dataverse plugin-uri | General disponibil |

| Conectori | General disponibil | |

| Conectori | General disponibil |

Medii acceptate

Suportul pentru rețeaua virtuală pentru Power Platform nu este disponibil pentru toate mediile Power Platform. Următorul tabel listează tipurile de mediu care acceptă rețeaua virtuală.

| Tip de mediu | Acceptate |

|---|---|

| Producție | Da |

| Implicită | Da |

| Sandbox | Da |

| Dezvoltator | Da |

| Încercare | Nu |

| Microsoft Dataverse pentru Teams | Nu |

Considerații pentru activarea suportului pentru rețea virtuală pentru mediu Power Platform

Când utilizați suportul pentru rețea virtuală într-un mediu, toate serviciile acceptate, cum ar fi pluginurile și conectorii, execută solicitări în timpul execuției în subrețeaua delegată și sunt supuse politicilor de rețea. Power Platform Dataverse Apelurile către resursele disponibile public încep să se rupă.

Important

Înainte de a activa suportul pentru mediul virtual pentru Power Platform environment, asigurați-vă că verificați codul pluginurilor și al conectorilor. Trebuie să actualizezi URL-urile și conexiunile pentru a funcționa cu conectivitatea privată.

De exemplu, un plugin ar putea încerca să se conecteze la un serviciu disponibil public, dar politica de rețea nu permite accesul public la internet în cadrul Rețelei virtuale. Politica rețelei blochează apelul din plug-in. Pentru a evita apelul blocat, puteți găzdui serviciul disponibil publicului în rețeaua dvs. virtuală. Alternativ, dacă serviciul dvs. este găzduit în Azure, puteți utiliza un endpoint privat în serviciu înainte de a activa suportul pentru rețea virtuală în mediu. Power Platform

Întrebări frecvente

Care este diferența dintre un gateway de date de rețea virtuală și suportul pentru rețeaua virtuală Azure pentru Power Platform?

Un gateway de date Virtual Network este un gateway gestionat pe care îl folosești pentru a accesa serviciile Azure și Power Platform din interiorul rețelei tale virtuale, fără a fi nevoie să configurezi un gateway de date on-premise. De exemplu, gateway-ul este optimizat pentru sarcini de lucru ETL (extragere, transformare, încărcare) în fluxuri de date Power BI și Power Platform .

Suportul pentru rețeaua virtuală Azure pentru Power Platform utilizează o delegare de subrețea Azure pentru mediul Power Platform dvs. Subrețelele sunt utilizate de sarcinile de lucru din mediu. Power Platform Power Platform Volumele de lucru API utilizează suport pentru rețea virtuală deoarece solicitările sunt de scurtă durată și optimizate pentru un număr mare de solicitări.

Care sunt scenariile în care ar trebui să utilizez suportul pentru rețea virtuală pentru Power Platform și gateway-ul de date al rețelei virtuale?

Suportul pentru rețeaua virtuală pentru Power Platform este singura opțiune acceptată pentru toate scenariile de conectivitate de ieșire din Power Platform cu excepția Power BI și Power Platform fluxurilor de date.

Power BI și Power Platform fluxurile de date continuă să utilizeze gateway-ul de date al rețelei virtuale (vNet).

Cum vă asigurați că o subrețea virtuală sau un gateway de date de la un client nu este utilizat de un alt client în Power Platform?

Suport pentru rețea virtuală pentru Power Platform utilizări delegarea subrețelei Azure.

Fiecare mediu este conectat la o subrețea de rețea virtuală. Power Platform Doar apelurile din acel mediu au permisiunea de a accesa acea rețea virtuală.

Delegarea vă permite să desemnați o subrețea specifică pentru orice platformă Azure ca serviciu (PaaS) care trebuie injectată în rețeaua dvs. virtuală.

Rețeaua virtuală acceptă failover? Power Platform

Da, trebuie să delegați rețelele virtuale pentru ambele regiuni Azure asociate regiunii dvs. Power Platform De exemplu, dacă mediul dumneavoastră Power Platform se află în Canada, trebuie să creați, să delegați și să configurați rețele virtuale în CanadaCentral și CanadaEast.

Cum se poate conecta un mediu dintr-o regiune la resurse găzduite într-o altă regiune? Power Platform

O rețea virtuală conectată la un Power Platform mediu trebuie să se afle în regiunea Power Platform mediului respectiv. Dacă rețeaua virtuală se află într-o altă regiune, creați o rețea virtuală în regiunea mediului și utilizați peering-ul de rețele virtuale pe ambele subrețele ale regiunilor Azure, Rețele Virtuale delegate, pentru a acoperi decalajul cu rețeaua virtuală din regiunea separată. Power Platform

Pot monitoriza traficul de ieșire din subrețelele delegate?

Da. Puteți utiliza Grupul de securitate a rețelei și firewall-urile pentru a monitoriza traficul de ieșire din subrețelele delegate. Pentru mai multe informații, vezi Monitorizarea Azure Virtual Network.

Pot efectua apeluri prin internet din pluginuri sau conectori după ce mediul meu este delegat prin subrețea?

Da. Puteți efectua apeluri la internet din pluginuri sau conectori, dar subrețeaua delegată trebuie configurată cu un gateway Azure NAT .

Pot actualiza intervalul de adrese IP ale subrețelei după ce este delegat către „Microsoft.PowerPlatform/enterprisePolicies”?

Nu, nu cât timp funcția este utilizată în mediul dvs. Nu puteți modifica intervalul de adrese IP al subrețelei după ce este delegată către „Microsoft.PowerPlatform/enterprisePolicies”. Dacă faceți acest lucru, configurația delegării este defectă și mediul nu mai funcționează. Pentru a schimba intervalul de adrese IP, elimină funcția de delegare din mediul tău, fă modificările necesare și apoi activează funcția pentru mediul tău.

Pot actualiza adresa DNS a rețelei mele virtuale după ce este delegată către „Microsoft.PowerPlatform/enterprisePolicies”?

Nu, nu cât timp funcția este utilizată în mediul dvs. Nu poți schimba adresa DNS a rețelei virtuale după ce este delegată către "Microsoft.PowerPlatform/enterprisePolicies." Dacă faci asta, schimbarea nu este detectată în configurație și mediul tău ar putea înceta să mai funcționeze. Pentru a schimba adresa DNS, elimină funcția de delegare din mediul tău, fă modificările necesare și apoi activează funcția pentru mediul tău.

Pot folosi aceeași politică de întreprindere pentru mai multe medii? Power Platform

Da. Puteți utiliza aceeași politică de întreprindere pentru mai multe medii. Power Platform Totuși, există o limitare conform căreia mediile cu ciclu de lansare timpurie nu pot fi utilizate cu aceeași politică de întreprindere ca alte medii. ...

Rețeaua mea virtuală are configurat un DNS personalizat. Folosește DNS-ul meu personalizat? Power Platform

Da. Power Platform utilizează DNS-ul personalizat configurat în rețeaua virtuală care deține subrețeaua delegată pentru a rezolva toate punctele finale. După ce delegi mediul, poți actualiza plugin-urile pentru a folosi endpoint-ul corect, astfel încât DNS-ul tău personalizat să le poată rezolva.

Mediul meu are pluginuri furnizate de ISV. Aceste pluginuri ar rula în subrețeaua delegată?

Da. Toate plug-in-urile clienților și ISV pot funcționa folosind subrețeaua ta. Dacă pluginurile ISV au conectivitate de ieșire, este posibil să fie nevoie ca acele adrese URL să fie listate în firewall.

Certificatele TLS ale endpoint-ului meu local nu sunt semnate de autorități de certificare (CA) rădăcină cunoscute. Acceptați certificate necunoscute?

Nu. Trebuie să ne asigurăm că endpoint-ul prezintă un certificat TLS cu lanțul complet. Nu este posibil să adăugați CA-ul rădăcină personalizat la lista noastră de CA-uri cunoscute.

Care este configurația recomandată a unei rețele virtuale în cadrul unei entități găzduite client?

Nu recomandăm nicio topologie anume. Cu toate acestea, clienții noștri utilizează pe scară largă topologia de rețea *Hub-spoke* în Azure. ...

Este necesară conectarea unui abonament Azure la entitatea mea găzduită pentru a activa rețeaua virtuală? Power Platform

Da, pentru a activa suportul pentru rețele virtuale pentru medii Power Platform , este esențial să aveți un abonament Azure asociat cu entitatea găzduită Power Platform .

Cum utilizează delegarea subrețelelor Azure? Power Platform

Când un mediu are atribuită o subrețea Azure delegată, acesta utilizează Azure Virtual Network injection pentru a injecta containerul în timpul execuției într-o subrețea delegată. Power Platform În timpul acestui proces, unei plăci de interfață de rețea (NIC) a containerului i se alocă o adresă IP din subrețeaua delegată. Comunicarea dintre gazdă (Power Platform) și container are loc printr-un port local din container, iar traficul se desfășoară prin Azure Fabric.

Pot folosi o rețea virtuală existentă pentru Power Platform?

Da, puteți utiliza o rețea virtuală existentă pentru Power Platform, dacă o singură subrețea nouă din cadrul rețelei virtuale este delegată în mod specific către aceasta Power Platform. Trebuie să dedici subrețea delegată pentru delegarea subrețelei și nu o poți folosi în alte scopuri.

Pot reutiliza aceeași subrețea delegată în mai multe politici de întreprindere?

Nu. Nu poți reutiliza aceeași subrețea în mai multe politici enterprise. Fiecare politică de întreprindere trebuie să aibă propria subrețea unică pentru delegare. Power Platform

Ce este un plugin? Dataverse

Un plug-in Dataverse este o bucată de cod personalizat pe care o poți implementa într-un mediu Power Platform. Poți configura acest plug-in să ruleze în timpul evenimentelor (cum ar fi o modificare a datelor) sau să-l declanșezi ca un API personalizat. Pentru mai multe informații, consultați pluginurile Dataverse.

Cum funcționează un plugin? Dataverse

Un plug-in Dataverse rulează într-un container. Când atribui o subrețea delegată unui mediu Power Platform, placa de interfață de rețea (NIC) a containerului primește o adresă IP din spațiul de adrese al acelei subrețele. Gazda (Power Platform) și containerul comunică printr-un port local al containerului, iar traficul circulă prin Azure Fabric.

Pot rula mai multe plugin-uri în același container?

Da. Într-un anumit mediu Power Platform sau Dataverse, mai multe plug-in-uri pot rula în același container. Fiecare container folosește o adresă IP din spațiul de adrese al subrețelei, iar fiecare container poate rula mai multe cereri.

Cum gestionează infrastructura o creștere a execuțiilor simultane de plugin-uri?

Pe măsură ce numărul de execuții simultane de plugin-uri crește, infrastructura se scalează automat la scară largă sau la scară largă pentru a face față sarcinii. Subrețeaua delegată unui mediu ar trebui să aibă suficiente spații de adrese pentru a gestiona volumul maxim de execuții pentru sarcinile de lucru din mediul respectiv. Power Platform Power Platform

Cine controlează rețeaua virtuală și politicile de rețea asociate acesteia?

Ai proprietate și control asupra Rețelei Virtuale și asupra politicilor sale de rețea asociate. Pe de altă parte, Power Platform folosește adresele IP alocate din subrețeaua delegată din cadrul acelei rețele virtuale.

Pluginurile compatibile Azure suportă rețeaua virtuală?

Nu, pluginurile compatibile cu Azure nu acceptă rețeaua virtuală.

Pașii următori

Configurarea suportului pentru rețeaua virtuală