Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описывается регистрация и Управляемый экземпляр SQL Azure, а также проверка подлинности и взаимодействие с Управляемый экземпляр SQL Azure в Microsoft Purview. Дополнительные сведения о Microsoft Purview см. в вводной статье.

| Извлечение метаданных | Полная проверка | Добавочное сканирование | Сканирование с заданной областью |

|---|---|---|---|

| Да | Да | Да | Да |

Сведения о классификациях, метках конфиденциальности, политиках, происхождении данных и динамическом представлении см. в списке поддерживаемых возможностей.

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно.

Активная учетная запись Microsoft Purview.

Чтобы зарегистрировать источник и управлять им на портале управления Microsoft Purview, необходимо быть администратором источника данных и читателем данных. Дополнительные сведения см. на странице разрешений Microsoft Purview .

Настройка общедоступной конечной точки в Управляемый экземпляр SQL Azure

Примечание

Теперь мы поддерживаем сканирование Azure SQL Управляемых экземпляров через частное подключение с помощью частных конечных точек приема Microsoft Purview и виртуальной машины локальной среды выполнения интеграции. Дополнительные сведения о предварительных требованиях см. в статье Подключение к Microsoft Purview и проверка источников данных в частном и безопасном режиме.

В этом разделе описано, как зарегистрировать Управляемый экземпляр SQL Azure в Microsoft Purview с помощью портала управления Microsoft Purview.

Если необходимо создать новую проверку подлинности, необходимо авторизовать доступ к базе данных для База данных SQL Управляемый экземпляр SQL. На сегодняшний день Microsoft Purview поддерживает три метода проверки подлинности:

- Управляемое удостоверение, назначаемое системой или пользователем

- Субъект-служба

- Проверка подлинности SQL .

Примечание

Если вы используете частные конечные точки для подключения к Microsoft Purview, управляемое удостоверение не поддерживается.

Для проверки подлинности можно использовать управляемое удостоверение Microsoft Purview, назначаемое системой (SAMI), или управляемое удостоверение, назначаемое пользователем (UAMI). Оба варианта позволяют назначать проверку подлинности непосредственно Microsoft Purview, как и для любого другого пользователя, группы или субъекта-службы. Управляемое удостоверение Microsoft Purview, назначаемое системой, создается автоматически при создании учетной записи и имеет то же имя, что и ваша учетная запись Microsoft Purview. Управляемое удостоверение, назначаемое пользователем, — это ресурс, который можно создать независимо. Чтобы создать его, вы можете следовать нашему руководству по управляемому удостоверению, назначаемому пользователем.

Идентификатор объекта управляемого удостоверения можно найти в портал Azure, выполнив следующие действия.

Для управляемого удостоверения учетной записи Microsoft Purview, назначаемого системой:

- Откройте портал Azure и перейдите к своей учетной записи Microsoft Purview.

- Выберите вкладку Свойства в меню слева.

- Выберите значение Идентификатор объекта управляемого удостоверения и скопируйте его.

Для управляемого удостоверения, назначаемого пользователем (предварительная версия):

- Откройте портал Azure и перейдите к своей учетной записи Microsoft Purview.

- Выберите вкладку Управляемые удостоверения в меню слева.

- Выберите назначенные пользователем управляемые удостоверения, а затем выберите предполагаемое удостоверение, чтобы просмотреть сведения.

- Идентификатор объекта (субъекта) отображается в разделе Основные сведения.

Для любого управляемого удостоверения потребуется разрешение на получение метаданных для базы данных, схем и таблиц, а также запрос таблиц для классификации.

- Создайте пользователя Microsoft Entra в Управляемый экземпляр SQL Azure, следуя предварительным требованиям и руководству по созданию автономных пользователей, сопоставленных с удостоверениями Microsoft Entra

- Назначьте

db_datareaderудостоверению разрешение.

Существует несколько шагов, чтобы разрешить Microsoft Purview использовать субъект-службу для сканирования Управляемый экземпляр SQL Azure.

Чтобы использовать субъект-службу, можно использовать существующий или создать новый. Если вы собираетесь использовать существующий субъект-службу, перейдите к следующему шагу. Если вам нужно создать субъект-службу, выполните следующие действия.

- Перейдите на портал Azure.

- Выберите Microsoft Entra ID в меню слева.

- Выберите Регистрация приложений.

- Выберите + Регистрация нового приложения.

- Введите имя приложения (имя субъекта-службы).

- Выберите Учетные записи только в этом каталоге организации.

- В поле URI перенаправления выберите Интернет и введите любой URL-адрес. это не должно быть реальным или рабочим.

- Затем нажмите Зарегистрировать.

Субъект-служба должен иметь разрешение на получение метаданных для базы данных, схем и таблиц. Он также должен иметь возможность запрашивать таблицы для выборки для классификации.

- Настройка проверки подлинности Microsoft Entra и управление ими с помощью Azure SQL

- Создайте пользователя Microsoft Entra в Управляемый экземпляр SQL Azure, следуя предварительным требованиям и руководству по созданию автономных пользователей, сопоставленных с удостоверениями Microsoft Entra

- Назначьте

db_datareaderудостоверению разрешение.

Необходимо получить идентификатор приложения и секрет субъекта-службы:

- Перейдите к субъекту-службе в портал Azure

- Скопируйте значения идентификатора приложения (клиента) из обзора и секрет клиента из сертификатов & секреты.

- Перейдите к хранилищу ключей

- Выбор секретов > параметров

- Выберите + Создать и импортировать и введите выбранное имя и Значение в качестве секрета клиента из субъекта-службы.

- Нажмите кнопку Создать , чтобы завершить

- Если хранилище ключей еще не подключено к Microsoft Purview, необходимо создать новое подключение к хранилищу ключей.

- Наконец, создайте новые учетные данные с помощью субъекта-службы, чтобы настроить проверку.

Примечание

Только имя входа субъекта уровня сервера (созданное в процессе подготовки) или члены loginmanager роли базы данных в master базе данных могут создавать новые имена входа. После предоставления разрешения требуется около 15 минут . Учетная запись Microsoft Purview должна иметь соответствующие разрешения, чтобы иметь возможность сканировать ресурсы.

Чтобы создать имя входа для Управляемый экземпляр SQL Azure, вы можете следовать инструкциям в разделе CREATE LOGIN, если у вас нет этого имени входа. Для следующих действий вам потребуются имя пользователя и пароль .

- Перейдите к хранилищу ключей в портал Azure

- Выбор секретов > параметров

- Выберите + Создать и импортировать и введите имя и значение в качестве пароля из Управляемый экземпляр SQL Azure

- Нажмите кнопку Создать , чтобы завершить

- Если хранилище ключей еще не подключено к Microsoft Purview, необходимо создать новое подключение к хранилищу ключей.

- Наконец, создайте новые учетные данные , используя имя пользователя и пароль , чтобы настроить проверку.

Откройте портал управления Microsoft Purview, выполнив следующие действия.

- Перейдите непосредственно к https://web.purview.azure.com учетной записи Microsoft Purview и выберите ее.

- Открытие портал Azure, поиск и выбор учетной записи Microsoft Purview. Нажмите кнопку Портал управления Microsoft Purview .

Перейдите к схеме данных.

Выберите Зарегистрировать

Выберите Управляемый экземпляр SQL Azure и нажмите кнопку Продолжить.

Выберите Из подписки Azure, выберите соответствующую подписку в раскрывающемся списке подписка Azure , а соответствующий сервер — в раскрывающемся списке Имя сервера .

Укажите полное доменное имя и номер порта общедоступной конечной точки. Затем нажмите кнопку Зарегистрировать , чтобы зарегистрировать источник данных.

Например:

foobar.public.123.database.windows.net,3342

Выполните следующие действия, чтобы проверить Управляемый экземпляр SQL Azure для автоматической идентификации ресурсов и классификации данных. Дополнительные сведения о сканировании в целом см. в статье Введение в сканирование и прием данных.

Чтобы создать и запустить новую проверку, выполните следующие действия.

Перейдите на вкладку Карта данных на левой панели на портале управления Microsoft Purview.

Выберите зарегистрированный источник Управляемый экземпляр SQL Azure.

Выберите Создать сканирование.

Выберите среду выполнения интеграции Azure, если источник является общедоступным, среду выполнения интеграции с управляемой виртуальной сетью , если используется управляемая виртуальная сеть, или локальную среду выполнения интеграции, поддерживаемую стандартом или kubernetes, если источник находится в частной виртуальной сети. Дополнительные сведения о том, какую среду выполнения интеграции следует использовать, см. в статье Выбор правильной конфигурации среды выполнения интеграции.

Выберите учетные данные для подключения к источнику данных.

Вы можете область сканирование в определенные таблицы, выбрав соответствующие элементы в списке.

Затем выберите набор правил сканирования. Вы можете выбрать системный набор правил по умолчанию, существующие настраиваемые наборы правил или создать новый встроенный набор правил.

Выберите триггер сканирования. Вы можете настроить расписание или запустить проверку один раз.

Просмотрите проверку и выберите Сохранить и запустить.

Если у вас возникли проблемы с подключением к источнику данных или выполнением проверки, ознакомьтесь с нашим руководством по устранению неполадок для проверок и подключений.

Чтобы просмотреть существующие проверки, выполните приведенные далее действия.

- Перейдите на портал Microsoft Purview. В левой области выберите Карта данных.

- Выберите источник данных. Список существующих проверок для этого источника данных можно просмотреть в разделе Последние проверки или просмотреть все проверки на вкладке Сканирование .

- Выберите сканирование с результатами, которые вы хотите просмотреть. На панели отображаются все предыдущие запуски сканирования, а также состояние и метрики для каждого запуска сканирования.

- Выберите идентификатор запуска, чтобы проверка сведения о выполнении проверки.

Чтобы изменить, отменить или удалить сканирование:

Перейдите на портал Microsoft Purview. В левой области выберите Карта данных.

Выберите источник данных. Список существующих проверок для этого источника данных можно просмотреть в разделе Последние проверки или просмотреть все проверки на вкладке Сканирование .

Выберите проверку, которой вы хотите управлять. Далее вы можете:

- Измените сканирование, выбрав Изменить проверку.

- Отмените выполняемую проверку, выбрав Отмена выполнения проверки.

- Удалите сканирование, выбрав Удалить сканирование.

Примечание

- При удалении сканирования ресурсы каталога, созданные на основе предыдущих проверок, не удаляются.

В этом ресурсе данных поддерживаются следующие типы политик Microsoft Purview:

- Создайте новый Azure SQL mi или используйте существующий в одном из доступных в настоящее время регионов для этой функции. Вы можете следовать этому руководству, чтобы создать новый Azure SQL mi.

Поддерживаются все регионы Microsoft Purview .

Применение политик Microsoft Purview доступно только в следующих регионах для Azure SQL mi:

Общедоступное облако:

- Восточная часть США

- Восточная часть США2

- Центрально-южная часть США

- Центрально-западная часть США

- Западная часть США3

- Центральная Канада

- Южная Бразилия

- Западная Европа

- Северная Европа

- Центральная Франция

- Южная часть Соединенного Королевства

- Северная часть Южной Африки

- Центральная Индия

- Юго-Восточная Азия

- Восточная Азия

- Восток Австралии

В этом разделе объясняется, как настроить Azure SQL MI для соответствия политикам Из Microsoft Purview. Сначала проверьте, настроен ли Azure SQL MI для общедоступной или частной конечной точки. В этом руководстве объясняется, как это сделать.

Если Azure SQL mi настроен для общедоступной конечной точки, выполните следующие действия.

Настройка Microsoft Entra Администратор. В портал Azure перейдите к Azure SQL MI, а затем перейдите к Microsoft Entra ID в боковом меню (прежнее название — администратор Active Directory). Задайте имя Администратор и нажмите кнопку Сохранить.

Затем перейдите в раздел Удостоверение в боковом меню. В разделе Управляемое удостоверение, назначаемое системой, проверка состояние в положение Вкл., а затем нажмите кнопку Сохранить. См. снимок экрана:

Если Azure SQL mi настроено для использования частной конечной точки, выполните те же действия, что и в конфигурации общедоступной конечной точки, и, кроме того, сделайте следующее:

Перейдите к группе безопасности сети (NSG), связанной с Azure SQL mi.

Добавьте правило безопасности для исходящего трафика, аналогичное правилу на следующем снимке экрана. Destination = Service Tag, Destination service tag = MicrosoftPurviewPolicyDistribution, Service = HTTPS, Action = Allow. Убедитесь также, что приоритет этого правила ниже приоритета для правила deny_all_outbound .

Прежде чем можно будет создать политику в Microsoft Purview для ресурса данных, необходимо зарегистрировать этот ресурс данных в Microsoft Purview Studio. Инструкции, связанные с регистрацией ресурса данных, см. далее в этом руководстве.

Примечание

Политики Microsoft Purview зависят от пути ARM к ресурсу данных. Если ресурс данных перемещен в новую группу ресурсов или подписку, его необходимо будет зарегистрировать, а затем снова зарегистрировать в Microsoft Purview.

После регистрации ресурса, но перед созданием политики в Microsoft Purview для этого ресурса необходимо настроить разрешения. Для включения принудительного применения политики данных требуется набор разрешений. Это относится к источникам данных, группам ресурсов или подпискам. Чтобы включить принудительное применение политики данных, необходимо иметь определенные права управления удостоверениями и доступом (IAM) в ресурсе, а также определенные привилегии Microsoft Purview:

Необходимо иметь одно из следующих сочетаний ролей IAM в пути Resource Manager ресурса Azure или любой его родительский элемент (т. е. с использованием наследования разрешений IAM):

- Владелец IAM

- Участник IAM и администратор доступа пользователей IAM

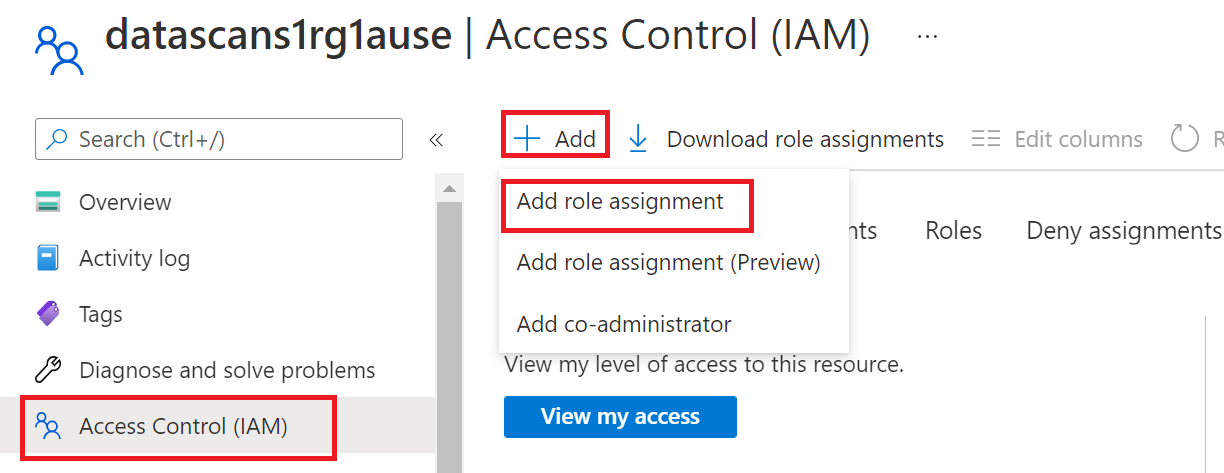

Чтобы настроить разрешения управления доступом на основе ролей Azure (RBAC), следуйте этому руководству. На следующем снимке экрана показано, как получить доступ к разделу контроль доступа в портал Azure для ресурса данных, чтобы добавить назначение роли.

Примечание

Роль владельца IAM для ресурса данных может быть унаследована от родительской группы ресурсов, подписки или группы управления подпиской. Проверьте, какие Microsoft Entra пользователи, группы и субъекты-службы удерживают или наследуют роль владельца IAM для ресурса.

Кроме того, вам потребуется роль администратора источника данных Microsoft Purview для коллекции или родительской коллекции (если включено наследование). Дополнительные сведения см. в руководстве по управлению назначениями ролей Microsoft Purview.

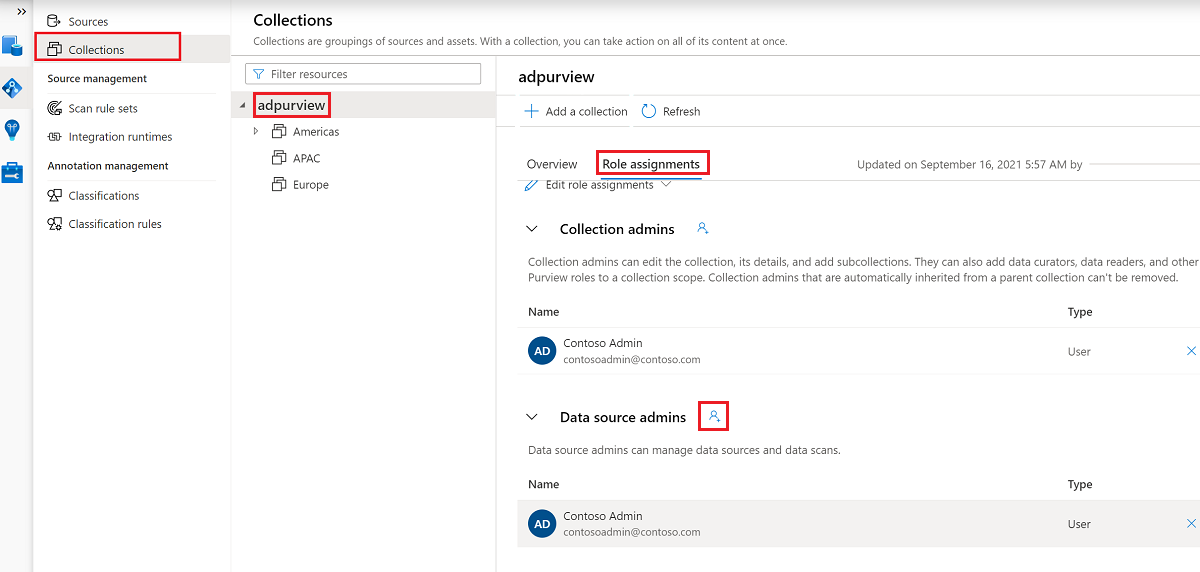

На следующем снимок экрана показано, как назначить роль администратора источника данных на корневом уровне коллекции.

Чтобы создать, обновить или удалить политики, необходимо получить роль автора политики в Microsoft Purview на уровне корневой коллекции:

- Роль "Автор политики" может создавать, обновлять и удалять политики DevOps и владельца данных.

- Роль "Автор политики" может удалять политики самостоятельного доступа.

Дополнительные сведения об управлении назначениями ролей Microsoft Purview см. в статье Создание коллекций и управление ими в Схема данных Microsoft Purview.

Примечание

Роль автора политики должна быть настроена на уровне корневой коллекции.

Кроме того, для упрощения поиска Microsoft Entra пользователей или групп при создании или обновлении темы политики вы можете получить разрешение читателей каталогов в Microsoft Entra ID. Это общее разрешение для пользователей в клиенте Azure. Без разрешения читателя каталога автору политики потребуется ввести полное имя пользователя или адрес электронной почты для всех субъектов, включенных в субъект политики данных.

Политики владельца данных позволяют выполнять проверки и противовесы, если вы назначаете роли автора политики Microsoft Purview и администратора источника данных разным сотрудникам в организации. Прежде чем политика владельца данных вступит в силу, второй пользователь (администратор источника данных) должен проверить ее и явно утвердить, опубликовав ее. Это не относится к DevOps или политикам самостоятельного доступа, так как публикация для них выполняется автоматически при создании или обновлении этих политик.

Чтобы опубликовать политику владельца данных, необходимо получить роль администратора источника данных в Microsoft Purview на уровне корневой коллекции.

Дополнительные сведения об управлении назначениями ролей Microsoft Purview см. в статье Создание коллекций и управление ими в Схема данных Microsoft Purview.

Примечание

Чтобы опубликовать политики владельца данных, роль администратора источника данных должна быть настроена на уровне корневой коллекции.

После включения для ресурса принудительного применения политики данных любой пользователь Microsoft Purview с ролью автора политики на корневом уровне коллекции может подготовить доступ к источнику данных из Microsoft Purview.

Примечание

Любой администратор корневой коллекции Microsoft Purview может назначать новых пользователей ролям авторов корневой политики . Любой администратор коллекции может назначить новых пользователей роли администратора источника данных в коллекции. Сведите к минимуму и тщательно изучите пользователей, у которых есть роли администратора коллекции Microsoft Purview, администратора источника данных или автора политики .

Если учетная запись Microsoft Purview с опубликованными политиками удалена, такие политики перестают применяться в течение определенного времени, зависящее от конкретного источника данных. Это изменение может повлиять как на безопасность, так и на доступность доступа к данным. Роли "Участник" и "Владелец" в IAM могут удалять учетные записи Microsoft Purview. Эти разрешения можно проверка, перейдя в раздел Управление доступом (IAM) учетной записи Microsoft Purview и выбрав Назначения ролей. Вы также можете использовать блокировку, чтобы предотвратить удаление учетной записи Microsoft Purview с помощью Resource Manager блокировки.

Прежде чем создавать политики доступа, необходимо зарегистрировать источник данных Управляемый экземпляр SQL Azure в Microsoft Purview. Вы можете следовать разделам "Предварительные требования" и "Регистрация источника данных" в этом руководстве:

Регистрация и сканирование Azure SQL MI

После регистрации ресурсов необходимо включить принудительное применение политики данных (прежнее название — Управление использованием данных). Принудительное применение политики данных требует определенных разрешений и может повлиять на безопасность данных, так как оно делегирует определенным ролям Microsoft Purview возможность управления доступом к источникам данных. Ознакомьтесь с рекомендациями по обеспечению безопасности, связанными с применением политики данных, в этом руководстве. Включение принудительного применения политики данных

После включения переключателя Принудительное применение политики данных в источнике данных будет выглядеть так, как на снимок экрана. Это позволит использовать политики доступа с заданным источником данных

Вернитесь к портал Azure базы данных Azure SQL, чтобы убедиться, что она теперь регулируется Microsoft Purview:

Войдите в портал Azure по этой ссылке.

Выберите сервер Azure SQL, который требуется настроить.

Перейдите к Microsoft Entra ID на левой панели.

Прокрутите вниз до раздела Политики доступа Microsoft Purview.

Нажмите кнопку Проверить наличие системы управления Microsoft Purview. Подождите, пока запрос будет обработан, что может занять несколько минут.

Убедитесь, что в поле Состояние управления Microsoft Purview отображается значение Управляемые. Обратите внимание, что после включения принудительного применения политики данных в Microsoft Purview для отображения правильного состояния может потребоваться несколько минут.

Примечание

Если вы отключите принудительное применение политики данных для этого источника данных Azure SQL базы данных в Microsoft Purview, выберите Проверить, нет ли microsoft Purview Governance Status to the Microsoft Purview Governance Status to Not Управляемый. Этот шаг необходимо выполнить для затронутого источника данных при каждом изменении состояния применения политики данных для существующей или новой политики доступа в Microsoft Purview. Прежде чем включить принудительное применение политики данных для источника данных в другой учетной записи Microsoft Purview, убедитесь, что состояние управления Purview отображается как Неуправляемый. Затем повторите описанные выше действия с новой учетной записью Microsoft Purview.

Чтобы создать политики доступа для Azure SQL MI, следуйте этим руководствам.

- Сведения о создании политики DevOps для одного Azure SQL mi см. в статье Подготовка доступа к сведениям о работоспособности, производительности и аудите системы в Azure SQL MI.

- Сведения о создании политик, охватывающих все источники данных в группе ресурсов или подписке Azure, см. в статье Обнаружение и управление несколькими источниками Azure в Microsoft Purview.

Теперь, когда вы зарегистрировали источник, следуйте приведенным ниже руководствам, чтобы узнать больше о Microsoft Purview и ваших данных.