Настройка учетной записи с помощью современной проверки подлинности в Exchange Online

Сводка. Узнайте, как пользователи с учетными записями, поддерживающими современную проверку подлинности, могут быстро настраивать свои учетные записи Outlook для iOS и Android в Exchange Online.

Пользователи с современными учетными записями с поддержкой проверки подлинности (Microsoft 365 или Office 365 учетные записи или локальные учетные записи, использующие гибридную современную проверку подлинности) имеют два способа настройки собственных учетных записей Outlook для iOS и Android: автоматическое обнаружение и единый вход. Кроме того, Outlook для iOS и Android также предоставляет ИТ-администраторам возможность "отправлять" конфигурации учетных записей пользователям Microsoft 365 и Office 365, а также контролировать, поддерживает ли Outlook для iOS и Android личные учетные записи.

Современная проверка подлинности

Современная проверка подлинности — это общий термин для сочетания методов проверки подлинности и авторизации, которые включают:

Методы проверки подлинности: многофакторная проверка подлинности; Проверка подлинности на основе сертификата клиента.

Методы авторизации: реализация открытой авторизации (OAuth) корпорацией Майкрософт.

Современная проверка подлинности включается с помощью библиотеки проверки подлинности Майкрософт (MSAL). Проверка подлинности на основе MSAL — это то, что Outlook для iOS и Android использует для доступа к почтовым ящикам Exchange Online в Microsoft 365 или Office 365. Проверка подлинности MSAL, используемая приложениями Office на настольных и мобильных устройствах, включает вход пользователей непосредственно в Microsoft Entra ID, которая является поставщиком удостоверений для Microsoft 365 и Office 365, а не предоставляет учетные данные в Outlook.

Проверка подлинности на основе MSAL использует OAuth для современных учетных записей с поддержкой проверки подлинности (Учетные записи Microsoft 365 или Office 365 или локальные учетные записи с использованием гибридной современной проверки подлинности). Он также предоставляет безопасный механизм доступа к электронной почте в Outlook для iOS и Android, не требуя доступа к учетным данным пользователя. При входе пользователь проходит проверку подлинности непосредственно с помощью Microsoft Entra ID и получает взамен пару маркеров доступа и обновления. Маркер доступа предоставляет Outlook для iOS и Android доступ к соответствующим ресурсам в Microsoft 365 или Office 365 (например, почтовому ящику пользователя). Маркер обновления используется для получения новой пары маркеров доступа или обновления по истечении срока действия текущего маркера доступа. OAuth предоставляет Outlook безопасный механизм доступа к Microsoft 365 или Office 365 без необходимости и хранения учетных данных пользователя.

Сведения о времени существования маркеров см. в разделе Настраиваемые сроки существования маркеров в платформа удостоверений Майкрософт. Значения времени существования маркера можно изменить; Дополнительные сведения см. в разделе Настройка управления сеансами проверки подлинности с помощью условного доступа. Если вы решили уменьшить время существования маркера, вы также можете снизить производительность Outlook для iOS и Android, так как меньшее время существования увеличивает количество раз, когда приложение должно получить новый маркер доступа.

Предоставленный ранее маркер доступа остается действительным, пока не истечет срок его действия. Модель удостоверений, используемая для проверки подлинности, влияет на обработку срока действия пароля. Существует три сценария:

Для федеративной модели удостоверений локальный поставщик удостоверений должен отправлять утверждения об истечении срока действия пароля Microsoft Entra ID, в противном случае Microsoft Entra ID не сможет действовать по истечении срока действия пароля. Дополнительные сведения см. в статье Настройка AD FS для отправки утверждений об истечении срока действия пароля.

Синхронизация хэша паролей не поддерживает истечение срока действия пароля. Этот сценарий означает, что приложения, которые ранее получили пару маркеров доступа и обновления, будут продолжать работать до тех пор, пока не будет превышено время существования пары маркеров или пользователь не изменит пароль. Дополнительные сведения см. в статье Реализация синхронизации паролей с помощью Microsoft Entra Connect Sync.

Для сквозной проверки подлинности в Microsoft Entra Connect включена обратная запись паролей. Дополнительные сведения см. в разделе Microsoft Entra сквозной проверке подлинности: часто задаваемые вопросы.

По истечении срока действия маркера клиент пытается использовать маркер обновления для получения нового маркера доступа, но из-за изменения пароля пользователя маркер обновления становится недействительным (при условии, что синхронизация каталогов произошла между локальной средой и Microsoft Entra ID). Недопустимый маркер обновления заставляет пользователя повторно пройти проверку подлинности, чтобы получить новую пару маркера доступа и маркера обновления.

Автоопределение

Outlook для iOS и Android предлагает решение под названием AutoDetect, которое помогает конечным пользователям быстро настроить свои учетные записи. AutoDetect сначала определяет тип учетной записи пользователя на основе домена SMTP. Эта служба охватывает следующие типы учетных записей: Microsoft 365, Office 365, Outlook.com, Google, Yahoo и iCloud. Затем автоопределить создает соответствующие конфигурации для приложения на устройстве пользователя на основе этого типа учетной записи. Это решение экономит время для пользователей и устраняет необходимость ввода вручную параметров конфигурации, таких как имя узла и номер порта.

Для современной проверки подлинности, которая используется всеми учетными записями Microsoft 365 или Office 365 и локальными учетными записями, использующими гибридную современную проверку подлинности, автоопределяйте Exchange Online сведения об учетной записи пользователя, а затем настраивает Outlook для iOS и Android на устройстве пользователя, чтобы приложение пользовалось подключением к Exchange Online. В ходе этого процесса от пользователя требуется указать только SMTP-адрес и учетные данные.

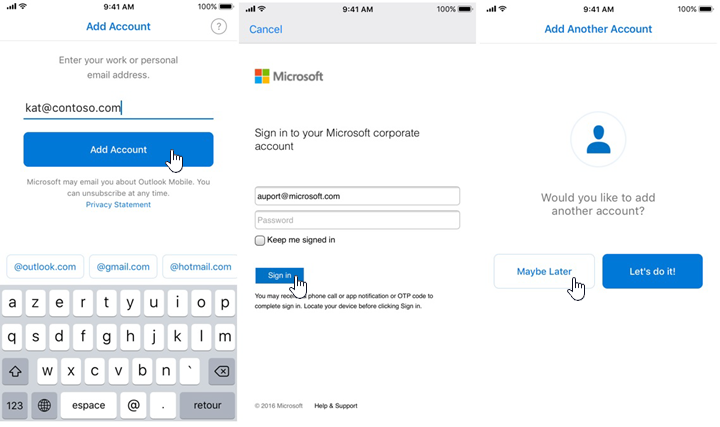

На приведенных ниже изображениях показан пример настройки учетной записи с помощью автообнаружения.

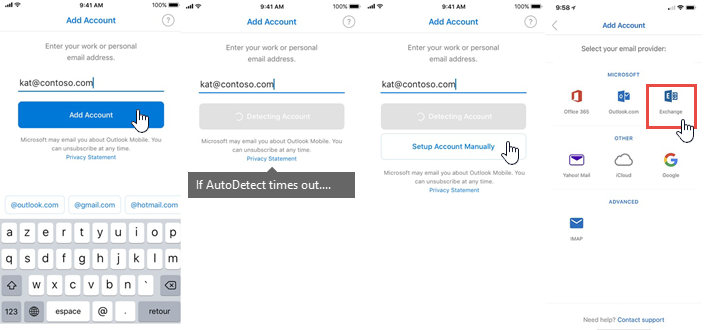

Если автоматическое определение для пользователя завершается сбоем, на следующих изображениях показан альтернативный путь конфигурации учетной записи с помощью ручной настройки:

Единый вход

Все приложения Майкрософт, использующие библиотеку проверки подлинности Майкрософт (MSAL), поддерживают единый вход. Кроме того, единый вход также поддерживается при использовании приложений Microsoft Authenticator или Microsoft Корпоративный портал.

Маркеры могут использоваться и совместно использоваться другими приложениями Майкрософт (например, Word мобильными устройствами) в следующих сценариях:

Когда приложения подписаны одним и тем же сертификатом подписи и используют одну и ту же конечную точку службы или URL-адрес аудитории (например, Microsoft 365 или OFFICE 365 URL-адрес). В этом случае маркер хранится в общем хранилище приложений.

Если приложения используют или поддерживают единый вход в приложение брокера, маркеры хранятся в приложении брокера. К брокер-приложениям относится Microsoft Authenticator. В сценарии приложения брокера после попытки входа в Outlook для iOS и Android MSAL запустит приложение Microsoft Authenticator, которое выполнит подключение к Microsoft Entra ID для получения маркера. Затем он будет удерживать маркер и повторно использовать его для запросов проверки подлинности из других приложений до тех пор, пока позволяет настроенное время существования маркера.

Дополнительные сведения см. в статье Настройка единого входа в macOS и iOS.

Если пользователь уже вошел в другое приложение Майкрософт на своем устройстве, например Word или Корпоративный портал, Outlook для iOS и Android обнаружит этот маркер и будет использовать его для собственной проверки подлинности. При обнаружении такого маркера пользователи, добавляя учетную запись в Outlook для iOS и Android, увидят обнаруженную учетную запись в разделе Учетные записи в меню Параметры . Новые пользователи видят свою учетную запись на экране начальной настройки учетной записи.

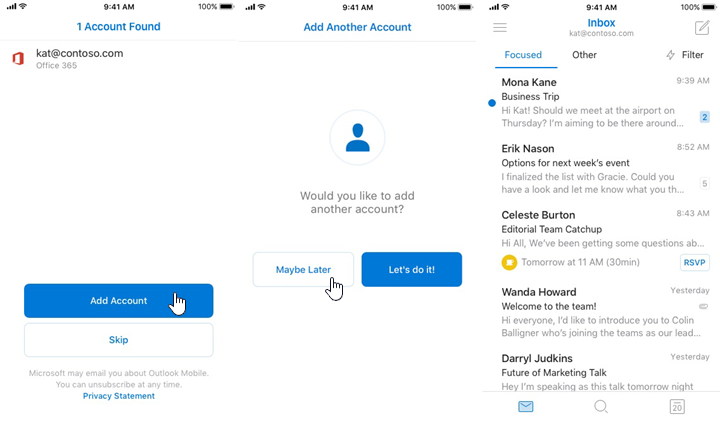

На приведенных ниже изображениях показан пример настройки учетной записи с помощью единого входа для пользователя, впервые запустившего приложение.

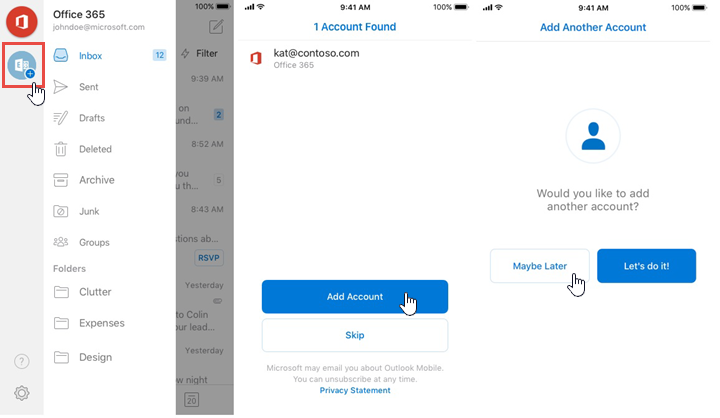

Если у пользователя уже есть Outlook для iOS и Android, например для личная учетная запись, но учетная запись Microsoft 365 или Office 365 обнаружена из-за недавней регистрации, путь единого входа выглядит следующим образом:

Настройка учетной записи с помощью управления корпоративной мобильностью

Outlook для iOS и Android предоставляет ИТ-администраторам возможность "отправлять" конфигурации учетных записей в Microsoft 365 или Office 365 учетные записи или локальные учетные записи с помощью гибридной современной проверки подлинности. Эта возможность работает с любым поставщиком Единого управления конечными точками (UEM), который использует управляемый канал Конфигурация приложений для iOS или Android в канале Enterprise для Android.

Для пользователей, зарегистрированных в Microsoft Intune, можно развернуть параметры конфигурации учетных записей с помощью Intune на портале Azure.

После настройки конфигурации учетной записи в поставщике UEM и регистрации пользователем устройства Outlook для iOS и Android обнаруживает, что учетная запись найдена, а затем предлагает пользователю добавить учетную запись. После этого для завершения настройки пользователю нужно будет ввести лишь пароль. Затем загружается содержимое почтового ящика пользователя, и пользователь может начать использовать приложение.

Дополнительные сведения о ключах конфигурации настройки учетной записи, необходимых для включения этой функции, см. в разделе Настройка учетной записи статьи Развертывание Outlook для iOS и Android Конфигурация приложений параметров.

Режим разрешенных учетных записей организации

Соблюдение политик безопасности данных и соответствия требованиям наших крупнейших и строго регулируемых клиентов является ключевым элементом microsoft 365 и Office 365 ценности. Некоторые компании имеют требование записывать всю информацию о коммуникациях в своей корпоративной среде и убедиться, что устройства используются только для корпоративной коммуникации. Для поддержки этих требований можно настроить Outlook для iOS и Android на корпоративных управляемых устройствах, чтобы разрешить подготовку только одной корпоративной учетной записи в Outlook для iOS и Android. Как и при настройке учетной записи, эта возможность работает с любым поставщиком UEM, который использует управляемый канал Конфигурация приложений для iOS или Android в канале Enterprise для Android. Эта возможность поддерживается в Microsoft 365 и Office 365 учетных записей или локальных учетных записей, использующих гибридную современную проверку подлинности. Однако в Outlook для iOS и Android можно добавить только одну корпоративную учетную запись.

Дополнительные сведения о параметрах, которые необходимо настроить для развертывания режима разрешенных учетных записей организации, см. в разделе Режим разрешенных учетных записей организации статьи Развертывание Outlook для iOS и Android Конфигурация приложений параметры.

Примечание.

Настройка учетной записи и режим учетных записей, разрешенных организацией, можно настроить вместе, чтобы упростить настройку учетной записи.

Чтобы эти пользователи могли получать доступ к корпоративной электронной почте только на зарегистрированных устройствах (будь то iOS или Android Enterprise) в Intune, необходимо использовать политику условного доступа Microsoft Entra с элементами управления предоставлением Требовать, чтобы устройства были помечены как соответствующие требованиям и Требовать утвержденное клиентское приложение. Дополнительные сведения о создании политики этого типа можно найти в Microsoft Entra условного доступа на основе приложений.

Важно!

Чтобы требовать, чтобы устройства были помечены как соответствующие функции управления предоставлением, требуется, чтобы устройством управлял Intune.

Первая политика разрешает использование Outlook для iOS и Android, а также запрещает клиентам Exchange ActiveSync с поддержкой OAuth подключаться к Exchange Online. См. раздел "Шаг 1. См. раздел Шаг 1. Настройка политики условного доступа Microsoft Entra для Exchange Online, но для пятого шага выберите "Требовать, чтобы устройство было отмечено как соответствующее", "Требовать утвержденное клиентское приложение" и "Требовать все выбранные элементы управления".

Вторая политика запрещает Exchange ActiveSync клиентам, использующим обычную проверку подлинности, подключаться к Exchange Online. См. раздел Шаг 2. Настройка политики условного доступа Microsoft Entra для Exchange Online с активной синхронизацией (EAS)".