Интеграция существующей инфраструктуры сервера политики сети (NPS) с многофакторной проверкой подлинности Microsoft Entra

Расширение сервера политики сети (NPS) для многофакторной проверки подлинности Microsoft Entra добавляет облачные возможности MFA в инфраструктуру проверки подлинности с помощью существующих серверов. Расширение NPS позволяет добавить телефонный звонок, текстовое сообщение или запрос на подтверждение в мобильном приложении в существующий процесс аутентификации, позволяя обойтись без установки, настройки и поддержания новых серверов.

Расширение NPS выступает в качестве адаптера между RADIUS и облачной многофакторной проверкой подлинности Microsoft Entra, чтобы обеспечить второй фактор проверки подлинности для федеративных или синхронизированных пользователей.

Как работает расширение NPS

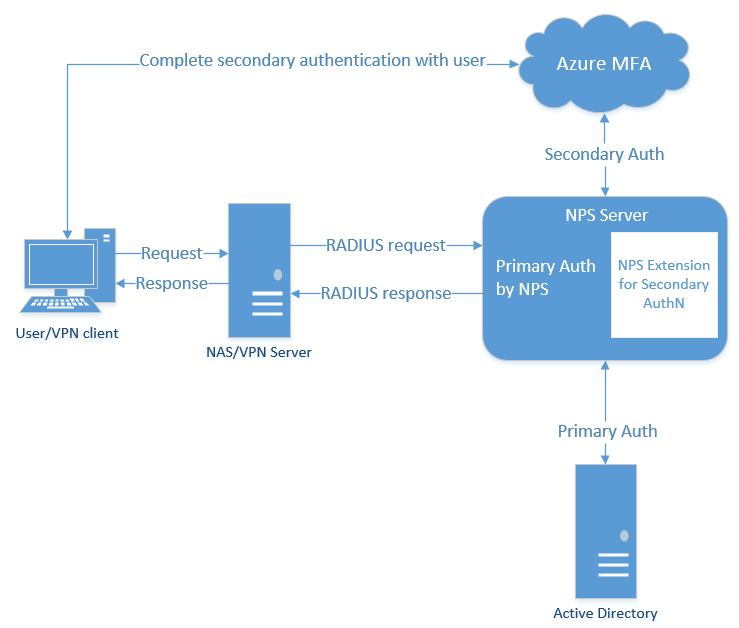

При использовании расширения NPS для многофакторной проверки подлинности Microsoft Entra поток проверки подлинности включает следующие компоненты:

NAS или VPN-сервер получает запросы от клиентов, использующих VPN-подключение, и преобразует их в запросы RADIUS, направляемые на серверы политики сети.

Сервер политики сети подключается к доменным службам Active Directory (AD DS) и выполняет первичную проверку подлинности по запросам RADIUS. В случае успеха он передает запрос в установленные расширения.

Расширение NPS запускает запрос на многофакторную проверку подлинности Microsoft Entra для вторичной проверки подлинности. Когда расширение получает ответ (при условии, что запрос MFA выполнен успешно), расширение завершает процесс проверки подлинности, возвращая серверу NPS маркеры безопасности, которые включают утверждение многофакторной идентификации, выданное службой маркеров безопасности Azure.

Примечание.

Хотя NPS не поддерживает сопоставление номеров, последнее расширение NPS поддерживает методы одноразового пароля (TOTP), такие как TOTP, доступные в Microsoft Authenticator. Вход TOTP обеспечивает более высокую безопасность, чем альтернативный интерфейс утверждения/запрета.

После 8 мая 2023 г. при включении сопоставления чисел для всех пользователей, любой пользователь, выполняющий подключение RADIUS с расширением NPS версии 1.2.2216.1 или более поздней версии, будет предложено войти с помощью метода TOTP. Пользователи должны иметь метод проверки подлинности TOTP, чтобы увидеть это поведение. Без зарегистрированного метода TOTP пользователи продолжают видеть утверждение запрета/.

Многофакторная проверка подлинности Microsoft Entra взаимодействует с идентификатором Microsoft Entra для получения сведений о пользователе и выполняет дополнительную проверку подлинности с помощью метода проверки, настроенного для пользователя.

На следующей схеме обобщенно представлен поток запросов на проверку подлинности.

Работа протокола RADIUS и расширение NPS

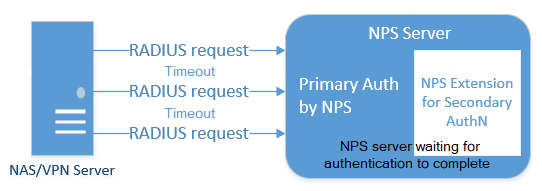

Так как RADIUS является протоколом UDP, отправитель предполагает возможность потери пакетов и ожидает ответа. Через некоторое время период ожидания соединения может истечь. В этом случае пакет отправляется повторно, так как отправитель предполагает, что тот не достиг точки назначения. В сценарии проверки подлинности в этой статье VPN-серверы отправляют запрос и ожидают ответа. Если время ожидания подключения истекает, VPN-сервер отправляет запрос повторно.

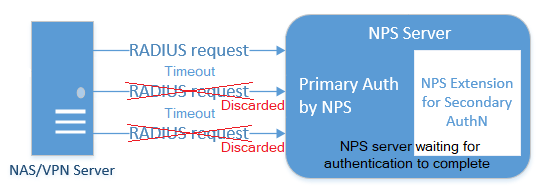

Сервер политики сети может не ответить на исходный запрос VPN-сервера до истечения времени ожидания соединения, так как запрос MFA может продолжать обрабатываться. Возможно, пользователь не успешно ответил на запрос MFA, поэтому расширение NPS многофакторной проверки подлинности Microsoft Entra ожидает завершения этого события. В этом случае сервер политики сети определяет дополнительные запросы VPN-сервера как дубликаты запроса. NPS-сервер отклоняет эти дубликаты запроса от VPN-сервера.

В журналах сервера политики сети можно увидеть, что дополнительные запросы были отклонены. Такой принцип работы должен защитить конечного пользователя от получения нескольких запросов для одной операции проверки подлинности. Отклоненные запросы в журнале событий сервера NPS не указывают на проблему с сервером NPS или расширением NPS многофакторной проверки подлинности Microsoft Entra.

Чтобы сократить число отклоненных запросов, рекомендуется настроить для VPN-серверов время ожидания не менее 60 секунд. При необходимости, а также для уменьшения числа отклоненных запросов в журналах событий значение времени ожидания VPN-сервера можно увеличить до 90 или 120 секунд.

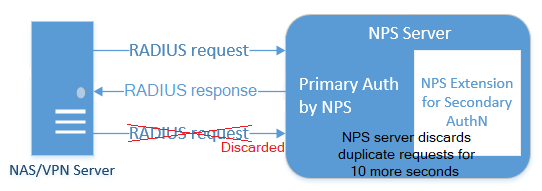

Из-за такого принципа работы протокола UDP сервер политики сети может получить дубликат запроса и отправить еще одно приглашение MFA даже после того, как пользователь ответил на первоначальный запрос. Чтобы избежать этого условия времени, расширение NPS многофакторной проверки подлинности Microsoft Entra продолжает фильтровать и удалять повторяющиеся запросы до 10 секунд после отправки успешного ответа на VPN-сервер.

Опять же, вы можете увидеть отмененные запросы в журналах событий сервера NPS, даже если запрос многофакторной проверки подлинности Microsoft Entra был успешно выполнен. Это ожидаемое поведение и не указывает на проблему с сервером NPS или расширением NPS многофакторной проверки подлинности Microsoft Entra.

Планирование развертывания

Расширение NPS автоматически обрабатывает избыточность, поэтому специальная настройка не требуется.

Вы можете создать максимальное количество серверов NPS с поддержкой многофакторной проверки подлинности Microsoft Entra. При установке нескольких серверов для каждого из них следует использовать отдельный сертификат клиента. Создание сертификата для каждого сервера означает, что каждый сертификат можно обновлять по отдельности и не беспокоиться об одновременном простое всех серверов.

VPN-серверы направляют запросы проверки подлинности, поэтому им необходимо знать о новых серверах NPS с поддержкой многофакторной проверки подлинности Microsoft Entra.

Необходимые компоненты

Расширение NPS предназначено для работы с существующей инфраструктурой. Прежде чем приступить к работе, убедитесь, что у вас есть следующие необходимые компоненты.

Лицензии

Расширение NPS для многофакторной проверки подлинности Microsoft Entra доступно для клиентов с лицензиями на многофакторную проверку подлинности Microsoft Entra (включая Microsoft Entra ID P1 и Premium P2 или Enterprise Mobility + Security). Лицензии на основе потребления для многофакторной проверки подлинности Microsoft Entra, например на пользователя или на одну лицензию на проверку подлинности, несовместимы с расширением NPS.

Программное обеспечение.

Windows Server 2012 или более поздней версии. Обратите внимание, что Windows Server 2012 достигла конца поддержки.

для модуля Microsoft Graph PowerShell требуется платформа .NET Framework 4.7.2 или более поздней версии.

PowerShell версии 5.1 или более поздней. Чтобы проверить версию PowerShell, выполните следующую команду:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Библиотеки

Распространяемый компонент Visual Studio 2017 C++ (x64) будет установлен установщиком расширения NPS.

Microsoft Graph PowerShell также устанавливается с помощью скрипта конфигурации, выполняемого в процессе установки, если он еще не присутствует. Заранее не нужно устанавливать модуль.

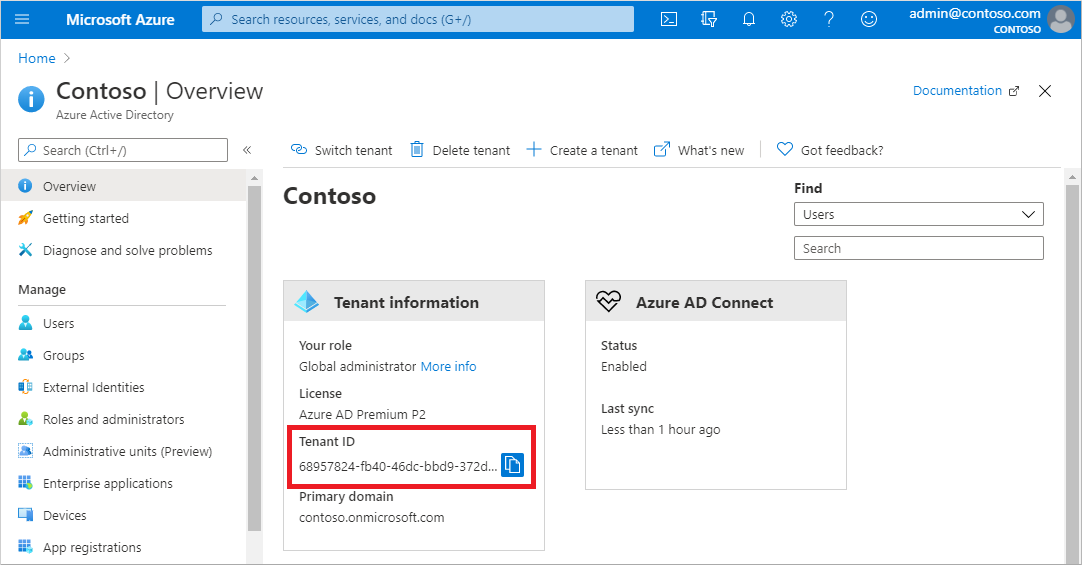

Получение идентификатора клиента каталога

В рамках настройки расширения NPS необходимо указать учетные данные администратора и идентификатор клиента Microsoft Entra. Чтобы получить идентификатор клиента, выполните указанные ниже действия.

Войдите в центр администрирования Microsoft Entra.

Перейдите к параметрам удостоверений>.

Требования к сети

Сервер NPS должен иметь возможность взаимодействовать со следующими URL-адресами через TCP-порт 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Кроме того, для установки адаптера с помощью предоставленного скрипта PowerShell требуется подключение к указанным ниже URL-адресам.

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

В следующей таблице описываются порты и протоколы, необходимые для расширения NPS. TCP 443 (входящий и исходящий) — это единственный порт, необходимый для сервера расширения NPS к идентификатору Entra. Порты RADIUS необходимы между точкой доступа и сервером расширения NPS.

| Протокол | Порт | Description |

|---|---|---|

| HTTPS | 443 | Включение проверки подлинности пользователя с идентификатором Записи (необходимо при установке расширения) |

| UDP | 1812 | Общий порт для проверки подлинности RADIUS по NPS |

| UDP | 1645 | Необычный порт для проверки подлинности RADIUS по NPS |

| UDP | 1813 | Общий порт для учета RADIUS по NPS |

| UDP | 1646 | Необычный порт для учета RADIUS по NPS |

Подготовка среды

Перед установкой расширения NPS подготовьте среду для обработки трафика проверки подлинности.

Включение роли NPS на сервере, присоединенном к домену

Сервер NPS подключается к идентификатору Microsoft Entra и проверяет подлинность запросов MFA. Выберите один сервер для этой роли. Рекомендуется выбрать сервер, который не обрабатывает запросы от других служб, так как расширение NPS выдает ошибки для всех запросов, которые не являются запросами RADIUS. NPS-сервер должен быть настроен в качестве основного и дополнительного сервера проверки подлинности для вашей среды. Он не может служить прокси-сервером для запросов RADIUS к другому серверу.

- На сервере запустите диспетчер сервера. Запустите мастер добавления ролей и компонентов из меню быстрого запуска.

- Щелкните Установка ролей или компонентов для своего типа установки.

- Выберите роль сервера Службы политики сети и доступа. Может появиться окно, сообщающее о дополнительных необходимых компонентах для этой роли.

- Следуйте дальнейшим указаниям мастера, пока не перейдете к странице подтверждения. Когда все будет готово, щелкните Установить.

Установка роли NPS-сервера может занять несколько минут. По завершении перейдите к следующим разделам, чтобы настроить этот сервер для обработки входящих запросов RADIUS от вашего решения VPN.

Настройка решения VPN для обмена данными с NPS-сервером

В зависимости от того, какое решение VPN используется, действия по настройке политики аутентификации RADIUS могут отличаться. Настройте политику VPN, указав NPS-сервер RADIUS.

Синхронизация пользователей домена с облаком

Этот шаг уже может быть завершен в вашем клиенте, но рекомендуется дважды проверить, что Microsoft Entra Connect в последнее время синхронизировала свои базы данных.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора гибридного удостоверения.

- Перейдите к Службе гибридного управления>удостоверениями>Microsoft Entra Connect.

- Убедитесь в том, что синхронизация находится в состоянии Включена и последняя синхронизация была выполнена менее часа назад.

Если вам нужно начать новый раунд синхронизации, см . раздел Microsoft Entra Connect Sync: Scheduler.

Определение методов проверки подлинности, которые смогут использовать пользователи

Существует два фактора, влияющих на то, какие методы проверки подлинности доступны для развертывания расширения сервера политики сети (NPS):

Алгоритм шифрования пароля для обмена данными между клиентом RADIUS (VPN, сервером Netscaler или другим) и серверами NPS.

- PAP поддерживает все методы проверки подлинности Microsoft Entra multifactor authentication в облаке: телефонный звонок, односторонняя текстовая связь, уведомление мобильного приложения, токены оборудования OATH и код проверки мобильного приложения.

- CHAPV2 и EAP поддерживают телефонный звонок или уведомление мобильного приложения.

Методы ввода, которые может обработать клиентское приложение (VPN, сервер Netscaler или другое). Например, может ли VPN-клиент разрешить пользователю вводить код проверки из мобильного приложения или текста?

Вы можете отключить неподдерживаемые методы проверки подлинности в Azure.

Примечание.

Независимо от используемого протокола проверки подлинности (ПАП, CHAP или EAP), если метод MFA основан на тексте (SMS, код проверки мобильного приложения или токен оборудования OATH) и требует, чтобы пользователь ввел код или текст в поле ввода пользовательского интерфейса VPN-клиента, проверка подлинности может завершиться успешно. Однако атрибуты RADIUS, настроенные в политике сетевого доступа, не перенаправляются клиенту RADIUS (устройству сетевого доступа, например VPN-шлюзу). В результате VPN-клиент может получить больший уровень доступа, чем это необходимо, или меньший (вплоть до отсутствия доступа).

В качестве обходного решения можно выполнить скрипт CrpUsernameStuffing, чтобы переслать атрибуты RADIUS, настроенные в политике сетевого доступа, и разрешить MFA, если для метода проверки подлинности пользователя требуется использовать одноразовый секретный код (OTP), например в SMS, секретный код Microsoft Authenticator или FOB оборудования.

Регистрация пользователей для использования MFA

Перед развертыванием и использованием расширения NPS необходимо зарегистрировать пользователей, необходимых для выполнения многофакторной проверки подлинности Microsoft Entra. Чтобы протестировать расширение при развертывании, вам также потребуется хотя бы одна тестовая учетная запись, которая полностью зарегистрирована для многофакторной проверки подлинности Microsoft Entra.

Если необходимо создать и настроить тестовую учетную запись, выполните указанные ниже действия.

- Войдите на сайт https://aka.ms/mfasetup с тестовой учетной записью.

- Чтобы настроить методы проверки, следуйте инструкциям на экране.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

- Перейдите к многофакторной проверке подлинности защиты>и включите тестовую учетную запись.

Внимание

Убедитесь, что пользователи успешно зарегистрировались для многофакторной проверки подлинности Microsoft Entra. Если пользователи ранее регистрировались только для самостоятельного сброса пароля (SSPR), в их учетных записях включен параметр StrongAuthenticationMethods. Многофакторная проверка подлинности Microsoft Entra применяется при настройке StrongAuthenticationMethods , даже если пользователь зарегистрирован только для SSPR.

Объединенная регистрация безопасности может быть включена, которая настраивает многофакторную проверку подлинности SSPR и Microsoft Entra одновременно. Дополнительные сведения см. в разделе "Включение объединенной регистрации сведений о безопасности" в идентификаторе Microsoft Entra.

Можно также заставить пользователей повторно регистрировать методы проверки подлинности, если они ранее включали только SSPR.

Пользователям, подключающимся к серверу NPS с помощью имени пользователя и пароля, потребуется выполнить запрос многофакторной проверки подлинности.

Установка расширения NPS

Внимание

Установите расширение NPS на другом сервере, который не является точкой доступа VPN.

Скачивание и установка расширения NPS для многофакторной проверки подлинности Microsoft Entra

Чтобы скачать и установить расширение NPS, выполните указанные ниже действия.

- Скачайте расширение NPS из Центра загрузки Майкрософт.

- Скопируйте этот двоичный файл на сервер политики сети, который требуется настроить.

- Запустите файл setup.exe и следуйте инструкциям по установке. При возникновении ошибок проверьте, были ли успешно установлены библиотеки из раздела необходимых компонентов.

Обновление расширения NPS

Чтобы при последующем обновлении существующей установки расширения NPS не выполнялась перезагрузка базового сервера, выполните указанные ниже действия.

- Удалите существующую версию.

- Запустите новый установщик.

- Перезапустите службу сервера политики сети (IAS).

Запуск скрипта PowerShell

Установщик создаст сценарий PowerShell в папке C:\Program Files\Microsoft\AzureMfa\Config (где C:\ — диск установки). При каждом запуске скрипт PowerShell выполняет следующие действия:

- создает самозаверяющий сертификат;

- Связывает открытый ключ сертификата с субъектом-службой в идентификаторе Microsoft Entra.

- сохраняет сертификат в хранилище сертификатов на локальном компьютере;

- предоставляет сетевому пользователю доступ к закрытому ключу сертификата;

- перезапускает службу NPS.

Если вы не намерены использовать собственные сертификаты (вместо самозаверяющих сертификатов, которые создает скрипт PowerShell), запустите скрипт PowerShell для завершения установки расширения NPS. Если установить расширение на нескольких серверах, каждый из них должен использовать собственный сертификат.

Чтобы обеспечить возможность балансировки нагрузки или избыточности, повторите эти действия на прочих серверах NPS.

Откройте командную строку Windows PowerShell с правами администратора.

Перейдите в каталог, где установщик создал скрипт PowerShell:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Запустите сценарий PowerShell, созданный установщиком.

Возможно, для подключения и загрузки пакетов потребуется включить TLS 1.2 для PowerShell:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Внимание

Для клиентов, использующих Azure для государственных организаций США или Azure, управляемых облаками 21Vianet, сначала измените скрипт AzureMfaNpsExtnConfigSetup.ps1 , чтобы включить параметры AzureEnvironment для требуемого облака. Например, укажите -AzureEnvironment USGovernment или -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1При появлении запроса войдите в Microsoft Entra ID в качестве глобального администратора.

PowerShell запросит ваш идентификатор клиента. Используйте GUID идентификатора клиента, скопированный в разделе предварительных требований.

После завершения скрипта появится сообщение об успешном выполнении.

Если срок действия предыдущего сертификата компьютера истек и был создан новый сертификат, необходимо удалить все сертификаты с истекшим сроком действия. Наличие сертификатов с истекшим сроком действия может вызвать проблемы с запуском расширения NPS.

Примечание.

При использовании собственных сертификатов вместо их создания с помощью сценария PowerShell убедитесь, что они соответствуют соглашению об именовании сервера политики сети. Имя субъекта-службы будет иметь значение CN <TenantID>, а OU — Microsoft NPS Extension.

Дополнительные шаги microsoft Azure для государственных организаций или Microsoft Azure, управляемые 21Vianet

Для клиентов, использующих Azure для государственных организаций или Azure, управляемых облаками 21Vianet, на каждом сервере NPS требуются следующие дополнительные действия по настройке.

Внимание

Настройте эти параметры реестра только в том случае, если вы являетесь клиентом 21Vianet Azure для государственных организаций или Azure.

Если вы являетесь Azure для государственных организаций или Azure, управляемыми клиентом 21Vianet, откройте редактор реестра на сервере NPS.

Перейдите к

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Для Azure для государственных организаций клиентов задайте следующие ключевые значения:

Раздел реестра Значение AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Для Microsoft Azure, управляемого клиентами 21Vianet, задайте следующие ключевые значения:

Раздел реестра Значение AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Повторите предыдущие два шага, чтобы задать значения разделов реестра для каждого сервера NPS.

Перезапустите службу NPS для каждого сервера NPS.

Чтобы минимизировать воздействие, выводите каждый сервер NPS из ротации NLB по одному и дожидайтесь завершения всех подключений.

Смена сертификатов

В выпуске 1.0.1.32 расширения NPS теперь поддерживается чтение нескольких сертификатов. Эта возможность упрощает обновление сертификатов до истечения срока их действия. Если в вашей организации работает предыдущая версия расширения NPS, выполните обновление до версии 1.0.1.32 или более поздней.

Сертификаты, созданные скриптом AzureMfaNpsExtnConfigSetup.ps1, действительны в течение 2 лет. Отслеживайте срок действия сертификатов. Сертификаты для расширения NPS размещаются в хранилище сертификатов локального компьютера в личной папке и выдаются идентификатору клиента, переданному в скрипт установки.

Если сертификат приближается к дате окончания срока действия, необходимо создать новый сертификат для замены истекающего. Чтобы сделать это, следует еще раз запустить AzureMfaNpsExtnConfigSetup.ps1 и при появлении запроса идентификатора клиента оставить прежний идентификатор. Этот процесс необходимо повторить на каждом сервере NPS в вашей среде.

Настройка расширения NPS

После подготовки среды и установки расширения NPS на необходимых серверах вы можете его настроить.

Этот раздел содержит рекомендации по проектированию и успешному развертыванию расширения NPS.

Ограничения конфигурации

- Расширение NPS для многофакторной проверки подлинности Microsoft Entra не включает средства для переноса пользователей и параметров с сервера MFA в облако. По этой причине мы рекомендуем вам использовать расширение для новых развертываний, а не для существующего развертывания. При использовании расширения в существующем развертывании пользователям придется еще раз подтвердить свою личность, чтобы заполнить сведения для MFA в облаке.

- Расширение NPS использует имя участника-пользователя из локальной среды AD DS для идентификации пользователя в многофакторной проверке подлинности Microsoft Entra для выполнения вторичной проверки подлинности. Расширение можно настроить для использования другого идентификатора, например альтернативного идентификатора входа или настраиваемого поля AD DS, отличного от имени участника-пользователя. Дополнительные сведения см. в статье "Дополнительные параметры конфигурации" расширения NPS для многофакторной проверки подлинности.

- Не все протоколы шифрования поддерживают все методы проверки.

- PAP поддерживает такие методы: телефонный звонок, одностороннее текстовое сообщение, уведомление мобильного приложения и код проверки мобильного приложения.

- CHAPV2 и EAP поддерживают телефонный звонок или уведомление мобильного приложения.

Управление клиентами RADIUS, для которых требуется MFA

Когда вы включаете для клиента RADIUS поддержку MFA с помощью расширения NPS, все сеансы проверки подлинности для этого клиента могут выполняться только с использованием MFA. Если вы хотите включить MFA только для отдельных клиентов RADIUS, настройте два сервера NPS и установите расширение только на один из них.

Затем настройте для клиентов RADIUS, которые должны использовать MFA, отправку запросов на сервер NPS, на котором установлено это расширение. Всех остальных клиентов RADIUS направьте на другой сервер NPS, для которого расширение не используется.

Подготовка к входу пользователей, не зарегистрированных для MFA

Если у вас есть пользователи, не зарегистрированные для MFA, вы можете выбрать действие, которое будет выполняться при попытке проверки подлинности. Для управления этим поведением используйте параметр реестра REQUIRE_USER_MATCH, расположенный в разделе HKLM\Software\Microsoft\AzureMFA. Здесь есть только один параметр конфигурации:

| Ключ | Значение | По умолчанию |

|---|---|---|

| REQUIRE_USER_MATCH | True или false | Не задано (эквивалентно значению True) |

Этот параметр определяет, что делать, если пользователь не зарегистрировался для MFA. Если этот ключ не существует, не задан или имеет значение TRUE, то для незарегистрированного пользователя проверка MFA считается не пройденной.

Если этот ключ имеет значение FALSE, то для незарегистрированного пользователя проверка подлинности выполняется без MFA. Если пользователь зарегистрирован в службе MFA, он должен проходить аутентификацию с помощью MFA, даже если параметр REQUIRE_USER_MATCH имеет значение FALSE.

Вы можете создать этот ключ и задать для него значение FALSE во время подключения пользователей и еще не все зарегистрированы для многофакторной проверки подлинности Microsoft Entra. Однако такая настройка ключа разрешает вход всем пользователям, которые не зарегистрированы для MFA, поэтому этот ключ следует удалить до начала использования в рабочей среде.

Устранение неполадок

Скрипт проверки работоспособности расширения NPS

Скрипт проверки работоспособности расширения NPS для многофакторной проверки подлинности Microsoft Entra выполняет базовую проверку работоспособности при устранении неполадок расширения NPS. Запустите скрипт и выберите один из доступных вариантов.

Как исправить ошибку "Субъект-служба не найдена" во время выполнения AzureMfaNpsExtnConfigSetup.ps1 скрипта?

Если по какой-либо причине субъект-служба Azure Multi-factor Auth не была создана в клиенте, его можно создать вручную, выполнив PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 00001111-aaaa-2222-bbbb-3333cccc4444 -DisplayName "Azure Multi-Factor Auth Client"

После этого войдите в Центр администрирования Microsoft Entra в качестве глобального администратора. Перейдите к приложениям> Identity Applications>Enterprise и найдите "Клиент Многофакторной проверки подлинности>Azure". Затем нажмите кнопку "Проверить свойства" для этого приложения. Убедитесь, что субъект-служба включен или отключен. Щелкните свойства записи >приложения. Если параметр "Включено" для пользователей для входа? Установите для него значение "Нет", задайте для него значение "Да".

AzureMfaNpsExtnConfigSetup.ps1 Запустите скрипт еще раз, и он не должен возвращать ошибку субъекта-службы.

Как проверить, правильно ли установлен сертификат клиента?

Найдите самозаверяющий сертификат, созданный установщиком в хранилище сертификатов, и убедитесь, что его закрытый ключ имеет разрешения, предоставленные пользователю NETWORK SERVICE. У этого сертификата имя субъекта-службы будет иметь значение CN <tenantid>, а OU — Microsoft NPS Extension.

Самозаверяющие сертификаты, созданные скриптом AzureMfaNpsExtnConfigSetup.ps1, имеют срок действия в два года. При проверке установки сертификата также следует убедиться, что срок действия сертификата не истек.

Как проверить, связан ли сертификат клиента с моим клиентом в идентификаторе Microsoft Entra?

Откройте командную строку PowerShell и выполните следующие команды:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '00001111-aaaa-2222-bbbb-3333cccc4444'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Эти команды выводят в сеанс PowerShell все сертификаты, благодаря которым ваш клиент связывается с экземпляром расширения NPS. Экспортируйте сертификат клиента в файл в кодировке Base-64 X.509 (CER) без закрытого ключа и сравните его со списком в PowerShell, чтобы найти соответствие. Сравните отпечаток сертификата, установленного на сервере, с этим значением. Отпечатки сертификатов должны совпадать.

Метки времени StartDateTime и EndDateTime , которые находятся в удобочитаемой форме, можно использовать для фильтрации очевидных несоответствий, если команда возвращает несколько сертификатов.

Почему не удается войти?

Проверьте, не истек ли срок действия пароля. Расширение NPS не поддерживает возможность изменения паролей при входе в систему. Обратитесь за дополнительной помощью к ИТ-специалистам вашей организации.

Почему запросы завершаются сбоем с ошибкой маркера безопасности?

Эта ошибка может быть вызвана одной из нескольких причин. Ниже приведена процедура устранения неполадок.

- Перезагрузите сервер политики сети.

- Убедитесь, что сертификат клиента установлен правильно.

- Убедитесь, что сертификат связан с клиентом в идентификаторе Microsoft Entra.

- Убедитесь, что адрес

https://login.microsoftonline.com/доступен с сервера, на котором выполняется расширение.

Почему проверка подлинности завершается ошибкой, а в журналы HTTP заносится ошибка с сообщением о том, что пользователь не найден?

Убедитесь, что AD Connect запущен и что пользователь присутствует как в локальной среде AD DS, так и в идентификаторе Microsoft Entra.

Почему в журналах отображаются ошибки подключения HTTP для всех попыток проверки подлинности?

Убедитесь, что адрес https://adnotifications.windowsazure.com (https://strongauthenticationservice.auth.microsoft.com) доступен с сервера, на котором выполняется расширение NPS.

Почему аутентификация не работает, несмотря на наличие действительного сертификата?

Если срок действия предыдущего сертификата компьютера истек и был создан новый сертификат, удалите все сертификаты с истекшим сроком действия. Наличие сертификатов с истекшим сроком действия может вызвать проблемы с запуском расширения NPS.

Чтобы проверить наличие действительного сертификата, с помощью MMC просмотрите локальное хранилище сертификатов учетной записи компьютера и убедитесь, что срок действия сертификата не истек. Чтобы создать новый действительный сертификат, повторите шаги, приведенные в разделе Выполнение скрипта установщика PowerShell.

Почему в журналах сервера политики сети отображаются отклоненные запросы?

Если значение времени ожидания слишком мало, VPN-сервер может повторно отправлять запросы на NPS-сервер. Сервер политики сети обнаруживает эти дубликаты запросов и отклоняет их. Это поведение выполняется по проектированию и не указывает на проблему с сервером NPS или расширением NPS многофакторной проверки подлинности Microsoft Entra.

Дополнительные сведения о том, почему отклоненные пакеты отображаются в журналах NPS-сервера, см. в разделе Работа протокола RADIUS и расширение NPS в начале этой статьи.

Разделы справки получить номер Microsoft Authenticator, соответствующий работе с NPS?

Хотя NPS не поддерживает сопоставление номеров, последнее расширение NPS поддерживает методы одноразового пароля (TOTP), такие как TOTP, доступные в Microsoft Authenticator, другие маркеры программного обеспечения и аппаратные FOOB. Вход TOTP обеспечивает более высокую безопасность, чем альтернативный интерфейс утверждения/запрета. Убедитесь, что у вас последняя версия расширения NPS.

После 8 мая 2023 г. при включении сопоставления чисел для всех пользователей, любой пользователь, выполняющий подключение RADIUS с расширением NPS версии 1.2.2216.1 или более поздней версии, будет предложено войти с помощью метода TOTP.

Пользователи должны иметь метод проверки подлинности TOTP, чтобы увидеть это поведение. Без зарегистрированного метода TOTP пользователи продолжают видеть утверждение запрета/.

До выпуска расширения NPS версии 1.2.2216.1 после 8 мая 2023 г. организации, запускающие более ранние версии расширения NPS, могут изменить реестр, чтобы пользователи могли ввести TOTP. Дополнительные сведения см. в разделе "Расширение NPS".

Управление протоколами TLS и SSL, а также комплектами шифров

Рекомендуем отключить или удалить прежние, менее надежные комплекты шифров (если они не требуются в организации). Соответствующие инструкции см. в статье, посвященной управлению протоколами SSL и TLS, а также комплектами шифров для AD FS.

Дополнительные сведения об устранении неполадок

Дополнительные рекомендации по устранению неполадок и возможные решения можно найти в статье, чтобы устранить сообщения об ошибках из расширения NPS для многофакторной проверки подлинности Microsoft Entra.

Следующие шаги

Общие сведения о сервере политики сети и его настройка в Windows Server

Настройка альтернативных идентификаторов для входа или настройка списка исключений для IP-адресов, которые не должны выполнять двухфакторную проверку подлинности в параметрах расширенной конфигурации расширения NPS для многофакторной проверки подлинности

См. дополнительные сведения об интеграции шлюза удаленных рабочих столов и VPN-серверов с помощью расширения NPS.