Проверка отчета о действиях приложений

Многие организации используют службы федерации Active Directory (AD FS) для предоставления единого входа в облачные приложения. Существуют значительные преимущества для перемещения приложений AD FS в идентификатор Microsoft Entra для проверки подлинности, особенно с точки зрения управления затратами, управления рисками, производительности, соответствия и управления. Но понимание совместимости приложений с идентификатором Microsoft Entra и определение конкретных шагов миграции может занять много времени.

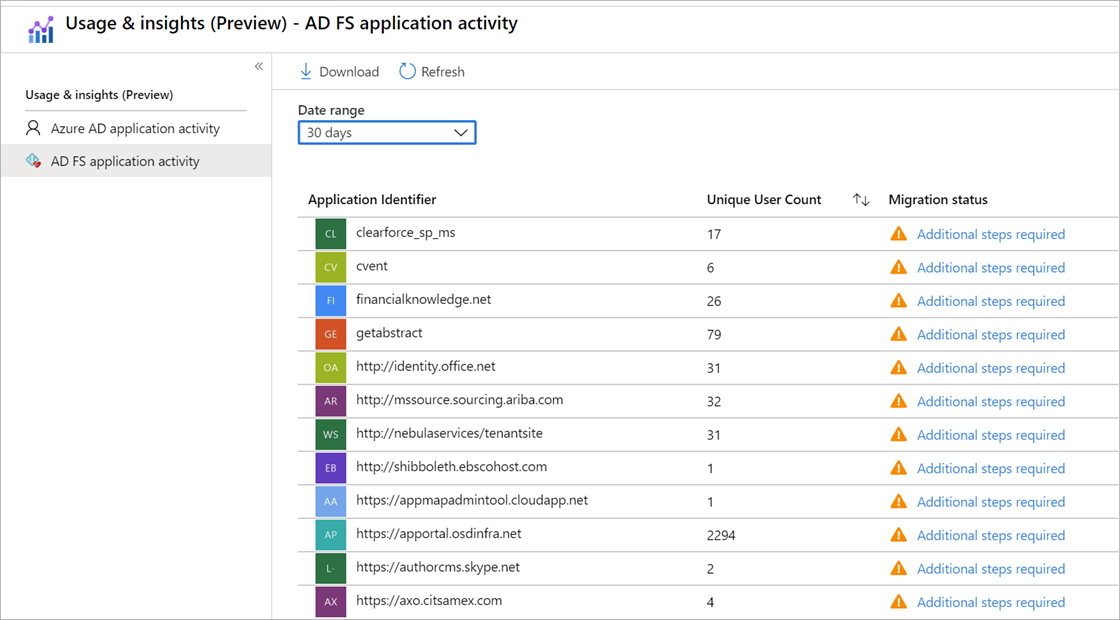

Отчет о действиях приложений AD FS в Центре администрирования Microsoft Entra позволяет быстро определить, какие из ваших приложений можно перенести в идентификатор Microsoft Entra. Он оценивает все приложения AD FS для совместимости с идентификатором Microsoft Entra ID, проверка для любых проблем и предоставляет рекомендации по подготовке отдельных приложений для миграции. При использовании отчета о действиях приложения AD FS можно:

Обнаружить приложения AD FS и определить область их миграции. В отчете об активности приложений AD FS перечисляются все приложения AD FS в организации, для которых в течение последних 30 дней был зарегистрирован вход активного пользователя. В отчете указывается готовность приложений к миграции на идентификатор Microsoft Entra. В отчете не отображаются проверенные компоненты, связанные с Майкрософт в AD FS, такие как Office 365, например, проверенные компоненты с именем 'urn:federation:MicrosoftOnline'.

Определять, какие приложения стоит переносить в первую очередь. Вы можете просмотреть число уникальных пользователей, выполнивших вход в приложение за последние 1, 7 или 30 дней, чтобы определить важность или риск переноса приложения.

Выполнять тесты миграции и устранять неполадки. Служба отчетов автоматически запускает тесты, чтобы определить, готово ли приложение к миграции. Результаты отображаются в отчете об активности приложения AD FS в виде состояния миграции. Если конфигурация AD FS несовместима с конфигурацией Microsoft Entra, вы получите конкретные рекомендации по устранению конфигурации в идентификаторе Microsoft Entra.

Данные о действиях приложений AD FS доступны пользователям, которым назначены какие-либо из этих ролей администратора: глобальный администратор, читатель отчетов, читатель безопасности, администратор приложений или администратор облачных приложений.

Необходимые компоненты

- На данный момент в организации должны использоваться службы федерации Active Directory (AD FS) для доступа к приложениям.

- Одна из следующих ролей: Global Администратор istrator, Cloud Application Администратор istrator, Application Администратор istrator, Global Reader или владелец субъекта-службы.

- Microsoft Entra Подключение Health должен быть включен в клиенте Microsoft Entra.

- Необходимо установить агент Microsoft Entra Подключение Health для AD FS.

- Узнайте больше о Microsoft Entra Подключение Health.

- Начните с настройки Microsoft Entra Подключение Health и установите агент AD FS.

Внимание

Существует несколько причин, по которым вы не увидите все ожидаемые приложения после установки Microsoft Entra Подключение Health. В отчете об активности приложений AD FS отображаются только те проверяющие стороны AD FS, в которые выполнялся вход пользователей за последние 30 дней. Кроме того, в отчете не будут отображаться проверяющие стороны, связанные с Майкрософт, такие как Office 365.

Обнаружение приложений AD FS, которые можно перенести

Отчет об активности приложений AD FS доступен в Центре администрирования Microsoft Entra в отчете об использовании идентификатора и аналитике Microsoft Entra. В отчете об активности приложений AD FS анализируется каждое из приложений AD FS, чтобы определить, можно ли его переносить как есть или требуется дополнительная проверка.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям Identity>Applications>Enterprise.

В разделе Активность выберите Использование и аналитические сведения, а затем выберите Активность приложений AD FS, чтобы открыть список всех приложений AD FS в вашей организации.

Для каждого из приложений в списке активности приложений AD FS просмотрите Состояние миграции.

Готово к миграции означает, что конфигурация приложения AD FS полностью поддерживается в идентификаторе Microsoft Entra и может быть перенесена как есть.

Проверка потребностей означает, что некоторые параметры приложения можно перенести на идентификатор Microsoft Entra ID, но вам потребуется просмотреть параметры, которые нельзя перенести как есть.

Дополнительные шаги требуются , это означает, что идентификатор Microsoft Entra не поддерживает некоторые параметры приложения, поэтому приложение не может быть перенесено в текущем состоянии.

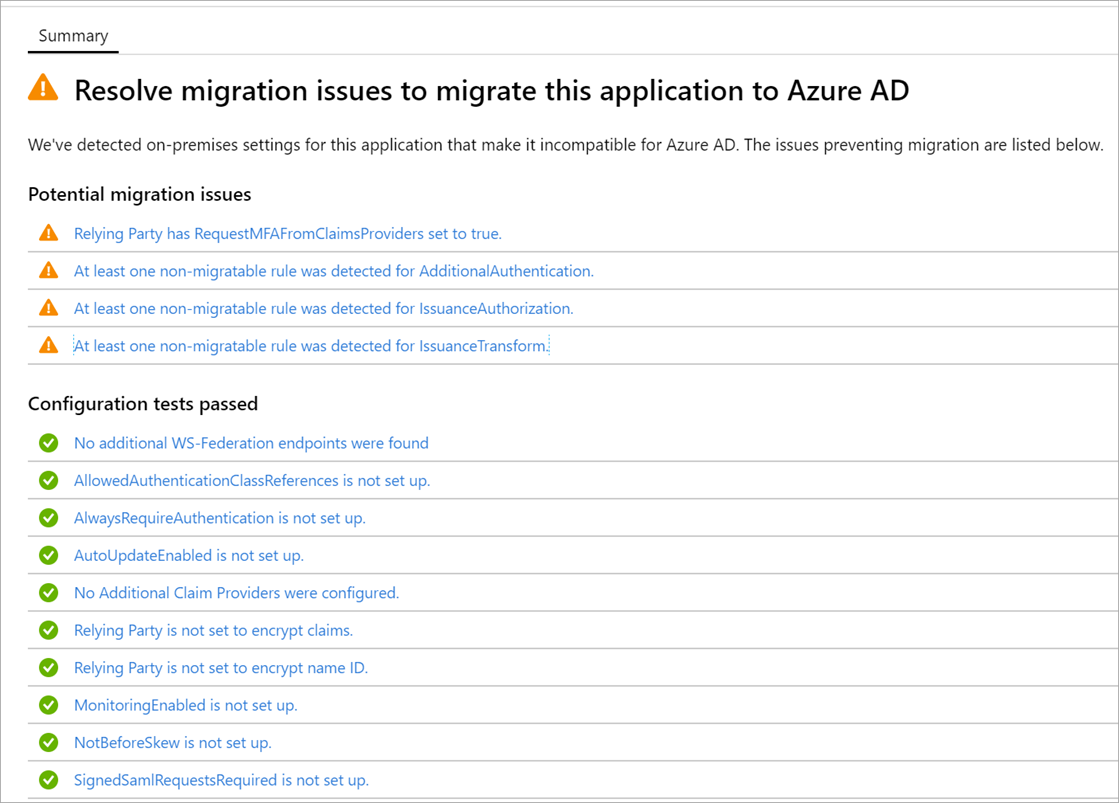

Оценка готовности приложения к миграции

В списке действий приложения AD FS выберите состояние в столбце состояния миграции, чтобы открыть сведения о миграции. Вы увидите сводку проверок конфигурации, которые прошли успешно, а также возможные проблемы миграции.

Выберите сообщение, чтобы открыть дополнительные сведения о правиле миграции. Полный список тестируемых свойств см. в таблице ниже, Тесты конфигурации приложений AD FS.

Тесты конфигурации приложений AD FS

В следующей таблице перечислены все тесты конфигурации, выполняемые в приложениях AD FS.

| Результат | Успех/предупреждение/сбой | Description |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules Для AdditionalAuthentication обнаружено по крайней мере одно правило, не готовое к миграции. |

Передача и предупреждение | Проверяющая сторона имеет правила для запроса многофакторной проверки подлинности. Чтобы перейти к идентификатору Microsoft Entra, преобразуйте эти правила в политики условного доступа. Если вы используете локальную многофакторную проверку подлинности, рекомендуется перейти на многофакторную проверку подлинности Microsoft Entra. Дополнительные сведения об условном доступе. |

| Test-ADFSRPAdditionalWSFedEndpoint AdditionalWSFedEndpoint проверяющей стороны имеет значение true. |

Передача или сбой | Проверяющая сторона в AD FS допускает несколько проверочных конечных точек WS-Fed. В настоящее время Microsoft Entra поддерживает только один. Если используется сценарий, в котором этот результат блокирует миграцию, сообщите нам об этом. |

| Test-ADFSRPAllowedAuthenticationClassReferences Проверяющая сторона установила параметр AllowedAuthenticationClassReferences. |

Передача или сбой | Этот параметр AD FS позволяет указать, настроено ли приложение на разрешение только определенных типов проверки подлинности. Для реализации этой возможности рекомендуется использовать условный доступ. Если используется сценарий, в котором этот результат блокирует миграцию, сообщите нам об этом. Дополнительные сведения об условном доступе. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Передача или сбой | Этот параметр AD FS позволяет указать, настроено ли приложение так, чтобы игнорировать файлы cookie единого входа и всегда запрашивать проверку подлинности. В идентификаторе Microsoft Entra можно управлять сеансом проверки подлинности с помощью политик условного доступа для достижения аналогичного поведения. Дополнительные сведения о настройке управления сеансами проверки подлинности с помощью условного доступа. |

| Test-ADFSRPAutoUpdateEnabled Проверяющая сторона имеет значение AutoUpdateEnabled, равное true |

Передача и предупреждение | Этот параметр AD FS позволяет указать, настроено ли для AD FS автоматическое обновление приложения на основе изменений в метаданных федерации. Идентификатор Microsoft Entra не поддерживает это сегодня, но не должен блокировать миграцию приложения на идентификатор Microsoft Entra. |

| Test-ADFSRPClaimsProviderName Проверяющая сторона включает несколько claimsProviders |

Передача или сбой | Этот параметр AD FS вызывает поставщиков удостоверений, от которых принимает утверждения проверяющая сторона. В идентификаторе Microsoft Entra можно включить внешнюю совместную работу с помощью Microsoft Entra B2B. Дополнительные сведения о Microsoft Entra B2B. |

| Test-ADFSRPDelegationAuthorizationRules | Передача или сбой | Для данного приложения определены пользовательские правила авторизации делегирования. Это концепция WS-Trust, которую идентификатор Microsoft Entra поддерживает с помощью современных протоколов проверки подлинности, таких как OpenID Подключение и OAuth 2.0. Дополнительные сведения о платформа удостоверений Майкрософт. |

| Test-ADFSRPImpersonationAuthorizationRules | Передача и предупреждение | В приложении определены пользовательские правила авторизации олицетворения. Это концепция WS-Trust, которую идентификатор Microsoft Entra поддерживает с помощью современных протоколов проверки подлинности, таких как OpenID Подключение и OAuth 2.0. Дополнительные сведения о платформа удостоверений Майкрософт. |

| Test-ADFSRPIssuanceAuthorizationRules Для IssuanceAuthorization обнаружено по крайней мере одно правило, не готовое к миграции. |

Передача и предупреждение | Приложение имеет пользовательские правила авторизации выдачи, определенные в AD FS. Идентификатор Microsoft Entra поддерживает эту функцию с помощью условного доступа Microsoft Entra. Дополнительные сведения об условном доступе. Можно также ограничить доступ к приложению по пользователям или группам, назначенным приложению. Узнайте больше о назначении пользователей и групп для доступа к приложениям. |

| Test-ADFSRPIssuanceTransformRules Для IssuanceTransform обнаружено по крайней мере одно правило, не готовое к миграции. |

Передача и предупреждение | Приложение имеет пользовательские правила авторизации выдачи, определенные в AD FS. Идентификатор Microsoft Entra поддерживает настройку утверждений, выданных в маркере. Дополнительные сведения см. в статье "Настройка утверждений, выданных в токене SAML для корпоративных приложений". |

| Test-ADFSRPMonitoringEnabled Параметр MonitoringEnabled проверяющей стороны имеет значение true. |

Передача и предупреждение | Этот параметр AD FS позволяет указать, настроено ли для AD FS автоматическое обновление приложения на основе изменений в метаданных федерации. Microsoft Entra не поддерживает это сегодня, но не должен блокировать миграцию приложения на идентификатор Microsoft Entra. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Передача и предупреждение | AD FS позволяет использовать сдвиг по времени на базе значений NotBefore и NotOnOrAfter в токене SAML. Идентификатор Microsoft Entra автоматически обрабатывает это по умолчанию. |

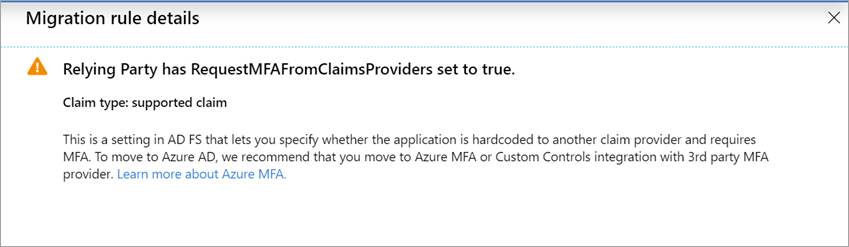

| Test-ADFSRPRequestMFAFromClaimsProviders Параметр RequestMFAFromClaimsProviders проверяющей стороны имеет значение true. |

Передача и предупреждение | Этот параметр AD FS определяет поведение MFA, когда пользователь приходит от другого поставщика утверждений. В идентификаторе Microsoft Entra можно включить внешнюю совместную работу с помощью Microsoft Entra B2B. Затем можно применить политики условного доступа для защиты гостевого доступа. Дополнительные сведения о Microsoft Entra B2B и условном доступе. |

| Test-ADFSRPSignedSamlRequestsRequired Проверяющая сторона имеет значение "ПодписанныйSamlRequestsRequired" значение true |

Передача или сбой | Приложение настраивается в AD FS для проверки подписи в запросе SAML. Идентификатор Microsoft Entra принимает подписанный запрос SAML; однако он не будет проверять подпись. Идентификатор Microsoft Entra имеет различные методы защиты от вредоносных вызовов. Например, идентификатор Microsoft Entra использует URL-адреса ответа, настроенные в приложении для проверки запроса SAML. Идентификатор Microsoft Entra отправляет только маркер для URL-адресов ответа, настроенных для приложения. Если используется сценарий, в котором этот результат блокирует миграцию, сообщите нам об этом. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Успех/предупреждение | Приложение настроено на пользовательское время существования токена. Значение для AD FS по умолчанию — 1 час. Идентификатор Microsoft Entra поддерживает эту функцию с помощью условного доступа. Дополнительные сведения см. в статье Настройка управления сеансами проверки подлинности с помощью условного доступа. |

| Проверяющая сторона настроена на шифрование утверждений. Это поддерживается идентификатором Microsoft Entra | Пройти | С помощью идентификатора Microsoft Entra можно зашифровать маркер, отправленный приложению. Дополнительные сведения см. в разделе "Настройка шифрования токенов SAML Microsoft Entra". |

| EncryptedNameIdRequiredCheckResult | Передача или сбой | Приложение настроено для шифрования утверждения nameID в токене SAML. С помощью идентификатора Microsoft Entra можно зашифровать весь маркер, отправленный приложению. Шифрование отдельных утверждений пока не поддерживается. Дополнительные сведения см. в разделе "Настройка шифрования токенов SAML Microsoft Entra". |

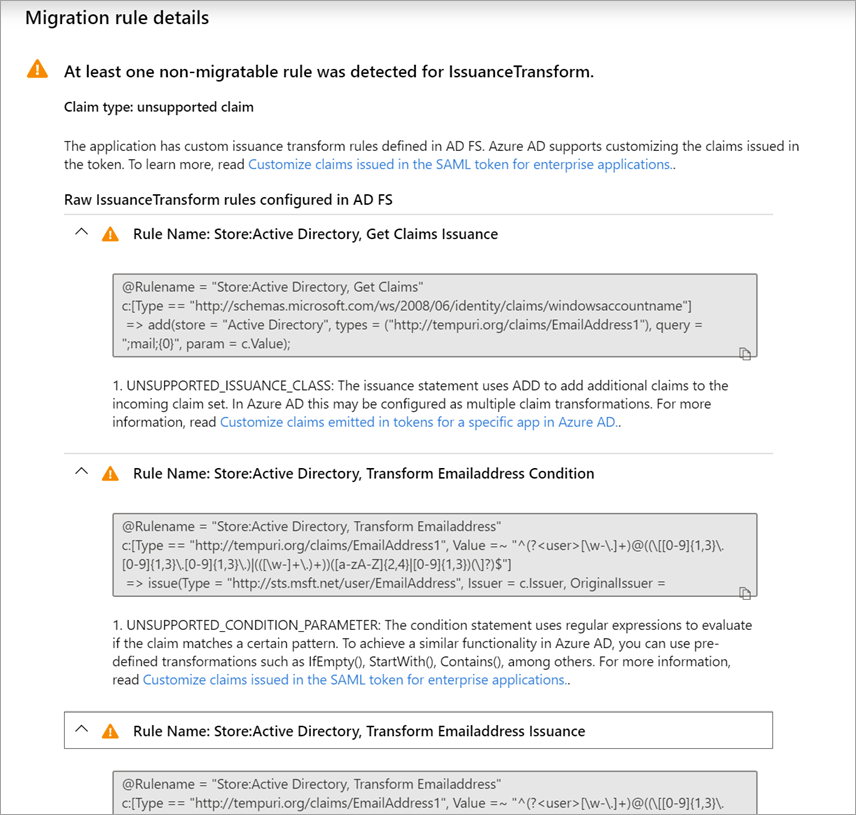

Проверка результатов тестов правил утверждений

Если настроено правило утверждений для приложения в AD FS, результатом процесса будет детализированный анализ всех правил утверждений. Вы увидите, какие правила утверждений можно переместить в идентификатор Microsoft Entra ID и какие из них требуют дальнейшего просмотра.

В списке действий приложения AD FS выберите состояние в столбце состояния миграции, чтобы открыть сведения о миграции. Вы увидите сводку проверок конфигурации, которые прошли успешно, а также возможные проблемы миграции.

На странице Сведения о правиле миграции разверните результаты, чтобы просмотреть сведения о потенциальных проблемах миграции и получить дополнительные рекомендации. Подробный список всех проверенных правил утверждений см. в таблице Просмотр результатов проверки правил утверждений ниже.

В приведенном ниже примере показаны сведения о правиле миграции для правила IssuanceTransform. В нем перечислены определенные части утверждения, которые необходимо проверить и устранить, прежде чем перенести приложение в идентификатор Microsoft Entra.

Тесты правил утверждений

В следующей таблице перечислены все тесты правил утверждений, выполняемые в приложениях AD FS.

| Свойство | Description |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | Оператор Condition используется с регулярными выражениями, чтобы вычислить соответствие заявки определенному шаблону. Для достижения аналогичной функциональности в идентификаторе Microsoft Entra можно использовать предварительно определенное преобразование, например IfEmpty(), StartWith(), Contains(), среди прочего. Дополнительные сведения см. в статье Настройка утверждений, выпущенных в токене SAML для корпоративных приложений. |

| UNSUPPORTED_CONDITION_CLASS | Оператор Condition имеет несколько условий, которые необходимо вычислить перед выполнением инструкции выдачи. Идентификатор Microsoft Entra может поддерживать эту функцию с функциями преобразования утверждения, где можно оценить несколько значений утверждений. Дополнительные сведения см. в статье Настройка утверждений, выпущенных в токене SAML для корпоративных приложений. |

| UNSUPPORTED_RULE_TYPE | Не удалось распознать правило утверждения. Дополнительные сведения о настройке утверждений в идентификаторе Microsoft Entra см. в разделе "Настройка утверждений, выданных в токене SAML для корпоративных приложений". |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | Оператор условия использует издателя, который не поддерживается в идентификаторе Microsoft Entra. В настоящее время Microsoft Entra не выдает утверждения из хранилищ, отличных от идентификатора Active Directory или Microsoft Entra. Если это блокирует перенос приложений в идентификатор Microsoft Entra, сообщите нам об этом. |

| UNSUPPORTED_CONDITION_FUNCTION | Оператор Condition используется с агрегатной функцией для выдачи или добавления одиночного утверждения независимо от числа совпадений. В идентификаторе Microsoft Entra можно оценить атрибут пользователя, чтобы определить, какое значение следует использовать для утверждения с такими функциями, как IfEmpty(), StartWith(), Contains(), среди прочего. Дополнительные сведения см. в статье Настройка утверждений, выпущенных в токене SAML для корпоративных приложений. |

| RESTRICTED_CLAIM_ISSUED | Оператор условия использует утверждение, ограниченное идентификатором Microsoft Entra. Можно выдать ограниченное утверждение, но нельзя изменить его источник или применить какое-либо преобразование. Дополнительные сведения см. в разделе "Настройка утверждений, создаваемых в токенах для конкретного приложения в идентификаторе Microsoft Entra ID". |

| EXTERNAL_ATTRIBUTE_STORE | Инструкция выдачи использует хранилище атрибутов, отличающееся от Active Directory. В настоящее время Microsoft Entra не выдает утверждения из хранилищ, отличных от идентификатора Active Directory или Microsoft Entra. Если этот результат блокирует перенос приложений на идентификатор Microsoft Entra, сообщите нам об этом. |

| UNSUPPORTED_ISSUANCE_CLASS | Инструкция выдачи используется с ADD для добавления утверждений ко входящему набору утверждений. В идентификаторе Microsoft Entra это может быть настроено как несколько преобразований утверждений. Дополнительные сведения см. в статье Настройка утверждений, выпущенных в токене SAML для корпоративных приложений. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | Инструкция выдачи используется с регулярными выражениями для преобразования значения утверждения, которое необходимо выдавать. Для достижения аналогичных функций в идентификаторе Microsoft Entra можно использовать предопределенное преобразование, например Extract(), Trim()и ToLower(). Дополнительные сведения см. в статье Настройка утверждений, выпущенных в токене SAML для корпоративных приложений. |

Устранение неполадок

Не удается просмотреть все приложения AD FS в отчете

Если вы установили Microsoft Entra Подключение Health, но вы по-прежнему видите запрос на установку или не видите все приложения AD FS в отчете, возможно, у вас нет активных приложений AD FS или приложений AD FS являются приложениями Майкрософт.

В отчете об активности приложений AD FS перечисляются все приложения AD FS в организации, для которых в течение последних 30 дней был зарегистрирован вход активных пользователей. Кроме того, в отчете не отображаются проверяющие стороны, связанные с Майкрософт в AD FS, такие как Office 365. Например, проверяющие стороны с именем 'urn: federation:MicrosoftOnline', 'microsoftonline', 'microsoft: winhello:cert:prov:server' не будут отображаться в списке.