Что такое управление приложениями в идентификаторе Microsoft Entra?

Управление приложениями в идентификаторе Microsoft Entra — это процесс создания, настройки, управления и мониторинга приложений в облаке. Когда приложение зарегистрировано в клиенте Microsoft Entra, пользователи, которые уже назначены ему, могут безопасно получить доступ к нему. Многие типы приложений можно зарегистрировать в идентификаторе Microsoft Entra. Дополнительные сведения см. в разделе "Типы приложений" для платформа удостоверений Майкрософт.

В этой статье объясняются эти важные аспекты управления жизненным циклом приложения:

- Разработка, добавление или подключение — вы принимаете разные пути в зависимости от того, разрабатываете ли вы собственное приложение, используете предварительно созданное приложение или подключаетесь к локальному приложению.

- Управление доступом. Доступом можно управлять с помощью единого входа, назначения ресурсов, определения способа предоставления доступа и разрешения, а также с помощью автоматической подготовки.

- Настройка свойств. Настройте требования для входа в приложение и представления приложения на порталах пользователей.

- Защита приложения — управление конфигурацией разрешений, многофакторной идентификации, условного доступа, маркеров и сертификатов.

- Управление и мониторинг. Управление взаимодействием и действием проверки с помощью управления правами, формирования отчетов и мониторинга ресурсов.

- Очистка. Если приложение больше не требуется, очистите арендатор, удалив доступ к нему и удалив его.

Разработка, добавление или подключение

Существует несколько способов управления приложениями в идентификаторе Microsoft Entra. Самый простой способ начать управление приложением — использовать предварительно созданное приложение из коллекции Microsoft Entra. Разработка собственного приложения и его регистрация в идентификаторе Microsoft Entra — это вариант, или вы можете продолжать использовать локальное приложение.

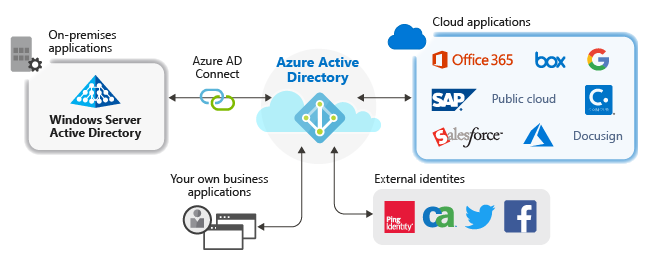

На следующем рисунке показано, как эти приложения взаимодействуют с идентификатором Microsoft Entra.

Предварительно подготовленные приложения

Многие приложения уже предварительно настроены (как "Облачные приложения" на предыдущем изображении в этой статье) и могут быть настроены с минимальными усилиями. Каждое приложение в коллекции Microsoft Entra содержит статью, которая показывает действия, необходимые для настройки приложения. Простой пример добавления приложения в клиент Microsoft Entra из коллекции см . в кратком руководстве по добавлению корпоративного приложения.

Собственные приложения

Если вы разрабатываете собственное бизнес-приложение, его можно зарегистрировать с помощью идентификатора Microsoft Entra, чтобы воспользоваться функциями безопасности, предоставляемыми клиентом. Вы можете зарегистрировать свое приложение в разделе Регистрация приложений либо зарегистрировать его, используя ссылку Создайте собственное приложение при добавлении нового приложения на странице Корпоративные приложения. Рассмотрим, как проверка подлинности реализована в приложении для интеграции с идентификатором Microsoft Entra.

Если вы хотите сделать приложение доступным через коллекцию, отправьте запрос, чтобы сделать его доступным.

Локальные приложения

Если вы хотите продолжить использование локального приложения, но воспользоваться преимуществами предложений Идентификатора Microsoft Entra, подключите его к идентификатору Microsoft Entra с помощью прокси приложения Microsoft Entra. Application Proxy можно реализовать, если требуется опубликовать локальные приложения во внешнем ресурсе. В этом случае удаленные пользователи, которым требуется доступ к внутренним приложениям, смогут получить к ним безопасный доступ.

Управление доступом

Для управления доступом к приложению необходимо ответить на следующие вопросы:

- Как предоставляется доступ и согласие для приложения?

- Поддерживает ли приложение единый вход?

- Каких пользователей, групп и владельцев следует назначить приложению?

- Существуют ли другие поставщики удостоверений, поддерживающие приложение?

- Полезно ли автоматизировать подготовку удостоверений пользователей и ролей?

Доступ и согласие

Вы можете управлять параметрами предоставления согласия пользователя, чтобы выбрать, могут ли пользователи разрешить приложению или службе доступ к профилям пользователей и данным организации. Когда приложения получают доступ, пользователи могут войти в приложения, интегрированные с идентификатором Microsoft Entra, и приложение может получить доступ к данным вашей организации для предоставления расширенных возможностей на основе данных.

В ситуациях, когда пользователи не могут согласиться с разрешениями, запрашивающими приложение, рассмотрите возможность настройки рабочего процесса согласия администратора. Рабочий процесс позволяет пользователям предоставлять обоснование и запрашивать проверку и утверждение приложения администратором. Сведения о настройке рабочего процесса согласия администратора в клиенте Microsoft Entra см. в разделе "Настройка рабочего процесса согласия администратора".

Как администратор, вы можете предоставить приложению согласие администратора на уровне арендатора. Согласие администратора на уровне клиента необходимо, если приложению требуются разрешения, которые обычные пользователи не могут предоставлять. Предоставление согласия администратора на уровне клиента также позволяет организациям реализовывать собственные процессы проверки. Внимательно проверяйте разрешения, запрашиваемые приложением, прежде чем предоставлять согласие. Если приложению предоставлено согласие администратора на уровне клиента, все пользователи смогут войти в приложение, если только вы не настроите его, чтобы требовать назначения пользователей.

Единый вход

Рассмотрите возможность реализации единого входа в вашем приложении. Большинство приложений можно настроить для единого входа вручную. Наиболее популярными вариантами в идентификаторе Microsoft Entra являются единый вход на основе SAML и OpenID на основе единого входа на основе Подключение. Прежде чем начать, внимательно изучите требования для единого входа и планирование развертывания. Дополнительные сведения о настройке единого входа на основе SAML для корпоративного приложения в клиенте Microsoft Entra см. в статье "Включение единого входа" для приложения с помощью идентификатора Microsoft Entra.

Назначение пользователей, групп и владельцев

По умолчанию все пользователи могут получать доступ к корпоративным приложениям без назначения. Однако если вы хотите назначить приложению набору пользователей, настройте приложение, чтобы требовать назначения пользователей и назначить пользователей приложению. Простой пример создания и назначения учетной записи пользователя для приложения см. в статье Краткое руководство по созданию и назначению учетной записи пользователя в Azure Active Directory.

Если эта функция входит в вашу подписку, назначьте приложению группы, чтобы можно было делегировать текущее управление доступом владельцу группы.

Назначение владельцев — это простой способ предоставить возможность управлять всеми аспектами конфигурации Microsoft Entra для приложения. В роли владельца пользователь может управлять конфигурацией приложения, зависящей от организации приложения. Рекомендуется заранее отслеживать приложения в клиенте, чтобы обеспечить наличие по крайней мере двух владельцев, чтобы избежать ситуации без владельцев приложений.

Автоматизация подготовки

Подготовка приложений означает автоматическое создание удостоверений и ролей пользователя в приложениях, к которым пользователям нужно получить доступ. Кроме создания удостоверений пользователей, автоматическая подготовка включает в себя обслуживание и удаление удостоверений пользователей по мере изменения их статуса или ролей.

Поставщики удостоверений

У вас есть поставщик удостоверений, с которым вы хотите взаимодействовать идентификатор Microsoft Entra? Обнаружение домашней области предоставляет конфигурацию, которая позволяет идентификатору Microsoft Entra определить, какой поставщик удостоверений пользователю необходимо пройти проверку подлинности при входе.

Порталы пользователей

Идентификатор Microsoft Entra предоставляет настраиваемые способы развертывания приложений для пользователей в организации. Например, "Мои приложения" или средство запуска приложения Microsoft 365. Портал "Мои приложения" предоставляет пользователям единое место для начала работы и поиска всех приложений, к которым у них есть доступ. Администратор приложения должен запланировать, как пользователи в организации используют Мои приложения.

Настройка свойств

При добавлении приложения в клиент Microsoft Entra у вас есть возможность настроить свойства, влияющие на способ взаимодействия пользователей с приложением. Вы можете включить или отключить возможность входа и задать приложению требование назначения пользователей. Можно также определить видимость приложения, логотип, представляющий приложение, и любые заметки о приложении. Дополнительные сведения о свойствах, которые можно настроить, см. в статье о Свойства корпоративного приложения.

Защита приложения

Предусмотрено несколько способов обеспечения безопасности корпоративных приложений. Например, можно ограничить доступ арендатора, управлять видимостью, данными и аналитикой, а также, возможно, предоставить гибридный доступ. Обеспечение безопасности корпоративных приложений также включает управление конфигурацией разрешений, MFA, условного доступа, маркеров и сертификатов.

Разрешения

Важно периодически проверять разрешения, предоставленные приложению или службе, и при необходимости управлять ими. Убедитесь, что вы разрешаете только соответствующий доступ к приложениям, регулярно оценивая наличие подозрительных действий.

Классификация разрешений позволяет определить влияние различных разрешений в соответствии с политиками и оценками рисков вашей организации. Например, можно использовать классификацию разрешений в политиках согласия, чтобы определить набор разрешений, на которые пользователи могут предоставлять согласие.

Многофакторная проверка подлинности и условный доступ

Многофакторная проверка подлинности Microsoft Entra помогает защитить доступ к данным и приложениям, предоставляя другой уровень безопасности с помощью второй формы проверки подлинности. Существует множество методов, которые можно использовать для добавления второго уровня проверки подлинности. Прежде чем начать, запланируйте развертывание MFA для вашего приложения в вашей организации.

Организации могут включить MFA с условным доступом , чтобы решение соответствовало конкретным потребностям. Политики условного доступа позволяют администраторам назначать элементы управления определенным приложениям, действиям или контексту проверки подлинности.

Токены и сертификаты

Различные типы маркеров безопасности используются в потоке проверки подлинности в идентификаторе Microsoft Entra в зависимости от используемого протокола. Например, токены SAML используются для протокола SAML, а токены идентификации и маркеры доступа используются для протокола OpenID Connect. Маркеры подписаны уникальным сертификатом, создаваемым идентификатором Microsoft Entra и определенными стандартными алгоритмами.

Вы можете повысить уровень безопасности, шифруя токен. Можно также управлять сведениями в токене, включая роли, разрешенные для приложения.

Идентификатор Microsoft Entra использует алгоритм SHA-256 по умолчанию для подписывания ответа SAML. Используйте SHA-256, если приложению не требуется SHA-1. Установите процесс управления жизненным циклом сертификата. Максимальное время существования сертификата для подписи составляет три года. Чтобы предотвратить или свести к минимуму сбои из-за окончания срока действия сертификата, используйте роли и списки рассылки электронной почты, чтобы обеспечить тщательное отслеживание уведомлений об изменениях, связанных с сертификатами.

Управление и мониторинг

Управление правами в идентификаторе Microsoft Entra позволяет управлять взаимодействием между приложениями и администраторами, владельцами каталогов, диспетчерами пакетов доступа, утверждателями и запрашивателями.

Ваше решение для создания отчетов и мониторинга Microsoft Entra зависит от ваших юридических, безопасности и операционных требований, а также от существующих сред и процессов. Существует несколько журналов, которые хранятся в идентификаторе Microsoft Entra. Таким образом, следует запланировать развертывание отчетов и мониторинга, чтобы обеспечить оптимальный интерфейс для приложения.

Очистка

Вы можете очистить доступ к приложениям. Например, удаление доступа пользователя. Можно также отключить способ входа пользователя. И, наконец, можно удалить приложение, если оно больше не требуется для организации. Дополнительные сведения об удалении корпоративного приложения из клиента Microsoft Entra см . в кратком руководстве по удалению корпоративного приложения.

Пошаговое руководство

Пошаговое руководство по многим рекомендациям, приведенным в этой статье, см. в пошаговом руководстве по обеспечению безопасности облачных приложений в Microsoft 365 с помощью пошагового руководства по Единый вход (единый вход).

Следующие шаги

- Начните с добавления первого корпоративного приложения, выполнив инструкции из статьи Краткое руководство. Добавление корпоративного приложения в Azure Active Directory.