Использование виртуальной сети для защиты входящего или исходящего трафика для Azure Управление API

ОБЛАСТЬ ПРИМЕНЕНИЯ: Разработчик | Базовый | Стандартный | Standard v2 | Премиум

По умолчанию доступ к Управление API осуществляется из Интернета в общедоступной конечной точке и выступает в качестве шлюза для общедоступных внутренних серверных служб. Управление API предоставляет несколько вариантов защиты доступа к экземпляру Управление API и внутренним API с помощью виртуальной сети Azure. Доступные параметры зависят от уровня служб экземпляра Управление API.

Внедрение экземпляра Управление API в подсеть в виртуальной сети, что позволяет шлюзу получать доступ к ресурсам в сети.

Вы можете выбрать один из двух режимов внедрения: внешний или внутренний. Они отличаются тем, разрешено ли входящее подключение к шлюзу и другим конечным точкам Управления API из Интернета или только из виртуальной сети.

Интеграция экземпляра Управление API с подсетью в виртуальной сети, чтобы шлюз Управление API может отправлять исходящие запросы к серверным службам API, изолированным в сети.

Включение безопасного и частного входящего подключения к шлюзу Управление API с помощью частной конечной точки.

Варианты виртуальной сети сравниваются в следующей таблице. Дополнительные сведения см. в последующих разделах этой статьи и в подробных инструкциях, на которые приведены ссылки.

| Сетевая модель | Поддерживаемые уровни | Поддерживаемые компоненты | Поддерживаемый трафик | Сценарий использования |

|---|---|---|---|---|

| Внедрение виртуальной сети — внешний | Разработчик, Премиум | Портал разработчика, шлюз, плоскость управления и репозиторий Git | Для подключений к Интернету, пиринговых виртуальных сетей, Express Route и VPN-подключений "сеть — сеть" могут быть разрешены входящий и исходящий трафик. | Внешний доступ к частным и локальным серверным службам |

| Внедрение виртуальной сети — внутренняя | Разработчик, Премиум | Портал разработчика, шлюз, плоскость управления и репозиторий Git | Для пиринговых виртуальных сетей, Express Route и VPN-подключений "сеть — сеть" могут быть разрешены входящий и исходящий трафик. | Внутренний доступ к частным и локальным серверным службам |

| Интеграция исходящего трафика | Стандартная версия 2 | Только шлюз | Исходящий трафик запроса может обращаться к API, размещенным в делегированной подсети виртуальной сети. | Внешний доступ к частным и локальным серверным службам |

| Входящие частные конечные точки | Developer, Basic, Standard, Premium | Только шлюз (управляемый шлюз поддерживается, автономный шлюз не поддерживается) | Для подключений из Интернета, пиринговых виртуальных сетей, Express Route и VPN-подключений "сеть — сеть" может быть разрешен только входящий трафик. | Безопасное подключение клиента к шлюзу Управления API |

Внедрение в виртуальную сеть

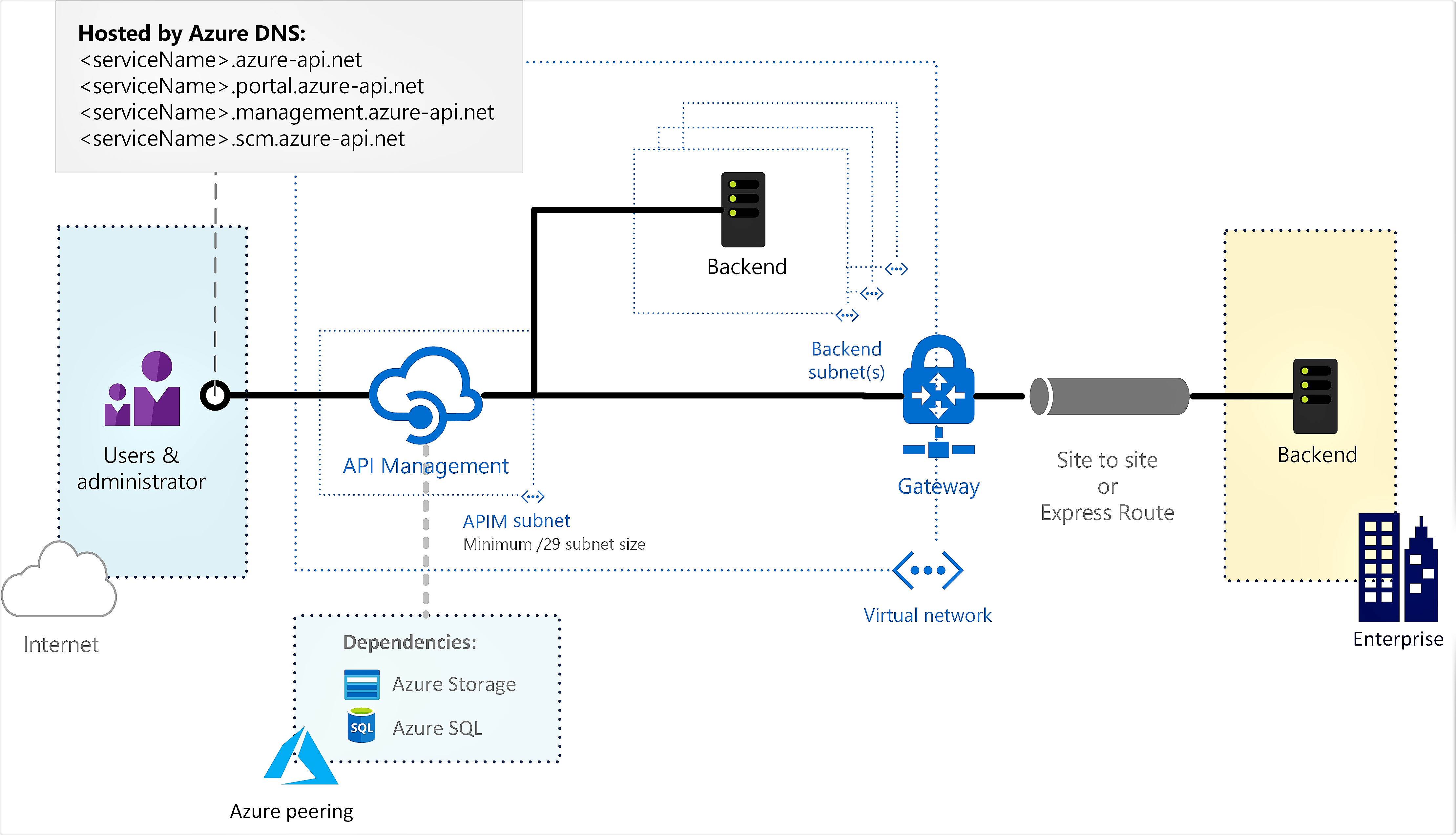

При внедрении виртуальной сети разверните Управление API экземпляр Управление API в подсети в сети, отличной от Интернета, в которой вы управляете доступом. В виртуальной сети экземпляр Управление API может безопасно обращаться к другим сетевым ресурсам Azure, а также подключаться к локальным сетям с помощью различных технологий VPN. Начать изучение виртуальных сетей Azure можно со статьи Обзор виртуальной сети Azure.

Для настройки можно использовать портал Azure, Azure CLI, шаблоны Azure Resource Manager или другие инструменты. Входящим и исходящим трафиком в подсети, в которой развернута служба Управления API, можно управлять с помощью групп безопасности сети.

Подробные инструкции по развертыванию и конфигурации сети см. в статье:

- Разверните экземпляр Управление API в виртуальной сети — внешний режим.

- Разверните экземпляр Управление API в виртуальной сети — внутренний режим.

- Требования к сетевым ресурсам для внедрения Управление API в виртуальную сеть.

Параметры доступа

С помощью виртуальной сети можно настроить портал разработчика, шлюз API и другие конечные точки Управление API, чтобы обеспечить доступ либо из Интернета (внешний режим) или только в виртуальной сети (внутренний режим).

Внешний: конечные точки Управления API доступны из общедоступного Интернета через внешний балансировщик нагрузки. Шлюз может обращаться к ресурсам в виртуальной сети.

Используйте службу Управление API во внешнем режиме для доступа к серверным службам, развернутым в виртуальной сети.

Внутренний: конечные точки Управления API доступны только из виртуальной сети через внутреннюю подсистему балансировки нагрузки. Шлюз может обращаться к ресурсам в виртуальной сети.

Используйте Управление API во внутреннем режиме, чтобы:

- предоставлять третьим лицам защищенный доступ к API, размещенным в частном центре обработки данных, с помощью VPN-подключений Azure или Azure ExpressRoute;

- создать гибридное облачное развертывание, предоставляя единый шлюз для облачных и локально размещенных API-интерфейсов;

- управлять API-интерфейсами, размещенными в разных географических расположениях, через одну общую конечную точку шлюза.

Интеграция исходящего трафика

Уровень "Стандартный" версии 2 поддерживает интеграцию виртуальной сети, чтобы разрешить экземпляру Управление API доступ к серверным службам API, изолированным в одной подключенной виртуальной сети. Шлюз Управление API, плоскость управления и портал разработчика остаются общедоступными из Интернета.

Интеграция исходящего трафика позволяет экземпляру Управление API обращаться как к общедоступным, так и к изолированным от сети службам серверной части.

Дополнительные сведения см. в статье Интеграция экземпляра Azure Управление API с частной виртуальной сетью для исходящих подключений.

Входящие частные конечные точки

Управление API поддерживает частные конечные точки для безопасных входящих подключений клиента к экземпляру Управление API. Каждое безопасное подключение использует частный IP-адрес из виртуальной сети и Приватный канал Azure.

С помощью частной конечной точки и Приватного канала вы можете выполнять следующие действия:

Создавать несколько подключений Приватного канала к экземпляру Управления API.

Использовать частную конечную точку для отправки входящего трафика в безопасное подключение.

Использовать политику, чтобы различать трафик, поступающий от частной конечной точки.

Ограничить входящий трафик частными конечными точками, предотвращая кражу данных.

Внимание

Вы можете настроить только подключение частной конечной точки для входящего трафика к экземпляру Управление API. В настоящее время исходящий трафик не поддерживается.

Модель внешней или внутренней виртуальной сети можно использовать для установления исходящего подключения к частным конечным точкам из экземпляра Управление API.

Чтобы включить входящие частные конечные точки, экземпляр Управление API нельзя внедрить в внешнюю или внутреннюю виртуальную сеть.

Дополнительные сведения см. в статье Подключение в частном порядке для Управление API с помощью входящей частной конечной точки.

Расширенные конфигурации сети

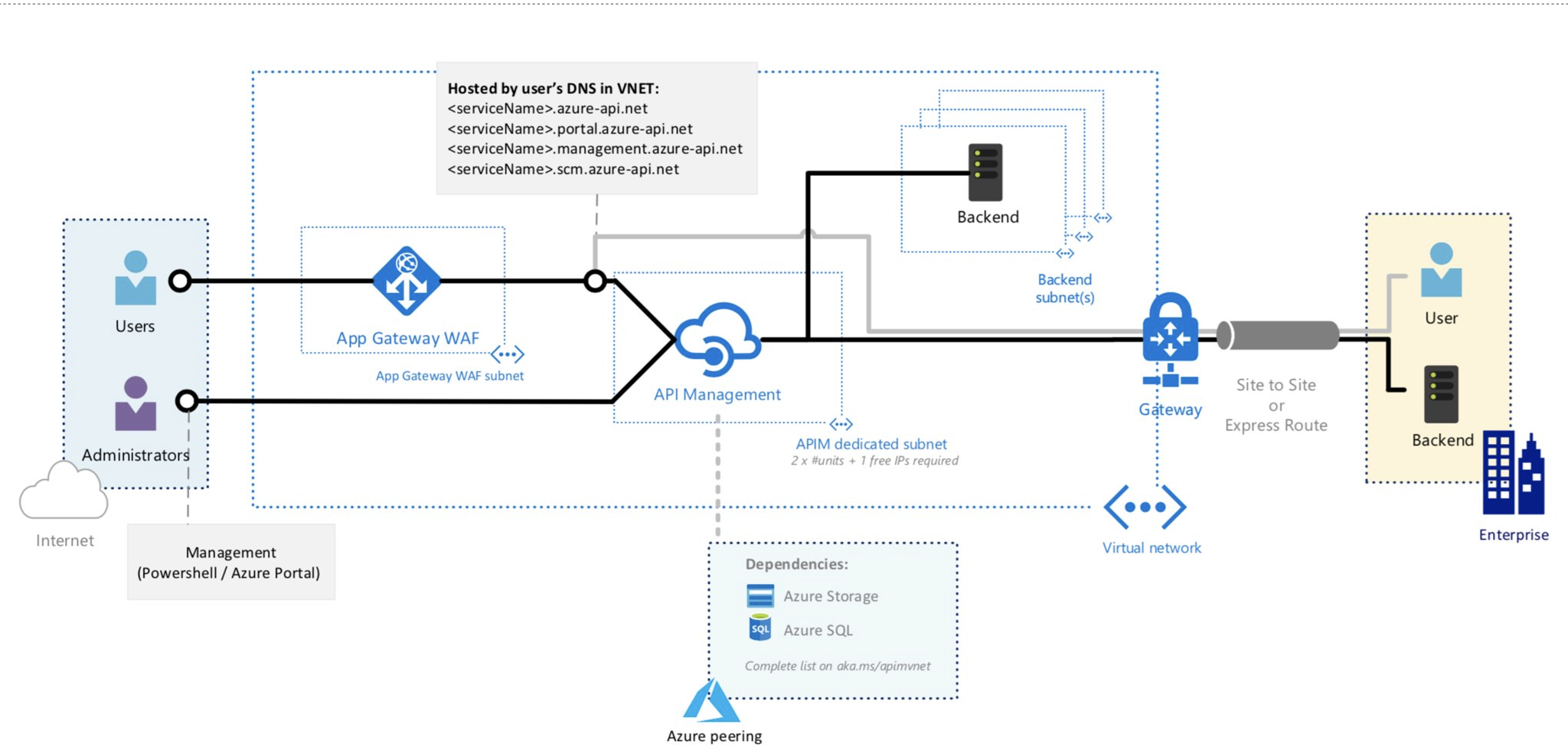

Защита конечных точек Управления API с помощью брандмауэра веб-приложения

Возможны сценарии, при которых требуется как безопасный внешний, так и внутренний доступ к экземпляру Управления API, а также гибкость для доступа к частным и локальным серверным службам. В этих сценариях можно управлять внешним доступом к конечным точкам экземпляра Управления API с помощью брандмауэра веб-приложения (WAF).

Одним из примеров является развертывание экземпляра Управления API во внутренней виртуальной сети и маршрутизация общего доступа к нему с помощью Шлюза приложений Azure, доступного через Интернет:

Дополнительные сведения см. в статье "Развертывание Управление API в внутренней виртуальной сети с Шлюз приложений".

Следующие шаги

См. также:

Конфигурация виртуальной сети со службой "Управление API":

- Разверните экземпляр Azure Управление API в виртуальной сети — внешний режим.

- Разверните экземпляр Azure Управление API в виртуальной сети — внутренний режим.

- Частное подключение к службе "Управление API" с помощью частной конечной точки

- Интеграция экземпляра Azure Управление API с частной виртуальной сетью для исходящих подключений

- Защита экземпляра Azure Управление API от атак DDoS

Связанные статьи: