Модель сегментации подразумевает, что вы применяете для сетевого оборудования программно определяемые периметры на основе средств, доступных в Microsoft Azure. После этого вы задаете правила для управления трафиком между этими периметрами, чтобы получить разные уровни безопасности для разных частей сети. Размещая приложения (или их части) в эти периметры, вы получаете возможность контролировать обмен данными между сегментированными сущностями. Если часть стека приложений скомпрометирована, вы сможете обеспечить влияние этого нарушения безопасности и предотвратить его боковое распространение через остальную часть вашей сети. Эта возможность является ключевым принципом, связанным с моделью нулевого доверия, опубликованной корпорацией Майкрософт, которая направлена на обеспечение безопасности мирового класса в вашу организацию.

При работе с Azure вы получаете широкий и разнообразный набор возможностей для сегментации, которые помогут вам в защите от угроз.

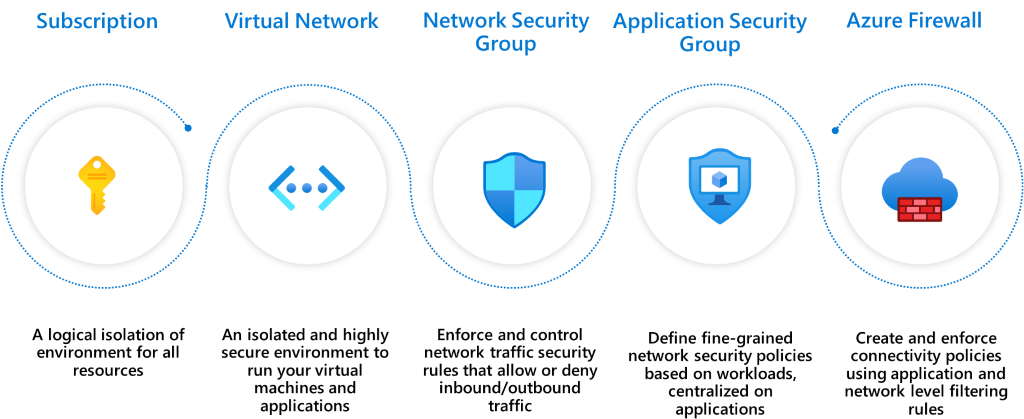

Подписка: подписки — это высокоуровневая конструкция, которая обеспечивает разделение платформы между сущностями. Она позволяет задать границы между крупными подразделениями в одной компании. Для обмена данными между ресурсами в разных подписках его необходимо явным образом настроить.

виртуальная сеть. Виртуальные сети создаются в подписке в частных адресных пространствах. Эти сети позволяют на уровне сети ограничить доступность ресурсов, по умолчанию запрещая любой трафик между разными виртуальными сетями. Как и для подписок, обмен данными между виртуальными сетями необходимо явным образом настроить.

Группы безопасности сети (NSG): группы безопасности сети — это механизмы управления доступом для управления трафиком между ресурсами в виртуальной сети в качестве брандмауэра уровня 4. Также NSG определяют правила для трафика к внешним сетям, таким как Интернет, другие виртуальные сети и т. д. NSG позволяют применить стратегию сегментации на детализированном уровне, создавая периметры для подсетей, групп виртуальных машин или даже отдельной виртуальной машины.

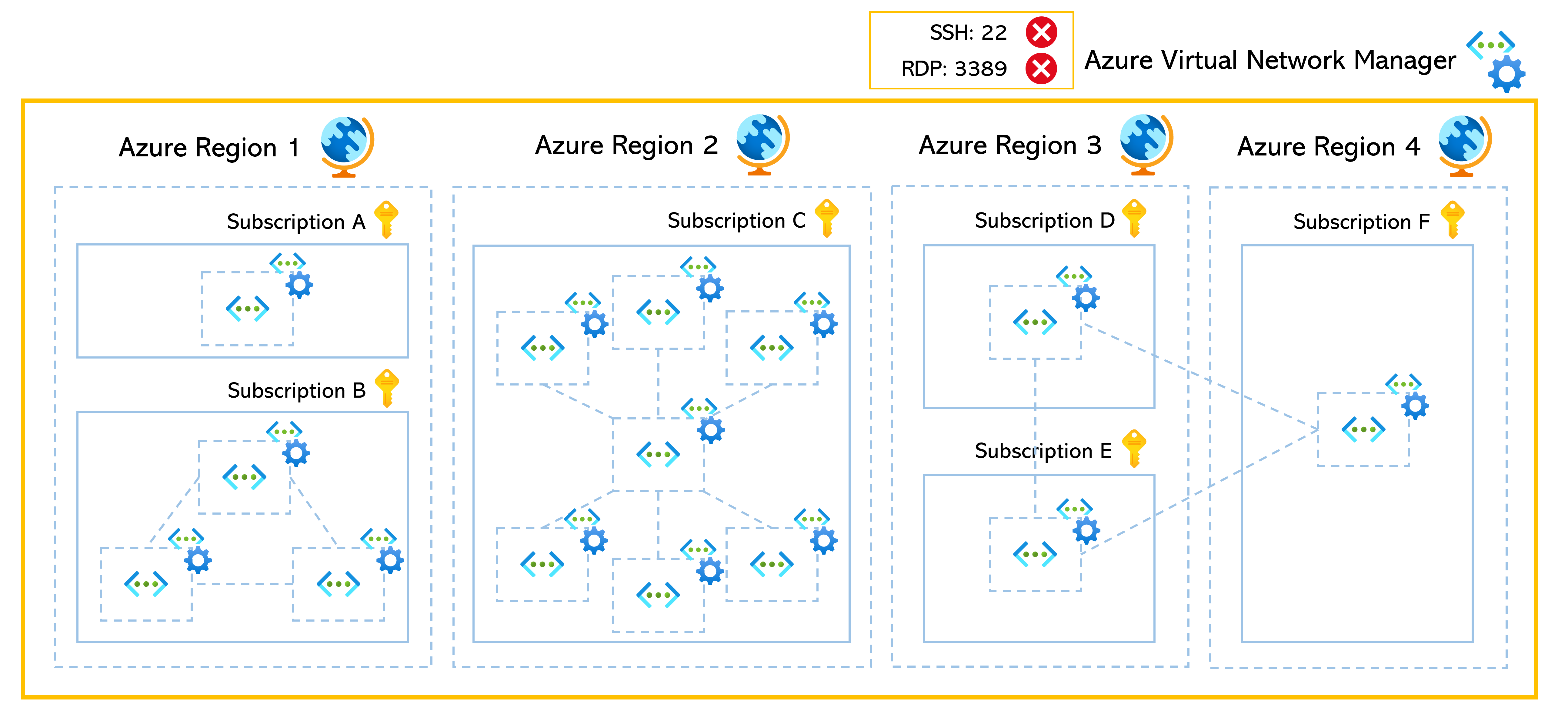

Диспетчер виртуальная сеть Azure (AVNM):Azure виртуальная сеть Manager (AVNM) — это служба управления сетями, которая позволяет централизованной ИТ-группе управлять виртуальными сетями глобально в разных подписках. С помощью AVNM можно группировать несколько виртуальных сетей и применять предопределенные правила администратора безопасности, которые должны применяться к выбранным виртуальным сетям одновременно. Как и nSG, правила администратора безопасности, созданные с помощью AVNM, также работают в качестве брандмауэра уровня 4, но правила администратора безопасности оцениваются сначала перед NSG.

Группы безопасности приложений (ASG): ASG предоставляют механизмы управления, аналогичные NSG, но ссылаются на контекст приложения. ASG позволяет группировать набор виртуальных машин под тегом приложения. Он может определять правила трафика, которые затем применяются к каждой из базовых виртуальных машин.

Брандмауэр Azure: Брандмауэр Azure — это собственный брандмауэр с отслеживанием состояния облака как услуга. Этот брандмауэр можно развертывать в виртуальных сетях и в развертываниях концентратора на основе Виртуальной глобальной сети Azure для фильтрации трафика между облачными ресурсами, Интернетом и локальной средой. Вы создаете правила или политики с помощью Брандмауэра Azure или диспетчера Брандмауэра Azure, которые разрешают или запрещают трафик с определенными характеристиками на уровнях 3–7 сетевой модели. Вы также можете фильтровать направленный в Интернет трафик, используя Брандмауэр Azure или решения сторонних производителей. Весь трафик или некоторую часть можно направить стороннему поставщику безопасности, чтобы применить расширенные возможности для фильтрации трафика и защиты пользователей.

Ниже приведены распространенные шаблоны, когда речь идет о организации рабочей нагрузки в Azure с точки зрения сети. Каждый из этих шаблонов обеспечивает различные типы изоляции и возможности подключения. Выбор оптимальной модели для вашей организации вам нужно сделать самостоятельно, исходя из конкретных потребностей. В каждой из этих моделей описывается, как можно выполнить сегментацию с помощью описанных выше служб Сети Azure.

Кроме того, возможно, что правильный дизайн для вашей организации — это то, что отличается от тех, которые мы перечислим здесь. И этот результат ожидается, потому что нет ни одного размера, который подходит всем. Вы можете в конечном итоге использовать принципы из этих шаблонов, чтобы создать то, что лучше для вашей организации. Платформа Azure обеспечивает гибкость и необходимые средства.

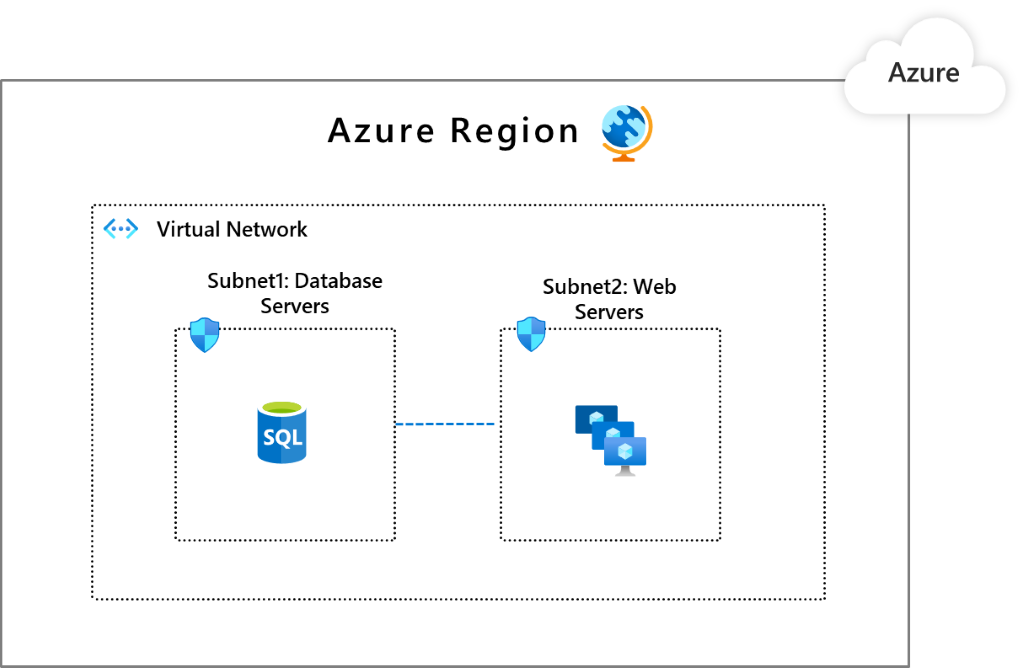

В этом шаблоне все компоненты рабочей нагрузки или даже вся ИТ-среда помещаются в одну виртуальную сеть. Этот шаблон можно применять, только если организация работает только в одном регионе, так как виртуальная сеть не может охватывать несколько регионов.

Сущности, которые, скорее всего, используются для создания сегментов в этой виртуальной сети, являются группами безопасности сети или ASG. Выбор которого зависит от того, хотите ли вы ссылаться на сегменты как подсети сети или группы приложений. На рисунке ниже приведен пример того, как будет выглядеть такая сегментированная виртуальная сеть.

В этой архитектуре выделены подсети Subnet1 для рабочих нагрузок базы данных и Subnet2 для рабочих нагрузок веб-сайтов. Вы можете поместить группы безопасности сети, которые говорят, что подсеть1 может взаимодействовать только с подсетью2, а подсеть2 может взаимодействовать с Интернетом. Кроме того, эту концепцию можно развивать для поддержки дополнительных рабочих нагрузок. Например, можно выделить дополнительные подсети, чтобы одна из рабочих нагрузок не могла взаимодействовать с серверной частью другой рабочей нагрузки.

В этом примере мы использовали группы безопасности сети, чтобы продемонстрировать механизм управления трафиком для подсетей, но такую же сегментацию можно реализовать на основе виртуального аппаратного устройства (доступно в Azure Marketplace) или Брандмауэра Azure.

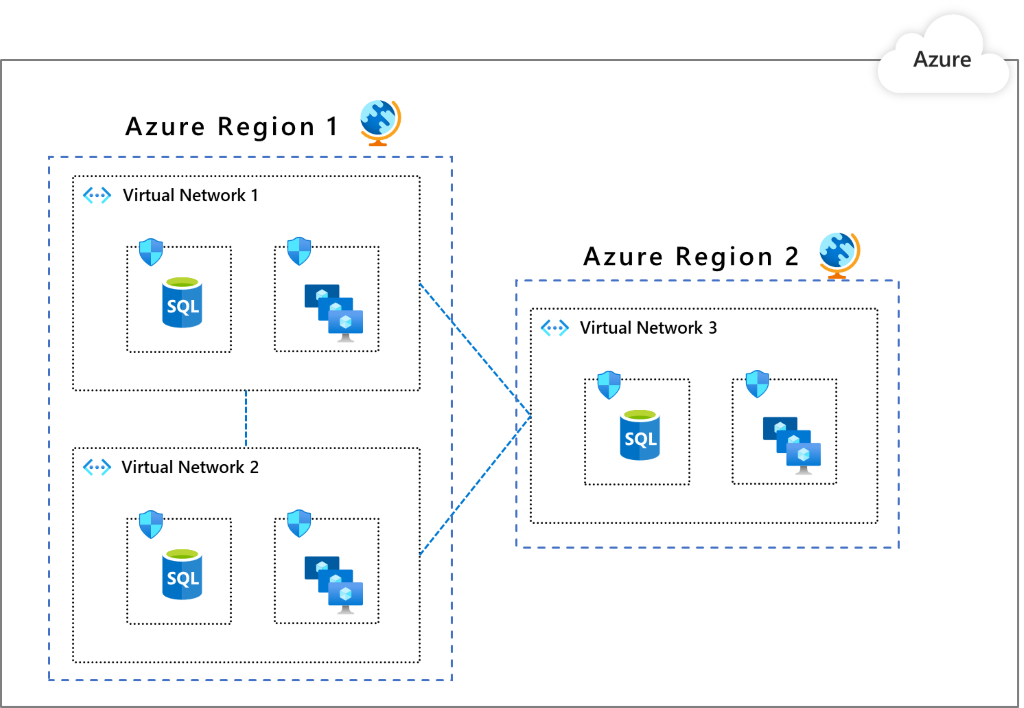

Этот шаблон является расширением предыдущего шаблона. Он подразумевает наличие нескольких виртуальных сетей, которые можно объединить с помощью пиринга. Вы можете выбрать этот шаблон для группировки приложений в отдельные виртуальные сети или может потребоваться присутствие в нескольких регионах Azure. Вы получаете встроенную сегментацию через виртуальные сети, так как для взаимодействия необходимо явно выполнить пиринг между виртуальной сетью и другой. (Помните, что подключение к пирингу виртуальной сети не является транзитивным.) Для дальнейшего сегментирования в виртуальной сети аналогично шаблону 1, используйте группы безопасности сети и ASG в виртуальных сетях.

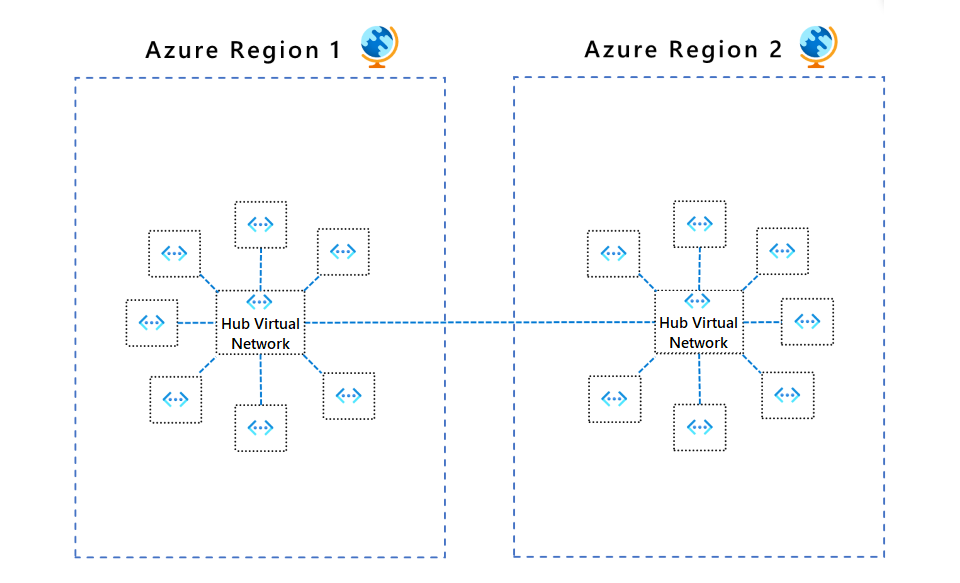

Этот шаблон представляет более сложную организацию виртуальной сети. Одна виртуальная сеть в определенном регионе здесь выполняет роль концентратора (центральной сети) для всех остальных (периферийных) виртуальных сетей в том же регионе. Подключение между центральной и периферийными виртуальными сетями создается с помощью пиринга между виртуальными сетями Azure. Весь трафик проходит через виртуальную сеть концентратора, и он может выступать в качестве шлюза в других центрах в разных регионах. Вы настраиваете уровень безопасности на концентраторах, и они сегментируют и контролируют весь трафик между виртуальными сетями, сохраняя возможность масштабирования. Одним из преимуществ этого шаблона является то, что по мере роста топологии сети не будут расти издержки на поддержание безопасности (не считая расширения в новые регионы). Кроме того, этот шаблон топологии может быть заменен Виртуальная глобальная сеть Azure, что позволяет пользователям управлять центральной виртуальной сетью в качестве управляемой службы. Дополнительные сведения о преимуществах внедрения Azure Виртуальная глобальная сеть см. в архитектуре Виртуальная глобальная сеть концентраторов и периферийных узлов.

Для управления сегментации в облаке Azure мы рекомендуем применять собственную службу "Брандмауэр Azure". Брандмауэр Azure поддерживает виртуальные сети и подписки, позволяя управлять потоками трафика на уровнях 3–7 сетевой модели. Вы можете определить, как выглядят правила связи (например, виртуальная сеть X не может взаимодействовать с виртуальной сетью Y, но может взаимодействовать с виртуальной сетью Z, без Интернета для виртуальной сети X, кроме доступа *.github.comк и т. д.) и применять ее согласованно. Диспетчера Брандмауэра Azure позволяет централизованно управлять политиками в нескольких Брандмауэрах Azure и позволить командам DevOps дополнительно настраивать локальные политики. Вы также можете использовать диспетчер Брандмауэр Azure при выборе Azure Виртуальная глобальная сеть в качестве управляемой центральной сети.

В следующей таблице показано сравнение топологий шаблонов:

| Шаблон 1 | Шаблон 2 | Шаблон 3 | |

|---|---|---|---|

| Подключение и маршрутизация: как каждый сегмент взаимодействует друг с другом | Системная маршрутизация по умолчанию обеспечивает возможность подключения для любой рабочей нагрузки в любой подсети. | Аналогично шаблону 1 | По умолчанию между периферийными виртуальными сетями нет подключения. Для включения подключения требуется маршрутизатор уровня 4, например Брандмауэр Azure в виртуальной сети концентратора. |

| Фильтрация трафика на уровне сети | Трафик по умолчанию разрешен. NSG/ASG можно использовать для фильтрации этого шаблона. | Аналогично шаблону 1 | По умолчанию весь трафик между периферийными виртуальными сетями запрещен. Брандмауэр Azure конфигурации может включить выбранный трафик, напримерwindowsupdate.com. |

| Централизованное ведение журнала | Журналы NSG/ASG для виртуальной сети | Агрегирование журналов NSG/ASG во всех виртуальных сетях | Брандмауэр Azure журналы в Azure Monitor все принятые или запрещенные трафик, отправляемый через концентратор. |

| Непреднамеренные открытые общедоступные конечные точки | DevOps может случайно открыть общедоступную конечную точку с помощью неправильных правил NSG/ASG. | Аналогично шаблону 1 | Случайно открытая в периферийной виртуальной сети общедоступная конечная точка не позволит получить доступ. Ответные пакеты будут отброшены на брандмауэре с отслеживанием состояния (асимметричная маршрутизация). |

| Защита на уровне приложения | NSG/ASG поддерживает только сетевой уровень. | Аналогично шаблону 1 | Брандмауэр Azure поддерживает фильтрацию FQDN для протоколов HTTP/S и MSSQL, как для исходящего трафика, так и между виртуальными сетями. |

В этом шаблоне объясняется, как управлять и защищать несколько виртуальных сетей, которые также находятся в нескольких подписках в качестве централизованного метода. Правила администратора безопасности, созданные в AVNM, могут обеспечить согласованное применение базового правила безопасности независимо от того, подключены ли виртуальные сети друг к другу или принадлежат ли они разным подпискам. Например, отключите порт SSH 22, порт RDP 3389 и другие порты с высоким уровнем риска из Интернета, чтобы защитить решение от нарушений безопасности во всех виртуальных сетях в организации. Дополнительные сведения о правилах администратора безопасности в Azure виртуальная сеть Manager см. в разделе "Правила администратора безопасности" и его работе.

Хотя AVNM — это отличное решение для защиты всей сети организации с минимальным набором сетевых правил, группы безопасности сети и ASG по-прежнему необходимо использовать для применения детальных сетевых правил к каждой виртуальной сети в дополнение к AVNM. Этот процесс может отличаться от системы в зависимости от требований к безопасности.

Дополнительные сведения о технологиях компонентов:

- Что такое виртуальная сеть Azure?

- Что такое Диспетчер виртуальная сеть Azure (предварительная версия)?

- Что такое Брандмауэр Azure?

- Общие сведения о службе Azure Monitor

Сведения о связанных архитектурах: