Общие сведения о разрешениях общей папки NAS в Azure NetApp Files

Azure NetApp Files предоставляет несколько способов защиты данных NAS. Одним из аспектов этой безопасности является разрешение. В NAS разрешения можно разделить на две категории:

- Ограничение разрешений доступа для общего доступа, который может подключить том NAS. NFS управляет общими разрешениями доступа через IP-адрес или имя узла. S МБ управляет этим с помощью списков управления доступом пользователей и групп (ACL).

- Разрешения доступа к файлам ограничивают возможности пользователей и групп после подключения тома NAS. Разрешения доступа к файлам применяются к отдельным файлам и папкам.

Разрешения Azure NetApp Files зависят от стандартов NAS, упрощая процесс обеспечения безопасности томов NAS для администраторов и конечных пользователей с знакомыми методами.

Примечание.

Если конфликтующие разрешения перечислены в общей папке и файлах, применяется наиболее строгое разрешение. Например, если пользователь имеет доступ только для чтения на уровне общего ресурса и полный контроль на уровне файла, пользователь получает доступ на чтение на всех уровнях.

Предоставление общего доступа

Начальная точка входа, защищенная в среде NAS, — это доступ к самой общей папке. В большинстве случаев доступ должен быть ограничен только пользователями и группами, которым требуется доступ к общей папке. С разрешениями общего доступа можно заблокировать, кто может даже подключить общую папку в первую очередь.

Так как наиболее строгие разрешения переопределяют другие разрешения, а общая папка — основная точка входа тома (с наименьшими элементами управления доступом), разрешения общего доступа должны соблюдаться логикой воронки, где общая папка обеспечивает больше доступа, чем базовые файлы и папки. Логика воронки принимает более детализированные, строгие элементы управления.

Политики экспорта NFS

Тома в Azure NetApp Files предоставляются клиентам NFS, экспортируя путь, доступный клиенту или набору клиентов. Оба NFSv3 и NFSv4.x используют один и тот же метод, чтобы ограничить доступ к общей папке NFS в Azure NetApp Files: политики экспорта.

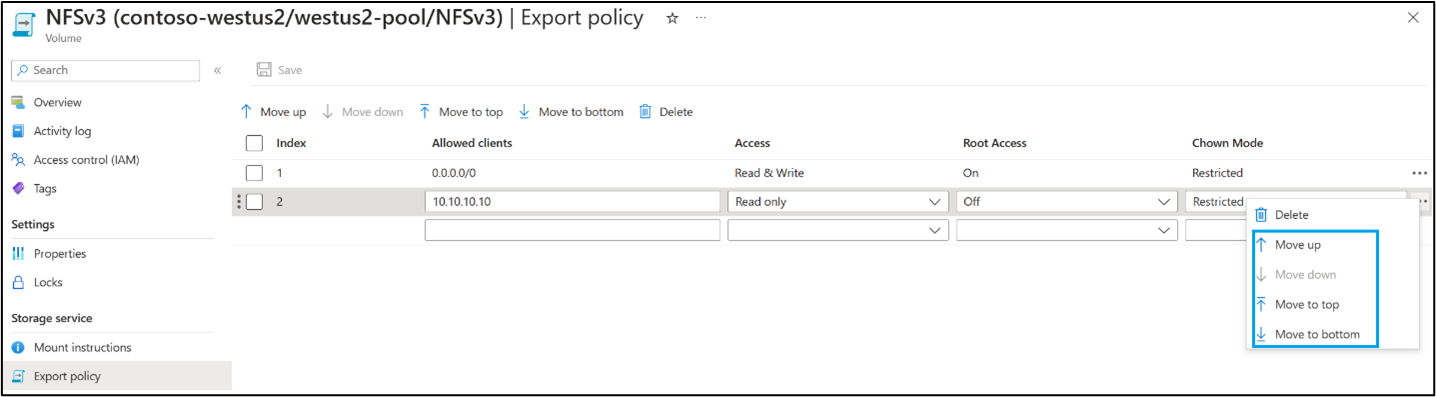

Политика экспорта — это контейнер для набора правил доступа, перечисленных в порядке требуемого доступа. Эти правила управляют доступом к общим папкам NFS с помощью IP-адресов или подсетей клиента. Если клиент не указан в правиле политики экспорта ( разрешение или явное отклонение доступа), то этот клиент не может подключить экспорт NFS. Так как правила считываются в последовательном порядке, если к клиенту применяется более строгое правило политики (например, через подсеть), то оно считывается и применяется сначала. Последующие правила политики, разрешающие больше доступа, игнорируются. На этой схеме показан клиент с IP-адресом 10.10.10.10, который получает доступ только для чтения к тому, так как подсеть 0.0.0.0/0 (каждый клиент в каждой подсети) имеет значение "только для чтения" и отображается сначала в политике.

Параметры правила политики экспорта, доступные в Azure NetApp Files

При создании тома Azure NetApp Files можно настроить несколько вариантов управления доступом к томам NFS.

- Индекс: указывает порядок, в котором вычисляется правило политики экспорта. Если клиент попадает под несколько правил в политике, то первое применимое правило применяется к клиенту и последующим правилам игнорируются.

- Разрешенные клиенты: указывает, к каким клиентам применяется правило. Это значение может быть IP-адресом клиента, разделенным запятыми, списком IP-адресов или подсетью, включая несколько клиентов. Значения имени узла и netgroup не поддерживаются в Azure NetApp Files.

- Access: указывает уровень доступа, разрешенный для пользователей, не являющихся корневыми. Для томов NFS без поддержки Kerberos доступны следующие параметры: только для чтения, чтения и записи или нет доступа. Для томов с поддержкой Kerberos доступны следующие параметры: Kerberos 5, Kerberos 5i или Kerberos 5p.

- Корневой доступ: указывает, как корневой пользователь обрабатывается в экспорте NFS для данного клиента. Если задано значение "Вкл.", корневой каталог является корневым. Если задано значение "Выкл." , корневой каталог будет скваширован на анонимный идентификатор пользователя 65534.

- Режим chown: управляет тем, что пользователи могут выполнять команды изменения владения для экспорта (chown). Если задано значение "Ограниченный", только корневой пользователь может запустить блок. Если задано значение "Неограниченный", любой пользователь с соответствующими разрешениями на файл или папку может выполнять команды chown.

Правило политики по умолчанию в Azure NetApp Files

При создании нового тома создается правило политики по умолчанию. Политика по умолчанию предотвращает сценарий создания тома без правил политики, который ограничивает доступ для любого клиента, пытающегося получить доступ к экспорту. Если нет правил, доступ отсутствует.

Правило по умолчанию имеет следующие значения:

- Индекс = 1

- Разрешенные клиенты = 0.0.0.0/0 (доступ всех клиентов разрешен)

- Access = чтение и запись

- Корневой доступ = Вкл.

- Режим chown = Ограниченный

Эти значения можно изменить при создании тома или после создания тома.

Экспорт правил политики с включенным NFS Kerberos в Azure NetApp Files

NFS Kerberos можно включить только в томах с помощью NFSv4.1 в Azure NetApp Files. Kerberos обеспечивает дополнительную безопасность, предлагая различные режимы шифрования для подключений NFS в зависимости от используемого типа Kerberos.

Если kerberos включен, значения правил политики экспорта изменяются, чтобы разрешить спецификацию режима Kerberos. Несколько режимов безопасности Kerberos можно включить в одном правиле, если вам нужен доступ к нескольким.

К этим режимам безопасности относятся:

- Kerberos 5. Шифруется только начальная проверка подлинности.

- Kerberos 5i: проверка подлинности пользователя и целостность проверка.

- Kerberos 5p: проверка подлинности пользователей, целостность проверка и конфиденциальность. Все пакеты шифруются.

Только клиенты с поддержкой Kerberos могут получить доступ к томам с правилами экспорта, указывающими Kerberos; доступ не AUTH_SYS разрешен, если включен Kerberos.

Корневая скваширование

Существуют некоторые сценарии, в которых требуется ограничить корневой доступ к тому Azure NetApp Files. Так как корневой каталог имеет неограниченный доступ ко всему в томе NFS, даже если явным образом запрещает доступ к корневому каталогу с помощью битов режима или списков управления доступом, единственным способом ограничения доступа к корневому каталогу является указание серверу NFS, что корневой каталог из определенного клиента больше не является корневым.

В правилах политики экспорта выберите "Корневой доступ: отключен", чтобы сквашить корень в некорень анонимный идентификатор пользователя 65534. Это означает, что корневой каталог на указанных клиентах теперь является идентификатором пользователя 65534 (обычно nfsnobody на клиентах NFS) и имеет доступ к файлам и папкам на основе битов ACL/mode, указанных для этого пользователя. Для битов режима разрешения доступа обычно попадают под права доступа "Все". Кроме того, файлы, записанные как "root" от клиентов, затронутых правилами корневого скваша, создают файлы и папки как nfsnobody:65534 пользователь. Если необходимо, чтобы корневой каталог был корневым, задайте для параметра "Корневой доступ" значение "Вкл.".

Дополнительные сведения об управлении политиками экспорта см. в статье Настройка политик экспорта для томов NFS или двух протоколов.

Порядок правил политики экспорта

Порядок правил политики экспорта определяет, как они применяются. Первое правило в списке, которое применяется к клиенту NFS, — это правило, используемое для этого клиента. При использовании диапазонов и подсетей CIDR для правил политики экспорта клиент NFS в этом диапазоне может получить нежелательный доступ из-за диапазона, в котором он включен.

Рассмотрим следующий пример:

- Первое правило в индексе включает все клиенты во всех подсетях по умолчанию с помощью правила политики 0.0.0.0/0/0 в качестве записи разрешенных клиентов. Это правило разрешает доступ ко всем клиентам для этого тома Azure NetApp Files NFSv3.

- Второе правило в индексе явно перечисляет клиент NFS 10.10.10.10 и настраивается для ограничения доступа только для чтения, без корневого доступа (корневой ключ отключен).

Как указано, клиент 10.10.10.10 получает доступ из-за первого правила в списке. Следующее правило никогда не вычисляется для ограничений доступа, поэтому 10.10.10 получает доступ на чтение и запись, даже если требуется доступ только для чтения. Корневой каталог также является корневым, а не сквошным.

Чтобы устранить эту проблему и задать доступ к требуемому уровню, правила можно перезаписывать, чтобы поместить требуемое правило доступа клиента над правилами подсети или CIDR. Правила политики экспорта можно изменить в портал Azure, перетащив правила или выполнив команды Move в меню в ... строке для каждого правила политики экспорта.

Примечание.

Azure NetApp Files CLI или REST API можно использовать только для добавления или удаления правил политики экспорта.

Общие ресурсы SMB

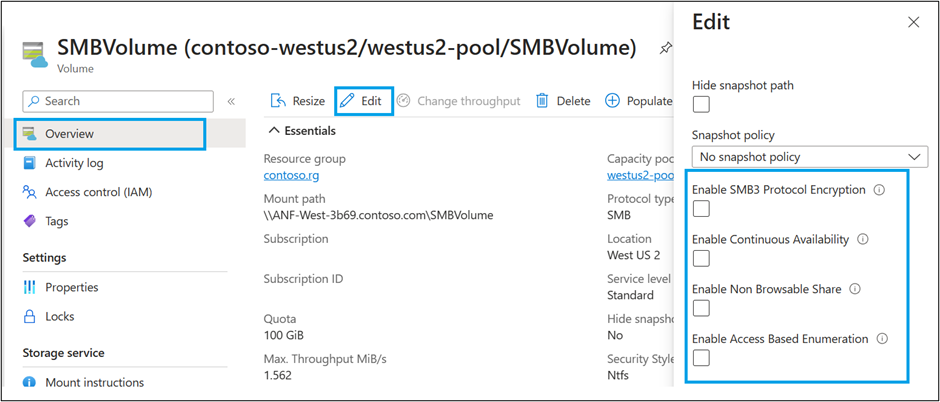

Общие папки S МБ позволяют конечным пользователям получать доступ к томам S МБ или двумя протоколами в Azure NetApp Files. Элементы управления доступом для общих папок S МБ ограничены в плоскости управления Azure NetApp Files только для S МБ таких параметров безопасности, как перечисление на основе доступа и функциональные возможности общего доступа, не доступные для просмотра. Эти параметры безопасности настраиваются во время создания тома с помощью функции "Изменить том ".

Списки управления доступом на уровне общего ресурса управляются с помощью консоли MMC Windows, а не с помощью Azure NetApp Files.

Свойства общего ресурса, связанные с безопасностью

Azure NetApp Files предлагает несколько свойств общего ресурса для повышения безопасности для администраторов.

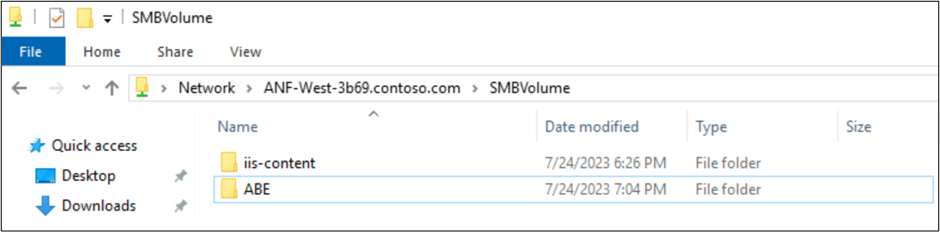

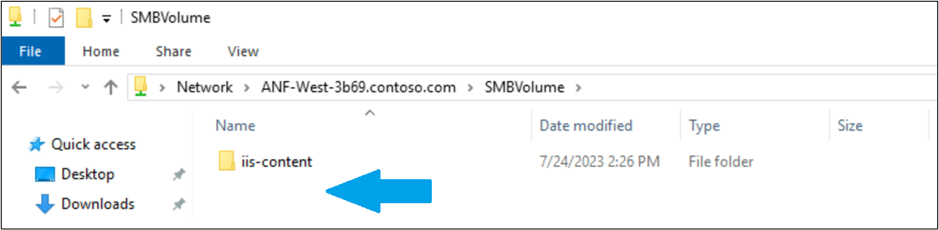

Перечисление на основе доступа

Перечисление на основе доступа — это функция тома Azure NetApp Files S МБ, которая ограничивает перечисление файлов и папок (то есть перечисление содержимого) в S МБ только пользователям с разрешенным доступом к общей папке. Например, если у пользователя нет доступа к чтению файла или папки в общей папке с включенным перечислением на основе доступа, файл или папка не отображаются в списках каталогов. В следующем примере пользователь (smbuser) не имеет доступа к папке с именем ABE в томе Azure NetApp Files S МБ. Доступ имеет только contosoadmin .

В приведенном ниже примере перечисление на основе доступа отключено, поэтому пользователь имеет доступ к каталогу ABE SMBVolume.

В следующем примере перечисление на основе доступа включено, поэтому ABE каталог пользователя SMBVolume не отображается.

Разрешения также расширяются на отдельные файлы. В приведенном ниже примере перечисление на основе доступа отключено и ABE-file отображается пользователю.

При включенном ABE-file перечислении на основе доступа пользователю не отображается.

Общие папки, не доступные для просмотра

Функция общих папок, не доступных для просмотра в Azure NetApp Files, ограничивает доступ клиентов к общей папке S МБ путем скрытия общего ресурса из представления в Windows Обозреватель или при перечислении общих папок в "net view". Только конечные пользователи, которые знают абсолютные пути к общей папке, могут найти общую папку.

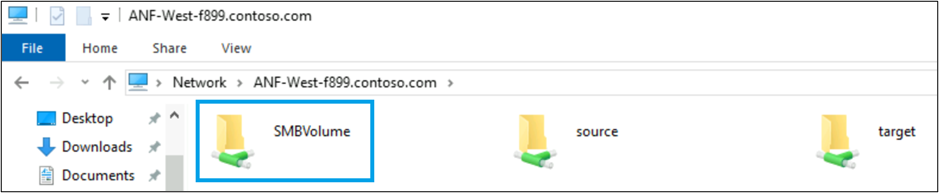

На следующем рисунке свойство общего ресурса, отличное от просмотра, не включено SMBVolume, поэтому том отображается в списке файлового сервера (с помощью \\servername).

При включении общих папок, не включенных SMBVolume в Azure NetApp Files, то же представление файлового сервера исключается SMBVolume.

На следующем изображении общий ресурс SMBVolume содержит общие папки, не доступные для просмотра, в Azure NetApp Files. Если это включено, это представление верхнего уровня файлового сервера.

Несмотря на то, что том в списке не отображается, он остается доступным, если пользователь знает путь к файлу.

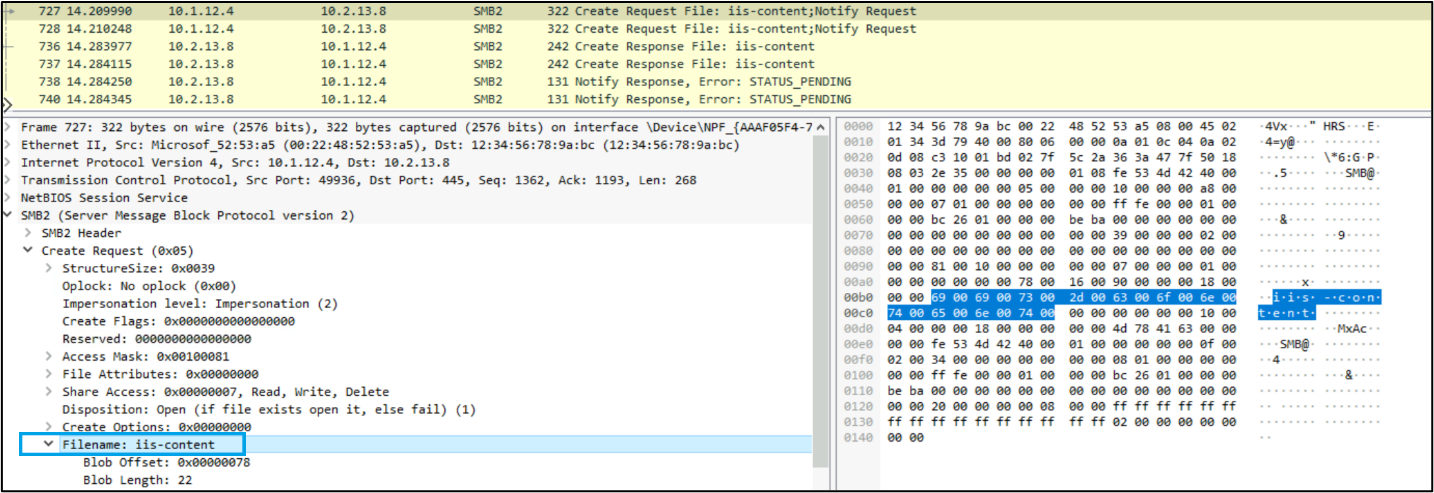

Шифрование S МБ 3

Шифрование S МБ 3 — это функция тома Azure NetApp Files S МБ, которая обеспечивает шифрование через провод для клиентов S МБ для повышения безопасности в средах NAS. На следующем рисунке показана запись сетевого трафика при отключении шифрования S МБ. Конфиденциальная информация, например имена файлов и дескриптор файлов, видима.

Если включено шифрование S МБ, пакеты помечены как зашифрованные, и конфиденциальная информация не отображается. Вместо этого он отображается как "Зашифрованные данные S МБ 3".

S МБ совместное использование списков управления доступом

S МБ общие папки могут управлять доступом к пользователям и группам в домене Active Directory, а также управлять доступом к ним. Первый уровень разрешений, которые оцениваются, — это списки управления доступом (ACL).

S МБ разрешения общего доступа являются более простыми, чем разрешения файлов: они применяют только чтение, изменение или полный контроль. Разрешения общего доступа могут быть переопределены разрешениями файлов и разрешениями файлов можно переопределить с помощью разрешений общего доступа; самое строгое разрешение — это то, что соблюдается. Например, если группе "Все" предоставляется полный контроль над общей папкой (поведение по умолчанию), а определенные пользователи имеют доступ только для чтения к папке через ACL на уровне файла, а доступ на чтение применяется к этим пользователям. Другие пользователи, не перечисленные явным образом в списке ACL, имеют полный контроль

И наоборот, если для конкретного пользователя задано значение "Чтение", но для этого пользователя задано полное управление разрешением на доступ на уровне файла, доступ "Чтение" применяется.

В средах NAS с двумя протоколами S МБ совместно использовать списки управления доступом только к пользователям S МБ. Клиенты NFS используют политики экспорта и правила для правил общего доступа. Таким образом, управление разрешениями на уровне файлов и папок предпочтительнее для списков управления доступом на уровне общего ресурса, особенно для томов NAS с двумя протоколами.

Сведения о настройке списков управления доступом см. в статье "Управление доступом S МБ совместно использовать списки управления доступом в Azure NetApp Files".

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по