Межтенантные ключи, управляемые клиентом, с прозрачным шифрованием данных

Область применения: База данных SQL Azure

Azure Synapse Analytics (только выделенные пулы SQL)

Теперь SQL Azure предлагает поддержку межтенантных ключей, управляемых клиентом (CMK), с прозрачным шифрованием данных (TDE). Межтенантный CMK расширяет сценарий "Принести собственный ключ" (BYOK) для использования TDE без необходимости иметь логический сервер в Azure в том же клиенте Microsoft Entra, что и Azure Key Vault, в котором хранится управляемый клиентом ключ, используемый для защиты сервера.

TDE можно настроить с помощью CMK для База данных SQL Azure для ключей, хранящихся в хранилищах ключей, настроенных в разных клиентах Microsoft Entra. Идентификатор Microsoft Entra (ранее — Azure Active Directory) представляет функцию, называемую федерацией удостоверений рабочей нагрузки, и позволяет ресурсам Azure из одного клиента Microsoft Entra получить доступ к ресурсам в другом клиенте Microsoft Entra.

Сведения о прозрачном шифровании данных для выделенных пулов SQL в рабочих областях Azure Synapse см. в статье Шифрование в Azure Synapse Analytics.

Примечание.

Идентификатор Microsoft Entra ранее был известен как Azure Active Directory (Azure AD).

Распространенный сценарий использования

Возможности CMK между клиентами позволяют поставщикам услуг или независимым поставщикам программного обеспечения (ISV) создавать службы на основе Azure SQL для расширения TDE SQL Azure с помощью возможностей CMK для соответствующих клиентов. С поддержкой межтенантной поддержки CMK клиенты ISV могут владеть хранилищем ключей и ключами шифрования в собственной подписке и клиенте Microsoft Entra. Клиент имеет полный контроль над операциями управления ключами при доступе к ресурсам SQL Azure в клиенте ISV.

Взаимодействие между клиентами

Взаимодействие между клиентами между SQL Azure и хранилищем ключей в другом клиенте Microsoft Entra включается с помощью функции Microsoft Entra, федерации удостоверений рабочей нагрузки.

Поставщики программного обеспечения, развертывающие службы SQL Azure, могут создавать мультитенантное приложение в идентификаторе Microsoft Entra ID, а затем настраивать учетные данные федеративного удостоверения для этого приложения с помощью управляемого удостоверения, назначаемого пользователем. С соответствующим именем приложения и идентификатором приложения клиент или клиент ISV могут установить созданное приложение isV в собственном клиенте. Затем клиент предоставляет субъекту-службе, связанному с разрешениями приложения (необходимыми для Azure SQL), в хранилище ключей в клиенте и предоставляет общий доступ к своему расположению ключей с поставщиком программного обеспечения. После назначения управляемого удостоверения и федеративного удостоверения клиента ресурсу SQL Azure ресурс SQL Azure в клиенте поставщика программного обеспечения может получить доступ к хранилищу ключей клиента.

Дополнительные сведения см. в разделе:

- Настройка кросс-тенантных ключей, управляемых клиентом, для новой учетной записи хранилища

- Настройка кросс-тенантных ключей, управляемых клиентом, для существующей учетной записи хранения

Настройка межтенантного CMK

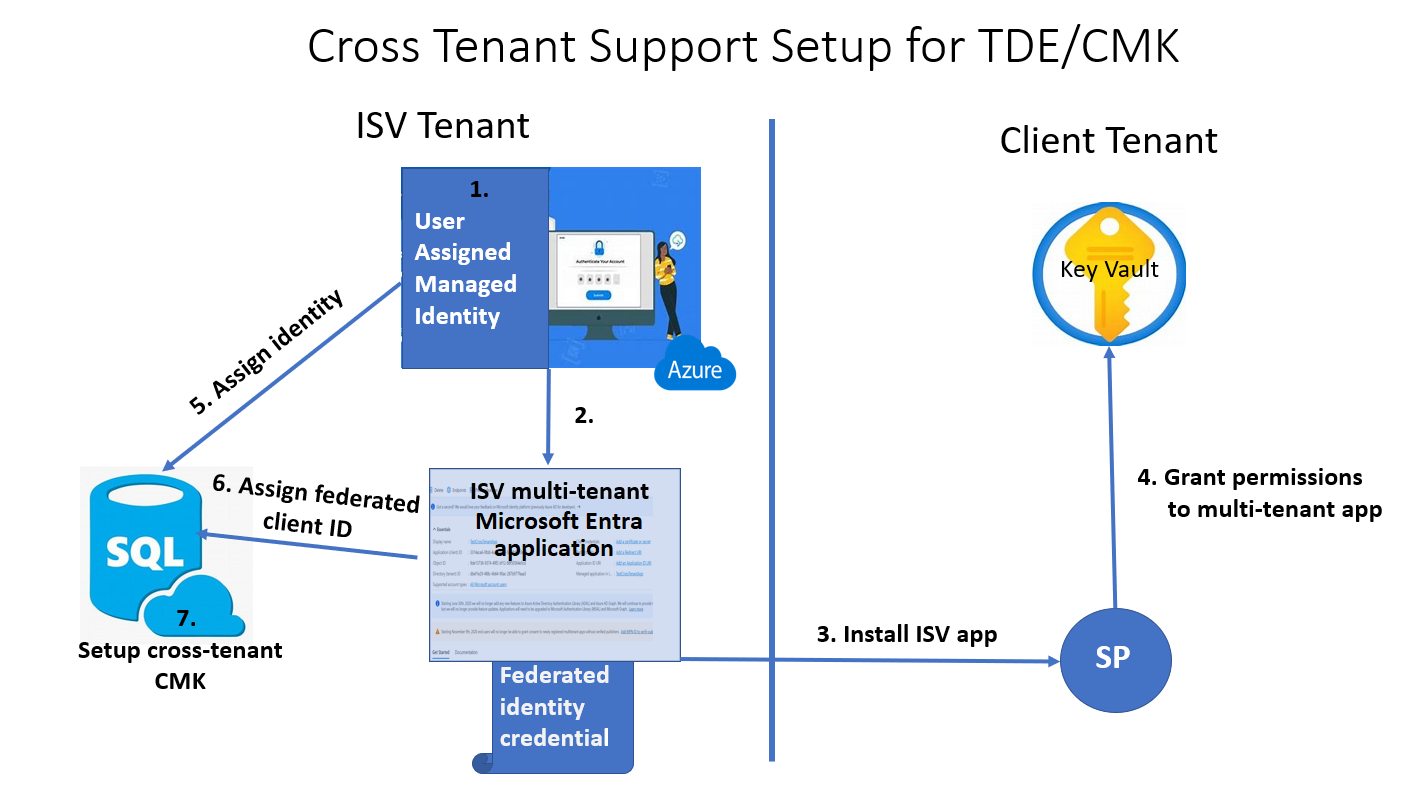

На следующей схеме приведены шаги для сценария, использующего логический сервер SQL Azure, использующий TDE для шифрования неактивных данных с помощью межтенантной cmK с управляемым удостоверением, назначенным пользователем.

Общие сведения о настройке

В клиенте ISV

Создание управляемого удостоверения, назначаемого пользователем

Создание мультитенантного приложения

- Настройка управляемого удостоверения, назначаемого пользователем, в качестве федеративных учетных данных в приложении

В клиенте клиента

Создание или использование существующего хранилища ключей и предоставление разрешений ключа для мультитенантного приложения

Создание нового или использование существующего ключа

Получение ключа из Key Vault и запись идентификатора ключа

В клиенте ISV

Назначьте назначаемое пользователем управляемое удостоверение, созданное в качестве основного удостоверения в меню удостоверений ресурса SQL Azure в портал Azure

Назначьте федеративное удостоверение клиента в том же меню удостоверений и используйте имя приложения.

В меню прозрачного шифрования данных ресурса SQL Azure назначьте идентификатор ключа с помощью идентификатора ключа клиента, полученного от клиента.

Замечания

- Межтенантная cmK с функцией TDE поддерживается только для управляемых удостоверений, назначаемых пользователем. Управляемое удостоверение, назначаемое системой, нельзя использовать для межтенантной cmK с TDE.

- Настройка межтенантной cmK с помощью TDE поддерживается на уровне сервера и на уровне базы данных для База данных SQL Azure. Дополнительные сведения см. в разделе Прозрачное шифрование данных (TDE) с ключами, управляемыми клиентом, на уровне базы данных.

Следующие шаги

См. также

- Создание базы данных SQL Azure, настроенной с назначаемым пользователем управляемым удостоверением и управляемым клиентом TDE

- Настройка кросс-тенантных ключей, управляемых клиентом, для новой учетной записи хранилища

- Настройка кросс-тенантных ключей, управляемых клиентом, для существующей учетной записи хранения

- Прозрачное шифрование данных (TDE) с ключами, управляемыми клиентом на уровне базы данных

- Настройка георепликации и восстановления резервных копий для прозрачного шифрования данных с помощью ключей, управляемых клиентом на уровне базы данных

- Управление удостоверениями и ключами для TDE с ключами, управляемыми клиентом на уровне базы данных

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по