Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применимо к: База данных SQL Azure

В этом руководстве мы рассмотрим шаги по созданию логического сервера Базы данных SQL Azure с прозрачным шифрованием данных (TDE) и ключами, управляемыми клиентом (CMK), с помощью управляемого удостоверения, назначаемого пользователем , для доступа к Azure Key Vault в другом клиенте Microsoft Entra, отличном от клиента логического сервера. Дополнительные сведения см. в разделе "Ключи, управляемые клиентом, для кросс-тенантов с прозрачным шифрованием данных".

Примечание.

Microsoft Entra ID ранее был известен как Azure Active Directory (Azure AD).

Предварительные требования

- В этом руководстве предполагается, что у вас есть два клиента Microsoft Entra.

- Первый содержит ресурс базы данных SQL Azure, мультитенантное приложение Microsoft Entra и управляемое удостоверение, назначаемое пользователем.

- Второй арендатор размещает Azure Key Vault.

- Подробные инструкции по настройке межтенантной cmK и разрешений RBAC, необходимых для настройки приложений Microsoft Entra и Azure Key Vault, см. в одном из следующих руководств:

Необходимые ресурсы у первого арендатора

В этом руководстве предполагается, что первый арендатор принадлежит независимому поставщику программного обеспечения (ISV), а второй арендатор принадлежит их клиенту. Дополнительные сведения об этом сценарии см. в разделе Межтенантные ключи, управляемые клиентом, с прозрачным шифрованием данных.

Прежде чем настроить TDE для базы данных SQL Azure с помощью кросстенантного CMK, необходимо иметь мультитенантное приложение Microsoft Entra, настроенное с пользовательским управляемым удостоверением, назначенным в качестве удостоверяющего федеративного удостоверения для приложения. Следуйте одному из руководств в разделе "Предварительные требования".

В первом арендаторе, где вы планируете создать базу данных SQL Azure, создайте и настройте мультитенантное приложение Microsoft Entra

Настройте управляемое удостоверение, назначенное пользователем как учетные данные федеративного удостоверения для мультитенантного приложения

Запишите имя приложения и идентификатор приложения. Это можно найти в портале Azure>Microsoft Entra ID>Корпоративные приложения и найти созданное приложение.

Необходимые ресурсы у второго арендатора

Примечание.

Модули Azure AD и MSOnline PowerShell устарели с 30 марта 2024 г. Дополнительные сведения см. в обновлении об отмене. После этой даты поддержка этих модулей ограничена поддержкой миграции в пакет SDK Для Microsoft Graph PowerShell и исправления безопасности. Устаревшие модули будут продолжать функционировать до 30 марта 2025 года.

Мы рекомендуем перейти на Microsoft Graph PowerShell для взаимодействия с Microsoft Entra ID (ранее — Azure AD). Часто задаваемые вопросы о миграции см. в разделе "Вопросы и ответы о миграции". Примечание: Версии 1.0.x MSOnline могут столкнуться с перебоями после 30 июня 2024 г.

Во втором клиенте, где находится Azure Key Vault, создайте субъект-службу (приложение) с помощью идентификатора приложения из зарегистрированного приложения из первого клиента. Вот некоторые примеры того, как зарегистрировать мультитенантное приложение. Замените

<TenantID>и<ApplicationID>идентификатором клиента клиента из идентификатора Microsoft Entra ID и идентификатора приложения из мультитенантного приложения соответственно:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Azure CLI:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Перейдите в портал Azure, >, корпоративные приложения и найдите только что созданное приложение.

Создайте Azure Key Vault, если у вас его нет, и создайте ключ.

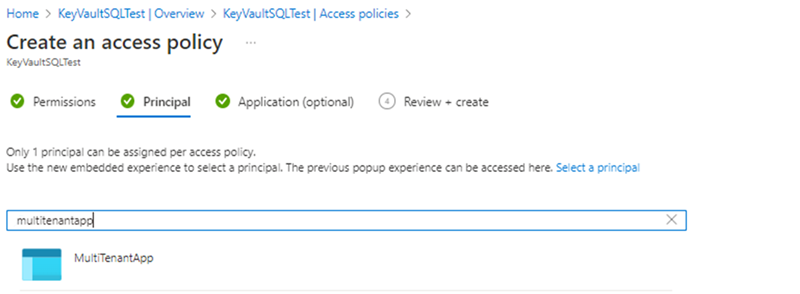

Создайте или задайте политику доступа.

- Выберите разрешения Get, Wrap Key, Unwrap Key в Разрешениях ключа при создании политики доступа

- Выберите мультитенантное приложение, созданное на первом шаге, в параметре субъекта при создании политики доступа.

После создания политики доступа и ключа извлеките ключ из Azure Key Vault и запишите идентификатор ключа.

Создание сервера, настроенного с использованием TDE и межарендного ключа, управляемого клиентом (CMK)

В этом руководстве вы узнаете, как создать логический сервер и базу данных в SQL Azure с управляемым удостоверением, назначаемого пользователем, а также как задать управляемый клиентом ключ между клиентами. Управляемое удостоверение, назначаемое пользователем, является обязательным для настройки управляемого клиентом ключа для прозрачного шифрования данных на этапе создания сервера.

Внимание

Пользователю или приложению, использующим API-интерфейсы для создания логических серверов SQL, требуются роли участника SQL Server и оператора управляемых удостоверений RBAC или выше в подписке.

Перейдите на страницу Выберите вариант развертывания SQL на портале Azure.

Если вы еще не вошли на портал Azure, выполните вход при появлении соответствующего запроса.

В разделе Базы данных SQL оставьте для параметра Тип ресурса значение Отдельная база данных и нажмите кнопку Создать.

На вкладке Основные сведения формы Создание базы данных SQL в разделе Сведения о проекте выберите подходящую подписку Azure.

В разделе Группа ресурсов щелкните Создать новую, введите имя группы ресурсов и нажмите ОК.

Для имени базы данных введите имя базы данных. Например,

ContosoHR.В группе Сервер выберите Создать и заполните форму Новый сервер следующим образом:

- В поле Имя сервера введите уникальное имя сервера. Имена серверов должны быть глобально уникальными для всех серверов в Azure, а не только в рамках подписки. Введите, например

mysqlserver135, и портал Azure проинформирует о доступности этого имени. -

Имя для входа администратора сервера. Введите имя для входа администратора, например

azureuser. - Пароль. Введите пароль, соответствующий требованиям, а затем введите его еще раз в поле Подтверждение пароля.

- Расположение. Выберите расположение из раскрывающегося списка.

- В поле Имя сервера введите уникальное имя сервера. Имена серверов должны быть глобально уникальными для всех серверов в Azure, а не только в рамках подписки. Введите, например

В нижней части страницы нажмите кнопку Далее: сети.

На вкладке Сеть в разделе Метод подключения выберите Общедоступная конечная точка.

В разделе Правила брандмауэра установите переключатель Добавить текущий IP-адрес клиента в положение Да. Оставьте значение Нет для параметра Разрешить доступ к серверу службам и ресурсам Azure. Остальные выбранные элементы на этой странице можно оставить как по умолчанию.

Выберите Далее: безопасность доступа в нижней части страницы.

На вкладке "Безопасность" в разделе "Удостоверение" выберите "Настройка удостоверений".

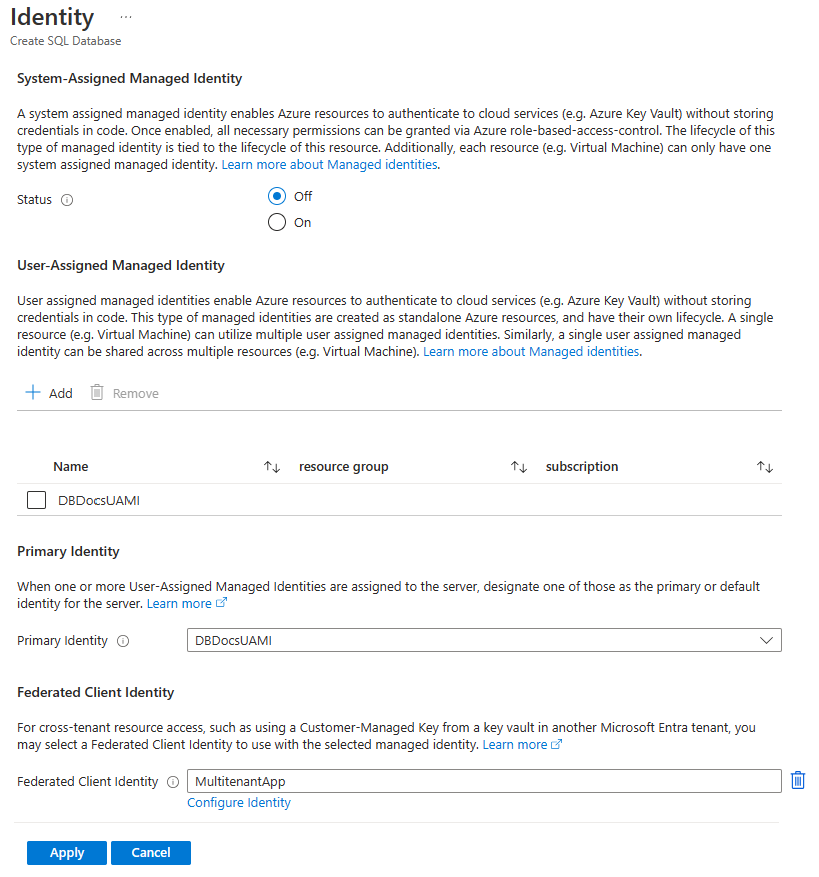

На меню "Удостоверение" выберите "Выкл" для назначенное системой управляемое удостоверение, затем выберите "Добавить" в разделе назначаемое пользователем управляемое удостоверение. Выберите нужную подписку, а затем в разделе "Назначаемые пользователем управляемые удостоверения" выберите требуемое управляемое удостоверение, назначаемое пользователем, из выбранной подписки. Теперь нажмите кнопку Добавить.

В разделе Основное удостоверение выберите то же управляемое удостоверение, назначаемое пользователем, которое было выбрано на предыдущем шаге.

Для федеративного удостоверения клиентавыберите вариант Изменить удостоверение и найдите мультитенантное приложение, созданное в предварительных требованиях.

Примечание.

Если мультитенантное приложение не добавлено в политику доступа к хранилищу ключей с необходимыми разрешениями (Get, Wrap Key, Unwrap Key), то при его использовании для федерации удостоверений на портале Azure будет показано сообщение об ошибке. Убедитесь, что разрешения настроены правильно перед настройкой федеративного удостоверения клиента.

Нажмите кнопку Применить.

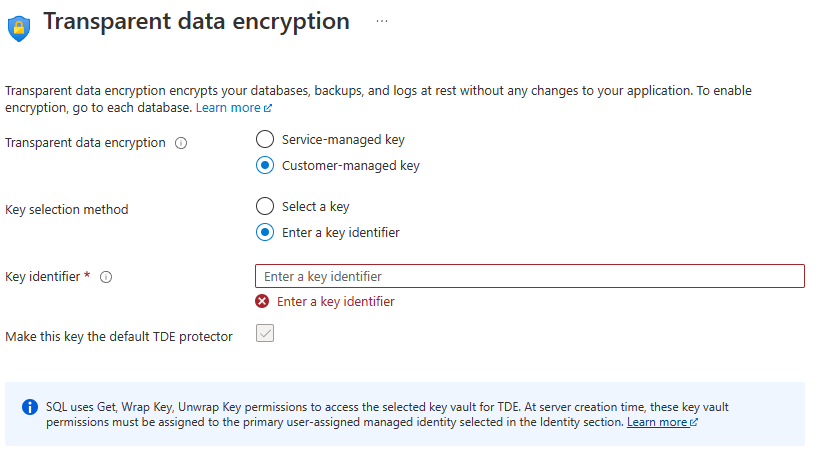

На вкладке "Безопасность" в разделе "Прозрачное шифрование данных" выберите "Настроить прозрачное шифрование данных". Выберите ключ, управляемый клиентом, и появится параметр ввести идентификатор ключа. Добавьте идентификатор ключа, полученный из ключа у второго арендатора.

Нажмите кнопку Применить.

В нижней части страницы щелкните Просмотреть и создать.

На странице Просмотр и создание после проверки нажмите кнопку Создать.

Связанный контент

- Прозрачное шифрование данных (TDE) с ключами, управляемыми клиентом на уровне базы данных

- Настройка георепликации и восстановления резервных копий для прозрачного шифрования данных с помощью ключей, управляемых клиентом на уровне базы данных

- Управление идентификацией и ключами для TDE с ключами, управляемыми клиентом на уровне базы данных

- PowerShell и Azure CLI: включение прозрачного шифрования данных с управляемым пользователем ключом из Azure Key Vault

- Межтенантные ключи, управляемые клиентом, с прозрачным шифрованием данных