Топология сети и подключение для серверов с поддержкой Azure Arc

Серверы с поддержкой Azure Arc позволяют управлять физическими серверами и виртуальными машинами Windows и Linux (размещенными в локальной среде или сторонним поставщиком облачных служб) с помощью плоскости управления Azure. В этом документе рассматриваются основные рекомендации по проектированию и рекомендации по подключению к серверам с поддержкой Azure Arc в рамках руководства по целевой зоне в масштабе предприятия Cloud Adoption Framework.

В этой статье предполагается, что вы успешно реализовали целевую зону корпоративного масштаба и установили гибридные сетевые подключения и, следовательно, сосредоточены на подключении к подключенному агенту компьютера с поддержкой Azure Arc. Дополнительные сведения об этом условии см. в обзоре корпоративного масштаба и руководстве по реализации.

Архитектура

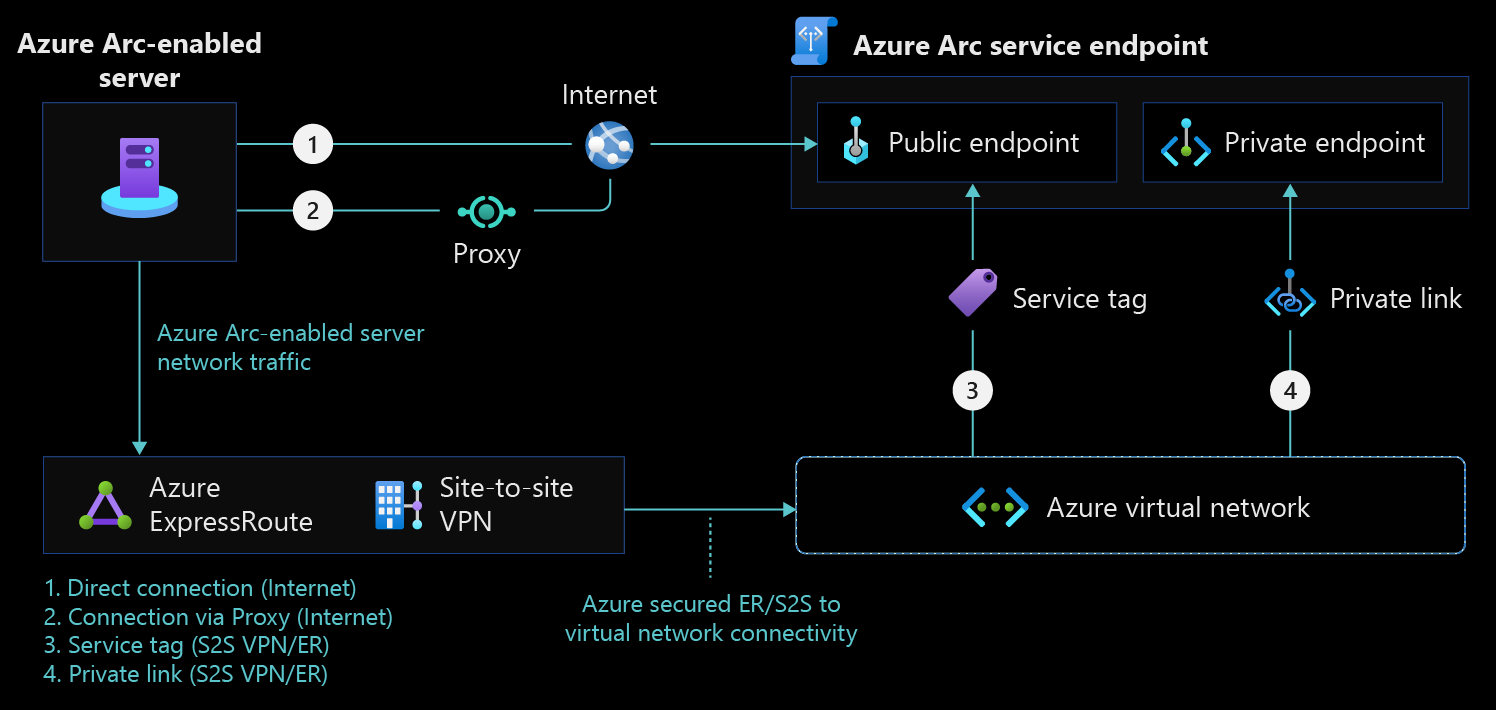

На следующей схеме показана концептуальная эталонная архитектура для подключения серверов с поддержкой Azure Arc.

Рекомендации по проектированию

В следующем списке представлен обзор рекомендаций по проектированию сети для серверов с поддержкой Azure Arc.

- Определите метод подключения агента: просмотрите существующую инфраструктуру, требования к безопасности и определите, как агент подключенного компьютера будет взаимодействовать с Azure из локальной сети или других поставщиков облачных служб. Это подключение может проходить непосредственно через Интернет, через прокси-сервер или реализовать Приватный канал для частного подключения.

- Управление доступом к тегам службы Azure: создайте автоматизированный процесс, чтобы обеспечить обновление правил брандмауэра и прокси-сети в соответствии с требованиями к сети агента подключенной машины.

- Защита сетевого подключения к Azure Arc. Настройка операционной системы компьютера для использования протокола TLS версии 1.2. Старые версии не рекомендуется использовать из-за известных уязвимостей.

- Определение метода подключения расширений: расширения Azure, развернутые на сервере с поддержкой Azure Arc, обычно должны взаимодействовать с другими службами Azure. Это подключение может выполняться непосредственно с помощью общедоступных сетей, через брандмауэр или через прокси-сервер. Если для разработки требуется частное подключение, вам потребуется выполнить дополнительные действия , помимо настройки частных конечных точек для агента Arc, чтобы включить подключение к частной конечной точке для каждой службы, к которым обращается расширение. Кроме того, рассмотрите возможность использования общих или выделенных каналов с точки зрения затрат, доступности и пропускной способности.

- Просмотрите общую архитектуру подключения: просмотрите область проектирования сетевой топологии и подключения целевой зоны Azure корпоративного масштаба, чтобы оценить влияние серверов с поддержкой Azure Arc на общее подключение.

Рекомендации по проектированию

Определение метода подключения агента Azure Arc

Серверы с поддержкой Azure Arc позволяют подключать гибридные компьютеры с помощью следующих методов:

- Прямое подключение, при необходимости от брандмауэра или прокси-сервера

- Приватный канал Azure

Прямое подключение

Серверы с поддержкой Azure Arc обеспечивают прямое подключение к общедоступным конечным точкам Azure. С помощью этого метода подключения все агенты компьютера открывают подключение через Интернет с помощью общедоступной конечной точки. Агент подключенного компьютера для Linux и Windows передает исходящий трафик в Azure с помощью протокола HTTPS (TCP/443).

При использовании метода прямого подключения необходимо проверить доступ к Интернету для агента подключенного компьютера. Рекомендуется настроить необходимые правила сети.

Прокси-сервер или подключение брандмауэра (необязательно)

Если компьютер использует брандмауэр или прокси-сервер для обмена данными через Интернет, агент подключается к исходящему трафику с помощью протокола HTTPS.

Если исходящее подключение ограничено брандмауэром или прокси-сервером, обязательно разрешите диапазоны IP-адресов в соответствии с требованиями к сети агента подключенного компьютера. Если разрешить агенту взаимодействовать с службой только требуемые диапазоны IP-адресов или доменные имена, используйте теги служб и URL-адреса для настройки брандмауэра или прокси-сервера.

При развертывании расширений на серверах с поддержкой Azure Arc каждое расширение подключается к собственной конечной точке или конечной точке, и необходимо также разрешить все соответствующие URL-адреса в брандмауэре или прокси-сервере. Добавление этих конечных точек гарантирует детализацию защищенного сетевого трафика для соблюдения принципа наименьших привилегий (PoLP).

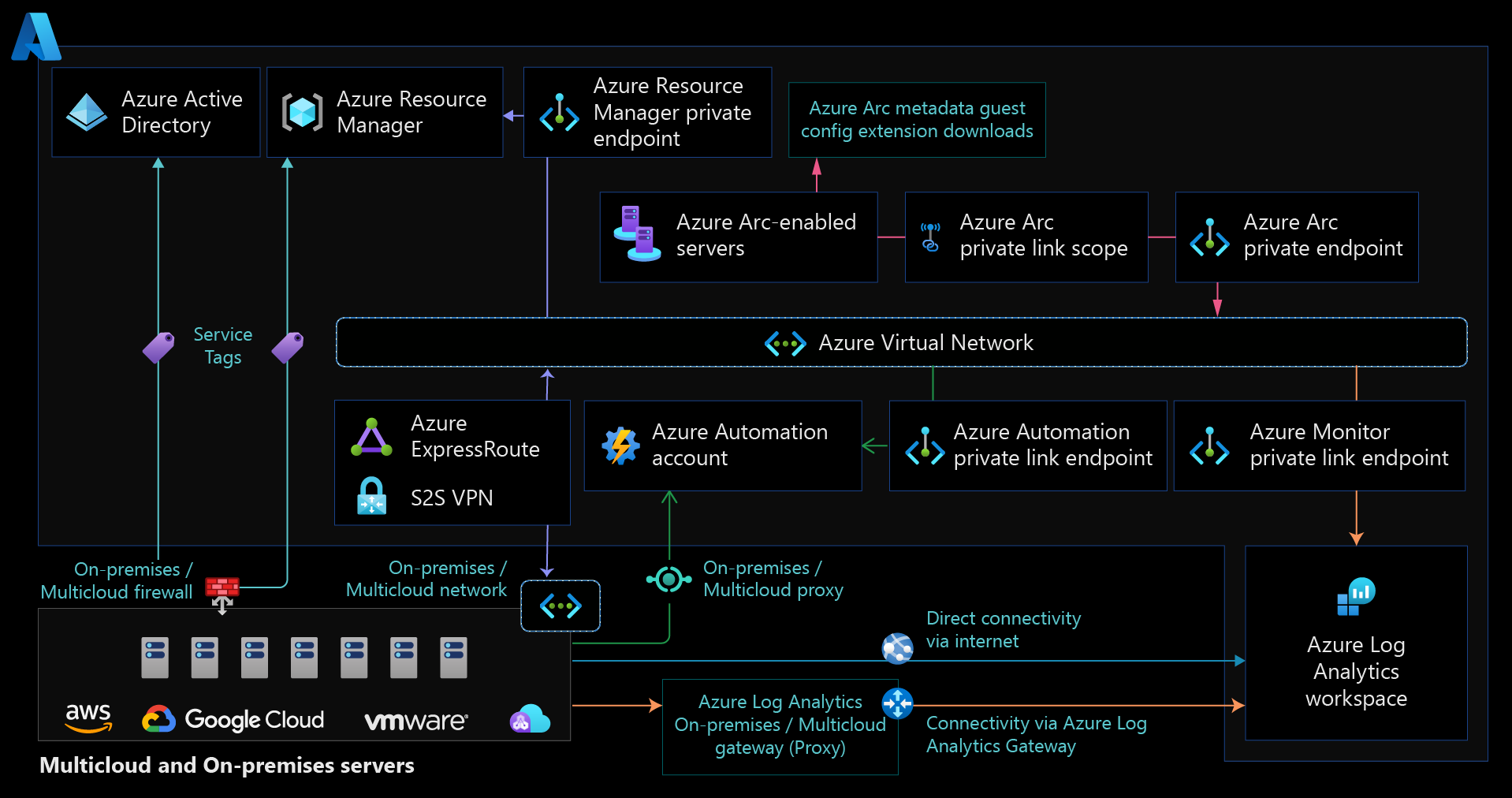

Приватный канал

Используя сервер с поддержкой Azure Arc с областью Приватный канал Arc, вы можете убедиться, что весь трафик от агентов Arc остается в сети. Эта конфигурация имеет преимущества безопасности: трафик не проходит через Интернет, и вам не нужно открывать столько исходящих исключений на брандмауэре центра обработки данных. Однако использование Приватный канал накладывает ряд проблем управления при увеличении общей сложности и затрат, особенно для глобальных организаций. Примеры таких трудностей:

- Выбор использования областей Arc Приватный канал охватывает все клиенты Arc в одной области DNS. Некоторые клиенты Arc не могут использовать частные конечные точки, а некоторые используют общедоступные при совместном использовании DNS-сервера (без обходных решений, таких как политики DNS).

- Клиенты Arc либо все частные конечные точки в основном регионе, либо DNS должны быть настроены таким образом, чтобы те же имена частных конечных точек разрешались на разные IP-адреса (например, с помощью выборочно реплицированных разделов DNS для dns, интегрированных с Active Directory). Если вы используете одни и те же частные конечные точки для всех клиентов Arc, необходимо иметь возможность направлять трафик из всех сетей в частные конечные точки.

- Дополнительные шаги необходимы для обеспечения использования частных конечных точек для всех служб Azure, к которым обращается программные компоненты расширений, развернутые с помощью Arc, например рабочих областей Log Analytics, учетных записей службы автоматизации, Key Vault или служба хранилища Azure.

- Подключение к идентификатору Записи Azure использует общедоступную конечную точку, поэтому клиентам по-прежнему требуется доступ к Интернету.

- Если ExpressRoute используется для частного подключения, рассмотрите рекомендации по устойчивости каналов, шлюзов, подключений и ExpressRoute Direct.

Из-за этих проблем мы рекомендуем оценить, является ли Приватный канал обязательным требованием для реализации Arc. Учитывайте, что с общедоступными конечными точками трафик будет зашифрован и в зависимости от того, как использовать Arc для серверов, может быть ограничен трафиком управления и метаданных. Проблемы безопасности можно устранить путем реализации элементов управления безопасностью локального агента.

Дополнительные сведения см. в ограничениях и ограничениях, связанных с поддержкой Приватный канал arc.

Совет

Дополнительные сведения см. в Приватный канал Azure безопасности.

Управление доступом к тегам службы Azure

Рекомендуется реализовать автоматизированный процесс для поддержания правил брандмауэра и сети прокси-сервера в соответствии с требованиями к сети Azure Arc.

Защита сетевого подключения к Azure Arc

Мы рекомендуем использовать протокол 1.2 для обеспечения безопасности передаваемых данных в Azure. Более старые версии ПРОТОКОЛА TLS/Secure Sockets Layer (SSL) были обнаружены уязвимыми и не рекомендуется.

Определение метода подключения расширений

При включении любого из поддерживаемых расширений виртуальных машин с поддержкой Azure Arc эти расширения подключаются к другим службам Azure. Важно определить метод подключения для этих расширений: непосредственно, за прокси-сервером или брандмауэром или с помощью Приватный канал Azure.

Если серверы с поддержкой Azure Arc используют прокси-сервер или брандмауэр, необходимо также разрешить все URL-адреса, необходимые для расширений, так как они будут взаимодействовать с собственными конечными точками.

Если вы используете Приватный канал, необходимо настроить Приватный канал для каждой службы.

Следующие шаги

Дополнительные рекомендации по внедрению гибридного облака см. в следующих ресурсах:

- Ознакомьтесь со сценариями Запуска Azure Arc.

- Просмотрите предварительные требования для серверов с поддержкой Azure Arc.

- Проверьте необходимую конфигурацию сети для метода подключения Приватный канал.

- Узнайте, как работают Приватный канал серверы с поддержкой Azure Arc.

- Планирование масштабируемого развертывания серверов с поддержкой Azure Arc.

- Запланируйте настройку Приватный канал.

- Чтобы устранить проблемы с подключением, ознакомьтесь с руководством по устранению неполадок с агентом сервера с поддержкой Azure Arc.

- Дополнительные сведения о Azure Arc см. в схеме обучения Azure Arc.