Сопоставление инфраструктуры как шаблонов кода с облачными ресурсами

Сопоставление шаблонов инфраструктуры как кода (IaC) с облачными ресурсами помогает обеспечить согласованную, безопасную и аудиту подготовку инфраструктуры. Она поддерживает быстрое реагирование на угрозы безопасности и подход к обеспечению безопасности. Сопоставление можно использовать для обнаружения неправильных конфигураций в ресурсах среды выполнения. Затем исправьте на уровне шаблона, чтобы обеспечить отсутствие смещения и упростить развертывание с помощью методологии CI/CD.

Необходимые компоненты

Чтобы задать Microsoft Defender для облака для сопоставления шаблонов IaC с облачными ресурсами, вам потребуется:

- Учетная запись Azure с настроенным Defender для облака. Если у вас еще нет учетной записи Azure, создайте ее бесплатно.

- Среда Azure DevOps, настроенная в Defender для облака.

- Включена функция управления облачной безопасностью Defender (CSPM ).

- Azure Pipelines настроен для запуска расширения Microsoft Security DevOps Azure DevOps.

- Шаблоны IaC и облачные ресурсы, настроенные с поддержкой тегов. Средства с открытым кодом, такие как Yor_trace , можно использовать для автоматического тега шаблонов IaC.

- Поддерживаемые облачные платформы: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Поддерживаемые системы управления исходным кодом: Azure DevOps

- Поддерживаемые языки шаблонов: Azure Resource Manager, Bicep, CloudFormation, Terraform

Примечание.

Microsoft Defender для облака использует только следующие теги из шаблонов IaC для сопоставления:

yor_tracemapping_tag

См. сопоставление между шаблоном IaC и облачными ресурсами

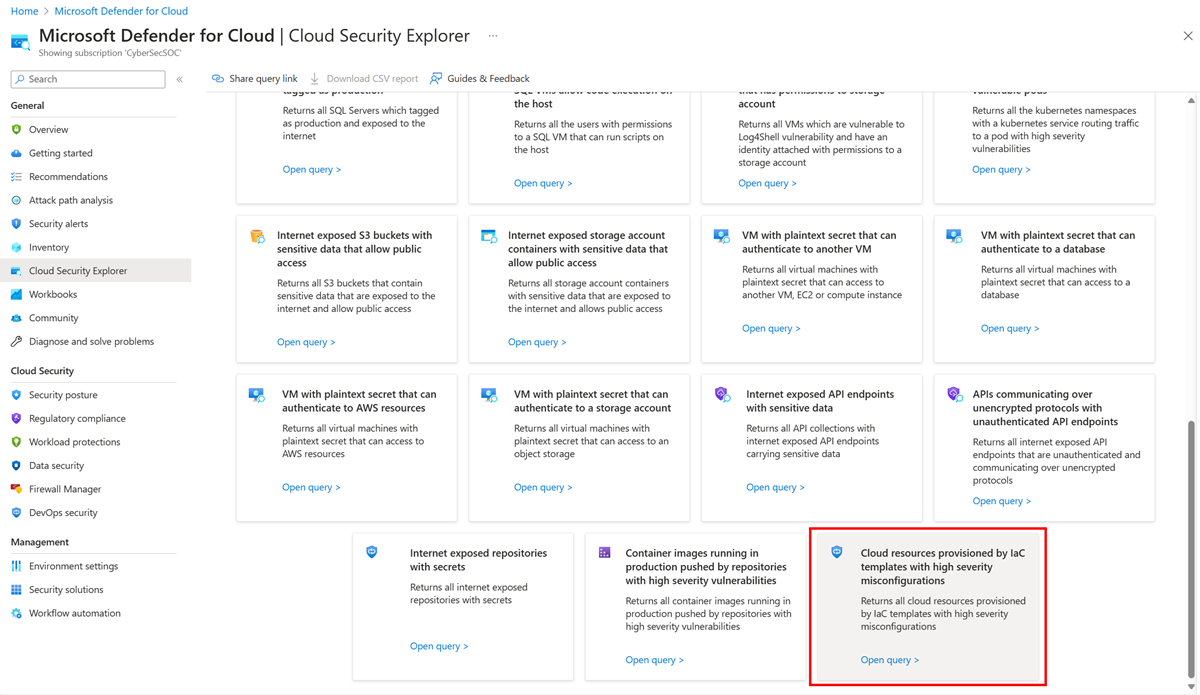

Чтобы увидеть сопоставление между шаблоном IaC и облачными ресурсами в Cloud Security Обозреватель:

Войдите на портал Azure.

Перейдите к Microsoft Defender для облака Cloud Security Обозреватель>.

В раскрывающемся меню найдите и выберите все облачные ресурсы.

Чтобы добавить в запрос дополнительные фильтры, выберите +.

В категории Identity и Access добавьте подфильтр, подготовленный.

В категории DevOps выберите репозитории Code.

После создания запроса выберите "Поиск ", чтобы запустить запрос.

Кроме того, выберите встроенные облачные ресурсы, подготовленные шаблонами IaC с неправильной настройкой серьезности.

Примечание.

Сопоставление шаблонов IaC и облачных ресурсов может занять до 12 часов в Cloud Security Обозреватель.

(Необязательно) Создание примеров тегов сопоставления IaC

Чтобы создать примеры тегов сопоставления IaC в репозиториях кода:

В репозитории добавьте шаблон IaC, содержащий теги.

Вы можете начать с примера шаблона.

Чтобы выполнить фиксацию непосредственно в главной ветви или создать новую ветвь для этой фиксации, нажмите кнопку "Сохранить".

Убедитесь, что вы включили задачу Microsoft Security DevOps в конвейер Azure.

Убедитесь, что журналы конвейера показывают, что в этом ресурсе обнаружен тегов IaC. Поиск указывает, что Defender для облака успешно обнаруженных тегов.

Связанный контент

- Дополнительные сведения о безопасности DevOps см. в Defender для облака.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по