Руководство. Изучение и обнаружение угроз для устройств Интернета вещей

Интеграция Microsoft Defender для Интернета вещей и Microsoft Sentinel позволяет командам SOC эффективно и эффективно обнаруживать и реагировать на угрозы безопасности в сети. Расширьте возможности безопасности с помощью решения Microsoft Defender для Интернета вещей, набора пакетного содержимого, настроенного специально для данных Defender для Интернета вещей, включающих правила аналитики, книги и сборники схем.

Изучив это руководство, вы:

- Установка решения Microsoft Defender для Интернета вещей в рабочей области Microsoft Sentinel

- Узнайте, как исследовать оповещения Defender для Интернета вещей в инцидентах Microsoft Sentinel

- Сведения о правилах аналитики, книгах и сборниках схем, развернутых в рабочей области Microsoft Sentinel с помощью решения Microsoft Defender для Интернета вещей

Важно!

В настоящее время центр содержимого Microsoft Sentinel находится в предварительной версии, так как это решение Microsoft Defender для Интернета вещей. Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Необходимые компоненты

Прежде чем начать, убедитесь, что у вас есть:

Разрешения на чтение и запись в рабочей области Microsoft Sentinel. Дополнительные сведения см. в статье Разрешения в Microsoft Sentinel.

Завершенное руководство. Подключение Microsoft Defender для Интернета вещей с помощью Microsoft Sentinel.

Установка решения "Defender для Интернета вещей"

Решения Microsoft Sentinel помогают адаптировать содержимое Microsoft Sentinel, связанное с безопасностью, для определенного соединителя данных с помощью одного процесса.

Решение Microsoft Defender для Интернета вещей интегрирует данные Defender для Интернета вещей с возможностями оркестрации безопасности, автоматизации и реагирования (SOAR), предоставляя встроенные и оптимизированные сборники схем для автоматизированного реагирования и предотвращения.

Чтобы установить решение, выполните следующие действия.

В Microsoft Sentinel в разделе "Управление содержимым" выберите центр контента и найдите решение Microsoft Defender для Интернета вещей .

В правом нижнем углу выберите Просмотреть сведения, а затем — Создать. Выберите подписку, группу ресурсов и рабочую область, в которой необходимо установить решение, а затем просмотрите связанное содержимое системы безопасности, которое будет развернуто.

Когда все будет готово, выберите Просмотр и создание, чтобы установить решение.

Дополнительные сведения см. в статьях О содержимом и решениях Microsoft Sentinel и Централизованное обнаружение и развертывание стандартного содержимого и решений.

Встроенные средства обнаружения угроз в Defender для Интернета вещей

Соединитель данных Microsoft Defender для Интернета вещей включает правило безопасности Майкрософт по умолчанию с именем "Создание инцидентов на основе оповещений Azure Defender для IOT", которое автоматически создает новые инциденты для всех обнаруженных оповещений Defender для Интернета вещей.

Решение Microsoft Defender для Интернета вещей содержит более подробный набор встроенных правил аналитики, созданных специально для данных Defender для Интернета вещей и точной настройки инцидентов, созданных в Microsoft Sentinel для соответствующих оповещений.

Чтобы использовать встроенные оповещения Defender для Интернета вещей, выполните следующие действия.

На странице Microsoft Sentinel Analytics найдите и отключите инциденты создания на основе правила оповещений Azure Defender для IOT. Этот шаг предотвращает создание повторяющихся инцидентов в Microsoft Sentinel для этих же оповещений.

Выполните поиск и включите любые из следующих встроенных правил аналитики, установленных с помощью решения Microsoft Defender для Интернета вещей :

Имя правила Description Недопустимые коды функций для трафика ICS/SCADA Недопустимые коды функций в оборудовании контроля надзора и получения данных (SCADA) могут указывать на одно из следующих:

– неправильная конфигурация приложения, например из-за обновления встроенного ПО или переустановки;

– вредоносные действия. Например, угроза кибератаки, направленная на использование недопустимых значений в протоколе, чтобы воспользоваться уязвимостью в программируемом логическом контроллере (ПЛК), например, переполнение буфера.Обновление встроенного ПО Неавторизованные обновления встроенного ПО могут указывать на вредоносные действия в сети, например угрозу кибератаки, при которой выполняется попытка управлять встроенным ПО ПЛК, чтобы нарушить его работу. Неавторизованные изменения PLC Несанкционированные изменения кода логики лестницы PLC могут быть одним из следующих:

– индикация новой функциональной возможности в ПЛК;

– неправильная конфигурация приложения, например из-за обновления встроенного ПО или переустановки;

– вредоносные действия в сети, например угроза кибератаки, при которой выполняется попытка управлять программированием ПЛК, чтобы нарушить его работу.Небезопасное состояние ключа ПЛК Новый режим может указывать на то, что ПЛК не защищен. Если оставить ПЛК в незащищенном режиме работы, злоумышленники получат возможность совершать на нем вредоносные действия, например, загрузку программы.

И в случае взлома ПЛК могут пострадать устройства и процессы, взаимодействующие с ним. Это может повлиять на общую надежность и безопасность системы.Остановка ПЛК Команда остановки ПЛК может указывать на неправильную конфигурацию приложения, вызвавшую остановку работы ПЛК, или на вредоносную активность в сети. Например угроза кибератаки, при которой выполняется попытка управлять программированием ПЛК, чтобы нарушить работу сети. В сети обнаружена подозрительная вредоносная программа Наличие в сети подозрительных вредоносных программ указывает на то, что выполняется попытка взломать рабочую среду. Несколько проверок в сети Несколько проверок в сети могут быть признаком одного из следующих вариантов:

— новое устройство в сети

— новые функциональные возможности существующего устройства

— неправильное настройка приложения, например из-за обновления встроенного ПО или переустановки

– вредоносное действие в сети выполняется для рекогносцировки.Подключение к Интернету Обмен данными ОТ-устройства с адресами в Интернете может указывать на неправильную конфигурацию приложения, например, когда антивирусное программное обеспечение пытается загрузить обновления с внешнего сервера, или на вредоносную активность в сети. Неавторизованное устройство в сети SCADA Как неавторизованное устройство в сети может обозначаться авторизованное, новое устройство, недавно установленное в сети, или же это может указывать на несанкционированную или даже вредоносную активность в сети, например, угрозы кибератаки, при которых выполняется попытка управлять сетью SCADA. Неавторизованная конфигурация DHCP в сети SCADA Неавторизованная конфигурация DHCP в сети может указывать на то, что в сети работает новое, неавторизованное устройство.

Это может быть законным, новым устройством, недавно развернутым в сети, или признаком несанкционированной или даже вредоносной активности в сети, например кибер-угрозой, пытающейся управлять сетью SCADA.Чрезмерное количество попыток входа Чрезмерное количество попыток входа может указывать на неправильную конфигурацию службы, человеческую ошибку или вредоносную активность в сети, например, угрозы кибератаки, при которых выполняется попытка управлять сетью SCADA. Высокая пропускная способность в сети Необычно высокая пропускная способность может быть признаком наличия в сети новой службы/процесса, например, резервного копирования, или признаком вредоносной активности в сети, например, угрозы кибератаки, при которых выполняется попытка управлять сетью SCADA. Отказ в обслуживании Это предупреждение фиксирует атаки, которые могут помешать использованию или надлежащей работе системы DCS. Несанкционированный удаленный доступ к сети Несанкционированный удаленный доступ к сети может привести к нарушению безопасности целевого устройства.

Это означает, что если другое устройство в сети будет взломано, к целевым устройствам можно будет получить удаленный доступ, что увеличит площадь атаки.Трафик на датчике не обнаружен Датчик, который больше не обнаруживает сетевой трафик, указывает на то, что система может быть небезопасной.

Исследование инцидентов Defender для Интернета вещей

После настройки данных Defender для Интернета вещей для активации новых инцидентов в Microsoft Sentinel начните расследование этих инцидентов в Microsoft Sentinel, как и другие инциденты.

Чтобы исследовать инциденты Microsoft Defender для Интернета вещей, выполните следующее:

В Microsoft Sentinel перейдите на страницу "Инциденты ".

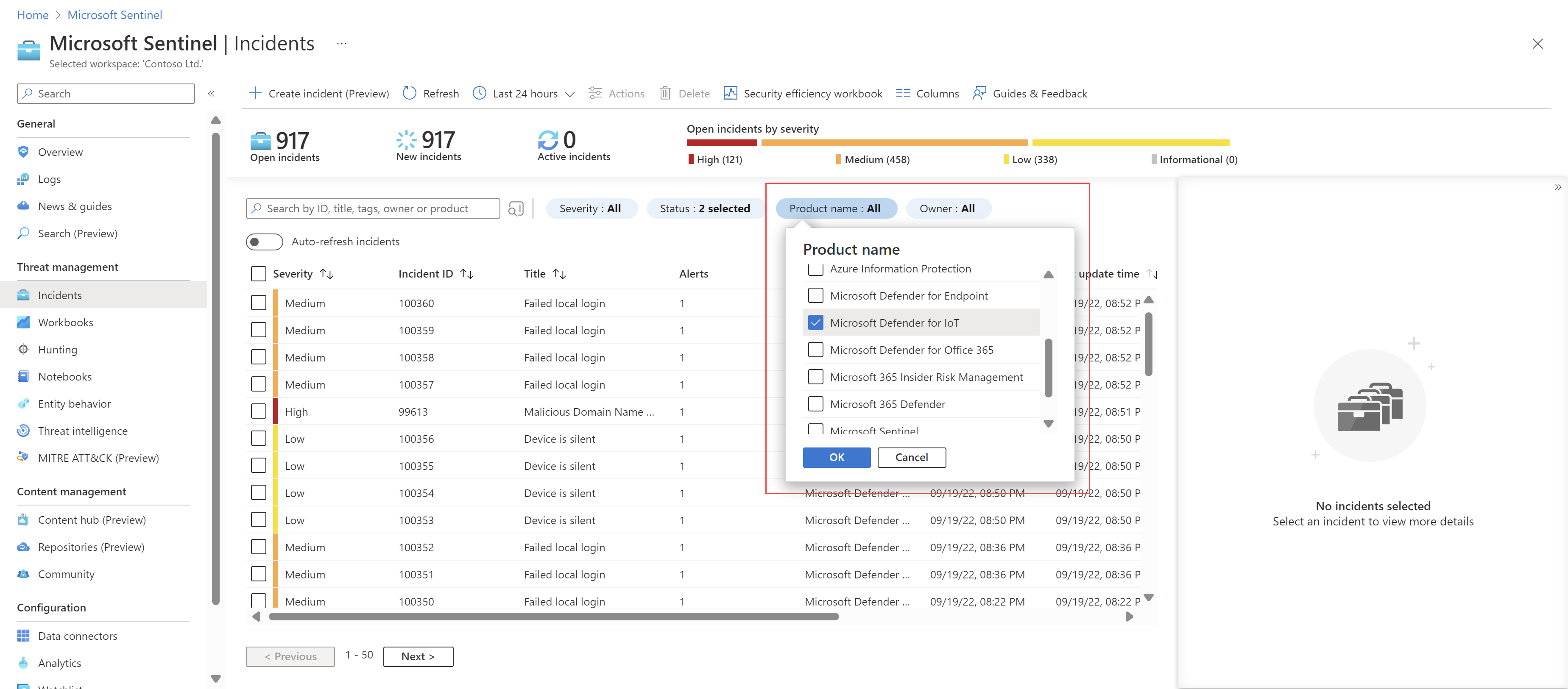

Над сеткой инцидентов выберите фильтр имени продукта и снимите флажок "Выбрать все ". Затем выберите Microsoft Defender для Интернета вещей, чтобы просмотреть только инциденты, инициируемые оповещениями Defender для Интернета вещей . Например:

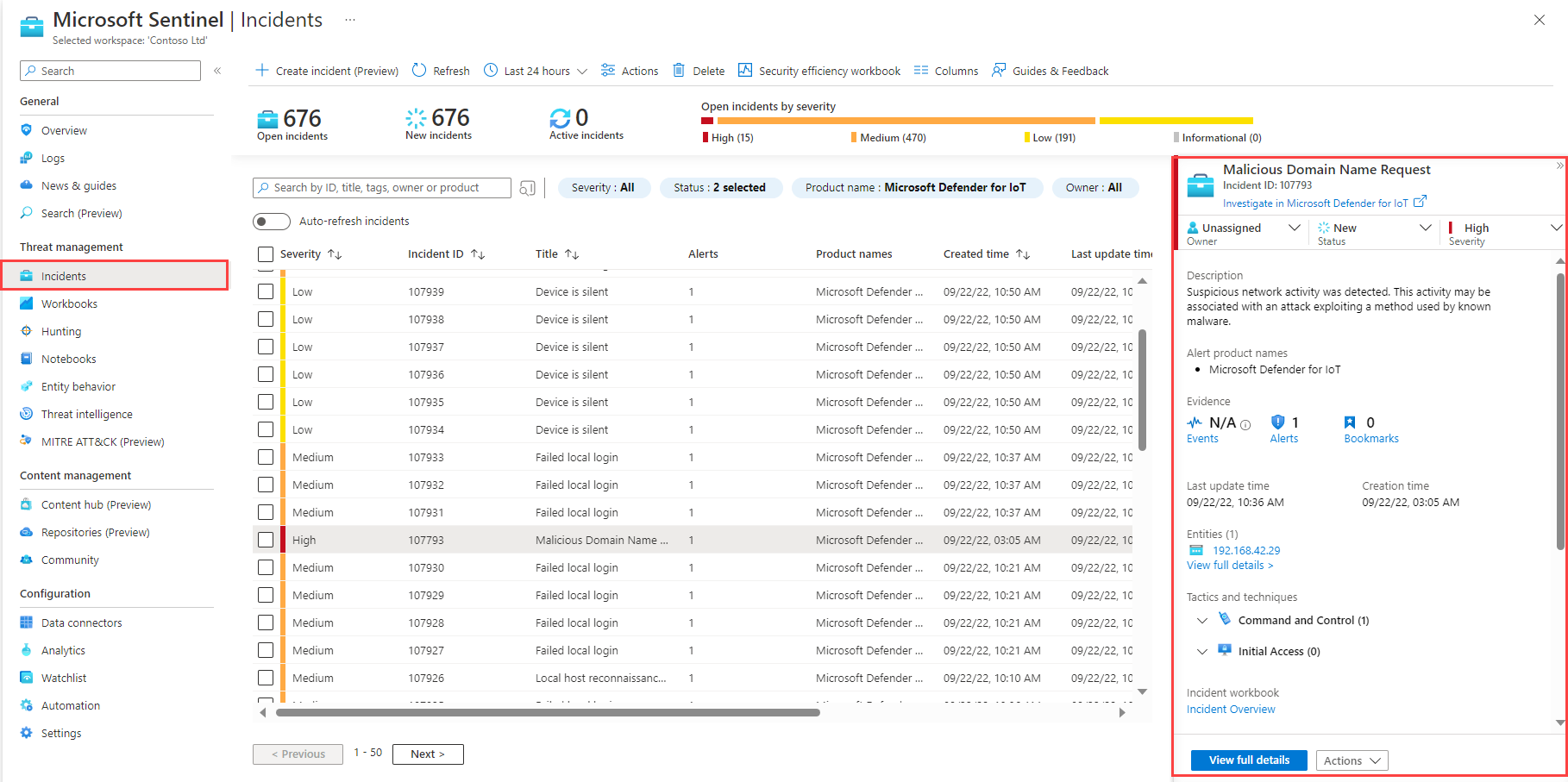

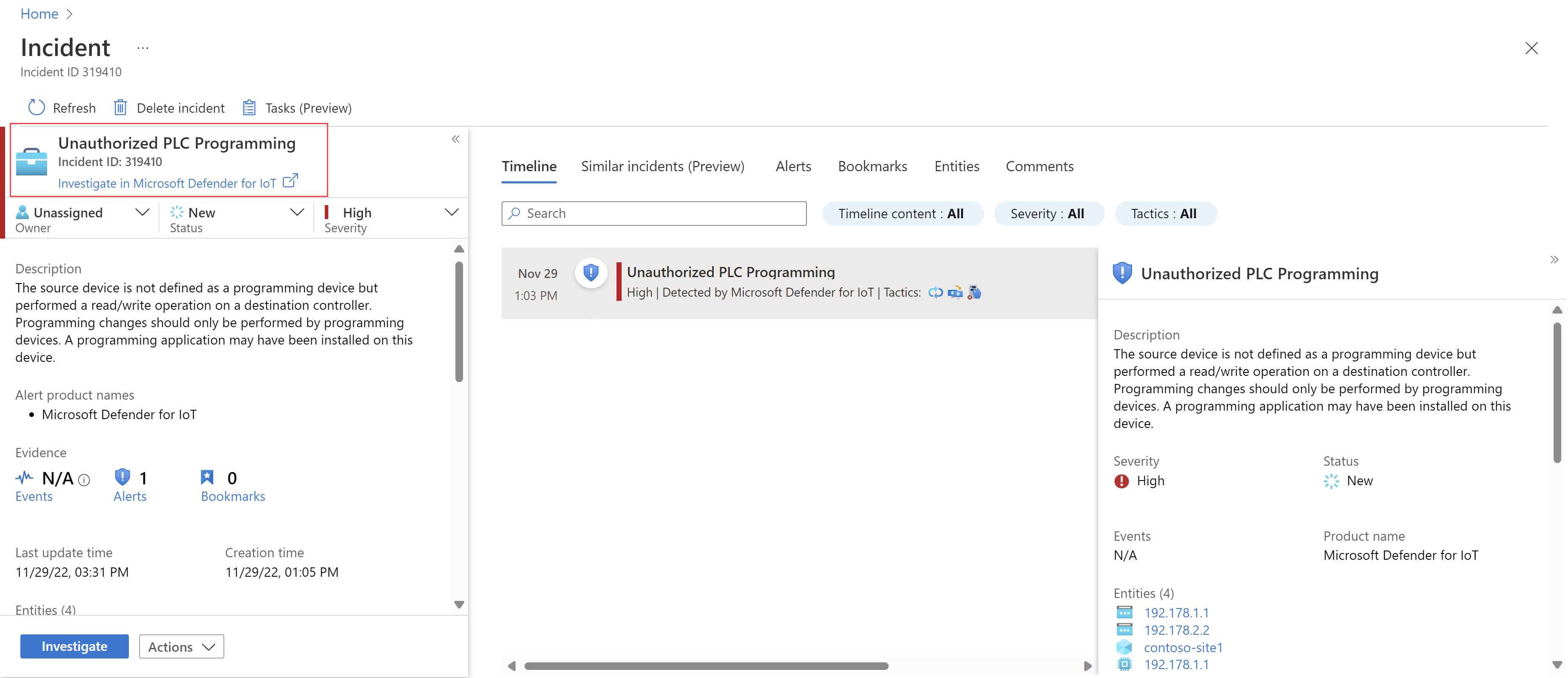

Выберите конкретный инцидент, чтобы начать расследование.

В области сведений об инциденте справа просмотрите такие сведения, как серьезность инцидентов, сводка сущностей, любые сопоставленные тактики или методы MITRE ATT&CK и многое другое. Например:

Выберите "Просмотреть полные сведения", чтобы открыть страницу сведений об инциденте, где можно еще больше детализации. Например:

Сведения о влиянии и физическом расположении инцидента с помощью таких сведений, как сайт устройства Интернета вещей, зона, имя датчика и важность устройства.

Узнайте о рекомендуемых шагах по исправлению, выбрав оповещение в временная шкала инцидента и просмотрев область действий по исправлению.

Выберите сущность устройства Интернета вещей из списка сущностей, чтобы открыть страницу сущности устройства. Дополнительные сведения см. в статье "Дополнительные сведения о сущностях устройств Интернета вещей".

Дополнительные сведения см. в разделе Исследование инцидентов с помощью Microsoft Sentinel.

Совет

Чтобы изучить инцидент в Defender для Интернета вещей, выберите ссылку "Исследование в Microsoft Defender для Интернета вещей " в верхней части области сведений об инциденте на странице "Инциденты ".

Дополнительные сведения о сущностях устройств Интернета вещей

Когда вы расследуете инцидент в Microsoft Sentinel и откроете область сведений об инциденте справа, выберите сущность устройства Интернета вещей из списка сущностей , чтобы просмотреть дополнительные сведения о выбранной сущности. Определите устройство Интернета вещей значком устройства Интернета вещей: ![]()

Если сущность устройства Интернета вещей не отображается сразу, выберите "Просмотреть полные сведения", чтобы открыть полную страницу инцидента, а затем проверка вкладку "Сущности". Выберите сущность устройства Интернета вещей, чтобы просмотреть дополнительные данные сущности, такие как основные сведения об устройстве, контактные данные владельца и временная шкала событий, произошедших на устройстве.

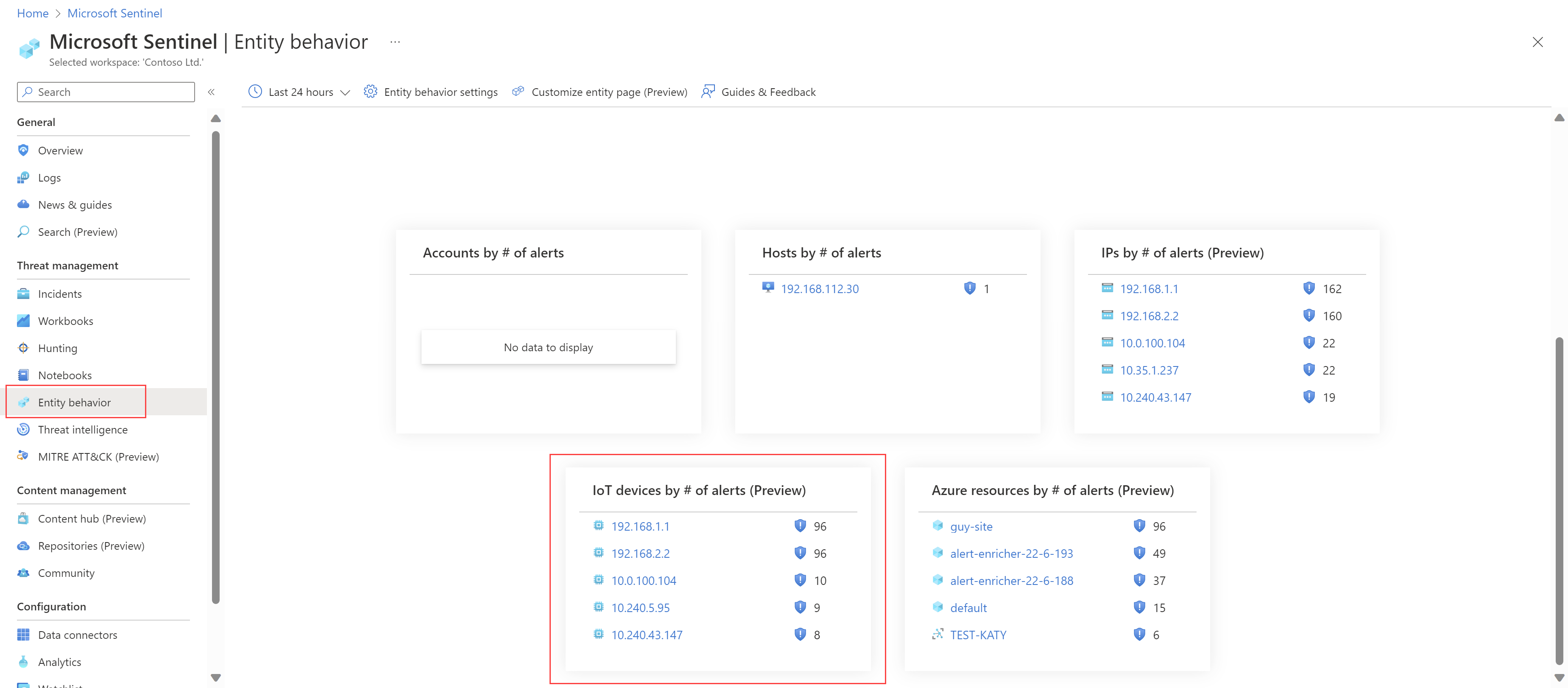

Чтобы детализировать еще больше, выберите ссылку сущности устройства IoT и откройте страницу сведений об сущности устройства или найдите уязвимые устройства на странице поведения сущности Microsoft Sentinel. Например, просмотрите пять устройств Интернета вещей с наибольшим количеством оповещений или найдите устройство по IP-адресу или имени устройства:

Дополнительные сведения см. в статье "Исследование сущностей с помощью страниц сущностей в Microsoft Sentinel " и "Исследование инцидентов с помощью Microsoft Sentinel".

Изучение оповещения в Defender для Интернета вещей

Чтобы открыть оповещение в Defender для Интернета вещей для дальнейшего изучения, включая возможность доступа к данным PCAP оповещений, перейдите на страницу сведений об инциденте и выберите " Исследовать" в Microsoft Defender для Интернета вещей. Например:

Откроется страница сведений о оповещении Defender для Интернета вещей для связанного оповещения. Дополнительные сведения см. в статье "Исследование и реагирование на оповещение сети OT".

Визуализация и отслеживание данных Defender для Интернета вещей

Чтобы визуализировать и отслеживать данные Defender для Интернета вещей, используйте книги, развернутые в рабочей области Microsoft Sentinel в рамках решения Microsoft Defender для Интернета вещей.

Книги Defenders для Интернета вещей предоставляют интерактивные исследования для сущностей OT на основе открытых инцидентов, уведомлений оповещений и действий для ресурсов OT. Они также предоставляют опыт охоты в рамках платформы MITRE ATT&CK® для ICS, и предназначены для того, чтобы аналитики, инженеры по безопасности и MSSPs могли получить ситуационные сведения о состоянии безопасности OT.

Просмотрите книги в Microsoft Sentinel на вкладке Управление угрозами > Книги > Мои книги. Дополнительные сведения см. в статье Визуализация собранных данных.

В следующей таблице описаны книги, включенные в решение Microsoft Defender для Интернета вещей:

| Книга | Description | Журналы |

|---|---|---|

| Обзор | Панель мониторинга, отображающая сводку ключевых метрик для инвентаризации устройств, обнаружения угроз и уязвимостей. | Использует данные из Azure Resource Graph (ARG) |

| Инвентаризация устройств | Отображает такие данные, как: ИМЯ УСТРОЙСТВА OT, тип, IP-адрес, Mac address, Model, OS, Серийный номер, Поставщик, Протоколы, Открытые оповещения и CVEs и рекомендации на устройство. Можно фильтровать по сайтам, зонам и датчикам. | Использует данные из Azure Resource Graph (ARG) |

| Инциденты | Отображает такие данные, как: – метрики инцидентов, самые частые инциденты, инциденты с течением времени, инциденты по протоколам, инциденты по типам устройств, инциденты по поставщикам и инциденты по IP-адресам; – списки инцидентов по степени серьезности, среднему времени реагирования на инцидент, среднему времени устранения инцидента и причинах закрытия инцидента. |

Использует данные из следующего журнала: SecurityAlert |

| Оповещения | Отображает такие данные, как: Метрики оповещений, основные оповещения, оповещения с течением времени, оповещение по серьезности, оповещение по ядру, оповещение по типу устройства, оповещение по поставщику и оповещению по IP-адресу. | Использует данные из Azure Resource Graph (ARG) |

| MITRE ATT&CK® для ICS | Отображает такие данные, как: количество тактик, подробные сведения о тактике, количество тактик за определенное время, количество техник. | Использует данные из следующего журнала: SecurityAlert |

| Уязвимости | Отображает уязвимости и CVEs для уязвимых устройств. Можно фильтровать по сайту устройства и серьезности CVE. | Использует данные из Azure Resource Graph (ARG) |

Автоматизация реагирования на оповещения Defender для Интернета вещей

Сборники схем — это коллекции автоматических действий по исправлению, которые можно запускать из Microsoft Sentinel как подпрограмму. Сборник схем может помочь автоматизировать и организовывать реагирование на угрозы. При активации правилом аналитики или правилом автоматизации он может вручную или автоматически запускаться в ответ на конкретные оповещения или инциденты.

Решение Microsoft Defender для Интернета вещей включает встроенные сборники схем, которые предоставляют следующие функции:

- Автоматическое закрытие инцидентов

- Отправка Уведомления по электронной почте по рабочей строке

- Создание нового билета ServiceNow

- Обновление состояний оповещений в Defender для Интернета вещей

- Автоматизация рабочих процессов для инцидентов с активными CVEs

- Отправка электронной почты владельцу устройства IoT/OT

- Инциденты, связанные с очень важными устройствами

Прежде чем использовать встроенные сборники схем, обязательно выполните необходимые действия, как показано ниже.

Дополнительные сведения см. в разделе:

- Руководство. Использование сборников схем с правилами автоматизации в Microsoft Sentinel

- Автоматизация реагирования на угрозы с помощью сборников схем в Microsoft Sentinel

Предварительные требования сборника схем

Прежде чем использовать встроенные сборники схем, убедитесь, что необходимо выполнить следующие предварительные требования для каждой сборники схем:

- Убедитесь, что допустимые подключения сборника схем

- Добавление требуемой роли в подписку

- Подключение инциденты, соответствующие правила аналитики и сборник схем

Убедитесь, что допустимые подключения сборника схем

Эта процедура помогает убедиться, что каждый шаг подключения в сборнике схем имеет допустимые подключения и необходим для всех сборников схем решений.

Чтобы убедиться, что допустимые подключения:

В Microsoft Sentinel откройте сборник схем из сборников схем службы автоматизации>Active.

Выберите сборник схем, чтобы открыть его в качестве приложения логики.

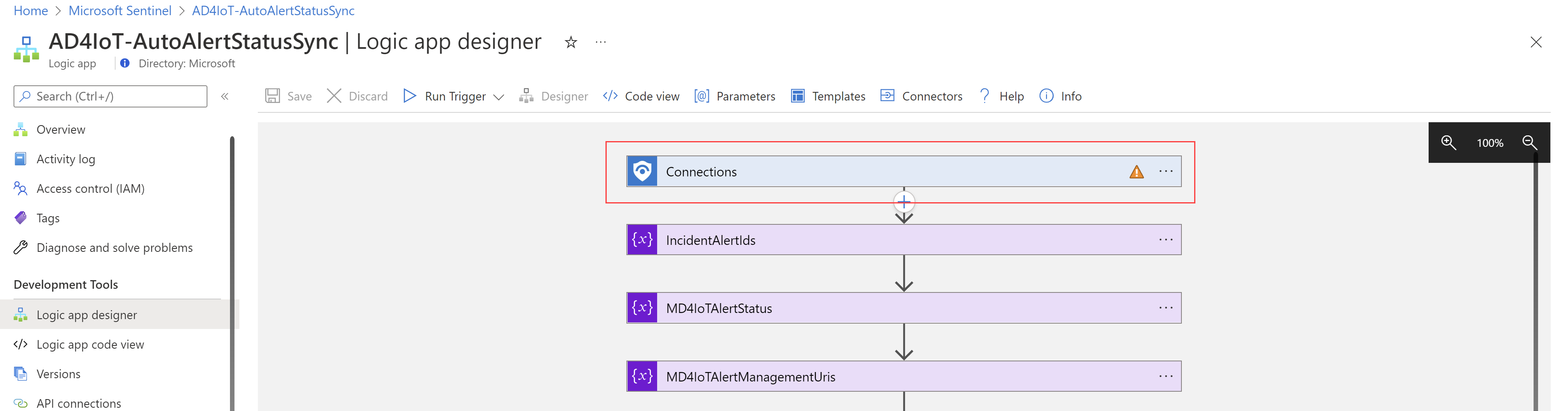

В открытом в качестве приложения логики сборнике схем выберите Конструктор приложений логики. Разверните каждый шаг в приложении логики, чтобы проверка для недопустимых подключений, которые указываются оранжевым треугольником предупреждения. Например:

Важно!

Обязательно разверните каждый шаг в приложении логики. Недопустимые подключения могут скрываться в других шагах.

Выберите Сохранить.

Добавление требуемой роли в подписку

В этой процедуре описывается, как добавить требуемую роль в подписку Azure, в которой установлена сборник схем, и требуется только для следующих сборников схем:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Обязательные роли отличаются на сборник схем, но шаги остаются одинаковыми.

Чтобы добавить требуемую роль в подписку, выполните следующее:

В Microsoft Sentinel откройте сборник схем из сборников схем службы автоматизации>Active.

Выберите сборник схем, чтобы открыть его в качестве приложения логики.

После открытия сборника схем в качестве приложения логики выберите Удостоверение> Назначаемое системой, а затем в области Разрешения нажмите кнопку Назначения ролей Azure.

На странице Назначения ролей Azure выберите Добавить назначение ролей.

В области Добавление назначения ролей выполните приведенные ниже действия.

Определите область как подписку.

В раскрывающемся списке выберите подписку, в которой установлен сборник схем.

В раскрывающемся списке "Роль" выберите одну из следующих ролей в зависимости от сборника схем, с которыми вы работаете:

Имя сборника схем Role AD4IoT-AutoAlertStatusSync администратор безопасности; AD4IoT-CVEAutoWorkflow Читатель AD4IoT-SendEmailtoIoTOwner Читатель AD4IoT-AutoTriageIncident Читатель

По завершении выберите Сохранить.

Подключение инциденты, соответствующие правила аналитики и сборник схем

В этой процедуре описывается, как настроить правило аналитики Microsoft Sentinel для автоматического запуска сборников схем на основе триггера инцидента и требуется для всех сборников схем решений.

Чтобы добавить правило аналитики, выполните приведенные действия.

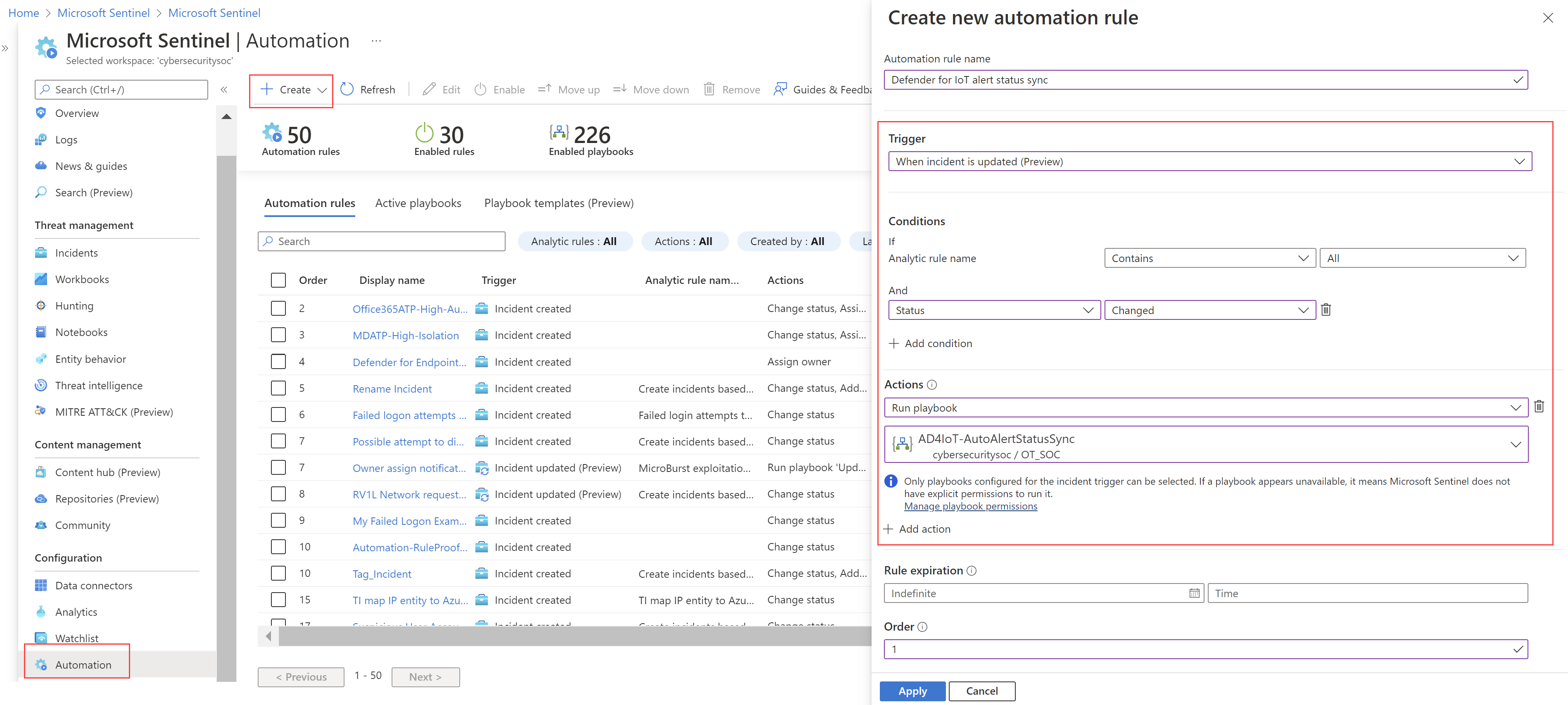

В Microsoft Sentinel перейдите к правилам автоматизации автоматизации>.

Чтобы создать новое правило автоматизации, выберите "Создать>правило автоматизации".

В поле триггера выберите один из следующих триггеров в зависимости от сборника схем, с которыми вы работаете:

- Сборник схем AD4IoT-AutoAlertStatusSync: выберите триггер обновления инцидента.

- Все остальные сборники схем решений: выберите триггер при создании инцидента

В области Условия выберите Если > Имя правила аналитики > Содержит, а затем выберите конкретные аналитические правила, относящиеся к Defender для Интернета вещей в вашей организации.

Например:

Вы можете использовать готовые аналитические правила, изменить готовое содержимое или создать собственное. Дополнительные сведения см. в разделе Встроенные средства обнаружения угроз в Defender для Интернета вещей.

В области "Действия" выберите имя сборника схем run.>

Выберите Выполнить.

Совет

Вы также можете вручную запустить сборник схем по запросу. Это может быть полезно в ситуациях, когда требуется больше контроля над процессами оркестрации и реагирования. Дополнительные сведения см. в разделе "Запуск сборника схем по запросу".

Автоматическое закрытие инцидентов

Имя сборника схем: AD4IoT-AutoCloseIncidents

В некоторых случаях действия по обслуживанию генерируют предупреждения в Microsoft Sentinel, которые могут отвлечь команду SOC от решения реальных проблем. Этот сборник схем автоматически закрывает инциденты, созданные на основе таких оповещений в течение указанного периода обслуживания, явно анализируя поля сущности устройства IoT.

Как использовать этот сборник схем:

- Введите соответствующий период времени, когда ожидается проведение технического обслуживания, и IP-адреса любых соответствующих ресурсов, например, перечисленных в файле Excel.

- Создайте список наблюдения, включающий в себя IP-адреса актива, по которым оповещения должны обрабатываться автоматически.

Отправка Уведомления по электронной почте по рабочей строке

Имя сборника схем: AD4IoT-MailByProductionLine

Этот сборник схем отправляет почту для уведомления определенных заинтересованных лиц о предупреждениях и событиях, происходящих в вашей среде.

Например, если у вас есть специальные команды по безопасности, отвечающие за конкретные линейки продуктов или географические расположения, вы можете захотеть, чтобы эти команды получали уведомления об оповещениях, относящихся к их обязанностям.

Чтобы воспользоваться этим сборником схем, создайте список наблюдения, в котором будут сопоставлены имена датчиков и почтовые адреса всех заинтересованных лиц, которых вы хотите оповещать.

Создание запроса в ServiceNow

Имя сборника схем: AD4IoT-NewAssetServiceNowTicket

Как правило, сущность, которой разрешено программировать ПЛК, — это рабочая станция проектирования. Следовательно, злоумышленники могут попытаться создать рабочие станции проектирования, чтобы иметь возможность выполнять вредоносное программирование ПЛК.

Этот сборник схем создает запрос в ServiceNow при каждом обнаружении новой рабочей станции проектирования, выполняя явный синтаксический анализ полей сущности устройства IoT.

Обновление состояний оповещений в Defender для Интернета вещей

Имя сборника схем: AD4IoT-AutoAlertStatusSync

Этот сборник схем обновляет состояния оповещений в Defender для Интернета вещей всякий раз, когда обновляется состояние связанного оповещения в Microsoft Sentinel.

Эта синхронизация переопределяет любое состояние, определенное в Defender для Интернета вещей, на портале Azure или консоли датчика, чтобы состояния оповещений соответствовали состоянию связанного инцидента.

Автоматизация рабочих процессов для инцидентов с активными CVEs

Имя сборника схем: AD4IoT-CVEAutoWorkflow

В этом сборнике схем добавляются активные CVEs в комментарии к инциденту затронутых устройств. Автоматическая проверка выполняется, если CVE критически важна, и уведомление по электронной почте отправляется владельцу устройства, как определено на уровне сайта в Defender для Интернета вещей.

Чтобы добавить владельца устройства, измените владельца сайта на странице "Сайты и датчики " в Defender для Интернета вещей. Дополнительные сведения см. в разделе "Параметры управления сайтами" из портал Azure.

Отправка электронной почты владельцу устройства IoT/OT

Имя сборника схем: AD4IoT-SendEmailtoIoTOwner

Эта сборник схем отправляет сообщение электронной почты с сведениями об инциденте владельцу устройства, как определено на уровне сайта в Defender для Интернета вещей, чтобы они могли начать расследование, даже отвечая непосредственно из автоматизированной электронной почты. Варианты ответа:

Да, это ожидается. Выберите этот параметр, чтобы закрыть инцидент.

Нет этого не ожидается. Выберите этот параметр, чтобы сохранить инцидент активным, увеличить серьезность и добавить тег подтверждения в инцидент.

Инцидент автоматически обновляется на основе ответа, выбранного владельцем устройства.

Чтобы добавить владельца устройства, измените владельца сайта на странице "Сайты и датчики " в Defender для Интернета вещей. Дополнительные сведения см. в разделе "Параметры управления сайтами" из портал Azure.

Инциденты, связанные с очень важными устройствами

Имя сборника схем: AD4IoT-AutoTriageIncident

Эта сборник схем обновляет уровень серьезности инцидентов в соответствии с уровнем важности устройств, участвующих.

Следующие шаги

Дополнительные сведения см. в нашем блоге: защита критической инфраструктуры с помощью Microsoft Sentinel: ИТ/OT Threat Monitoring Solution

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по