Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Брандмауэр Azure — это облачная и интеллектуальная служба безопасности брандмауэра сети, которая обеспечивает защиту от угроз верхнего уровня для облачных рабочих нагрузок Azure. Это полностью управляемый брандмауэр как услуга с встроенным высоким уровнем доступности и неограниченной масштабируемостью облака. Брандмауэр Azure проверяет трафик на востоке и на северо-юге. Чтобы понять эти типы трафика, ознакомьтесь с трафиком на востоке и на северо-юге.

Брандмауэр Azure доступен в трех номерах SKU: "Базовый", "Стандартный" и "Премиум".

Замечание

Брандмауэр Azure — это одна из служб, составляющих категорию "Безопасность сети" в Azure. Другие службы в этой категории включают защиту от атак DDoS Azure и брандмауэр веб-приложений Azure. Каждая служба имеет собственные уникальные возможности и варианты использования. Дополнительные сведения об этой категории служб см. в разделе "Безопасность сети".

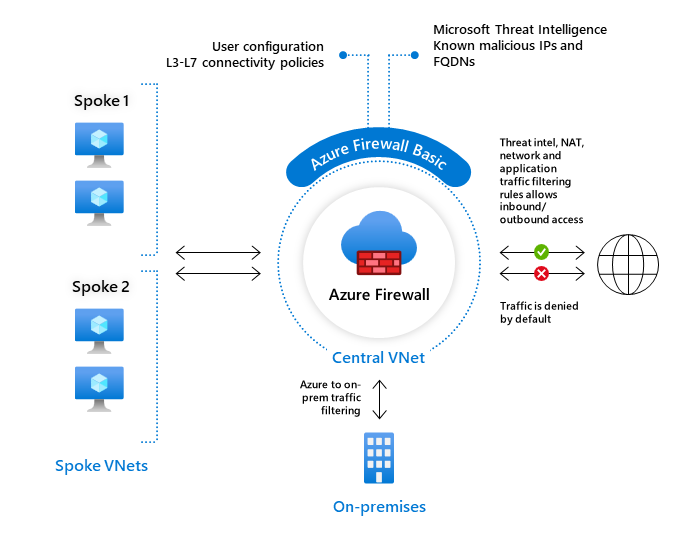

Брандмауэр Azure базовый

Azure Firewall Basic предназначен для малого и среднего бизнеса (SMB) для защиты облачных сред Azure. Она обеспечивает необходимую защиту по доступной цене.

Основные ограничения Azure Firewall Basic включают:

- Поддерживает только режим оповещения угроз Intel

- Фиксированный модуль масштабирования с двумя виртуальными серверными экземплярами

- Рекомендуется для сред с предполагаемой пропускной способностью 250 Мбит/с

Дополнительные сведения см. в разделе "Функции брандмауэра Azure" по номеру SKU.

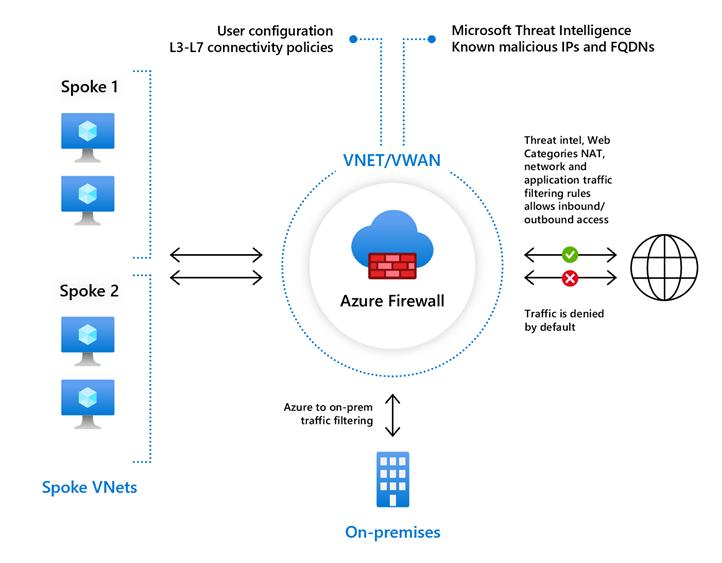

Брандмауэр Azure категории "Стандартный"

Брандмауэр Azure Standard предлагает фильтрацию уровня L3-L7 и потоки разведданных об угрозах непосредственно из Microsoft Cyber Security. Он может оповещать и блокировать трафик от и к известным вредоносным IP-адресам и доменам, которые обновляются в режиме реального времени, чтобы защититься от новых и возникающих угроз.

Дополнительные сведения см. в разделе "Функции брандмауэра Azure" по номеру SKU.

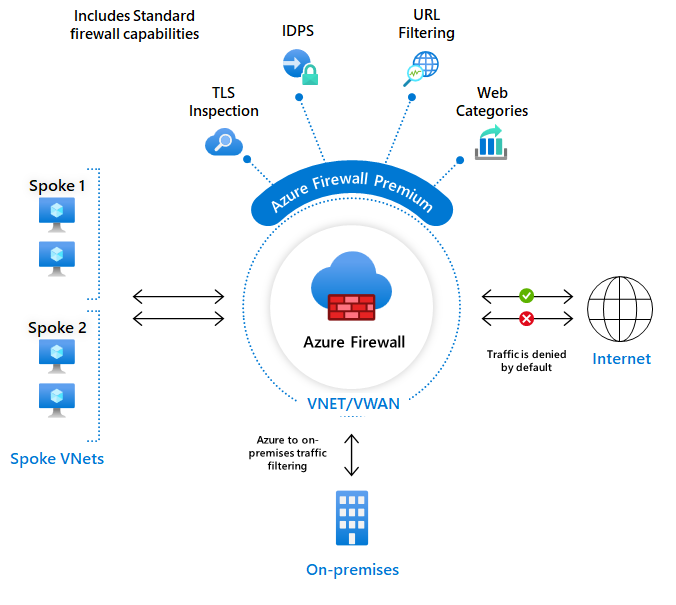

Брандмауэр Azure категории "Премиум"

Брандмауэр Azure Premium предоставляет расширенные возможности, включая систему обнаружения и предотвращения вторжений (IDPS) на основе подписей для быстрого обнаружения атак, выявляя специфические шаблоны. Эти шаблоны могут включать последовательности байтов в сетевом трафике или известные вредоносные последовательности инструкций, используемые вредоносными программами. С более чем 67000 подписей в более чем 50 категориях, обновленных в режиме реального времени, он защищает от новых и новых эксплойтов, таких как вредоносные программы, фишинг, добыча монет и атаки троянцев.

Дополнительные сведения см. в разделе "Функции брандмауэра Azure" по номеру SKU.

Сравнение возможностей

Чтобы сравнить все функции SKU брандмауэра Azure, см. Как выбрать нужный SKU брандмауэра Azure согласно вашим потребностям.

Диспетчер брандмауэра Azure

Диспетчер брандмауэра Azure позволяет централизованно управлять брандмауэрами Azure в нескольких подписках. Он использует политики брандмауэра для применения общего набора правил и конфигураций сети и приложений к брандмауэрам в рамках вашего арендатора.

Диспетчер брандмауэров поддерживает брандмауэры как в виртуальных сетях, так и в средах Виртуальной глобальной сети (безопасный виртуальный концентратор). Безопасные виртуальные центры используют решение автоматизации маршрутов Виртуальная глобальная сеть для упрощения маршрутизации трафика в брандмауэр с помощью всего нескольких шагов.

Дополнительные сведения см. в разделе диспетчера брандмауэра Azure.

Цены и соглашение об уровне обслуживания

Сведения о ценах см. в разделе "Цены на брандмауэр Azure".

Сведения об уровне обслуживания см. в разделе об уровне обслуживания брандмауэра Azure.

Поддерживаемые регионы

Список поддерживаемых регионов см. в продуктах Azure, доступных по регионам.

Новые возможности

Сведения о последних обновлениях см. в статье об обновлениях Azure.

Известные проблемы

Известные проблемы см. в статье об известных проблемах брандмауэра Azure.

Следующие шаги

- Быстрый старт: Создание Azure фаервола и политики фаервола — шаблон ARM

- Руководство по быстрому старту: развертывание межсетевого экрана Azure с зонами доступности — шаблон ARM

- Руководство. развертыванию и настройке службы "Брандмауэр Azure" с помощью портала Azure

- Модуль Learn "Общие сведения о Брандмауэре Azure"

- Дополнительные сведения о безопасности сети Azure