Руководство. Развертывание и настройка Брандмауэра Azure и политики в гибридной сети с помощью портала Azure

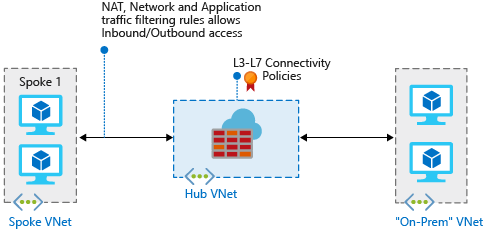

Возможность контролировать доступ к сетевым ресурсам Azure при подключении локальной сети к виртуальной сети Azure для создания гибридной сети является важной частью общего плана безопасности.

Брандмауэр Azure и политика брандмауэра позволяют контролировать доступ к гибридной сети с помощью правил, которые определяют разрешенный и запрещенный сетевой трафик.

В этом руководстве описано, как создать три виртуальные сети:

- VNet-Hub — виртуальная сеть, в которой размещен брандмауэр;

- VNet-Spoke — периферийная виртуальная сеть, которая представляет рабочую нагрузку, размещенную в Azure;

- VNet-Onprem — локальная виртуальная сеть, которая представляет локальную среду. В фактическом развертывании его можно подключить с помощью VPN-подключения или ExpressRoute. Для простоты в этом руководстве используется подключение к шлюзу VPN, а виртуальная сеть, размещенная в Azure, представляет локальную сеть.

В этом руководстве описано следующее:

- Создание центральной виртуальной сети с брандмауэром

- Создание периферийной виртуальной сети

- Создание локальной виртуальной сети

- Настройка и развертывание брандмауэра и политики

- Создание и подключение шлюзов VPN

- Настройка пиринга между центральной и периферийной виртуальными сетями

- Создание маршрутов.

- Создание виртуальных машин

- тестирование брандмауэра.

Если вы предпочитаете использовать для этого процесса Azure PowerShell, перейдите к статье о развертывании и настройке Брандмауэра Azure в гибридной сети с помощью Azure PowerShell.

Необходимые компоненты

Гибридная сеть использует "звездообразную" модель архитектуры для маршрутизации трафика между виртуальными и локальными сетями Azure. "Звездообразная" архитектура имеет указанные далее требования.

- Чтобы направить трафик периферийной подсети через брандмауэр концентратора, вы можете использовать определяемый пользователем маршрут, указывающий на брандмауэр с отключенным параметром Распространение маршрутов шлюза виртуальной сети. Отключенный параметр Распространение маршрутов шлюза виртуальной сети запрещает распределение маршрутов между периферийными подсетями. Это предотвращает конфликт полученных маршрутов с UDR. Если нужно оставить параметр Распространение маршрутов шлюза виртуальной сети включенным, задайте конкретные маршруты к брандмауэру, чтобы переопределить маршруты, опубликованные локально по протоколу BGP.

- Настройте маршрут UDR в подсети шлюза центра, который должен указывать на IP-адрес брандмауэра в качестве следующего прыжка к периферийным сетям. В подсети Брандмауэра Azure не требуется указывать UDR, так как он узнает о маршрутах из BGP.

См. раздел Создание маршрутов в этом руководстве, чтобы узнать, как создаются эти маршруты.

Примечание.

Брандмауэр Azure должен быть напрямую подключен к Интернету. Если сеть AzureFirewallSubnet использует стандартный маршрут к локальной сети через BGP, установите пользовательский маршрут 0.0.0.0/0 и задайте для параметра NextHopType значение Интернет, чтобы обеспечить прямое подключение к Интернету.

Брандмауэр Azure можно настроить для поддержки принудительного туннелирования. Дополнительные сведения см. в статье Azure Firewall forced tunneling (Принудительное туннелирование в Брандмауэре Azure).

Примечание.

Трафик между виртуальными сетями с прямым пирингом передается напрямую, даже если маршрут UDR указывает на Брандмауэр Azure как шлюз по умолчанию. Чтобы маршрутизировать трафик между подсетями к брандмауэру в этом сценарии, в UDR для обеих подсетей нужно явно указать префикс целевой подсети.

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Создание центральной виртуальной сети с брандмауэром

Сначала создайте группу ресурсов, которая будет содержать ресурсы для работы с этим руководством:

- Войдите на портал Azure.

- На домашней странице портала Azure выберите Группы ресурсов>Создать.

- В качестве подписки выберите свою подписку.

- В поле Имя группы ресурсов введите FW-Hybrid-Test.

- В поле Регион выберите значение (США) Восточная часть США. Все ресурсы, которые вы будете создавать, должны находиться в одном расположении.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

Теперь создайте виртуальную сеть.

Примечание.

Размер подсети AzureFirewallSubnet равен /26. Дополнительные сведения о размере подсети см. в статье с часто задаваемыми вопросами о Брандмауэре Azure.

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Сеть выберите Виртуальная сеть.

- Нажмите кнопку создания.

- В поле Группа ресурсов выберите FW-Hybrid-Test.

- В поле Имя введите VNet-Hub.

- На вкладке "Безопасность " нажмите кнопку "Далее".

- В поле Диапазон IPv4-адресов введите 10.5.0.0/16.

- В подсетях выберите значение по умолчанию.

- Для назначения подсети выберите Брандмауэр Azure.

- Для начального адреса введите 10.5.0.0/26.

- Выберите Сохранить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создайте вторую подсеть для шлюза.

- На странице "Концентратор виртуальной сети" выберите подсети.

- Выберите +Subnet (+Подсеть).

- Для назначения подсети выберите шлюз виртуальная сеть.

- Для начального типа адреса 10.5.2.0/26.

- Выберите Добавить.

Создание периферийной виртуальной сети

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Сеть выберите элемент Виртуальная сеть.

- Нажмите кнопку создания.

- В поле Группа ресурсов выберите FW-Hybrid-Test.

- В поле Имя введите VNet-Spoke.

- В поле Регион выберите значение (США) Восточная часть США.

- Выберите Далее.

- На вкладке "Безопасность " нажмите кнопку "Далее".

- В поле Диапазон IPv4-адресов введите 10.6.0.0/16.

- В подсетях выберите значение по умолчанию.

- Для типа NAME SN-Workload.

- Для начального адреса введите 10.6.0.0/24.

- Выберите Сохранить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создание локальной виртуальной сети

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Сеть выберите элемент Виртуальная сеть.

- В поле Группа ресурсов выберите FW-Hybrid-Test.

- В поле Имя введите VN-OnPrem.

- В поле Регион выберите значение (США) Восточная часть США.

- Выберите Далее.

- На вкладке "Безопасность " нажмите кнопку "Далее".

- В поле Диапазон IPv4-адресов введите 192.168.0.0/16.

- В подсетях выберите значение по умолчанию.

- Для типа NAME SN-Corp.

- Для начального адреса введите 192.168.1.0/24.

- Выберите Сохранить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создайте вторую подсеть для шлюза.

- На странице VNet-OnPrem выберите Подсети.

- Выберите +Subnet (+Подсеть).

- Для назначения подсети выберите шлюз виртуальная сеть.

- Для начального типа адреса 192.168.2.0/24.

- Выберите Добавить.

Настройка и развертывание брандмауэра

Теперь разверните брандмауэр в центральной виртуальной сети брандмауэра.

На домашней странице портала Azure выберите Создать ресурс.

В столбце слева выберите Сетевые подключения, а затем Брандмауэр и Создать.

Используйте сведения в следующей таблице, чтобы настроить брандмауэр на странице Создание брандмауэра:

Параметр Значение Отток подписок <ваша подписка> Группа ресурсов FW-Hybrid-Test Имя. AzFW01 Область/регион Восточная часть США Уровень брандмауэра Стандартные Управление брандмауэром Использование политики брандмауэра для управления им Политика брандмауэра Чтобы добавить новый:

hybrid-test-pol

Восточная часть СШАВыберите виртуальную сеть Использовать существующую.

VNet-hubОбщедоступный IP-адрес Добавьте новое:

fw-pipНажмите кнопку "Далее" : теги.

По завершении выберите Next: Отзыв и создание.

Просмотрите информацию на странице сводки и нажмите кнопку Создать, чтобы создать брандмауэр.

Развертывание занимает несколько минут.

По завершении развертывания перейдите в группу ресурсов FW-Hybrid-Test и выберите брандмауэр AzFW01.

Запишите частный IP-адрес. Вы будете использовать его позже при создании маршрута по умолчанию.

Настройка правил сети

Сначала добавьте сетевое правило, разрешающее веб-трафик.

- В группе ресурсов FW-Hybrid-Test выберите политику брандмауэра hybrid-test-pol.

- В разделе "Параметры" выберите правила сети.

- Щелкните Добавить коллекцию правил.

- В поле Имя введите RCNet01.

- В поле Приоритет введите 100.

- В разделе Действие коллекции правил выберите Разрешить.

- В разделе Правила в поле Имя введите AllowWeb.

- В поле Тип источника выберите IP-адрес.

- В поле Источник введите 192.168.1.0/24.

- В поле Протокол выберите TCP.

- В поле Порты назначения введите 80.

- В поле Тип назначения выберите пункт IP-адрес.

- В поле Пункт назначения введите 10.6.0.0/16.

Теперь добавьте правило, разрешающее трафик RDP.

В строке второго правила введите следующие сведения:

- В поле Имя введите AllowRDP.

- В поле Тип источника выберите IP-адрес.

- В поле Источник введите 192.168.1.0/24.

- В поле Протокол выберите TCP.

- В поле Порты назначения введите 3389.

- В поле Тип назначения выберите пункт IP-адрес.

- В поле Адрес назначения введите 10.6.0.0/16.

- Выберите Добавить.

Создание и подключение шлюзов VPN

Центральная и локальная виртуальные сети подключены друг к другу с помощью VPN-шлюзов.

Создание VPN-шлюза в центральной виртуальной сети

Теперь создайте VPN-шлюз в центральной виртуальной сети. Параметр VpnType для конфигураций межсетевых подключений должен иметь значение RouteBased. Создание VPN-шлюза часто занимает 45 минут и более, в зависимости от выбранного SKU VPN-шлюза.

- На домашней странице портала Azure выберите Создать ресурс.

- В текстовом поле поиска введите фразу шлюз виртуальной сети.

- Выберите Шлюз виртуальной сети и щелкните Создать.

- В поле Имя введите GW-hub.

- В поле Регион выберите тот же регион, который использовался ранее.

- В поле Тип шлюза выберите VPN.

- Для SKU выберите VpnGw1.

- В поле Виртуальная сеть выберите VNet-hub.

- В поле Общедоступный IP-адрес выберите Создать новый и введите имя VNet-hub-GW-pip.

- Для второго общедоступного IP-адреса выберите "Создать" и введите имя VNet-hub-GW-pip2 .

- Примите другие значения по умолчанию и выберите Просмотр и создание.

- Проверьте конфигурацию и щелкните Создать.

Создание VPN-шлюза для локальной виртуальной сети

Теперь создайте VPN-шлюз для локальной виртуальной сети. Параметр VpnType для конфигураций межсетевых подключений должен иметь значение RouteBased. Создание VPN-шлюза часто занимает 45 минут и более, в зависимости от выбранного SKU VPN-шлюза.

- На домашней странице портала Azure выберите Создать ресурс.

- В текстовом поле поиска введите шлюз виртуальной сети и нажмите клавишу ВВОД.

- Выберите Шлюз виртуальной сети и щелкните Создать.

- В поле Имя введите GW-Onprem.

- В поле Регион выберите тот же регион, который использовался ранее.

- В поле Тип шлюза выберите VPN.

- Для SKU выберите VpnGw1.

- В поле Виртуальная сеть выберите VNet-OnPrem.

- В поле Общедоступный IP-адрес выберите Создать новый и введите имя VNet-Onprem-GW-pip.

- Для второго общедоступного IP-адреса выберите "Создать" и введите имя VNet-Onprem-GW-pip2 .

- Примите другие значения по умолчанию и выберите Просмотр и создание.

- Проверьте конфигурацию и щелкните Создать.

Создание VPN-подключений

Теперь можно создать VPN-подключения между центральным и локальным шлюзами.

На этом этапе вы создадите подключение между центральной и локальной виртуальными сетями. Общий ключ используется в примерах. Можно использовать собственные значения для общего ключа. Важно, чтобы общий ключ в обоих подключениях был одинаковым. Создание подключения может занять некоторое время.

- Откройте группу ресурсов FW-Hybrid-Test и выберите шлюз GW-hub.

- В разделе "Параметры" выберите "Подключения " в левом столбце.

- Выберите Добавить.

- В поле "Имя подключения" введите Hub-to-Onprem.

- Для параметра Тип подключения выберите значение Виртуальная сеть — виртуальная сеть.

- Нажмите кнопку "Далее" : "Параметры".

- Для первого шлюза виртуальной сети выберите GW-hub.

- В поле Шлюз второй виртуальной сети выберите GW-Onprem.

- В поле Общий ключ (PSK) введите AzureA1b2C3.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создайте подключение между локальной и центральной виртуальными сетями. Этот шаг похож на предыдущий, за исключением того, что вы создаете подключение из VNet-Onprem к VNet-hub. Убедитесь, что общие ключи совпадают. Подключение установится через несколько минут.

- Откройте группу ресурсов FW-Hybrid-Test и выберите шлюз GW-Onprem.

- В левом столбце выберите Соединения.

- Выберите Добавить.

- В поле "Имя подключения" введите Onprem-to-Hub.

- Для параметра Тип подключения выберите значение Виртуальная сеть — виртуальная сеть.

- Нажмите кнопку "Далее" : "Параметры".

- Для первого шлюза виртуальной сети выберите GW-Onprem.

- В поле Шлюз второй виртуальной сети выберите GW-hub.

- В поле Общий ключ (PSK) введите AzureA1b2C3.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

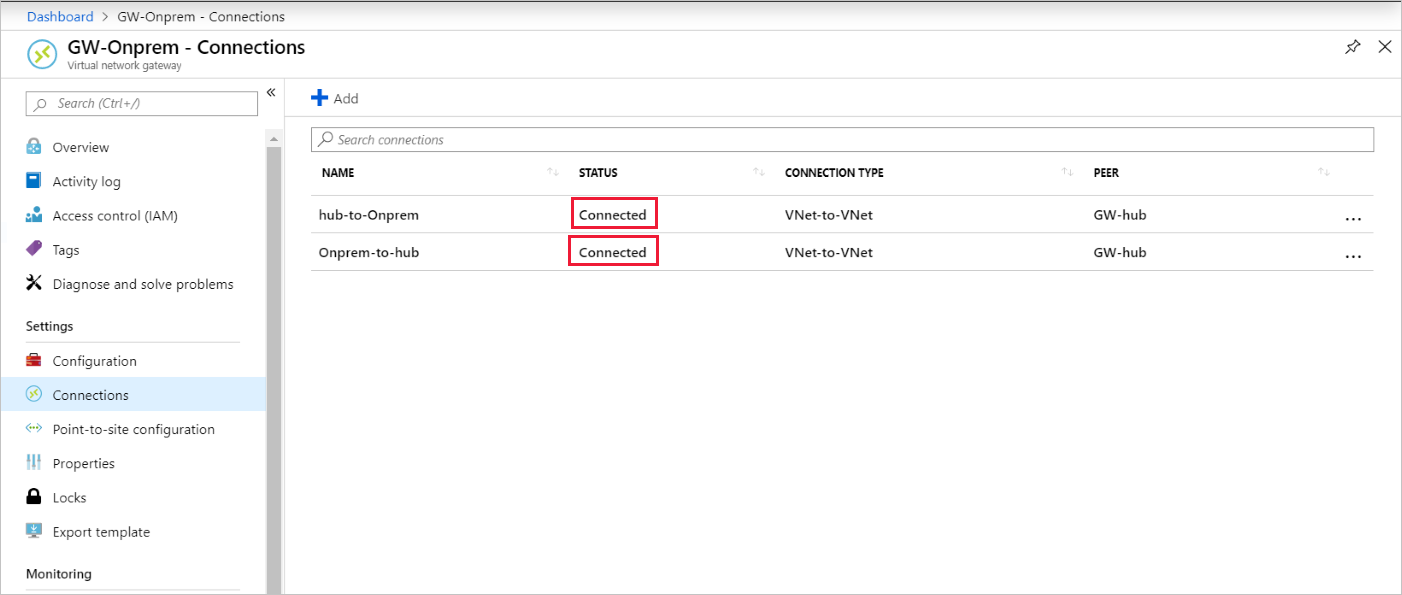

Проверка подключения

По истечении примерно пяти минут для обоих подключений должно отобразиться состояние Подключено.

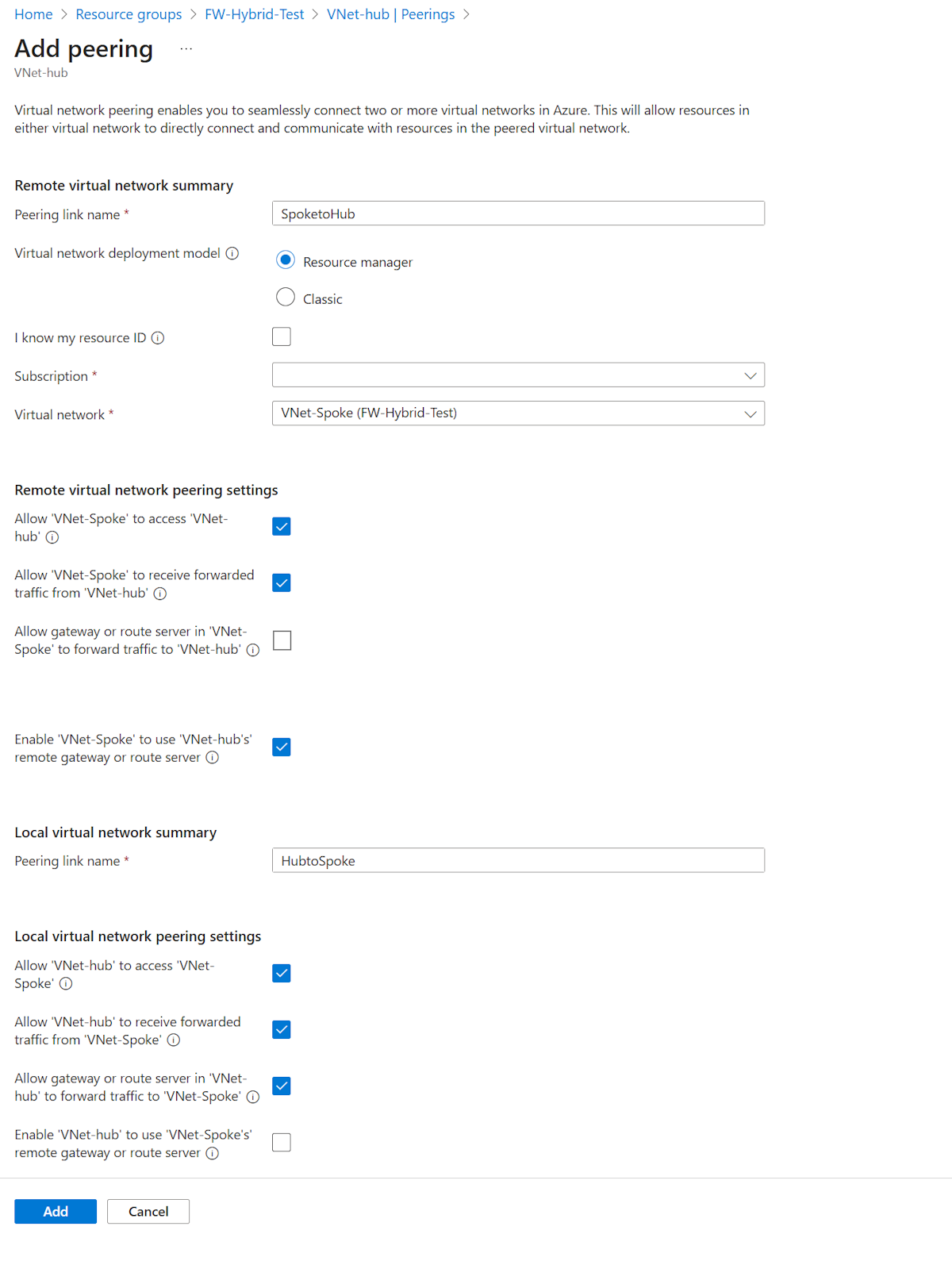

Настройка пиринга между центральной и периферийной виртуальными сетями

Теперь создайте пиринговое подключение между центральной и периферийной виртуальными сетями.

Откройте группу ресурсов FW-Hybrid-Test и выберите виртуальную сеть VNet-hub.

В левой колонке щелкните Пиринги.

Выберите Добавить.

В разделе "Сводка по удаленной виртуальной сети":

В разделе "Сводка по удаленной виртуальной сети":

Имя настройки Значение Имя пиринговой связи SpoketoHub Модель развертывания виртуальной сети Resource Manager Отток подписок <ваша подписка> Виртуальная сеть VNet-Spoke Разрешить "виртуальная сеть-периферийный" доступ к "VNet-hub" выбрано Разрешить "виртуальная сеть-периферийный" получать переадресованный трафик из "VNet-Hub" выбрано Разрешить шлюзу или серверу маршрутизации в VNet-Spoke перенаправить трафик в "VNet-Hub" не выбрано Включите "виртуальная сеть-периферийный" для использования удаленного шлюза или сервера маршрутизации виртуальной сети выбрано В разделе "Сводка по локальной виртуальной сети":

Имя настройки Значение Имя пиринговой связи HubtoSpoke Разрешить "VNet-hub" получить доступ к "виртуальной сети-периферийным" выбрано Разрешить "VNet-hub" получать переадресованный трафик из "VNet-Spoke" выбрано Разрешить шлюзу или серверу маршрутизации в "VNet-Hub" перенаправить трафик в "виртуальная сеть-периферийный" выбрано Включение "VNet-hub" для использования удаленного шлюза или сервера маршрутизации виртуальной сети не выбрано Выберите Добавить.

Создание маршрутов.

Создайте несколько маршрутов:

- Маршрут от подсети шлюза центра до периферийной подсети через IP-адрес брандмауэра.

- Маршрут по умолчанию из периферийной подсети через IP-адрес брандмауэра.

- На домашней странице портала Azure выберите Создать ресурс.

- В текстовом поле поиска введите таблица маршрутов и нажмите клавишу ВВОД.

- Щелкните элемент Таблица маршрутов.

- Нажмите кнопку создания.

- В качестве группы ресурсов выберите FW-Hybrid-Test.

- В поле Регион выберите использованное ранее расположение.

- В поле "Имя" введите UDR-Hub-Spoke.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

- После создания таблицы маршрутов щелкните ее, чтобы открыть страницу сведений.

- В разделе "Параметры" выберите "Маршруты" в левом столбце.

- Выберите Добавить.

- В поле "Имя маршрута" введите ToSpoke.

- Для типа назначения выберите IP-адреса.

- Для параметра Диапазоны IP-адресов назначения или CIDR введите 10.6.0.0/16.

- В поле "Тип следующего прыжка" выберите Виртуальный модуль.

- В поле "Адрес следующего прыжка" введите частный IP-адрес брандмауэра, который вы записали ранее.

- Выберите Добавить.

Теперь свяжите таблицу маршрутов с подсетью.

- На странице UDR-Hub-Spoke — маршруты выберите Подсети.

- Выберите Связать.

- В разделе Виртуальная сеть выберите VNet-hub.

- В разделе Подсеть выберите GatewaySubnet.

- Нажмите ОК.

Теперь создайте маршрут по умолчанию из периферийной подсети.

- На домашней странице портала Azure выберите Создать ресурс.

- В текстовом поле поиска введите таблица маршрутов и нажмите клавишу ВВОД.

- Щелкните элемент Таблица маршрутов.

- Нажмите кнопку создания.

- В качестве группы ресурсов выберите FW-Hybrid-Test.

- В поле Регион выберите использованное ранее расположение.

- В поле "Имя" введите UDR-DG.

- Для параметра распространения маршрута шлюза выберите вариант Нет.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

- После создания таблицы маршрутов щелкните ее, чтобы открыть страницу сведений.

- В левом столбце выберите Маршруты.

- Выберите Добавить.

- В поле "Имя маршрута" введите ToHub.

- Для типа назначения выберите IP-адреса.

- Для параметра Диапазоны IP-адресов назначения или CIDR введите 0.0.0.0/0.

- В поле "Тип следующего прыжка" выберите Виртуальный модуль.

- В поле "Адрес следующего прыжка" введите частный IP-адрес брандмауэра, который вы записали ранее.

- Выберите Добавить.

Теперь свяжите таблицу маршрутов с подсетью.

- На странице UDR-DG — маршруты выберите Подсети.

- Выберите Связать.

- В разделе Виртуальная сеть выберите VNet-spoke.

- В разделе Подсеть выберите SN-Workload.

- Нажмите ОК.

Создание виртуальных машин

Теперь создайте виртуальные машины для периферийной рабочей нагрузки и локальной среды и поместите их в соответствующие подсети.

Создание виртуальной машины с рабочей нагрузкой

В периферийной виртуальной сети создайте виртуальную машину со службами IIS без общедоступного IP-адреса.

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Популярные продукты Marketplace выберите Windows Server 2019 Datacenter.

- Введите следующие значения для виртуальной машины:

- В поле Группа ресурсов выберите FW-Hybrid-Test

- Имя виртуальной машины: VM-Spoke-01

- В поле Регион выберите тот же регион, который использовался ранее

- Имя пользователя: <введите имя пользователя>

- Пароль: <введите пароль>.

- Для параметра Общедоступные входящие порты выберите Разрешить выбранные порты, а затем выберите варианты HTTP (80) и RDP (3389).

- Выберите Next:Disks (Далее: диски).

- Примите значения по умолчанию и нажмите кнопку Далее: Сеть.

- Выберите виртуальную сеть VNet-Spoke и подсеть SN-Workload.

- В поле Общедоступный IP-адрес выберите значение Нет.

- Щелкните Далее: Управление.

- Нажмите кнопку "Далее" — мониторинг.

- Для параметра Диагностика загрузки выберите команду Отключить.

- Щелкните Просмотр и создание, проверьте параметры на странице сводной информации и щелкните Создать.

Установить IIS

После создания виртуальной машины установите IIS.

На портале Azure откройте Cloud Shell и убедитесь, что здесь выбран вариант PowerShell.

Чтобы установить службы IIS, выполните на виртуальной машине следующие команды и измените расположение, если это необходимо:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Создание локальной виртуальной машины

Это виртуальная машина, которую вы используете для подключения к общедоступному IP-адресу по протоколу удаленного рабочего стола. Далее можно подключиться к локальному серверу за брандмауэром.

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Популярные продукты Marketplace выберите Windows Server 2019 Datacenter.

- Введите следующие значения для виртуальной машины:

- Группа ресурсов. Выберите "Использовать имеющуюся", а затем — FW-Hybrid-Test.

- Имя виртуальной машины - VM-Onprem.

- Регион — тот же регион, который использовался ранее.

- Имя пользователя: <введите имя пользователя>.

- Пароль: <введите пароль пользователя>.

- Для параметра Общедоступные входящие порты выберите Разрешить выбранные порты, а затем выберите вариант RDP (3389).

- Выберите Next:Disks (Далее: диски).

- Примите значения по умолчанию и щелкните Далее: Сеть.

- Выберите виртуальную сеть VNet-OnPrem и подсеть SN-Corp.

- Щелкните Далее: Управление.

- Нажмите кнопку "Далее" — мониторинг.

- Для параметра Диагностика загрузки выберите Отключить.

- Щелкните Просмотр и создание, проверьте параметры на странице сводной информации и щелкните Создать.

Примечание.

Azure предоставляет IP-адрес исходящего доступа по умолчанию для виртуальных машин, которые либо не назначены общедоступным IP-адресом, либо находятся в серверном пуле внутренней подсистемы балансировки нагрузки Azure. Механизм IP-адреса исходящего трафика по умолчанию предоставляет исходящий IP-адрес, который нельзя настроить.

IP-адрес исходящего доступа по умолчанию отключен при возникновении одного из следующих событий:

- Общедоступный IP-адрес назначается виртуальной машине.

- Виртуальная машина размещается в серверном пуле стандартной подсистемы балансировки нагрузки с правилами исходящего трафика или без нее.

- Ресурс шлюза NAT Azure назначается подсети виртуальной машины.

Виртуальные машины, созданные с помощью масштабируемых наборов виртуальных машин в гибком режиме оркестрации, не имеют исходящего доступа по умолчанию.

Дополнительные сведения об исходящих подключениях в Azure см. в статье об исходящем доступе по умолчанию в Azure и использовании преобразования исходящих сетевых адресов (SNAT) для исходящих подключений.

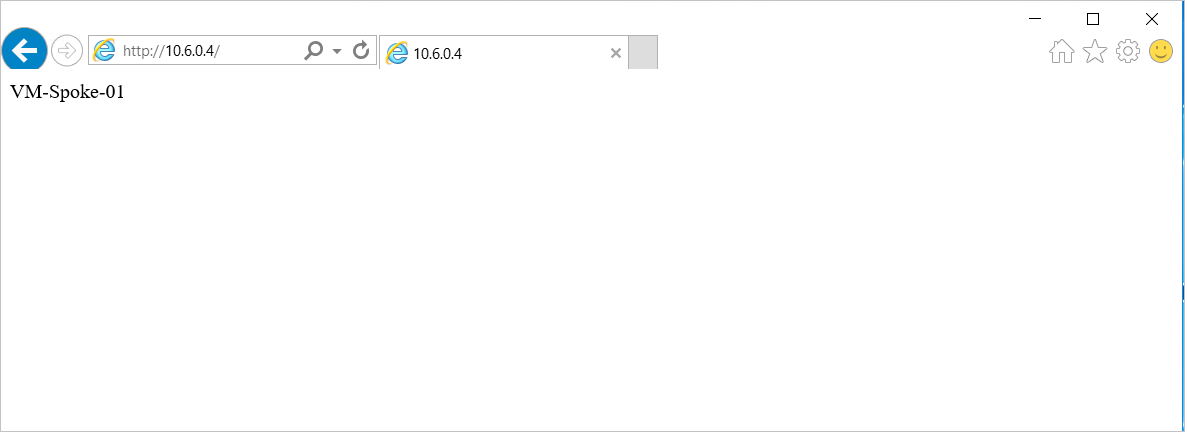

тестирование брандмауэра.

Сначала запишите частный IP-адрес для виртуальной машины VM-spoke-01.

На портале Azure подключитесь к виртуальной машине VM-Onprem.

Откройте веб-браузер в VM-Onprem и перейдите по адресу http://<частный IP-адрес VM-spoke-01>.

Вы увидите веб-страницу VM-spoke-01 :

На виртуальной машине VM-Onprem подключите удаленный рабочий стол к VM-spoke-01 по частному IP-адресу.

Должно установиться соединение, чтобы вы могли войти в систему.

Теперь вы убедились, что правила брандмауэра работают:

- При помощи браузера можно подключиться к веб-серверу в периферийной виртуальной сети.

- К серверу в периферийной виртуальной сети можно подключиться с помощью RDP.

Затем измените действие коллекции сетевых правил брандмауэра на Запретить, чтобы убедиться, что правила брандмауэра работают должным образом.

- Выберите политику брандмауэра hybrid-test-pol.

- Выберите Коллекции правил.

- Выберите коллекцию правил RCNet01.

- В поле Действие коллекции правил выберите значение Запретить.

- Выберите Сохранить.

Закройте имеющиеся удаленные рабочие столы перед тестированием измененных правил. Теперь снова запустите тесты. На этот раз все они должны завершиться сбоем.

Очистка ресурсов

Вы можете сохранить ресурсы брандмауэра для следующего руководства или, если он больше не нужен, удалить группу ресурсов FW-Hybrid-Test, чтобы удалить ресурсы, связанные с брандмауэром.