Краткое руководство. Создание частной конечной точки с помощью Azure CLI

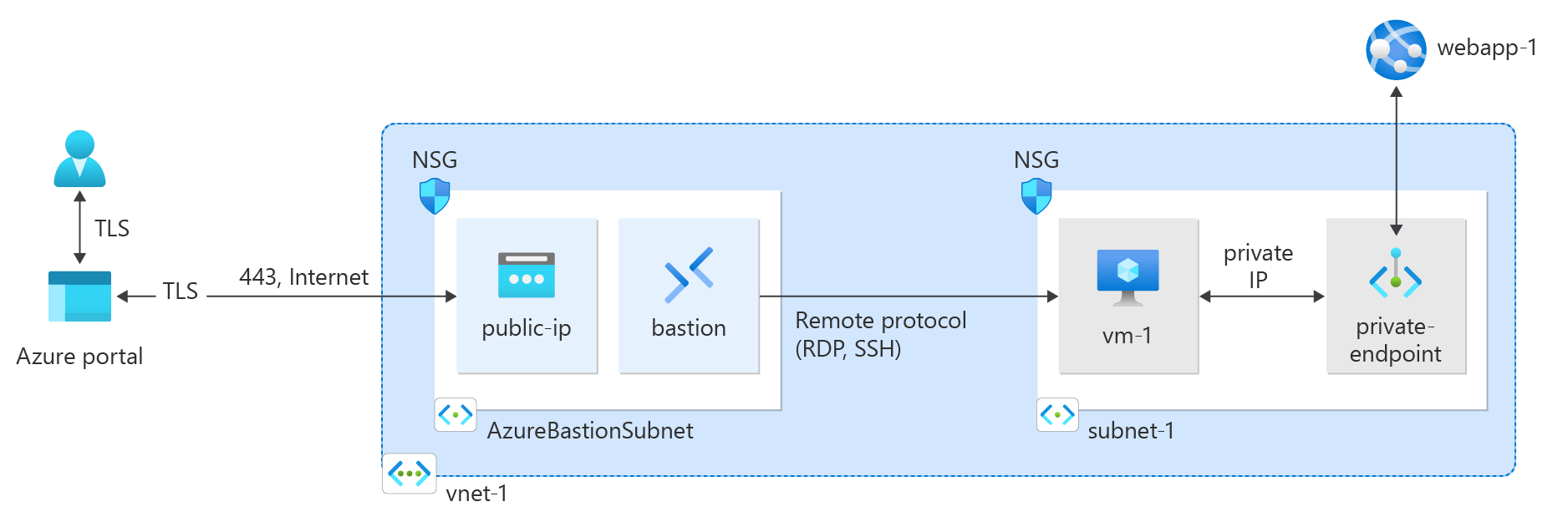

Чтобы начать работу с Приватным каналом Azure, создайте частную конечную точку и воспользуйтесь ею для безопасного подключения к веб-приложению Azure.

В этом кратком руководстве создайте частную конечную точку для веб-приложения служб приложение Azure, а затем создайте и разверните виртуальную машину для проверки частного подключения.

Вы можете создавать частные конечные точки для различных служб Azure, таких как Azure SQL и служба хранилища Azure.

Необходимые компоненты

Учетная запись Azure с активной подпиской. Если у вас еще нет учетной записи Azure, создайте ее бесплатно.

Веб-приложение Azure с уровнем Премиум-версии 2 или планом для службы приложений более высокого уровня, развернуто в подписке Azure.

Дополнительные сведения и пример см . в кратком руководстве по созданию веб-приложения ASP.NET Core в Azure.

Пример веб-приложения в этой статье называется webapp-1. Замените его именем своего веб-приложения.

Используйте среду Bash в Azure Cloud Shell. Дополнительные сведения см . в кратком руководстве по Bash в Azure Cloud Shell.

Если вы предпочитаете выполнять справочные команды CLI локально, установите Azure CLI. Если вы работаете в Windows или macOS, Azure CLI можно запустить в контейнере Docker. Дополнительные сведения см. в статье Как запустить Azure CLI в контейнере Docker.

Если вы используете локальную установку, выполните вход в Azure CLI с помощью команды az login. Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. Сведения о других возможностях, доступных при входе, см. в статье Вход с помощью Azure CLI.

Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье Использование расширений с Azure CLI.

Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

Создание или изменение группы ресурсов

Группа ресурсов Azure — это логический контейнер, в котором выполняется развертывание ресурсов Azure и управление ими.

Для начала создайте группу ресурсов, используя команду az group create:

az group create \

--name test-rg \

--location eastus2

Создание виртуальной сети и узла бастиона

Виртуальная сеть и подсеть необходимы для размещения частного IP-адреса для частной конечной точки. Вы создаете узел бастиона для безопасного подключения к виртуальной машине для проверки частной конечной точки. Вы создадите виртуальную машину в следующем разделе.

Примечание.

Почасовая цена начинается с момента развертывания Бастиона независимо от использования исходящих данных. Дополнительные сведения см. в разделе "Цены и номера SKU". Если вы развертываете Бастион в рамках руководства или теста, рекомендуется удалить этот ресурс после завершения работы с ним.

Создайте виртуальную сеть с помощью команды az network vnet create.

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Создайте подсеть бастиона, используя команду az network vnet subnet create.

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Создайте общедоступный IP-адрес для узла-бастиона с помощью команды az network public-ip create.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Создайте узел-бастиона, используя команду az network bastion create.

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

Развертывание узла-бастиона может занять несколько минут.

Создание частной конечной точки

Служба Azure, поддерживающая частные конечные точки, необходима для настройки частной конечной точки и подключения к виртуальной сети. Примеры, приведенные в этой статье, используйте Azure WebApp из предварительных требований. Дополнительные сведения о службах Azure, поддерживающих частную конечную точку, см. в статье Доступность Приватного канала Azure.

Частная конечная точка может иметь статически или динамически назначаемый IP-адрес.

Внимание

Для выполнения действий, описанных в этой статье, необходимо выполнить ранее развернутые приложение Azure Services WebApp. Дополнительные сведения см. в разделе Необходимые условия.

Сохраните идентификатор ресурса созданного ранее веб-приложения в переменную оболочки с помощью команды az webapp list. Создайте частную конечную точку с помощью команды az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Настройка частной зоны DNS

Частная зона DNS используется для разрешения DNS-имени частной конечной точки в виртуальной сети. В этом примере мы используем информацию о DNS для веб-приложения Azure. Дополнительные сведения о конфигурации DNS частных конечных точек см. в статье Конфигурация DNS частной конечной точки Azure.

Создайте частную зону Azure DNS с помощью команды az network private-dns zone create.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Свяжете зону DNS с ранее созданной виртуальной сетью с помощью команды az network private-dns link vnet create.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Создайте группу зон DNS с помощью команды az network private-endpoint dns-zone-group create:

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Создание тестовой виртуальной машины

Чтобы проверить статический IP-адрес и функциональные возможности частной конечной точки, требуется тестовая виртуальная машина, подключенная к виртуальной сети.

Создайте виртуальную машину с помощью команды az vm create:

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Примечание.

Виртуальные машины в виртуальной сети с узлом бастиона не требуют общедоступных IP-адресов. Бастион предоставляет общедоступный IP-адрес, а виртуальные машины используют частные IP-адреса для обмена данными в сети. Вы можете удалить общедоступные IP-адреса из любых виртуальных машин в размещенных виртуальных сетях бастиона. Дополнительные сведения см. в разделе "Отсообщение общедоступного IP-адреса" с виртуальной машины Azure.

Примечание.

Azure предоставляет IP-адрес исходящего доступа по умолчанию для виртуальных машин, которые либо не назначены общедоступным IP-адресом, либо находятся в серверном пуле внутренней подсистемы балансировки нагрузки Azure. Механизм IP-адреса исходящего трафика по умолчанию предоставляет исходящий IP-адрес, который нельзя настроить.

IP-адрес исходящего доступа по умолчанию отключен при возникновении одного из следующих событий:

- Общедоступный IP-адрес назначается виртуальной машине.

- Виртуальная машина размещается в серверном пуле стандартной подсистемы балансировки нагрузки с правилами исходящего трафика или без нее.

- Ресурс шлюза NAT Azure назначается подсети виртуальной машины.

Виртуальные машины, созданные с помощью масштабируемых наборов виртуальных машин в гибком режиме оркестрации, не имеют исходящего доступа по умолчанию.

Дополнительные сведения об исходящих подключениях в Azure см. в статье об исходящем доступе по умолчанию в Azure и использовании преобразования исходящих сетевых адресов (SNAT) для исходящих подключений.

Проверка подключения к частной конечной точке

Используйте виртуальную машину, созданную ранее, для подключения к веб-приложению через частную конечную точку.

В поле поиска в верхней части портала введите Виртуальная машина. Выберите Виртуальные машины.

Выберите vm-1.

На странице обзора для vm-1 выберите "Подключиться" и перейдите на вкладку Бастион .

Выберите Использовать бастион.

Введите имя пользователя и пароль, которые вы применяли при создании виртуальной машины.

Нажмите Подключиться.

После подключения откройте PowerShell на сервере.

Введите

nslookup webapp-1.azurewebsites.net. Вы получите сообщение, аналогичное следующему примеру:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netЧастный IP-адрес 10.0.0.10 возвращается для имени веб-приложения, если вы выбрали статический IP-адрес на предыдущих шагах. Этот адрес находится в подсети виртуальной сети, созданной ранее.

В подключении бастиона к vm-1 откройте веб-браузер.

Введите URL-адрес веб-приложения:

https://webapp-1.azurewebsites.net.Если веб-приложение не было развернуто, вы получите следующую страницу веб-приложения по умолчанию:

Закройте подключение к vm-1.

Очистка ресурсов

Вы можете удалить ненужную группу ресурсов, службу "Приватный канал", подсистему балансировки нагрузки и все связанные с ней ресурсы, выполнив команду az group delete.

az group delete \

--name test-rg

Следующие шаги

Дополнительные сведения о службах, поддерживающих частную конечную точку, см. в следующей статье: