Служба защиты от угроз Azure

Azure предлагает встроенные функции защиты от угроз через такие службы, как Идентификатор Microsoft Entra, журналы Azure Monitor и Microsoft Defender для облака. С помощью этого набора служб и функций безопасности можно легко и быстро понять, что произошло в развертываниях Azure.

Azure предоставляет широкий набор параметров для настройки безопасности в соответствии с требованиями развернутых приложения. В этой статье обсуждается соответствие этим требованиям.

Защита идентификации Microsoft Entra

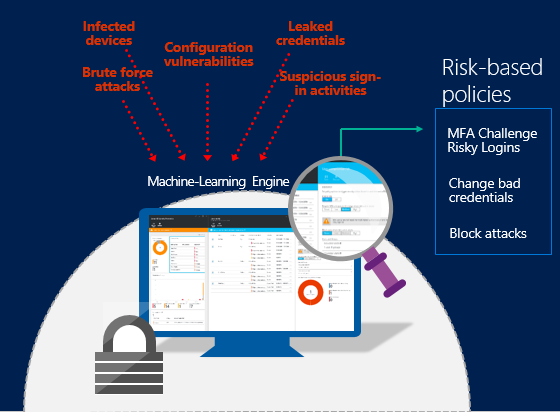

Защита идентификации Microsoft Entra — это компонент выпуска Microsoft Entra ID P2, который содержит обзор обнаружения рисков и потенциальных уязвимостей, которые могут повлиять на удостоверения вашей организации. Защита идентификации использует существующие возможности обнаружения аномалий Microsoft Entra, доступные через отчеты об аномальных действиях Microsoft Entra, и предоставляет новые типы обнаружения рисков, которые могут обнаруживать аномалии в режиме реального времени.

Функция "Защита идентификации" использует адаптивные алгоритмы машинного обучения и эвристические методы, чтобы обнаруживать аномалии и риски, которые могут указывать на компрометацию удостоверения. На основе этих данных функция "Защита идентификации" создает отчеты и оповещения, с помощью которых можно исследовать обнаружения риска, чтобы предпринять действия по исправлению и устранению рисков.

Возможности защиты идентификации

Защита идентификации Microsoft Entra больше, чем средство мониторинга и создания отчетов. Для защиты удостоверений организации можно настроить политики на основе рисков, которые автоматически реагируют на обнаруженные проблемы в случае достижения указанного уровня риска. Эти политики в дополнение к другим элементам управления условным доступом, предоставляемым идентификатором Microsoft Entra ID и EMS, могут автоматически блокировать или инициировать адаптивные действия по исправлению, включая сброс паролей и принудительное применение многофакторной проверки подлинности.

Примеры способов защиты удостоверений Azure, которые могут помочь защитить учетные записи и удостоверения:

Обнаружение событий риска и учетных записей, подверженных риску

- Обнаружение событий риска шести типов с помощью правил машинного обучения и эвристических правил.

- Расчет уровня риска для пользователя.

- Предоставление пользовательских рекомендаций для повышения общего уровня безопасности путем информирования об уязвимостях.

- Отправка уведомлений об обнаружении рисков.

- Исследование обнаруженных рисков на основе соответствующей и контекстной информации.

- Базовые рабочие процессы для отслеживания исследований.

- Легкий доступ к действиям по исправлению, таким как сброс пароля.

Политики условного доступа на основе рисков

- Уменьшение рисков при сомнительных входах путем блокировки входа или запроса многофакторной проверки подлинности.

- Блокировка или защита учетных записей с возможным риском.

- Требовать от пользователей регистрации для многофакторной проверки подлинности.

Microsoft Entra управление привилегированными пользователями

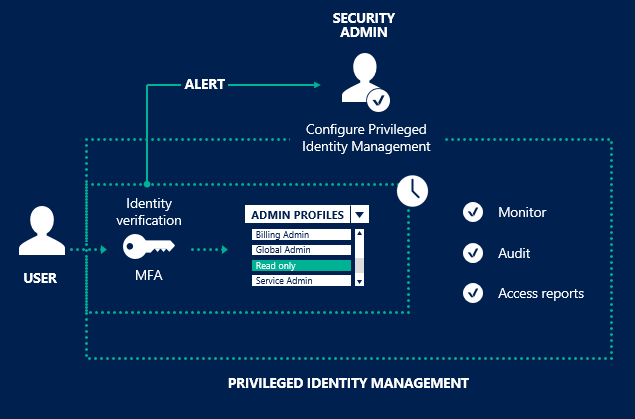

С помощью Microsoft Entra управление привилегированными пользователями (PIM) вы можете управлять, контролировать и отслеживать доступ в организации. Эта функция включает доступ к ресурсам в идентификаторе Microsoft Entra и других веб-службы Майкрософт, таких как Microsoft 365 или Microsoft Intune.

PIM помогает:

Получите оповещения и отчеты о администраторах Microsoft Entra и JIT-доступе к Microsoft веб-службы, таким как Microsoft 365 и Intune.

Получать отчеты по данным журнала доступа администраторов и изменениям в назначениях администраторов.

Получать оповещения о доступе к привилегированным ролям.

Журналы Azure Monitor

Журналы Azure Monitor — это облачное решение корпорации Майкрософт для управления ИТ-средой, которое помогает управлять локальной и облачной инфраструктурой и защищать ее. Журналы Azure Monitor реализованы как облачная служба, поэтому на подготовку к работе требуется минимум времени и вложений в службы инфраструктуры. Новые возможности безопасности предоставляются автоматически, что сокращает затраты на текущее обслуживание и обновление.

Комплексное состояние безопасности и соответствия

Microsoft Defender для облака предоставляет комплексное представление о том, что ит-безопасность вашей организации имеет встроенные поисковые запросы для важных проблем, требующих вашего внимания. Она содержит обобщенное представление состояния безопасности компьютеров организации. Она также позволяет просматривать все события за последние 24 часа, 7 дней или другие настраиваемые промежутки времени.

Журналы Azure Monitor помогают быстро и легко понять общее состояние безопасности для любой среды с учетом контекста ИТ-операций, включая оценку обновлений программного обеспечения, оценку защиты от вредоносных программ и базовые показатели конфигураций. Вы можете изучить готовые данные журнала безопасности, чтобы оптимизировать процессы аудита безопасности и соответствия.

Анализ и аналитика

Ключевым компонентом журналов Azure Monitor является репозиторий, который размещен в Azure.

Данные собираются в репозиторий из подключенных источников в результате настройки источников данных и добавления решений в подписку.

Источники данных и решения каждого создают различные типы записей, которые имеют собственные наборы свойств, но которые можно анализировать вместе в запросах к репозиторию. Эти же средства и методы можно использовать для работы с разнообразными данными, собранными из различных источников.

Большая часть взаимодействия с журналами Azure Monitor осуществляется через портал Azure, который работает в любом браузере и обеспечивает доступ к параметрам конфигурации и различным инструментам для анализа собранных данных и принятия необходимых мер. На портале вы можете использовать:

- Поиск по журналам, при котором вы формируете запросы для анализа собранных данных.

- Панели мониторинга, которые можно настраивать, используя графические представления большинства значимых поисковых запросов.

- Решения, которые обеспечивают дополнительные функциональные возможности и инструменты анализа.

Решения добавляют функциональные возможности в журналы Azure Monitor. Они выполняются преимущественно в облаке и обеспечивают анализ данных, собираемых в репозитории для анализа журналов. Также решения могут определять новые типы записей, которые можно собирать и анализировать, используя запросы поиска по журналам или дополнительный пользовательский интерфейс, предоставляемый решением на панели мониторинга для анализа журналов.

Примером решения такого типа является Defender для облака.

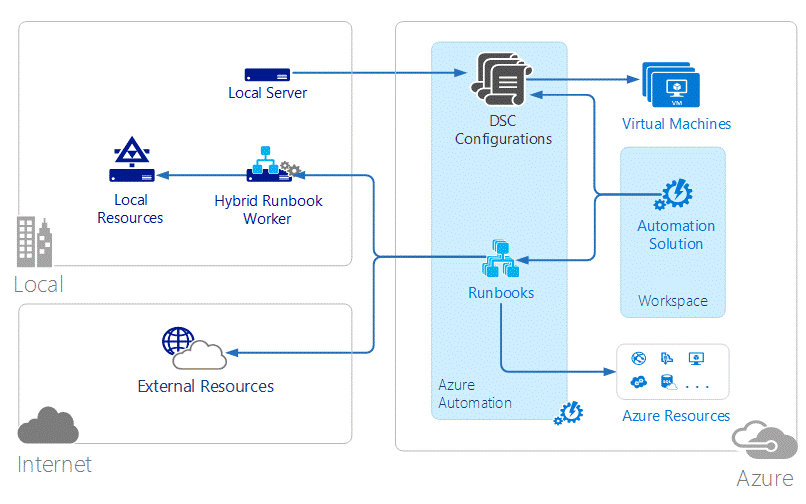

Автоматизация и управление: оповещения об отклонениях показателей конфигурации безопасности

Служба автоматизации Azure позволяет автоматизировать административные процессы с помощью модулей Runbook на основе PowerShell, выполняемых в облаке. Модули runbook также могут выполняться на сервере в локальном центре обработки данных для управления локальными ресурсами. Служба автоматизации Azure предоставляет функции управления конфигурацией с помощью PowerShell Desired State Configuration (DSC).

Вы можете создавать ресурсы DSC, размещенные в Azure, управлять ими и назначать их облачным и локальным системам. В результате вы можете определять и автоматически применять их конфигурацию или получать отчеты об отклонении показателей конфигурации, чтобы обеспечить соответствие конфигураций безопасности политике.

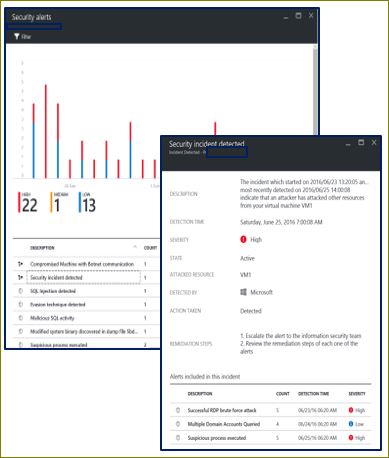

Microsoft Defender для облака

Microsoft Defender для облака помогает защитить гибридную облачную среду. Он выполняет непрерывную оценку безопасности подключенных ресурсов, чтобы предоставить подробные рекомендации по безопасности для обнаруженных уязвимостей.

Рекомендации Defender для облака основаны на Microsoft cloud security benchmark — созданный корпорацией Майкрософт набор рекомендаций по обеспечению безопасности и соответствия требованиям, основанных на распространенных платформах соответствия требованиям. Это широко принятое тестирование основано на стандартах Центра Интернет-безопасности (CIS) и Национального института стандартов и технологий (NIST) с ориентацией на облачную безопасность.

Включение расширенных функций безопасности Defender для облака обеспечивает расширенную, интеллектуальную, защиту ресурсов и рабочих нагрузок Azure, гибридных и многооблачных ресурсов и рабочих нагрузок. Подробнее см. в статье Функции усиленной безопасности Microsoft Defender для облака.

Панель мониторинга для защиты рабочей нагрузки в Microsoft Defender для облака позволяет использовать и контролировать интегрированные функции защиты для облачной рабочей нагрузки, предоставляемые планами Microsoft Defender.

Совет

Дополнительные сведения о нумерованных разделах см. в статье Панель мониторинга для защиты рабочей нагрузки.

Исследователи корпорации Майкрософт по вопросам безопасности постоянно отслеживают возникающие угрозы. У них есть доступ к обширной телеметрии, которую корпорация Майкрософт получает благодаря своему глобальному присутствию в облаке и на локальных устройствах. Эта обширная и разнообразная коллекция наборов данных позволяет Майкрософт выявлять новые схемы и тенденции атак в своих локальных потребительских и корпоративных продуктах, а также в онлайн-службах.

Таким образом, Defender для облака может быстро обновить свои алгоритмы обнаружения, по мере того как злоумышленники выпускают новые и все более сложные эксплойты. Этот подход позволяет эффективно противостоять стремительно развивающимся угрозам.

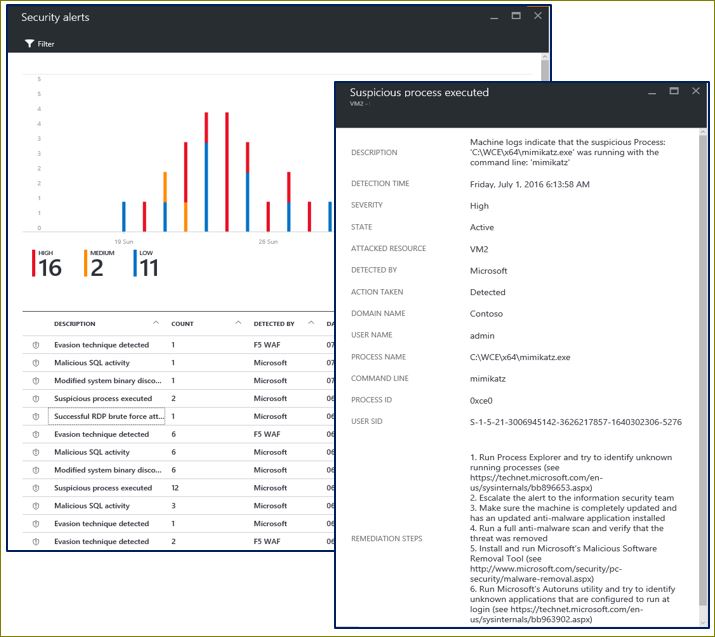

Microsoft Defender для облака автоматически собирает данные о безопасности из ваших ресурсов, сети и подключенных партнерских решений. Она анализирует эту информацию, сравнивая сведения из разных источников и определяя угрозы.

Приоритет в Defender для облака получают оповещения безопасности и рекомендации по устранению угроз.

Defender для облака использует расширенную аналитику безопасности, которая выходит далеко за рамки подходов, основанных на подписи. Достижения в сфере больших данных и машинного обучения используются для оценки событий во всем облаке. Расширенная аналитика позволяет выявлять угрозы, которые невозможно обнаружить вручную, а также прогнозировать тенденции развития атак. В следующих разделах рассматриваются эти типы анализа безопасности.

Аналитика угроз

В распоряжении корпорации Майкрософт есть огромный объем информации, относящейся к глобальной аналитике угроз.

Телеметрия поступает из таких источников, как Azure, Office 365, Microsoft CRM Online, Microsoft Dynamics AX, outlook.com, MSN.com, подразделение Microsoft Digital Crimes Unit (DCU) и центр Microsoft Security Response Center (MSRC).

Исследователи также получают информацию, связанную с аналитикой угроз, от основных поставщиков облачных служб, которые получают ее по сторонним каналам с аналитической информацией об угрозах. На основе полученных сведений Microsoft Defender для облака оповещает вас об угрозах, исходящих от известных злоумышленников. Некоторыми примерами могут служить:

Использование возможностей машинного обучения: Microsoft Defender для облака имеет доступ к огромному объему данных о сетевых операциях в облаке, которые могут использоваться для обнаружения угроз, нацеленных на развертывания Azure.

Обнаружение атак методом подбора: машинное обучение используется для создания хронологического шаблона попыток удаленного доступа, который позволит обнаруживать атаки методом подбора, направленные на порты SSH (Secure Shell), RDP (протокол удаленного рабочего стола) и SQL.

Обнаружение исходящих атак DDoS и ботнетов: общей целью атак на облачные ресурсы является использование вычислительной мощности этих ресурсов для выполнения других атак.

Поведенческая аналитика серверов и виртуальных машин: после нарушения безопасности сервера или виртуальной машины хакеры используют широкий набор методов для выполнения вредоносного кода в этой системе, стараясь избежать обнаружения, обеспечить постоянное присутствие и устранить средства безопасности.

Обнаружение угроз в Базе данных SQL Azure: служба обнаружения угроз в Базе данных SQL Azure выявляет аномальные операции базы данных, указывающее на необычные и потенциально опасные попытки получить доступ к базам данных или использовать их уязвимость.

Аналитика поведения

Поведенческая аналитика — это метод, в рамках которого данные анализируются и сверяются с набором известных схем. Но эти схемы — не просто сигнатуры. Они определяются с помощью сложных алгоритмов машинного обучения, которые применяются к огромным наборам данных.

Шаблоны также определяются посредством тщательного анализа вредоносного поведения. Microsoft Defender для облака использует поведенческую аналитику, чтобы выявлять скомпрометированные ресурсы. Для этого анализируются журналы виртуальных машин, журналы устройств виртуальной сети, журналы структуры, аварийные дампы и другие источники.

Кроме того, шаблоны соотносятся с другими сигналами, чтобы получить подтверждающие доказательства масштабной кампании. Эта корреляция, в свою очередь, помогает выявить события, которые соответствуют установленным признакам компрометации.

Некоторыми примерами могут служить:

Выполнение подозрительных процессов. Хакеры используют несколько методик, чтобы выполнять вредоносные программы и не допускать при этом их обнаружения. Например, злоумышленник может дать вредоносной программе то же имя, что и у обычного системного файла, при этом разместив вредоносные файлы в альтернативных расположениях, использовать имя, очень похожее на имя безвредного файла, или замаскировать настоящее расширение файла. Чтобы обнаруживать подобные выбросы, Defender для облака моделирует поведение процессов и отслеживает их выполнение.

Скрытые вредоносные программы и эксплойты: сложная вредоносная программа может избегать обнаружения традиционным антивирусным ПО. Для этого она либо никогда ничего не записывает на диск, либо шифрует находящиеся на диске программные компоненты. Тем не менее такую программу может обнаружить анализ памяти, так как в ходе своей работы она не может не оставлять следов в памяти. Когда программа дает сбой, аварийный дамп записывает часть памяти в момент сбоя. Анализируя память в аварийном дампе, Microsoft Defender для облака может выявить методы, с помощью которых хакер использует уязвимости ПО, получает доступ к конфиденциальным данным и тайно пользуется скомпрометированным компьютером, не снижая его производительность.

Путешествие по компьютерам и внутренняя разведка: чтобы находиться в скомпрометированной сети длительное время, занимаясь поиском и сбором ценных данных, хакеры часто пытаются переходить со скомпрометированного компьютера на другие компьютеры в той же сети. Чтобы обнаруживать попытки хакера укрепиться в сети, Defender для облака отслеживает процессы обработки и входа, например зондирование сети через удаленное выполнение команд и перечисление учетных записей.

Вредоносные сценарии PowerShell: злоумышленники могут использовать PowerShell для выполнения вредоносного кода на целевых виртуальных машинах. Defender для облака проверяет процессы PowerShell на предмет подозрительной активности.

Исходящие атаки. Хакеры часто атакуют облачные ресурсы, чтобы дополнительные атаки исходили уже от них. Скомпрометированные виртуальные машины могут быть источником атак методом подбора против других виртуальных машин, могут рассылать спам или сканировать открытые порты и другие устройства в Интернете. Изучая сетевой трафик с помощью машинного обучения, Defender для облака может обнаруживать аномалии в исходящих сетевых подключениях. При обнаружении спама Defender для облака сверяет трафик необычной электронной почты с аналитической информацией из Microsoft 365, чтобы определить, является ли почта нежелательной или рассылается в рамках обычной рекламной кампании.

Обнаружение аномалий

Кроме того, Defender для облака выявляет угрозы с помощью функции обнаружения аномалий. В отличие от поведенческой аналитики (в которой используются известные схемы поведения, созданные на основе объемных наборов данных), обнаружение аномалий является более персонализированной методикой. В ее рамках акцент делается на показатели, стандартные для вашего развертывания. Машинное обучение определяет, какие процессы являются нормальными для вашей среды. Затем вырабатываются правила, в которых обозначаются аномальные условия, свидетельствующие об угрозе безопасности. Ниже приведен пример.

- Входящие атаки методом подбора по протоколу RDP или SSH: ваши развертывания могут включать в себя виртуальные машины с большой нагрузкой, в которые пользователи входят несколько раз в день, и другие виртуальные машины, на которые пользователи входят очень редко или не входят вообще. Microsoft Defender для облака может определять стандартные показатели входов на эти виртуальные машины и с помощью машинного обучения определить средние значения этих показателей. Если есть несоответствие с базовым уровнем, определенным для связанных характеристик входа, может быть создано оповещение. Степень существенности отклонения также определяется с помощью машинного обучения.

Непрерывный мониторинг аналитики угроз

В Microsoft Defender для облака работают глобальные команды по исследованиям в области безопасности и по обработке и анализу данных. Они постоянно наблюдают за изменениями в сфере угроз. В центре безопасности действуют описанные ниже инициативы.

Мониторинг аналитики угроз: аналитика угроз предусматривает механизмы, индикаторы, результаты и практические советы об имеющихся и возникающих угрозах. Эта информация размещается в сообществе специалистов по безопасности, и корпорация Майкрософт непрерывно отслеживает каналы аналитики угроз из внутренних и внешних источников.

Общий доступ к сигналам: команды по обеспечению безопасности, задействованные в широком наборе облачных и локальных служб, серверов и клиентских устройств с конечными точками корпорации Майкрософт, обмениваются информацией и анализируют ее.

Специалисты по безопасности Майкрософт: свой вклад неустанно вносят команды Майкрософт, которые работают в таких узких областях безопасности, как экспертиза и обнаружение веб-атак.

Настройка обнаружения: алгоритмы испытываются на наборах данных конкретных пользователей, и исследователи по вопросам безопасности проверяют результаты испытаний в тесном сотрудничестве с этими пользователями. Чтобы улучшать алгоритмы машинного обучения, специалисты анализируют ложные и истинные срабатывания.

Все эти инициативы совместно дают общий результат: обнаружение угроз происходит по-новому и более качественно, а пользоваться результатами вы можете прямо сейчас. Вам не приходится прилагать никаких усилий.

Microsoft Defender для службы хранилища

Microsoft Defender для хранилища — это собственный уровень аналитики безопасности Azure, позволяющий обнаруживать необычные и потенциально опасные попытки доступа к вашим учетным записям хранения или их использования. Это решение использует расширенные возможности обнаружения угроз и данные анализа угроз Майкрософт, предлагая на их основе контекстных оповещения о безопасности. Эти оповещения также включают действия по устранению обнаруженных угроз и предотвращению атак в будущем.

Функции защиты от угроз: другие службы Azure

Виртуальные машины: антивредоносная программа (Майкрософт)

Антивредоносная программа (Майкрософт) для Azure — это единый агент для приложений и клиентских сред, работающий в фоновом режиме и не требующий вмешательства пользователя. Вы можете развернуть систему защиты, соответствующую рабочим нагрузкам своих приложений, и использовать базовую конфигурацию защиты (по умолчанию) или расширенную настраиваемую конфигурацию, включающую отслеживание вредоносных программ. Антивредоносная программа Azure — это компонент безопасности для виртуальных машин Azure, который автоматически устанавливается на всех виртуальных машинах PaaS в Azure.

Основные возможности антивредоносной программы (Майкрософт)

Ниже приведены возможности Azure, при использовании которых развертывается и включается антивредоносная программа (Майкрософт) для ваших приложений:

Защита в режиме реального времени: мониторинг действий, выполняемых в облачных службах и виртуальных машинах, для обнаружения и блокировки работы вредоносных программ.

Запланированное сканирование: периодическое целевое сканирование для обнаружения вредоносных программ, включая уже запущенные программы.

Исправление вредоносных действий: автоматические действия в отношении обнаруженных вредоносных программ, например удаление или помещение в карантин вредоносных файлов, а также удаление из реестра нежелательных записей.

Обновление сигнатур: автоматическая установка последних версий сигнатур (определений вирусов) с заданной частотой, обеспечивающая актуальность защиты.

Обновление модуля защиты от вредоносных программ: автоматическое обновление ядра антивредоносной программы (Майкрософт).

Обновление платформы защиты от вредоносных программ: автоматическое обновление платформы антивредоносной программы (Майкрософт).

Активная защита: отправка в Microsoft Azure отчетов с метаданными телеметрии, содержащих сведения об обнаруженных угрозах и подозрительных ресурсах. Активная защита обеспечивает быстрое реагирование на возникающие угрозы и синхронное предоставление подписей в режиме реального времени с помощью системы активной защиты Майкрософт.

Отправка примеров: отправка примеров в службу защиты от вредоносных программ Майкрософт для повышения качества обслуживания и решения проблем.

Исключения: администраторы приложений и служб могут отключать защиту и сканирование для определенных файлов, процессов и дисков, чтобы повысить производительность, или по другим причинам.

Сбор событий защиты от вредоносных программ: запись в журнал событий операционной системы данных о работоспособности службы защиты от вредоносных программ, а также сведений о подозрительных действиях и исправлениях. Вся эта информация собирается в учетной записи хранения Azure клиента.

Обнаружение угроз в Базе данных SQL Azure

Обнаружение угроз Базы данных Azure SQL — это новая функция аналитики безопасности, встроенная в службу "База данных SQL Azure". Работая круглосуточно, чтобы изучать, профилировать и выявлять аномальные действия с базами данных, служба обнаружения угроз в Базе данных SQL Azure определяет потенциальные угрозы для базы данных.

Сотрудники службы безопасности или другие назначенные администраторы могут получить немедленное уведомление о подозрительных действиях с базой данных. Каждое уведомление содержит сведения о подозрительном действии и рекомендации по дальнейшему исследованию и снижению угрозы.

В настоящее время служба обнаружения угроз Базы данных SQL Azure обнаруживает потенциальные уязвимости, атаки путем внедрения кода SQL и аномальные закономерности в доступе к базам данных.

При получении уведомления об обнаружении угроз по электронной почте пользователи могут перейти к соответствующим записям аудита по прямой ссылке в электронном письме. При переходе по ссылке откроется средство просмотра аудита или предварительно настроенный шаблон аудита Excel, содержащий соответствующие записи аудита во время возникновения подозрительного события со следующими параметрами:

Хранилище аудита для сервера или базы данных, на которых были обнаружены аномальные действия базы данных.

Таблица хранилища аудита, которая использовалась во время события для записи журнала аудита.

Записи аудита за ближайший час после возникновения события.

Записи аудита с похожим идентификатором события на момент события (необязательно для некоторых средств проверки).

Средства обнаружения угроз базы данных SQL используют одну из следующих методик обнаружения:

Детерминированное обнаружение: определяет подозрительные закономерности (на основе правил) в SQL-запросах клиентов, которые соответствуют известным атакам. Эта методика обеспечивает высокие показатели обнаружения и небольшое число ложных срабатываний, однако ее применение ограничено, так как она относится к категории "атомарного обнаружения".

Обнаружение поведения: обнаруживает аномальное действие, которое является ненормальным поведением в базе данных, которая не была замечена в течение последних 30 дней. К примерам аномальных действий клиента SQL относятся: всплеск неудачных попыток входа или запросов, извлечение большого объема данных, необычные канонические запросы и неизвестные IP-адреса, используемые для доступа к базе данных.

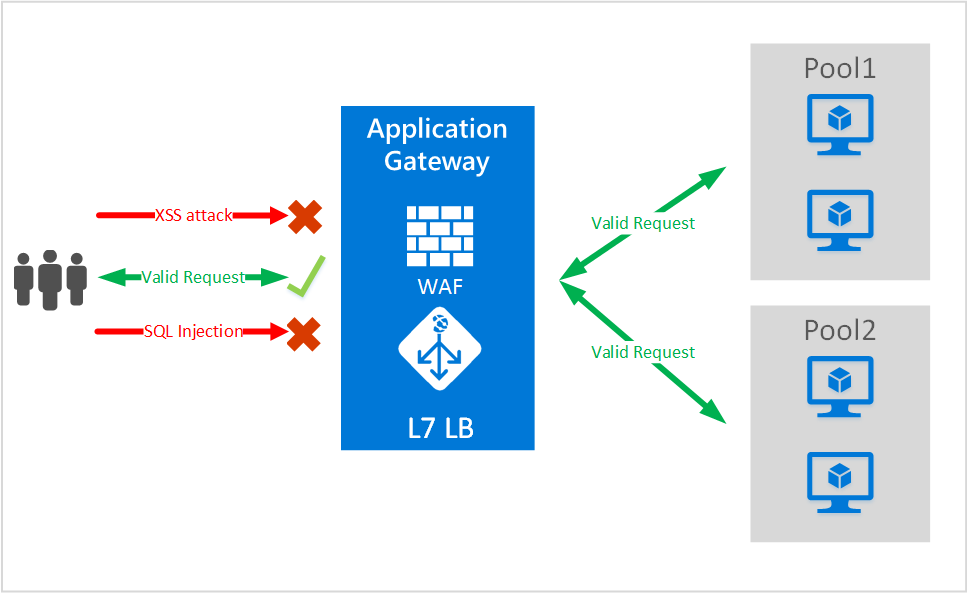

Application Gateway Web Application Firewall (preview) (Брандмауэр веб-приложения шлюза приложений (предварительная версия))

Брандмауэр веб-приложений (WAF) — это функция Шлюз приложений, которая обеспечивает защиту веб-приложений, использующих шлюз приложений для стандартных функций управления доставкой приложений. Принцип работы брандмауэра веб-приложения заключается в защите приложений от большинства из основных 10 уязвимостей OWASP.

Средства защиты включают следующие:

Защита от внедрения кода SQL.

Защита от межсайтовых сценариев.

Защита от распространенных сетевых атак, в том числе от внедрения команд, несанкционированных HTTP-запросов, разделения HTTP-запросов и атак с включением удаленного файла.

Защита от нарушений протокола HTTP.

Защита от аномалий протокола HTTP, например отсутствия агента пользователя узла и заголовков accept.

Защита от программ-роботов, программ-обходчиков и сканеров.

Обнаружение распространенных неправильных конфигураций приложений (Apache, IIS и т. д.).

Настройка WAF в шлюзе приложений предоставляет следующие преимущества:

Защита веб-приложения от сетевых уязвимостей и атак без изменения в коде серверной части.

Одновременная защита нескольких веб-приложений с помощью шлюза приложений. В шлюзе приложений можно разместить до 20 веб-сайтов.

Мониторинг веб-приложений на наличие атак с помощью отчетов, создаваемых в режиме реального времени на основе журналов WAF шлюза приложений.

Обеспечение соответствия нормативным требованиям. Для некоторых элементов управления соответствием требованиям необходимо, чтобы все конечные точки для Интернета были защищены с помощью решения WAF.

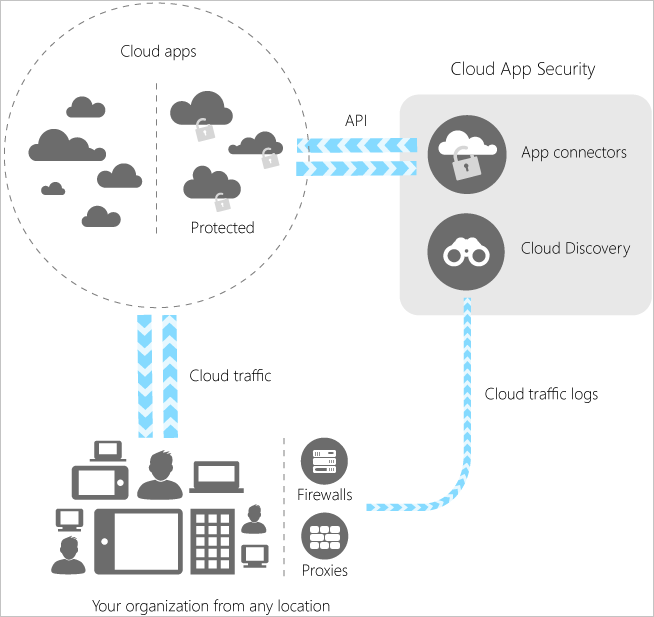

Defender for Cloud Apps

Defender для облачных приложений — важнейшая часть стека безопасности Microsoft Cloud. Это комплексное решение, которое поможет вашей организации, переходящей в облако, получить все обещанные преимущества облачных приложений. При этом ваша организация сможет сохранить полный контроль над данными благодаря улучшенной видимости операций. Оно также позволяет повысить защиту критически важных данных приложений в облаке.

Используя инструменты, помогающие обнаруживать теневые ИТ, оценивать риски, применять политики, исследовать действия и предотвращать угрозы, организации могут более безопасно перейти в облако, сохраняя контроль над критически важными данными.

| Категория | Description |

|---|---|

| Рекомендуемые | Обнаруживайте теневые ИТ с помощью Defender для облачных приложений. Получайте информацию, обнаруживая приложения, действия, пользователей, данные и файлы в облачной среде. Выявляйте сторонние приложения, подключенные к вашему облаку. |

| Анализ | Изучите облачные приложения с помощью облачных инструментов экспертизы, чтобы узнать больше об опасных приложениях, определенных пользователях и файлах в сети. Находите закономерности в данных, собранных из вашего облака. Создавайте отчеты для отслеживания работы облака. |

| Элемент управления | Снижайте риск, задав политики и оповещения, чтобы получить максимальный контроль над сетевым трафиком облака. Используйте Defender для облачных приложений, чтобы перенести пользователей в альтернативные варианты облачных приложений, разрешенные системой безопасности. |

| Защита | Используйте Defender для облачных приложений, чтобы одобрять или запрещать приложения, применять средства предотвращения потери данных, контролировать доступ и совместное использование ресурсов, а также создавать настраиваемые отчеты и оповещения. |

| Элемент управления | Снижайте риск, задав политики и оповещения, чтобы получить максимальный контроль над сетевым трафиком облака. Используйте Defender для облачных приложений, чтобы перенести пользователей в альтернативные варианты облачных приложений, разрешенные системой безопасности. |

Defender for Cloud Apps интегрирует возможности обзора облака, выполняя следующее:

Использование Cloud Discovery для сопоставления и идентификации облачной среды и облачных приложений, применяемых в вашей организации.

Разрешает и запрещает приложения в облаке.

Использование простых в развертывании соединителей приложений, применяющих преимущества API-интерфейсов поставщиков, для обеспечения видимости и управления приложениями, к которым вы подключаетесь.

Помощь в обеспечении постоянного управления путем установки политик с их последующей непрерывной настройкой.

При сборе данных из этих источников Defender для облачных приложений выполняет сложный анализ данных. Это решение немедленно оповещает вас о подозрительной активности и предоставляет подробную информацию об облачной среде. В Defender для облачных приложений можно настроить политику безопасности и использовать ее для защиты всех компонентов облачной среды.

Сторонние возможности обнаружения угроз в Azure Marketplace

Брандмауэр веб-приложения

Брандмауэр веб-приложения проверяет входящий трафик Интернета и блокирует атаки путем внедрения кода SQL, межсайтовые сценарии, передачу вредоносных программ, атаки DDoS на приложения и другие атаки, нацеленные на ваши веб-приложения. Он также проверяет ответы от внутренних веб-серверов для предотвращения потери данных (DLP). Интегрированная подсистема управления доступом позволяет администраторам создавать детализированные политики управления доступом для осуществления аутентификации, авторизации и учета, что обеспечивает строгую проверку подлинности и контроль пользователей.

Брандмауэр веб-приложения обеспечивает следующие преимущества:

Обнаружение и блокирование атак путем внедрения кода SQL, межсайтовых сценариев, передачи вредоносных программ, атак DDoS на приложения и других атак, нацеленных на приложение.

Аутентификация и управление доступом.

Проверка исходящего трафика для выявления конфиденциальных данных и возможность маскировать информацию или блокировать ее утечку.

Ускорение доставки содержимого веб-приложений с помощью различных возможностей, в том числе кэширования, сжатия и других способов оптимизации трафика.

Примеры брандмауэров веб-приложений, доступных в Azure Marketplace, см. в разделе Barracuda WAF, виртуальный брандмауэр веб-приложений (vWAF) Brocade, Imperva SecureSphere и брандмауэр IP ThreatSTOP.

Следующий шаг

- Реагирование на сегодняшние угрозы: помогает выявлять активные угрозы, предназначенные для ресурсов Azure, и предоставляет аналитические сведения, необходимые для быстрого реагирования.