Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в доступности функций в облаках для клиентов из числа государственных организаций США.

Выявление угроз внутри организации и их потенциальное влияние ( будь то скомпрометированная сущность или вредоносный инсайдерская программа) всегда была трудоемким и трудоемким процессом. Продираться через оповещения, подключаясь к точкам и активное обнаружение составляет огромное количество времени и усилий, затрачиваемых на минимальное число результатов, а также дает возможность сложным угрозам просто исключить обнаружение. Скрытые угрозы, например угрозы нулевого дня, целевые и развитые устойчивые угрозы могут быть наиболее опасными для вашей организации, что делает их обнаружение еще более важным.

Функция анализа поведения пользователей и сущностей в Microsoft Sentinel позволяет избавить аналитиков от нужной монотонной работы и неуверенности в ее результатах, а также предоставляет точные оперативные аналитические данные, чтобы аналитики могли сосредоточиться на расследовании и устранении угроз.

Внимание

Microsoft Sentinel общедоступен на портале Microsoft Defender, в том числе для клиентов без XDR Microsoft Defender или лицензии E5.

Начиная с июля 2026 года Microsoft Sentinel будет поддерживаться только на портале Defender, и все остальные клиенты, использующие портал Azure, будут автоматически перенаправлены.

Мы рекомендуем всем клиентам, использующим Microsoft Sentinel в Azure, начать планирование перехода на портал Defender для полного единого взаимодействия с безопасностью, предлагаемого Microsoft Defender. Дополнительные сведения см. в статье "Планирование перехода на портал Microsoft Defender" для всех клиентов Microsoft Sentinel.

Все преимущества UEBA доступны на портале Microsoft Defender.

Что такое аналитика поведения пользователей и сущностей (UEBA)?

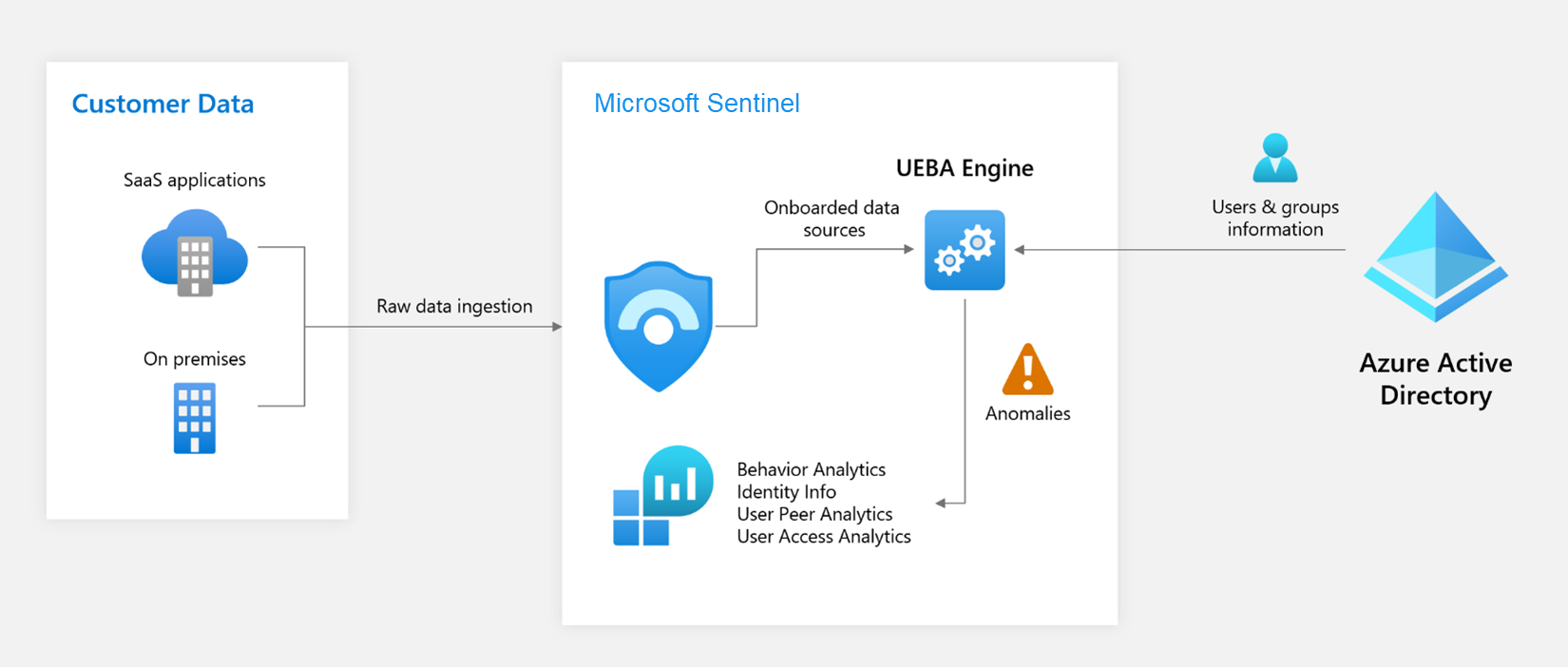

Microsoft Sentinel собирает журналы и оповещения из всех подключенных источников данных, анализирует их и создает базовые профили поведения сущностей организации (пользователей, узлов, IP-адресов, приложений и т. д.) для одноранговых групп в динамике. Используя различные приемы и возможности машинного обучения, Microsoft Sentinel позволяет определить аномальную активность и понять, скомпрометирован ли ресурс. Кроме того, решение также позволяет определять относительную чувствительность конкретных активов, выявлять одноранговые группы активов и оценивать потенциальное влияние скомпрометированного актива («радиус поражения»). Используя эти сведения, можно эффективно определять приоритеты при расследовании и обработке инцидентов.

Архитектура аналитики UEBA

Аналитика на основе безопасности

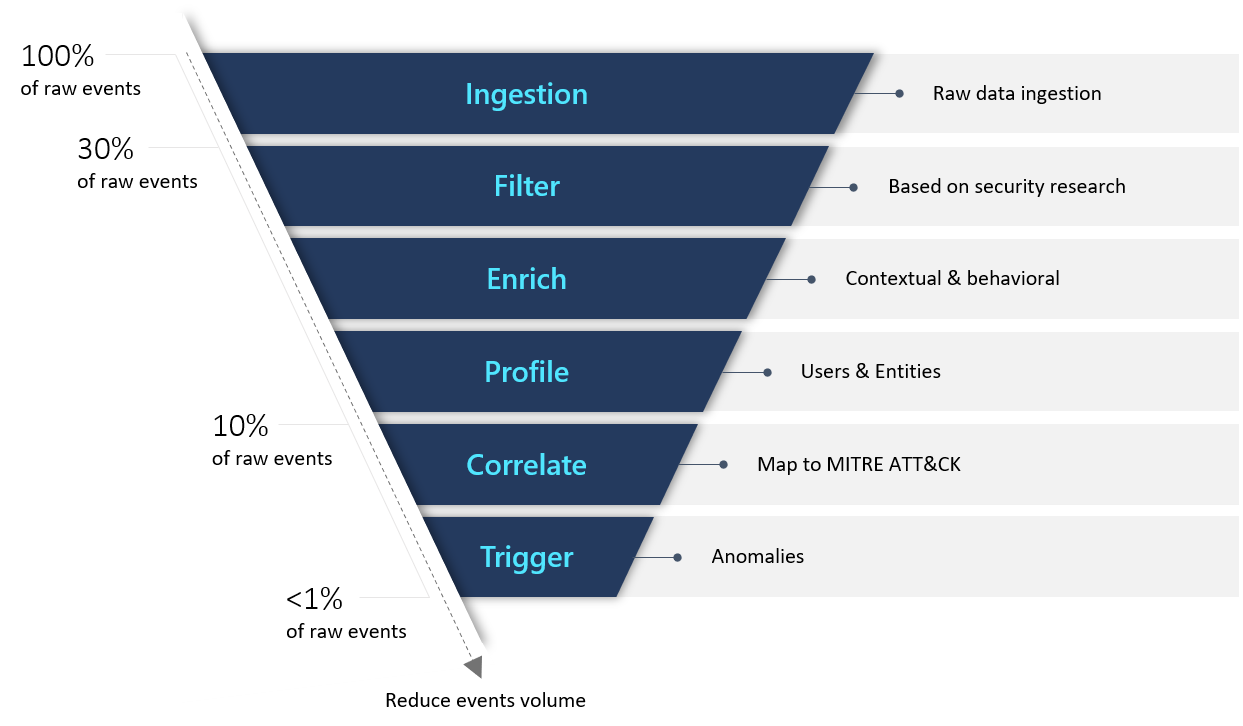

Microsoft Sentinel, вдохновившись парадигмой решений для анализа поведения пользователей и сущностей, предложенной Gartner, разработала подход "снаружи внутрь", основанный на трех опорных кадрах.

Варианты использования: Приоритизация соответствующих векторов атак и сценариев на основе исследований безопасности, согласованных с платформой MITRE ATT&CK, включающей тактики, методы и суб-методы, которые определяют различные сущности в качестве жертв, преступников или ключевых точек в цепочке действий; Microsoft Sentinel уделяет особое внимание наиболее ценным журналам, которые может предоставлять каждый источник данных.Источники данных: В первую очередь поддерживая источники данных Azure, Microsoft Sentinel тщательно выбирает сторонние источники данных для предоставления данных, которые соответствуют нашим сценариям угроз.

Аналитика: Используя различные алгоритмы машинного обучения, Microsoft Sentinel определяет аномальные действия и представляет доказательства четко и кратко в виде контекстных обогащений, некоторые примеры которых отображаются ниже.

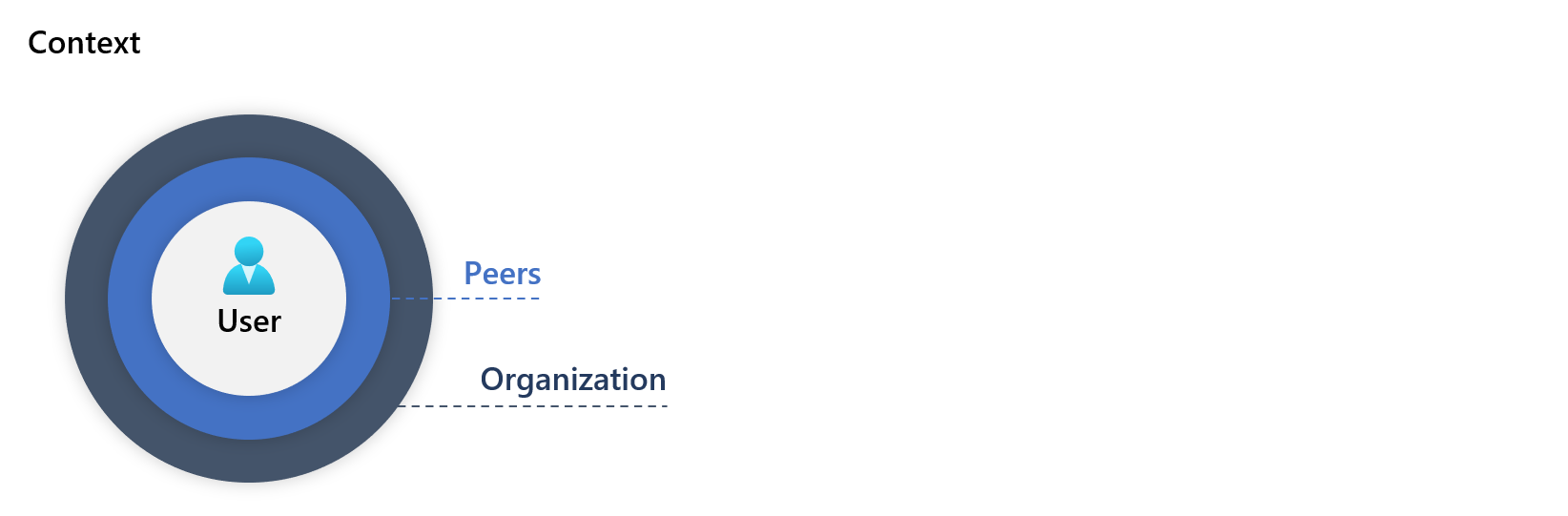

Microsoft Sentinel представляет артефакты, которые помогают аналитикам безопасности оценить аномальную активность в контексте и в сравнении с базовым профилем пользователя. Действия, выполняемые пользователем (или узлом, или адресом), оцениваются в контексте, где результат true указывает на выявленную аномалию:

- в различных географических местоположениях, устройствах и средах;

- за период времени и с определенным интервалом (в сравнении с собственным журналом пользователя);

- по сравнению с поведением одноранговых узлов;

- по сравнению с поведением организации.

Сведения об сущности пользователя, которые Microsoft Sentinel использует для создания профилей пользователей, поступают из идентификатора Microsoft Entra (или локальная служба Active Directory, теперь в предварительной версии). При включении UEBA он синхронизирует идентификатор Microsoft Entra с Microsoft Sentinel, сохраняя сведения во внутренней базе данных, видимой через таблицу IdentityInfo .

- В Microsoft Sentinel на портале Azure выполните запрос к таблице IdentityInfo в Log Analytics на странице Логов.

- На портале Defender вы запрашиваете эту таблицу в расширенной охоте.

Теперь в предварительной версии можно также синхронизировать сведения о сущности пользователя из локальной службы Active Directory с помощью Microsoft Defender для удостоверений.

Чтобы узнать, как включить анализ поведения пользователей и сущностей (UEBA) и синхронизировать удостоверения пользователей, см. Включение UEBA в Microsoft Sentinel.

Очки

Всем действиям присваивается "оценка приоритета в расследовании", которая определяет вероятность того, что конкретный пользователь выполняет конкретное действие, с учетом данных о поведении пользователя и его одноранговых узлов. Действия, определяемые как самые аномальные, получают наивысший рейтинг (на шкале 0–10).

Узнайте, как аналитика поведения используется в Microsoft Defender для облачных приложений , например, как это работает.

Дополнительные сведения о сущностях в Microsoft Sentinel и полный список поддерживаемых сущностей и идентификаторов.

Страницы сущностей

Сведения о страницах сущностей теперь можно найти на страницах сущностей в Microsoft Sentinel.

Запрос данных аналитики поведения

С помощью KQL можно запросить таблицу BehaviorAnalytics .

Например, если мы хотим найти все случаи, которые не смогли войти в ресурс Azure, где это была первая попытка пользователя подключиться из определенной страны или региона, а подключения из этой страны или региона являются редкими даже для одноранговых узлов пользователя, мы можем использовать следующий запрос:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- В Microsoft Sentinel на портале Azure вы выполняете запрос к таблице BehaviorAnalytics в Log Analytics на странице Журналов.

- На портале Defender вы запрашиваете эту таблицу в расширенной охоте.

Метаданные одноранговых узлов пользователя — таблица и записная книжка

Метаданные одноранговых узлов предоставляют важный контекст при обнаружении угроз, в исследовании инцидента и поиске потенциальных угроз. Аналитики безопасности могут наблюдать за нормальными действиями одноранговых пользователей, чтобы определить, являются ли действия пользователя нетипичными по сравнению с его коллегами.

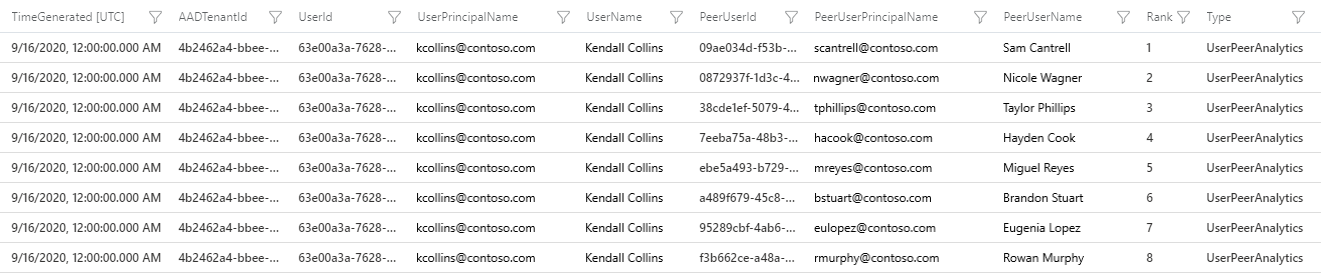

Microsoft Sentinel вычисляет и ранжирует аналогичных пользователей на основе членства пользователя в группе безопасности Microsoft Entra, списках рассылки и других критериях, и сохраняет ранжированный список от 1 до 20 в таблице UserPeerAnalytics. На следующем снимке экрана показана схема таблицы UserPeerAnalytics и отображаются первые 8 узлов пользователя по рангу для пользователя Кендалл Коллинз. Microsoft Sentinel использует алгоритм частотность-обратная частотность документов (TF-IDF) для нормализации взвешивания при вычислении ранга: чем меньше группа, тем выше вес.

Вы можете использовать записную книжку Jupyter, предоставленную в репозитории Microsoft Sentinel GitHub, для визуализации метаданных пользователей-равных. Подробные инструкции по использованию записной книжки см. в руководстве по анализу метаданных безопасности пользователей .

Примечание.

Таблица UserAccessAnalytics устарела.

Поиск запросов и исследование запросов

Microsoft Sentinel предоставляет набор готовых охотничьих и исследовательских запросов, а также книгу Аналитики поведения пользователей и сущностей, которая основана на таблице BehaviorAnalytics. Эти средства представляют обогащенные данные, нацеленные на конкретные варианты использования, которые указывают на аномальное поведение.

Дополнительные сведения см. в разделе:

Средства защиты устаревают, а цифровые активы организации становятся такими разобщенными, что получить полную картину рисков бывает очень трудно. Не стоит сильно полагаться на реактивные меры, такие как аналитика и правила, так как злоумышленники могут научиться их обходить. Именно здесь на помощь приходит UEBA, предоставляя методологии и алгоритмы оценки рисков.

Следующие шаги

В этом документе вы узнали о возможностях аналитики поведения сущностей Microsoft Sentinel. Практические рекомендации по реализации и использованию ценных сведений, которые вы получили, см. в следующих статьях:

- Включите аналитику поведения сущностей в Microsoft Sentinel.

- См. список аномалий, обнаруженных подсистемой UEBA.

- Исследование инцидентов с данными UEBA.

- Охота на угрозы безопасности.

Дополнительные сведения см. в справочнике по Microsoft Sentinel UEBA.