Защита от кражи данных в рабочих областях Azure Synapse Analytics

В этой статье рассматривается защита от кражи данных в Azure Synapse Analytics

Защита исходящего трафика данных из рабочих областей Synapse

В рабочих областях Azure Synapse Analytics можно включить защиту от кражи данных. Защита от кражи данных предотвращает вывод конфиденциальных сведений за пределы организации внутренними злоумышленниками, у которых есть доступ к вашим ресурсам Azure. При создании рабочей области вы можете добавить в нее управляемую виртуальную сеть и дополнительную защиту от кражи данных. При создании рабочей области с управляемой виртуальной сетью в последней развертываются ресурсы интеграции данных и ресурсы Spark. Выделенные пулы SQL и бессерверные пулы SQL рабочей области поддерживают функции управления несколькими клиентами. Поэтому они должны существовать вне управляемой виртуальной сети. Для рабочих областей с защитой от кражи данных ресурсы в управляемой виртуальной сети всегда взаимодействуют через управляемые частные конечные точки. Если включена защита от кражи данных, ресурсы Synapse SQL могут подключаться и запрашивать любые авторизованные служба хранилища Azure с помощью OPENROWSETS или EXTERNAL TABLE, так как трафик входящего трафика не контролируется защитой от кражи данных. Однако исходящий трафик через CREATE EXTERNAL TABLE AS SELECT будет контролироваться защитой от кражи данных.

Примечание.

Если рабочая область создана с настроенной управляемой виртуальной сетью и защитой от кражи данных, то потом такую конфигурацию области изменить нельзя.

Управление исходящим трафиком рабочей области Synapse к утвержденным целевым объектам

После создания рабочей области с включенной защитой от кражи данных владельцы ресурса рабочей области могут управлять списком утвержденных клиентов Microsoft Entra для рабочей области. Пользователи с правильными разрешениями в рабочей области могут использовать Synapse Studio для создания запросов на подключение управляемых частных конечных точек к ресурсам в утвержденных клиентах Microsoft Entra рабочей области. Создание управляемой частной конечной точки будет заблокировано, если пользователь попытается создать подключение к ресурсу неутвержденного клиента.

Пример рабочей области с включенной защитой от кражи данных

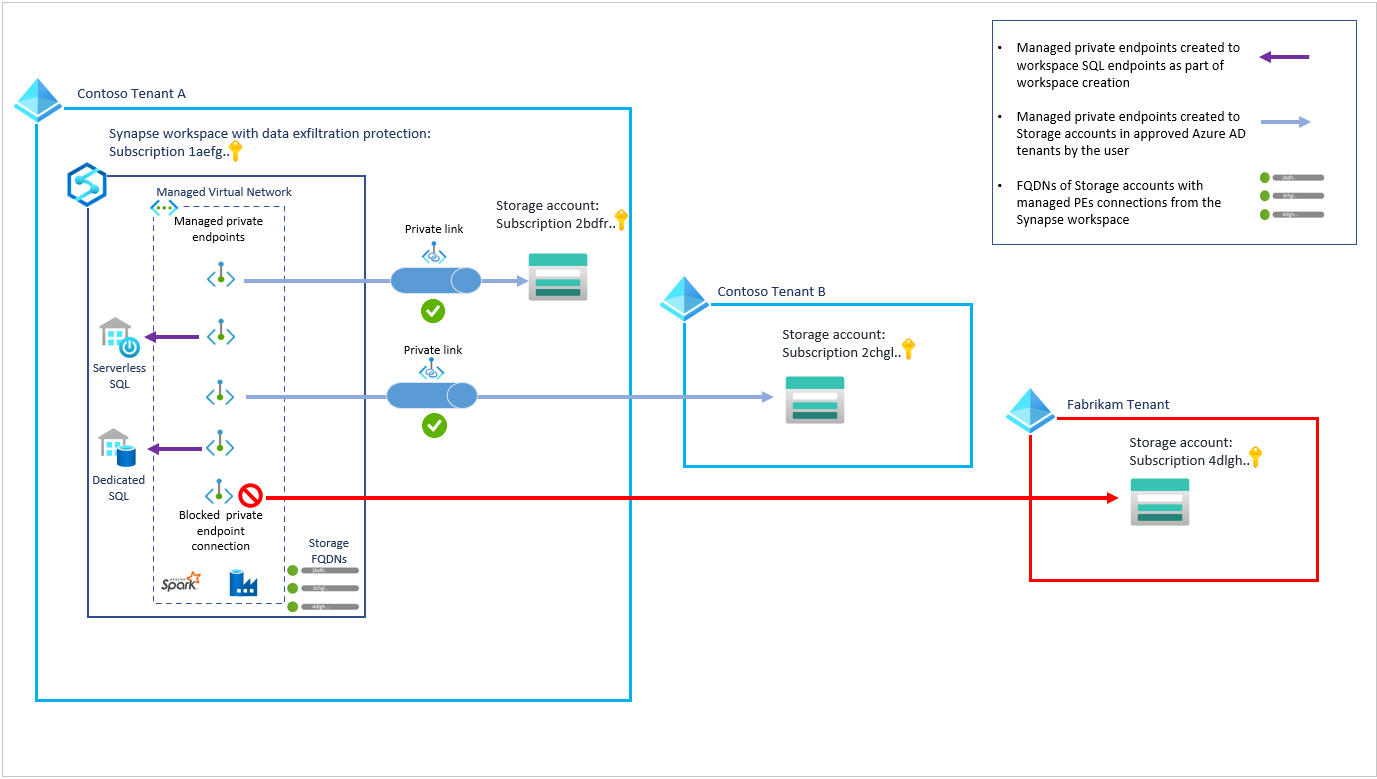

Рассмотрим пример защиты от кражи данных для рабочих областей Synapse. В компании Contoso есть ресурсы Azure на клиенте A и клиенте B. Необходимо установить безопасное подключение к ресурсам. Рабочая область Synapse была создана в клиенте A с клиентом B, добавленным в качестве утвержденного клиента Microsoft Entra. На схеме показаны подключения частных конечных точек к учетным записям службы хранилища Azure в клиенте A и в клиенте B, утвержденных владельцами учетных записей хранения. На схеме также показано заблокированное создание частной конечной точки. Создание этой частной конечной точки было заблокировано, так как она нацелена на учетную запись служба хранилища Azure в клиенте Fabrikam Microsoft Entra, который не является утвержденным клиентом Microsoft Entra для рабочей области Contoso.

Важно!

Ресурсы в клиентах, отличных от клиента рабочей области, не должны содержать правила брандмауэра, блокирующие подключения из пулов SQL к этим ресурсам. Ресурсы в управляемой виртуальной сети рабочей области, такие как кластеры Spark, могут подключаться через управляемые приватные каналы к ресурсам, защищенным брандмауэром.

Next Steps

Узнайте, как создать рабочую область с включенной защитой от кражи данных

См. подробности про Управляемую виртуальную сеть рабочей области

См. дополнительные сведения об управляемых частных конечных точках и статью

Создание управляемой частной конечной точки для источника данных

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по