Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

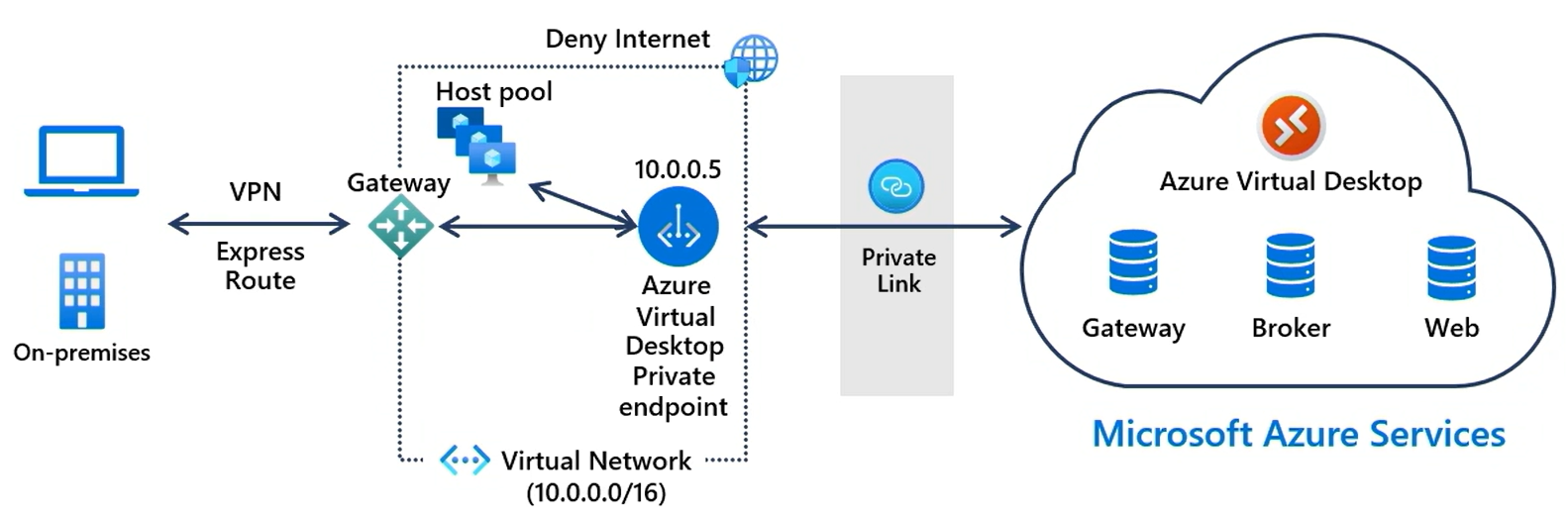

Вы можете использовать Приватный канал Azure с Виртуальным рабочим столом Azure для частного подключения к удаленным ресурсам. При создании частной конечной точки трафик между виртуальной сетью и службой остается в сети Майкрософт, поэтому вам больше не нужно предоставлять доступ к службе в общедоступном Интернете. Вы также используете VPN или ExpressRoute для пользователей с клиентом удаленного рабочего стола для подключения к виртуальной сети. Хранение трафика в сети Майкрософт повышает безопасность и обеспечивает безопасность данных. В этой статье описывается, как Приватный канал может помочь защитить среду Виртуального рабочего стола Azure.

Как Приватный канал работает с Виртуальным рабочим столом Azure?

Виртуальный рабочий стол Azure содержит три рабочих процесса с тремя соответствующими типами ресурсов для использования с частными конечными точками. Ниже перечислены следующие рабочие процессы.

Обнаружение начального веб-канала: позволяет клиенту обнаруживать все рабочие области, назначенные пользователю. Чтобы включить этот процесс, необходимо создать одну частную конечную точку для глобального подресурса в любой рабочей области. Однако во всем развертывании Виртуального рабочего стола Azure можно создать только одну частную конечную точку. Эта конечная точка создает записи системы доменных имен (DNS) и частные IP-маршруты для глобального полного доменного имени (FQDN), необходимого для первоначального обнаружения веб-канала. Это подключение становится единым общим маршрутом для всех клиентов.

Загрузка веб-канала: клиент скачивает все сведения о подключении для конкретного пользователя для рабочих областей, в которых размещаются группы приложений. Вы создаете частную конечную точку для подресурса канала для каждой рабочей области, которую вы хотите использовать с Приватный канал.

Connections к пулам узлов: каждое подключение к пулу узлов имеет две стороны : клиенты и узлы сеансов. Необходимо создать частную конечную точку для подресурса подключения для каждого пула узлов, который вы хотите использовать с Приватный канал.

На следующей высокоуровневой схеме показано, как Приватный канал безопасно подключает локальный клиент к службе Виртуального рабочего стола Azure. Дополнительные сведения о клиентских подключениях см. в разделе Последовательность подключений клиента.

Поддерживаемые сценарии

При добавлении Приватный канал с Виртуальным рабочим столом Azure поддерживаются следующие сценарии подключения к Виртуальному рабочему столу Azure. Выбор сценария зависит от ваших требований. Вы можете совместно использовать эти частные конечные точки в топологии сети или изолировать виртуальные сети таким образом, чтобы у каждой из них была собственная частная конечная точка в пуле узлов или рабочей области.

Все части подключения — первоначальное обнаружение веб-канала, загрузка веб-канала и подключения к удаленным сеансам для клиентов и узлов сеансов — используют частные маршруты. Вам потребуются следующие частные конечные точки:

Назначение Тип ресурса Целевой подресурс Количество конечных точек Connections для размещения пулов Microsoft.DesktopVirtualization/hostpools связь По одному на пул узлов Загрузка веб-канала Microsoft.DesktopVirtualization/workspaces кормить По одному на рабочую область Обнаружение первоначального веб-канала Microsoft.DesktopVirtualization/workspaces глобальный Только один для всех развертываний Виртуального рабочего стола Azure Для загрузки веб-канала и удаленных подключений к сеансам для клиентов и узлов сеансов используются частные маршруты, но при первоначальном обнаружении веб-канала используются общедоступные маршруты. Вам потребуются следующие частные конечные точки. Конечная точка для первоначального обнаружения веб-канала не требуется.

Назначение Тип ресурса Целевой подресурс Количество конечных точек Connections для размещения пулов Microsoft.DesktopVirtualization/hostpools связь По одному на пул узлов Загрузка веб-канала Microsoft.DesktopVirtualization/workspaces кормить По одному на рабочую область Только удаленные сеансовые подключения для клиентов и узлов сеансов используют частные маршруты, но при первоначальном обнаружении и скачивании веб-канала используются общедоступные маршруты. Вам потребуются следующие частные конечные точки. Конечные точки для рабочих областей не требуются.

Назначение Тип ресурса Целевой подресурс Количество конечных точек Connections для размещения пулов Microsoft.DesktopVirtualization/hostpools связь По одному на пул узлов Как клиенты, так и виртуальные машины узла сеансов используют общедоступные маршруты. Приватный канал не используется в этом сценарии.

Важно!

При создании частной конечной точки для первоначального обнаружения веб-канала рабочая область, используемая для глобального подресурса, управляет общим полным доменным именем (FQDN), упрощая первоначальное обнаружение веб-каналов во всех рабочих областях. Следует создать отдельную рабочую область, которая используется только для этой цели и в ней не зарегистрированы группы приложений. При удалении этой рабочей области все процессы обнаружения веб-каналов перестанут работать.

Вы не можете управлять доступом к рабочей области, используемой для первоначального обнаружения веб-канала (глобальный подресурс). Если эта рабочая область настроена так, чтобы разрешить только частный доступ, параметр игнорируется. Эта рабочая область всегда доступна с общедоступных маршрутов.

Выделение IP-адресов может измениться по мере увеличения спроса на IP-адреса. Во время расширения емкости для частных конечных точек требуются дополнительные адреса. Важно учитывать потенциальную нехватку адресного пространства и обеспечить достаточный запас ресурсов для роста. Дополнительные сведения об определении соответствующей конфигурации сети для частных конечных точек в звездообразной или периферийной топологии см. в разделе Дерево решений для развертывания Приватный канал.

Результаты конфигурации

Вы настраиваете параметры в соответствующих рабочих областях Виртуального рабочего стола Azure и пулах узлов, чтобы настроить общедоступный или частный доступ. Для подключений к рабочей области, за исключением рабочей области, используемой для первоначального обнаружения веб-канала (глобальный подресурс), в следующей таблице описаны результаты каждого сценария:

| Конфигурация | Результат |

|---|---|

| Общедоступный доступ включен из всех сетей | Запросы веб-канала рабочей области разрешены из общедоступных маршрутов. Запросы веб-канала рабочей области разрешены из частных маршрутов. |

| Общий доступ отключен из всех сетей | Запросы веб-канала рабочей области отклоняются из общедоступных маршрутов. Запросы веб-канала рабочей области разрешены из частных маршрутов. |

При использовании транспорта с обратным подключением существуют два сетевых подключения для подключений к пулам узлов: клиент — шлюз и узел сеансов — к шлюзу. Помимо включения или отключения общедоступного доступа для обоих подключений можно также включить общий доступ для клиентов, подключающихся к шлюзу, и разрешить частный доступ только узлам сеансов, подключающимся к шлюзу. В следующей таблице описаны результаты каждого сценария.

| Конфигурация | Результат |

|---|---|

| Общедоступный доступ включен из всех сетей | Удаленные сеансы разрешены , если клиент или узел сеансов использует общедоступный маршрут. Удаленные сеансы разрешены , если клиент или узел сеансов использует частный маршрут. |

| Общий доступ отключен из всех сетей | Удаленные сеансы запрещены, если клиент или узел сеансов использует общедоступный маршрут. Удаленные сеансы разрешены , если клиент и узел сеансов используют частный маршрут. |

| Общедоступный доступ включен для клиентских сетей, но отключен для сетей узлов сеансов | Удаленные сеансы запрещены , если узел сеанса использует общедоступный маршрут, независимо от маршрута, используемого клиентом. Удаленные сеансы разрешены при условии, что узел сеансов использует частный маршрут, независимо от маршрута, используемого клиентом. |

Последовательность подключения клиента

Если пользователь подключается к Виртуальному рабочему столу Azure через Приватный канал, а Виртуальный рабочий стол Azure настроен так, чтобы разрешить клиентские подключения только из частных маршрутов, последовательность подключений выглядит следующим образом:

С помощью поддерживаемого клиента пользователь подписывается на рабочую область. Устройство пользователя запрашивает DNS-адрес

rdweb.wvd.microsoft.com(или соответствующий адрес для других сред Azure).Частная зона DNS для privatelink-global.wvd.microsoft.com возвращает частный IP-адрес для первоначального обнаружения канала (глобальный подресурс). Если вы не используете частную конечную точку для первоначального обнаружения веб-канала, возвращается общедоступный IP-адрес.

Для каждой рабочей области в веб-канале выполняется ЗАПРОС DNS для адреса

<workspaceId>.privatelink.wvd.microsoft.com.Частная зона DNS для privatelink.wvd.microsoft.com возвращает частный IP-адрес для скачивания веб-канала рабочей области и загружает веб-канал с помощью TCP-порта 443.

При подключении к удаленному сеансу

.rdpфайл, поступающий из загрузки веб-канала рабочей области, содержит адрес службы шлюза Виртуального рабочего стола Azure с наименьшей задержкой для устройства пользователя. Dns-запрос выполняется на адрес в формате<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Частная зона DNS для privatelink.wvd.microsoft.com возвращает частный IP-адрес для службы шлюза Виртуального рабочего стола Azure, который будет использоваться для пула узлов, предоставляющего удаленный сеанс. Оркестрация через виртуальную сеть и частную конечную точку использует TCP-порт 443.

После оркестрации сетевой трафик между клиентом, службой шлюза Виртуального рабочего стола Azure и узлом сеансов передается на порт в диапазоне динамических портов TCP от 1 до 65535.

Важно!

Если вы планируете ограничить сетевые порты с клиентских устройств пользователей или виртуальных машин узла сеансов частными конечными точками, вам потребуется разрешить трафик через весь диапазон динамических портов TCP от 1 до 65535 к частной конечной точке для ресурса пула узлов с помощью подресурса подключения . Весь диапазон динамических портов TCP необходим, так как частная сеть Azure внутренне сопоставляет эти порты с соответствующим шлюзом, выбранным во время оркестрации клиента. Если ограничить порты частной конечной точкой, пользователи не смогут подключиться к Виртуальному рабочему столу Azure.

Известные проблемы и ограничения

Приватный канал с Виртуальным рабочим столом Azure имеет следующие ограничения.

Прежде чем использовать Приватный канал для Виртуального рабочего стола Azure, необходимо включить Приватный канал с Виртуальным рабочим столом Azure в каждой подписке Azure, которую вы хотите Приватный канал с Виртуальным рабочим столом Azure.

Все клиенты удаленного рабочего стола для подключения к Виртуальному рабочему столу Azure можно использовать с Приватный канал. Если вы используете клиент удаленного рабочего стола для Windows в частной сети без доступа к Интернету и подписаны на общедоступные и частные веб-каналы, вы не сможете получить доступ к веб-каналу.

После изменения частной конечной точки на пул узлов необходимо перезапустить службу загрузчика агента удаленных рабочих столов (RDAgentBootLoader) на каждом узле сеансов в пуле узлов. Кроме того, при изменении конфигурации сети пула узлов необходимо перезапускать эту службу. Вместо перезапуска службы можно перезапустить каждый узел сеанса.

Использование Приватный канал и RDP Shortpath для управляемых сетей в настоящее время находится в предварительной версии. Юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не выпущены в общедоступной версии, см. в дополнительных условиях использования предварительных версий Microsoft Azure . Все остальные параметры shortpath RDP, использующие STUN или TURN, не поддерживаются с Приватный канал.

В начале предварительной версии Приватный канал с Виртуальным рабочим столом Azure частная конечная точка для первоначального обнаружения веб-канала (для глобального подресурса) совместно использует имя частной зоны DNS с другими частными

privatelink.wvd.microsoft.comконечными точками для рабочих областей и пулов узлов. В этой конфигурации пользователи не могут устанавливать частные конечные точки исключительно для пулов узлов и рабочих областей. С 1 сентября 2023 г. совместное использование частной зоны DNS в этой конфигурации больше не будет поддерживаться. Необходимо создать новую частную конечную точку для глобального подресурса, чтобы использовать имя частнойprivatelink-global.wvd.microsoft.comзоны DNS . Инструкции для этого см. в разделе Начальное обнаружение веб-канала.

Дальнейшие действия

- Узнайте, как настроить Приватный канал с помощью Виртуального рабочего стола Azure.

- Узнайте, как настроить DNS частной конечной точки Azure в Приватный канал интеграции с DNS.

- Общие руководства по устранению неполадок для Приватный канал см. в статье Устранение неполадок с подключением к частной конечной точке Azure.

- Общие сведения о сетевом подключении Виртуального рабочего стола Azure.

- Список URL-адресов, которые необходимо разблокировать, чтобы обеспечить сетевой доступ к службе Виртуального рабочего стола Azure, см. в списке обязательных URL-адресов .