Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Интеграция DNS частной конечной точки Azure необходима для обеспечения безопасного частного подключения к службам Azure в виртуальной сети. В этой статье описываются распространенные сценарии конфигурации DNS для частных конечных точек Azure, включая параметры виртуальных сетей, пиринговых сетей и локальных сред. Используйте эти сценарии и рекомендации, чтобы обеспечить надежное и безопасное разрешение имен для приложений и служб.

Параметры частной зоны DNS для служб Azure, поддерживающих частную конечную точку, см. в разделе "Значения частной зоны DNS частной конечной точки Azure".

Сценарии настройки DNS

Полное доменное имя службы автоматически преобразуется в общедоступный IP-адрес. Чтобы выполнить разрешение в частный IP-адрес частной конечной точки, измените соответствующим образом конфигурацию DNS.

DNS крайне важен для правильной работы приложения, так как он разрешает IP-адрес частной конечной точки.

Вы можете использовать следующие сценарии разрешения DNS:

Рабочие нагрузки виртуальной сети без резолвера Azure Private

Рабочие задачи объединённых виртуальных сетей без частного резольвера Azure

Использование локальных рабочих нагрузок с DNS-пересылкой без Azure Private Resolver)

Частный разрешатель Azure для локальных инфраструктурных нагрузок

Частный решатель Azure для виртуальной сети и локальных нагрузок

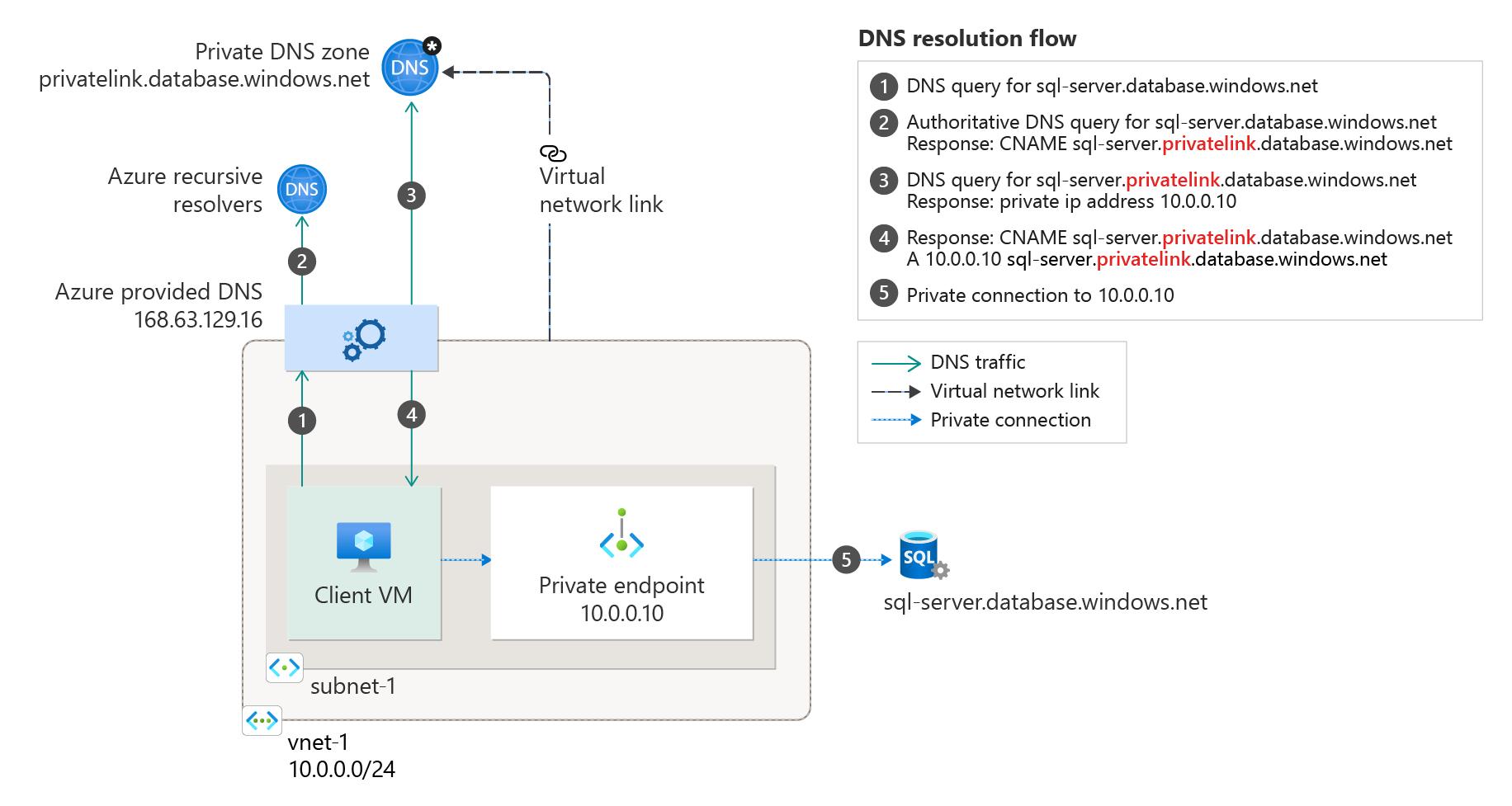

Рабочие нагрузки виртуальной сети без приватного резолвера Azure

Эта конфигурация подходит для рабочих нагрузок виртуальных сетей без пользовательского DNS-сервера. В этом сценарии клиент запрашивает IP-адрес частной конечной точки для предоставленной Azure службы DNS 168.63.129.16. Azure DNS отвечает за разрешение DNS частных зон DNS.

Примечание.

В этом сценарии используется частная зона DNS, рекомендуемая Базой данных SQL Azure. Для других служб можно настроить модель, используя следующую ссылку: конфигурация зоны DNS служб Azure.

Для правильной настройки необходимы следующие ресурсы:

виртуальная сеть клиента;

Частная зона DNS privatelink.database.windows.net с записью типа A;

сведения о частной конечной точке (имя записи FQDN и частный IP-адрес).

На следующем снимке экрана показана последовательность разрешения DNS для рабочих нагрузок виртуальной сети, с использованием частной DNS-зоны.

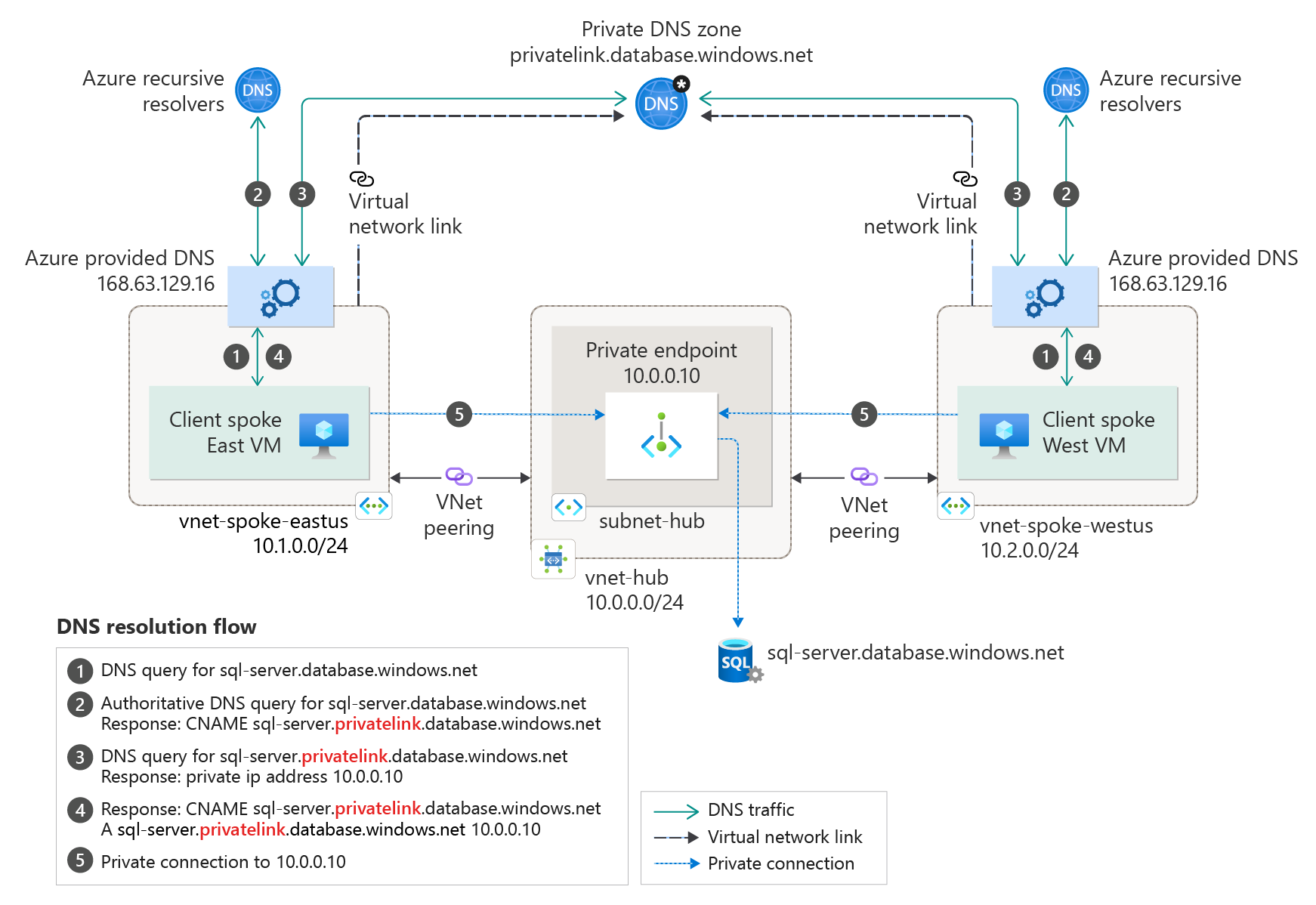

Одноранговые рабочие нагрузки виртуальной сети без частного сопоставителя Azure

Эту модель можно расширить на одноранговые виртуальные сети, связанные с той же частной конечной точкой. Добавьте новые ссылки на виртуальную сеть в частную зону DNS для всех одноранговых виртуальных сетей.

Внимание

Для этой конфигурации требуется одна частная зона DNS. При создании нескольких зон с одинаковым именем для разных виртуальных сетей потребуется выполнить операции объединения записей DNS вручную.

Если вы используете частную конечную точку в звездообразной топологии из другой подписки или даже в той же подписке, свяжите одни и те же зоны DNS со всеми центральными и периферийными виртуальными сетями, в которых есть клиенты с потребностью разрешать адреса DNS в этих зонах.

В этом сценарии используется топология сети «концентратор и спица». Все периферийные сети совместно используют частную конечную точку. Периферийные виртуальные сети связаны с одной частной зоной DNS.

Локальные рабочие нагрузки, использующие DNS-пересылщик без частного DNS-резолвера Azure

Чтобы разрешить полное доменное имя частной конечной точки для локальных рабочих нагрузок, настройте пересылающий DNS-сервер в Azure. Сервер пересылки DNS должен быть развернут в виртуальной сети, связанной с частной зоной DNS для частной конечной точки.

Сервер пересылки DNS обычно является виртуальной машиной под управлением служб DNS или управляемого сервиса, такого как Брандмауэр Azure. Сервер пересылки DNS получает dns-запросы из локальной среды или других виртуальных сетей и перенаправит их в Azure DNS.

Примечание.

Запросы DNS для частных конечных точек должны исходить из виртуальной сети, связанной с частной зоной DNS. Сервер пересылки DNS обеспечивает это путем прокси-запросов от имени локальных клиентов. В этом сценарии используется частная зона DNS, рекомендуемая Базой данных SQL Azure. Для других служб можно настроить модель, используя следующую ссылку: конфигурация зоны DNS служб Azure.

Следующий сценарий предназначен для локальной сети с DNS-пересылкой в Azure. Этот сервер пересылки разрешает DNS-запросы посредством серверного пересылки к DNS Azure с адресом 168.63.129.16.

Для правильной настройки необходимы следующие ресурсы:

- локальная сеть с настраиваемым решением DNS;

- Виртуальная сеть , подключенная к локальной среде

- Решение DNS, развернутое в вашей среде Azure, имеющее возможность условной пересылки DNS-запросов.

- Частная зона DNS privatelink.database.windows.net с записью типа A;

- сведения о частной конечной точке (имя записи FQDN и частный IP-адрес).

Внимание

Условное перенаправление должно быть выполнено в рекомендуемый общедоступный сервер пересылки зоны DNS. Например, database.windows.net вместо privatelink.database.windows.net.

- Расширьте эту конфигурацию для локальных сетей, у которых уже есть пользовательское решение DNS.

- Настройте локальное решение DNS с условным сервером пересылки для частной зоны DNS. Условный пересылатель должен указывать на DNS-пересылатель, который развернут в Azure, чтобы DNS-запросы для частных конечных точек корректно разрешались.

Разрешение осуществляется с помощью частной зоны DNS, связанной с виртуальной сетью.

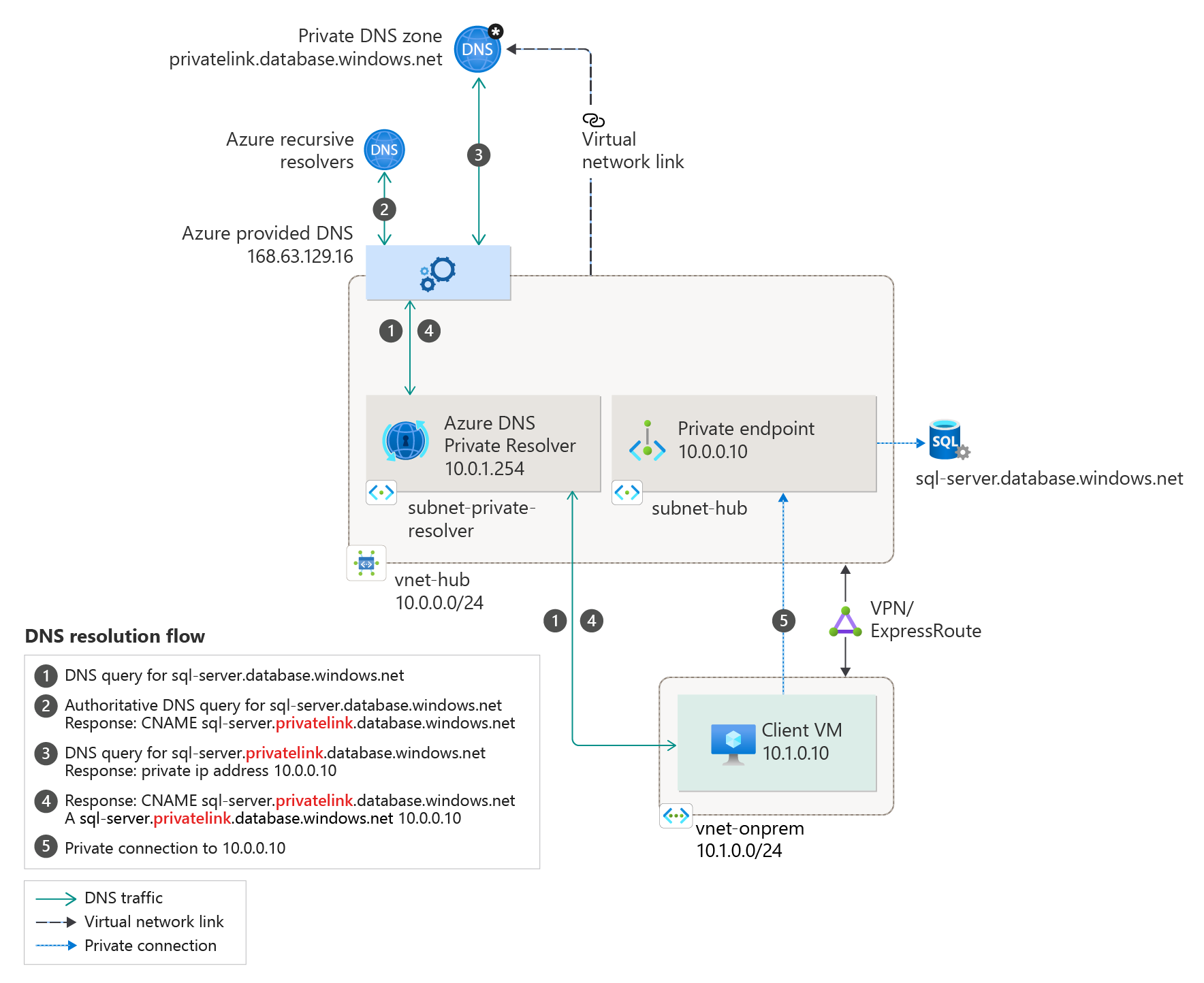

Частный сопоставитель Azure для локальных рабочих нагрузок

Для локальных рабочих нагрузок, чтобы разрешить полное доменное имя частной конечной точки, используйте Azure Private Resolver для обработки зоны общедоступной DNS службы Azure. Частный резолвер Azure — это управляемая служба Azure, которая может разрешать запросы DNS без необходимости виртуальной машины, выступающей в качестве сервера пересылки DNS.

Следующий сценарий предназначен для локальной сети, настроенной для использования Azure Private Resolver. Частный разрешатель перенаправляет запрос к частной конечной точке в Azure DNS.

Примечание.

В этом сценарии используется частная зона DNS, рекомендуемая Базой данных SQL Azure. Для других служб можно настроить модель, используя следующую ссылку: значения зоны DNS служб Azure.

Для правильной настройки требуются следующие ресурсы:

Локальная сеть

Виртуальная сеть , подключенная к локальной среде

частные зоны DNS privatelink.database.windows.net с записью типа A;

сведения о частной конечной точке (имя записи FQDN и частный IP-адрес).

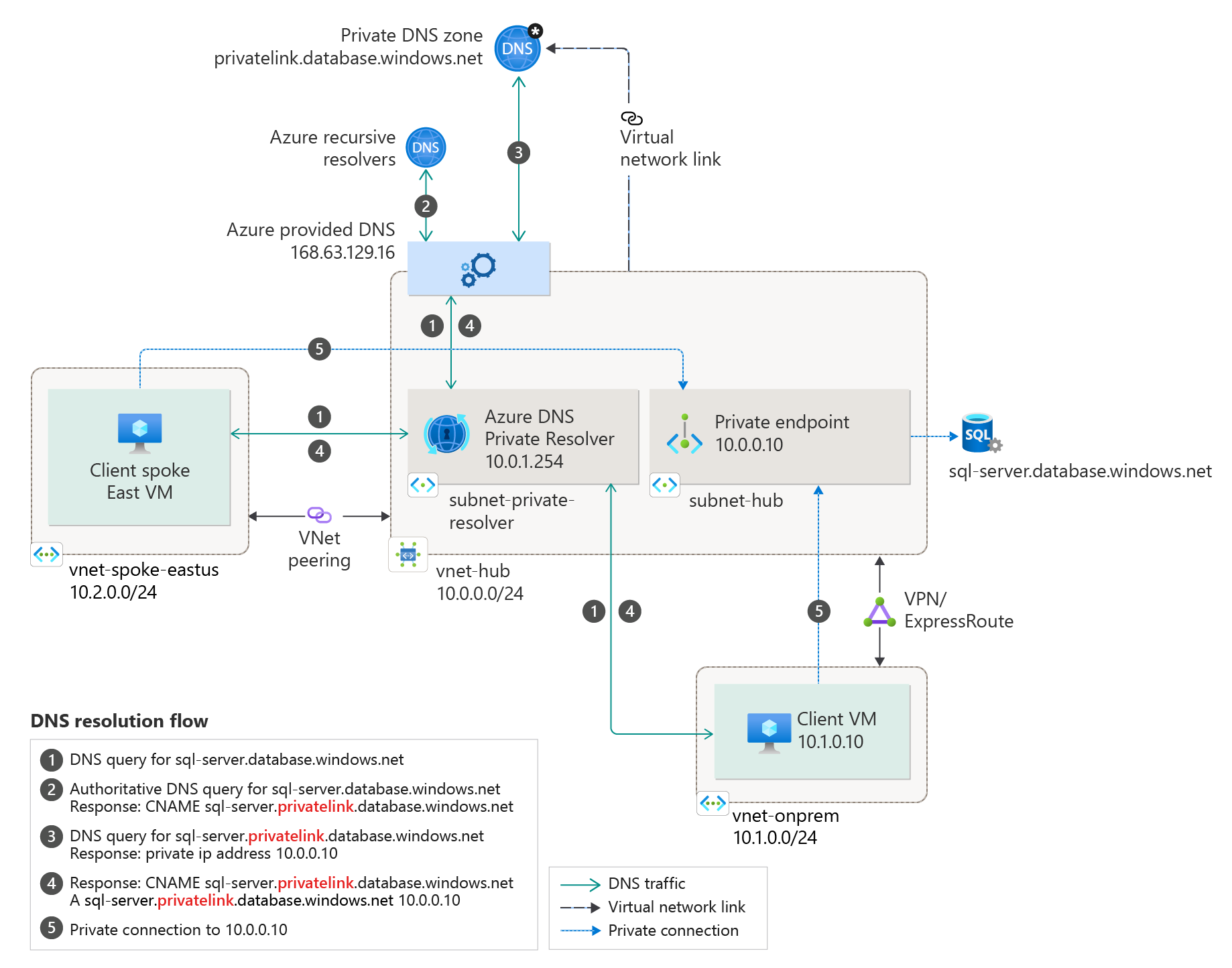

На следующей схеме показана последовательность разрешения DNS из локальной сети. В конфигурации используется Private Resolver, развернутый в Azure. Разрешение осуществляется с помощью частной зоны DNS, связанной с виртуальной сетью.

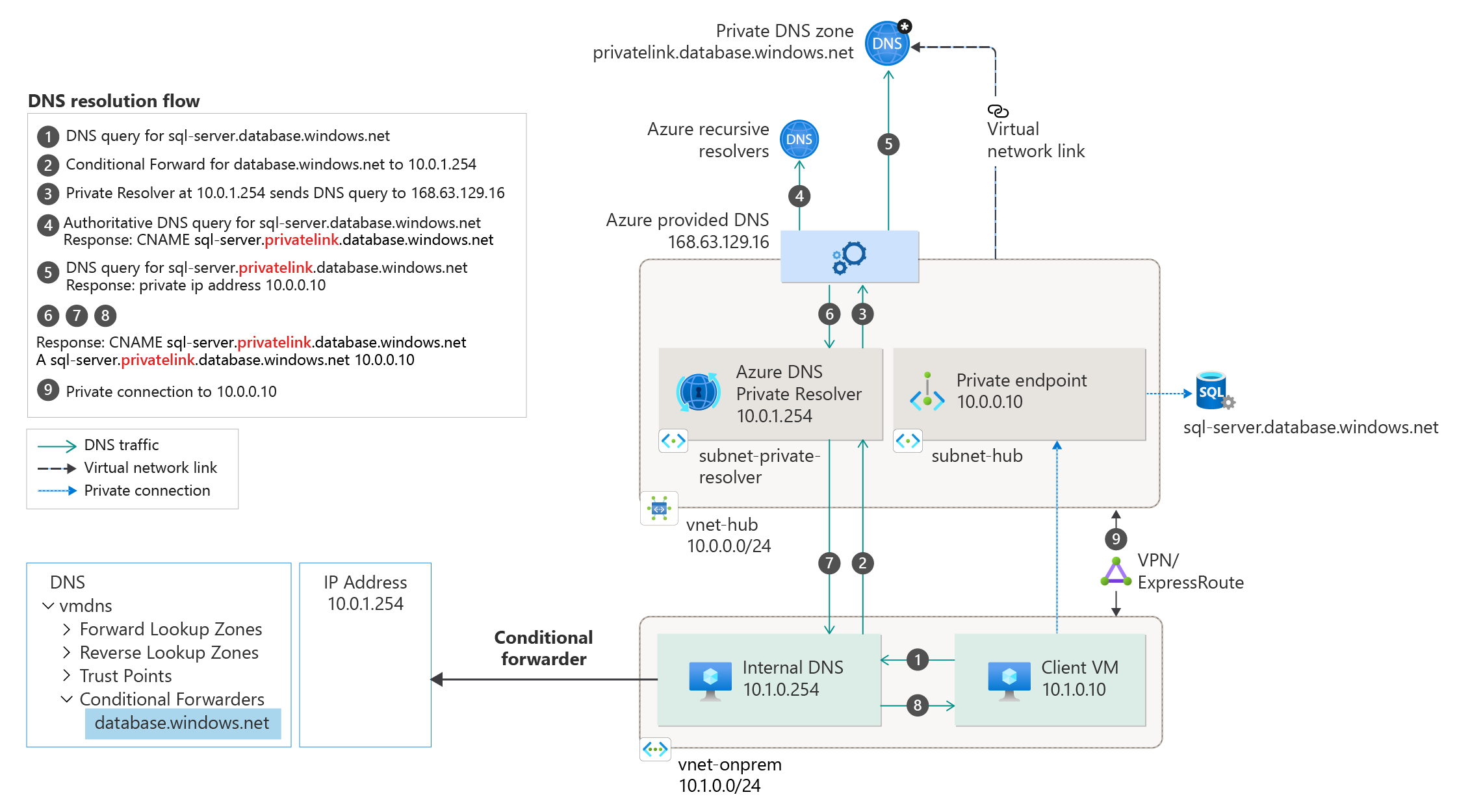

Частный сопоставитель Azure с локальным DNS-пересылчиком

Эту конфигурацию можно расширить для локальной сети, в которой уже есть решение DNS.

В локальном решении DNS настроено перенаправление трафика DNS в службу Azure DNS через сервер условного перенаправления. Условный переадресатор ссылается на частный резолвер, развернутый в Azure.

Примечание.

В этом сценарии используется частная зона DNS, рекомендуемая Базой данных SQL Azure. Для других служб можно настроить модель, используя следующую ссылку: значения зоны DNS служб Azure

Для правильной настройки необходимы следующие ресурсы:

локальная сеть с настраиваемым решением DNS;

Виртуальная сеть , подключенная к локальной среде

частные зоны DNS privatelink.database.windows.net с записью типа A;

сведения о частной конечной точке (имя записи FQDN и частный IP-адрес).

На следующей схеме демонстрируется разрешение DNS из локальной сети. Разрешение DNS условно перенаправляется в Azure. Разрешение осуществляется с помощью частной зоны DNS, связанной с виртуальной сетью.

Внимание

Условное перенаправление должно быть выполнено в рекомендуемый общедоступный сервер пересылки зоны DNS. Например, database.windows.net вместо privatelink.database.windows.net.

Частный резолвер Azure для виртуальной сети и локальных рабочих нагрузок

Для рабочих нагрузок, обращаюющихся к частной конечной точке из виртуальных и локальных сетей, используйте частный сопоставитель Azure для разрешения общедоступной зоны DNS службы Azure, развернутой в Azure.

Следующий сценарий подходит для локальной сети с виртуальными сетями в Azure. Обе сети обращаются к частной конечной точке, расположенной в общей центральной сети.

Частный резолвер отвечает за разрешение всех DNS-запросов через службу DNS, предоставленную Azure, 168.63.129.16.

Внимание

Для этой конфигурации требуется одна частная зона DNS. Все клиентские подключения из локальных и пиринговых виртуальных сетей также должны использовать одну частную зону DNS.

Примечание.

В этом сценарии используется частная зона DNS, рекомендуемая Базой данных SQL Azure. Для других служб можно настроить модель, используя следующую ссылку: конфигурация зоны DNS служб Azure.

Для правильной настройки необходимы следующие ресурсы:

Локальная сеть

Виртуальная сеть , подключенная к локальной среде

Частный резолвер Azure

частные зоны DNS privatelink.database.windows.net с записью типа A;

сведения о частной конечной точке (имя записи FQDN и частный IP-адрес).

На следующей схеме демонстрируется разрешение DNS для локальной и виртуальной сетей. Решение использует приватный резолвер Azure.

Разрешение осуществляется с помощью частной зоны DNS, связанной с виртуальной сетью.

Группа частной зоны DNS

Если вы решили интегрировать закрытую конечную точку с частной зоной DNS, также будет создана группа частной зоны DNS. Группа зон DNS имеет сильную связь между частной зоной DNS и частной конечной точкой. Это помогает управлять записями частной зоны DNS при обновлении частной конечной точки. Например, при добавлении или удалении регионов частная зона DNS автоматически обновляется с правильным количеством записей.

Ранее записи DNS для частной конечной точки создавались с помощью сценариев (получение определенных сведений о частной конечной точке и их добавление в зону DNS). При использовании группы зон DNS не требуется записывать дополнительные строки CLI/PowerShell для каждой зоны DNS. Кроме того, при удалении частной конечной точки удаляются все записи DNS в группе зон DNS.

В топологии концентратора и периферийной топологии распространенный сценарий позволяет создавать частные зоны DNS только один раз в концентраторе. Эта настройка позволяет спицам регистрироваться на себя, а не создавать разные зоны в каждой спице.

Примечание.

- Каждая группа зон DNS может поддерживать до пяти зон DNS.

- Добавление нескольких групп зон DNS в одну частную конечную точку не поддерживается.

- Операции удаления и обновления записей DNS можно просматривать с помощью Диспетчер трафика Azure и DNS. Это обычная операция платформы, необходимая для управления записями DNS.