Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье рассматриваются следующие вопросы:

- Типы данных мониторинга, которые можно собирать для этой службы.

- Способы анализа данных.

Примечание.

Если вы уже знакомы с этой службой и (или) Azure Monitor и просто хотите знать, как анализировать данные мониторинга, см . раздел "Анализ " в конце этой статьи.

При наличии критически важных приложений и бизнес-процессов, использующих ресурсы Azure, необходимо отслеживать и получать оповещения для системы. Служба Azure Monitor собирает и агрегирует метрики и журналы из каждого компонента системы. Azure Monitor предоставляет представление о доступности, производительности и устойчивости, а также уведомляет вас о проблемах. Вы можете использовать портал Azure, PowerShell, Azure CLI, REST API или клиентские библиотеки для настройки и просмотра данных мониторинга.

- Дополнительные сведения об Azure Monitor см. в обзоре Azure Monitor.

- Дополнительные сведения о том, как отслеживать ресурсы Azure в целом, см. в статье "Мониторинг ресурсов Azure" с помощью Azure Monitor.

Инсайты

Некоторые службы в Azure имеют встроенную панель мониторинга в портал Azure, которая предоставляет отправную точку для мониторинга службы. Эти панели мониторинга называются инсайтами, и их можно найти в Центре аналитики Azure Monitor на портале Azure.

Виртуальная WAN использует Network Insights для предоставления пользователям и операторам возможности просматривать состояние и статус сети Virtual WAN, представленной на карте топологии, полученной с помощью автообнаружения. Состояние ресурсов и индикаторы состояния на карте дают вам обзор общего состояния Виртуальной WAN. Вы можете ориентироваться в ресурсах на карте, используя доступ в один щелчок к страницам конфигурации ресурсов на портале Virtual WAN. Дополнительные сведения см. в разделе Azure Monitor Network Insights для Виртуальной глобальной сети.

Типы ресурсов

Azure использует концепцию типов ресурсов и идентификаторов для идентификации всего в подписке. Типы ресурсов также являются частью идентификаторов ресурсов для каждого ресурса, работающего в Azure. Например, для виртуальной машины используется Microsoft.Compute/virtualMachinesодин тип ресурса. Список служб и связанных с ними типов ресурсов см. в разделе "Поставщики ресурсов".

Azure Monitor аналогично упорядочивает основные данные мониторинга в метрики и журналы в зависимости от типов ресурсов, также называемых пространствами имен. Различные метрики и журналы доступны для различных типов ресурсов. Служба может быть связана с несколькими типами ресурсов.

Для получения дополнительной информации о типах ресурсов для Virtual WAN см. Справочник по данным мониторинга Azure Virtual WAN.

Хранилище данных

Для Azure Monitor:

- Данные метрик хранятся в базе данных метрик Azure Monitor.

- Данные журнала хранятся в хранилище журналов Azure Monitor. Log Analytics, это средство в портале Azure, которое может запрашивать это хранилище.

- Журнал действий Azure — это отдельное хранилище с собственным интерфейсом в портале Azure.

При необходимости можно перенаправить данные журнала метрик и действий в хранилище журналов Azure Monitor. Затем с помощью Log Analytics можно запрашивать данные и сопоставлять их с другими данными журнала.

Многие службы могут использовать параметры диагностики для отправки данных метрик и журналов в другие расположения хранилища за пределами Azure Monitor. Примеры включают Azure Storage, размещенные партнерские системы и партнерские системы вне Azure, с использованием Центров событий (Event Hubs).

Подробные сведения о том, как Azure Monitor хранит данные, см. на платформе данных Azure Monitor.

Метрики платформы Azure Monitor

Azure Monitor предоставляет метрики платформы для большинства служб. Эти метрики перечислены ниже.

- Определяется отдельно для каждого пространства имен.

- Хранится в базе данных метрик временных рядов Azure Monitor.

- Легкий и способный поддерживать оповещения почти в реальном времени.

- Используется для отслеживания производительности ресурса с течением времени.

Коллекция: Azure Monitor автоматически собирает метрики платформы. Настройка не требуется.

Маршрутизация: Вы также можете направлять некоторые метрики платформы в журналы Azure Monitor или Log Analytics, чтобы запрашивать их вместе с другими данными журналов. Проверьте параметр экспорта DS для каждой метрики, чтобы узнать, можно ли использовать параметр диагностики для маршрутизации метрик в журналы Azure Monitor или Log Analytics.

- Дополнительные сведения см. в настройках диагностики метрик.

- Сведения о настройке параметров диагностики для службы см. в статье "Создание параметров диагностики" в Azure Monitor.

Список всех метрик, которые можно собрать для всех ресурсов в Azure Monitor, см. в статье "Поддерживаемые метрики в Azure Monitor".

Для списка доступных метрик для виртуальной глобальной сети см. справочник по данным мониторинга Azure Virtual WAN.

С помощью портала Azure можно просмотреть метрики для Виртуальной сети WAN. Ниже приведены инструкции по обнаружению и просмотру метрик.

Выберите Мониторинг шлюза, а затем Метрики. Вы также можете выбрать метрики внизу, чтобы просмотреть панель мониторинга наиболее важных метрик для VPN типа "сеть — сеть" и "точка — сеть".

На странице метрик можно просмотреть метрики.

Чтобы просмотреть метрики для маршрутизатора виртуального концентратора, можно выбрать метрики на странице обзора виртуального концентратора.

Дополнительные сведения см. в статье "Анализ метрик" для ресурса Azure.

Шаги в PowerShell

Метрики для Виртуального WAN можно просмотреть с помощью PowerShell. Для отправки запроса выполните приведенные ниже команды PowerShell.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- Идентификатор ресурса. Идентификатор ресурса виртуального концентратора можно найти на портале Azure. Перейдите на страницу виртуального концентратора в виртуальной глобальной сети и выберите представление JSON в разделе Essentials.

-

Название метрики. Ссылается на имя запрашиваемой метрики, которая в данном случае называется

VirtualHubDataProcessed. Эта метрика отображает все данные, обрабатываемые маршрутизатором виртуального концентратора в выбранном периоде времени концентратора. - Уровень детализации времени. Ссылается на частоту, с которой вы хотите увидеть агрегирование. В текущей команде отображается выбранная агрегированная единица за 5 минут. Можно выбрать – 5 мин/15 мин/30 мин/1 ч/6 ч/12 ч и 1 д.

- Время начала и окончания. Это время основано на формате UTC. При вводе этих параметров убедитесь, что вы вводите значения UTC. Если эти параметры не используются, данные за последние час отображаются по умолчанию.

- Тип агрегирования суммы. Тип агрегирования сумм показывает общее количество байтов, которые пересекли маршрутизатор виртуального концентратора в течение выбранного периода времени. Например, если задать степень детализации времени в 5 минут, каждая точка данных соответствует количеству байтов, отправляемых в течение пяти минут. Чтобы преобразовать это значение в Гбит/с, можно разделить это число на 3750000000000. На основе емкости виртуального концентратора маршрутизатор концентратора может поддерживать от 3 Гбит/с до 50 Гбит/с. В настоящее время типы агрегирования Max и Min не имеют значения.

Журналы ресурсов Azure Monitor

Журналы ресурсов предоставляют аналитические сведения об операциях, выполненных ресурсом Azure. Журналы создаются автоматически, но их необходимо перенаправить в журналы Azure Monitor, чтобы сохранить или запросить их. Логи организованы по категориям. Заданное пространство имен может содержать несколько категорий журналов ресурсов.

Коллекция: Журналы ресурсов не собираются и не хранятся, пока вы не создадите диагностическую настройку и не перенаправите журналы в одну или несколько локаций. Создавая параметр диагностики, нужно указать, какие категории журналов должны собираться. Существует несколько способов создания и поддержки параметров диагностики, включая портал Azure, программно и с помощью Azure Policy.

Маршрутизация: предлагаемый по умолчанию вариант — маршрутизация журналов ресурсов в журналы Azure Monitor, чтобы выполнять запросы к ним наряду с другими данными журнала. Также доступны другие расположения, такие как служба хранилища Azure, Центры событий Azure и некоторые партнеры по мониторингу Майкрософт. Для получения более подробной информации см. журналы ресурсов Azure и назначение журналов ресурсов.

Подробные сведения о сборе, хранении и маршрутизации журналов ресурсов см. в разделе "Параметры диагностики" в Azure Monitor.

Список всех доступных категорий журналов ресурсов в Azure Monitor см. в статье "Поддерживаемые журналы ресурсов" в Azure Monitor.

Все журналы ресурсов в Azure Monitor имеют одинаковые поля заголовков, а затем поля для конкретной службы. Общая схема показана в разделе Схема журнала ресурсов Azure Monitor.

Для доступных категорий журналов ресурсов, связанных таблиц Log Analytics и схем журналов для Виртуальной сети WAN см. справочник по данным мониторинга Azure Виртуальной сети WAN.

Схемы

Подробные сведения о схемах журналов диагностики верхнего уровня см. в статье Поддерживаемые службы, схемы и категории для журналов диагностики Azure.

При просмотре любых метрик с помощью Log Analytics выходные данные содержат следующие столбцы:

| Столбец | Тип | Описание |

|---|---|---|

| ТаймГрейн | струна | PT1M (значения метрик отправляются каждую минуту) |

| Численность | настоящий | Обычно равно 2 (каждый сервер MSEE отправляет одно значение метрики каждую минуту) |

| Минимум | настоящий | Минимальное из двух значений метрик, переданных двумя MSEE |

| Максимум | настоящий | Максимальное из двух значений метрик, переданных двумя MSEE |

| Средний | настоящий | Равно (минимум + максимум)/2 |

| Итог | настоящий | Сумма двух значений метрики от обоих MSEE (основное приоритетное значение для запрошенной метрики) |

Создание параметра диагностики для просмотра журналов

Ниже приведены инструкции по созданию, изменению и просмотру параметров диагностики.

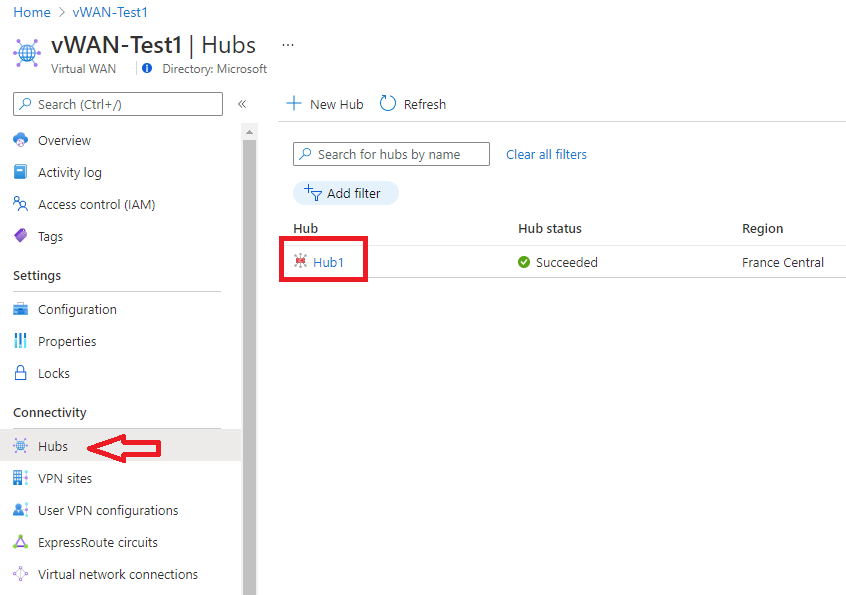

На портале перейдите к ресурсу виртуальной глобальной сети и выберите Центры в группе Подключение.

В группе подключения слева выберите шлюз, для которого требуется проверить диагностика:

В правой части страницы выберите «Мониторинг шлюза» и затем «Журналы».

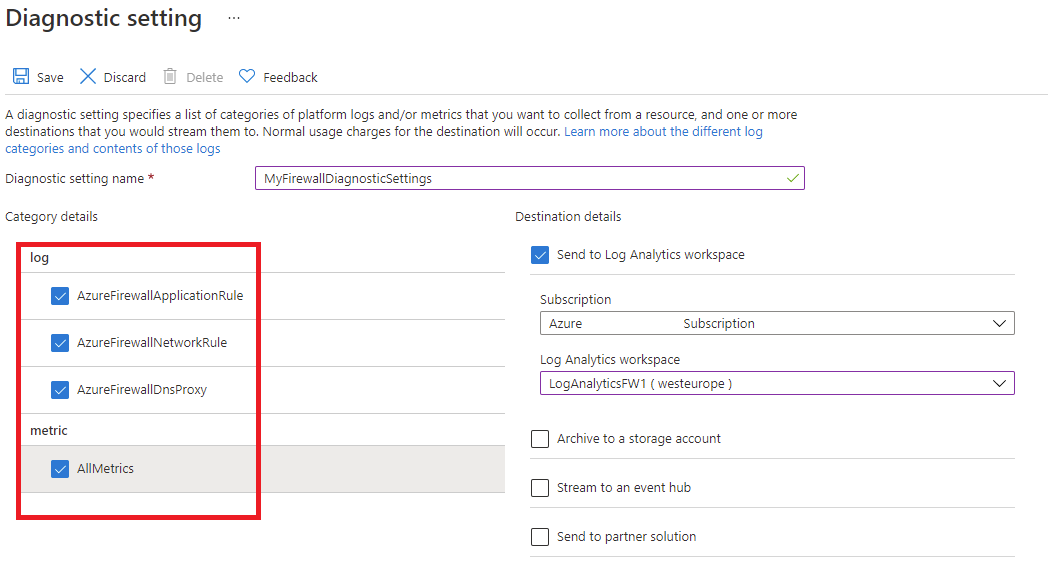

На этой странице можно создать новый параметр диагностики (+Добавить параметр диагностики) или изменить существующий (изменить параметр). Вы можете отправить журналы диагностики в Log Analytics (как показано в следующем примере), выполнить потоковую передачу в концентратор событий, отправить в 3-стороннее решение или архивировать в учетную запись хранения.

После нажатия «Сохранить» в рабочем пространстве для анализа журналов в течение нескольких часов начнут появляться журналы.

Чтобы отслеживать защищённый концентратор (с помощью Брандмауэра Azure), необходимо провести диагностику и настройку ведения журнала на вкладке "Параметры диагностики".

Внимание

Для включения этих параметров требуются дополнительные службы Azure (учетная запись хранения, концентратор событий или Log Analytics), что может привести к увеличению затрат. Рассчитать оценочную стоимость можно с помощью калькулятора цен Azure.

Мониторинг защищенного центра (Брандмауэр Azure)

Если вы решили защитить виртуальный концентратор с помощью Брандмауэр Azure, соответствующие журналы и метрики доступны здесь: Брандмауэр Azure журналы и метрики.

Осуществлять мониторинг защищенного центра можно с помощью журналов и метрик брандмауэра Azure. Также журналы действий можно использовать для аудита операций на ресурсах брандмауэра Azure. Для каждой Виртуальной глобальной сети Azure, которую вы защищаете и преобразуете в защищенный узел, Брандмауэр Azure создает явный объект ресурса брандмауэра. Объект находится в группе ресурсов, где расположен концентратор.

Журнал действий Azure

Журнал действий содержит события уровня подписки, отслеживающие операции для каждого ресурса Azure, как это видно извне; например, создание нового ресурса или запуск виртуальной машины.

Сбор данных: события журнала действий автоматически создаются и собираются в отдельном хранилище для просмотра на портале Azure.

Маршрутизация. Вы можете отправлять данные журнала действий в журналы Azure Monitor, чтобы их можно было анализировать вместе с другими данными журнала. Также доступны другие расположения, такие как служба хранилища Azure, Центры событий Azure и некоторые партнеры по мониторингу Майкрософт. Дополнительные сведения о маршрутизации журнала действий см. в разделе "Обзор журнала действий Azure".

Анализ данных мониторинга

Существует множество средств для анализа данных мониторинга.

Средства Azure Monitor

Azure Monitor поддерживает следующие основные средства:

Просмотр метрик — средство в портале Azure, позволяющее просматривать и анализировать метрики для ресурсов Azure. Дополнительные сведения см. в разделе "Анализ метрик" с помощью обозревателя метрик Azure Monitor.

Log Analytics— средство в портал Azure, позволяющее запрашивать и анализировать данные журнала с помощью языка запросов Kusto (KQL). Дополнительные сведения см. в статье Начало работы с запросами журнала в Azure Monitor.

Журнал действий, имеющий пользовательский интерфейс в портале Azure для просмотра и выполнения базовых поисковых запросов. Для более подробного анализа необходимо направлять данные в журналы Azure Monitor и выполнять более сложные запросы в Log Analytics.

Средства, которые позволяют более сложной визуализации, включают:

- Панели мониторинга, позволяющие объединить различные виды данных в один интерфейс на портале Azure.

- Рабочие тетради, настраиваемые отчеты, которые вы можете создать в портале Azure. Рабочие книги могут включать текст, метрики и запросы журналов.

- Grafana — инструмент с открытым исходным кодом, который отлично работает с рабочими панелями. С помощью Grafana можно создавать панели мониторинга, содержащие данные из нескольких источников, отличных от Azure Monitor.

- Power BI— служба бизнес-аналитики, которая предоставляет интерактивные визуализации в различных источниках данных. Вы можете настроить Power BI на автоматический импорт данных журналов из Azure Monitor, чтобы воспользоваться этими визуализациями.

Инструменты экспорта Azure Monitor

Вы можете получить данные из Azure Monitor в другие средства с помощью следующих методов:

Метрики. Используйте REST API для метрик для извлечения данных метрик из базы данных метрик Azure Monitor. API поддерживает выражения фильтров для уточнения полученных данных. Для получения дополнительной информации см. справочник по REST API Azure Monitor.

Журналы: используйте REST API или соответствующие клиентские библиотеки.

Другим вариантом является экспорт данных рабочей области.

Чтобы начать работу с REST API для Azure Monitor, см. пошаговое руководство по REST API мониторинга Azure.

Запросы для Kusto

Данные мониторинга можно анализировать в хранилище журналов Azure Monitor или Log Analytics с помощью языка запросов Kusto (KQL).

Внимание

Когда вы выбираете Журналы в меню службы на портале, Log Analytics открывается с областью запроса, настроенной на текущую службу. Эта область означает, что запросы журналов будут включать только данные из этого типа ресурса. Если вы хотите выполнить запрос, содержащий данные из других служб Azure, выберите журналы в меню Azure Monitor . Подробные сведения см. в статье Область запросов журнала и временной диапазон в Azure Monitor Log Analytics.

Список распространенных запросов для любой службы см. в интерфейсе запросов Log Analytics.

Оповещения

Оповещения Azure Monitor заранее уведомляют вас о конкретных условиях, обнаруженных в данных мониторинга. Оповещения позволяют выявлять и устранять проблемы в системе, прежде чем клиенты заметят их. Дополнительные сведения см. в оповещениях Azure Monitor.

Существует множество источников распространенных оповещений для ресурсов Azure. Для примеров распространенных оповещений для ресурсов Azure см. Примеры запросов журнала об оповещениях. Сайт Azure Monitor Baseline Alerts (AMBA) предоставляет полуавтоматизированный метод реализации важных оповещений метрик платформы, панелей мониторинга и рекомендаций. Этот сайт предназначен для постоянно расширяющегося подмножества служб Azure, включая все службы, входящие в зону размещения Azure (ALZ).

Общая схема оповещений стандартизирует обработку уведомлений системы Azure Monitor. Дополнительные сведения см. в разделе "Общая схема оповещений".

Типов оповещений

Вы можете получать оповещения о любых источниках данных метрик или журналов на платформе данных Azure Monitor. Существует множество различных типов оповещений в зависимости от служб, которые вы отслеживаете, и данных мониторинга, которые вы собираете. Различные типы оповещений имеют различные преимущества и недостатки. Дополнительные сведения см. в разделе "Выбор правильного типа оповещений мониторинга".

В следующем списке описаны типы оповещений Azure Monitor, которые можно создать:

- Метрические оповещения оценивают метрики ресурсов через равные промежутки времени. Метрики могут быть метриками платформы, пользовательскими метриками, журналами из Azure Monitor, преобразованными в метрики или метриками Application Insights. Оповещения на основе метрик также могут применять несколько условий и динамические пороговые значения.

- Оповещения журнала позволяют пользователям использовать запрос Log Analytics для оценки журналов ресурсов на предопределенной частоте.

- Оповещения журнала действий активируются при возникновении нового события журнала действий, соответствующего определенным условиям. Оповещения о состоянии ресурсов и оповещения о состоянии служб — это оповещения журнала действий, которые информируют о состоянии службы и ресурсов.

Некоторые службы Azure также поддерживают оповещения интеллектуального обнаружения, оповещения Prometheus или рекомендуемые правила генерации оповещений.

Для некоторых служб можно отслеживать масштаб, применяя одно правило генерации оповещений метрик к нескольким ресурсам одного типа, которые существуют в одном регионе Azure. Для каждого отслеживаемого ресурса отправляются отдельные уведомления. Сведения о поддерживаемых службах и облаках Azure см. в статье "Мониторинг нескольких ресурсов с помощью одного правила генерации оповещений".

Примечание.

Если вы создаете или запускаете приложение, работающее в службе, аналитика приложений Azure Monitor может предложить дополнительные типы оповещений.

правила генерации оповещений Виртуальная глобальная сеть

Вы можете задать оповещения для любой метрики, записи журнала или записи журнала действий, указанной в справочнике по данным мониторинга Azure Virtual WAN.

Мониторинг Azure Виртуальная глобальная сеть — рекомендации

Данная статья предоставляет рекомендации по настройке для мониторинга Виртуальной WAN и различных компонентов, которые могут быть развернуты вместе с ней. Рекомендации, представленные в этой статье, в основном основаны на существующих метриках и журналах Azure Monitor, создаваемых Azure Virtual WAN. Для получения списка метрик и журналов, собранных для Виртуальная WAN, смотрите справочник по данным мониторинга Виртуальная WAN.

Большинство рекомендаций в этой статье предлагают создание оповещений Azure Monitor. Оповещения Azure Monitor заранее уведомляют вас о важных событиях в данных мониторинга. Эта информация помогает быстрее устранять первопричину и в конечном итоге сократить время простоя. Сведения о создании оповещений метрик см. в руководстве по созданию оповещений метрик для ресурса Azure. Чтобы узнать, как создать оповещение запроса журнала, см. Руководство по созданию оповещения запроса журнала для ресурса Azure.

шлюзы виртуальной WAN

В этом разделе описаны рекомендации по шлюзам виртуальной сети WAN.

Межсетевой VPN-шлюз

Контрольный список дизайна — оповещения о метриках

- Создайте правило оповещения для снижения количества пакетов исходящего или/и входящего трафика в туннеле.

- Создайте правило генерации оповещений для отслеживания состояния однорангового узла BGP.

- Создайте правило генерации оповещений для отслеживания числа маршрутов BGP, объявленных и изученных.

- Создайте правило оповещения для чрезмерной нагрузки VPN-шлюза.

- Создайте правило генерации оповещений для перегрузки туннеля.

| Рекомендация | Описание |

|---|---|

| Создайте правило оповещения для увеличения числа потерянных пакетов при выходе и/или входе в туннель. | Увеличение числа потерь пакетов при выходе и/или входе в туннель может указывать на проблему с VPN-шлюзом Azure или с удаленным VPN-устройством. При создании правил оповещений выберите метрику счета сброшенных пакетов при выходе/входе туннеля. Определите статическое пороговое значение больше 0 и тип агрегата Total при настройке логики оповещения. Вы можете мониторить подключение в целом или разделять правило оповещения по инстанциям и удаленному IP-адресу, чтобы получать оповещения о вопросах, затрагивающих отдельные туннели. Чтобы узнать разницу между понятием VPN-подключения, канала и туннеля в Виртуальная глобальная сеть, ознакомьтесь с Виртуальная глобальная сеть часто задаваемыми вопросами. |

| Создайте правило генерации оповещений для отслеживания состояния однорангового узла BGP. | При использовании BGP в подключениях типа "сеть — сеть" важно отслеживать работоспособность пиринга BGP между экземплярами шлюза и удаленными устройствами, так как периодические сбои могут нарушить подключение. При создании правила генерации оповещений выберите метрику состояния однорангового узла BGP. Используя статическое пороговое значение, выберите тип статистической обработки "Среднее" и настройте оповещение, которое будет активировано всякий раз, когда значение меньше 1. Мы рекомендуем разделить оповещение по экземпляру и адресу однорангового узла BGP для выявления проблем с отдельными пирингами. Избегайте выбора IP-адресов экземпляра шлюза в качестве однорангового адреса BGP, так как эта метрика отслеживает состояние BGP для каждого возможного сочетания, включая сам экземпляр (который всегда равен 0). |

| Создайте правило генерации оповещений для отслеживания числа маршрутов BGP, объявленных и изученных. |

Маршруты BGP, объявленные и Маршруты BGP, изученные отслеживают количество маршрутов, объявленных и полученных от одноранговых узлов VPN-шлюза соответственно. Если эти метрики неожиданно упали до нуля, это может быть связано с тем, что возникла проблема с шлюзом или локальной средой. Рекомендуется настроить оповещение для обоих этих метрик, которые будут запускаться всякий раз, когда их значение равно нулю. Выберите тип агрегирования «Итого». Разделите по экземплярам, чтобы отслеживать отдельные экземпляры шлюза. |

| Создайте правило оповещения для чрезмерной нагрузки VPN-шлюза. | Количество единиц масштабирования на экземпляр определяет агрегированную пропускную способность VPN-шлюза. Все туннели, завершающиеся в одном экземпляре шлюза, используют агрегированную пропускную способность. Скорее всего, стабильность туннеля будет нарушена, если экземпляр работает при полной нагрузке в течение длительного периода времени. При создании правила генерации оповещений выберите пропускную способность шлюза S2S. Настройте оповещение для активации всякий раз, когда средняя пропускная способность больше значения, близкого к максимальной статистической пропускной способности обоих экземпляров. Кроме того, разделите оповещение по экземпляру и используйте максимальную пропускную способность для каждого экземпляра в качестве ссылки. Рекомендуется заранее определить потребности пропускной способности для каждого туннеля, чтобы выбрать соответствующее количество единиц масштабирования. Дополнительные сведения о поддерживаемых значениях единиц масштабирования для VPN-шлюзов типа "сеть — сеть" см. в статье Виртуальная глобальная сеть вопросы и ответы. |

| Создайте правило генерации оповещений для перегрузки туннеля. | Единицы масштабирования экземпляра шлюза, в котором он завершает работу, определяют максимальную пропускную способность, разрешенную для каждого туннеля. Вам может понадобиться предупреждение, если туннель приближается к своей максимальной пропускной способности, что может привести к проблемам с производительностью и подключением. Действовать заранее, исследуя первопричину увеличения использования туннеля или увеличивая единицы масштабирования шлюза. При создании правила генерации оповещений выберите пропускную способность туннеля. Разделение по экземпляру и удаленному IP-адресу для отслеживания всех отдельных туннелей или выбора конкретных туннелей. Настройте оповещение для активации всякий раз, когда средняя пропускная способность больше значения, близкого к максимальной пропускной способности для каждого туннеля. Чтобы узнать больше о том, как единицы масштабирования шлюза влияют на максимальную пропускную способность туннеля, см. справочное руководство по Виртуальной глобальной сети (FAQ). |

Контрольный список проектирования — оповещения запросов к журналам

Чтобы настроить оповещения на основе журнала, необходимо сначала создать параметр диагностики для VPN-шлюза типа "сеть — сеть" или "точка — сеть". Параметр диагностики определяет, какие журналы и (или) метрики необходимо собирать, а также как хранить эти данные для последующего анализа. В отличие от метрик шлюза, журналы шлюза недоступны, если не настроен параметр диагностики. Сведения о создании параметра диагностики см. в статье "Создание параметра диагностики" для просмотра журналов.

- Создайте правило генерации оповещений об отключении туннеля.

- Создайте правило генерации оповещений об отключении BGP.

| Рекомендация | Описание |

|---|---|

| Создайте правило генерации оповещений об отключении туннеля. |

Используйте журналы диагностики туннеля для отслеживания событий отключения в подключениях типа "сеть — сеть". Событие отключения может быть вызвано сбоем согласования SAs, неотзывчивостью удаленного VPN-устройства, среди прочих причин. Журналы диагностики туннеля также предоставляют причину отключения. Для выбора событий отключения при создании правила оповещения см. Создать правило оповещения об отключении туннеля — запрос журнала под этой таблицей. Настройте оповещение для активации всякий раз, когда число строк, полученных от выполнения запроса , больше 0. Чтобы это оповещение было эффективным, выберите гранулярность агрегации от 1 до 5 минут и частоту оценки также от 1 до 5 минут. Таким образом, после завершения интервала агрегационной гранулярности число строк снова становится равным 0 в начале нового интервала. Советы по устранению неполадок при анализе журналов диагностики туннеля см. в статье "Устранение неполадок VPN-шлюза Azure с помощью журналов диагностики". Кроме того, используйте журналы диагностики IKE для дополнения процесса устранения неполадок, так как эти журналы содержат подробные данные диагностики IKE. |

| Создайте правило генерации оповещений об отключении BGP. | Используйте журналы диагностики маршрутов для отслеживания обновлений маршрутов и проблем с сеансами BGP. Повторяющиеся события отключения BGP могут повлиять на подключение и вызвать простой. Под этой таблицей просмотрите запрос журнала оповещений об отключении правила BGP, чтобы выбрать события отключения при создании правила оповещения. Настройте оповещение для активации всякий раз, когда число строк, полученных от выполнения запроса , больше 0. Чтобы это оповещение было эффективным, выберите гранулярность агрегации от 1 до 5 минут и частоту оценки также от 1 до 5 минут. Таким образом, после прохождения интервала гранулярности агрегирования количество строк снова становится равным 0 для нового интервала, если сеансы BGP восстанавливаются. Дополнительные сведения о данных, собранных журналами диагностики маршрутов, см. в статье "Устранение неполадок Azure VPN-шлюз с помощью журналов диагностики". |

Запросы журналов

Создание правила генерации оповещений об отключении туннеля — запрос журнала: следующий запрос журнала можно использовать для выбора событий отключения туннеля при создании правила генерации оповещений:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Создайте оповещение об отключении BGP: запрос журнала: следующий запрос журнала можно использовать для выбора событий отключения BGP при создании правила оповещения:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

VPN-шлюз типа "точка — сеть"

В следующем разделе описана только конфигурация оповещений на основе метрик. Однако шлюзы типа "точка-точка" Виртуальной глобальной сети также поддерживают журналы диагностики. Дополнительные сведения о доступных журналах диагностики для шлюзов типа "точка — сеть" см. в разделе Диагностика VPN-шлюза типа "точка — сеть" в виртуальной глобальной сети.

Контрольный список конструктора — оповещения метрик

- Создайте правило оповещения для чрезмерного использования шлюза.

- Создайте оповещение для количества подключений P2S, приближающегося к ограничению.

- Создайте оповещение о количестве маршрутов VPN пользователя, приближающегося к ограничению.

| Рекомендация | Описание |

|---|---|

| Создайте правило оповещения для чрезмерного использования шлюза. | Количество единиц масштабирования, настроенных, определяет пропускную способность шлюза типа "точка — сеть". Дополнительные сведения о единицах масштабирования шлюза "точка — сеть" см. в разделе "Точка — сеть" (VPN пользователя). Используйте метрику пропускной способности шлюза P2S, чтобы отслеживать использование шлюза и настраивать правило генерации оповещений, которое активируется всякий раз, когда пропускная способность шлюза больше, чем значение, близкое к статистической пропускной способности, например, если шлюз был настроен с 2 единицами масштабирования, он имеет агрегированную пропускную способность 1 Гбит/с. В этом случае можно определить пороговое значение 950 Мбит/с. Используйте это оповещение для упреждающего изучения первопричин увеличения использования и в конечном счете увеличения числа единиц масштабирования при необходимости. При настройке правила генерации оповещений выберите тип средней агрегации. |

| Создайте оповещение о подключениях P2S, близких к пределу | Максимальное количество разрешенных подключений типа "точка — сеть" также определяется числом единиц масштабирования, настроенных в шлюзе. Дополнительные сведения о единицах масштабирования шлюза типа "точка — сеть" см. в разделе "Вопросы и ответы" для "точка — сеть" (VPN пользователя). Используйте метрику счетчика подключений P2S для отслеживания количества подключений. Выберите эту метрику, чтобы настроить правило генерации оповещений, которое активируется всякий раз, когда число подключений приближается к максимально допустимому значению. Например, шлюз с единицей масштаба поддерживает до 500 одновременных подключений. В этом случае вы можете настроить оповещение для активации всякий раз, когда число подключений больше 450. Используйте это оповещение, чтобы определить, требуется ли увеличение количества единиц масштабирования. При настройке правила генерации оповещений выберите тип агрегирования total. |

| Создайте правило оповещения для количества маршрутов пользовательского VPN, приближающегося к ограничению. | Используемый протокол определяет максимальное количество маршрутов VPN пользователя. IKEv2 имеет ограничение на уровне протокола 255 маршрутов, в то время как OpenVPN имеет ограничение в 1000 маршрутов. Дополнительные сведения см. в концепциях конфигурации VPN-сервера. Вам может понадобиться уведомление, если вы близки к максимальному количеству маршрутов VPN пользователя и необходимо предпринять упреждающие действия, чтобы избежать простоя. Используйте число VPN-маршрутов пользователя, чтобы отслеживать эту ситуацию и настраивать правило генерации оповещений, которое активируется всякий раз, когда число маршрутов превышает значение, близкое к ограничению. Например, если ограничение равно 255 маршрутам, соответствующее пороговое значение может иметь значение 230. При настройке правила генерации оповещений выберите тип агрегирования total. |

Шлюз ExpressRoute

В следующем разделе рассматриваются оповещения на основе метрик. Помимо оповещений, описанных здесь, которые сосредоточены на компоненте шлюза, рекомендуется использовать доступные метрики, журналы и средства для мониторинга канала ExpressRoute. Дополнительные сведения о мониторинге ExpressRoute см. в статье "Мониторинг ExpressRoute", "метрики" и "Оповещения". Дополнительные сведения об использовании средства сборщика трафика ExpressRoute см. в статье "Настройка сборщика трафика ExpressRoute для ExpressRoute Direct".

Контрольный список конструктора — оповещения метрик

- Создайте правило генерации оповещений для битов, полученных в секунду.

- Создайте правило оповещения о перегрузке центрального процессора.

- Создайте правило генерации оповещений для пакетов в секунду.

- Создайте правило генерации оповещений для числа маршрутов, объявленных одноранговым.

- Правило оповещения для подсчета количества маршрутов, полученных от партнера.

- Создайте правило генерации оповещений для высокой частоты изменений маршрута.

| Рекомендация | Описание |

|---|---|

| Создайте правило генерации оповещений для битов, полученных в секунду. |

Биты, полученные в секунду , отслеживают общий объем трафика, полученного шлюзом из MSE. Возможно, вы захотите получать уведомления, если объем трафика, получаемого шлюзом, будет под угрозой достижения своей максимальной пропускной способности. Эта ситуация может привести к проблемам с производительностью и подключением. Этот подход позволяет заранее действовать, исследуя первопричину повышенного использования шлюза или увеличив максимально допустимую пропускную способность шлюза. При настройке правила генерации оповещений выберите тип средней агрегации и пороговое значение, близкое к максимальной пропускной способности, подготовленной для шлюза. Кроме того, рекомендуется задать оповещение, если число полученных битов в секунду почти равно нулю, так как это может указывать на проблему с шлюзом или MSE. Количество подготовленных единиц масштабирования определяет максимальную пропускную способность шлюза ExpressRoute. Дополнительные сведения о производительности шлюза ExpressRoute см. в статье "Сведения о подключениях ExpressRoute" в Azure Виртуальная глобальная сеть. |

| Создайте правило оповещения о перегрузке центрального процессора. | При использовании шлюзов ExpressRoute важно отслеживать использование ЦП. Длительное использование может повлиять на производительность и подключение. Используйте метрику использования ЦП для отслеживания использования и создания оповещения, когда загрузка ЦП превышает 80 %, чтобы вы могли изучить первопричину и в конечном итоге увеличить количество единиц масштабирования при необходимости. При настройке правила генерации оповещений выберите тип средней агрегации. Дополнительные сведения о производительности шлюза ExpressRoute см. в статье "Сведения о подключениях ExpressRoute" в Azure Виртуальная глобальная сеть. |

| Создайте правило генерации оповещений для пакетов, полученных в секунду. |

Пакеты в секунду отслеживают количество входящих пакетов, передаваемых через шлюз Виртуальная глобальная сеть ExpressRoute. Если количество пакетов в секунду приближается к предельному количеству единиц масштабирования, настроенных на шлюзе, может потребоваться оповещение. При настройке правила генерации оповещений выберите тип средней агрегации. Выберите пороговое значение, близкое к максимальному количеству пакетов в секунду, допустимому на основе числа единиц масштабирования шлюза. Чтобы узнать больше о производительности ExpressRoute, см. раздел О подключениях ExpressRoute в Azure Virtual WAN. Кроме того, рекомендуется задать оповещение, если количество пакетов в секунду почти равно нулю, так как это может указывать на проблему с шлюзом или MSE. |

| Создайте правило генерации оповещений для числа маршрутов, объявленных одноранговым. |

Количество маршрутов, объявленных одноранговым узлам , отслеживает количество маршрутов, объявленных из шлюза ExpressRoute, на маршрутизатор виртуального концентратора и на устройства Microsoft Enterprise Edge. Рекомендуется добавить фильтр для выбора только двух одноранговых узлов BGP, отображаемых как устройство ExpressRoute, и создать оповещение, чтобы определить, когда количество объявленных маршрутов приближается к документированному ограничению 1000. Например, настройте оповещение для активации, если число объявленных маршрутов превышает 950. Мы также рекомендуем настроить оповещение, если количество маршрутов, объявленных на устройствах Microsoft Edge, равно нулю , чтобы заранее обнаружить проблемы с подключением. Чтобы добавить эти оповещения, выберите метрику "Количество маршрутов, переданных одноранговым узлам", а затем выберите параметр "Добавить фильтр" и устройства ExpressRoute. |

| Создайте правило генерации оповещений для количества маршрутов, извлеченных из однорангового узла. |

Количество маршрутов, полученных от однорангов отслеживает число маршрутов, которые шлюз ExpressRoute изучает у маршрутизатора виртуального концентратора и у устройства Microsoft Enterprise Edge. Рекомендуется добавить фильтр, чтобы выбрать только два пиры BGP, отображаемых как ExpressRoute Device, и создать оповещение, чтобы определить, когда количество изученных маршрутов приближается к документированному пределу 4000 для каналов SKU уровня "Стандартный" и 10 000 для каналов SKU уровня "Премиум". Мы также рекомендуем настроить оповещение, если количество маршрутов, объявленных на устройствах Microsoft Edge, равно нулю. Такой подход может помочь определить, когда ваши локальные сети прекращают объявлять маршруты. |

| Создайте правило генерации оповещений для высокой частоты изменений маршрута. |

Частота изменений маршрутов показывает частоту изучения и распространения маршрутов от и к одноранговым узлам, включая другие типы соединений, такие как VPN 'сайт-сайт' и VPN 'точка-сайт'. Эта метрика обеспечивает видимость при подключении или отключении новых ветвей или нескольких каналов. Эта метрика является полезным инструментом при выявлении проблем с объявлениями BGP, таких как флаппинг. Рекомендуется настроить оповещение , если среда является статической , а изменения BGP не ожидаются. Выберите пороговое значение, превышающее 1, и степень детализации агрегирования в 15 минут для последовательного мониторинга поведения BGP. Если среда является динамической и часто ожидаются изменения BGP, вы можете не задавать оповещение, чтобы избежать ложных срабатываний. Однако вы все равно можете рассмотреть эту метрику для наблюдения за вашей сетью. |

Виртуальный концентратор

В следующем разделе рассматриваются оповещения на основе метрик для виртуальных центров.

Контрольный список конструктора — оповещения метрик

- Создание правила генерации оповещений для состояния однорангового узла BGP

| Рекомендация | Описание |

|---|---|

| Создайте правило генерации оповещений для отслеживания состояния однорангового узла BGP. | При создании правила генерации оповещений выберите метрику состояния однорангового узла BGP.

Используя статическое пороговое значение, выберите тип статистической обработки "Среднее" и настройте оповещение, которое будет активировано всякий раз, когда значение меньше 1. Этот подход позволяет определить, когда маршрутизатор виртуального концентратора имеет проблемы с подключением к ExpressRoute, VPN типа "сеть — сеть" и "точка — сеть", развернутых в концентраторе. |

Брандмауэр Azure

В этом разделе статьи рассматриваются оповещения на основе метрик. Брандмауэр Azure предлагает полный список метрик и журналов для мониторинга. Помимо настройки оповещений, описанных в следующем разделе, изучите, как Рабочая тетрадь Azure Firewall может помочь мониторить ваш Брандмауэр Azure. Кроме того, ознакомьтесь с преимуществами подключения журналов Брандмауэр Azure к Microsoft Sentinel с помощью соединителя Брандмауэр Azure для Microsoft Sentinel.

Контрольный список конструктора — оповещения метрик

- Создайте правило генерации оповещений для риска исчерпания портов SNAT.

- Создайте правило генерации оповещений для чрезмерной загрузки брандмауэра.

| Рекомендация | Описание |

|---|---|

| Создайте правило генерации оповещений для риска исчерпания портов SNAT. | Брандмауэр Azure предоставляет 2496 портов SNAT на общедоступный IP-адрес, настроенный для экземпляра масштабирования серверной виртуальной машины. Важно заранее оценить количество портов SNAT, которые могут выполнять требования организации к исходящему трафику в Интернет. Это повышает риск исчерпания количества доступных портов SNAT в Брандмауэр Azure, что может привести к сбоям исходящего подключения. Используйте метрику использования портов SNAT, чтобы отслеживать процент исходящих портов SNAT, используемых в настоящее время. Создайте правило генерации оповещений для этой метрики, если этот процент превышает 95 % (например, из-за непредвиденного увеличения трафика), чтобы можно было действовать соответствующим образом, настроив другой общедоступный IP-адрес на Брандмауэр Azure или используя шлюз Azure NAT. При настройке правила генерации оповещений используйте тип максимальной агрегации. Дополнительные сведения о интерпретации метрики использования портов SNAT см. в статье "Обзор журналов и метрик Брандмауэр Azure". Дополнительные сведения о масштабировании портов SNAT в Брандмауэр Azure см. в статье "Масштабирование портов SNAT" с помощью шлюза Azure NAT. |

| Создайте правило генерации оповещений для чрезмерной загрузки брандмауэра. | Максимальная пропускная способность брандмауэра Azure зависит от номера SKU и включенных функций. Дополнительные сведения о производительности Azure Firewall см. в производительности Azure Firewall. Если брандмауэр приближается к максимальной пропускной способности, может потребоваться оповещение. Вы можете устранить основную причину, так как эта ситуация может повлиять на производительность брандмауэра. Создайте правило генерации оповещений, которое будет запускаться всякий раз , когда метрика пропускной способности превышает максимальное значение брандмауэра, если максимальная пропускная способность составляет 30 Гбит/с, настройте 25 Гбит/с в качестве порогового значения, например. Единица метрики пропускной способности — бит/с. При создании правила генерации оповещений выберите тип средней агрегации. |

Оповещения о состоянии ресурсов

Вы также можете настроить оповещения о работоспособности ресурсов через работоспособность служб для следующих ресурсов. Этот подход гарантирует, что вы будете проинформированы о доступности вашей виртуальной WAN-среды. Оповещения позволяют устранять сетевые проблемы, возникающие из-за того, что ресурсы Azure переходят в неработоспособное состояние, а не проблемы в локальной среде. Рекомендуется настроить оповещения, когда состояние ресурса ухудшается или недоступно. Если состояние ресурса действительно ухудшится или станет недоступным, вы можете проанализировать, существуют ли недавние всплески в количестве трафика, обрабатываемого этими ресурсами, а также маршруты, анонсированные для этих ресурсов, или количество созданных подключений ветвей или виртуальных сетей. Для получения дополнительной информации об ограничениях, поддерживаемых в Виртуальной WAN-сети, см. раздел Ограничения Azure Virtual WAN.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Связанный контент

- См. справочник по данным мониторинга Azure Virtual WAN для получения информации о метриках, журналах и других важных значениях, созданных для виртуальной WAN.

- Общие сведения о мониторинге ресурсов Azure см. в статье "Мониторинг ресурсов Azure" с помощью Azure Monitor .