Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

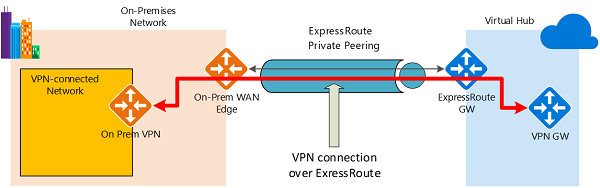

В этой статье рассказано, как использовать виртуальную глобальную сеть Azure для установления VPN-подключения IPsec/IKE из локальной сети к Azure через частный пиринг канала Azure ExpressRoute. Эта методика обеспечивает зашифрованную передачу данных между локальными сетями и виртуальными сетями Azure через ExpressRoute без выхода в Интернет и использования общедоступных IP-адресов.

Топология и маршрутизация

На схеме ниже показан пример VPN-подключения через частный пиринг ExpressRoute.

На схеме показана сеть в локальной сети, которая подключена к VPN-шлюзу центра Azure через частный пиринг ExpressRoute. Установка подключения предельно проста:

- Установите подключение ExpressRoute, используя канал ExpressRoute и частный пиринг.

- Установите VPN-подключение, как описано в этой статье.

Важным аспектом этой конфигурации является маршрутизация между локальными сетями и Azure по путям ExpressRoute и VPN.

Трафик из локальных сетей в Azure

Для трафика из локальных сетей в Azure префиксы Azure (включая виртуальный концентратор и все периферийные виртуальные сети, подключенные к нему) объявляются через BGP частного пиринга ExpressRoute и BGP VPN. В результате создается два сетевых маршрута (пути) к Azure из локальных сетей:

- Один через путь, защищенный с помощью IPsec

- Один сетевой маршрут напрямую через ExpressRoute без защиты IPsec

Чтобы применить шифрование при обмене данными, необходимо проследить, чтобы для сети, подключенной к VPN (см. схему), маршруты Azure через локальный VPN-шлюз были предпочтительнее, чем путь напрямую через ExpressRoute.

Трафик из Azure в локальные сети

Это же требование распространяется на трафик из Azure в локальные сети. Путь IPsec можно сделать более предпочтительным, чем путь напрямую через ExpressRoute (без IPsec) двумя способами.

Объявление более конкретных префиксов в сеансе BGP в сети VPN для сети, подключенной к VPN. Вы можете объявить более широкий диапазон, охватывающий подключенную к VPN сеть через частный пиринг ExpressRoute, а затем объявить более конкретные диапазоны в сеансе BGP в сети VPN. Например, объявите 10.0.0.0/16 через ExpressRoute и 10.0.1.0/24 через VPN.

Объявление несвязанных префиксов для VPN и ExpressRoute. Если диапазоны сетей, подключенных к VPN, не связаны с другими подключенными сетями ExpressRoute, можно объявить префиксы в сеансах BGP в сети VPN и ExpressRoute соответственно. Например, объявите 10.0.0.0/24 через ExpressRoute и 10.0.1.0/24 через VPN.

В обоих примерах Azure будет передавать трафик на 10.0.1.0/24 через VPN-подключение, а не напрямую через ExpressRoute без защиты VPN.

Предупреждение

Если вы объявите одни и те же префиксы как для ExpressRoute, так и для подключений VPN, Azure будет использовать путь ExpressRoute напрямую без защиты VPN.

Подготовка к работе

Перед началом настройки убедитесь, что выполнены следующие условия.

- Если у вас уже есть виртуальная сеть, к которой вы хотите подключиться, проверьте, что ни одна из подсетей локальной сети не перекрывается с ней. Вашей виртуальной сети не нужна подсеть шлюза, и в ней не должны находиться виртуальные сетевые шлюзы. Если у вас нет виртуальной сети, вы можете создать ее, выполнив шаги, приведенные в этой статье.

- Получите диапазон IP-адресов для вашего региона концентратора. Концентратор — это виртуальная сеть, и диапазон адресов, который вы указываете для региона концентратора, не может пересекаться с существующей виртуальной сетью, к которой вы подключаетесь. Кроме того, указанный диапазон не может пересекаться с диапазонами адресов, к которым вы подключаетесь локально. Если вы не знаете диапазоны IP-адресов в своей конфигурации локальной сети, обратитесь к специалисту, который сможет предоставить вам нужную информацию.

- Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

1. Создание виртуальной глобальной сети и концентратора со шлюзами

Прежде чем продолжать, необходимо настроить следующие ресурсы Azure и соответствующие локальные конфигурации:

- Виртуальная глобальная сеть Azure.

- Виртуальный концентратор глобальной сети с шлюзом ExpressRoute и VPN-шлюзом.

Действия по созданию виртуальной глобальной сети Azure и концентратора с ассоциацией ExpressRoute см. в статье Создание ассоциации ExpressRoute с помощью виртуальной глобальной сети Azure. Действия по созданию VPN-шлюза в виртуальной глобальной сети см. в статье Создание подключения типа "сеть — сеть" с помощью виртуальной глобальной сети Azure.

2. Создание сайта для локальной сети

Ресурс сайта совпадает с VPN-сайтами без ExpressRoute для виртуальной глобальной сети. IP-адрес локального VPN-устройства теперь может быть частным IP-адресом или общедоступным IP-адресом в локальной сети, доступным через частный пиринг ExpressRoute, созданном на шаге 1.

Примечание.

IP-адрес для локального VPN-устройства должен быть частью префиксов адресов, объявленных в виртуальном концентраторе глобальной сети через частный пиринг Azure ExpressRoute.

Перейдите на vpn-сайты YourVirtualWAN > и создайте сайт для локальной сети. Основные действия см. в разделе "Создание сайта". Имейте в виду следующие значения параметров:

- Протокол BGP: выберите "Enable" (Включить), если ваша локальная сеть использует BGP.

- Частное адресное пространство: введите пространство IP-адресов, которое находится на локальном сайте. Трафик, предназначенный для этого адресного пространства, направляется в локальную сеть через VPN-шлюз.

Выберите ссылки , чтобы добавить сведения о физических ссылках. Имейте в виду следующие сведения о параметрах:

Имя поставщика: имя поставщика услуг Интернета для сайта. Для локальной сети ExpressRoute это имя поставщика службы ExpressRoute.

Скорость: скорость ссылки интернет-службы или канала ExpressRoute.

IP-адрес: общедоступный IP-адрес VPN-устройства на вашем локальном сайте. Либо для локальной сети ExpressRoute это частный IP-адрес VPN-устройства через ExpressRoute.

Если BGP включен, он применяется ко всем подключениям, созданным для этого сайта в Azure. В Виртуальной глобальной сети протокол BGP настраивается точно так же, как и в VPN-шлюзе Azure.

Локальный узел BGP не должен иметь IP-адрес VPN-устройства или входить в диапазон IP-адресов виртуальной сети VPN-сайта. Используйте в качестве IP-адреса узла BGP другой IP-адрес VPN-устройства. Можно использовать адрес интерфейса замыкания на себя. Но это не может быть APIPA-адрес (169.254.x.x). Укажите этот адрес на соответствующем сайте VPN, который представляет это расположение. Предварительные требования BGP см. статье About BGP with Azure VPN Gateway (Сведения об использовании BGP с VPN-шлюзом Azure).

Нажмите кнопку "Далее": проверьте и создайте >значения параметров и создайте VPN-сайт, а затем создайте сайт.

Затем подключите сайт к центру, используя эти основные действия в качестве руководства. Обновление шлюза может занять до 30 минут.

3. Обновление параметров подключения VPN для использования ExpressRoute

После создания VPN-сайта и подключения к концентратору выполните следующие действия, чтобы настроить подключение для использования частного пиринга ExpressRoute.

Перейдите в виртуальный концентратор. Это можно сделать, перейдя в Виртуальная глобальная сеть и выбрав концентратор, чтобы открыть центральную страницу, или перейти на подключенный виртуальный концентратор с VPN-сайта.

В разделе Connectivity (Подключение) выберите VPN (Site-to-Site) (VPN: сайт — сайт).

Выберите многоточие (...) или щелкните правой кнопкой мыши VPN-сайт через ExpressRoute и выберите пункт Изменить VPN-подключение к этому концентратору.

На странице "Основы" оставьте значения по умолчанию.

На странице подключения канала 1 настройте следующие параметры:

- Для Use Azure Private IP Address (Использовать частный IP-адрес Azure) выберите Yes. Этот параметр настраивает VPN-шлюз концентратора для использования частных IP-адресов в пределах диапазона адресов концентратора для этого подключения, а не общедоступных IP-адресов. Это гарантирует, что трафик из локальной сети проходит через пути частного пиринга ExpressRoute, а не через общедоступный Интернет для этого VPN-подключения.

Нажмите кнопку "Создать" , чтобы обновить параметры. После создания параметров VPN-шлюз концентратора будет использовать частные IP-адреса в VPN-шлюзе, чтобы установить подключения IPsec/IKE с локальным VPN-устройством через ExpressRoute.

4. Получение частных IP-адресов для VPN-шлюза концентратора

Скачайте конфигурацию VPN-устройства, чтобы получить частные IP-адреса VPN-шлюза концентратора. Эти адреса необходимы для настройки локального VPN-устройства.

На странице центра выберите VPN (Site-to-Site) (VPN: сайт — сайт) в разделе Connectivity (Подключение).

В верхней части страницы Overview (Обзор) щелкните Download VPN Config (Скачать конфигурацию VPN).

Azure создает учетную запись хранения в группе ресурсов "microsoft-network-[расположение]", где используется расположение глобальной сети. Применив конфигурацию к VPN-устройствам, вы можете удалить эту учетную запись хранения.

После создания файла щелкните ссылку, чтобы скачать его.

Примените конфигурацию к VPN-устройству.

Файл конфигурации VPN-устройства

Файл конфигурации устройства содержит параметры, которые необходимо использовать при настройке локального VPN-устройства. При просмотре этого файла обратите внимание на следующие сведения:

vpnSiteConfiguration: в этом разделе указаны сведения об устройстве, настроенные как сайт, подключенный к виртуальной глобальной сети. Они содержат имя и общедоступный IP-адрес устройства филиала.

vpnSiteConnections: в этом разделе представлены следующие параметры:

- Адресное пространство виртуальной сети виртуальных концентраторов.

Пример:"AddressSpace":"10.51.230.0/24" - Адресное пространство виртуальных сетей, подключенных к концентратору.

Пример:"ConnectedSubnets":["10.51.231.0/24"] - IP-адреса VPN-шлюзов виртуального концентратора. Так как каждое подключение VPN-шлюза состоит из двух туннелей в конфигурации "активный — активный", в этом файле будут указаны оба IP-адреса. В этом примере вы видите

Instance0иInstance1для каждого сайта. Они являются частными IP-адресами, а не общедоступными.

Пример:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - Сведения о конфигурации для подключения VPN-шлюза, например BGP и предварительного ключа. Предварительный ключ создается автоматически. Вы всегда можете изменить подключение на странице обзора для пользовательского предварительно общего ключа.

- Адресное пространство виртуальной сети виртуальных концентраторов.

Пример файла конфигурации устройства

[{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"5b096293-edc3-42f1-8f73-68c14a7c4db3"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-ER-site",

"IPAddress":"172.24.127.211",

"LinkName":"VPN-over-ER"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"10.51.230.4",

"Instance1":"10.51.230.5"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

},

{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"fbdb34ea-45f8-425b-9bc2-4751c2c4fee0"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-INet-site",

"IPAddress":"198.51.100.122",

"LinkName":"VPN-over-INet"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

}]

Настройка VPN-устройства

Если вам нужны инструкции по настройке устройства, см. раздел Загрузка сценариев конфигурации VPN-устройства из Azure. При этом учтите следующее:

- Инструкции на странице VPN-устройства не записываются для виртуальной глобальной сети. Однако вы можете использовать значения виртуальной глобальной сети из файла конфигурации, чтобы настроить VPN-устройство вручную.

- Скачиваемые скрипты конфигурации устройства, предназначенные для VPN-шлюза, не подходят для виртуальной глобальной сети, так как ее конфигурация отличается.

- Новая виртуальная глобальная сеть поддерживает IKEv1 и IKEv2.

- Виртуальная глобальная сеть может использовать только VPN-устройства на основе маршрута и инструкции устройства.

5. Просмотр виртуальной глобальной сети

- Перейдите в виртуальную глобальную сеть.

- На странице Обзор каждая точка на карте представляет собой концентратор.

- В разделе Hubs and connections (Концентраторы и подключения) можно просмотреть сведения о состоянии концентратора, сайте, регионе и состоянии VPN-подключения. Кроме того, можно просматривать принятые и переданные байты.

6. Мониторинг подключения

Создайте подключение для мониторинга связи между виртуальной машиной Azure (ВМ) и удаленным сайтом. Сведения о настройке монитора подключения см. в статье Руководство. Мониторинг сетевого взаимодействия между двумя виртуальными машинами с помощью портала Azure. Исходным адресом является IP-адрес виртуальной машины в Azure, а IP-адресом назначения — IP-адрес сайта.

7. Очистка ресурсов

Вы можете удалить ненужную группу ресурсов и все содержащиеся в ней ресурсы с помощью командлета Remove-AzResourceGroup. Замените myResourceGroup на имя вашей группы ресурсов и выполните следующую команду PowerShell:

Remove-AzResourceGroup -Name myResourceGroup -Force

Следующие шаги

Эта статья поможет вам создать VPN-подключение через частный пиринг ExpressRoute с помощью виртуальной глобальной сети. Дополнительные сведения о Виртуальной глобальной сети см. в этом обзоре.