Настройка VPN-клиента Azure — проверка подлинности идентификатора Microsoft Entra — Windows

В этой статье показано, как настроить VPN-клиент Azure на компьютере Windows для подключения к виртуальной сети с помощью VPN-подключения VPN-шлюз VPN типа "точка — сеть" (P2S) и проверки подлинности идентификатора Microsoft Entra ID. Дополнительные сведения о подключениях типа "точка — сеть" см. в разделе "Сведения о подключениях типа "точка — сеть". VPN-клиент Azure поддерживается в режиме Windows FIPS с помощью исправления KB4577063 .

Необходимые компоненты

Настройте VPN-шлюз для VPN-подключений типа "точка — сеть", которые указывают проверку подлинности идентификатора Microsoft Entra. Сведения о настройке VPN-шлюза P2S для проверки подлинности идентификатора Microsoft Entra.

Рабочий процесс

В этой статье показано, как настроить VPN-шлюз P2S для проверки подлинности идентификатора Microsoft Entra. В этой статье подробно описано, как выполнять следующее:

- Скачайте и установите VPN-клиент Azure для Windows.

- Извлеките файлы конфигурации профиля VPN-клиента.

- Импортируйте параметры профиля клиента в VPN-клиент.

- Создайте подключение и подключитесь к Azure.

Загрузка VPN-клиента Azure

Загрузите последнюю версию установочных файлов VPN-клиента Azure, используя одну из следующих ссылок:

- Выполните установку с использованием установочных файлов клиента: https://aka.ms/azvpnclientdownload.

- Установите напрямую после входа на клиентский компьютер: Microsoft Store.

Установите клиент Azure на все компьютеры.

Убедитесь в том, что у VPN-клиента Azure есть разрешение на запуск в фоновом режиме. Инструкции см. в статье Фоновые приложения Windows.

Чтобы проверить установленную версию клиента, откройте VPN-клиент Azure. Перейдите в нижнюю часть клиента и щелкните ... -> ? Справка. В правой области отображается номер версии клиента.

Извлечение файлов конфигурации профиля клиента

Чтобы настроить профиль VPN-клиента Azure, необходимо сначала скачать пакет конфигурации профиля VPN-клиента из шлюза Azure P2S. Этот пакет предназначен для настроенного VPN-шлюза и содержит необходимые параметры для настройки VPN-клиента.

Если вы использовали шаги настройки сервера P2S, как упоминалось в разделе предварительных требований, вы уже создали и скачали пакет конфигурации профиля VPN-клиента, содержащий файлы конфигурации профиля VPN. Если вам нужно создать файлы конфигурации, ознакомьтесь с пакетом конфигурации профиля VPN-клиента.

После получения пакета конфигурации профиля VPN-клиента извлеките ZIP-файл. Файл содержит следующие папки.

- AzureVPN: папка AzureVPN содержит файл Azurevpnconfig.xml, используемый для настройки VPN-клиента Azure.

- Generic. Эта папка содержит общедоступный сертификат сервера и файл VpnSettings.xml. Файл VpnSettings.xml содержит сведения, необходимые для настройки универсального клиента.

Импорт параметров конфигурации профиля клиента

Примечание.

Мы в процессе изменения полей VPN-клиента Azure для Azure Active Directory на идентификатор Microsoft Entra. Если вы видите поля идентификатора Microsoft Entra, на которые ссылается эта статья, но пока не видите эти значения, отраженные в клиенте, выберите сопоставимые значения Azure Active Directory.

Если конфигурация P2S указывает проверку подлинности идентификатора Microsoft Entra ID, параметры конфигурации профиля VPN-клиента содержатся в файле azurevpnconfig.xml . Этот файл находится в папке AzureVPN пакета конфигурации профиля VPN-клиента.

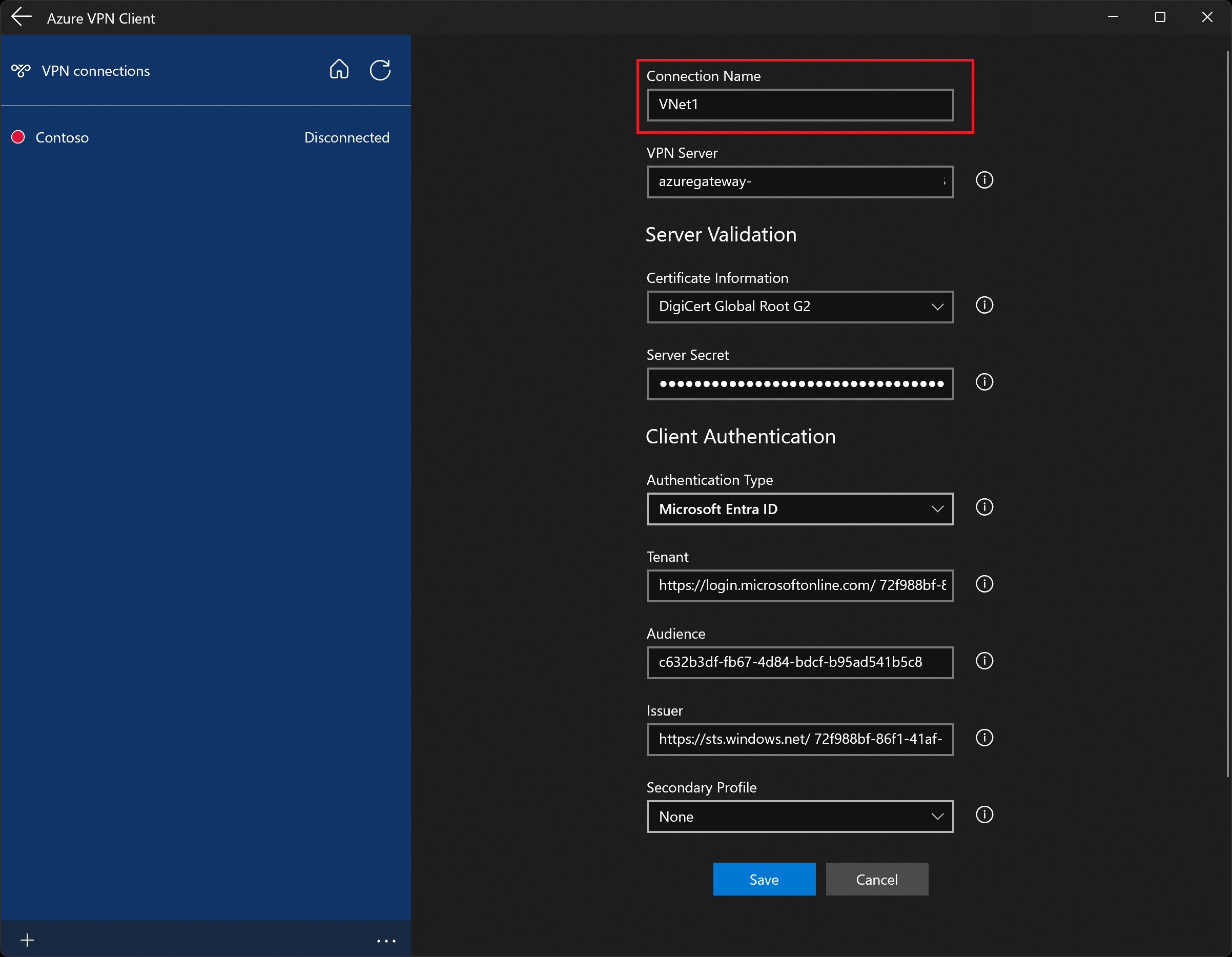

На странице выберите Import (Импорт).

Перейдите в папку конфигурации профиля VPN-клиента Azure, которую вы извлекли. В папке AzureVPN выберите azurevpnconfig.xml. Выбрав файл, выберите Open (Открыть).

Измените имя имени подключения (необязательно). В этом примере вы заметите, что отображаемое значение аудитории — это новое общедоступное значение Azure, связанное с идентификатором приложения VPN-клиента Microsoft, зарегистрированного в Майкрософт. Значение в этом поле должно соответствовать значению, которое настроен для использования VPN-шлюза P2S.

Нажмите кнопку "Сохранить", чтобы сохранить профиль подключения.

В левой области выберите профиль подключения, который вы хотите использовать. Затем нажмите кнопку "Подключиться" , чтобы инициировать подключение.

Проверка подлинности с помощью учетных данных при появлении запроса.

После подключения значок становится зеленым и отображается "Подключено".

Автоматическое подключение

Эти действия помогут вам настроить автоматическое подключение с параметром Always On.

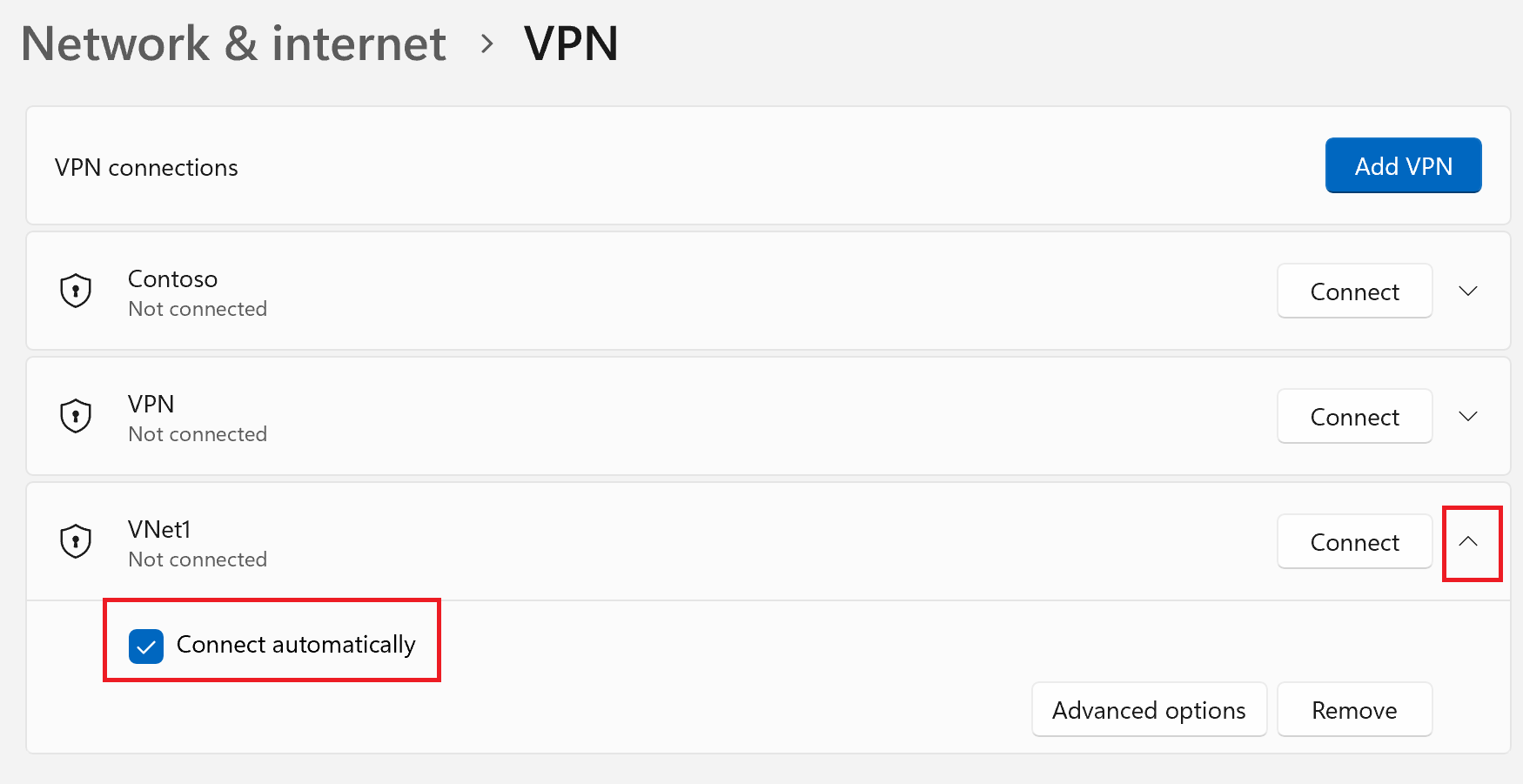

На домашней странице VPN-клиента выберите Параметры VPN. Если появится диалоговое окно "Переключение приложений", нажмите кнопку "Да".

Если необходимо настроить подключение, отключите подключение, выделите профиль и установите флажок "Подключиться автоматически ".

Нажмите кнопку Подключить, чтобы инициировать VPN-подключение.

Экспорт и распространение клиентского профиля

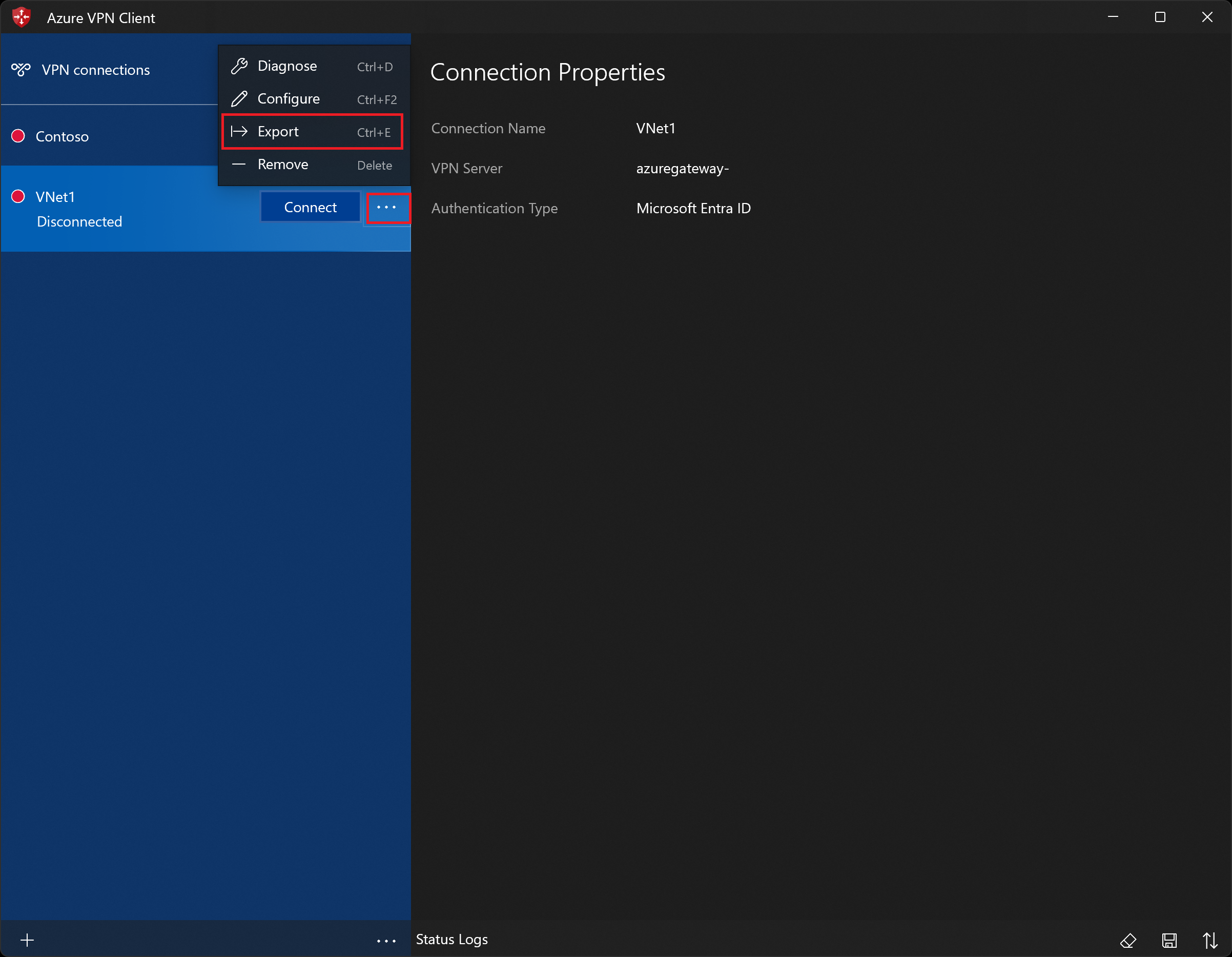

Если у вас есть рабочий профиль и вам нужно распространить его другим пользователям, его можно экспортировать. Для этого выполните следующие действия.

Выделите профиль VPN-клиента, который требуется экспортировать, щелкните ... и выберите Экспорт.

Выберите расположение, в которое нужно сохранить этот профиль, оставьте имя файла без изменений, а затем нажмите кнопку Сохранить, чтобы сохранить XML-файл.

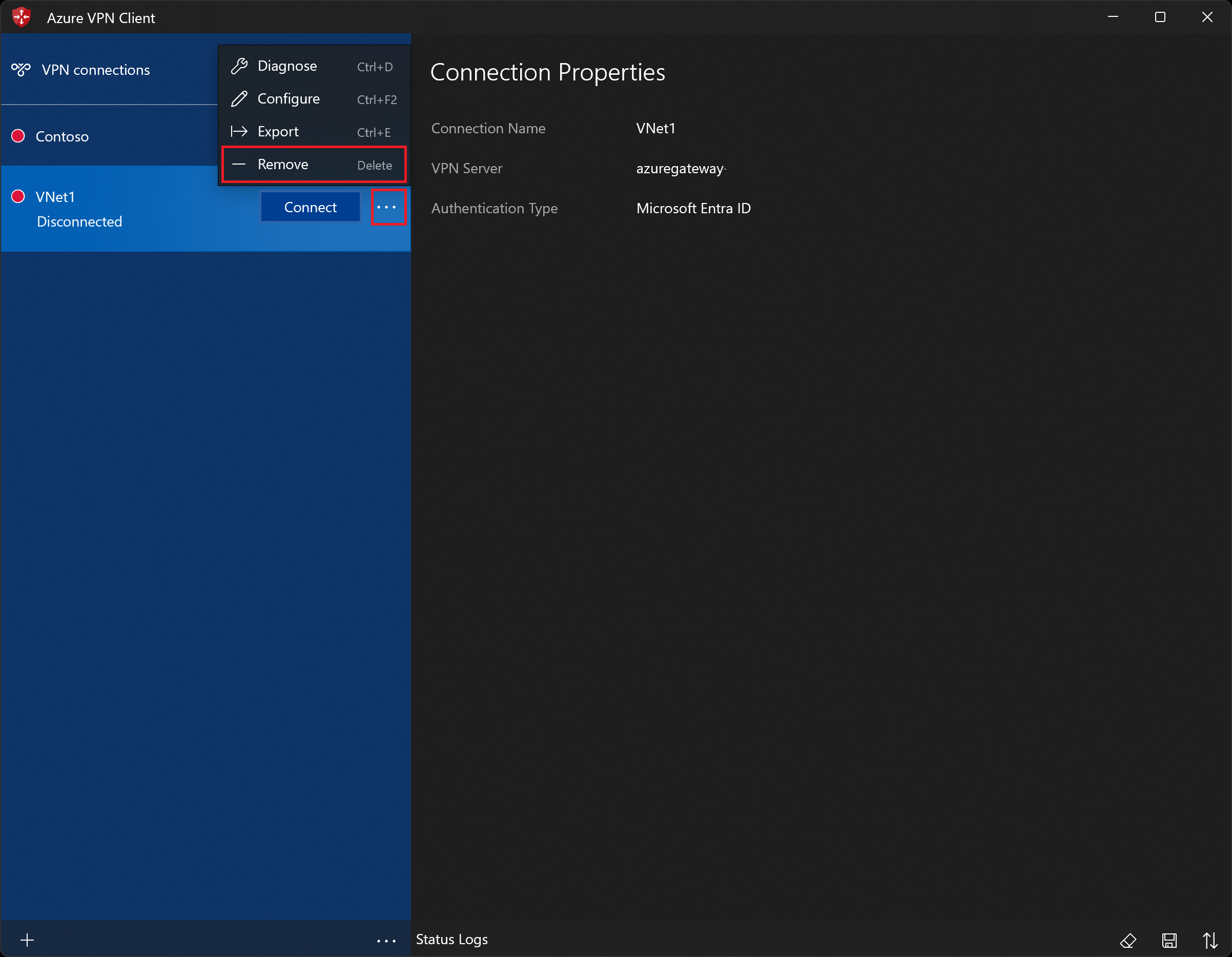

Удаление профиля клиента

Нажмите кнопку с многоточием (...) рядом с клиентским профилем, который вы хотите удалить. Затем щелкните Remove (Удалить).

Во всплывающем окне подтверждения нажмите кнопку "Удалить ", чтобы удалить.

Диагностика проблем с подключением

Для диагностики проблем с подключением можно использовать средство Diagnose (Диагностика). Нажмите кнопку с многоточием (...) рядом с VPN-подключением, которое нужно диагностировать, чтобы открыть меню. Затем выберите Diagnose (Диагностика). На странице "Свойства подключения" выберите "Выполнить диагностику".

При появлении запроса войдите с помощью учетных данных.

Просмотрите результаты.

Необязательные параметры конфигурации клиента

Vpn-клиент Azure можно настроить с дополнительными параметрами конфигурации, такими как дополнительные DNS-серверы, настраиваемые DNS-серверы, принудительное туннелирование, пользовательские маршруты и другие параметры. Дополнительные сведения см. в статье о VPN-клиенте Azure — необязательные параметры.

Сведения о версии VPN-клиента Azure

Сведения о версии VPN-клиента Azure см. в версиях VPN-клиента Azure.

Следующие шаги

Сведения о подключениях типа "точка — сеть".