Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Настройка параметров макросов Microsoft Office

В этой статье ИТ-администраторы рассматривают стратегию основных восьми мер по устранению рисков для настройки параметров макросов Microsoft Office. Описанные элементы управления согласованы с намерением уровня 3 Основной восьми зрелости. Применение рекомендуемых политик для усиления защиты Приложения Microsoft 365 соответствует определенным элементам управления для защиты приложений пользователей.

Примечание.

Руководство по включению выполнения макросов Office из доверенных расположений не входит в область этой статьи. Вместо этого рекомендуется использовать доверенный издатель.

Ссылки

Австралийский центр кибербезопасности (ACSC) предоставляет несколько руководящих документов по защите Приложения Microsoft 365 и рекомендуемых политик для настройки макросов. Все политики, описанные в этой статье, основаны на следующих ссылках:

- Рекомендации по обеспечению защиты системы

- Усиление защиты Microsoft 365, Office 2021, Office 2019 и Office 2016

- Безопасность макросов Microsoft Office

Развертывание Приложения Microsoft 365 для enterprise & руководство по обеспечению защиты ACSC для Приложения Microsoft 365 для предприятия

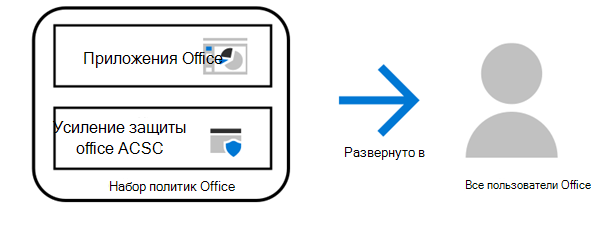

Intune имеет функцию под названием Наборы политик. Наборы политик позволяют объединять приложения, политики конфигурации и другие объекты в одну развертываемую сущность. Развертывание Приложения Microsoft 365 для предприятия всегда должно сопровождаться рекомендуемыми политиками защиты Office ACSC. Это гарантирует, что для всех пользователей набора приложений Office применяются соответствующие политики защиты Office ACSC.

Сведения о реализации

Чтобы применить набор политик, администратору необходимо выполнить три этапа:

- Создайте политику, ориентированную на нужных пользователей.

- Импортируйте политику руководства по ужесточения ACSC.

- Создайте набор политик, объединяющий Приложения Microsoft 365 и политику руководства по ужесточению защиты ACSC.

Этап 1. Создание политики для целевых пользователей

- Создайте политику, которая будет использоваться для размещения пользователей, предназначенных для приложений Office и политик усиления защиты Office. В остальной части этой статьи эта группа называется Все пользователи Office.

- Создайте Приложения Microsoft 365 для приложения Windows 10 или более поздней версии в разделе Приложения >> Windows Add > Приложения Microsoft 365.

- Включите Приложения Microsoft 365 в соответствии с требованиями вашей организации.

- Задайте для архитектуры значение 64-разрядная (рекомендуется).

- Задайте для канала обновления значение: Semi-Annual Enterprise Channel (рекомендуется).

Примечание.

Не назначайте приложение. Это будет сделано позже.

Этап 2. Импорт политики усиления защиты ACSC

- Сохраните политику acsc Office Hardening Guidelines на локальном устройстве.

- Перейдите в консоль Microsoft Intune.

- Импортируйте политику в разделе Устройства>Профили> конфигурацииWindows>Создать>политику импорта.

- Присвойте политике имя, выберите Обзор файлов в разделе Файл политики и перейдите к сохраненной политике из шага 1.

- Выберите Сохранить.

Импорт скрипта для предотвращения активации пакетов для связывания и внедрения объектов

- Перейдите в раздел Сценарии устройств > и создайте новый скрипт PowerShell.

- Импортируйте скрипт PowerShell, чтобы предотвратить активацию пакетов связывания объектов и внедрения.

- Запустите этот скрипт, используя учетные данные для входа: Да.

- Принудительное применение сигнатуры скрипта проверка: Нет.

-

- Выполнение скрипта на 64-разрядном узле PowerShell: Нет.

- Назначьте скрипт PowerShell всем пользователям Office (созданным на этапе 1).

Примечание.

Этот скрипт PowerShell предназначен специально для Office 2016 и более поздних версий. Скрипт для предотвращения активации OLE для Office 2013 предоставляется здесь: OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1.

Этап 3. Создание набора политик, объединяющего Приложения Microsoft 365 и политику руководства по ужесточению защиты ACSC

- Перейдите в раздел Наборы > политик устройств > Создать.

- В разделе Приложения для управления приложениями >выберите Приложения Microsoft 365 (для Windows 10 и более поздних версий) (созданные на этапе 1).

- В разделе Управление устройствами > Профили конфигурации устройств выберите ACSC Усиление защиты Office (созданное на этапе 2).

- В разделе Назначения выберите Все пользователи Office (созданные на этапе 1).

- Импортируйте политику сокращения направлений атак с безопасностью конечных точек.

- Перейдите в раздел Graph Обозреватель и выполните проверку подлинности.

- Создайте запрос POST, используя бета-схему для конечной точки политики сокращения направлений атак:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance. - Скопируйте JSON в политику acsc Windows Hardening Guidelines-Attack Surface Reduction и вставьте его в текст запроса.

- При необходимости измените значение имени (необязательно).

- Назначьте политику всем пользователям Office (созданным на этапе 1).

Примечание.

Эта политика сокращения направлений атаки (ASR) настраивает каждое из правил ASR, рекомендуемых ACSC в режиме аудита. Правила ASR должны быть проверены на наличие проблем совместимости в любой среде перед применением.

Следуя документу до этого момента, выполняются следующие дополнительные меры по устранению рисков:

| Элемент управления ISM, март 2025 г. | Control | Показатель |

|---|---|---|

| 1488 | Макросы Microsoft Office в файлах, исходящих из Интернета, блокируются. | Для каждого приложения Office настроена следующая политика (с помощью политикизащиты Office ACSC ): Запретить выполнение макросов в файлах Office из Интернета: включено |

| 1675 | Макросы Microsoft Office, подписанные ненадежным издателем, не могут быть включены с помощью панели сообщений или представления Backstage. | Для каждого приложения Office настроена следующая политика (с помощью политики защиты Office ACSC ): Отключить уведомление панели доверия для неподписаного приложения: включено |

| 1672 | Антивирусная проверка макросов Microsoft Office включена. | Настроены следующие политики (с помощью политики ACSC По обеспечению безопасности Office ): Принудительная проверка среды выполнения AV: включено Область сканирования среды выполнения макросов: включено для всех документов Примечание. Для этого на устройстве должен быть запущен Защитник Windows. |

| 1673 | Макросы Microsoft Office заблокированы для вызовов API Win32. | Настроено следующее правило сокращения направлений атак (с помощью политики ASR): Блокировать вызовы API Win32 из макроса Office (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

Управление выполнением макросов

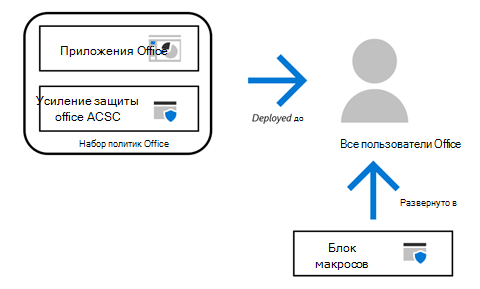

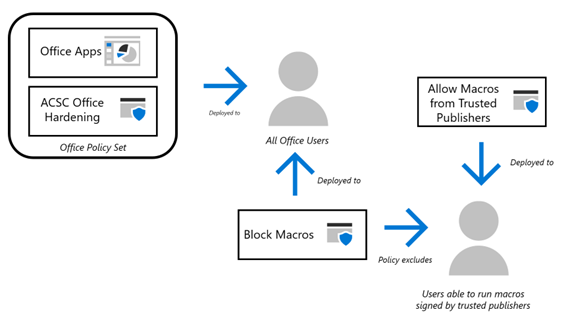

Политика блокировки макросов не включена в набор политик. Это позволяет выборочно исключить группы пользователей, у которых есть продемонстрированные бизнес-потребности для выполнения макросов. Все остальные пользователи, у которых нет демонстрируемой необходимости, блокируются от выполнения макросов.

Сведения о реализации

Чтобы упростить последующий шаг, который позволяет выполнять макросы, подписанные доверенными издателями, необходимо создать новую группу. Эта группа исключена из других политик макросов Office, чтобы избежать конфликтов, и ей разрешено выполнять макросы, подписанные доверенным издателем. Для всех остальных пользователей нацеливается политика отключения выполнения всех макросов.

Чтобы разрешить только макросы, подписанные доверенным издателем, выполните следующие действия:

- Создайте группу, содержащую пользователей, которые могут запускать макросы Office, если они подписаны доверенным издателем. Эта группа называется : Разрешить выполнение макросов — доверенный издатель.

- Сохраните политику политики "Все макросы отключены" на локальном устройстве.

- Перейдите в консоль Microsoft Intune.

- Импортируйте политику в разделе Устройства>Профили> конфигурацииWindows>Создать>политику импорта.

- Присвойте политике имя, выберите Поиск файлов в разделе Файл политики и перейдите к сохраненной политике (из шага 2).

- Нажмите Save (Сохранить)

- Назначьте политику "Все макросы отключены" всем пользователям Office (которая была создана в начале этого документа).

- Исключите группу Разрешить выполнение макроса — доверенный издатель (из шага 1).

В соответствии с документом до этого момента были приняты следующие дополнительные меры по устранению рисков:

| Элемент управления ISM, март 2025 г. | Control | Показатель |

|---|---|---|

| 1671 | Макросы Microsoft Office отключены для пользователей, у которых нет демонстрации бизнес-требований. | Все пользователи Office по умолчанию ориентированы на политику, которая блокирует выполнение макросов (политики различаются для каждого приложения Office): Отключить VBA для приложений Office: включено |

| 1489 | Параметры безопасности макросов Microsoft Office не могут быть изменены пользователями. | Политики, настроенные и развернутые с помощью Intune, не могут быть изменены обычными пользователями. Политики для усиления защиты Office и отключения макросов не могут быть изменены конечными пользователями. Убедитесь, что для пользователей, исключенных из политики блокировать макросы, используется политика, которая разрешает выполнение макросов только от доверенного издателя. |

Доверенный издатель

Для обычных пользователей рекомендуется по возможности использовать доверенный издатель, чтобы разрешить выполнение макросов из надежного расположения. Использование надежного расположения требует тщательной проверки каждого макроса перед размещением в надежном расположении. Причина использования доверенного издателя заключается в том, что при выборе доверенного издателя демонстрируется приверженность обеспечению безопасности своих продуктов, что снижает риск использования макросов по сравнению с расположением или веб-сайтом. Для пользователей, исключенных из политики, которая блокирует макросы на предыдущем шаге, применяется политика, которая ограничивает выполнение макросов проверенным списком доверенных издателей.

Макросы Microsoft Office проверяются на наличие вредоносного кода перед цифровой подписью или размещением в надежных расположениях

При реализации рекомендаций по обеспечению защиты Office ACSC макросы проверяются Microsoft Defender перед выполнением (см. выше с ISM-1672). Перед подписыванием макросов администратор должен выполнить макросы на отключенном устройстве (с применением политик защиты Office ACSC), предназначенных для определения безопасности макросов.

Также доступны сторонние средства, которые могут обеспечить автоматическое сканирование и подписывание отправленных макросов.

Сведения о реализации

Чтобы импортировать политику "Макросы включены для доверенных издателей", выполните следующие действия.

- Сохраните политику "Макросы включены для доверенных издателей" на локальном устройстве.

- Перейдите в консоль Microsoft Intune.

- Импорт политики в разделе Устройства > Профили > конфигурации Windows > Создать > политику импорта

- Присвойте политике имя, выберите Обзор файлов в разделе Файл политики и перейдите к сохраненной политике (из шага 2).

- Нажмите Save (Сохранить)

- Назначьте политику группе: Разрешить выполнение макросов — доверенный издатель

После импорта политики доверенных издателей необходимо указать одного или нескольких доверенных издателей. Чтобы добавить доверенного издателя, следуйте инструкциям по добавлению сертификата в хранилище сертификатов доверенных издателей с помощью Intune: Добавление сертификата в доверенные издатели с помощью Intune — Microsoft Tech Community.

Создайте новую политику для каждого доверенного издателя вместо объединения нескольких издателей в одной политике. Это упрощает идентификацию развернутых доверенных издателей и упрощает удаление всех доверенных издателей, которые больше не требуются. Разверните политики сертификатов доверенных издателей в той же группе: разрешить выполнение макроса — доверенный издатель.

Примечание.

При подписи макросов используйте более безопасную версию схемы сигнатуры проекта VBS: сигнатуру V3.

Если разрешить выполнение только макросов, подписанных доверенным издателем, выполняются следующие дополнительные меры по устранению рисков:

| Элемент управления ISM, март 2025 г. | Control | Показатель |

|---|---|---|

| 1674 | Могут выполняться только макросы Microsoft Office, выполняемые в изолированной среде, в надежном расположении или с цифровой подписью доверенного издателя . | Для каждого приложения Office настроен следующий параметр (с помощью политики Макросы включены для доверенных издателей ): Отключить все, кроме макросов с цифровой подписью: включено |

| 1487 | Только привилегированные пользователи, ответственные за проверку того, что макросы Microsoft Office не содержат вредоносного кода, могут записывать и изменять содержимое в надежных расположениях. | Не применимо. Для избранных пользователей разрешено выполнять только макросы, подписанные доверенным издателем. |

| 1890 | Перед цифровой подписью или размещением в надежных расположениях макросы Microsoft Office проверяются на наличие вредоносного кода. | Администратор запускает макросы на устройстве с примененными политиками защиты Office ACSC, которое отключено от рабочей среды и предназначено для определения безопасности макросов перед подписью. |

Ведение журнала выполнения макросов Office

Microsoft Defender для конечной точки (MDE) использует следующее сочетание технологий, созданных с помощью надежной облачной службы Майкрософт:

- Датчики поведения конечных точек. Эти датчики, встроенные в Windows, собирают и обрабатывают сигналы поведения из операционной системы и отправляют эти данные датчика в частный, изолированный облачный экземпляр Microsoft Defender для конечной точки.

- Аналитика безопасности в облаке. Используя большие данные, обучение устройств и уникальную оптику Майкрософт в экосистеме Windows, корпоративные облачные продукты (такие как Office 365) и сетевые ресурсы, сигналы поведения преобразуются в аналитические сведения, обнаружения и рекомендуемые ответы на сложные угрозы.

- Аналитика угроз. Созданная охотниками Майкрософт, командами безопасности и дополненная аналитикой угроз, предоставляемой партнерами, аналитика угроз позволяет Defender для конечной точки определять инструменты, методы и процедуры злоумышленников и создавать оповещения при их обнаружении в собранных данных датчиков.

MDE можно использовать для получения и хранения журналов из конечных точек, которые затем можно использовать для обнаружения событий кибербезопасности.

Интеграция Между Microsoft Intune и MDE позволяет легко подключиться к MDE для управляемых устройств Intune.

Сведения о реализации — подключение конечных точек к Microsoft Defender для конечной точки

- Создание профиля конфигурации Windows с типом шаблонов > Microsoft Defender для конечной точки (настольные устройства под управлением Windows 10 или более поздней версии)

- Задайте для параметра Ускорение передачи данных телеметрии значениеВключить.

- Назначьте политику группе развертывания.

После подключения устройств к MDE определенные действия записываются для проверки, и при необходимости можно выполнить действия. Дополнительные сведения см. в статье Выполнение действий реагирования на устройство в Microsoft Defender для конечной точки.

При подключении устройств к MDE процессы, выполняемые макросами, которые соответствуют развернутыми правилам сокращения направлений атак (ASR), регистрируются в Defender для конечной точки. Выполнение, соответствующее признаку атаки или компрометации, создаст оповещение для проверки.

Проверка списка доверенных издателей

Проверьте список доверенных издателей на устройстве с пользователем, которому разрешено выполнять макросы от доверенных издателей. В хранилище сертификатов доверенных издателей убедитесь, что каждый из сертификатов доверенного издателя:

- По-прежнему требуется для макросов, используемых в вашей организации.

- По-прежнему находится в пределах срока действия.

- По-прежнему имеет действительную цепочку доверия.

Удалите все сертификаты, которые не соответствуют предыдущим критериям.

| Элемент управления ISM, март 2025 г. | Control | Показатель |

|---|---|---|

| 1676 | Список доверенных издателей Microsoft Office проверяется ежегодно или чаще. | Администратор проверяет сертификаты в хранилище сертификатов доверенных издателей, гарантируя, что все сертификаты по-прежнему необходимы и в течение срока действия. Удалите все сертификаты и связанные политики, которые больше не требуются. |