Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье подробно описаны методы реализации модели зрелости в Рамках Австралийского центра кибербезопасности (ACSC) Essential Восемь для приложений с исправлением.

Уровни зрелости элементов управления ISM и приложений исправлений

Сопоставление между уровнем зрелости 1 (ML1), уровнем зрелости 2 (ML2) и уровнем зрелости 3 (ML3) элемента управления "Основные восемь исправлений" с ISM описано в следующей таблице.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Приложения, отличные от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF, Adobe Flash Player и продуктов безопасности, которые больше не поддерживаются поставщиками, удаляются. | С помощью метода управления приложениями Intune неподдерживаемые приложения удаляются. |

| ISM-1690 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей в веб-службы применяются в течение двух недель после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Служба Intune регулярно обновляется и обновляется корпорацией Майкрософт, чтобы гарантировать отсутствие рабочих эксплойтов. |

| ISM-1691 | 1, 2 | Исправления, обновления или другие способы устранения уязвимостей в пакетах office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение двух недель после выпуска. | С помощью клиентский компонент Центра обновления Windows для бизнеса и определенных кругов обновления исправления устанавливаются с 2 неделями выпуска. Для установки последней версии исправления для почтовых клиентов, программного обеспечения PDF и продукта безопасности используется метод развертывания приложений Intune. |

| ISM-1692 | 3 | Исправления, обновления или другие средства устранения уязвимостей в пакетах office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение 48 часов после выпуска, когда уязвимости оцениваются поставщиками как критические или при наличии рабочих эксплойтов. | Microsoft Defender метод уязвимости используется для идентификации уязвимостей. Метод развертывания приложений Intune используется для развертывания исправлений в течение 48 часов после выпуска. |

| ISM-1693 | 2, 3 | Исправления, обновления или другие способы устранения уязвимостей поставщиков в приложениях, отличных от office productivity suite, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности, применяются в течение одного месяца после выпуска. | Метод развертывания приложения Intune используется для развертывания исправлений приложений в течение одного месяца после выпуска. |

| ISM-1698 | 1, 2, 3 | Сканер уязвимостей используется по крайней мере ежедневно для выявления отсутствующих исправлений или обновлений для уязвимостей в веб-службы. | Устройства подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender постоянно отслеживает и обнаруживает риски на устройствах организации. |

| ISM-1699 | 1, 2, 3 | Сканер уязвимостей используется по крайней мере еженедельно для выявления отсутствующих исправлений или обновлений уязвимостей в наборах производительности office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности. | Устройства подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender постоянно отслеживает и обнаруживает риски на устройствах организации. |

| ISM-1700 | 2, 3 | Сканер уязвимостей используется по крайней мере две недели для выявления отсутствующих исправлений или обновлений уязвимостей в приложениях, отличных от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF и продуктов безопасности. | Устройства подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender постоянно отслеживает и обнаруживает риски на устройствах организации. |

| ISM-17041 | 1, 2, 3 | Наборы для повышения производительности Office, веб-браузеры и их расширения, почтовые клиенты, программное обеспечение PDF, Adobe Flash Player и продукты безопасности, которые больше не поддерживаются поставщиками, удаляются. | Метод развертывания приложений Intune используется для удаления неподдерживаемых приложений и расширений. |

| ISM-18071 | 1, 2, 3 | Автоматический метод обнаружения активов используется по крайней мере две недели для поддержки обнаружения ресурсов для последующих действий по проверке уязвимостей. | Используйте сканер для обнаружения ресурсов и ведения инвентаризации ресурсов. |

| ISM-18081 | 1, 2, 3 | Сканер уязвимостей с актуальной базой данных уязвимостей используется для действий по проверке уязвимостей. | База данных уязвимостей DVM постоянно обновляется, так как корпорация Майкрософт и другие пользователи обнаруживают уязвимости в программном обеспечении, установленном в вашей сети |

| ISM-1876 | 1, 2, 3 | Исправления, обновления или другие способы устранения уязвимостей в веб-службы применяются в течение 48 часов после выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | Служба Intune регулярно обновляется и обновляется корпорацией Майкрософт, чтобы гарантировать отсутствие рабочих эксплойтов. |

| ISM-1901 | 3 | Исправления, обновления или другие средства устранения уязвимостей в пакетах office для повышения производительности, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение двух недель после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Microsoft Defender метод уязвимости используется для идентификации уязвимостей. Метод развертывания приложения Intune используется для развертывания исправлений в течение двух недель после выпуска. |

| ISM-1905 | 1, 2, 3 | Веб-службы, которые больше не поддерживаются поставщиками, удаляются. | ИТ-администратор отключает все учетные записи и соединители, связанные с веб-службой, которые больше не поддерживаются поставщиком. |

Примечание.

1 Эти элементы управления охватывают как приложение исправлений, так и ОС исправлений в Essential 8.

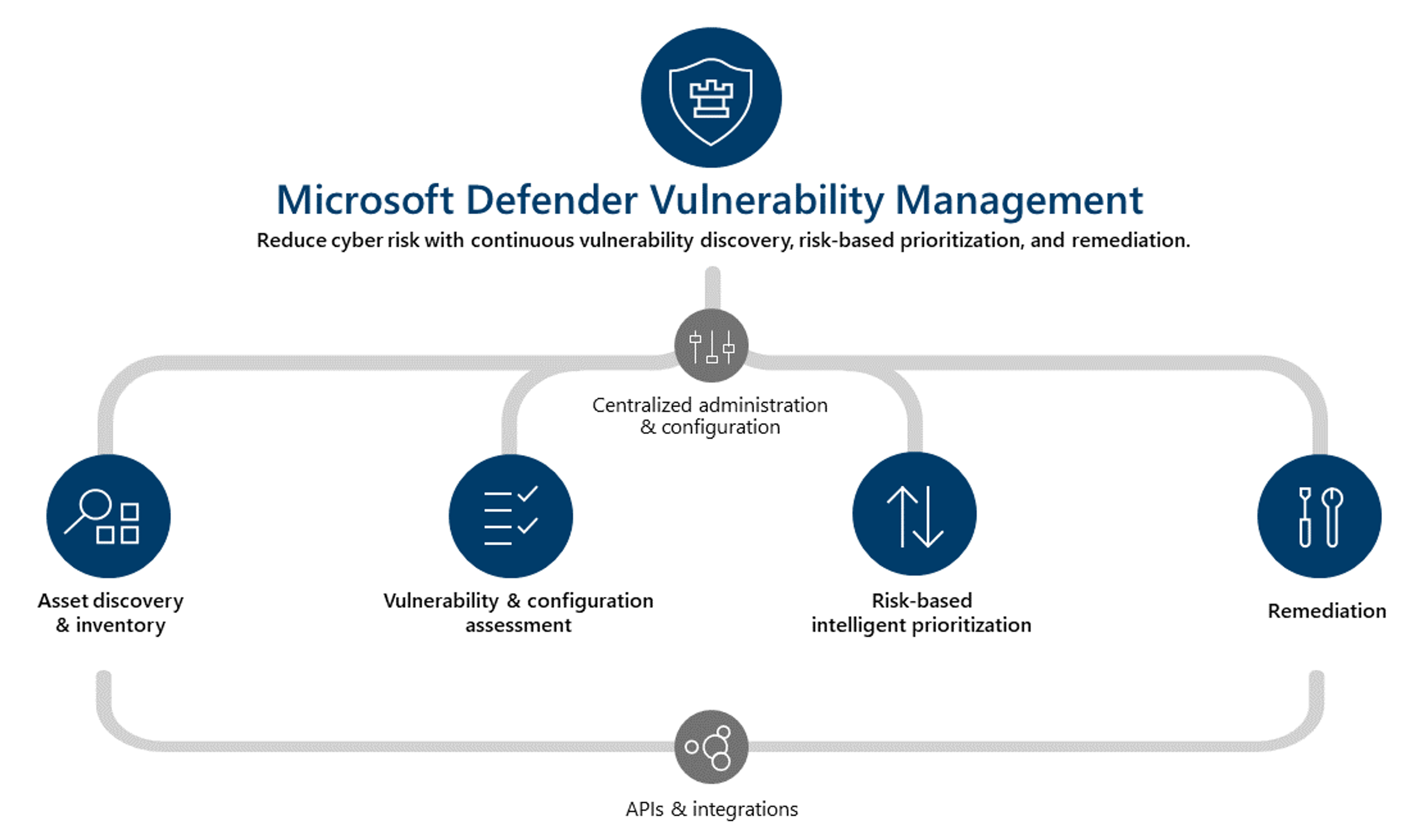

Управление уязвимостями Microsoft Defender (DVM)

Обнаружение новых уязвимостей системы безопасности и сбоев со стороны злоумышленников может произойти в любое время. Таким образом, организации должны обеспечить своевременное устранение уязвимостей системы безопасности. Когда поставщик выпускает исправление, это исправление должно применяться со следующими рекомендациями:

- Сроки, соизмеримые с уязвимостью безопасности в организации;

- Уровень киберугрыз, от которого организация стремится защитить себя; и

- Уровень машинного обучения, который они хотят достичь

Одной из проблем, с которыми сталкиваются многие организации, является отсутствие видимости истинного состояния исправлений в их среде. Это отсутствие видимости может привести к тому, что организации неосознанно подвергаются эксплуатации со стороны злоумышленников. Организации могут неправильно предположить, что исправления были применены, или сообщить, что они были применены, если они не были применены успешно. Использование Управление уязвимостями Microsoft Defender (DVM) помогает организациям собирать сведения об исправлениях в своей среде. В особых случаях, когда сканер уязвимостей не может быть использован, организациям следует обратиться к документации поставщика по выявлению уровней исправлений и проведению аудита вручную.

Поскольку основной 8 описывает минимальный набор профилактических мер, организациям необходимо реализовать дополнительные меры, если они оцениваются как оправданные их средой. Кроме того, хотя Essential 8 может помочь в устранении большинства киберугроз, он не устраняет все киберугрозы. Необходимо рассмотреть дополнительные стратегии по устранению рисков и средства контроля безопасности, такие как стратегии по устранению инцидентов кибербезопасности и Руководство по информационной безопасности (ISM).

Реализация — приложения исправлений

Руководство по управлению

Этот элемент управления состоит из двух основных компонентов. Одна из них — это технология обнаружения уязвимостей, а другая — процесс организации по управлению уязвимостями.

- Технология. Такие технологии, как сканеры уязвимостей и системы развертывания исправлений, могут помочь организациям. Сканеры уязвимостей помогают собирать сведения об уязвимых приложениях и отсутствующих исправлениях в среде.

- Процесс. Организационный процесс определения плана управления уязвимостями для обнаружения, выявления, классификации, оценки рисков и устранения или устранения уязвимостей. Организация также должна иметь процесс, который требует либо подключения систем к автоматизированным сканерам уязвимостей, либо имеет эквивалентное обходное решение, например настройку Уведомления по электронной почте от поставщика. В случаях, когда сканеры уязвимостей не могут использоваться, организациям следует обратиться к документации поставщика по выявлению уровней исправлений и проведению аудита вручную. Для управления исправлением приложений процесс управления уязвимостями и его мандат играют ключевую роль в достижении уровней зрелости, определенных ACSC. Своевременное развертывание исправлений имеет решающее значение для процесса управления уязвимостями. Таким образом, организации должны иметь выпуск исправлений, временная шкала определен как часть уровня Основной 8 ML. Кроме того, они требуют определенных обязанностей для команд, использующих матрицу ответственности ролей или эквивалентную модель.

Реализация с помощью платформы Майкрософт

Эффективное выявление, оценка и устранение слабых мест в системе имеет решающее значение для запуска здоровой программы безопасности и снижения организационных рисков. Управление уязвимостями Microsoft Defender (DVM) служит инфраструктурой для снижения уязвимости организации, усиления защиты поверхностной области конечной точки и повышения устойчивости организации.

DVM можно использовать для конечных точек и серверов пользователей. Для других облачных ресурсов, таких как репозитории, контейнеры и т. д., Defender для облака предоставляет возможности управления уязвимостями. Оба этих решения описаны в следующих разделах.

Дополнительные сведения см. в разделе:

- Управление уязвимостями в Microsoft Defender

- Настройка Microsoft Defender для облака для автоматической оценки уязвимостей компьютеров

Обнаружение ресурсов

Управление уязвимостями Defender встроенные и безагентные сканеры постоянно отслеживают и обнаруживают риски в организации, даже если устройства не подключены к корпоративной сети. Единая инвентаризация с объединенным представлением в режиме реального времени о программных приложениях вашей организации, цифровых сертификатах, сетевых ресурсах и расширениях браузера помогает обнаруживать и оценивать все ресурсы организации. Просматривайте сведения о разрешениях расширений и связанных уровнях риска, выявляйте сертификаты до истечения срока действия, выявляйте потенциальные уязвимости из-за слабых алгоритмов подписи и оценивайте неправильные настройки во внутренних сетевых ресурсах.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | Автоматический метод обнаружения активов используется по крайней мере две недели для поддержки обнаружения ресурсов для последующих действий по проверке уязвимостей. | Используйте сканер для обнаружения ресурсов и ведения инвентаризации ресурсов. |

Обнаружение уязвимостей

Управление уязвимостями Defender (DVM) обеспечивает видимость активов, интеллектуальные оценки и встроенные средства исправления. DVM можно использовать для устройств Windows, macOS, Linux, Android, iOS и сетевых устройств. Когда организация использует аналитику угроз Майкрософт, прогнозы вероятности нарушений, бизнес-контексты и оценки устройств, Управление уязвимостями Defender быстро и постоянно определяет приоритеты наиболее важных уязвимостей в наиболее важных ресурсах и предоставляет рекомендации по безопасности для снижения риска.

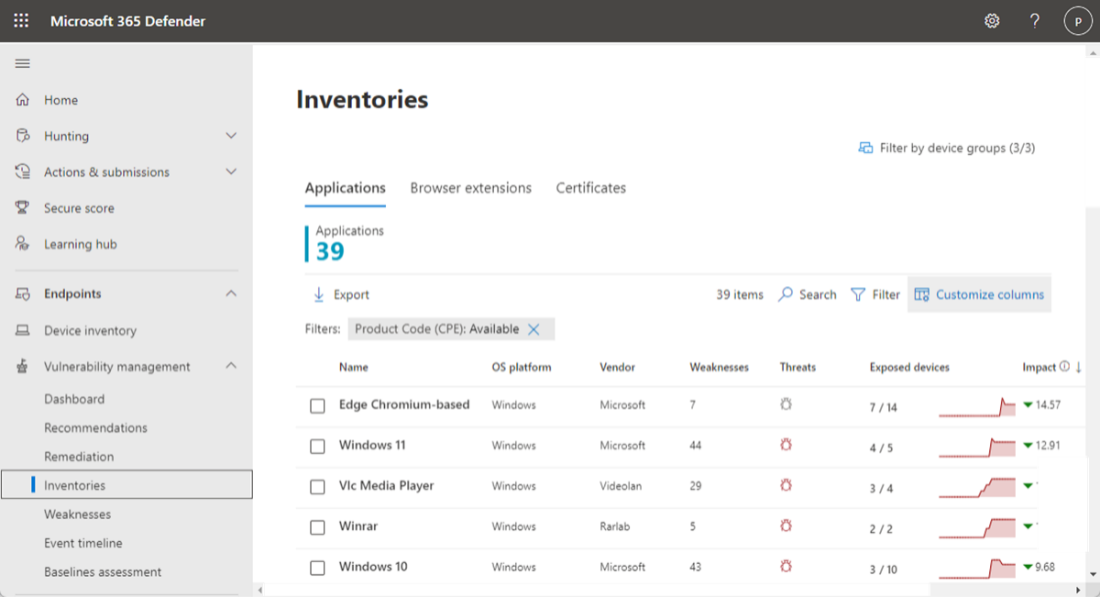

Инвентаризация программного обеспечения в DVM содержит список известного программного обеспечения в вашей организации. Представление инвентаризации содержит такие сведения, как имя поставщика, количество слабых мест, угроз и количество открытых устройств.

Для обнаружения корпорация Майкрософт использует тот же набор сигналов, который отвечает за обнаружение и оценку уязвимостей в Microsoft Defender для конечной точки возможности обнаружения и реагирования. Так как это происходит в режиме реального времени, в течение нескольких минут сведения об уязвимостях отображаются на портале по мере обнаружения. Общие перечисления платформ (CPE) используются управлением уязвимостями для выявления программного обеспечения и любых уязвимостей, связанных с этим программным обеспечением. Подсистема автоматически извлекает информацию из нескольких веб-каналов безопасности. На самом деле, посмотрите, подключено ли определенное программное обеспечение к кампании по угрозам в реальном времени. Он также предоставляет ссылку на отчет аналитики угроз, как только он будет доступен.

Примечание.

Для программных продуктов без CPE программное обеспечение отображается на странице инвентаризации. Однако программное обеспечение без CPE не поддерживается управлением уязвимостями, и такие сведения, как эксплойты, количество открытых устройств и слабые места, недоступны для этого программного обеспечения.

Ниже описан процесс подключения и обнаружение уязвимостей с помощью DVM:

Требования к лицензированию

- Управление уязвимостями Microsoft Defender (DVM), новое автономное предложение предоставляет полный набор средств и возможностей для уязвимостей; или

- лицензия Microsoft Defender для конечной точки плана 2 или E5 предоставляет подмножество основных возможностей управления уязвимостями. Полные возможности DVM доступны в виде надстройки

Сравнение функций для двух предложений по лицензированию можно найти по следующей ссылке: Сравнение предложений Управление уязвимостями Microsoft Defender.

Для серверных ресурсов план Defender для облака включен для серверов или серверов, подключенных к Defender для конечной точки.

Для других облачных ресурсов необходимо включить конкретный план Defender для облака. Например, для сканирования реестров контейнеров в облачной среде должен быть включен план Defender для контейнеров.

Доступ к порталу DVM

Сведения о DVM доступны на портале Microsoft Defender. Портал доступен через Microsoft Edge (рекомендуется) или браузер Google Chrome. Чтобы получить доступ к порталу, как минимум, вы должны быть частью встроенной роли AD "Читатель безопасности". Дополнительные сведения об управлении доступом к порталу см. по этой ссылке: Использование управления доступом на основе ролей для предоставления детального доступа к порталу Microsoft Defender.

Подключение устройств к DVM

- Для устройств, которые уже подключены к Defender для конечной точки (с лицензией P2), функции DVM включены и доступны на портале Microsoft Defender

- Для устройств, не подключенных к Defender для конечной точки, как минимум, DVM требует, чтобы Defender для конечной точки работал в блочном режиме, то есть в пассивном режиме.

Корпорация Майкрософт создала несколько средств подключения устройств к Defender для конечной точки, таких как групповая политика, диспетчер конечных точек или локальные скрипты. Подробное руководство описано в статье Подключение устройств и настройка возможностей Microsoft Defender для конечной точки.

Поддерживаемые операционные системы описаны по следующей ссылке: Поддерживаемые платформы и возможности операционных систем

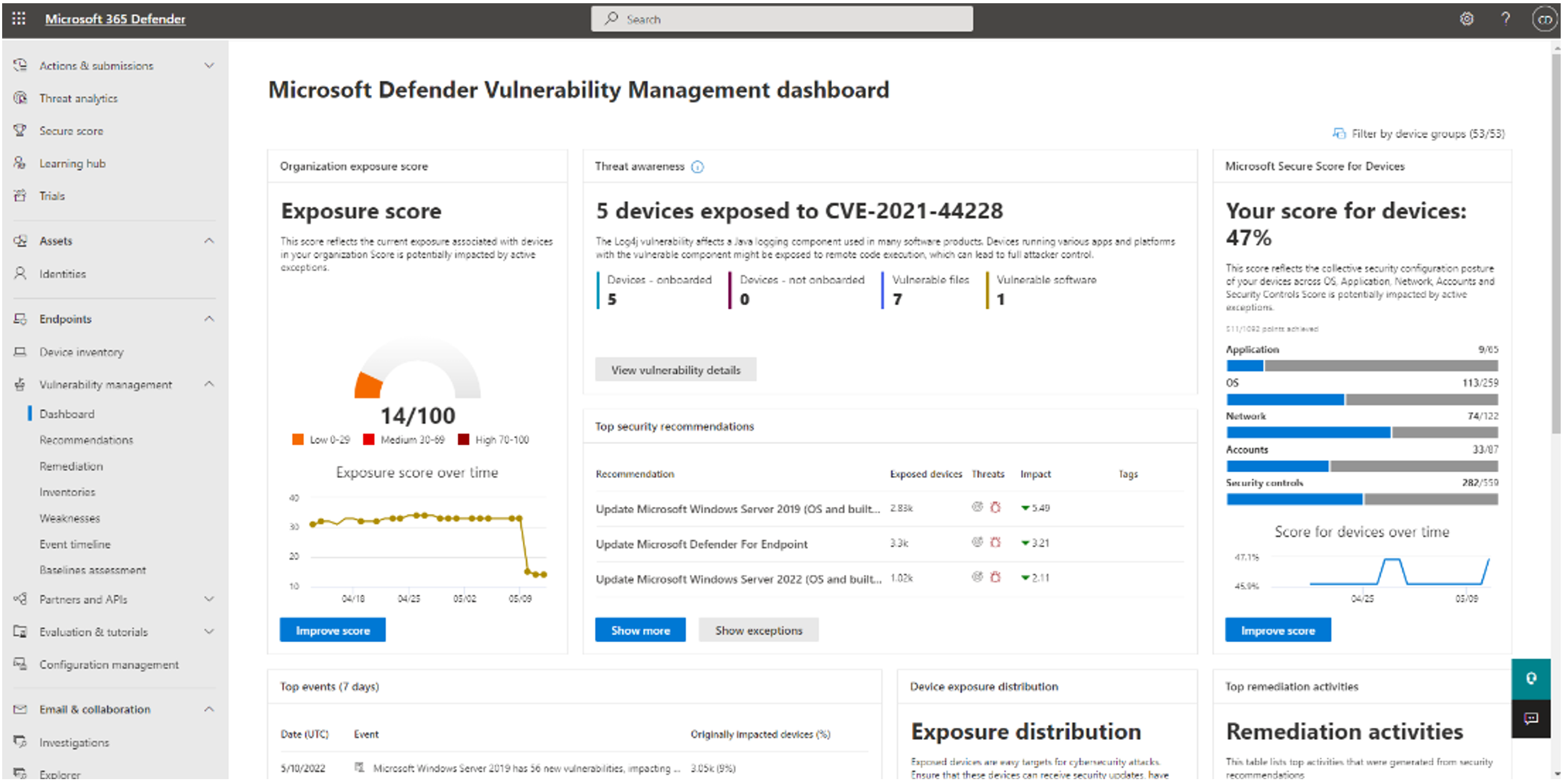

Обнаружение уязвимостей с помощью DVM

Раздел Управление уязвимостями на портале Microsoft Defender предоставляет панель мониторинга для просмотра кратких аналитических сведений об уязвимостях и рекомендациях по безопасности, как показано на снимке экрана ниже.

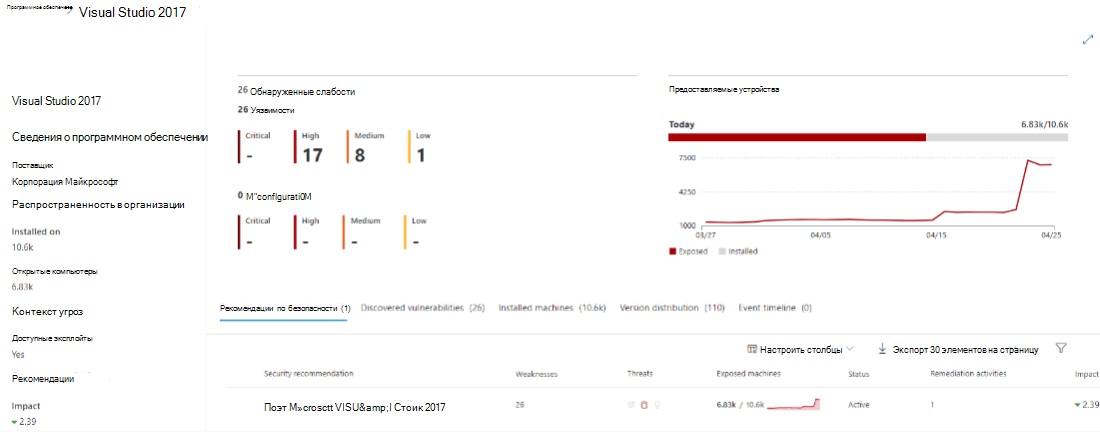

Страница Инвентаризация программного обеспечения содержит список программного обеспечения, установленного в вашей сети, включая имя поставщика, обнаруженные слабые места, связанные с ними угрозы, обнаруженные устройства, оценку уязвимости и теги.

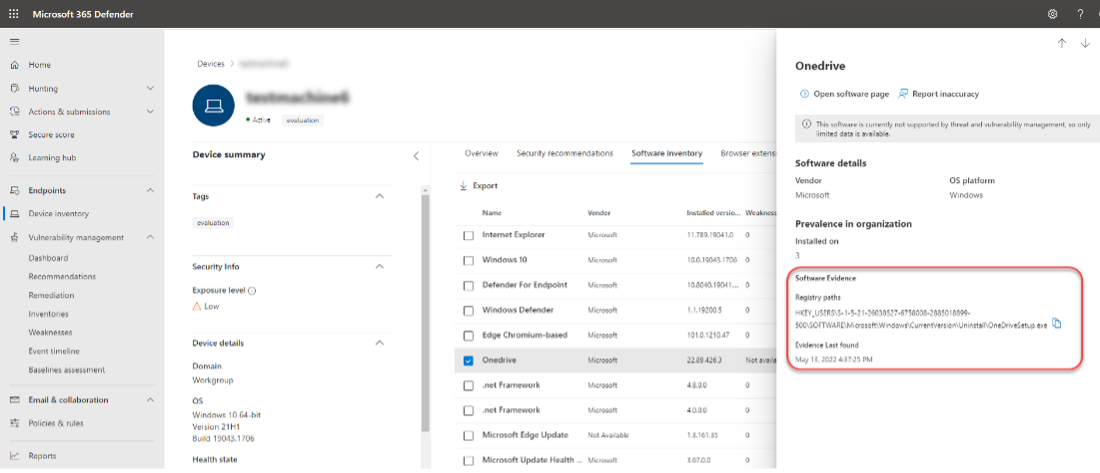

Вы также можете найти инвентаризацию программного обеспечения на определенных устройствах, перейдя на страницу Инвентаризация устройств. Выберите имя устройства, чтобы открыть страницу устройства (например, Computer1), а затем перейдите на вкладку Инвентаризация программного обеспечения, чтобы просмотреть список всех известных программ, присутствующих на устройстве. Выберите определенную запись программного обеспечения, чтобы открыть всплывающее окно с дополнительными сведениями.

При открытии страницы конкретного программного обеспечения можно получить дополнительные сведения о приложении, как показано на следующем снимке экрана:

- Соответствующие рекомендации по безопасности для обнаруженных слабых мест и уязвимостей

- Именованные cves обнаруженных уязвимостей

- Устройства, на которых установлено программное обеспечение (вместе с именем устройства, доменом, ОС и т. д.)

- Список версий программного обеспечения (включая количество устройств, на которых установлена версия, количество обнаруженных уязвимостей и имена установленных устройств)

Аналогичным образом можно просмотреть оценку уязвимостей расширений и сертификатов браузера с помощью DVM.

Функции управления уязвимостями также распространяются на серверные операционные системы. Серверы, подключенные к Defender для облака (план Defender для серверов) и настроенные для использования Управление уязвимостями Defender, отображаются на портале Microsoft Defender. Сведения об управлении уязвимостями также синхронизируются на портале Defender для облака для видимости.

Для приложений или программных продуктов, не поддерживаемых CPE или решениями для оценки уязвимостей, группы безопасности должны иметь другие средства для выявления уязвимостей. Другие средства включают в себя подписку по электронной почте поставщику приложения для получения уведомлений об обновлениях приложения и связанных уязвимостях.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | Сканер уязвимостей с актуальной базой данных уязвимостей используется для действий по проверке уязвимостей. | База данных уязвимостей DVM постоянно обновляется, так как корпорация Майкрософт и другие пользователи обнаруживают уязвимости в программном обеспечении, установленном в вашей сети |

| 1698 | 1, 2, 3 | Сканер уязвимостей используется по крайней мере ежедневно для выявления отсутствующих исправлений или обновлений для уязвимостей в веб-службы. | Устройства подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender постоянно отслеживает и обнаруживает риски на устройствах организации |

| 1699 | 1, 2, 3 | Сканер уязвимостей используется по крайней мере еженедельно для выявления отсутствующих исправлений или обновлений уязвимостей в наборах производительности office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности. | Устройства подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender постоянно отслеживает и обнаруживает риски на устройствах организации |

| 1700 | 2, 3 | Сканер уязвимостей используется по крайней мере две недели для выявления отсутствующих исправлений или обновлений уязвимостей в приложениях, отличных от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF и продуктов безопасности. | Устройства подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender постоянно отслеживает и обнаруживает риски на устройствах организации. |

| 1901 | 3 | Исправления, обновления или другие средства устранения уязвимостей в пакетах office для повышения производительности, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение двух недель после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Microsoft Defender метод уязвимости используется для идентификации уязвимостей. Метод развертывания приложения Intune используется для развертывания исправлений в течение двух недель после выпуска. |

Определение приоритетов и устранение уязвимостей с помощью интеграции DVM и Intune

Недостатки кибербезопасности, выявленные в вашей организации, сопоставляются с практическими рекомендациями по безопасности и определяются приоритетом по их влиянию. Приоритетные рекомендации помогают сократить время, затраченное на устранение уязвимостей, и обеспечить соответствие требованиям. Мы также рекомендуем определить значение устройства, чтобы различать приоритеты ресурсов. Значение устройства используется для включения аппетита к риску отдельного актива в вычислении оценки воздействия контроль угроз и уязвимостей. Устройства, назначенные как "высокое значение", получают больший вес.

Каждая рекомендация по безопасности включает действия по исправлению. Чтобы помочь в управлении задачами, рекомендацию также можно отправить с помощью Microsoft Intune. При изменениях в ландшафте угроз рекомендация также меняется по мере непрерывного сбора информации из вашей среды.

Примечание.

Для программных продуктов без CPE программное обеспечение отображается на странице инвентаризации. Однако программное обеспечение без CPE не поддерживается управлением уязвимостями, и такие сведения, как эксплойты, количество открытых устройств и слабые места, недоступны для этого программного обеспечения.

В некоторых случаях риск и определение приоритетов, предоставляемые решением Майкрософт, могут оказаться недостаточными, так как могут возникнуть системные сложности. Поэтому в этом случае рекомендуется выполнить другую оценку риска для критических уязвимостей или уязвимостей нулевого дня на основе контекста системы. При этом организации должны стремиться свести к минимуму все исключения и их область. Например, путем реализации компенсирующих средств управления безопасностью и обеспечения минимизации числа затронутых систем или пользователей. Все исключения или компенсирующие элементы управления, реализованные для устранения уязвимости, должны быть задокументированы и утверждены соответствующим процессом.

Возможности DVM предназначены для устранения разрыва между администраторами безопасности и ИТ-администраторами с помощью рабочего процесса запроса на исправление. Действия по исправлению DVM могут использовать собственные интеграции для создания задач исправления в Microsoft Endpoint Manager. API DVM можно использовать для оркестрации процессов и действий по исправлению с помощью сторонних средств, если это необходимо.

Ниже описан рабочий процесс исправления с помощью DVM и Endpoint Manager.

- Чтобы использовать возможность рабочего процесса исправления, включите подключения Microsoft Intune. На портале Microsoft Defender перейдите в раздел Параметры>Конечные> точкиОбщие>дополнительные функции.

- Прокрутите вниз и найдите подключение к Microsoft Intune. По умолчанию переключатель отключен. Включите переключатель подключения Microsoft Intune.

Примечание.

Если подключение Intune включено, вы можете создать задачу безопасности Intune при создании запроса на исправление. Этот параметр не отображается, если подключение не задано.

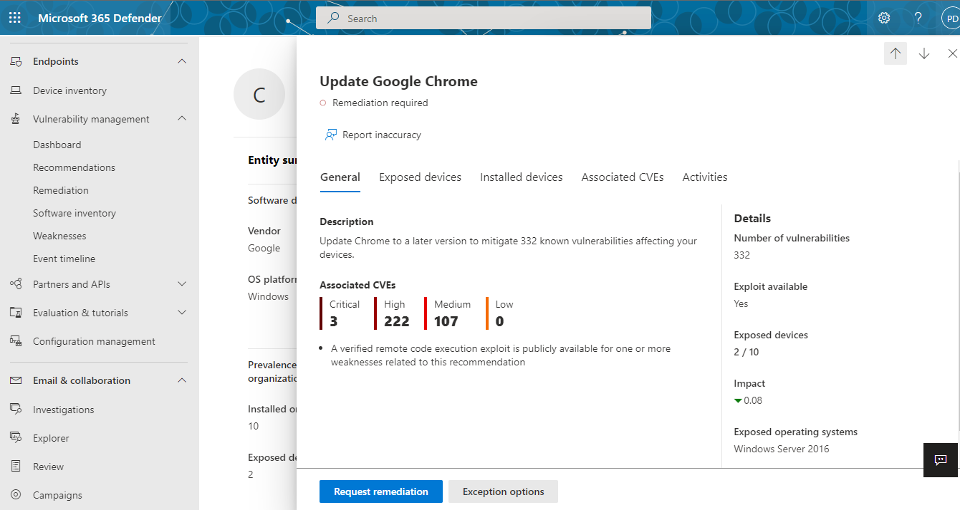

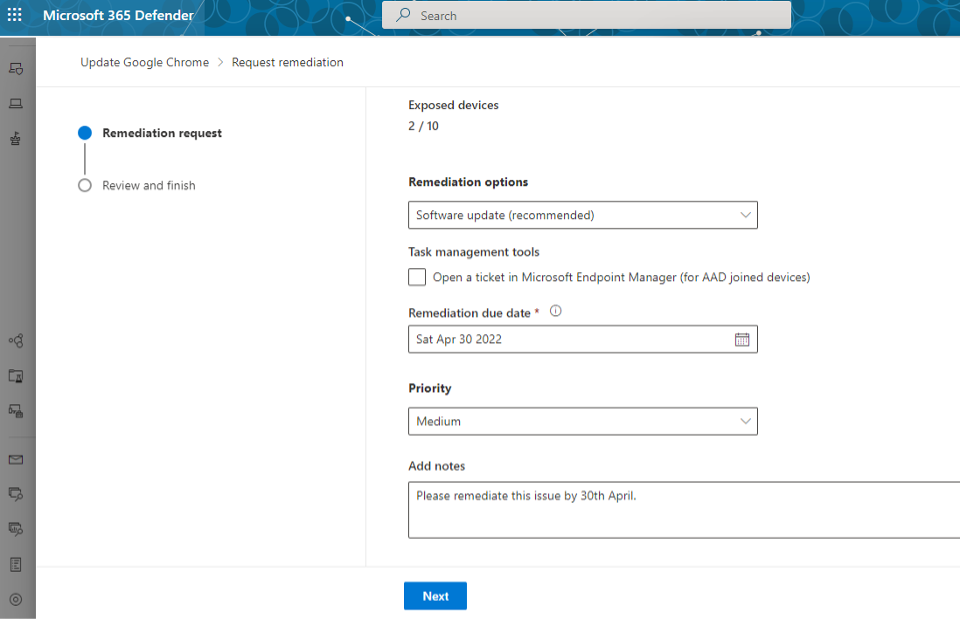

Перейдите в меню навигации управление уязвимостями на портале Microsoft Defender и выберите Рекомендации. Выберите рекомендацию по безопасности, для чего нужно запросить исправление, а затем выберите Параметры исправления. Заполните форму, в том числе сведения о том, для чего требуется исправление, применимые группы устройств, приоритет, дата выполнения и необязательные заметки. На следующих снимках экрана приведены ссылки на следующие действия:

Запрос исправления для выбранной уязвимости

Выберите параметры исправления и приоритет

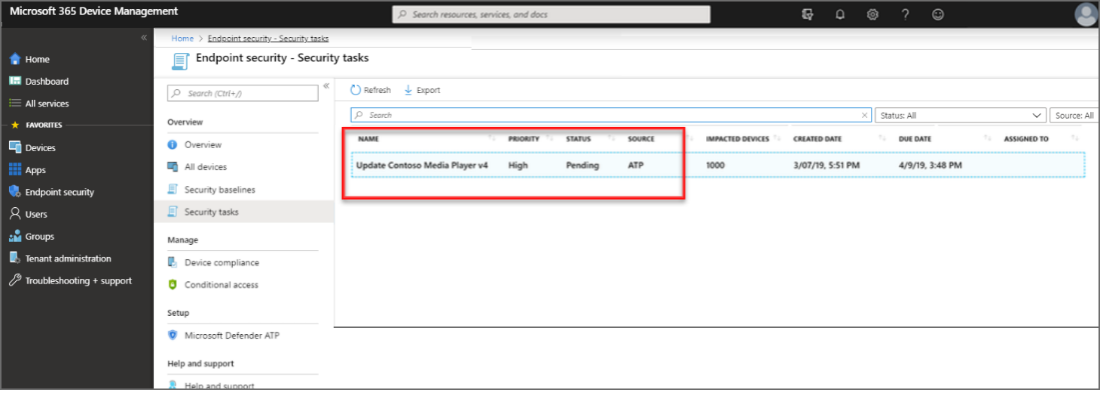

Отправка запроса на исправление создает элемент действия по исправлению в управлении уязвимостями, который можно использовать для мониторинга хода выполнения исправления для этой рекомендации. При отправке запроса на исправление со страницы Рекомендации по безопасности запускается действие по исправлению. Создается задача безопасности, которую можно отслеживать на странице исправления, а запрос на исправление создается в Microsoft Intune. Это не активирует исправление или не применяет какие-либо изменения к устройствам. На следующем рисунке показана задача безопасности, созданная в Intune:

Задача безопасности, созданная в Intune для запроса на

Администратор Intune выбирает задачу по обеспечению безопасности для получения сведений о ней. Затем он выбирает Принять, после чего состояние в Intune и Microsoft Defender для конечной точки меняется на Принято.

Затем администратор выполняет задачу по предоставленным инструкциям. Рекомендации зависят от типа необходимых исправлений. Инструкции по исправлению включают ссылки (если они доступны), открывающие соответствующие области для настроек в Intune.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей в веб-службы применяются в течение двух недель после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Служба Intune регулярно обновляется и обновляется корпорацией Майкрософт, чтобы гарантировать отсутствие рабочих эксплойтов. |

| 1691 | 1, 2 | Исправления, обновления или другие способы устранения уязвимостей в пакетах office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение двух недель после выпуска. | С помощью клиентский компонент Центра обновления Windows для бизнеса и определенных кругов обновления исправления устанавливаются с 2 неделями выпуска. Для установки последней версии исправления для почтовых клиентов, программного обеспечения PDF и продукта безопасности используется метод развертывания приложений Intune. |

| 1692 | 3 | Исправления, обновления или другие средства устранения уязвимостей в пакетах office для повышения производительности, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение 48 часов после выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | Microsoft Defender метод уязвимости используется для идентификации уязвимостей. Метод развертывания приложений Intune используется для развертывания исправлений в течение 48 часов после выпуска. |

| 1693 | 2, 3 | Исправления, обновления или другие средства устранения уязвимостей поставщиков в приложениях, отличных от office productivity suite, веб-браузеров и их расширений, почтовых клиентах, программном обеспечении PDF и продуктах безопасности, применяются в течение одного месяца после выпуска. | Метод развертывания приложения Intune используется для развертывания исправлений приложений в течение одного месяца после выпуска. |

| 1704 | 1, 2, 3 | Наборы для повышения производительности Office, веб-браузеры и их расширения, почтовые клиенты, программное обеспечение PDF, Adobe Flash Player и продукты безопасности, которые больше не поддерживаются поставщиками, удаляются. | Метод развертывания приложений Intune используется для удаления неподдерживаемых приложений и расширений. |

| 0304 | 3 | Приложения, отличные от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF, Adobe Flash Player и продуктов безопасности, которые больше не поддерживаются поставщиками, удаляются. | С помощью метода управления приложениями Intune неподдерживаемые приложения удаляются. |

| 1876 | 1, 2, 3 | Исправления, обновления или другие способы устранения уязвимостей в веб-службы применяются в течение 48 часов после выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | Служба Intune регулярно обновляется и обновляется корпорацией Майкрософт, чтобы гарантировать отсутствие рабочих эксплойтов. |

Обнаружение и устранение уязвимостей для облачных и локальных ресурсов

Defender для облака предоставляет возможности оценки уязвимостей для многих служб. К этим службам относятся серверы, Реестр контейнеров Azure, Amazon Elastic Container Registry, базы данных Azure SQL, серверы баз данных SQL и DevOps. Чтобы обеспечить оценку уязвимостей для конкретных облачных ресурсов, необходимо включить план Defender для облака с подпиской Azure или учетной записью Amazon.

Defender для облака собирает данные с виртуальных машин Azure, Масштабируемые наборы виртуальных машин, контейнеров IaaS и компьютеров, не относящихся к Azure (включая локальные) для отслеживания уязвимостей и угроз безопасности. Для некоторых планов Defender требуются компоненты мониторинга для сбора данных из рабочих нагрузок. Сбор данных необходим для обеспечения видимости отсутствующих обновлений, неправильно настроенных параметров безопасности ОС, состояния защиты конечных точек, а также работоспособности и защиты от угроз. Сбор данных необходим только для вычислительных ресурсов, таких как виртуальные машины, Масштабируемые наборы виртуальных машин, контейнеры IaaS и компьютеры, отличные от Azure.

Исправление веб-служб для уязвимостей

Новые выпуски функций для Intune обычно имеют от шести до восьми недель, от планирования до выпуска. Такая частота называется спринтом. В выпусках Intune используется соглашение об именовании ГГММ. Например, 2301 — это выпуск за январь 2023 г.

Ежемесячный процесс выпуска включает множество различных сред и развертывается в нескольких службах Azure. После развертывания в Azure обновления выпуска развертываются в Центре администрирования Intune, что делает возможности выпуска доступными для использования.

Внутренняя среда, известная как среда внутреннего тестирования, — это первая среда, которая получает обновление. Self Host используется только командами инженеров Intune. После самостоятельного размещения выпуск службы развертывается в клиенте Майкрософт, который управляет многими устройствами. После проверки отсутствия ключевых проблем с выпуском службы выпуск начинает развертывание в клиентских средах с поэтапным подходом. После успешного обновления всех клиентов обновляется Центр администрирования Microsoft Intune. Этот поэтапный подход помогает выявить проблемы, прежде чем они повлияют на службу или наших клиентов.

Обновление приложения "Корпоративный портал" происходит по-другому. Корпорация Майкрософт подчиняется требованиям к выпуску и процессам apple App Store, Google Play, а иногда и мобильных операторов. Обновления выпуска Intune не всегда можно согласовать с обновлениями Корпоративный портал приложения. Дополнительные сведения об обновлениях приложений Корпоративный портал см. в разделе Обновления пользовательского интерфейса для приложений intune для конечных пользователей.

Приложения исправлений

Приложения можно разделить на две категории:

- Приложения с возможностью автоматического обновления (рекомендуется).

- Приложения, для которых обновления необходимо упаковывать и развертывать вручную.

Определенные типы приложений поддерживаются в зависимости от версии Windows 10/11, запущенной пользователями. Сведения о конкретных поддерживаемых приложениях см. в разделе Поддерживаемые типы приложений Для Windows.

Office C2R и Microsoft Edge обновляются, когда клиентский компонент Центра обновления Windows для бизнеса или автопатка настроены для обновления ОС Windows и продуктов Майкрософт.

Приложение Microsoft Store имеет возможность самостоятельного обновления. Если приложения развернуты как . IntuneWin (то есть приложения Win32) можно использовать Intune для создания одного или нескольких отношений замены между приложениями. Как правило, замена — это место, где вы обновляете или заменяете что-то. В Intune замена позволяет обновлять и заменять существующие приложения Win32 новыми версиями того же приложения или совершенно другим приложением Win32.

Приложения с возможностью автоматического обновления

Приложение Microsoft Store

Администраторы могут просматривать, развертывать и отслеживать приложения Microsoft Store в Intune. После развертывания Intune автоматически обновляет приложения, когда становится доступной новая версия. Microsoft Store поддерживает приложения универсальная платформа Windows (UWP), классические приложения, упакованные в .msix, и теперь приложения Win32, упакованные в установщики .exe или .msi.

Дополнительные сведения см. в разделе Приложение Microsoft Store для Microsoft Intune..

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Приложения, отличные от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF, Adobe Flash Player и продуктов безопасности, которые больше не поддерживаются поставщиками, удаляются. | С помощью метода управления приложениями Intune неподдерживаемые приложения удаляются. |

| ISM-1693 | 2, 3 | Исправления, обновления или другие способы устранения уязвимостей поставщиков в приложениях, отличных от office productivity suite, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности, применяются в течение одного месяца после выпуска. | Метод развертывания приложения Intune используется для развертывания исправлений приложений в течение одного месяца после выпуска. |

Управление корпоративными приложениями Microsoft Intune

Управление корпоративными приложениями позволяет ит-специалистам и операционным группам по обеспечению безопасности упростить жизненный цикл управления приложениями сторонних разработчиков и приложений сторонних производителей, предлагая безопасный, готовый каталог приложений. Это сокращает время и усилия, которые ИТ-администраторы тратят на упаковку приложений и отслеживание обновлений. С помощью этого решения ИТ-отделы могут эффективно развертывать исправления для уязвимых приложений и обеспечивать актуальность всех приложений в Центре администрирования Intune. Знакомство с новым каталогом начинается с приложений Windows.

Управление корпоративными приложениями упрощает и объединяет процесс обновления приложений, предоставляя полное представление всех приложений, которым требуется обновление, с одного простого в использовании экрана. В списке приложений в каталоге с доступными обновлениями отображаются как текущая, так и новая версии. Работа, традиционно необходимая для мониторинга обновлений и сбора данных и упаковки приложений, сокращается, что позволяет администраторам сосредоточиться на более стратегических задачах.

Примечание.

Для управления приложениями Microsoft Intune в составе Intune Suite требуется дополнительная лицензия.

Дополнительные сведения см. в статье Управление приложениями Microsoft Intune, которая является частью Intune Suite.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Приложения, отличные от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF, Adobe Flash Player и продуктов безопасности, которые больше не поддерживаются поставщиками, удаляются. | С помощью метода управления приложениями Intune неподдерживаемые приложения удаляются. |

| ISM-1693 | 2, 3 | Исправления, обновления или другие способы устранения уязвимостей поставщиков в приложениях, отличных от office productivity suite, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности, применяются в течение одного месяца после выпуска. | Метод развертывания приложения Intune используется для развертывания исправлений приложений в течение одного месяца после выпуска. |

Приложения, обновления которых необходимо упаковывать и развертывать вручную

В этом разделе рассматривается развертывание .MSI, loB: APPX/MSIX, веб-приложения, Store Link.

Совет

Рассмотрите возможность использования приложения Microsoft Store для обеспечения непрерывного соответствия требованиям, так как оно поддерживает приложения универсальная платформа Windows (UWP), классические приложения, упакованные в MSIX- и приложения Win32, упакованные в установщики .exe или .msi.

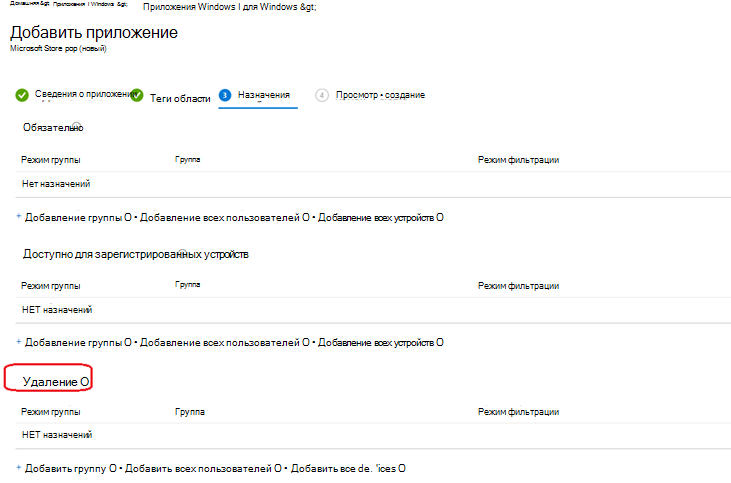

Администратор должен вручную отправлять и развертывать обновления бизнес-приложений. Эти обновления автоматически устанавливаются на пользовательских устройствах, на которых установлено приложение. Вмешательство пользователя не требуется, и пользователь не имеет никакого контроля над обновлениями. Более раннюю версию приложения необходимо удалить, изменив тип назначения для удаления.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Приложения, отличные от office productivity suite, веб-браузеров и их расширений, почтовых клиентов, программного обеспечения PDF, Adobe Flash Player и продуктов безопасности, которые больше не поддерживаются поставщиками, удаляются. | С помощью метода управления приложениями Intune неподдерживаемые приложения удаляются. |

| ISM-1691 | 1, 2 | Исправления, обновления или другие способы устранения уязвимостей в пакетах office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение двух недель после выпуска. | С помощью клиентский компонент Центра обновления Windows для бизнеса и определенных кругов обновления исправления устанавливаются с 2 неделями выпуска. Для установки последней версии исправления для почтовых клиентов, программного обеспечения PDF и продукта безопасности используется метод развертывания приложений Intune. |

| ISM-1692 | 3 | Исправления, обновления или другие средства устранения уязвимостей в пакетах office, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение 48 часов после выпуска, когда уязвимости оцениваются поставщиками как критические или при наличии рабочих эксплойтов. | Microsoft Defender метод уязвимости используется для идентификации уязвимостей. Метод развертывания приложений Intune используется для развертывания исправлений в течение 48 часов после выпуска. |

| ISM-1693 | 2, 3 | Исправления, обновления или другие способы устранения уязвимостей поставщиков в приложениях, отличных от office productivity suite, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности, применяются в течение одного месяца после выпуска. | Метод развертывания приложения Intune используется для развертывания исправлений приложений в течение одного месяца после выпуска. |

| ISM-1704 | 1, 2, 3 | Наборы для повышения производительности Office, веб-браузеры и их расширения, почтовые клиенты, программное обеспечение PDF, Adobe Flash Player и продукты безопасности, которые больше не поддерживаются поставщиками, удаляются. | Метод развертывания приложений Intune используется для удаления неподдерживаемых приложений и расширений. |

| ISM-1901 | 3 | Исправления, обновления или другие средства устранения уязвимостей в пакетах office для повышения производительности, веб-браузерах и их расширениях, почтовых клиентах, программном обеспечении PDF и продуктах безопасности применяются в течение двух недель после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Microsoft Defender метод уязвимости используется для идентификации уязвимостей. Метод развертывания приложения Intune используется для развертывания исправлений в течение двух недель после выпуска. |

Удаление неподдерживаемых веб-службы

Удалите устаревшие веб-службы, выполнив следующие действия.

- Если корпоративное приложение зарегистрировано, ИТ-администратор входит на портал Microsoft Entra идентификаторов и удаляет приложение.

Примечание.

В качестве промежуточного шага можно отключить вход для соответствующих учетных записей служб для веб-службы.

- Если соединитель был создан, он удаляется с помощью консоли Intune в разделе Кроссплатформенные соединители.

- ИТ-администратор отключает учетную запись службы и отзывает сертификаты, созданные для проверки подлинности (неиспользуемой) веб-службы.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | Веб-службы, которые больше не поддерживаются поставщиками, удаляются. | ИТ-администратор отключает все учетные записи и соединители, связанные с веб-службой, которые больше не поддерживаются поставщиком. |