Создание политик доступа к приложениям Microsoft Defender для облака

Microsoft Defender для облака политики доступа приложений используют управление приложениями условного доступа для мониторинга и контроля доступа к облачным приложениям в режиме реального времени. Политики доступа управляют доступом на основе пользователей, расположений, устройств и приложений и поддерживаются для любого устройства.

Политики, созданные для ведущего приложения, не подключены к связанным приложениям ресурсов. Например, политики доступа, создаваемые для Teams, Exchange или Gmail, не подключены к SharePoint, OneDrive или Google Drive. Если вам нужна политика для приложения ресурсов в дополнение к основному приложению, создайте отдельную политику.

Совет

Если вы предпочитаете, как правило, разрешить доступ во время мониторинга сеансов или ограничить определенные действия сеансов, создайте политики сеансов. Дополнительные сведения см. в статье Политики сеансов.

Необходимые компоненты

Перед началом работы убедитесь, что у вас есть следующие предварительные требования:

Лицензия Defender для облака Apps либо в виде автономной лицензии, либо в рамках другой лицензии.

Лицензия на Microsoft Entra ID P1 либо как автономная лицензия, либо как часть другой лицензии.

Если вы используете поставщик удостоверений( не Microsoft IdP), лицензия, необходимая для решения поставщика удостоверений (IdP).

Соответствующие приложения, подключенные к управлению приложениями условного доступа. Приложения идентификатора Microsoft Entra автоматически подключены, а приложения, отличные от Майкрософт, должны быть подключены вручную.

Если вы работаете с не microsoft IdP, убедитесь, что вы также настроили поставщика удостоверений для работы с Microsoft Defender для облака приложениями. Дополнительные сведения см. в разделе:

Чтобы политика доступа работала, также должна быть политика условного доступа Microsoft Entra ID, которая создает разрешения для управления трафиком.

Пример. Создание политик условного доступа идентификатора Microsoft Entra ID для использования с приложениями Defender для облака

В этой процедуре представлен высокоуровневый пример создания политики условного доступа для использования с Defender для облака приложениями.

В условном доступе для идентификатора Microsoft Entra выберите "Создать политику".

Введите понятное имя политики и выберите ссылку в разделе "Сеанс" , чтобы добавить элементы управления в политику.

В области сеанса выберите "Использовать управление приложениями условного доступа".

В области "Пользователи" выберите только все пользователи или определенные пользователи и группы.

В областях условий и клиентских приложений выберите условия и клиентские приложения, которые вы хотите включить в политику.

Сохраните политику, переключив "Только отчет" на "Включено", а затем нажмите кнопку "Создать".

Идентификатор Microsoft Entra поддерживает политики на основе браузера и не браузеров. Рекомендуется создать оба типа для повышения уровня безопасности.

Повторите эту процедуру, чтобы создать политику условного доступа на основе nonbrowser. В области клиентских приложений установите переключатель "Настройка" на "Да". Затем в разделе "Современные клиенты проверки подлинности" снимите флажок "Браузер ". Оставьте все остальные выбранные значения по умолчанию.

Примечание. Корпоративное приложение "Microsoft Defender для облака приложения — элементы управления сеансами" используется внутренне службой управления условным доступом к приложениям. Убедитесь, что политика ЦС не ограничивает доступ к этому приложению в целевых ресурсах.

Дополнительные сведения см. в разделе "Политики условного доступа" и "Создание политики условного доступа".

Создание политики доступа к приложениям Defender для облака

В этой процедуре описывается создание новой политики доступа в Defender для облака Apps.

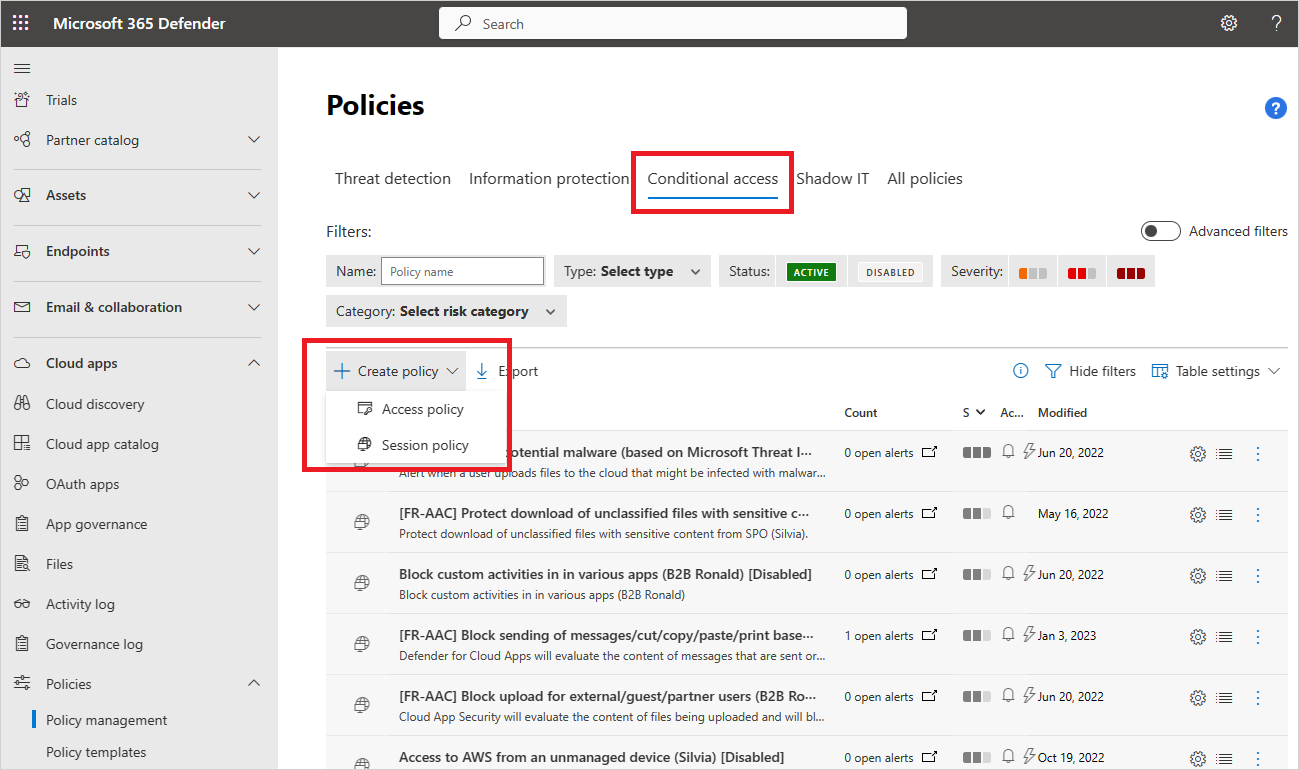

В Microsoft Defender XDR перейдите на вкладку управления > условным доступом политики > облачных приложений>.

Выберите "Создать политику доступа к политике>". Например:

На странице "Создание политики доступа" введите следующие основные сведения:

Имя Описание Имя политики Понятное имя политики, например блокировка доступа с неуправляемых устройств Серьезность политики Выберите серьезность, которую вы хотите применить к политике. Категория Сохранение значения управления доступом по умолчанию Description Введите необязательное понятное описание политики, чтобы помочь вашей команде понять свою цель. В действии, соответствующих всем приведенным ниже областям, выберите дополнительные фильтры действий, которые будут применяться к политике. Можно выбрать следующие фильтры:

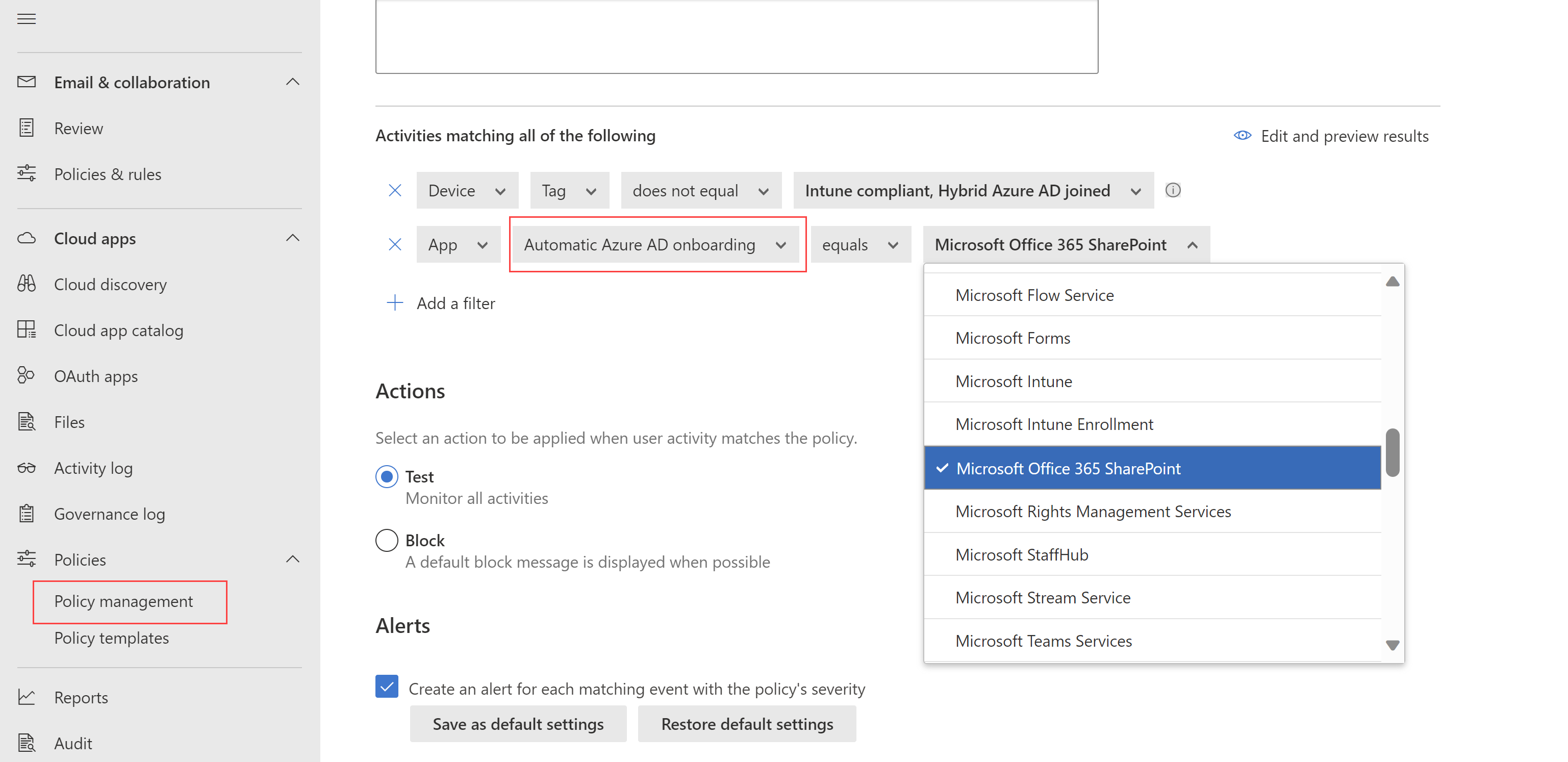

Имя Описание Приложение Фильтры для конкретного приложения, включаемого в политику. Сначала выберите приложения, выбрав, используют ли они автоматическое подключение Azure AD для приложений идентификатора Microsoft Entra ID или ручной адаптации для приложений, отличных от Майкрософт. Затем выберите приложение, которое вы хотите включить в фильтр из списка.

Если ваше приложение, отличное от Майкрософт, отсутствует в списке, убедитесь, что вы полностью подключены к нему. Для получения дополнительной информации см.

- Подключение приложений каталога поставщика удостоверений Майкрософт для управления условным доступом

- Подключение пользовательских приложений, отличных от Майкрософт IdP, для управления условным доступом

Если вы решили не использовать фильтр приложений, политика применяется ко всем приложениям, помеченным как включенные на странице приложений "Параметры>", подключенных к облачным > приложениям>.

Примечание. Вы можете увидеть некоторые перекрытия между приложениями, подключенными и приложениями, которые нуждаются в ручном подключении. В случае конфликта в фильтре между приложениями вручную подключенные приложения имеют приоритет.Клиентское приложение Фильтрация для браузеров или классических приложений. Устройство Фильтрация тегов устройств, таких как определенный метод управления устройствами или типы устройств, такие как КОМПЬЮТЕР, мобильный или планшет. IP-адрес Фильтруйте по IP-адресу или используйте ранее назначенные теги IP-адресов. Местонахождение Фильтрация по географическому расположению. Отсутствие четко определенного расположения может определять рискованные действия. Зарегистрированный поставщик услуг поставщика услуг Фильтрация действий, поступающих из определенного поставщика услуг. Пользователь Фильтрация для конкретного пользователя или группы пользователей. Строка агента пользователя Фильтрация по определенной строке агента пользователя. Тег агента пользователя Фильтрация тегов агента пользователя, например для устаревших браузеров или операционных систем. Например:

Выберите "Изменить и просмотреть результаты ", чтобы получить предварительный просмотр типов действий, которые будут возвращены с текущим выбором.

В области "Действия" выберите один из следующих параметров:

Аудит. Задайте это действие, чтобы разрешить доступ в соответствии с фильтрами политик, которые вы устанавливаете явным образом.

Блок. Задайте для этого действия блокировку доступа в соответствии с фильтрами политики, которые вы задали явно.

В области оповещений настройте любое из следующих действий при необходимости:

- Создание оповещения для каждого соответствующего события с серьезностью политики

- Отправка оповещения по электронной почте

- Ежедневное ограничение оповещений на политику

- Отправка оповещений в Power Automate

По завершении нажмите Создать.

Тестирование политики

После создания политики доступа проверьте ее, повторно выполнив проверку подлинности для каждого приложения, настроенного в политике. Убедитесь, что приложение работает должным образом, а затем проверьте журналы действий.

Примите во внимание следующие рекомендации.

- Создайте политику для пользователя, созданного специально для тестирования.

- Перед повторной проверкой подлинности в приложениях выйдите из всех существующих сеансов.

- Войдите в мобильные и классические приложения с управляемых и неуправляемых устройств, чтобы убедиться, что действия полностью фиксируются в журнале действий.

Обязательно войдите с помощью пользователя, соответствующего политике.

Чтобы протестировать политику в приложении, выполните следующие действия.

- Посетите все страницы в приложении, которые являются частью рабочего процесса пользователя, и убедитесь, что страницы отображаются правильно.

- Убедитесь, что поведение и функциональные возможности приложения не влияют на выполнение распространенных действий, таких как скачивание и отправка файлов.

- Если вы работаете с пользовательскими приложениями, отличными от Майкрософт, проверьте каждый из доменов, которые вы добавили вручную для приложения.

Чтобы проверить журналы действий, выполните приведенные действия.

В Microsoft Defender XDR выберите журнал действий облачных приложений > и проверьте действия входа, захваченные для каждого шага. Возможно, вы хотите отфильтровать, выбрав расширенные фильтры и отфильтровав для источника, равного управлению доступом.

Единый вход в систему действий — события управления приложениями условного доступа.

Выберите действие, чтобы развернуть дополнительные сведения. Убедитесь, что тег агента пользователя правильно отражает, является ли устройство встроенным клиентом, мобильным или классическим приложением или устройством является управляемым устройством, соответствующим требованиям и присоединенным к домену.

Если возникают ошибки или проблемы, используйте панель инструментов "Представление администратора" для сбора ресурсов, таких как .Har файлы и записанные сеансы, а затем отправьте запрос в службу поддержки.

Создание политик доступа для устройств, управляемых удостоверениями

Используйте сертификаты клиента для управления доступом для устройств, которые не присоединены к Microsoft Entra-hybrid и не управляются Microsoft Intune. Развертывание новых сертификатов на управляемых устройствах или использование существующих сертификатов, таких как сторонние сертификаты MDM. Например, может потребоваться развернуть сертификат клиента на управляемых устройствах, а затем заблокировать доступ с устройств без сертификата.

Дополнительные сведения см. в разделе "Управляемые удостоверениями" с помощью управления приложением условного доступа.

Связанный контент

Дополнительные сведения см. в разделе:

- Устранение неполадок с элементами управления доступом и сеансами

- Руководство. Блокировка скачивания конфиденциальной информации с помощью управления приложением условного доступа

- Блокировка загрузки на неуправляемых устройствах с помощью элементов управления сеансами

- Вебинар управления условным доступом

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.