Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Интеграция Microsoft Defender for Cloud Apps с Microsoft Defender для конечной точки обеспечивает простое решение для видимости и управления теневым ИТ-решением. Наша интеграция позволяет администраторам Defender for Cloud Apps исследовать обнаруженные устройства, сетевые события и использование приложений.

Предварительные условия

Перед выполнением процедур, описанных в этой статье, убедитесь, что вы интегрировали Microsoft Defender для конечной точки с Microsoft Defender for Cloud Apps.

Исследование обнаруженных устройств в Defender for Cloud Apps

После интеграции Defender для конечной точки с Defender for Cloud Apps изучите обнаруженные данные устройства на панели мониторинга облачного обнаружения.

На портале Microsoft Defender в разделе Облачные приложения выберитеПанель мониторингаCloud Discovery>.

В верхней части страницы выберите конечные точки, управляемые Defender. Этот поток содержит данные из любых операционных систем, упомянутых в Defender for Cloud Apps предварительных требований.

В верхней части вы увидите количество обнаруженных устройств, добавленных после интеграции.

Перейдите на вкладку Устройства .

Выполните детализацию по каждому указанному устройству и используйте вкладки для просмотра данных исследования. Найдите корреляции между устройствами, пользователями, IP-адресами и приложениями, которые были вовлечены в инциденты:

Общие сведения:

- Уровень риска устройства. Показывает, насколько рискованным является профиль устройства по сравнению с другими устройствами в вашей организации, о чем свидетельствует серьезность (высокий, средний, низкий, информационный). Defender for Cloud Apps использует профили устройств из Defender для конечной точки для каждого устройства на основе расширенной аналитики. Действия, аномальные для базовых показателей устройства, оценивают и определяют уровень риска устройства. Используйте уровень риска устройства, чтобы определить, какие устройства следует исследовать в первую очередь.

- Транзакции. Сведения о количестве транзакций, произошедших на устройстве за выбранный период времени.

- Общий трафик. Сведения об общем объеме трафика (в МБ) за выбранный период времени.

- Отправка. Сведения об общем объеме трафика (в МБ), отправленном устройством за выбранный период времени.

- Загрузки: сведения об общем объеме трафика (в МБ), загруженном устройством за выбранный период времени.

Обнаруженные приложения: Списки все обнаруженные приложения, к которым был доступ с устройства.

Журнал пользователей: Списки всех пользователей, выполнивших вход на устройство.

Журнал IP-адресов: Списки все IP-адреса, назначенные устройству.

Как и в случае с любым другим источником обнаружения облака, данные можно экспортировать из отчета конечных точек, управляемых Defender , для дальнейшего изучения.

Примечание.

- Defender для конечной точки пересылает данные в Defender for Cloud Apps блоками по 4 МБ (около 4000 транзакций конечных точек).

- Если ограничение в 4 МБ не достигнуто в течение 1 часа, Defender для конечной точки сообщает обо всех транзакциях, выполненных за последний час.

Обнаружение приложений через Defender для конечной точки, когда конечная точка находится за сетевым прокси-сервером

Defender for Cloud Apps могут обнаруживать события теневой ИТ-сети, обнаруженные на устройствах Defender для конечных точек, работающих в той же среде, что и сетевой прокси-сервер. Например, если устройство Windows 10 конечной точки находится в той же среде, что и ZScalar, Defender for Cloud Apps могут обнаруживать теневые ИТ-приложения через поток Пользователей конечных точек Win10.

Анализ сетевых событий устройств в Microsoft Defender XDR

Примечание.

Сетевые события следует использовать для исследования обнаруженных приложений и не использовать для отладки отсутствующих данных.

Чтобы получить более детальную видимость сетевой активности устройства в Microsoft Defender для конечной точки, выполните следующие действия.

- На портале Microsoft Defender в разделе Облачные приложения выберите Cloud Discovery. Затем перейдите на вкладку Устройства .

- Выберите компьютер, который вы хотите исследовать, а затем в левом верхнем углу выберите Вид в Microsoft Defender для конечной точки.

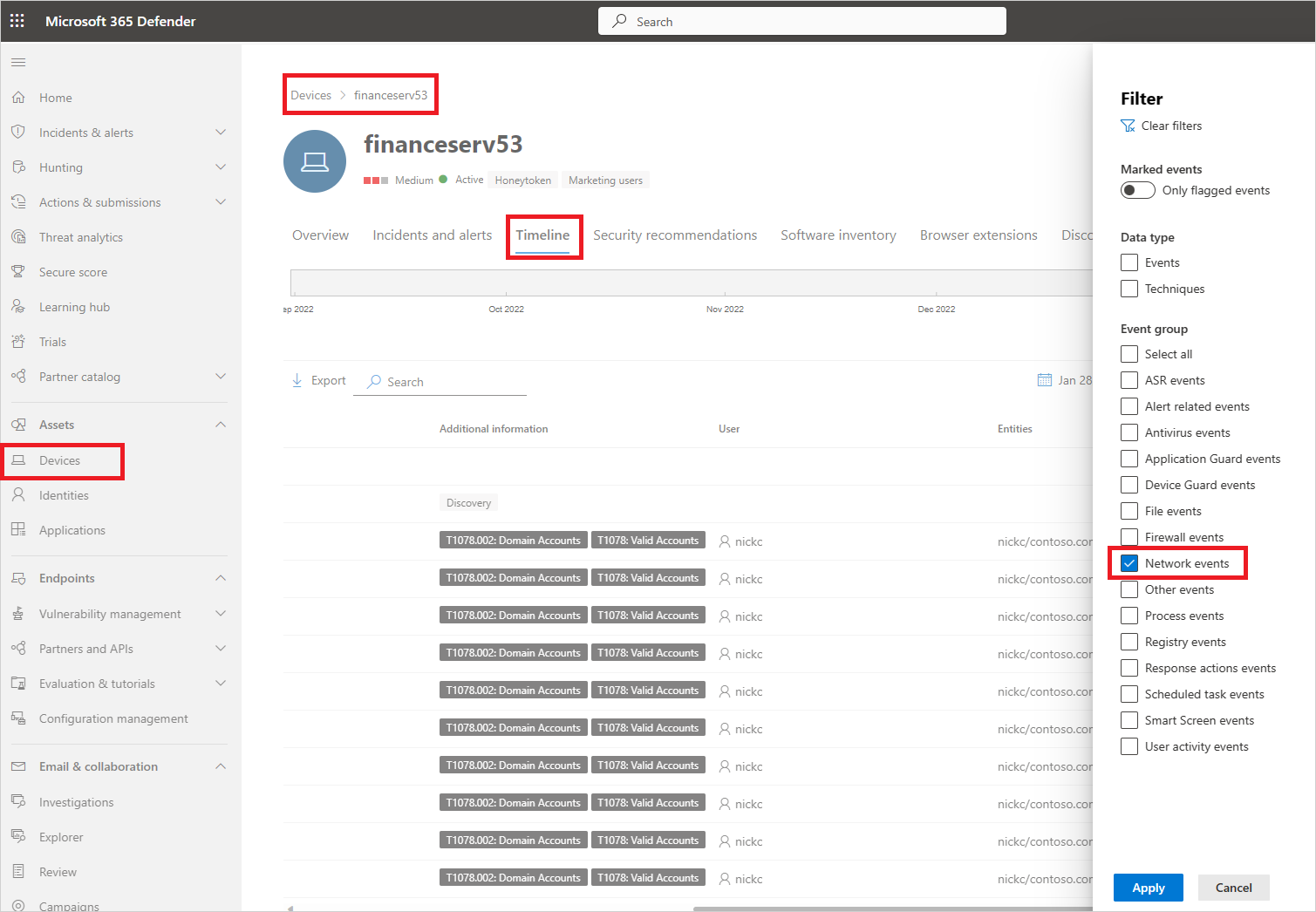

- В Microsoft Defender XDR в разделе Активы ->Устройства> {выбранное устройство}выберите Временная шкала.

- В разделе Фильтры выберите Сетевые события.

- При необходимости изучите сетевые события устройства.

Изучение использования приложений в Microsoft Defender XDR с помощью расширенной охоты

Выполните следующие действия, чтобы получить более детальную видимость сетевых событий, связанных с приложением, в Defender для конечной точки:

На портале Microsoft Defender в разделе Облачные приложения выберите Cloud Discovery. Затем перейдите на вкладку Обнаруженные приложения .

Выберите приложение, которое вы хотите исследовать, чтобы открыть его ящик.

Выберите список доменов приложения и скопируйте список доменов.

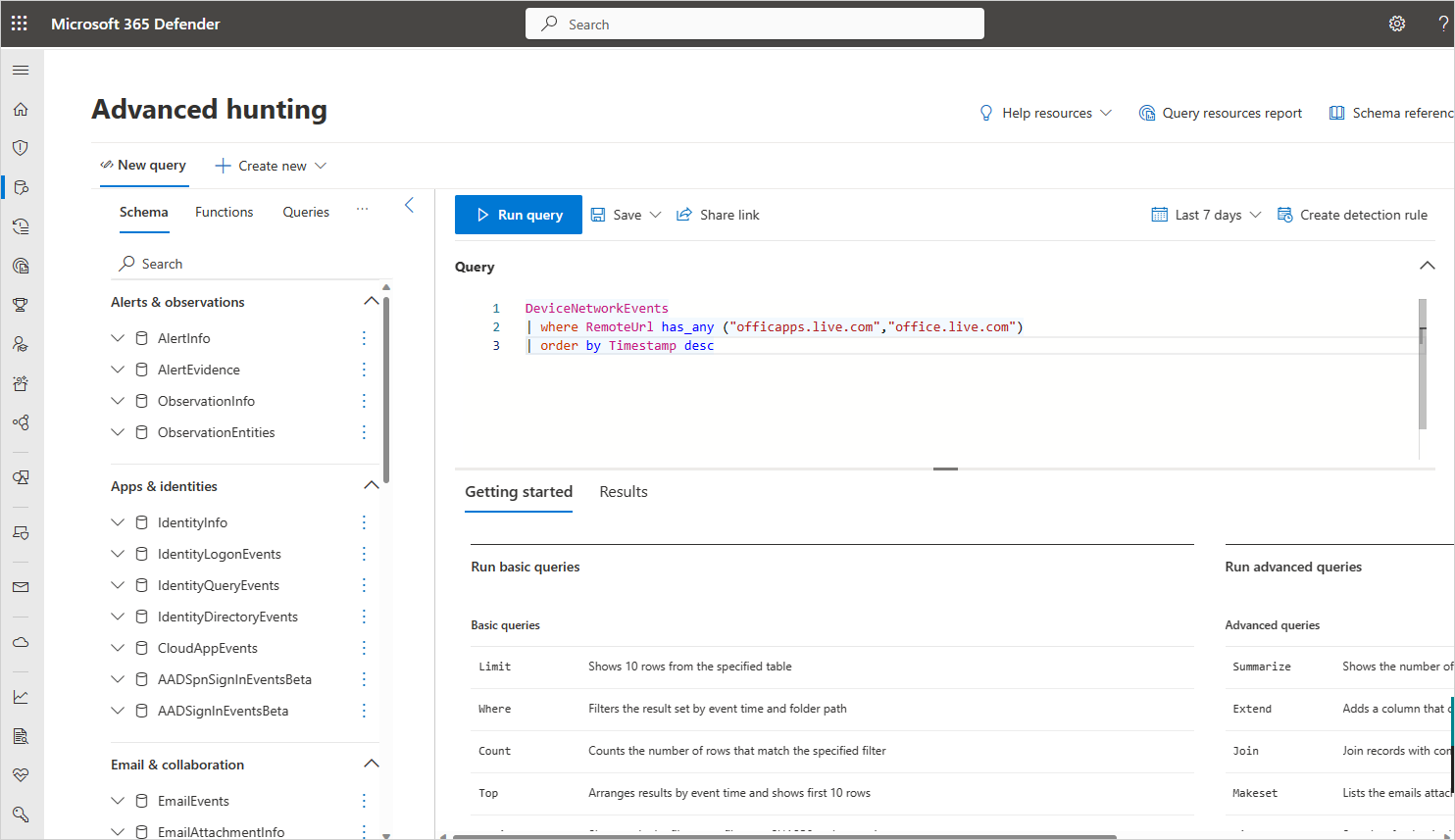

В Microsoft Defender XDR в разделе Охота выберите Расширенная охота.

Вставьте следующий запрос и замените

<DOMAIN_LIST>списком доменов, скопированных ранее.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descЗапустите запрос и изучите сетевые события для этого приложения.

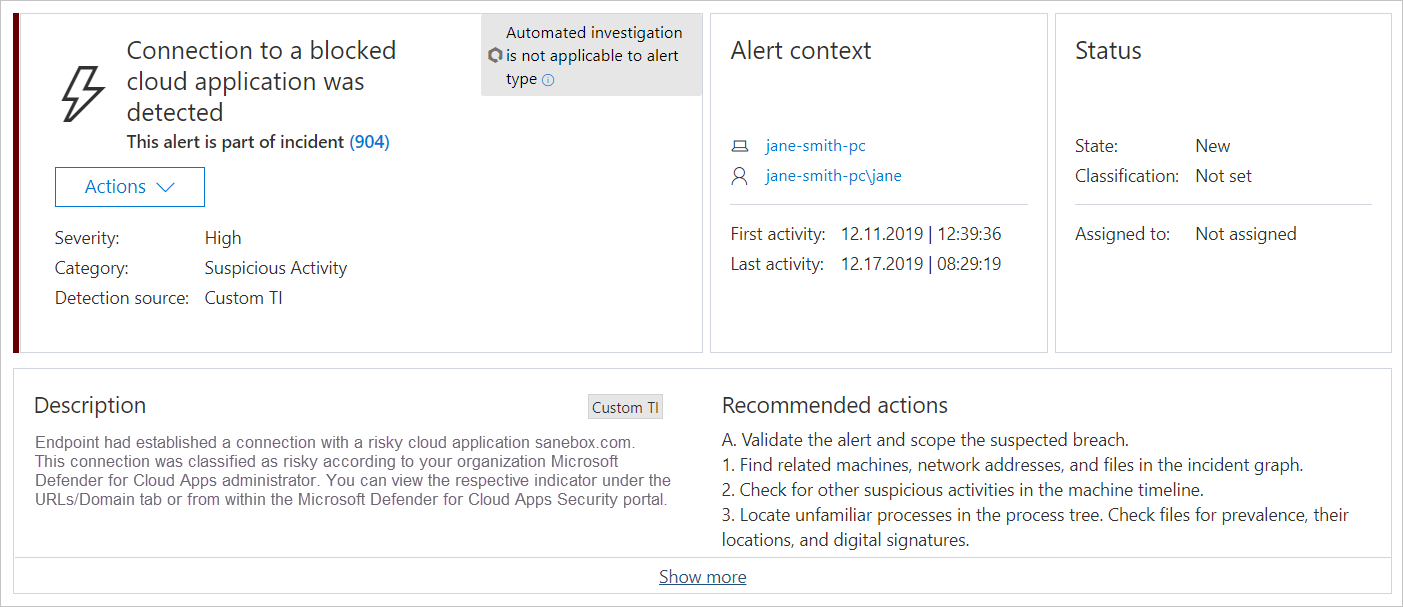

Исследование несанкционированных приложений в Microsoft Defender XDR

При каждой попытке получить доступ к несанкционированным приложениям запускается оповещение в Microsoft Defender XDR с подробными сведениями обо всем сеансе. Это позволяет выполнять более глубокое исследование попыток доступа к несанкционированным приложениям, а также предоставлять дополнительные важные сведения для использования в исследовании устройств конечной точки.

Иногда доступ к несанкционированным приложениям не блокируется либо из-за неправильной настройки устройства конечной точки, либо из-за того, что политика принудительного применения еще не распространилась на конечную точку. В этом случае администраторы Defender для конечной точки получат оповещение в Microsoft Defender XDR, что несанкционированное приложение не заблокировано.

Примечание.

- После того, как вы помечаете приложение как Unsanctioned для распространения доменов приложения на устройства конечных точек, потребуется до двух часов.

- По умолчанию приложения и домены, помеченные как Unsanctioned в Defender for Cloud Apps, будут заблокированы для всех конечных точек в организации.

- В настоящее время полные URL-адреса не поддерживаются для несанкционированных приложений. Таким образом, при несанкционированном использовании приложений, настроенных с полными URL-адресами, они не распространяются в Defender для конечной точки и не будут заблокированы. Например,

google.com/driveне поддерживается, аdrive.google.comподдерживается. - Уведомления в браузере могут отличаться в разных браузерах.

Дальнейшие действия

Связанные видео

Обнаружение и блокировка теневых ИТ с помощью Defender для конечной точки

Обнаружение теневых ИТ-ресурсов за пределами корпоративной сети

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.