Управление обнаруженными приложениями с помощью Microsoft Defender для конечной точки

Интеграция Microsoft Defender for Cloud Apps с Microsoft Defender для конечной точки обеспечивает простое решение для видимости и управления теневым ИТ-решением. Наша интеграция позволяет администраторам Defender for Cloud Apps блокировать доступ конечных пользователей к облачным приложениям путем интеграции Defender for Cloud Apps элементов управления приложениями с защитой сети Microsoft Defender для конечной точки. Кроме того, администраторы могут применять более мягкий подход, предупреждая пользователей при доступе к рискованным облачным приложениям.

Defender for Cloud Apps использует встроенный тег приложения Unsanctioned, чтобы пометить облачные приложения как запрещенные к использованию, доступные на страницах Cloud Discovery и Cloud App Catalog. Включив интеграцию с Defender для конечной точки, вы можете легко заблокировать доступ к несанкционированным приложениям одним щелчком мыши на портале Defender for Cloud Apps.

Приложения, помеченные как Несанкционированные в Defender for Cloud Apps автоматически синхронизируются с Defender для конечной точки. В частности, домены, используемые этими несанкционированными приложениями, распространяются на устройства конечных точек для блокировки Microsoft Defender антивирусной программой в рамках SLA для защиты сети.

Примечание

Задержка времени блокировки приложения через Defender для конечной точки составляет до трех часов с момента пометки приложения как несанкционированного в Defender for Cloud Apps до момента блокировки приложения на устройстве. Это связано с синхронизацией Defender for Cloud Apps санкционированных или несанкционированных приложений с Defender для конечной точки в течение одного часа, а также до двух часов для отправки политики на устройства, чтобы заблокировать приложение после создания индикатора в Defender для конечной точки.

Одна из следующих лицензий:

- Defender for Cloud Apps + конечная точка

- Microsoft 365 E5

антивирусная программа Microsoft Defender. Дополнительные сведения см. в разделе:

Одна из следующих поддерживаемых операционных систем:

- Windows: Windows версии 10 18.09 (RS5) ОС сборки 1776.3, 11 и более поздних версий

- Android: минимальная версия 8.0: дополнительные сведения см. в разделе Microsoft Defender для конечной точки на Android

- iOS: минимальная версия 14.0: дополнительные сведения см. в разделе Microsoft Defender для конечной точки в iOS

- macOS: минимальная версия 11. Дополнительные сведения см. в статье Защита сети для macOS

- Требования к системе Linux. Дополнительные сведения см. в статье Защита сети для Linux

Microsoft Defender для конечной точки подключено. Дополнительные сведения см. в разделе Подключение Defender for Cloud Apps с помощью Defender для конечной точки.

Доступ администратора для внесения изменений в Defender for Cloud Apps. Дополнительные сведения см. в разделе Управление доступом администратора.

Чтобы включить управление доступом для облачных приложений, выполните следующие действия.

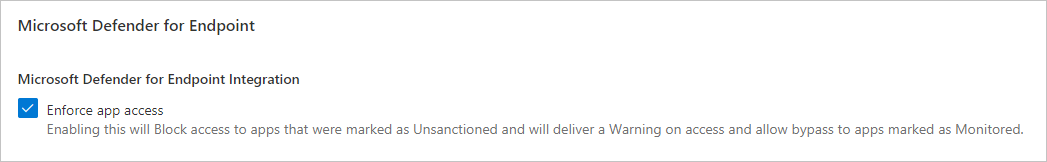

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения. В разделе Cloud Discovery выберите Microsoft Defender для конечной точки, а затем — Применить доступ к приложению.

Примечание

Действие этого параметра может занять до 30 минут.

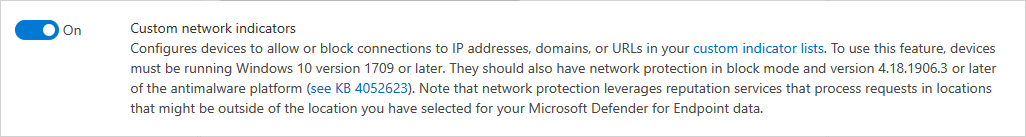

В Microsoft Defender XDR перейдите в раздел Параметры>Конечные> точкиДополнительные функции, а затем выберите Настраиваемые сетевые индикаторы. Сведения о индикаторах сети см. в статье Создание индикаторов для IP-адресов и URL-адресов и доменов.

Это позволяет использовать Microsoft Defender возможности защиты сети антивирусной программы, чтобы блокировать доступ к предопределенным набору URL-адресов с помощью Defender for Cloud Apps, вручную назначая теги приложений определенным приложениям или автоматически используя политику обнаружения приложений.

Теперь администраторы могут настраивать и внедрять URL-адрес поддержки или справки для страниц блокировки. С помощью этой конфигурации администраторы могут обучать пользователей при доступе к заблокированным приложениям. Пользователи получают запрос на настраиваемую ссылку перенаправления на страницу компании со списком приложений, заблокированных для использования, и необходимые шаги для защиты исключения на блочных страницах. Конечные пользователи будут перенаправлены на этот URL-адрес, настроенный администратором при нажатии кнопки "Посетить страницу поддержки" на странице блокировки.

Defender for Cloud Apps использует встроенный тег несанкционированного приложения, чтобы пометить облачные приложения как заблокированные для использования. Тег доступен на страницах Cloud Discovery и Cloud App Catalog . Включив интеграцию с Defender для конечной точки, вы можете легко обучать пользователей приложениям, заблокированным для использования, и действиям по защите исключения одним щелчком мыши на портале Defender for Cloud Apps.

Приложения, помеченные как Unsanctioned , автоматически синхронизируются с пользовательскими индикаторами URL-адресов Defender для конечной точки, как правило, в течение нескольких минут. В частности, домены, используемые заблокированными приложениями, распространяются на устройства конечных точек для предоставления сообщения Microsoft Defender антивирусной программы в рамках SLA для защиты сети.

Выполните следующие действия, чтобы настроить пользовательский URL-адрес справки и поддержки, указывающий на веб-страницу компании или ссылку sharepoint, где вы можете рассказать сотрудникам о том, почему им заблокирован доступ к приложению, а также предоставить список шагов по защите исключения или предоставить общий доступ к корпоративной политике доступа в соответствии с принятием риска в вашей организации.

- На портале Microsoft Defender выберите Параметры Облачные>приложения>Cloud Discovery>Microsoft Defender для конечной точки.

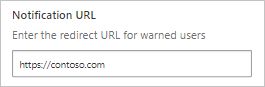

- В раскрывающемся списке Оповещения выберите Информационный.

- В разделе URL-адрес уведомления о предупреждениях>пользователей для заблокированных приложений введите СВОЙ URL-адрес. Например:

Чтобы заблокировать использование определенных групп устройств, сделайте следующее:

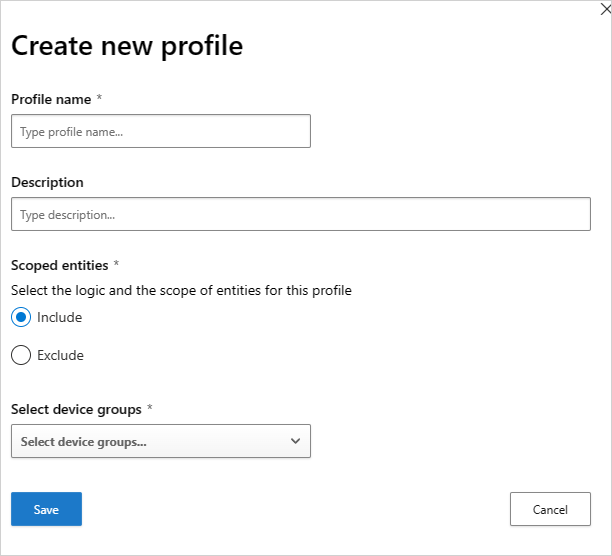

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения. Затем в разделе Обнаружение облака выберите Теги приложений и перейдите на вкладку Профили с областью действия.

Выберите Добавить профиль. Профиль задает сущности, ограниченные для блокировки или разблокировки приложений.

Укажите описательное имя и описание профиля.

Выберите, должен ли профиль быть профилем включения или исключения .

Включить: принудительное применение доступа будет влиять только на включенный набор сущностей. Например, профиль myContoso имеет значение Include для групп устройств A и B. Блокировка приложения Y с профилем myContoso заблокирует доступ к приложениям только для групп A и B.

Исключить. На исключенный набор сущностей не будет влиять принудительное применение доступа. Например, профиль myContoso содержит исключение для групп устройств A и B. Блокировка приложения Y с профилем myContoso заблокирует доступ к приложениям для всей организации, за исключением групп A и B.

Выберите соответствующие группы устройств для профиля. Перечисленные группы устройств извлекаются из Microsoft Defender для конечной точки. Дополнительные сведения см. в разделе Создание группы устройств.

Выберите Сохранить.

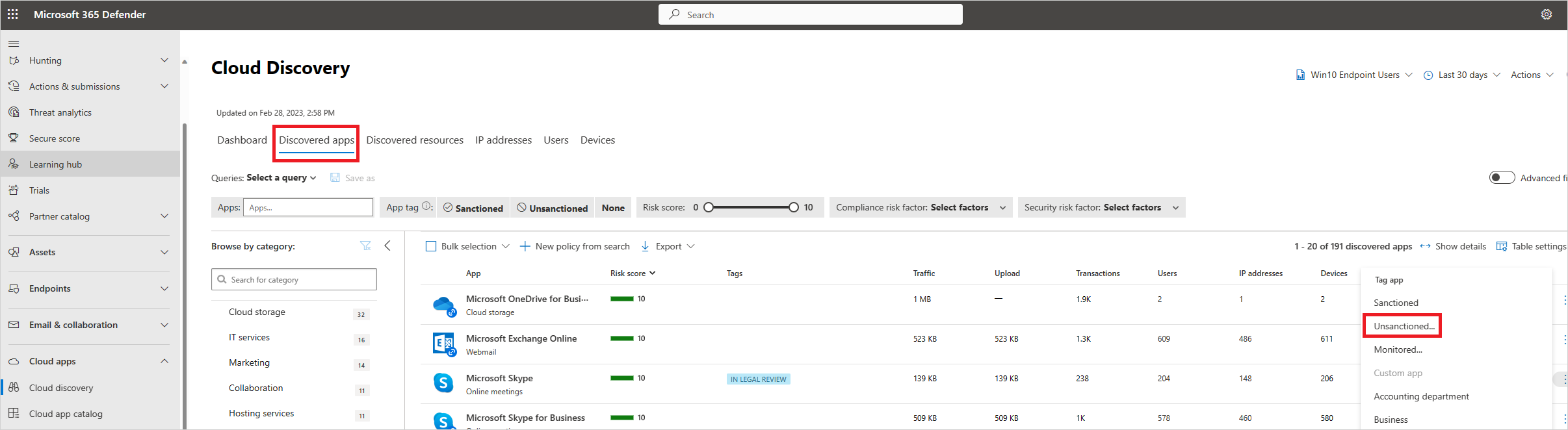

Чтобы заблокировать приложение, сделайте следующее:

На портале Microsoft Defender в разделе Облачные приложения перейдите на вкладку Cloud Discovery и перейдите на вкладку Обнаруженные приложения.

Выберите приложение, которое должно быть заблокировано.

Пометьте приложение как Unsanctioned.

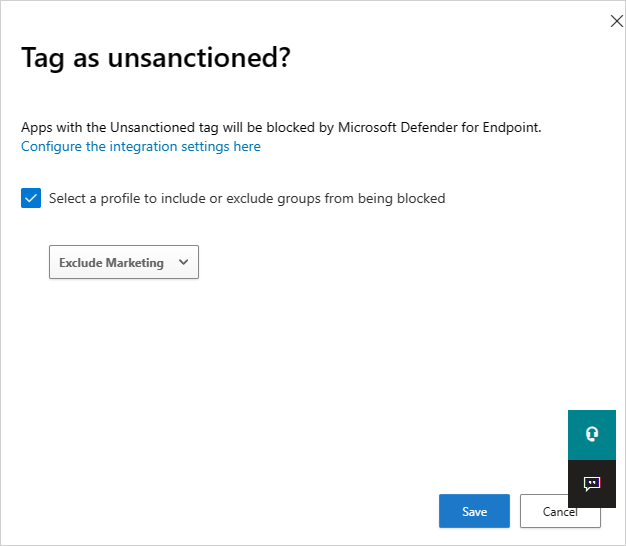

Чтобы заблокировать все устройства в организации, в диалоговом окне Тег как несанкционированное выберитеСохранить. Чтобы заблокировать определенные группы устройств в организациях, выберите Выбрать профиль, чтобы включить или исключить группы из блокировки. Затем выберите профиль, для которого приложение будет заблокировано, и нажмите кнопку Сохранить.

Диалоговое окно Тег как несанкционированное? отображается только в том случае, если в вашем клиенте есть блокировка облачного приложения с включенным Defender для конечной точки и если у вас есть права администратора на внесение изменений.

Примечание

- Возможность принудительного применения основана на пользовательских индикаторах URL-адресов Defender для конечной точки.

- Все организационные области, которые были заданы вручную для индикаторов, созданных Defender for Cloud Apps до выпуска этой функции, будут переопределены Defender for Cloud Apps. Требуемую область следует задать в интерфейсе Defender for Cloud Apps с помощью возможностей профилей с областью действия.

- Чтобы удалить выбранный профиль области из несанкционированного приложения, удалите несанкционированный тег, а затем снова пометьте приложение требуемым профилем с заданной областью.

- Распространение и обновление доменов приложений на устройствах конечных точек может занять до двух часов после того, как они будут отмечены соответствующим тегом или (или) областью.

- Если приложение помечено как Отслеживаемое, параметр применения профиля с заданной областью отображается только в том случае, если встроенный источник данных Win10 Endpoint Users последовательно получал данные в течение последних 30 дней.

Администраторы могут предупреждать пользователей, когда они получают доступ к приложениям, рискованным. Вместо того чтобы блокировать пользователей, они получают сообщение с пользовательской ссылкой перенаправления на страницу компании со списком приложений, утвержденных для использования. В запросе пользователи могут обойти предупреждение и перейти к приложению. Администраторы также могут отслеживать количество пользователей, которые обходят предупреждающее сообщение.

Defender for Cloud Apps использует встроенный тег отслеживаемого приложения, чтобы пометить облачные приложения как рискованные для использования. Тег доступен на страницах Cloud Discovery и Cloud App Catalog . Включив интеграцию с Defender для конечной точки, вы можете легко предупреждать пользователей о доступе к отслеживаемым приложениям одним щелчком мыши на портале Defender for Cloud Apps.

Приложения, помеченные как Отслеживаемые , автоматически синхронизируются с пользовательскими индикаторами URL-адресов Defender для конечной точки, как правило, в течение нескольких минут. В частности, домены, используемые отслеживаемыми приложениями, распространяются на устройства конечных точек для предоставления предупреждающего сообщения Microsoft Defender антивирусной программы в рамках SLA для защиты сети.

Выполните следующие действия, чтобы настроить пользовательский URL-адрес, указывающий на веб-страницу компании, где вы можете рассказать сотрудникам о том, почему они были предупреждены, и предоставить список альтернативных утвержденных приложений, которые соответствуют принятию рисков вашей организацией или уже управляются организацией.

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения. В разделе Cloud Discovery выберите Microsoft Defender для конечной точки.

В поле URL-адрес уведомления введите СВОЙ URL-адрес.

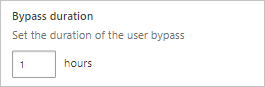

Так как пользователи могут обходить предупреждающее сообщение, можно выполнить следующие действия, чтобы настроить длительность применения обхода. По истечении длительности пользователи получают предупреждение при следующем доступе к отслеживаемом приложению.

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения. В разделе Cloud Discovery выберите Microsoft Defender для конечной точки.

В поле Длительность обхода введите длительность (часы) обхода пользователя.

После применения элементов управления можно отслеживать шаблоны использования приложений с помощью примененных элементов управления (доступ, блокировка, обход), выполнив следующие действия.

- На портале Microsoft Defender в разделе Облачные приложения перейдите на вкладку Cloud Discovery, а затем перейдите на вкладку Обнаруженные приложения. Используйте фильтры, чтобы найти соответствующее отслеживаемое приложение.

- Выберите имя приложения, чтобы просмотреть примененные элементы управления приложения на странице обзора приложения.

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.