Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Правила сокращения направлений атак помогают предотвратить действия, которые вредоносные программы часто используют для компрометации устройств и сетей. В этой статье описывается, как включить и настроить правила сокращения направлений атак с помощью:

- Microsoft Intune

- Управление мобильными устройствами (MDM)

- Microsoft Configuration Manager

- Групповая политика (GP)

- PowerShell

Предварительные условия

Чтобы использовать весь набор функций правил сокращения направлений атак, необходимо выполнить следующие требования:

Microsoft Defender Антивирусная программа должна быть установлена в качестве основной антивирусной программы. Он не должен работать в пассивном режиме или быть отключенным.

Защита в режиме реального времени должна быть включена.

Защита доставки в облако должна быть включена (для некоторых правил требуется облачная защита).

Необходимо иметь сетевое подключение к Cloud Protection.

Рекомендуется: Microsoft 365 E5

Хотя правила сокращения направлений атак не требуют лицензии на Microsoft 365 E5, рекомендуется использовать правила сокращения направлений атак с лицензией Microsoft 365 E5 (или аналогичным номером SKU лицензирования), чтобы воспользоваться преимуществами расширенных возможностей управления, включая мониторинг, аналитику и рабочие процессы, доступные в Defender для конечной точки, а также возможности создания отчетов и конфигурации в среде Microsoft Defender XDR портале. Хотя эти расширенные возможности недоступны с лицензией E3, с лицензией E3 вы по-прежнему можете использовать Просмотр событий для просмотра событий правил сокращения направлений атак.

Если у вас есть другая лицензия, например Windows Professional или Microsoft 365 E3, которая не включает расширенные возможности мониторинга и создания отчетов, вы можете разработать собственные средства мониторинга и создания отчетов на основе событий, создаваемых в каждой конечной точке при активации правил сокращения направлений атак (например, пересылка событий).

Дополнительные сведения о лицензировании Windows см. в статье лицензирование Windows 10 и руководство по корпоративному лицензированию для Windows 10.

Поддерживаемые операционные системы

Вы можете задать правила сокращения направлений атак для устройств под управлением любого из следующих выпусков и версий Windows:

- Windows 11 Профессиональная

- Windows 11 Корпоративная

- Windows 10 Pro версии 1709 или более поздней

- Windows 10 Корпоративная версии 1709 или более поздней

- Windows Server, версия 1803 (Semi-Annual Channel) или более поздняя

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025 г.

- ос Azure Stack HCI версии 23H2 и более поздних версий

Примечание.

Некоторые правила сокращения направлений атаки применяются только в том случае, если исполняемые файлы Office устанавливаются в системных каталогах %ProgramFiles% или %ProgramFiles(x86)% (в большинстве систем %ProgramFiles% указывает на C:\Program Files). Если Office установлен в пользовательском пути за пределами одного из системных каталогов, эти правила не будут применяться. Затронутые правила:

- Запрет приложений office для коммуникации создавать дочерние процессы (26190899-1602-49e8-8b27-eb1d0a1ce869)

- Запретить всем приложениям Office создавать дочерние процессы (D4F940AB-401B-4EFC-AADC-AD5F3C50688A)

- Запрет приложений Office внедрять код в другие процессы (75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84)

Включение правил сокращения направлений атак

Каждое правило сокращения направлений атаки содержит один из четырех параметров:

- Не настроено или отключено: отключите правило сокращения направлений атак

- Блокировать. Включение правила сокращения направлений атак

- Аудит. Оцените, как правило сокращения направлений атак повлияет на вашу организацию, если оно включено.

- Предупреждение: включите правило сокращения направлений атаки, но разрешите конечному пользователю обходить блок.

Вы можете включить правила сокращения направлений атак с помощью любого из следующих методов:

- Microsoft Intune

- Управление мобильными устройствами (MDM)

- Microsoft Configuration Manager

- Групповая политика (GP)

- PowerShell

Рекомендуется управлять на уровне предприятия, например Intune или Microsoft Configuration Manager. Управление корпоративного уровня перезаписывает все конфликтующие параметры групповой политики или PowerShell при запуске.

Исключение файлов и папок из правил сокращения направлений атак

Вы можете исключить файлы и папки из оценки большинства правил сокращения направлений атак. Это означает, что даже если правило сокращения направлений атаки определяет, что файл или папка содержит вредоносное поведение, оно не блокирует запуск файла.

Важно!

Исключение файлов или папок может значительно снизить защиту, предоставляемую правилами сокращения направлений атак. Исключенные файлы могут выполняться, и отчет или событие не записываются. Если правила сокращения направлений атаки обнаруживают файлы, которые, по мнению пользователя, не должны быть обнаружены, сначала следует использовать режим аудита для тестирования правила. Исключение применяется только при запуске исключенного приложения или службы. Например, если добавить исключение для уже запущенной службы обновлений, служба обновления продолжает активировать события до тех пор, пока служба не будет остановлена и не перезапущена.

При добавлении исключений учитывайте следующие моменты:

- Исключения обычно основаны на отдельных файлах или папках (с использованием путей к папкам или полного пути к файлу, который следует исключить).

- Пути исключения могут использовать переменные среды и подстановочные знаки. См. раздел Использование подстановочных знаков в списках исключений имени файла и папки или расширений.

- При развертывании с помощью групповой политики, PowerShell или Intune можно настроить исключения для конкретных правил сокращения направлений атак. Инструкции по Intune см. в статье Настройка правил сокращения направлений атак по каждому правилу.

- Исключения можно добавить на основе хэшей сертификатов и файлов, разрешив указанные индикаторы файлов и сертификатов Defender для конечной точки. См. обзор индикаторов.

Как обрабатываются конфликты политик

Если конфликтующая политика применяется с помощью MDM и групповой политики, приоритет имеет параметр, применяемый из групповая политика.

Правила сокращения направлений атаки для управляемых устройств поддерживают поведение для объединения параметров из разных политик для создания надмножества политик для каждого устройства. Объединяются только параметры, которые не конфликтуют, тогда как конфликты политик не добавляются в надмножество правил. Ранее, если две политики включали конфликты для одного параметра, обе политики помечались как конфликтующие, и параметры из любого профиля не развертывались.

Поведение слияния правил сокращения направлений атаки работает следующим образом:

Правила сокращения направлений атак из следующих профилей оцениваются для каждого устройства, к которому применяются правила:

- Устройств>Профили> конфигурацииПрофиль> endpoint protectionMicrosoft Defenderсокращение направлений атакExploit Guard>. (См. раздел Сокращение направлений атак.)

- Безопасность конечных> точекПолитика >сокращения направлений атакПравила сокращения направлений атак. (См. раздел Правила сокращения направлений атаки.)

- Безопасность конечных> точекБазовые показатели> безопасностиMicrosoft Defenderправила сокращения направлений атакATP.> (См. раздел Правила сокращения направлений атак.)

Параметры, не имеющие конфликтов, добавляются в надмножество политики для устройства.

Если две или несколько политик имеют конфликтующие параметры, конфликтующие параметры не добавляются в объединенную политику, а параметры, которые не конфликтуют, добавляются в политику надмножества, применяемую к устройству.

Удерживаются только конфигурации для конфликтующих параметров.

Методы конфигурации

В этом разделе содержатся сведения о конфигурации для следующих методов конфигурации:

- Intune

- Настраиваемый профиль в Intune

- MDM

- Microsoft Configuration Manager

- Групповая политика

- PowerShell

Следующие процедуры для включения правил сокращения направлений атак включают инструкции по исключению файлов и папок.

Intune

Важно!

Если вы используете Intune на Windows Server 2012 R2 и Windows Server 2016 с современным унифицированным решением, необходимо задать следующие правила Not Configured сокращения направлений атак, так как они не поддерживаются в этих версиях ОС. В противном случае политики, содержащие любое из этих правил, предназначенные для Windows Server 2012 R2 или Windows Server 2016, не будут применены:

- Блокировка сохраняемости с помощью подписки на события инструментария управления Windows (WMI)

- Блокировка запуска скачаемого исполняемого содержимого в JavaScript или VBScript

- Блокировка вызовов API Win32 из макроса Office

- Блокировать создание WebShell для серверов. Это не поддерживается на Windows Server 2012 R2, но поддерживается в Windows Server 2016. Он применяется только к роли сервера Exchange.

Политика безопасности конечных точек (предпочтительная)

ВыберитеСокращение зоны атак с безопасностью>конечных точек. Выберите существующее правило сокращения направлений атак или создайте новое. Чтобы создать новую, выберите Создать политику и введите сведения для этого профиля. В поле Тип профиля выберите Правила сокращения направлений атак. Если вы выбрали существующий профиль, выберите Свойства , а затем — Параметры.

В области Параметры конфигурации выберите Сокращение направлений атаки , а затем выберите нужный параметр для каждого правила сокращения направлений атаки.

В разделе Список дополнительных папок, которые необходимо защитить, Список приложений, имеющих доступ к защищенным папкам и Исключить файлы и пути из правил сокращения направлений атаки, введите отдельные файлы и папки.

Вы также можете выбрать Импорт , чтобы импортировать CSV-файл, содержащий файлы и папки, которые следует исключить из правил сокращения направлений атаки. Каждая строка в CSV-файле должна быть отформатирована следующим образом:

C:\folder,%ProgramFiles%\folder\file,C:\pathНажмите кнопку Далее на трех панелях конфигурации, а затем выберите Создать , если вы создаете новую политику, или Сохранить, если вы редактируете существующую политику.

Примечание.

В интерфейсе последней версии Intune профили конфигурации находятся в разделе Профили конфигурации устройств>.

В более ранних версиях Intune это было показано в разделе Профили конфигурации > устройств.

Если вы не видите "Профиль конфигурации", как написано в предыдущих инструкциях, найдите профили конфигурации в меню Устройства.

Профили конфигурации устройств (альтернатива 1)

Выберите Профили конфигурации> устройств. Выберите существующий профиль защиты конечных точек или создайте новый. Чтобы создать новый, выберите Создать профиль и введите сведения для этого профиля. В поле Тип профиля выберите Endpoint Protection. Если вы выбрали существующий профиль, выберите Свойства , а затем — Параметры.

В области Защита конечных точек выберите Exploit Guard в Защитнике Windows, а затем — Сокращение направлений атак. Выберите нужный параметр для каждого правила сокращения направлений атак.

В разделе Исключения уменьшения направлений атаки введите отдельные файлы и папки. Вы также можете выбрать Импорт , чтобы импортировать CSV-файл, содержащий файлы и папки, которые следует исключить из правил сокращения направлений атаки. Каждая строка в CSV-файле должна быть отформатирована следующим образом:

C:\folder,%ProgramFiles%\folder\file,C:\pathНажмите кнопку ОК на трех панелях конфигурации. Затем выберите Создать , если вы создаете новый файл endpoint protection, или Сохранить, если вы редактировать существующий файл.

Пользовательский профиль в Intune (вариант 2)

Вы можете использовать Microsoft Intune OMA-URI для настройки настраиваемых правил сокращения направлений атак. В следующей процедуре для примера используется правило Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами .

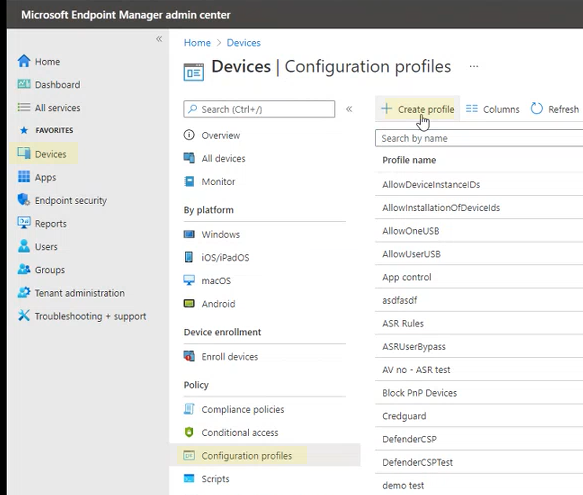

В центре администрирования Microsoft Intune по адресу https://intune.microsoft.comвыберите Устройства>Управление устройствами>Конфигурация. Или, чтобы перейти непосредственно к устройствам | Страница конфигурации , используйте https://intune.microsoft.com/#view/Microsoft_Intune_DeviceSettings/DevicesMenu/~/configuration.

На вкладке Политикив разделе Устройства | Страница конфигурации выберите Создать>новую политику.

Во всплывающем окне Создание профиля настройте следующие параметры:

- Платформа: выберите Windows 10 и более поздних версий.

-

Тип профиля: выберите одно из следующих значений:

Templates

В появившемся разделе Имя шаблона выберите Пользовательский.

или

Если правила сокращения направлений атак уже заданы в разделе Безопасность конечных точек, выберите Каталог параметров.

По завершении во всплывающем окне Создание профиля выберите Создать.

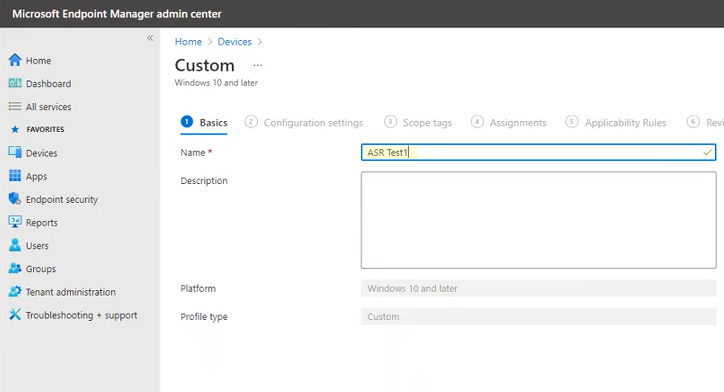

Откроется средство "Настраиваемый шаблон" для шага 1 Основные сведения. В разделе 1 Основные сведения в поле Имя введите имя шаблона, а в поле Описание можно ввести описание (необязательно).

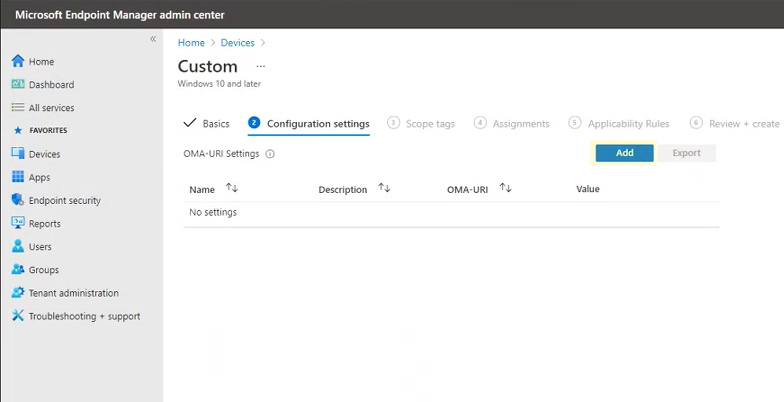

Нажмите кнопку Далее. Откроется шаг 2 Параметры конфигурации . Для параметра Параметры OMA-URI нажмите кнопку Добавить. Теперь отображаются два варианта: Добавить и Экспортировать.

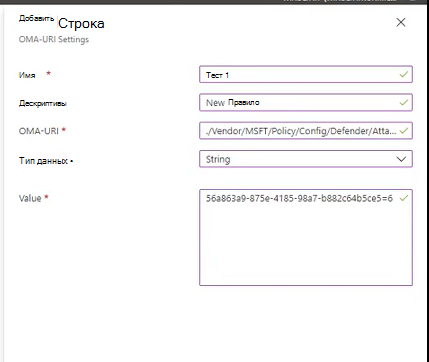

Нажмите кнопку Добавить еще раз. Откроется раздел Добавление ПАРАМЕТРОВ OMA-URI строки . В поле Добавление строки укажите следующие сведения:

В поле Имя введите имя правила.

В поле Описание введите краткое описание.

В поле OMA-URI введите или вставьте конкретную ссылку OMA-URI для добавляемого правила. OMA-URI, используемый для этого примера правила, см. в разделе MDM этой статьи. Идентификаторы GUID правил сокращения направлений атаки см. в разделе Описания каждого правила.

В поле Значение введите или вставьте значение GUID,

\=знак и значение State без пробелов (GUID=StateValue):-

0: отключить (отключить правило сокращения направлений атак) -

1: блокировать (включение правила сокращения направлений атак) -

2: аудит (оцените, как правило сокращения направлений атак повлияет на вашу организацию, если оно включено) -

6: предупреждение (включите правило сокращения направлений атаки, но разрешите пользователю обходить блок).

-

Выберите Сохранить. Добавление закрытия строки . В Пользовательский выберите Далее. На шаге 3 теги области область теги являются необязательными. Выполните одно из следующих действий.

- Выберите Выбрать теги области, выберите тег область (необязательно) и нажмите кнопку Далее.

- Или нажмите кнопку Далее.

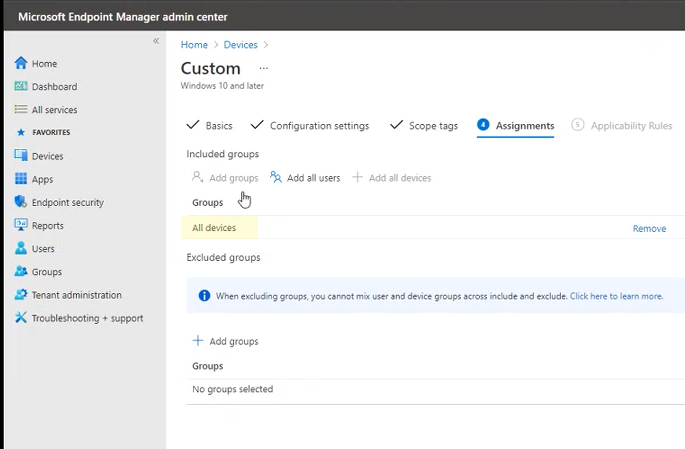

На шаге 4 Назначения в разделе Включенные группы для групп, к которым нужно применить это правило, выберите один из следующих вариантов:

- Добавление групп

- Добавление всех пользователей

- Добавление всех устройств

В разделе Исключенные группы выберите все группы, которые нужно исключить из этого правила, а затем нажмите кнопку Далее.

На шаге 5 Правила применимости для следующих параметров выполните следующие действия:

- В разделе Правило выберите Назначить профиль, если или Не назначать профиль, если.

- В разделе Свойство выберите свойство, к которому требуется применить это правило.

- В поле Значение введите применимое значение или диапазон значений.

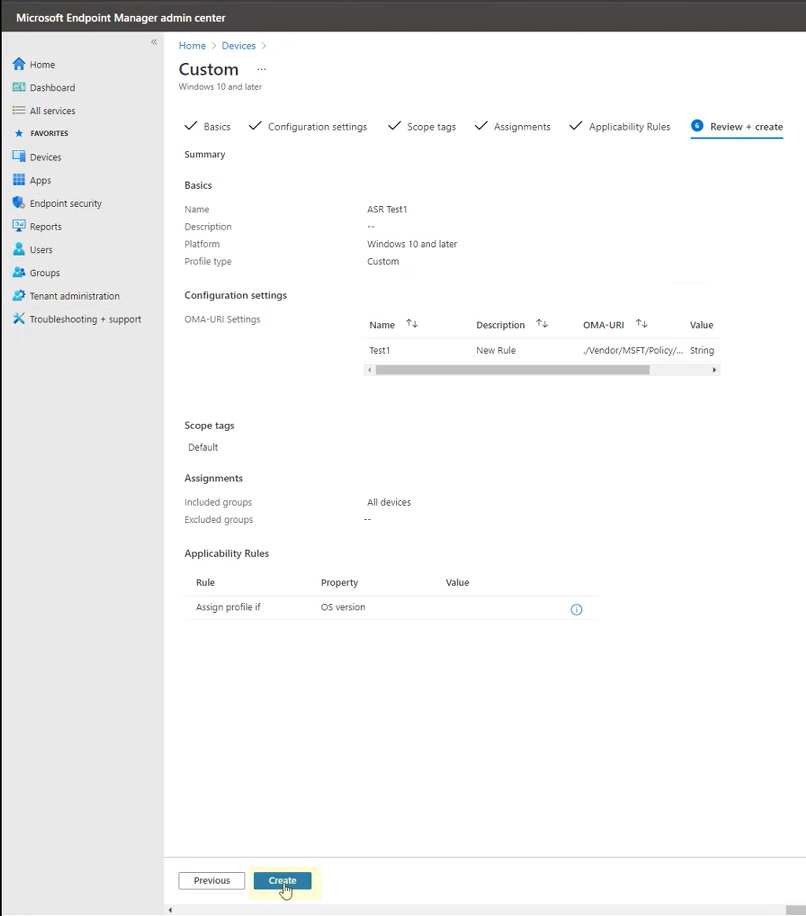

Нажмите кнопку Далее. На шаге 6 Просмотр и создание просмотрите выбранные и введенные параметры и сведения, а затем нажмите кнопку Создать.

Правила активны и действуют в течение нескольких минут.

Примечание.

Что касается обработки конфликтов, то если назначить устройству две разные политики сокращения направлений атак, могут возникнуть потенциальные конфликты политик в зависимости от того, назначены ли правилам разные состояния, имеется ли управление конфликтами и является ли результатом ошибка.

Неконфликтные правила не приводят к ошибке, и такие правила применяются правильно. Применяется первое правило, а последующие неконфликтные правила объединяются в политику.

MDM

Используйте поставщик службы конфигурации (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules , чтобы по отдельности включить и задать режим для каждого правила.

Ниже приведен пример для справки с использованием значений GUID для справочника по правилам сокращения направлений атак.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

В режиме аудита необходимо включить (блокировать), отключить, предупредить или включить следующие значения:

- 0: отключить (отключить правило сокращения направлений атак)

- 1. Блокировать (включить правило сокращения направлений атак)

- 2. Аудит (оцените, как правило сокращения направлений атак повлияет на вашу организацию, если оно включено)

- 6. Предупреждение (включите правило сокращения направлений атаки, но разрешите конечному пользователю обходить блок). Режим предупреждения доступен для большинства правил сокращения направлений атак.

Используйте поставщик службы конфигурации ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions для добавления исключений.

Пример:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Примечание.

Обязательно введите значения OMA-URI без пробелов.

Microsoft Configuration Manager

В Microsoft Configuration Manager перейдите в раздел Активы и соответствие>Endpoint Protection>Exploit Guard в Защитнике Windows.

Выберите HomeCreate Exploit Guard Policy (Создать> политику Exploit Guard).

Введите имя и описание, выберите Сокращение направлений атаки и нажмите кнопку Далее.

Выберите правила, которые будут блокировать или выполнять аудит действий, и нажмите кнопку Далее.

Просмотрите параметры и нажмите кнопку Далее , чтобы создать политику.

После создания политики нажмите Закрыть.

Предупреждение

Существует известная проблема с применимостью сокращения направлений атак в версиях ОС сервера, которая помечена как совместимая без фактического применения. В настоящее время нет определенной даты выпуска, когда это будет исправлено.

Важно!

Если вы используете параметр "Отключить слияние администраторов" true на устройствах и используете какие-либо из следующих средств и методов, добавление исключений правил ASR для каждого правила или локальных исключений правил ASR не применяется:

- Управление параметрами безопасности Defender для конечной точки (отключение локального Администратор слияния)

- Intune (отключение локального слияния Администратор)

- Поставщик служб CSP Defender (DisableLocalAdminMerge)

- групповая политика (настройка поведения слияния локального администратора для списков). Чтобы изменить это поведение, необходимо изменить параметр "Отключить слияние администраторов" на

false.

Групповая политика

Предупреждение

Если вы управляете компьютерами и устройствами с помощью Intune, Configuration Manager или другой платформы управления корпоративного уровня, программное обеспечение для управления перезаписывает все конфликтующие параметры групповой политики при запуске.

Для этого на компьютере, управляющем групповыми политиками, откройте Консоль управления групповой политикой, щелкните правой кнопкой мыши нужный объект групповой политики и выберите Изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево для компонентов> Windows Microsoft Defender Антивирусная программа> Microsoft DefenderСокращение зоны атакExploit Guard>.

Выберите Настроить правила сокращения направлений атак и выберите Включено. Затем можно задать отдельное состояние для каждого правила в разделе параметров. Выберите Показать... и введите идентификатор правила в столбце Имя значения и выбранное состояние в столбце Значение следующим образом:

- 0: отключить (отключить правило сокращения направлений атак)

- 1. Блокировать (включить правило сокращения направлений атак)

- 2. Аудит (оцените, как правило сокращения направлений атак повлияет на вашу организацию, если оно включено)

- 6. Предупреждение (включите правило сокращения направлений атаки, но разрешите конечному пользователю обходить блок)

Чтобы исключить файлы и папки из правил сокращения направлений атак, выберите параметр Исключить файлы и пути из правил сокращения направлений атаки и задайте для параметра Включено. Выберите Показать и введите каждый файл или папку в столбце Имя значения . Введите 0 в столбце Значение для каждого элемента.

Предупреждение

Не используйте кавычки, так как они не поддерживаются для столбца Имя значения или Значение . Идентификатор правила не должен содержать начальных или конечных пробелов.

Примечание.

Корпорация Майкрософт переименовала Windows антивирусная программа Defender на антивирусную программу Microsoft Defender, начиная с Windows 10 версии 20H1. групповая политика пути в более ранних версиях Windows по-прежнему могут ссылаться на windows антивирусная программа Defender, в то время как в более новых сборках отображается Microsoft Defender антивирусная программа. Оба имени относятся к одному расположению политики.

PowerShell

Предупреждение

Если вы управляете компьютерами и устройствами с помощью Intune, Configuration Manager или другой платформы управления корпоративного уровня, программное обеспечение для управления перезаписывает все конфликтующие параметры PowerShell при запуске.

Введите powershell в меню «Пуск», щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора.

Введите один из следующих командлетов. Дополнительные сведения, например идентификатор правила, см . в справочнике по правилам сокращения направлений атак.

Задача Командлет PowerShell Включение правил сокращения направлений атак Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledВключение правил сокращения направлений атак в режиме аудита Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeВключение правил сокращения направлений атак в режиме предупреждения Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnВключение сокращения направлений атаки Блок злоупотреблений эксплуатируемыми уязвимыми подписанными драйверами Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledОтключение правил сокращения направлений атак Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledВажно!

Необходимо указать состояние отдельно для каждого правила, но можно объединять правила и состояния в списке, разделенном запятыми.

В следующем примере первые два правила включены, третье правило отключено, а четвертое правило включено в режиме аудита:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeВы также можете использовать

Add-MpPreferenceкоманду PowerShell для добавления новых правил в существующий список.Предупреждение

Set-MpPreferenceперезаписывает существующий набор правил. Если вы хотите добавить в существующий набор, используйтеAdd-MpPreferenceвместо него. Список правил и их текущее состояние можно получить с помощьюGet-MpPreference.Чтобы исключить файлы и папки из правил сокращения направлений атак, используйте следующий командлет:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Продолжайте использовать

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsдля добавления дополнительных файлов и папок в список.Важно!

Используйте

Add-MpPreferenceдля добавления или добавления приложений в список. С помощью командлетаSet-MpPreferenceперезаписывается существующий список.