Новые возможности Windows Server 2016

В этой статье описаны некоторые новые функции Windows Server 2016, которые, скорее всего, окажут наибольшее влияние во время работы с этим выпуском.

Службы вычислений

Область виртуализации охватывает продукты для виртуализации и средства разработки, развертывания и поддержки Windows Server для ИТ-специалистов.

Общие

Преимущества для физических и виртуальных машин — повышена точность времени благодаря усовершенствованию служб синхронизации Win32 Time и Hyper-V Time. Windows Server теперь может размещать службы, соответствующие предстоящим правилам, которые требуют точности 1 мс относительно UTC.

Hyper-V

Виртуализация сети Hyper-V (HNV) — это базовый стандартный блок обновленного решения Программно-определяемой сети (SDN) Корпорации Майкрософт и полностью интегрирован в стек SDN. Windows Server 2016 включает следующие изменения для Hyper-V:

Windows Server 2016 теперь включает программируемый коммутатор Hyper-V. Сетевой контроллер Майкрософт отправляет политики HNV вниз к агенту узла, работающему на каждом узле, с помощью протокола управления базами данных Open vSwitch (OVSDB) в качестве интерфейса southBound (SBI). Агент узла сохраняет эту политику с помощью настройки схемы VTEP и программ сложных правил потока в подсистему выполнения потоков в коммутаторе Hyper-V. Подсистема потоков в коммутаторе Hyper-V совпадает с тем, что использует Azure. Весь стек SDN через сетевой контроллер и поставщик сетевых ресурсов также согласуется с Azure, что делает его производительность сравнимой с общедоступным облаком Azure. В подсистеме потоков Майкрософт коммутатор Hyper-V оснащен для обработки правил потока без отслеживания состояния и отслеживания состояния с помощью простого механизма действия сопоставления, определяющего способ обработки пакетов в коммутаторе.

Теперь HNV поддерживает инкапсуляцию протокола Virtual eXtensible Local Area Network (VXLAN). HNV использует протокол VXLAN в режиме распространения MAC через сетевой контроллер Майкрософт для сопоставления IP-адресов клиента с ip-адресами физической подложки. Разгрузки задач NVGRE и VXLAN поддерживают сторонние драйверы для повышения производительности.

Windows Server 2016 включает подсистему балансировки нагрузки программного обеспечения (SLB) с полной поддержкой трафика виртуальной сети и простого взаимодействия с HNV. Подсистема потоков производительности реализует подсистему балансировки нагрузки в плоскости данных v-Switch, а затем сетевой контроллер управляет им для сопоставлений виртуальных IP-адресов или динамических IP-адресов (DIP).

HNV реализует правильные заголовки Ethernet L2, чтобы обеспечить взаимодействие с сторонними виртуальными и физическими устройствами, зависящими от отраслевых стандартных протоколов. Корпорация Майкрософт гарантирует, что все передаваемые пакеты имеют соответствующие значения во всех полях для обеспечения взаимодействия. HNV требует поддержки кадров Jumbo (MTU > 1780) в физической сети L2, чтобы учитывать затраты на пакеты, введенные протоколами инкапсуляции, такими как NVGRE и VXLAN. Поддержка Jumbo Frame гарантирует, что гостевые Виртуальные машины подключены к виртуальная сеть HNV поддерживают 1514 MTU.

Поддержка контейнеров Windows добавляет улучшения производительности, упрощенное управление сетями и поддержку контейнеров Windows в Windows 10. Дополнительные сведения см. в разделе "Контейнеры:Docker", "Windows" и "Тенденции".

Nano Server

Новые возможности сервера Nano Server. Теперь Nano Server имеет обновленный модуль для создания образов Nano Server, включая больше разделения функций физического узла и гостевой виртуальной машины и поддержки различных выпусков Windows Server.

Существуют также улучшения консоли восстановления, включая разделение правил брандмауэра для входящего и исходящего трафика и возможность восстановления конфигурации WinRM.

Экранированные виртуальные машины

Windows Server 2016 предоставляет новые экранированные виртуальные машины на основе Hyper-V для защиты любой виртуальной машины поколения 2 от скомпрометированной структуры. В число функций, реализованных в Windows Server 2016, входят следующие:

Новый режим Поддержка шифрования обеспечивает более надежную защиту, чем для обычной виртуальной машины, но менее надежную, чем режим Экранирование. При этом он поддерживает vTPM, шифрование дисков, шифрование трафика динамической миграции и другие компоненты, в том числе такие преимущества непосредственного администрирования структуры, как подключение консоли виртуальной машины и Powershell Direct.

Полная поддержка для преобразования существующих неэкранированных виртуальных машин второго поколения в экранированные виртуальные машины, в том числе автоматическое шифрование дисков.

Диспетчер виртуальных машин Hyper-V теперь могут просматривать структуры, на которых экранированный виртуальный разрешено запускать, предоставляя возможность администратору структуры открыть экранированный управляющий ключ виртуальной машины (KP) и просмотреть структуры, на которых он может работать.

Вы можете переключать режимы аттестации на выполняющиеся службы защиты узла. Теперь вы можете немедленно переключаться между менее безопасной, но более простой аттестацией для Active Directory и аттестацией для доверенного платформенного модуля.

Комплексные средства диагностики на основе Windows PowerShell, которые позволяют обнаружить неверные настройки или ошибки в защищенных узлах Hyper-V и службе защиты узла.

Среда восстановления, которая обеспечивает средства безопасного устранения неполадок и восстановления экранированных виртуальных машин в обычной структуре их выполнения. Она предоставляет тот же уровень защиты, что и собственно экранированная виртуальная машина.

Поддержка службы защиты узла для существующего безопасного Active Directory — вы можете указать службе защиты узла использовать существующий лес Active Directory вместо создания собственного экземпляра Active Directory.

Дополнительные сведения и инструкции по работе с экранированных виртуальных машин см. в статье Guarded Fabric и экранированные виртуальные машины.

Идентификация и доступ

Новые компоненты удостоверения повышают уровень защиты окружений Active Directory для организаций, а также помогают перейти к развертываниям только для облачной среды и гибридным развертываниям, в которых некоторые приложения и службы размещены в облаке, а другие — на локальном компьютере.

Службы сертификатов Active Directory

Службы сертификатов Active Directory (AD CS) в Windows Server 2016 повышают поддержку аттестации ключей доверенного платформенного модуля. Теперь можно использовать KSP смарт-карт для аттестации ключей, а устройства, которые не присоединены к домену, теперь могут использовать регистрацию NDES для получения сертификатов, которые могут быть подтверждены ключами в доверенном модуле.

Управление привилегированным доступом

Управление привилегированным доступом (PAM) помогает устранить проблемы безопасности в средах Active Directory, вызванных методами кражи учетных данных, такими как сквозное хэширование, фишинг копья и т. д. Вы можете настроить это новое решение для административного доступа с помощью Microsoft Identity Manager (MIM) и в ней представлены следующие функции:

Лес Бастиона Active Directory, подготовленный MIM, имеет специальное доверие PAM с существующим лесом. Леса бастиона — это новый тип среды Active Directory, которая свободна от вредоносных действий из-за изоляции от существующих лесов и разрешения доступа только к привилегированным учетным записям.

Новые процессы в MIM для запроса прав администратора, включая новые рабочие процессы для утверждения запросов.

Новые теневые субъекты безопасности или группы, подготовленные в лесу бастиона MIM в ответ на запросы прав администратора. Группы безопасности тени имеют атрибут, который ссылается на идентификатор безопасности административной группы в существующем лесу. Это позволяет теневой группе получать доступ к ресурсам в существующих лесах без изменения списков управления доступом (ACL).

Функция с истекающим сроком действия ссылок, которая обеспечивает ограниченное время членства в теневой группе. Вы можете добавить пользователей в группу в течение определенного периода времени, позволяющего выполнять административные задачи. Ограниченное членство во времени настраивается значением времени в реальном времени (TTL), которое распространяется на время существования билета Kerberos.

Примечание.

Ссылки с истекающим сроком действия доступны для всех связанных атрибутов. Однако только связь атрибута member/memberOF между группой и пользователем предварительно настроена с PAM, чтобы использовать функцию истечения срока действия ссылок.

Встроенные усовершенствования контроллера домена Kerberos (KDC) позволяют контроллерам домена Active Directory ограничить время существования билета Kerberos самым низким значением TTL, если пользователи имеют несколько членства в административных группах с ограниченным временем. Например, если вы являетесь участником группы A с привязкой к времени, то при входе время существования билета Kerberos (TGT) равно сколько времени осталось в группе A. Если вы также присоединяетесь к группе B с ограничением времени, которая имеет более низкую TTL, чем группа A, то время существования TGT равно сколько времени осталось в группе B.

Новые возможности мониторинга, позволяющие определить, какие пользователи запрашивали доступ, какие права доступа предоставили администраторам, а также какие действия они выполняли при входе.

Дополнительные сведения о PAM см. в статье "Управление привилегированным доступом" для служб домен Active Directory.

Присоединение к Microsoft Entra

Присоединение к Microsoft Entra улучшает возможности удостоверений для корпоративных, бизнес-клиентов и образовательных учреждений, а также улучшает возможности корпоративных и персональных устройств.

Современные параметры теперь доступны на корпоративных устройствах Windows. Вам больше не нужна личная учетная запись Майкрософт для использования основных возможностей Windows, и они запускаются с помощью существующих рабочих учетных записей пользователей для обеспечения соответствия требованиям. Эти службы работают на компьютерах, присоединенных к локальному домену и устройствам Windows, присоединенным к Microsoft Entra. К этим параметрам относятся:

Перемещение или персонализация, параметры специальных возможностей и учетные данные

Резервное копирование и восстановление

Доступ к Microsoft Store с помощью рабочей учетной записи

Живые плитки и уведомления

Доступ к ресурсам организации на мобильных устройствах, таких как телефоны и планшеты, которые не могут быть присоединены к домену Windows, независимо от того, принадлежат ли они корпоративным устройствам или принести собственное устройство (BYOD).

Используйте единый вход для Office 365 и других корпоративных приложений, веб-сайтов и ресурсов.

На устройствах BYOD добавьте рабочую учетную запись из локального домена или Azure AD на личное устройство. Единый вход можно использовать для доступа к рабочим ресурсам через приложения или в Интернете, оставаясь совместимыми с новыми функциями, такими как контроль условной учетной записи и аттестация работоспособности устройств.

Интеграция управления мобильными устройствами (MDM) позволяет автоматически регистрировать устройства в средство управления мобильными устройствами (MDM) (Microsoft Intune или стороннее).

Настройте режим киоска и общие устройства для нескольких пользователей в организации.

Интерфейс разработчика позволяет создавать приложения, которые обслуживают как корпоративные, так и личные контексты с общим стеком программирования.

Параметр визуализации позволяет выбрать между образами и разрешить пользователям настраивать корпоративные устройства непосредственно во время первого запуска.

Windows Hello для бизнеса

Windows Hello для бизнеса — это подход к проверке подлинности на основе ключей для организаций и потребителей, которые выходят за рамки паролей. Эта форма проверки подлинности зависит от учетных данных, устойчивых к нарушениям, краже и фишингу.

Пользователь входит на устройство с биометрическим или ПИН-кодом, связанным с сертификатом или асимметричной парой ключей. Поставщики удостоверений (ПОСТАВЩИКИ удостоверений) проверяют пользователя, сопоставляя открытый ключ пользователя с IDLocker и предоставляя сведения о входе по одному паролю (OTP), по телефону или другому механизму уведомлений.

Дополнительные сведения см. в Windows Hello для бизнеса.

Нерекомендуемая служба репликации файлов (FRS) и функциональные уровни Windows Server 2003

Хотя служба репликации файлов (FRS) и функциональные уровни Windows Server 2003 устарели в предыдущих версиях Windows Server, мы хотели бы напомнить вам, что AD DS больше не поддерживает Windows Server 2003. Необходимо удалить любой контроллер домена, работающий под управлением Windows Server 2003 из домена. Кроме того, необходимо повысить функциональный уровень домена и леса по крайней мере до Windows Server 2008.

На уровне функциональных возможностей Windows Server 2008 и более поздних доменов AD DS использует репликацию распределенной файловой службы (DFS) для репликации содержимого папки SYSVOL между контроллерами домена. Если вы создаете новый домен на функциональном уровне домена Windows Server 2008 или более поздней версии, репликация DFS автоматически реплицирует папку SYSVOL. Если вы создали домен на более низком функциональном уровне, необходимо перейти с использования FRS в репликацию DFS для папки SYSVOL. Дополнительные сведения о миграции см. в разделе "Установка, обновление" или "Миграция на Windows Server".

Дополнительные сведения см. на следующих ресурсах:

- Общие сведения о функциональных уровнях служб домен Active Directory (AD DS)

- Как повысить функциональные уровни домена и леса Active Directory

службы федерации Active Directory;

В состав служб федерации Active Directory (AD FS) в Windows Server 2016 включены новые возможности, которые позволяют настраивать AD FS для проверки подлинности пользователей, хранящихся в каталогах LDAP.

Прокси-сервер веб-приложения

Последняя версия прокси-службы веб-приложения обеспечивает новые возможности для публикации и предварительной проверки подлинности дополнительных приложений, а также удобство работы пользователей. Ознакомьтесь с полным списком новых возможностей, включающих предварительную проверку подлинности многофункциональных клиентских приложений, таких как Exchange ActiveSync, и домены с подстановочными знаками для упрощения публикации приложений SharePoint. Дополнительные сведения см. в статье Прокси-служба веб-приложения в Windows Server 2016.

Администрирование

Область управления и автоматизации содержит средства и справочную информацию, которые необходимы ИТ-специалистам для запуска выпуска Windows Server 2016 и управления им, в том числе Windows PowerShell.

Windows PowerShell 5.1 содержит важные новые компоненты, в том числе поддержку разработки с использованием классов и новые средства безопасности, которые расширяют возможности использования, повышают удобство использования и упрощают комплексное управление средами для Windows. Подробные сведения см. в статье Заметки о выпуске Windows Management Framework (WMF) 5.x.

Новые функции в Windows Server 2016: возможность запускать PowerShell.exe локально на сервере Nano Server (теперь доступ не только удаленный), новые командлеты для локальных пользователей и групп для замены графического интерфейса пользователя, реализована поддержка отладки PowerShell, а также поддержка ведения и расшифровки журнала безопасности и JEA в Nano Server.

Ниже приведены некоторые другие новые функции администрирования.

Настройка требуемого состояния (DSC) PowerShell в Windows Management Framework (WMF) 5

Windows Management Framework 5 включает в себя обновления для настройки требуемого состояния (DSC) Windows PowerShell, службы удаленного управления Windows (WinRM) и инструментария управления Windows (WMI).

Дополнительные сведения о тестировании возможностей DSC в Windows Management Framework 5 см. в серии записей блога Validate features of PowerShell DSC (Проверка компонентов PowerShell DSC). Чтобы скачать Windows Management Framework 5.1, перейдите в этот раздел.

Унифицированное управление пакетами PackageManagement для обнаружения программного обеспечения, установки и инвентаризации

Windows Server 2016 и Windows 10 включает новую функцию PackageManagement (раньше она называлась OneGet). С ее помощью ИТ-специалисты и разработчики могут автоматизировать удаленные или локальные операции обнаружения, установки и инвентаризации ПО. При этом не важно, какая технология установщика используется и где это ПО расположено.

Подробнее см. по адресу https://github.com/OneGet/oneget/wiki.

Усовершенствования PowerShell для облегчения цифровых расследований и снижения угроз безопасности

Чтобы помочь группе, расследующей нарушения безопасности (ее иногда называют "blue team"), мы добавили функции ведения журналов PowerShell и другие функциональные возможности цифровых расследований, а также возможности для сокращения числа уязвимостей в скриптах, например ограниченный режим в PowerShell и безопасные API CodeGeneration.

Дополнительные сведения см. в статье, посвященной PowerShell на стороне синих.

Сеть

Эта область сети охватывает сетевые продукты и компоненты, позволяющие ИТ-специалистам проектировать, развертывать и обслуживать Windows Server 2016.

Программно-определяемая сеть

Теперь доступны зеркалирование и маршрутизация трафика для новых или существующих виртуальных модулей. Вместе с распределением брандмауэра и групп безопасности сети вы получаете возможность динамически сегментировать и защищать рабочие нагрузки так же, как в Azure. Кроме того, вы можете развертывать целый стек программно конфигурируемой сети (SDN) и управлять ими с помощью System Center Virtual Machine Manager. И, наконец, с помощью Docker вы можете управлять сетью контейнеров Windows Server и связывать политики SDN не только с виртуальными машинами, но и с контейнерами. Дополнительные сведения см. в статье, посвященной планированию инфраструктуры программно-конфигурируемой сети.

Повышенная производительность TCP

Начальный период перегрузки (ICW) по умолчанию был увеличен с 4 до 10, а также была реализована функция TCP Fast Open (TFO). TFO сокращает время, необходимое для установки TCP-соединения, а увеличенный период ICW позволяет передавать более крупные объекты в рамках начальной отправки. Такое сочетание может значительно снизить время, необходимое для передачи интернет-объекта между клиентом и облаком.

Чтобы улучшить поведение TCP при восстановлении после потери пакетов, мы реализовали пробу потери хвоста TCP (TLP) и последнее подтверждение (RACK). TLP позволяет преобразовать время ожидания повторной передачи в быстрое восстановление, а RACK сокращает время, необходимое быстрому восстановлению для повторной передачи потерянного пакета.

Протокол DHCP

Протокол конфигурации динамического узла (DHCP) имеет следующие изменения в Windows Server 2016:

Начиная с Windows 10 версии 2004, при запуске клиента Windows и подключении к Интернету с помощью подключенного устройства Android подключения теперь помечены как лимитные. Традиционное имя поставщика клиента, которое появилось как MSFT 5.0 на некоторых устройствах Windows теперь MSFT 5.0 XBOX.

Начиная с Windows 10 версии 1803, DHCP-клиент теперь может считывать и применять вариант 119, параметр "Поиск домена" с DHCP-сервера, к которому подключается система. Параметр поиска домена также предоставляет суффиксы служб доменных имен (DNS) для подстановок DNS коротких имен. Дополнительные сведения см. в статье RFC 3397.

DHCP теперь поддерживает вариант 82 (под-вариант 5). Этот параметр можно использовать, чтобы разрешить прокси-клиентам DHCP и агентам ретранслятора запрашивать IP-адрес для определенной подсети. Если вы используете агент ретрансляции DHCP, настроенный с параметром DHCP 82 (под вариантом 5), агент ретранслятора может запросить аренду IP-адресов для DHCP-клиентов из определенного диапазона IP-адресов. Дополнительные сведения см. в разделе "Параметры выбора подсети DHCP".

Новые события ведения журнала для сценариев, когда регистрация записей DNS завершается ошибкой на DNS-сервере. Дополнительные сведения см. в разделе "События ведения журнала DHCP" для регистрации DNS.

Роль DHCP-сервера больше не поддерживает защиту доступа к сети (NAP). DHCP-серверы не применяют политики NAP, а области DHCP не могут быть включены. Клиентские компьютеры DHCP, которые также являются клиентами NAP, отправляют инструкцию работоспособности (SoH) с запросом DHCP. Если DHCP-сервер работает под управлением Windows Server 2016, эти запросы обрабатываются так, как если бы нет soH. DHCP-сервер предоставляет клиенту обычную аренду DHCP. Если серверы под управлением Windows Server 2016 являются прокси-серверами удаленной службы пользователей (RADIUS), которые перенаправляют запросы проверки подлинности на сервер политики сети (NPS), поддерживающий NAP, NPS оценивает эти клиенты как не поддерживающие NAP, что приводит к сбою обработки NAP. Дополнительные сведения об устаревших функциях NAP и NAP см. в разделе "Удаленные или устаревшие функции" в Windows Server 2012 R2.

Безопасность и контроль

Область безопасности и контроля включает решения и компоненты в области безопасности, которые ИТ-специалисты могут развертывать в центре обработки данных и облачном окружении. Общие сведения о безопасности в Windows Server 2016 см. в статье Безопасность и контроль.

Администрирование по принципу «необходимого минимума»

Just Enough Administration в Windows Server 2016 — это технология безопасности, позволяющая делегировать администрирование всех компонентов, которыми можно управлять через Windows PowerShell. Возможности включают в себя поддержку выполнения с сетевым удостоверением, подключения через PowerShell Direct, безопасное копирование файлов из конечных точек JEA или в них, а также настройку консоли PowerShell для запуска в контексте JEA по умолчанию. Дополнительные сведения см. в разделе JEA на GitHub.

Credential Guard

Для защиты секретов Credential Guard использует безопасность на основе виртуализации, чтобы только привилегированное системное ПО могло получать доступ к этим данным. Дополнительные сведения см. в разделе "Защита производных учетных данных домена с помощью Credential Guard".

Credential Guard для Windows Server 2016 включает следующие обновления для сеансов пользователей, вошедшего в систему:

Kerberos и New Technology LAN Manager (NTLM) используют безопасность на основе виртуализации для защиты секретов Kerberos и NTLM для сеансов пользователей, вошедшего в систему.

Диспетчер учетных данных защищает сохраненные учетные данные домена с помощью безопасности на основе виртуализации. Учетные данные входа и сохраненные учетные данные домена не передаются удаленным узлам с помощью удаленного рабочего стола.

Вы можете включить Credential Guard без блокировки единого расширяемого интерфейса встроенного ПО (UEFI).

Удаленный Credential Guard

Credential Guard поддерживает сеансы RDP, чтобы учетные данные пользователя оставались на стороне клиента и не предоставляются на стороне сервера. Это также обеспечивает единый вход для удаленного рабочего стола. Дополнительные сведения см. в разделе "Защита производных учетных данных домена с помощью Credential Guard в Защитнике Windows".

Remote Credential Guard для Windows Server 2016 включает следующие обновления для пользователей, вошедшего в систему:

Remote Credential Guard сохраняет секреты Kerberos и NTLM для учетных данных пользователя, выполнившего вход на клиентском устройстве. Все запросы проверки подлинности с удаленного узла для оценки сетевых ресурсов, так как пользователю требуется клиентское устройство использовать секреты.

Remote Credential Guard защищает предоставленные учетные данные пользователя при использовании удаленного рабочего стола.

Защита домена

Теперь для защиты домена требуется домен Active Directory.

Поддержка расширения PKInit Freshness

Клиенты Kerberos теперь пытаются использовать расширение свежести PKInit для входа на основе открытого ключа.

Теперь KDCs поддерживают расширение свежести PKInit. Однако по умолчанию они не предлагают расширение свежести PKInit.

Дополнительные сведения см. в статье о поддержке клиентов Kerberos и KDC для расширения свежести RFC 8070 PKInit.

Скользящий открытый ключ только секреты NTLM пользователя

Начиная с уровня функциональных возможностей домена Windows Server 2016 (DFL), контроллеры домена теперь поддерживают развертывание секретов NTLM для пользователя только с открытым ключом. Эта функция недоступна на более низких уровнях функционирования домена (DFLs).

Предупреждение

Добавление контроллера домена, включенного до обновления 8 ноября 2016 г. в домен, поддерживающий развертывание секретов NTLM, может привести к сбою контроллера домена.

Для новых доменов эта функция включена по умолчанию. Для существующих доменов необходимо настроить его в Центре администрирования Active Directory.

В Центре администрирования Active Directory щелкните правой кнопкой мыши домен в левой области и выберите "Свойства". Установите флажок Включить переключение истечения срока действия секретов NTLM во время входа для пользователей, которым требуется использовать Windows Hello для бизнеса или смарт-карту для интерактивного входа. После этого нажмите кнопку "ОК ", чтобы применить это изменение.

Разрешение сетевого NTLM, если пользователь ограничен определенными устройствами, присоединенными к домену

Теперь контроллеры домена могут поддерживать разрешение сети NTLM, если пользователь ограничен определенными устройствами, присоединенными к домену, в Windows Server 2016 DFL и выше. Эта функция недоступна в DFLs под управлением более ранней операционной системы, чем Windows Server 2016.

Чтобы настроить этот параметр, в политике проверки подлинности выберите разрешить проверку подлинности сети NTLM, если пользователь ограничен выбранными устройствами.

Дополнительные сведения см. в разделе "Политики проверки подлинности" и силосы политик проверки подлинности.

Device Guard (целостность кода)

Device Guard обеспечивает целостность кода режима ядра (KMCI) и целостность кода пользовательского режима (UMCI) путем создания политик, которые указывают, какой код может выполняться на сервере. См. сведения в статье Windows Defender Application Control and virtualization-based protection of code integrity (Управление приложениями в Защитнике Windows и безопасность целостности кода на основе виртуализации).

Защитник Windows

Обзор Защитника Windows для Windows Server 2016. Антивредоносная программа Windows Server устанавливается и включена по умолчанию в Windows Server 2016, но пользовательский интерфейс для антивредоносного ПО Windows Server не установлен. Тем не менее, Windows Server Antimalware будет обновлять определения для антивредоносного ПО и защищать компьютер без пользовательского интерфейса. Если вам требуется пользовательский интерфейс для Windows Server Antimalware, его можно установить после установки операционной системы, воспользовавшись мастером добавления ролей и компонентов.

Защита потока управления

Защита потока управления (CFG) — это компонент безопасности платформы, предназначенный для борьбы с уязвимостями на базе повреждения памяти. Дополнительные сведения см. в статье Защита потока управления.

Хранилище

Хранилище в Windows Server 2016 включает новые функции и улучшения программно-определяемого хранилища и для традиционных файловых серверов. Ниже представлено лишь несколько новых функций, дополнительные сведения см. в статье Новые возможности хранилища в Windows Server 2016.

Локальные дисковые пространства

Локальные дисковые пространства позволяют создавать масштабируемые хранилища с высоким уровнем доступности с помощью серверов с локальным хранилищем. Они упрощают развертывание и администрирование программно-определяемых систем хранения данных и открывают возможность использования дисковых устройств новых классов, например SATA SSD и NVMe. Ранее для кластерных дисковых пространств с общими дисками это было невозможно.

Дополнительные сведения см. в статье Локальные дисковые пространства.

Реплика хранилища

Реплика хранилища обеспечивает не зависящий от хранилища, блочный уровень, синхронную репликацию между серверами или кластерами для аварийного восстановления и растяжение отказоустойчивого кластера между сайтами. Синхронная репликация позволяет зеркально отображать данные в физических расположениях с отказоустойчивыми томами, что полностью предотвращает потерю данных на уровне файловой системы. Асинхронная репликация позволяет использовать физические расположения за пределами города, но при этом вероятна потеря данных.

Дополнительные сведения см. в статье Реплика хранилища.

Качество обслуживания хранилища

Функцию качества обслуживания хранилища (QoS) теперь можно использовать для централизованного отслеживания общей производительности хранилища, а также для создания политик управления с помощью Hyper-V и кластеров CSV в Windows Server 2016.

Дополнительные сведения см. в статье Качество обслуживания хранилища.

Дедупликация данных

Windows Server 2016 включает следующие новые возможности дедупликации данных.

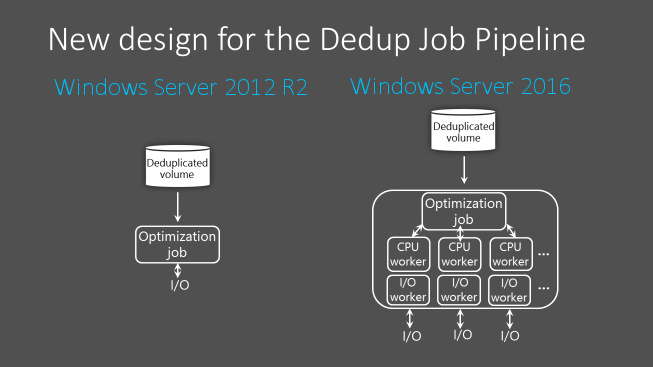

Поддержка больших томов

Начиная с Windows Server 2016 конвейер задания дедупликации данных теперь может выполнять несколько потоков параллельно с использованием множества очередей ввода-вывода для каждого тома. Это изменение повышает производительность до уровней, которые ранее возможны только путем разделения данных на несколько небольших томов. Эти улучшения относятся ко всем заданиям дедупликации данных, а не только к заданию оптимизации. На следующей схеме показано, как конвейер изменился между версиями Windows Server.

Из-за этих улучшений производительности в Windows Server 2016 дедупликация данных имеет высокую производительность на томах до 64 ТБ.

Поддержка больших файлов

По состоянию на Windows Server 2016 дедупликация данных использует структуры карты потоков и другие улучшения для повышения пропускной способности оптимизации и производительности доступа. Конвейер обработки дедупликации также может возобновить оптимизацию после сценариев отработки отказа вместо начала. Это изменение повышает производительность файлов до 1 ТБ, позволяя администраторам применять экономию дедупликации к большему диапазону рабочих нагрузок, таких как большие файлы, связанные с рабочими нагрузками резервного копирования.

Поддержка Nano Server

Nano Server — это вариант развертывания без головы в Windows Server 2016, который требует гораздо меньшего объема ресурсов системы, запускается значительно быстрее и требует меньше обновлений и перезапусков, чем вариант развертывания Windows Server Core. Nano Server также полностью поддерживает дедупликацию данных. Дополнительные сведения о Nano Server см. в разделе "Базовые образы контейнеров".

Упрощенная конфигурация для виртуализированных приложений резервного копирования

Начиная с Windows Server 2016 дедупликация данных для сценариев виртуализированных приложений резервного копирования значительно упрощена. Этот сценарий теперь является предопределенным параметром типа использования. Вам больше не нужно вручную настраивать параметры дедупликации, просто включите дедупликацию для тома так же, как и файловый сервер общего назначения и инфраструктура виртуальных рабочих столов (VDI).

Поддержка последовательного обновления ОС кластера

Отказоустойчивые кластеры Windows Server под управлением дедупликации данных могут иметь сочетание узлов под управлением Windows Server 2012 R2 и Windows Server 2016 дедупликации данных. Эта функция кластера в смешанном режиме предоставляет полный доступ к всем дедупликированным томам во время последовательного обновления кластера. Теперь вы можете постепенно развертывать более поздние версии дедупликации данных в кластерах под управлением более ранних версий Windows Server без простоя.

Отказоустойчивая кластеризация

Windows Server 2016 включает множество новых функций и улучшений для нескольких серверов, сгруппированных в один отказоустойчивый кластер с помощью функции отказоустойчивой кластеризации.

Последовательное обновление ОС кластера

Обновление операционной системы кластера позволяет администратору обновить операционную систему узлов кластера с Windows Server 2012 R2 до Windows Server 2016 без остановки рабочих нагрузок файлового сервера Hyper-V или Scale-Out. Эту функцию можно использовать, чтобы избежать штрафов за простои в отношении соглашений об уровне обслуживания (соглашения об уровне обслуживания).

Дополнительные сведения см. в статье о последовательном обновлении операционной системы кластера.

Облако-свидетель.

Облако-свидетель — это новый тип свидетеля кворума отказоустойчивого кластера в Windows Server 2016, который использует Microsoft Azure в качестве точки арбитража. Cloud Witness, как и любой другой свидетель кворума, получает голосование и может участвовать в вычислениях кворума. Вы можете настроить Cloud Witness в качестве свидетеля кворума с помощью мастера настройки кворума кластера.

Дополнительные сведения см. в разделе Deploy Cloud Witness для отказоустойчивого кластера.

Устойчивость виртуальных машин

Windows Server 2016 включает повышенную устойчивость вычислительных ресурсов виртуальной машины, чтобы снизить проблемы с взаимодействием между кластерами в вычислительном кластере. Эта повышенная устойчивость включает следующие обновления:

Теперь можно настроить следующие параметры, чтобы определить поведение виртуальных машин во время временных сбоев:

Уровень устойчивости определяет, как развертывание должно обрабатывать временные сбои.

Период устойчивости определяет, сколько времени могут выполняться все виртуальные машины.

Неработоспособные узлы помещаются в карантин и больше не могут присоединяться к кластеру. Эта функция запрещает неработоспособным узлам отрицательно влиять на другие узлы и общий кластер.

Дополнительные сведения о функциях устойчивости вычислений см. в статье "Устойчивость вычислений виртуальных машин" в Windows Server 2016.

Виртуальные машины Windows Server 2016 также включают новые функции устойчивости хранилища для обработки временных сбоев хранилища. Улучшенная устойчивость помогает сохранить состояния сеанса виртуальной машины клиента в случае сбоя хранилища. Когда виртуальная машина отключается от базового хранилища, она приостанавливает и ожидает восстановления хранилища. При приостановке виртуальная машина сохраняет контекст приложений, работающих в нем во время сбоя хранилища. При восстановлении подключения между виртуальной машиной и хранилищем виртуальная машина возвращается в состояние выполнения. В результате состояние сеанса компьютера клиента сохраняется при восстановлении.

Новые функции устойчивости хранилища также применяются к гостевым кластерам.

Усовершенствования диагностики:

Чтобы диагностировать проблемы с отказоустойчивыми кластерами, Windows Server 2016 включает в себя следующее:

Несколько улучшений файлов журналов кластера, таких как сведения о часовом поясе и журнале DiagnosticVerbose, упрощают устранение неполадок с отказоустойчивой кластеризации. Дополнительные сведения см. в статье об устранении неполадок отказоустойчивого кластера Windows Server 2016 — журнал кластера.

Новый тип активного дампа памяти фильтрует большинство страниц памяти, выделенных виртуальным машинам, что делает файл memory.dmp гораздо меньше и проще сохранять или копировать. Дополнительные сведения см. в статье об устранении неполадок отказоустойчивого кластера Windows Server 2016 — активный дамп.

Отказоустойчивые кластеры с поддержкой сайта

Windows Server 2016 включает отказоустойчивые кластеры, поддерживающие узлы групп в растянутых кластерах на основе их физического расположения или сайта. Осведомленность о кластере улучшает ключевые операции во время жизненного цикла кластера, такие как поведение отработки отказа, политики размещения, пульс между узлами и поведение кворума. Дополнительные сведения см. в разделе "Отказоустойчивые кластеры с поддержкой сайта" в Windows Server 2016.

Кластеры рабочей группы и кластеры с несколькими доменами

В Windows Server 2012 R2 и более ранних версиях кластер можно создать только между узлами-членами, присоединенными к одному домену. В Windows Server 2016 это ограничение снято, а также добавлена возможность создавать отказоустойчивый кластер без зависимостей от Active Directory. Теперь можно создать отказоустойчивые кластеры в следующих конфигурациях:

Кластеры с одним доменом, в которых все узлы присоединены к одному домену.

Кластеры с несколькими доменами, которые имеют узлы, являющиеся членами различных доменов.

Кластеры рабочей группы, которые имеют узлы, являющиеся серверами-членами или рабочими группами, которые не присоединены к домену.

Дополнительные сведения см. в разделе "Рабочие группы и кластеры с несколькими доменами" в Windows Server 2016

Балансировка нагрузки виртуальных машин

Балансировка нагрузки виртуальных машин — это новая функция отказоустойчивой кластеризации, которая легко балансирует нагрузку виртуальных машин между узлами в кластере. Эта функция определяет перезавернутые узлы на основе памяти виртуальной машины и использования ЦП на узле. Затем он переносит виртуальные машины из перезавернутого узла на узлы с доступной пропускной способностью. Вы можете настроить агрессивное распределение узлов функций, чтобы обеспечить оптимальную производительность и использование кластера. Балансировка нагрузки включена по умолчанию в Windows Server 2016 Technical Preview. Однако балансировка нагрузки отключена при включенной динамической оптимизации SCVMM.

Порядок запуска виртуальной машины

Порядок запуска виртуальной машины — это новая функция отказоустойчивого кластера, которая представляет оркестрацию заказов для виртуальных машин и других групп в кластере. Теперь виртуальные машины можно группировать на уровни, а затем создавать зависимости порядка запуска между разными уровнями. Эти зависимости обеспечивают, чтобы наиболее важные виртуальные машины, такие как контроллеры домена или служебные виртуальные машины, запускались сначала. Виртуальные машины на более низких уровнях приоритета не запускаются до тех пор, пока виртуальные машины, у которых есть зависимость от запуска.

Упрощенные кластерные сети SMB Multichannel и Multi-NIC

Сети отказоустойчивого кластера больше не ограничиваются одной сетевой картой (сетевой картой) для каждой подсети или сети. Благодаря упрощенному блоку сообщений сервера (SMB) Multichannel и сети кластера с несколькими сетевыми картами конфигурация сети автоматически и каждая сетевая карта в подсети может использоваться для трафика кластера и рабочей нагрузки. Это улучшение позволяет клиентам максимизировать пропускную способность сети для Экземпляра отказоустойчивого кластера Hyper-V, экземпляра отказоустойчивого кластера SQL Server и других рабочих нагрузок SMB.

Дополнительные сведения см. в разделе "Упрощенная сеть SMB Multichannel" и "Многоканальные кластерные сети".

Разработка приложений

Службы IIS 10.0

Новые возможности веб-сервера IIS 10.0 в Windows Server 2016:

- Поддержка протокола HTTP/2 в стеке сети и интеграция с IIS 10.0, благодаря которой веб-сайты IIS 10.0 могут автоматически обрабатывать запросы HTTP/2 для поддерживаемых конфигураций. Если сравнивать с результатами использования HTTP/1.1, увеличена эффективность повторного использования подключений, уменьшена задержка, улучшено время загрузки веб-страниц.

- Возможность запускать службы IIS 10.0 и управлять ими в Nano Server. Сведения об IIS на сервере Nano Server.

- Поддержка заголовков узла с подстановочными знаками, благодаря которой администраторы могут настроить веб-сервер для домена так, чтобы этот веб-сервер обрабатывал запросы и для поддоменов.

- Новый модуль PowerShell (IISAdministration) для управления IIS.

Дополнительные сведения см. в разделе IIS.

Координатор распределенных транзакций (MSDTC)

В Microsoft Windows 10 и Windows Server 2016 добавлены три новые возможности:

Диспетчер ресурсов может использовать новый интерфейс для метода Rejoin, чтобы определить результат сомнительной транзакции после перезагрузки базы данных из-за ошибки. Дополнительные сведения см. в статье о IResourceManagerRejoinable::Rejoin.

Ограничение имени DSN увеличивается с 256 байт до 3072 байт. Дополнительные сведения см. в статьях об IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate и IDtcToXaMapper::RequestNewResourceManager.

Улучшенная трассировка позволяет задать раздел реестра, чтобы включить путь к файлу образа в имя файла tracelog, чтобы можно было определить, какой файл Tracelog необходимо проверить. Дополнительные сведения о настройке диагностической трассировки для MSDTC на компьютере под управлением Windows см. в этой статье.

DNS-сервер

Windows Server 2016 содержит следующие обновления для DNS-сервера.

Политики DNS

Политики DNS можно настроить, чтобы указать, как DNS-сервер отвечает на запросы DNS. Вы можете настроить ответы DNS на основе IP-адреса клиента, времени дня и нескольких других параметров. Политики DNS могут включать dns с учетом расположения, управление трафиком, балансировку нагрузки, разделенный мозг DNS и другие сценарии. Дополнительные сведения см. в руководстве по сценарию политики DNS.

RRL

Вы можете включить ограничение скорости отклика (RRL) на DNS-серверах, чтобы предотвратить использование DNS-серверов для инициирования атаки распределенного отказа в обслуживании (DDoS) на DNS-клиенте. RRL не позволяет DNS-серверу отвечать на слишком много запросов одновременно, что защищает его во время сценариев, когда ботнет отправляет несколько запросов одновременно, чтобы попытаться нарушить работу сервера.

Поддержка DANE

Вы можете использовать поддержку проверки подлинности на основе DNS именованных сущностей (DANE) (RFC 6394 и RFC 6698), чтобы указать, какой центр сертификации dns-клиентов должен ожидать сертификатов от доменных имен, размещенных на DNS-сервере. Это предотвращает форму атаки "злоумышленник в середине", в которой злоумышленник поврежден кэш DNS и указывает DNS-имя на собственный IP-адрес.

Поддержка неизвестной записи.

Вы можете добавить записи, которые DNS-сервер не поддерживает явно с помощью функции неизвестной записи. Запись неизвестна, если DNS-сервер не распознает его формат RDATA. Windows Server 2016 поддерживает неизвестные типы записей (RFC 3597), поэтому вы можете добавлять неизвестные записи в зоны DNS-сервера Windows в двоичном формате в формате провода. Сопоставитель кэширования окон уже может обрабатывать неизвестные типы записей. DNS-сервер Windows не выполняет обработку для неизвестных записей, но может отправлять их в ответ на полученные запросы.

Корневые подсказки IPv6

Теперь DNS-сервер Windows включает в себя корневые подсказки IPv6, опубликованные центром назначения номеров Интернета (IANA). Поддержка корневых подсказок IPv6 позволяет выполнять интернет-запросы, использующие корневые серверы IPv6 для разрешения имен.

Поддержка Windows PowerShell

Windows Server 2016 включает новые команды, которые можно использовать для настройки DNS в PowerShell. Дополнительные сведения см. в модуле DnsServer Windows Server 2016 и модуле Windows Server 2016 DnsClient.

DNS-клиент

Служба DNS-клиента теперь обеспечивает расширенную поддержку компьютеров с несколькими сетевыми интерфейсами.

Многодомовые компьютеры также могут использовать привязку службы DNS-клиента для улучшения разрешения сервера:

При использовании DNS-сервера, настроенного в определенном интерфейсе для разрешения DNS-запроса, DNS-клиент привязывается к интерфейсу перед отправкой запроса. Эта привязка позволяет DNS-клиенту указать интерфейс, в котором должно выполняться разрешение имен, оптимизируя обмен данными между приложениями и DNS-клиентом через сетевой интерфейс.

Если DNS-сервер, который вы используете, был назначен параметром групповой политики из таблицы политики разрешения имен (NRPT), служба DNS-клиента не привязывается к указанному интерфейсу.

Примечание.

Изменения в службе DNS-клиента в Windows 10 также присутствуют на компьютерах под управлением Windows Server 2016 и более поздних версий.

Службы удаленного рабочего стола

Службы удаленных рабочих столов (RDS) внесли следующие изменения для Windows Server 2016.

Совместимость приложений

RDS и Windows Server 2016 совместимы со многими приложениями Windows 10, создавая интерфейс пользователя, почти идентичный физическому рабочему столу.

База данных SQL Azure

Брокер подключений удаленного рабочего стола (RD) теперь может хранить все сведения о развертывании, такие как состояния подключения и сопоставления узлов пользователей, в общей базе данных Azure язык SQL (SQL). Эта функция позволяет использовать высокодоступную среду без использования группы доступности AlwaysOn SQL Server. Дополнительные сведения см. в статье "Использование базы данных SQL Azure для среды высокого уровня доступности брокера подключений к удаленному рабочему столу".

Графические улучшения

Дискретное назначение устройств для Hyper-V позволяет сопоставлять единицы обработки графики (GPU) на хост-компьютере непосредственно с виртуальной машиной. Все приложения на виртуальной машине, которым требуется больше GPU, чем виртуальная машина может предоставить, могут использовать сопоставленный GPU. Мы также улучшили виртуальные машины RemoteFX vGPU, включая поддержку OpenGL 4.4, OpenCL 1.1, разрешение 4K и виртуальные машины Windows Server. Дополнительные сведения см. в разделе "Дискретное назначение устройства".

Улучшения брокера подключений к удаленным рабочим столам

Мы улучшили способ обработки подключения брокера подключений к удаленным рабочим столам во время штормов входа, которые являются периодами запросов высокого уровня входа от пользователей. Брокер подключений к удаленным рабочим столам теперь может обрабатывать более 10 000 одновременных запросов на вход! Улучшения обслуживания также упрощают обслуживание развертывания, быстро добавляя серверы в среду после того, как они будут готовы вернуться в сеть. Дополнительные сведения см. в разделе "Улучшенная производительность брокера подключений к удаленному рабочему столу".

Изменения протокола RDP 10

Протокол удаленного рабочего стола (RDP) 10 теперь использует кодек H.264/AVC 444, который оптимизирует как видео, так и текст. Этот выпуск также включает поддержку удаленного взаимодействия пера. Эти новые возможности позволяют удаленному сеансу чувствовать себя как локальный сеанс. Дополнительные сведения см. в улучшениях RDP 10 AVC/H.264 в Windows 10 и Windows Server 2016.

Личные рабочие столы сеансов

Личные рабочие столы сеансов — это новая функция, которая позволяет размещать собственный личный рабочий стол в облаке. Права администратора и выделенные узлы сеансов удаляют сложность сред размещения, в которых пользователи хотят управлять удаленным рабочим столом, например локальным рабочим столом. Дополнительные сведения см. в разделе "Личные рабочие столы сеансов".

Проверка подлинности Kerberos

Windows Server 2016 включает следующие обновления для проверки подлинности Kerberos.

Поддержка KDC для проверки подлинности клиента на основе открытого ключа

Центры распространения ключей (KDCs) теперь поддерживают сопоставление открытых ключей. Если вы подготавливаете открытый ключ для учетной записи, KDC поддерживает Kerberos PKInit явно с помощью этого ключа. Так как проверка сертификатов отсутствует, Kerberos поддерживает самозаверяемые сертификаты, но не поддерживает проверку подлинности механизма проверки подлинности.

Учетные записи, настроенные для использования доверия ключей, будут использовать только доверие ключей независимо от того, как вы настроили параметр UseSubjectAltName.

Поддержка клиента Kerberos и KDC для расширения PKInit Freshness RFC 8070

Начиная с Windows 10 версии 1607 и Windows Server 2016 клиенты Kerberos могут использовать расширение свежести PKInit RFC 8070 для входа на основе открытого ключа. KDCs имеют расширение свежести PKInit, отключенное по умолчанию, поэтому чтобы включить его, необходимо настроить поддержку KDC для политики административных шаблонов PKInit Freshness Extension KDC на всех контроллерах домена.

Политика имеет следующие параметры, доступные, если домен находится на функциональном уровне домена Windows Server 2016 (DFL):

- Отключен: KDC никогда не предлагает расширение PKInit Freshness и принимает допустимые запросы проверки подлинности без проверки свежести. Пользователи не получают идентификатор идентификатора нового открытого ключа.

- Поддерживается: Kerberos поддерживает расширение PKInit Freshness по запросу. Клиенты Kerberos успешно проходят проверку подлинности с помощью расширения PKInit Freshness, получают идентификатор идентификатора нового открытого ключа.

- Обязательный: для успешной проверки подлинности требуется расширение PKInit Freshness. Клиенты Kerberos, не поддерживающие расширение PKInit Freshness, всегда завершаются ошибкой при использовании учетных данных открытого ключа.

Поддержка устройства, присоединенного к домену, для проверки подлинности с помощью открытого ключа

Если присоединенное к домену устройство может зарегистрировать связанный открытый ключ с контроллером домена Windows Server 2016 (DC), устройство может пройти проверку подлинности с помощью открытого ключа с помощью проверки подлинности Kerberos PKInit в контроллере домена Windows Server 2016.

Присоединенные к домену устройства с привязанными открытыми ключами, зарегистрированными в контроллере домена Windows Server 2016, теперь могут пройти проверку подлинности на контроллере домена Windows Server 2016 с помощью протоколов Шифрования открытого ключа Kerberos для начальной проверки подлинности (PKInit). Дополнительные сведения см. в разделе проверки подлинности открытого ключа устройства, присоединенного к домену.

Центры распространения ключей (KDCs) теперь поддерживают проверку подлинности с помощью доверия ключей Kerberos.

Дополнительные сведения см. в разделе поддержки KDC для сопоставления учетных записей доверия ключей.

Клиенты Kerberos разрешают имена узлов IPv4 и IPv6 в именах субъектов-служб (SPN)

Начиная с Windows 10 версии 1507 и Windows Server 2016, можно настроить клиенты Kerberos для поддержки имен узлов IPv4 и IPv6 в именах субъектов-служб. Дополнительные сведения см. в разделе "Настройка Kerberos для IP-адресов".

Чтобы настроить поддержку имен узлов IP-адресов в именах субъектов-служб, создайте запись TryIPSPN. Эта запись не существует в реестре по умолчанию. Эту запись следует поместить на следующий путь:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

После создания записи измените значение DWORD на 1. Если это значение не настроено, Kerberos не попытается использовать имена узлов IP-адресов.

Проверка подлинности Kerberos завершается успешно, только если имя субъекта-службы зарегистрировано в Active Directory.

Поддержка KDC для сопоставления учетных записей доверия ключей

Теперь контроллеры домена поддерживают сопоставление учетных записей доверия ключей и обратное использование существующего altSecID и имени участника-пользователя (UPN) в поведении SAN. Для переменной UseSubjectAltName можно настроить следующие параметры:

При задании переменной значение 0 требуется явное сопоставление. Пользователи должны использовать значение "Доверие ключей" или задать переменную ExplicitAltSecID.

При задании переменной значение 1, являющееся значением по умолчанию, допускается неявное сопоставление.

Если настроить доверие ключей для учетной записи в Windows Server 2016 или более поздней версии, KDC использует KeyTrust для сопоставления.

Если в SAN нет имени участника-пользователя, KDC пытается использовать AltSecID для сопоставления.

Если в san есть имя участника-пользователя, KDC пытается использовать имя участника-пользователя для сопоставления.

Службы федерации Active Directory (AD FS)

AD FS для Windows Server 2016 содержит следующие обновления.

Вход с помощью многофакторной проверки подлинности Microsoft Entra

AD FS 2016 основывается на возможностях многофакторной проверки подлинности (MFA) AD FS в Windows Server 2012 R2. Теперь можно разрешить вход, который требует только кода многофакторной проверки подлинности Microsoft Entra вместо имени пользователя или пароля.

При настройке многофакторной проверки подлинности Microsoft Entra в качестве основного метода проверки подлинности AD FS запрашивает у пользователя имя пользователя и код одноразового пароля (OTP) из приложения Azure Authenticator.

При настройке многофакторной проверки подлинности Microsoft Entra в качестве дополнительного или дополнительного метода проверки подлинности пользователь предоставляет учетные данные первичной проверки подлинности. Пользователи могут войти с помощью встроенной проверки подлинности Windows, которая может запросить имя пользователя и пароль, смарт-карту или сертификат пользователя или устройства. Затем пользователь видит запрос на получение дополнительных учетных данных, таких как текст, голос или вход на основе OTP Microsoft Entra с многофакторной проверкой подлинности.

Новый встроенный адаптер многофакторной проверки подлинности Microsoft Entra предлагает более простую настройку и настройку для многофакторной проверки подлинности Microsoft Entra с помощью AD FS.

Организации могут использовать многофакторную проверку подлинности Microsoft Entra без необходимости локального сервера многофакторной проверки подлинности Microsoft Entra.

Вы можете настроить многофакторную проверку подлинности Microsoft Entra для интрасети, экстрасети или в рамках любой политики управления доступом.

Дополнительные сведения о многофакторной проверке подлинности Microsoft Entra с помощью AD FS см. в статье "Настройка многофакторной проверки подлинности AD FS 2016" и "Многофакторная проверка подлинности Microsoft Entra".

Доступ без пароля с совместимых устройств

AD FS 2016 основана на предыдущих возможностях регистрации устройств, чтобы включить вход и управление доступом на устройствах на основе их состояния соответствия. Пользователи могут выполнять вход с помощью учетных данных устройства, а AD FS повторно оценивает соответствие при изменении атрибутов устройства, чтобы гарантировать применение политик. Эта функция включает следующие политики:

Включите доступ только с устройств, управляемых и /или совместимых.

Включите доступ экстрасети только с устройств, управляемых и /или совместимых.

Требовать многофакторную проверку подлинности для компьютеров, которые не управляются или не соответствуют требованиям.

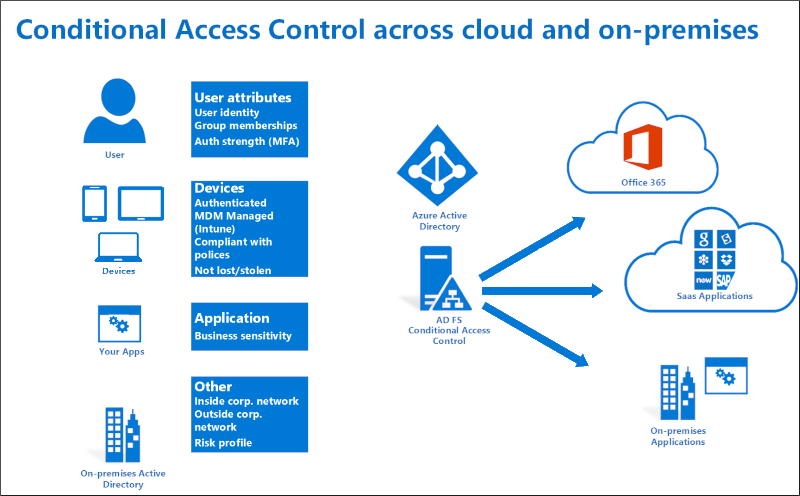

AD FS предоставляет локальный компонент политик условного доступа в гибридном сценарии. При регистрации устройств в Azure AD для условного доступа к облачным ресурсам можно также использовать удостоверение устройства для политик AD FS.

Дополнительные сведения об использовании условного доступа на основе устройств в облаке см. в статье об условном доступе Azure Active Directory.

Дополнительные сведения об использовании условного доступа на основе устройств с AD FS см. в статье "Планирование условного доступа на основе устройств с помощью AD FS" и контроль доступа политик в AD FS.

Вход с помощью Windows Hello для бизнеса

Устройства Windows 10 представляют Windows Hello и Windows Hello для бизнеса, заменяя пароли пользователей строгими учетными данными пользователя, привязанными к устройству, защищенными жестом пользователя, например вводом ПИН-кода, биометрическим жестом, например отпечатком пальца или распознаванием лиц. С помощью Windows Hello пользователи могут входить в приложения AD FS из интрасети или экстрасети, не требуя пароля.

Дополнительные сведения об использовании Windows Hello для бизнеса в организации см. в разделе "Включение Windows Hello для бизнеса в организации".

Современная аутентификация

AD FS 2016 поддерживает новейшие современные протоколы, которые обеспечивают лучший пользовательский интерфейс для Windows 10 и последних устройств и приложений iOS и Android.

Дополнительные сведения см. в сценариях AD FS для разработчиков.

Настройка политик управления доступом без изучения языка правил утверждений

Ранее администраторы AD FS должны были настроить политики с помощью языка правил утверждений AD FS, что затрудняет настройку и обслуживание политик. С помощью политик управления доступом администраторы могут использовать встроенные шаблоны для применения общих политик. Например, можно использовать шаблоны для применения следующих политик:

Разрешить доступ к интрасети только.

Разрешить всем пользователям и требовать многофакторную проверку подлинности из экстрасети.

Разрешить всем пользователям и требовать многофакторную проверку подлинности из определенной группы.

Шаблоны легко настраивать. Вы можете применить дополнительные исключения или правила политики, и эти изменения можно применить к одному или нескольким приложениям для согласованного применения политик.

Дополнительные сведения см. в политиках управления доступом в AD FS.

Вход через каталоги LDAP, не поддерживающие AD

Многие организации объединяют Active Directory с сторонними каталогами. Поддержка AD FS для проверки подлинности пользователей, хранящихся в каталогах протокола LDAP версии 3, позволяет использовать AD FS в следующих сценариях:

Пользователи сторонних каталогов LDAP версии 3.

Пользователи в лесах Active Directory, у которых нет настроенного двустороннего доверия Active Directory.

Пользователи в службах упрощенного каталога Active Directory (AD LDS).

Дополнительные сведения см. в разделе Configure AD FS to authenticate users stored in LDAP directories.

Настройка интерфейса входа для приложений AD FS

Ранее AD FS в Windows Server 2012 R2 предоставлял общий интерфейс входа для всех приложений проверяющей стороны с возможностью настройки подмножества содержимого на основе текста для каждого приложения. Начиная с Windows Server 2016, вы можете настраивать не только сообщения, но и изображения, эмблемы, а также веб-темы отдельно для каждого приложения. Кроме того, вы можете создавать новые, пользовательские веб-темы и применять эти темы на проверяющую сторону.

Дополнительные сведения см. в разделе о настройке входа пользователей AD FS.

Упрощенный аудит для облегчения административного управления

В предыдущих версиях AD FS один запрос может создавать множество событий аудита. Соответствующая информация о действиях входа или выдачи маркеров часто отсутствует или распространяется по нескольким событиям аудита, что затрудняет диагностику проблем. В результате события аудита были отключены по умолчанию. Тем не менее, в AD FS 2016 процесс аудита более упрощен и удобнее найти соответствующую информацию. Дополнительные сведения см. в статье об усовершенствованиях аудита AD FS в Windows Server 2016.

Улучшение взаимодействия с SAML 2.0 для участия в конфедерациях

AD FS 2016 содержит больше поддержки протокола SAML, включая поддержку импорта доверия на основе метаданных, содержащих несколько сущностей. Это изменение позволяет настроить AD FS для участия в конфедерациях, таких как Федерация InCommon и другие реализации, соответствующие стандарту eGov 2.0.

Дополнительные сведения см. в разделе "Улучшенная совместимость с SAML 2.0".

Упрощенное управление паролями для федеративных пользователей Microsoft 365

Вы можете настроить AD FS для отправки утверждений срока действия пароля любому проверяющей стороне доверия или приложениям, которые он защищает. Способ отображения этих утверждений зависит от приложений. Например, если проверяющая сторона — Office 365, в Exchange и Outlook реализованы обновления для уведомления федеративных пользователей о скором истечении срока действия пароля.

Дополнительные сведения см. в разделе "Настройка AD FS" для отправки утверждений срока действия пароля.

Переход с AD FS в Windows Server 2012 R2 на AD FS в Windows Server 2016 стал проще

Ранее миграция на новую версию AD FS требовала экспорта параметров конфигурации из фермы Windows Server в новую параллельную ферму серверов. AD FS в Windows Server 2016 упрощает процесс, удаляя требование к параллельной ферме серверов. При добавлении сервера Windows Server 2016 в ферму серверов Windows Server 2012 R2 новый сервер работает так же, как сервер Windows Server 2012 R2. Когда вы будете готовы к обновлению и удалили старые серверы, можно изменить операционный уровень на Windows Server 2016. Дополнительные сведения см. в разделе "Обновление до AD FS" в Windows Server 2016.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по