Страница сущности Email в Microsoft Defender для Office 365

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

У организаций Microsoft 365, Microsoft Defender для Office 365 включенных в подписку или приобретенных в качестве надстройки, есть страница сущностей Email. Страница сущности Email на портале Microsoft Defender содержит подробные сведения о сообщении электронной почты и любых связанных сущностях.

В этой статье описываются сведения и действия на странице сущности Email.

Разрешения и лицензирование для страницы сущностей Email

Чтобы использовать страницу сущности Email, необходимо назначить разрешения. Разрешения и лицензирование совпадают с Обозреватель угроз (Обозреватель) и обнаружением в режиме реального времени. Дополнительные сведения см. в разделе Разрешения и лицензирование для Обозреватель угроз и обнаружения в режиме реального времени.

Где найти страницу сущности Email

Нет прямых ссылок на страницу сущности Email на верхних уровнях портала Defender. Вместо этого ![]() действие Открыть сущность электронной почты доступно в верхней части всплывающего окна сведений об электронной почте во многих функциях Defender для Office 365. Это всплывающее окно сведений об электронной почте называется панелью сводки Email и содержит сводное подмножество сведений на странице сущности Email. Панель сводки по электронной почте идентична по Defender для Office 365 функциям. Дополнительные сведения см. в разделе Сводная панель Email далее в этой статье.

действие Открыть сущность электронной почты доступно в верхней части всплывающего окна сведений об электронной почте во многих функциях Defender для Office 365. Это всплывающее окно сведений об электронной почте называется панелью сводки Email и содержит сводное подмножество сведений на странице сущности Email. Панель сводки по электронной почте идентична по Defender для Office 365 функциям. Дополнительные сведения см. в разделе Сводная панель Email далее в этой статье.

Панель сводки Email с действием ![]() Открыть сущность электронной почты доступна в следующих расположениях:

Открыть сущность электронной почты доступна в следующих расположениях:

На странице Расширенный поиск по адресу https://security.microsoft.com/v2/advanced-hunting: На вкладке Результаты запроса, связанного с электронной почтой, щелкните значение NetworkMessageId записи в таблице.

*На странице Оповещения по адресу https://security.microsoft.com/alerts: Для оповещений с исходным значением обнаружения MDO или значением Названия продуктовMicrosoft Defender для Office 365 выберите запись, щелкнув значение Имя оповещения. На открывающейся странице сведений об оповещении выберите сообщение в разделе Список сообщений .

Из отчета о состоянии защиты от угроз по адресу https://security.microsoft.com/reports/TPSEmailPhishReportATP:

- Выберите Просмотреть данные по Email > Фишинг и любой из доступных вариантов разбивки диаграммы. В таблице сведений под диаграммой выберите запись, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом.

- Выберите Просмотр данных по Email > вредоносных программ и любой из доступных вариантов разбивки диаграммы. В таблице сведений под диаграммой выберите запись, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом.

- Выберите Просмотр данных по Email > Спам и любой из доступных вариантов разбивки диаграммы. В таблице сведений под диаграммой выберите запись, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом.

На странице Обозреватель по адресу https://security.microsoft.com/threatexplorerv3 (Обозреватель угроз) или со страницы обнаружения в режиме реального времени по адресу https://security.microsoft.com/realtimereportsv3. Используйте один из следующих способов:

- В Обозреватель угрозы убедитесь, что выбрано > представление Все сообщения электронной почты, убедитесь, что выбрана вкладка Email (представление) в области > сведений, щелкните значение Тема в записи.

- В разделе Обнаружение угроз Обозреватель или обнаружение в режиме реального времени выберите представление >Вредоносные программы убедитесь, что вкладка Email (представление) в области сведений выбрана>, щелкните значение Тема в записи.

- В разделе Обнаружение угроз Обозреватель или обнаружение в режиме реального времени выберите представление >Фишинг, убедитесь, что вкладка Email (представление) в области сведений выбрана>, щелкните значение Тема в записи.

На странице Инциденты по адресу https://security.microsoft.com/incidents: Для инцидентов со значением Названия продуктовMicrosoft Defender для Office 365 выберите инцидент, щелкнув значение Имя инцидента. На открывающейся странице сведений об инциденте выберите вкладку Доказательства и ответы (представление). На вкладке Все доказательства и значение типа сущностиEmail или на вкладке Электронная почта выберите запись, щелкнув в любом месте строки, кроме поля проверка.

На странице Карантин по адресуhttps://security.microsoft.com/quarantine: убедитесь, что выбрана > вкладка Email выберите запись, щелкнув в любом месте строки, кроме проверка.

На странице Отправки по адресу https://security.microsoft.com/reportsubmission:

- Перейдите на вкладку >Электронная почта, выберите запись, щелкнув в любом месте строки, кроме поля проверка.

- На вкладке >Пользователь сообщил, выберите запись, щелкнув в любом месте строки, кроме поля проверка.

Что находится на странице сущности Email

Область сведений в левой части страницы содержит сворачиваемые разделы с подробными сведениями о сообщении. Эти разделы остаются постоянными, пока вы находитесь на странице. Доступные разделы:

Раздел "Теги ". Отображает все теги пользователей (включая учетную запись с приоритетом), назначенные отправителям или получателям. Дополнительные сведения о тегах пользователей см. в разделе Теги пользователей в Microsoft Defender для Office 365.

Раздел сведений об обнаружении:

Исходные угрозы

Исходное расположение доставки:

- папка "Удаленные"

- Упал

- Не удалось выполнить доставку

- ����� "��������"

- Папка нежелательной почты

- Внешняя

- Карантин

- Unknown

Последние угрозы

Расположение последней доставки: расположение сообщения после системных действий в сообщении (например, ZAP) или действий администратора в сообщении (например, Перемещение к удаленным элементам). Действия пользователя с сообщением (например, удаление или архивация сообщения) не отображаются, поэтому это значение не гарантирует текущее расположение сообщения.

Совет

Существуют сценарии, в которых исходное расположение/ доставкиПоследнее расположение доставки и (или) действие доставки имеют значение Неизвестно. Например:

- Сообщение было доставлено (действие доставкидоставлено), но правило папки "Входящие" переместило сообщение в папку по умолчанию, кроме папки "Входящие" или "Нежелательная Email" (например, в папку "Черновик" или "Архив").

- ZAP пытался переместить сообщение после доставки, но сообщение не было найдено (например, пользователь переместил или удалил сообщение).

Технология обнаружения:

- Расширенный фильтр: фишинговые сигналы на основе машинного обучения.

- Кампания: сообщения, определенные как часть кампании.

- Детонация файла. Безопасные вложения обнаружили вредоносное вложение во время анализа детонации.

- Репутация детонации файлов. Вложения файлов, ранее обнаруженные детонациями безопасных вложений в других организациях Microsoft 365.

- Репутация файла. Сообщение содержит файл, который ранее был идентифицирован как вредоносный в других организациях Microsoft 365.

- Сопоставление отпечатков пальцев. Сообщение очень похоже на предыдущее обнаруженное вредоносное сообщение.

- Общий фильтр: фишинговые сигналы на основе правил аналитика.

- Бренд олицетворения: олицетворение отправителя известных брендов.

- Домен олицетворения: олицетворение доменов отправителей, которыми вы владеете или которые указаны для защиты в политиках защиты от фишинга.

- Пользователь олицетворения: олицетворение защищенных отправителей, указанных в политиках защиты от фишинга или полученных с помощью аналитики почтовых ящиков.

- Олицетворение аналитики почтовых ящиков. Обнаружение олицетворения из аналитики почтовых ящиков в политиках защиты от фишинга.

- Обнаружение смешанного анализа: несколько фильтров способствовали вердикту сообщения.

- Spoof DMARC: сообщение не удалось выполнить проверку подлинности DMARC.

- Подделывание внешнего домена. Подделывание адреса электронной почты отправителя с использованием домена, который является внешним для вашей организации.

- Подделывание внутри организации. Подделывание адреса электронной почты отправителя с использованием домена, который является внутренним для вашей организации.

- Детонация URL-адреса. Безопасные ссылки обнаружили вредоносный URL-адрес в сообщении во время анализа детонации.

- Репутация детонации URL-адресов: URL-адреса, ранее обнаруженные детонациями безопасных ссылок в других организациях Microsoft 365.

- Репутация вредоносных URL-адресов. Сообщение содержит URL-адрес, который ранее был идентифицирован как вредоносный в других организациях Microsoft 365.

Действие доставки:

- Доставлено

- Нежелательное

- Заблокировано

Основное переопределение: источник

- Значения для первичного переопределения:

- Разрешено политикой организации

- Разрешено политикой пользователя

- Заблокировано политикой организации

- Заблокировано политикой пользователя

- Нет

- Значения для источника первичного переопределения:

- Сторонний фильтр

- Администратор инициированные поездки по времени (ZAP)

- Блок политики защиты от вредоносных программ по типу файла

- Параметры политики защиты от нежелательнойam

- Политика подключения

- Правило транспорта Exchange

- Монопольный режим (переопределение пользователя)

- Фильтрация пропущена из-за локальной организации

- Фильтр ip-регионов из политики

- Языковой фильтр из политики

- Моделирование фишинга

- Выпуск карантина

- Почтовый ящик SecOps

- Список адресов отправителей (Администратор переопределение)

- Список адресов отправителей (переопределение пользователей)

- Список доменов отправителей (Администратор переопределение)

- Список доменов отправителей (переопределение пользователей)

- Блок файлов списка разрешенных и заблокированных клиентов

- Блок адреса отправителя списка разрешенных и заблокированных клиентов

- Подделаный блок списка разрешений и блокировок клиента

- Блок URL-адресов списка разрешенных и заблокированных клиентов

- Список доверенных контактов (переопределение пользователей)

- Доверенный домен (переопределение пользователя)

- Доверенный получатель (переопределение пользователя)

- Только доверенные отправители (переопределение пользователей)

- Значения для первичного переопределения:

Email раздел сведений:

-

Направленность:

- Прибывающий

- Intra-irg

- Исходящий

- Получатель (до)*

- Отправитель*

- Время получения

- Идентификатор *сообщения в Интернете. Доступен в поле Заголовок message-ID в заголовке сообщения. Пример значения:

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>(обратите внимание на угловые скобки). - Идентификатор *сетевого сообщения. Значение GUID, доступное в поле заголовка X-MS-Exchange-Organization-Network-Message-Id в заголовке сообщения.

- Идентификатор кластера

- Language

*Для

копирования значения доступно действие Копировать в буфер обмена.

копирования значения доступно действие Копировать в буфер обмена.-

Направленность:

Вкладки (представления) в верхней части страницы позволяют эффективно исследовать электронную почту. Эти представления описаны в следующих подразделах.

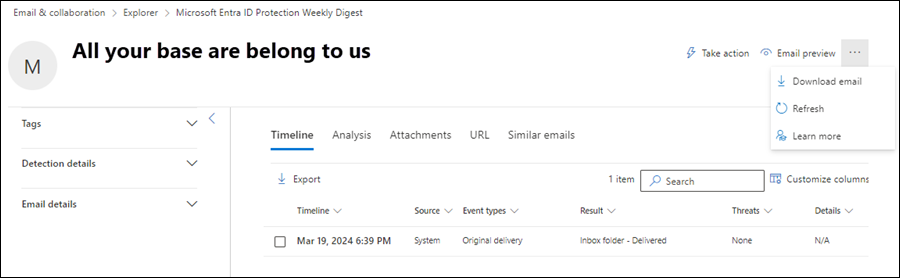

Timeline view

В представлении Временная шкала отображаются события доставки и после доставки, произошедшие с сообщением.

В представлении доступны следующие сведения о событии сообщения. Выберите заголовок столбца для сортировки по столбцу. Чтобы добавить или удалить столбцы, выберите ![]() Настроить столбцы. По умолчанию выбираются все доступные столбцы.

Настроить столбцы. По умолчанию выбираются все доступные столбцы.

- Временная шкала (дата и время события)

- Источник: например: System, **Администратор или User.

- Типы событий

- Результат

- Threats

- Сведения

Если с сообщением после доставки ничего не произошло, скорее всего, в представлении временной шкалы будет только одна строка со значением Типы событийИсходная доставка. Например:

- Значением Result является папка "Входящие" - Доставлено.

- Значением Result является папка нежелательной почты — доставлено в нежелательную папку.

- Значение Результата — Карантин — Заблокировано.

Последующие действия пользователей, администраторов или Microsoft 365 добавляют в представление дополнительные строки. Например:

- Значение Типы событий — ZAP , а значение Result — Сообщение, перемещенное в карантин по ZAP.

- Значение Типы событий — Выпуск карантина , а значение Результата — Сообщение успешно освобождено из карантина.

![]() Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Экспорт используется ![]() для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

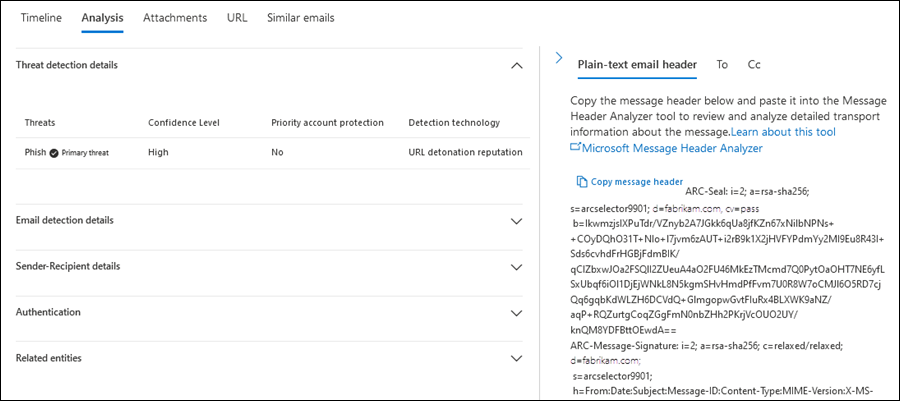

Представление анализа

Представление Анализ содержит сведения, которые помогают глубоко проанализировать сообщение. В этом представлении доступны следующие сведения:

Раздел сведений об обнаружении угроз. Сведения об угрозах, обнаруженных в сообщении:

-

Угрозы. Основная угроза обозначается основной

угрозой.

угрозой. - Уровень достоверности. Значения: Высокий, Средний или Низкий.

- Защита учетных записей с приоритетом. Значения: "Да" или "Нет". Дополнительные сведения см. в статье Настройка и проверка защиты учетных записей с приоритетом в Microsoft Defender для Office 365.

-

Угрозы. Основная угроза обозначается основной

Email сведения об обнаружении. Сведения о функциях защиты или переопределениях, которые повлияли на сообщение:

Все переопределения: все параметры организации или пользователя, которые имели возможность изменить предполагаемое расположение доставки сообщения. Например, если сообщение совпадает с правилом потока обработки почты и записью блока в списке разрешенных и заблокированных клиентов, здесь перечислены оба параметра. Значение свойства Primary Override : Source определяет параметр, который фактически повлиял на доставку сообщения.

Основное переопределение: источник. Отображает параметр организации или пользователя, изменив предполагаемое расположение доставки сообщения (разрешено, а не заблокировано, или заблокировано вместо разрешенного). Например:

- Сообщение было заблокировано правилом потока обработки почты.

- Сообщение было разрешено из-за записи в списке надежных отправителей пользователя.

Правила транспорта Exchange (правила потока обработки почты). Если на сообщение повлияли правила потока обработки почты, отображаются имена правил и guid vales. Действия, выполняемые с сообщениями правилами потока обработки почты, происходят до спама и фишинга.

Для

копирования GUID правила доступно действие Копировать в буфер обмена. Дополнительные сведения о правилах для потока обработки почты см. в статье Mail flow rules (transport rules) in Exchange Online.

копирования GUID правила доступно действие Копировать в буфер обмена. Дополнительные сведения о правилах для потока обработки почты см. в статье Mail flow rules (transport rules) in Exchange Online.Ссылка Перейти в Центр администрирования Exchange открывает страницу Правила в новом Центре администрирования Exchange по адресу https://admin.exchange.microsoft.com/#/transportrules.

Соединитель. Если сообщение было доставлено через входящий соединитель, отображается имя соединителя. Дополнительные сведения о соединителях см. в разделе Настройка потока обработки почты с помощью соединителей в Exchange Online.

Уровень массовой жалобы (BCL): более высокое значение BCL указывает, что сообщение с большей вероятностью будет спамом. Дополнительные сведения см. в разделе Уровень массовой жалобы (BCL) в EOP.

Политика. Если здесь указан тип политики (например, Спам), выберите Настроить

, чтобы открыть страницу связанной политики (например, на странице Политики защиты от нежелательной почты по адресу https://security.microsoft.com/antispam).

, чтобы открыть страницу связанной политики (например, на странице Политики защиты от нежелательной почты по адресу https://security.microsoft.com/antispam).Действие политики

Идентификатор оповещения. Выберите значение Идентификатор оповещения, чтобы открыть страницу сведений об оповещении (как если бы вы нашли и выбрали оповещение на странице Оповещения по адресу https://security.microsoft.com/alerts). Действие

Копировать в буфер обмена также доступно для копирования значения идентификатора оповещения.

Копировать в буфер обмена также доступно для копирования значения идентификатора оповещения.Тип политики

Тип клиента: отображает тип клиента, отправляющего сообщение (например, REST).

размер Email

Правила защиты от потери данных

Раздел Сведения об отправителе и получателе. Сведения об отправителе сообщения и некоторые сведения о получателе:

- Отображаемое имя отправителя

- Адрес отправителя*

- IP-адрес отправителя

- Доменное имя отправителя*

- Дата создания домена. Недавно созданный домен и другие сигналы сообщения могут идентифицировать сообщение как подозрительное.

- Владелец домена

- Отправитель MAIL с адреса*

- Имя домена SENDER MAIL FROM*

- Return-Path

- Домен return-Path

- Location

- Домен получателя*

- Кому: отображает первые 5000 символов любых адресов электронной почты в поле Кому сообщения.

- Копия: первые 5000 символов любых адресов электронной почты в поле Копия сообщения.

- Список рассылки. Показывает группу рассылки (список рассылки), если получатель получил сообщение электронной почты в качестве участника списка. Для вложенных групп рассылки отображается группа рассылки верхнего уровня.

- Пересылка. Указывает, было ли сообщение автоматически пересылаться на внешний адрес электронной почты. Отображаются пользователь переадресации и тип переадресации (правила потока обработки почты, правила папки "Входящие" или перенаправление SMTP).

*Для

копирования значения доступно действие Копировать в буфер обмена.

копирования значения доступно действие Копировать в буфер обмена.Раздел проверки подлинности. Сведения о результатах проверки подлинности по электронной почте:

-

Проверка подлинности сообщений на основе домена (DMARC)

-

Pass: проверка DMARC для переданного сообщения. -

Fail: сбой проверка DMARC для сообщения. -

BestGuessPass: запись DMARC TXT для домена отсутствует, но если бы она существовала, проверка DMARC для сообщения была бы передана. - Нет. Указывает, что для отправляющего домена в DNS не существует записи DMARC TXT.

-

-

DomainKeys identified mail (DKIM): следующие значения:

-

Pass: проверка DKIM для переданного сообщения. -

Fail (reason): сбой проверка DKIM для сообщения. Например, сообщение не было подписано DKIM или подпись DKIM не была проверена. -

None: сообщение не было подписано DKIM. Этот результат может указывать на то, что домен имеет запись DKIM или что запись DKIM не вычисляет результат. Этот результат указывает только на то, что это сообщение не было подписано.

-

-

Платформа политики отправителя (SPF): следующие значения:

-

Pass (IP address): проверка SPF обнаружил, что источник сообщения является допустимым для домена. -

Fail (IP address): проверка SPF обнаружил, что источник сообщения недопустим для домена, а правило принудительного применения в записи SPF —-all(жесткий сбой). -

SoftFail (reason): проверка SPF обнаружил, что источник сообщения недопустим для домена, а правило принудительного применения в записи SPF — (обратимый~allсбой). -

Neutral: проверка SPF обнаружил, что источник сообщения недопустим для домена, а правило принудительного применения в записи SPF —?all(нейтральный). -

None: у домена нет записи SPF или запись SPF не вычисляет результат. -

TempError: В проверка SPF возникла временная ошибка (например, ошибка DNS). В дальнейшем проверка может быть пройдена. -

PermError: в проверка SPF возникла постоянная ошибка. Например, домен имеет неправильно отформатированную запись SPF.

-

- Составная проверка подлинности: SPF, DKIM, DMARC и другие сведения определяют, является ли отправитель сообщения (адрес From) подлинным. Дополнительные сведения см. в разделе Составная проверка подлинности.

-

Проверка подлинности сообщений на основе домена (DMARC)

Раздел Связанных сущностей. Сведения о вложениях и URL-адресах в сообщении:

- Сущность. Если выбрать вложения или URL-адреса, вы перейдете к представлению вложения или URL-адресу страницы сущности Email сообщения.

- Общее число

- Обнаруженные угрозы. Значения: Да или Нет.

Область сведений о сообщении:

-

Вкладка "Заголовок электронной почты в виде обычного текста ": содержит весь заголовок сообщения в виде обычного текста. Выберите

Копировать заголовок сообщения , чтобы скопировать заголовок сообщения. Выберите

Копировать заголовок сообщения , чтобы скопировать заголовок сообщения. Выберите  Анализатор заголовков сообщений Майкрософт , чтобы открыть анализатор заголовков сообщений по адресу https://mha.azurewebsites.net/pages/mha.html. Вставьте скопированный заголовок сообщения на страницу, а затем выберите Анализ заголовков для получения сведений о заголовках и значениях сообщений.

Анализатор заголовков сообщений Майкрософт , чтобы открыть анализатор заголовков сообщений по адресу https://mha.azurewebsites.net/pages/mha.html. Вставьте скопированный заголовок сообщения на страницу, а затем выберите Анализ заголовков для получения сведений о заголовках и значениях сообщений. - Вкладка Кому . Отображает первые 5000 символов любых адресов электронной почты в поле Кому сообщения.

- Вкладка Копия: первые 5000 символов любых адресов электронной почты в поле Копия сообщения.

-

Вкладка "Заголовок электронной почты в виде обычного текста ": содержит весь заголовок сообщения в виде обычного текста. Выберите

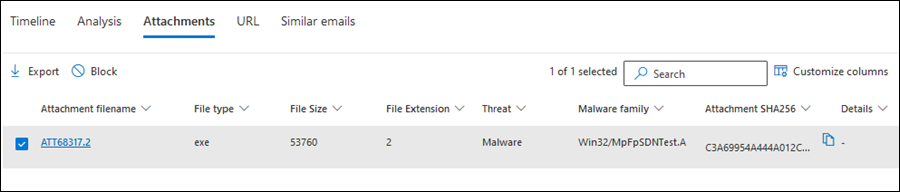

Представление "Вложения"

В представлении Вложения отображаются сведения обо всех вложенных файлах в сообщении и результаты сканирования этих вложений.

В этом представлении доступны следующие сведения о вложении. Выберите заголовок столбца для сортировки по столбцу. Чтобы добавить или удалить столбцы, выберите ![]() Настроить столбцы. По умолчанию выбираются все доступные столбцы.

Настроить столбцы. По умолчанию выбираются все доступные столбцы.

- Имя файла вложения: если щелкнуть значение имени файла.

- Тип файла

- Размер файла

- Расширение файла

- Угроза

- Семейство вредоносных программ

-

Вложение SHA256.

Для копирования значения SHA256 доступно действие Копировать в буфер обмена.

Для копирования значения SHA256 доступно действие Копировать в буфер обмена. - Сведения

![]() Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Экспорт используется ![]() для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

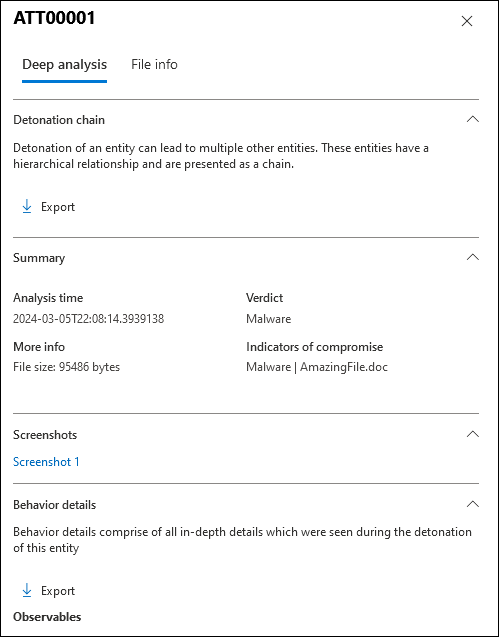

Сведения о вложениях

Если выбрать запись в представлении Вложения , щелкнув значение имя файла вложения , откроется всплывающее окно сведений, содержащее следующие сведения:

Вкладка "Глубокий анализ". Сведения доступны на этой вкладке, если безопасные вложения сканировали (взорвали) вложение. Эти сообщения можно определить в Обозреватель угрозы с помощью технологии обнаружения фильтра запросов с детонацией файла.

Раздел цепочки детонации. Детонация безопасных вложений одного файла может привести к нескольким детонациям. Цепочка детонации отслеживает путь к детонациям, включая исходный вредоносный файл, который вызвал вердикт, и все другие файлы, затронутые детонацией. Эти вложенные файлы могут не присутствовать непосредственно в сообщении электронной почты. Но, в том числе анализ, важно определить, почему файл был признан вредоносным.

Если нет сведений о цепочке детонации, отображается значение Без детонации дерева . В противном случае можно выбрать

Экспорт , чтобы скачать сведения о цепочке детонации в CSV-файл. Имя файла по умолчанию — Detonation chain.csv , а расположение по умолчанию — папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, цепочка детонации(1).csv). CSV-файл содержит следующие сведения:

Экспорт , чтобы скачать сведения о цепочке детонации в CSV-файл. Имя файла по умолчанию — Detonation chain.csv , а расположение по умолчанию — папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, цепочка детонации(1).csv). CSV-файл содержит следующие сведения:- Вверху: файл верхнего уровня.

- Level1: файл следующего уровня.

- Level2: файл следующего уровня.

- и так далее.

В цепочке детонации и CSV-файле может отображаться только элемент верхнего уровня, если ни одна из связанных с ней сущностей не оказалась проблемной или не была взорвачена.

Раздел сводки . Если сводные сведения о детонации не доступны, отображается значение No detonation summary (Сводка по детонации не отображается). В противном случае доступны следующие сводные сведения о детонации:

- Время анализа

- Вердикт: Вердикт по самому вложению.

- Дополнительные сведения: Размер файла в байтах.

- Индикаторы компрометации

Раздел "Снимки экрана": отображение всех снимков экрана, которые были сняты во время детонации. Снимки экрана для файлов контейнеров, таких как ZIP или RAR, которые содержат другие файлы, не создаются.

Если снимки экрана детонации недоступны, отображается значение Нет отображаемых снимков экрана . В противном случае щелкните ссылку, чтобы просмотреть снимок экрана.

Раздел сведений о поведении. Показывает точные события, произошедшие во время детонации, а также проблемные или неопасные наблюдения, содержащие URL-адреса, IP-адреса, домены и файлы, обнаруженные во время детонации. Может не быть никаких сведений о поведении для файлов контейнеров, таких как ZIP или RAR, которые содержат другие файлы.

Если сведения о поведении отсутствуют, отображается значение Без детонации . В противном случае можно выбрать

Экспорт , чтобы скачать сведения о поведении в CSV-файл. Имя файла по умолчанию — Behavior details.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, сведения о поведении(1).csv). CSV-файл содержит следующие сведения:

Экспорт , чтобы скачать сведения о поведении в CSV-файл. Имя файла по умолчанию — Behavior details.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, сведения о поведении(1).csv). CSV-файл содержит следующие сведения:- Time

- Поведение

- Свойство Behavior

- Процесс (PID)

- Операция

- Target (Целевое значение)

- Сведения

- Результат

Вкладка Сведения о файле: раздел Сведения о файле содержит следующие сведения:

- Имя файла

- SHA256

- Размер файла (в байтах)

Завершив работу во всплывающем меню сведений о файле, нажмите кнопку![]() Закрыть.

Закрыть.

Блокировка вложений из представления "Вложения"

Если выбрать запись в представлении Вложения, выбрав поле проверка рядом с именем файла, ![]() будет доступно действие Блокировать. Это действие добавляет файл в качестве записи блока в список разрешенных и заблокированных клиентов. При выборе параметра Блокировать запускается мастер выполнения действий :

будет доступно действие Блокировать. Это действие добавляет файл в качестве записи блока в список разрешенных и заблокированных клиентов. При выборе параметра Блокировать запускается мастер выполнения действий :

На странице Выбор действий настройте один из следующих параметров в разделе Файл блокировки :

-

Срок действия не истекает : это значение

по умолчанию.

по умолчанию. -

Никогда не истекает . Установите переключатель в положение "Выкл

.", а затем выберите дату в поле Удалить .

.", а затем выберите дату в поле Удалить .

Завершив работу на странице Выбор действий , нажмите кнопку Далее.

-

Срок действия не истекает : это значение

На странице Выбор целевых сущностей убедитесь, что выбран файл, который нужно заблокировать, и нажмите кнопку Далее.

На странице Проверка и отправка настройте следующие параметры:

- Имя исправления. Введите уникальное имя для отслеживания состояния в центре уведомлений.

- Описание: введите необязательное описание.

Завершив работу на странице Проверка и отправка , нажмите кнопку Отправить.

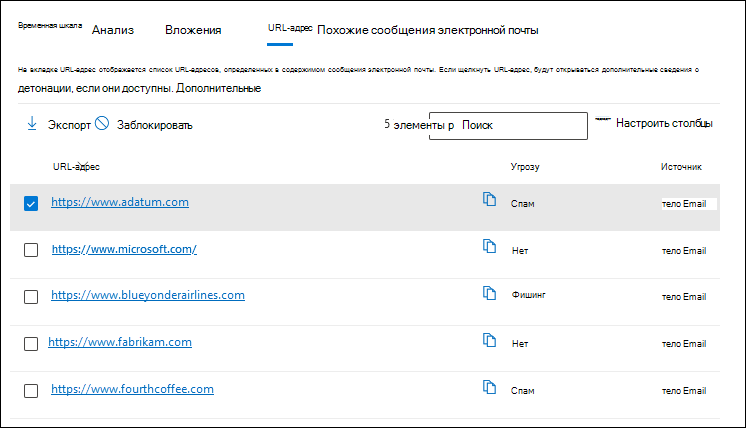

Представление URL-адреса

В представлении URL-адреса отображаются сведения обо всех URL-адресах сообщения и результатах проверки этих URL-адресов.

В этом представлении доступны следующие сведения о вложении. Выберите заголовок столбца для сортировки по столбцу. Чтобы добавить или удалить столбцы, выберите ![]() Настроить столбцы. По умолчанию выбираются все доступные столбцы.

Настроить столбцы. По умолчанию выбираются все доступные столбцы.

- URL-адрес

- Угроза

- Source

- Сведения

![]() Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Экспорт используется ![]() для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

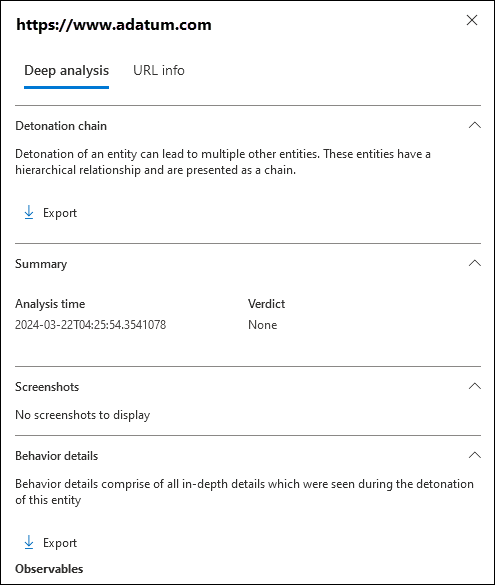

Сведения о URL-адресе

Если выбрать запись в представлении URL-адреса , щелкнув значение URL-адреса , откроется всплывающее окно сведений, содержащее следующие сведения:

Вкладка "Глубокий анализ". Сведения доступны на этой вкладке, если безопасные ссылки сканировали (взорвали) URL-адрес. Эти сообщения можно определить в Обозреватель угрозы с помощью технологии обнаружения фильтра запросов с детонацией ЗНАЧЕНИЯ URL-адреса.

Раздел цепочки детонации. Детонация безопасных ссылок одного URL-адреса может привести к нескольким детонациям. Цепочка детонации отслеживает путь детонации, включая исходный вредоносный URL-адрес, вызвавшего вердикт, и все другие URL-адреса, затронутые детонацией. Эти URL-адреса могут не присутствовать непосредственно в сообщении электронной почты. Но, в том числе анализ, важно определить, почему URL-адрес был признан вредоносным.

Если нет сведений о цепочке детонации, отображается значение Без детонации дерева . В противном случае можно выбрать

Экспорт , чтобы скачать сведения о цепочке детонации в CSV-файл. Имя файла по умолчанию — Detonation chain.csv , а расположение по умолчанию — папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, цепочка детонации(1).csv). CSV-файл содержит следующие сведения:

Экспорт , чтобы скачать сведения о цепочке детонации в CSV-файл. Имя файла по умолчанию — Detonation chain.csv , а расположение по умолчанию — папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, цепочка детонации(1).csv). CSV-файл содержит следующие сведения:- Вверху: файл верхнего уровня.

- Level1: файл следующего уровня.

- Level2: файл следующего уровня.

- и так далее.

В цепочке детонации и CSV-файле может отображаться только элемент верхнего уровня, если ни одна из связанных с ней сущностей не оказалась проблемной или не была взорвачена.

Раздел сводки . Если сводные сведения о детонации не доступны, отображается значение No detonation summary (Сводка по детонации не отображается). В противном случае доступны следующие сводные сведения о детонации:

- Время анализа

- Вердикт: вердикт по самому URL-адресу.

Раздел "Снимки экрана": отображение всех снимков экрана, которые были сняты во время детонации. Снимки экрана не записываются, если URL-адрес открывается по ссылке, которая напрямую загружает файл. Однако скачанный файл отображается в цепочке детонации.

Если снимки экрана детонации недоступны, отображается значение Нет отображаемых снимков экрана . В противном случае щелкните ссылку, чтобы просмотреть снимок экрана.

Раздел сведений о поведении. Показывает точные события, произошедшие во время детонации, а также проблемные или неопасные наблюдения, содержащие URL-адреса, IP-адреса, домены и файлы, обнаруженные во время детонации.

Если сведения о поведении отсутствуют, отображается значение Без детонации . В противном случае можно выбрать

Экспорт , чтобы скачать сведения о поведении в CSV-файл. Имя файла по умолчанию — Behavior details.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, сведения о поведении(1).csv). CSV-файл содержит следующие сведения:

Экспорт , чтобы скачать сведения о поведении в CSV-файл. Имя файла по умолчанию — Behavior details.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, сведения о поведении(1).csv). CSV-файл содержит следующие сведения:- Time

- Поведение

- Свойство Behavior

- Процесс (PID)

- Операция

- Target (Целевое значение)

- Сведения

- Результат

Вкладка СВЕДЕНИЯ о URL-адресе. Раздел сведения о URL-адресе содержит следующие сведения:

- URL-адрес

- Угроза

Завершив работу во всплывающем меню сведений о файле, нажмите кнопку![]() Закрыть.

Закрыть.

Блокировка URL-адресов в представлении URL-адресов

Если выбрать запись в представлении URL-адреса, выбрав поле проверка рядом с именем файла, ![]() будет доступно действие Блокировать. Это действие добавляет URL-адрес в качестве блок-записи в список разрешенных и заблокированных клиентов. При выборе параметра Блокировать запускается мастер выполнения действий :

будет доступно действие Блокировать. Это действие добавляет URL-адрес в качестве блок-записи в список разрешенных и заблокированных клиентов. При выборе параметра Блокировать запускается мастер выполнения действий :

На странице Выбор действий настройте один из следующих параметров в разделе URL-адрес блокировки :

-

Срок действия не истекает : это значение

по умолчанию.

по умолчанию. -

Никогда не истекает . Установите переключатель в положение "Выкл

.", а затем выберите дату в поле Удалить .

.", а затем выберите дату в поле Удалить .

Завершив работу на странице Выбор действий , нажмите кнопку Далее.

-

Срок действия не истекает : это значение

На странице Выбор целевых сущностей убедитесь, что выбран URL-адрес, который нужно заблокировать, и нажмите кнопку Далее.

На странице Проверка и отправка настройте следующие параметры:

- Имя исправления. Введите уникальное имя для отслеживания состояния в центре уведомлений.

- Описание: введите необязательное описание.

Завершив работу на странице Проверка и отправка , нажмите кнопку Отправить.

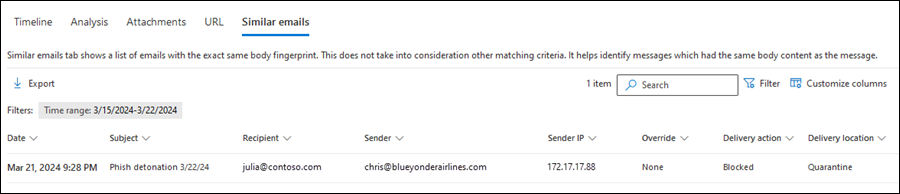

Представление похожих сообщений электронной почты

В представлении Аналогичные сообщения электронной почты отображаются другие сообщения электронной почты с тем же отпечатком текста сообщения, что и это сообщение. Критерии соответствия в других сообщениях не применяются к этому представлению (например, отпечатки файловых вложений).

В этом представлении доступны следующие сведения о вложении. Выберите заголовок столбца для сортировки по столбцу. Чтобы добавить или удалить столбцы, выберите ![]() Настроить столбцы. По умолчанию выбираются все доступные столбцы.

Настроить столбцы. По умолчанию выбираются все доступные столбцы.

- Date

- Тема

- Получатель

- Sender

- IP-адрес отправителя

- Override

- Действие доставки

- Расположение доставки

Используйте ![]() фильтр для фильтрации записей по дате начала и дате окончания.

фильтр для фильтрации записей по дате начала и дате окончания.

![]() Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Используйте поле Поиск, чтобы найти сведения на странице. Введите текст в поле и нажмите клавишу ВВОД.

Экспорт используется ![]() для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

для экспорта данных в представлении в CSV-файл. Имя файла по умолчанию — Microsoft Defender.csv , а расположением по умолчанию является папка Загрузки . Если файл с таким именем уже существует, к имени файла добавляется число (например, — Microsoft Defender(1).csv).

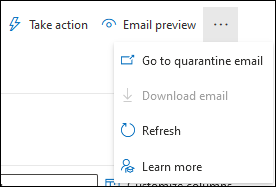

Действия на странице сущности Email

В верхней части страницы сущности Email доступны следующие действия:

-

Принять меры. Дополнительные сведения см. в разделе Охота на угрозы: мастер принятия действий.

Принять меры. Дополнительные сведения см. в разделе Охота на угрозы: мастер принятия действий. -

Email preview¹ 2

Email preview¹ 2 -

Дополнительные варианты:

Дополнительные варианты: Перейдите к электронной почте в карантине: доступно, только если сообщение было помещено в карантин. При выборе этого действия откроется вкладка Email на странице Карантин по адресу https://security.microsoft.com/quarantine, отфильтрованная по уникальному значению идентификатора сообщения. Дополнительные сведения см. в разделе Просмотр электронной почты в карантине.

Перейдите к электронной почте в карантине: доступно, только если сообщение было помещено в карантин. При выборе этого действия откроется вкладка Email на странице Карантин по адресу https://security.microsoft.com/quarantine, отфильтрованная по уникальному значению идентификатора сообщения. Дополнительные сведения см. в разделе Просмотр электронной почты в карантине. Скачать электронную почту¹ ²

Скачать электронную почту¹ ²Совет

Скачать сообщение электронной почты недоступно для сообщений, которые были помещены в карантин. Вместо этого скачайте копию сообщения, защищенную паролем, из карантина.

¹ Для действий предварительного просмотра Email и скачивания электронной почты требуется роль предварительного просмотра. Эту роль можно назначить в следующих расположениях:

-

Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) (если Email & совместной работы>Defender для Office 365 разрешения активны

. Затрагивает только портал Defender, а не PowerShell: операции безопасности/Необработанные данные (электронная почта & совместной работы)/Email & содержимое совместной работы (чтение).

. Затрагивает только портал Defender, а не PowerShell: операции безопасности/Необработанные данные (электронная почта & совместной работы)/Email & содержимое совместной работы (чтение). - Email & разрешения на совместную работу на портале Microsoft Defender: членство в группах ролей "Исследователь данных" или "Диспетчер обнаружения электронных данных". Кроме того, можно создать новую группу ролей с назначенной ролью предварительной версии и добавить пользователей в настраиваемую группу ролей.

2 Вы можете просматривать или скачивать сообщения электронной почты, доступные в почтовых ящиках Microsoft 365. Примеры, когда сообщения больше не доступны в почтовых ящиках:

- Сообщение было удалено до того, как доставка или доставка завершилась ошибкой.

- Сообщение было удалено.

- Сообщение имеет расположение доставки On-prem/External.

- ZAP переместил сообщение в карантин.

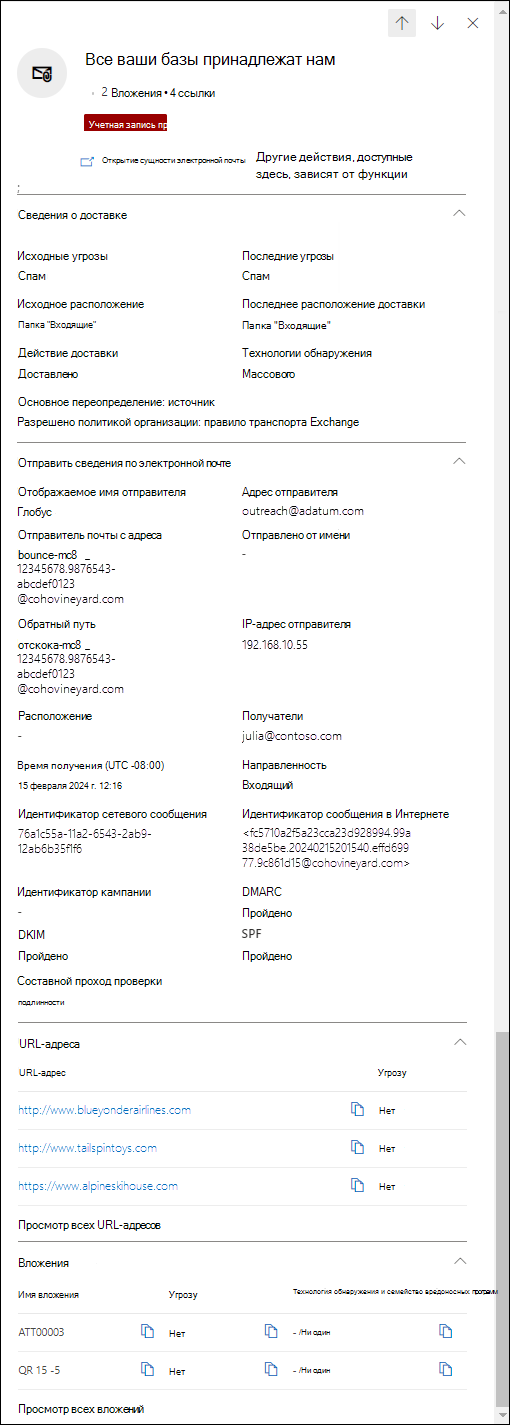

Панель сводки Email

Панель сводки Email — это всплывающий элемент сведений об электронной почте, доступный во многих функциях в Exchange Online Protection (EOP) и Defender для Office 365. Панель сводки Email содержит стандартные сводные сведения о сообщении электронной почты, полученные из полных сведений, доступных на странице сущности Email в Defender для Office 365.

Где найти панель сводки Email описано в разделе Где найти сущность Email ранее в этой статье. В оставшейся части этого раздела описываются сведения, доступные на панели Email сводки по всем функциям.

Совет

Панель сводки Email доступна на странице Центра уведомлений на https://security.microsoft.com/action-center/ вкладках Ожидание или Журнал. Выберите действие со значением Типа сущностиEmail, щелкнув в любом месте строки, кроме поля проверка или значения Идентификатор исследования. Откроется всплывающее окно сведений Email панели сводки, но ![]() сущность Open email недоступна в верхней части всплывающего меню.

сущность Open email недоступна в верхней части всплывающего меню.

В верхней части панели сводки Email доступны следующие сведения о сообщении:

- Заголовок всплывающего элемента — это значение сообщения Subject.

- Количество вложений и ссылок в сообщении (не во всех функциях).

- Все теги пользователей, назначенные получателям сообщения (включая тег учетной записи Priority). Дополнительные сведения см. в разделе Теги пользователей в Microsoft Defender для Office 365

- Действия, доступные в верхней части всплывающего окна, зависят от того, где вы открыли панель сводки Email. Доступные действия описаны в отдельных статьях о функциях.

Совет

Чтобы просмотреть сведения о других сообщениях, не выходя из области Email сводки текущего сообщения, используйте  предыдущий элемент и следующий элемент в верхней части всплывающего окна.

предыдущий элемент и следующий элемент в верхней части всплывающего окна.

На панели сводки Email доступны следующие разделы для всех функций (не имеет значения, где вы открыли панель сводки Email).

Раздел сведений о доставке:

- Исходные угрозы

- Последние угрозы

- Исходное расположение

- Последнее расположение доставки

- Действие доставки

- Технологии обнаружения

- Основное переопределение: источник

Email раздел сведений:

- Отображаемое имя отправителя

- Адрес отправителя

- Адрес электронной почты отправителя с адреса

- Отправлено от имени

- Путь к возврату

- IP-адрес отправителя

- Location

- Получатели

- Время получения

- Направление

- Идентификатор сетевого сообщения

- Идентификатор сообщения в Интернете

- Идентификатор кампании

- DMARC

- DKIM

- SPF

- Многофакторная аутентификация

Раздел URL-адресов. Сведения о любых URL-адресах в сообщении:

- URL-адрес

- Состояние угрозы

Если в сообщении более трех URL-адресов, выберите Просмотреть все URL-адреса , чтобы просмотреть их все.

Раздел вложений. Сведения о любых вложениях файлов в сообщении:

- Имя вложения

- Угроза

- Технология обнаружения и семейство вредоносных программ

Если сообщение содержит более трех вложений, выберите Просмотреть все вложения , чтобы просмотреть все вложения.