Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Совет

Знаете ли вы, что вы можете попробовать функции в Microsoft Defender для Office 365 план 2 бесплатно? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

В организациях Microsoft 365 с планом 2 Microsoft Defender для Office 365 функция кампаний определяет и классифицирует скоординированные фишинговые и вредоносные атаки по электронной почте. Классификация атак по электронной почте корпорацией Майкрософт на дискретные кампании помогает:

- Эффективно исследовать атаки по электронной почте и реагировать на них.

- Лучше понять область атаки по электронной почте, направленной на вашу организацию.

- Показать значение Microsoft Defender для Office 365 лицам, принимающим решения, в предотвращении угроз электронной почты.

Функция кампаний позволяет увидеть общую картину атаки по электронной почте быстрее и полнее, чем любой человек.

Посмотрите это короткое видео о том, как кампании в Microsoft Defender для Office 365 помогут вам понять скоординированные атаки электронной почты, направленные на вашу организацию.

Что такое кампания?

Кампания — это скоординированная атака по электронной почте, направленная против одной или нескольких организаций. Email атаки, которые похищают учетные данные и данные компании, являются крупной и прибыльной отраслью. По мере того как технологии увеличиваются, чтобы остановить атаки, злоумышленники изменяют свои методы, чтобы обеспечить дальнейший успех.

Корпорация Майкрософт применяет огромный объем данных по борьбе с фишингом, спамом и вредоносными программами из всей службы для выявления кампаний. Мы анализируем и классифицируем информацию о атаках в соответствии с несколькими факторами. Например:

- Источник атаки: исходные IP-адреса и домены электронной почты отправителя.

- Свойства сообщения: содержимое, стиль и тон сообщений.

- Получатели сообщений: как связаны получатели. Например, домены получателей, функции задания получателя (администраторы, руководители и т. д.), типы компаний (крупные, малые, общедоступные, частные и т. д.) и отрасли.

- Полезные данные атаки: вредоносные ссылки, вложения или другие полезные данные в сообщениях.

Кампания может быть кратковременной или может охватывать несколько дней, недель или месяцев с активными и неактивными периодами. Кампания может быть запущена против вашей организации, или ваша организация может быть частью более крупной кампании в нескольких компаниях.

Обязательные лицензии и разрешения

- Функция кампаний доступна в организациях с Defender для Office 365 плана 2 (лицензии на надстройки или включены в подписки, такие как Microsoft 365 E5).

- Вам должны быть назначены разрешения на просмотр сведений о кампаниях, как описано в этой статье. Возможны следующие варианты:

Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) (если Email & совместной работы>Defender для Office 365 разрешения активны

. Влияет только на портал Defender, а не PowerShell: операции безопасности/необработанные данные (электронная почта & совместной работы)/Email заголовки сообщений (чтение).

. Влияет только на портал Defender, а не PowerShell: операции безопасности/необработанные данные (электронная почта & совместной работы)/Email заголовки сообщений (чтение).Email & разрешения на совместную работу на портале Microsoft Defender: членство в группе ролей "Управление организацией", "Администратор безопасности" или "Читатель безопасности".

разрешения Microsoft Entra. Членство в ролях глобального администратора*, администратора безопасности или читателя системы безопасности предоставляет пользователям необходимые разрешения и разрешения для других функций Microsoft 365.

Важно!

* Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Использование учетных записей с более низкими разрешениями помогает повысить безопасность организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

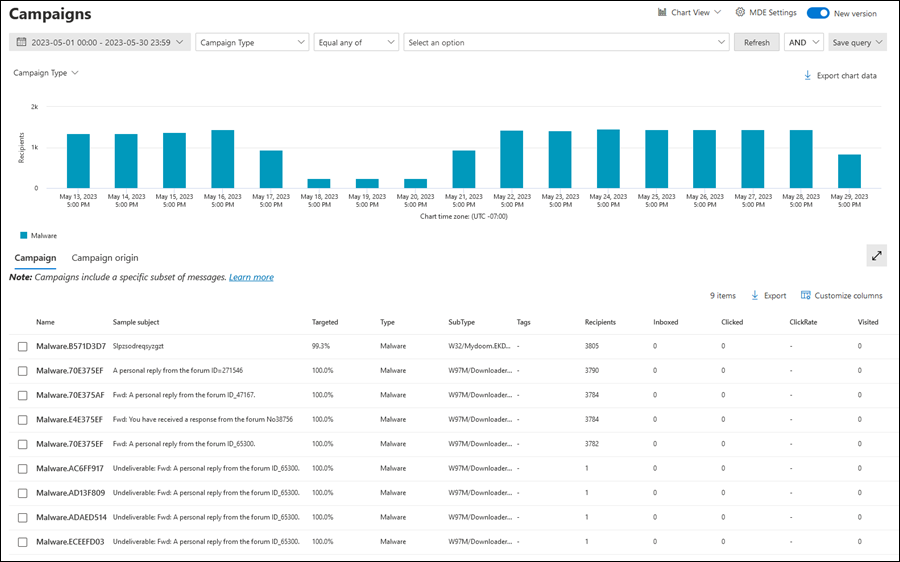

Страница кампаний на портале Microsoft Defender

Чтобы открыть страницу Кампании на портале Microsoft Defender по адресу https://security.microsoft.com, перейдите по адресу Email &кампаниисовместной работы>. Или, чтобы перейти непосредственно на страницу Кампании , используйте https://security.microsoft.com/campaigns.

Страница Кампании состоит из следующих элементов:

- Построитель фильтров или запросов в верхней части страницы.

- Область диаграммы, в которой можно использовать доступные сводки для организации диаграммы различными способами. По умолчанию диаграмма использует сводку типа кампании , даже если она не выбрана.

- Область сведений, для которой по умолчанию задана вкладка "Кампания "

Совет

Если вы не видите данные кампании или очень ограниченные данные, попробуйте изменить диапазон дат или фильтры.

Вы также можете просмотреть те же сведения о кампаниях в Обозреватель угрозы по адресу https://security.microsoft.com/threatexplorerv3:

- Представление кампаний.

- Вкладка "Все сообщения электронной почты " >"Кампания " в области сведений под диаграммой.

- Вкладка ">Просмотр вредоносных программ" "Кампания" в области сведений под диаграммой.

- Вкладка "Фишинговаякампания>" в области сведений под диаграммой.

Если у вас есть подписка на Microsoft Defender для конечной точки, информация о кампаниях связана с Microsoft Defender для конечной точки.

Область диаграммы на странице "Кампании"

На странице Кампании в области диаграммы отображается линейчатая диаграмма, показывающая количество получателей в день. По умолчанию на графике отображаются данные о вредоносных программах и фишинговых программах.

Чтобы отфильтровать сведения, отображаемые на диаграмме и в таблице сведений, измените фильтры.

Измените организацию диаграммы, выбрав Тип кампании, а затем выберите одно из следующих значений в раскрывающемся списке:

- Название кампании

- Подтип кампании

- Домен отправителя

- IP-адрес отправителя

- Действие доставки

- Технология обнаружения

- Полный URL-адрес

- Домен URL-адреса

- Домен и путь URL-адреса

Используйте функцию ![]() Экспорт данных диаграммы для экспорта данных диаграммы в CSV-файл.

Экспорт данных диаграммы для экспорта данных диаграммы в CSV-файл.

Чтобы удалить диаграмму со страницы (что увеличивает размер области сведений), выполните одно из следующих действий:

- Выберите

Представлениесписка в представлении>

Представлениесписка в представлении> диаграммы в верхней части страницы.

диаграммы в верхней части страницы. - Выберите

Показать представление списка между диаграммой и представлениями таблицы сведений.

Показать представление списка между диаграммой и представлениями таблицы сведений.

Область сведений на странице "Кампании"

Чтобы отфильтровать сведения, отображаемые на диаграмме и в таблице сведений, измените фильтры.

На странице Кампании на вкладке Кампания под диаграммой отображаются следующие сведения в таблице сведений:

- Название

- Образец темы: строка темы одного из сообщений кампании. Все сообщения в кампании не обязательно имеют одну и ту же тему.

- Targeted: процент, вычисляемый по: (количество получателей кампании в вашей организации) / (общее число получателей в кампании во всех организациях в службе). Это значение указывает степень, в которой кампания направлена только на вашу организацию (более высокое значение), а также направлена на другие организации в службе (более низкое значение).

- Тип: значение : Фишинг или Вредоносная программа.

-

Подтип: значение содержит дополнительные сведения о кампании. Например:

-

Фишинг: при наличии бренд, который фишингируется этой кампанией. Например,

Microsoft,365,Unknown,OutlookилиDocuSign. Если обнаружение определяется Defender для Office 365 технологией, префикс ATP- добавляется к значению подтипа. -

Вредоносная программа: например,

W32/<MalwareFamilyName>илиVBS/<MalwareFamilyName>.

-

Фишинг: при наличии бренд, который фишингируется этой кампанией. Например,

- Теги. Дополнительные сведения о тегах пользователей см. в разделе Теги пользователей.

- Получатели: количество пользователей, которые подверглись этой кампании.

- Входящие: количество пользователей, получающих сообщения из этой кампании в папку "Входящие" (не доставлено в папку "Нежелательная Email").

- Clicked: количество пользователей, которые выбрали URL-адрес или открыли вложение в фишинговом сообщении.

- Частота щелчков. В фишинговых кампаниях процент, вычисляемый по параметру "Clicked / Inboxed". Это значение является показателем эффективности кампании. Другими словами, смогли ли получатели определить сообщение как фишинговое и, следовательно, избежать URL-адреса полезных данных? Частота щелчков не используется в кампаниях по вредоносным программам.

- Посещено: сколько пользователей фактически прошли на веб-сайт полезных данных. Если есть значения Clicked , но безопасные ссылки блокируют доступ к веб-сайту, это значение равно нулю.

Выберите заголовок столбца для сортировки по столбцу. Чтобы удалить столбцы, выберите ![]() Настроить столбцы. По умолчанию выбираются все доступные столбцы.

Настроить столбцы. По умолчанию выбираются все доступные столбцы.

Экспорт используется ![]() для экспорта данных из таблицы сведений в CSV-файл.

для экспорта данных из таблицы сведений в CSV-файл.

На странице Кампании на вкладке Источник кампании под диаграммой отображаются источники сообщений на карте мира.

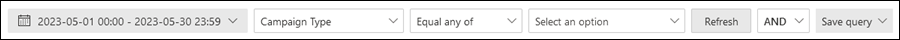

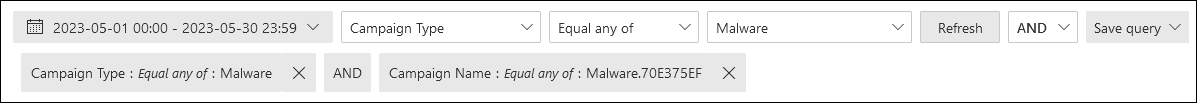

Фильтры на странице "Кампании"

В верхней части страницы Кампании есть несколько параметров фильтра, которые помогут вам найти и изолировать определенные кампании. Выбираемые фильтры влияют на диаграмму и таблицу сведений.

По умолчанию представление фильтруется по вчера и сегодня. Чтобы изменить фильтр дат, выберите диапазон дат, а затем выберите значения даты начала и окончания до 30 дней назад.

Вы также можете отфильтровать результаты по одному или нескольким свойствам сообщения или кампании. Базовый синтаксис:

<Свойство><Равно, любое из | равное значение><свойства или значения.>

- Выберите сообщение или свойство кампании в раскрывающемся списке Тип кампании (тип кампании — выбранное значение по умолчанию).

- Значения свойств, которые необходимо ввести, полностью зависят от свойства . Некоторые свойства позволяют использовать текст свободной формы с несколькими значениями, разделенными запятыми, а некоторые свойства позволяют использовать несколько значений, выбранных из списка.

Доступные свойства и связанные с ними значения описаны в следующей таблице:

| Свойство | Тип |

|---|---|

| Базовый | |

| Тип кампании | Выберите одно или несколько значений¹:

|

| Название кампании | Текст. Разделите несколько значений запятыми. |

| Подтип кампании | Текст. Разделите несколько значений запятыми. |

| Адрес отправителя | Текст. Разделите несколько значений запятыми. |

| Recipients | Текст. Разделите несколько значений запятыми. |

| домен отправителя; | Текст. Разделите несколько значений запятыми. |

| домен получателя; | Текст. Разделите несколько значений запятыми. |

| Subject | Текст. Разделите несколько значений запятыми. |

| Отображаемое имя отправителя | Текст. Разделите несколько значений запятыми. |

| Отправитель почты с адреса | Текст. Разделите несколько значений запятыми. |

| Отправитель почты из домена | Текст. Разделите несколько значений запятыми. |

| Семейство вредоносных программ | Текст. Разделите несколько значений запятыми. |

| Tags | Текст. Разделите несколько значений запятыми. Дополнительные сведения о тегах пользователей см. в разделе Теги пользователей. |

| Действие доставки | Выберите одно или несколько значений¹:

|

| Дополнительное действие | Выберите одно или несколько значений¹:

|

| Направление | Выберите одно или несколько значений¹:

|

| Технология обнаружения | Выберите одно или несколько значений¹:

|

| Исходное расположение доставки | Выберите одно или несколько значений¹:

|

| Последнее расположение доставки | Те же значения, что и исходное расположение доставки |

| Системные переопределения | Выберите одно или несколько значений¹:

|

| Источник переопределения системы | Выберите одно или несколько значений¹:

|

| Дополнительные | |

| Идентификатор сообщения Интернета | Текст. Разделите несколько значений запятыми. Доступно в поле Заголовок Message-ID в заголовке сообщения. Пример значения: <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (обратите внимание на угловые скобки). |

| Идентификатор сетевого сообщения | Текст. Разделите несколько значений запятыми. Значение GUID, доступное в поле заголовка X-MS-Exchange-Organization-Network-Message-Id в заголовке сообщения. |

| IP-адрес отправителя | Текст. Разделите несколько значений запятыми. |

| Вложение SHA256 | Текст. Разделите несколько значений запятыми. Чтобы найти хэш-значение SHA256 файла, выполните следующую команду в PowerShell: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256. |

| Идентификатор кластера | Текст. Разделите несколько значений запятыми. |

| Идентификатор оповещения | Текст. Разделите несколько значений запятыми. |

| Идентификатор политики оповещений | Текст. Разделите несколько значений запятыми. |

| Идентификатор кампании | Текст. Разделите несколько значений запятыми. |

| Сигнал URL-адреса ZAP | Текст. Разделите несколько значений запятыми. |

| Urls | |

| Домен URL-адреса | Текст. Разделите несколько значений запятыми. |

| Домен и путь URL-адреса | Текст. Разделите несколько значений запятыми. |

| URL-адрес | Текст. Разделите несколько значений запятыми. |

| URL-путь | Текст. Разделите несколько значений запятыми. |

| Щелкните вердикт | Выберите одно или несколько значений¹:

|

| Файл | |

| Имя файла вложения | Текст. Разделите несколько значений запятыми. |

¹ Если этот фильтр свойств или этот фильтр свойств не выбран, результат такой же, как и при использовании фильтра свойств со всеми выбранными значениями.

После выбора свойства в раскрывающемся списке Тип кампании выберите Равные или Не равные, а затем введите или выберите значение в поле свойства, запрос фильтра появится под областью фильтра.

Чтобы добавить дополнительные условия, выберите другую пару "свойство-значение", а затем выберите И или ИЛИ. Повторите эти действия необходимое количество раз.

Чтобы удалить существующие пары "свойство-значение", выберите ![]() рядом с записью.

рядом с записью.

Завершив создание запроса фильтра, нажмите кнопку Обновить.

Чтобы сохранить запрос фильтра, выберите Сохранить запросСохранить запрос>![]() Сохранить запрос. Во всплывающем окне Сохранить запрос настройте следующие параметры:

Сохранить запрос. Во всплывающем окне Сохранить запрос настройте следующие параметры:

- Имя запроса: введите уникальное значение.

- Выберите одно из следующих значений:

- Точные даты. Выберите диапазон дат.

- Относительные даты: выберите от одного до 30 дней.

- Отслеживание этого запроса

По завершении во всплывающем окне Сохранить запрос нажмите кнопку Сохранить, а затем нажмите кнопку ОК в диалоговом окне подтверждения.

При возвращении на страницу Кампании можно загрузить сохраненный фильтр, выбрав Сохранить параметры запроса>![]() Сохраненные параметры запроса.

Сохраненные параметры запроса.

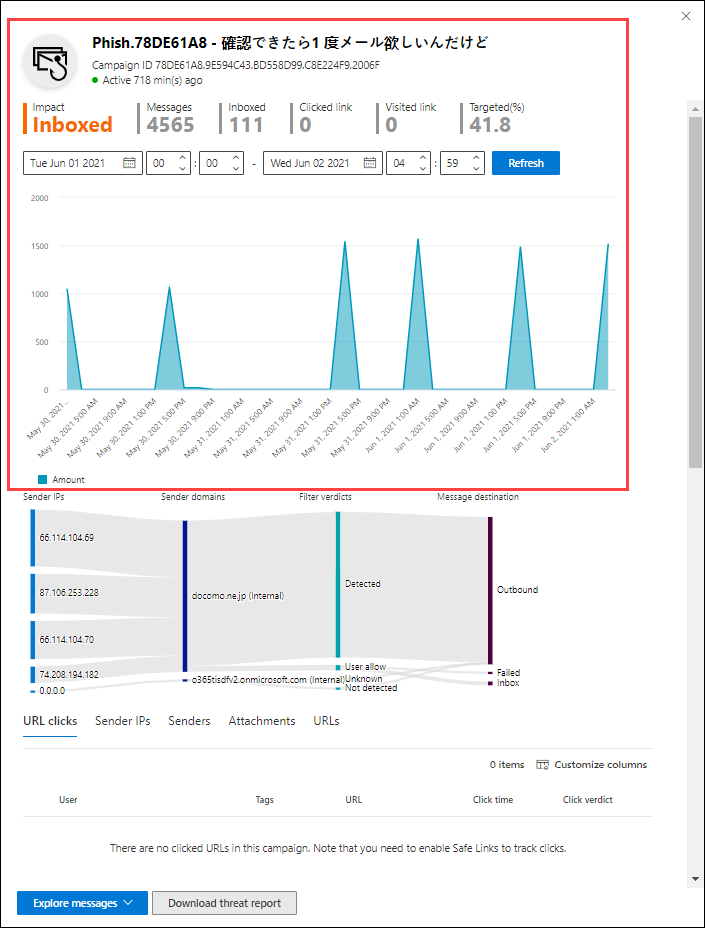

Сведения о кампании

При выборе записи из таблицы сведений, щелкнув в любом месте строки, кроме поля проверка рядом с именем, откроется всплывающее окно со сведениями о кампании.

То, что показано во всплывающем элементе сведений о кампании, описано в следующих подразделах.

Сведения о кампании

В верхней части всплывающего окна сведений о кампании доступны следующие сведения о кампании:

- Идентификатор кампании: уникальный идентификатор кампании.

- Действие: длительность и активность кампании.

- Следующие данные для выбранного фильтра диапазона дат (или выбранного в временная шкала):

- Влияние

- Сообщения: общее число получателей.

- Входящие: количество сообщений, доставленных в папку "Входящие", а не в папку "Нежелательная Email".

- Щелкните ссылку: сколько пользователей выбрали URL-адрес полезных данных в фишинговом сообщении.

- Посещенная ссылка: сколько пользователей посетило URL-адрес.

- Targeted(%): процент, вычисляемый по: (количество получателей кампании в вашей организации) / (общее число получателей в кампании во всех организациях в службе). Это значение вычисляется в течение всего времени существования кампании и не изменяется фильтрами дат.

- Фильтры данных и времени начала и окончания для потока кампании, как описано в следующем разделе.

- Интерактивный временная шкала активности кампании: временная шкала показывает активность на протяжении всего времени существования кампании. Вы можете навести указатель мыши на точки данных на графике, чтобы увидеть количество обнаруженных сообщений.

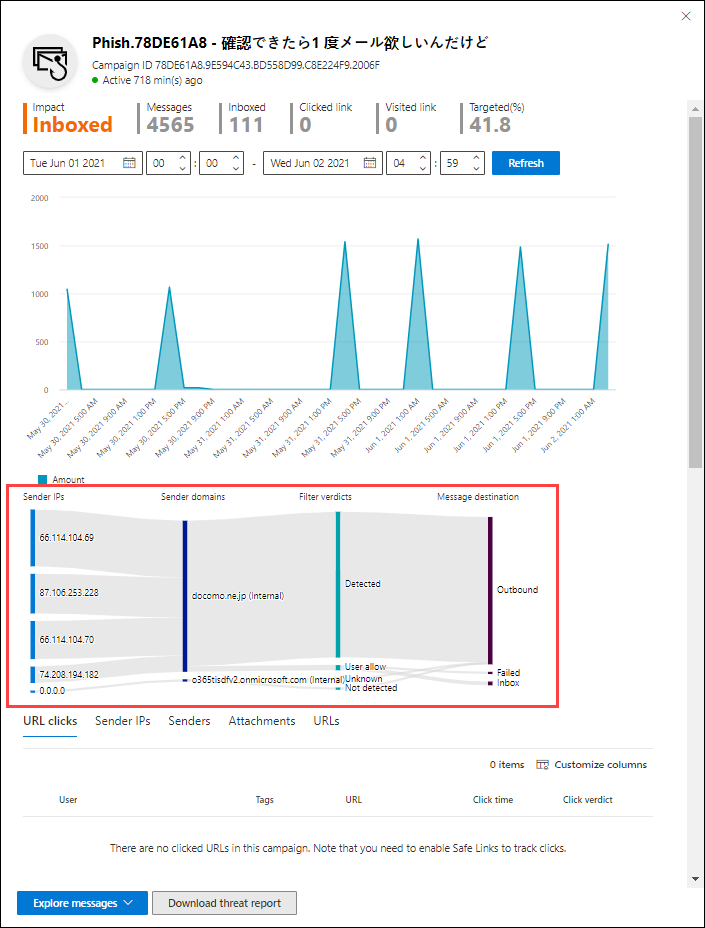

Ход кампании

В середине всплывающего окна сведений о кампании важные сведения о кампании представлены в горизонтальной схеме потока (известной как диаграмма Sankey ). Эти сведения помогут вам понять элементы кампании и потенциальное влияние на вашу организацию.

Совет

Сведения, отображаемые на схеме потока, управляются фильтром диапазона дат в временная шкала, как описано в предыдущем разделе.

Если наведите указатель мыши на горизонтальную полосу на схеме, вы увидите количество связанных сообщений (например, сообщений с определенного исходного IP-адреса, сообщений с исходного IP-адреса с указанным доменом отправителя и т. д.).

Схема содержит следующую информацию.

IP-адреса отправителей

Домены отправителей

Фильтрация вердиктов: значения вердиктов связаны с доступными решениями фильтрации фишинга и спама, как описано в разделе Заголовки сообщений защиты от нежелательной почты. Доступные значения описаны в следующей таблице:

Значение Вердикт фильтра нежелательной почты Описание Разрешено SFV:SKN

<br/SFV:SKIСообщение было помечено как не спам и (или) пропущена фильтрация перед оценкой с помощью фильтрации нежелательной почты. Например, сообщение было помечено как не спам по правилу потока обработки почты (также известному как правило транспорта).

<br/ Сообщение пропускает фильтрацию спама по другим причинам. Например, отправитель и получатель, как представляется, в одной организации.Заблокировано SFV:SKSПеред оценкой с помощью фильтрации нежелательной почты сообщение было помечено как спам. Например, по правилу потока обработки почты. Обнаружено SFV:SPMСообщение помечено фильтром спама как спам. Не обнаружено SFV:NSPMСообщение было помечено как не спам с помощью фильтрации нежелательной почты. Выпущено SFV:SKQСообщение пропустило фильтрацию нежелательной почты, так как оно было освобождено из карантина. Разрешение клиента¹ SFV:SKAСообщение пропускает фильтрацию нежелательной почты из-за параметров в политике защиты от нежелательной почты. Например, отправитель был в списке разрешенных отправителей или в списке разрешенных доменов. Блок клиента 2 SFV:SKAСообщение было заблокировано фильтрацией нежелательной почты из-за параметров в политике защиты от нежелательной почты. Например, отправитель был в списке разрешенных отправителей или в списке разрешенных доменов. Разрешить пользователю¹ SFV:SFEВ сообщении пропущена фильтрация нежелательной почты, так как отправитель был в списке надежных отправителей пользователя. Пользовательский блок 2 SFV:BLKСообщение было заблокировано фильтрацией нежелательной почты, так как отправитель был в списке заблокированных отправителей пользователя. ZAP н/д Автоматическая очистка нулевого часа (ZAP) переместила доставленное сообщение в папку "Нежелательная Email" или в карантин. Вы настраиваете действие в политиках защиты от нежелательной почты. ¹ Проверьте политики защиты от нежелательной почты, так как допустимое сообщение, скорее всего, было бы заблокировано службой.

2 Проверьте политики защиты от нежелательной почты, так как эти сообщения должны быть помещены в карантин, а не доставлены.

Назначения сообщений. Исследуйте сообщения, которые были доставлены получателям (в папку "Входящие" или "Нежелательная Email"), даже если пользователи не выбрали URL-адрес полезных данных в сообщении. Вы также можете удалить сообщения, помещенные в карантин, из карантина. Дополнительные сведения см. в разделе Сообщения электронной почты, помещенные в карантин в EOP.

- Удалена папка

- Упал

- Внешний. Получатель находится в локальной организации электронной почты в гибридных средах.

- Не удалось выполнить

- Пересылаются

- Входящие

- Нежелательная почта

- Карантин

- Unknown

Переходы по URL-адресу. Эти значения описаны в следующем разделе.

Примечание.

На всех слоях, содержащих более 10 элементов, отображаются первые 10 элементов, а остальные объединяются в другие.

Переходы по URL-адресу

При доставке фишингового сообщения в папку "Входящие" или папку "Нежелательная Email" получателя всегда существует вероятность того, что пользователь выберет URL-адрес полезных данных. Не выбрать URL-адрес является небольшой мерой успеха, но необходимо определить, почему фишинговое сообщение было доставлено в почтовый ящик в первую очередь.

Если пользователь выбрал URL-адрес полезных данных в фишинговом сообщении, действия отображаются в области щелчков URL-адреса схемы в представлении сведений о кампании.

- Разрешено

- BlockPage: получатель выбрал URL-адрес полезных данных, но его доступ к вредоносному веб-сайту был заблокирован политикой безопасных ссылок в вашей организации.

- BlockPageOverride: получатель выбрал URL-адрес полезных данных в сообщении. Безопасные ссылки попытались остановить их, но ему было разрешено переопределить блок. Проверьте политики безопасных ссылок , чтобы узнать, почему пользователям разрешено переопределять вердикт безопасных ссылок и продолжать работу с вредоносным веб-сайтом.

- PendingDetonationPage: безопасные вложения в Microsoft Defender для Office 365 открывает и изучает URL-адрес полезных данных в виртуальной среде.

- PendingDetonationPageOverride: получателю было разрешено переопределить процесс детонации полезных данных и открыть URL-адрес, не дожидаясь результатов.

Вкладки

Совет

Информация, отображаемая на вкладках, управляется фильтром диапазона дат во всплывающем элементе сведений о кампании, как описано в разделе Сведения о кампании .

Вкладки во всплывающем меню сведений о кампании позволяют дополнительно изучить кампанию. Доступны следующие вкладки.

Щелчок URL-адреса. Если пользователи не выбрали URL-адрес полезных данных в сообщении, этот раздел будет пустым. Если пользователь смог выбрать URL-адрес, заполняются следующие значения:

- Пользователь*

- Tags

- URL-адрес*

- Время щелчка

- Щелкните вердикт

IP-адреса отправителей

- IP-адрес отправителя*

- Общее число

- Входящие

- Не в папке "Входящие"

- SPF передан: отправитель прошел проверку подлинности с помощью платформы политики отправителей (SPF). Отправитель, который не проходит проверку SPF, указывает на отправителя, не прошедший проверку подлинности, или сообщение подделает допустимого отправителя.

Отправители

- Отправитель. Это фактический адрес отправителя в команде SMTP MAIL FROM , которая не обязательно является адресом электронной почты From: , который пользователи видят в своих почтовых клиентах.

- Общее число

- Входящие

- Не в папке "Входящие"

- ПереданО DKIM. Отправитель прошел проверку подлинности с помощью службы "Идентификация ключей домена" (DKIM). Отправитель, который не проходит проверку DKIM, указывает, что отправитель не прошел проверку подлинности, или сообщение подделает допустимого отправителя.

- Передано DMARC. Отправитель прошел проверку подлинности с помощью проверки подлинности сообщений на основе домена, создания отчетов и соответствия (DMARC). Отправитель, который не проходит проверку DMARC, указывает, что отправитель не прошел проверку подлинности, или сообщение подделывает допустимого отправителя.

Вложения

- Filename

- SHA256

- Семейство вредоносных программ

- Общее число

URL-адреса

- URL*

- Общее количество

* При выборе этого значения поверх представления сведений о кампании открывается новый всплывающий элемент, содержащий дополнительные сведения об указанном элементе (пользователь, URL-адрес и т. д.). Чтобы вернуться к всплывающему элементу сведений о кампании, выберите Готово в новом всплывающем элементе.

На каждой вкладке выберите заголовок столбца для сортировки по столбцу. Чтобы удалить столбцы, выберите ![]() Настроить столбцы. По умолчанию выбираются все доступные столбцы на каждой вкладке.

Настроить столбцы. По умолчанию выбираются все доступные столбцы на каждой вкладке.

Дополнительные действия

Действия в нижней части всплывающего меню сведений о кампании позволяют исследовать и записывать сведения о кампании:

- Выберите Да или Нет в разделе Как вы думаете, эта кампания правильно сгруппировала эти сообщения?.

-

Изучение сообщений. Используйте возможности Обозреватель угрозы для дальнейшего изучения кампании, выбрав одно из следующих значений в раскрывающемся списке:

- Все сообщения: открывается новая вкладка "Угроза Обозреватель поиска", используя значение идентификатора кампании в качестве фильтра поиска.

- Входящие сообщения. Открывает новую вкладку "Угроза Обозреватель поиска", используя идентификатор кампании и расположение доставки: "Входящие" в качестве фильтра поиска.

- Внутренние сообщения. Откроется новая вкладка "Угроза Обозреватель поиска", используя в качестве фильтра поиска идентификатор кампании и направление: внутри организации.

- Скачать отчет об угрозах. Скачайте сведения о кампании в документ Word (по умолчанию с именем CampaignReport.docx). Скачивание содержит сведения за весь жизненный цикл кампании (а не только выбранный фильтр даты).