Справочник по общим операциям Microsoft Entra

В этом разделе руководства по операциям Microsoft Entra описаны проверка и действия, которые следует предпринять для оптимизации общих операций идентификатора Microsoft Entra.

Примечание.

Эти рекомендации актуальны на дату публикации, но со временем могут измениться. Организации должны постоянно оценивать свои операционные методы, так как продукты и услуги Майкрософт развиваются со временем.

Ключевые операционные процессы

Назначьте владельцев на ключевые задачи

Для управления идентификатором Записи Майкрософт требуется непрерывное выполнение ключевых операционных задач и процессов, которые не могут быть частью проекта развертывания. Эти задачи по-прежнему важны для оптимизации среды. Ключевые задачи и их рекомендуемые владельцы включают в себя следующее:

| Задача | Ответственный |

|---|---|

| Усовершенствования оценки безопасности удостоверений | Команда по информационной безопасности операций |

| Обслуживание серверов microsoft Entra Подключение | Операционная группа управления IAM |

| Регулярное выполнение и рассмотрение отчетов IdFix | Операционная группа управления IAM |

| Триage Microsoft Entra Подключение Оповещения о работоспособности для синхронизации и AD FS | Операционная группа управления IAM |

| Если не используется Microsoft Entra Подключение Health, клиент имеет эквивалентные процессы и средства для мониторинга пользовательской инфраструктуры. | Операционная группа управления IAM |

| Если не используется AD FS, у клиента есть эквивалентный процесс и средства для мониторинга пользовательской инфраструктуры. | Операционная группа управления IAM |

| Мониторинг гибридных журналов: соединители частной сети Microsoft Entra | Операционная группа управления IAM |

| Мониторинг гибридных журналов: агенты сквозной проверки подлинности | Операционная группа управления IAM |

| Мониторинг гибридных журналов: служба обратной записи паролей | Операционная группа управления IAM |

| Мониторинг гибридных журналов: локальный шлюз защиты паролей | Операционная группа управления IAM |

| Мониторинг гибридных журналов: расширение NPS многофакторной проверки подлинности Microsoft Entra (если применимо) | Операционная группа управления IAM |

Просматривая свой список, вы можете обнаружить, что вам нужно либо назначить владельца для задач, у которых отсутствует владелец, либо настроить владение для задач с владельцами, которые не соответствуют приведенным выше рекомендациям.

Рекомендуемые материалы для владельцев

Управление гибридными средами

Последние версии локальных компонентов

Наличие самых актуальных версий локальных компонентов предоставляет клиенту все последние обновления системы безопасности, улучшения производительности и функциональные возможности, которые помогут упростить среду. У большинства компонентов имеется параметр автоматического обновления, который автоматизирует процесс обновления.

Сюда входят следующие компоненты.

- Microsoft Entra Connect

- Соединители частной сети Microsoft Entra

- Агенты сквозной проверки подлинности Microsoft Entra

- Агенты работоспособности Microsoft Entra Подключение

Если компонент не установлен, необходимо определить процесс обновления этих компонентов и использовать функцию автоматического обновления, когда это возможно. Если обнаружены компоненты, которые устарели на 6 или более месяцев, следует обновить их как можно скорее.

Рекомендуем прочесть о гибридном управлении

- Microsoft Entra Подключение: автоматическое обновление

- Общие сведения о соединителях частной сети Microsoft Entra | Автоматическое обновление

Базовые показатели оповещений о работоспособности Microsoft Entra Подключение

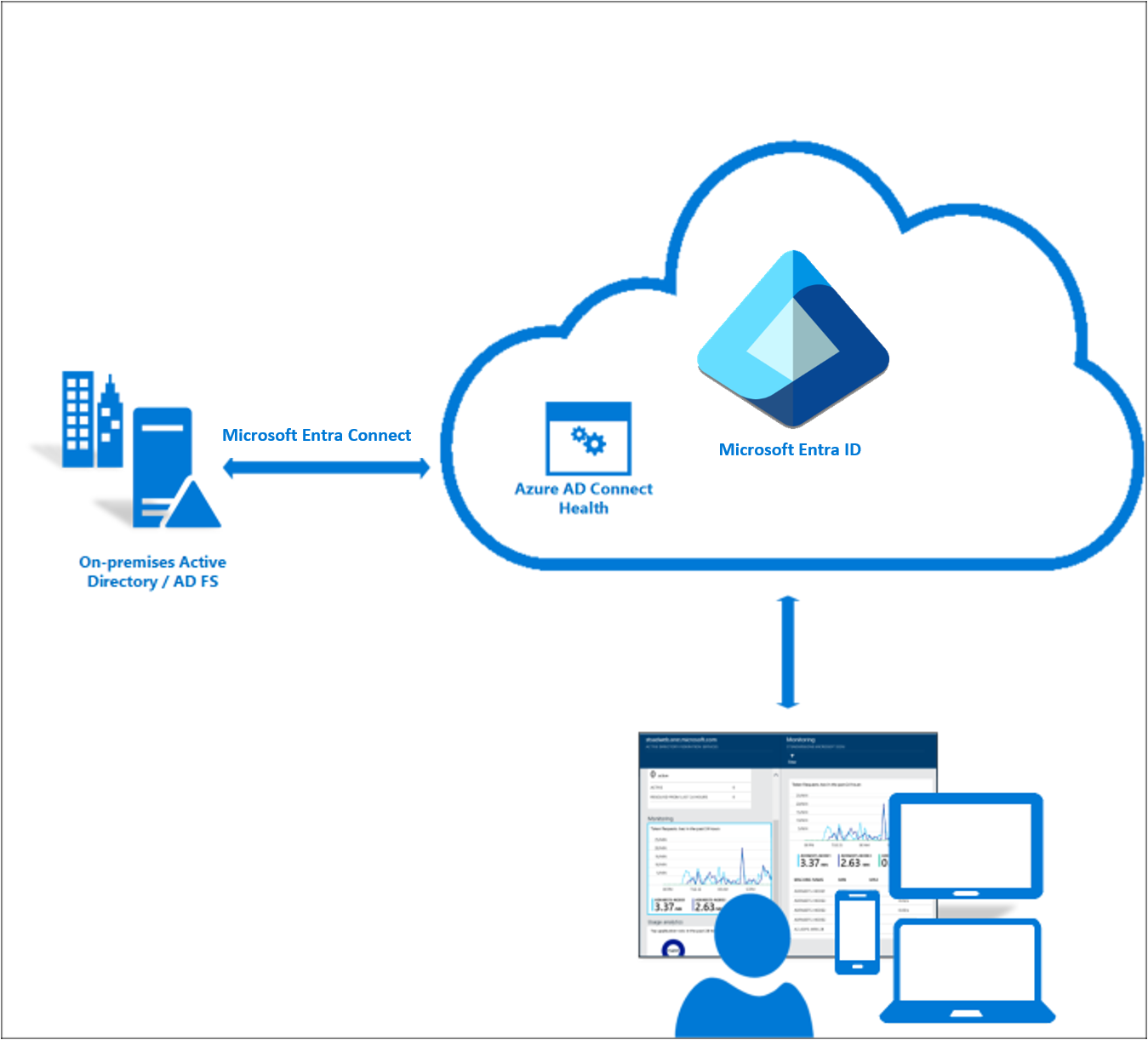

Организации должны развертывать Microsoft Entra Подключение Health для мониторинга и отчетности Microsoft Entra Подключение и AD FS. Microsoft Entra Подключение и AD FS являются критически важными компонентами, которые могут нарушить управление жизненным циклом и проверку подлинности и, следовательно, привести к сбоям. Microsoft Entra Подключение Health помогает отслеживать и получать аналитические сведения о локальной инфраструктуре удостоверений, обеспечивая надежность вашей среды.

При наблюдении за работоспособностью среды необходимо, прежде всего, немедленно обращать внимание на любые предупреждения высокого уровня серьезности, а затем уже реагировать на предупреждения меньшей серьезности.

Рекомендуемое чтение microsoft Entra Подключение Health

Журналы локальных агентов

Для реализации гибридных сценариев в некоторых службах управления идентификаторами и доступом требуются локальные агенты. Примерами являются сброс пароля, сквозная проверка подлинности (PTA), прокси приложения Microsoft Entra и расширение NPS многофакторной проверки подлинности Microsoft Entra. Важно, чтобы операционная команда на основе базовых показателей и отслеживала работоспособность этих компонентов путем архивации и анализа журналов агентов компонентов с помощью таких решений, как System Center Operations Manager или SIEM. В равной степени важно, чтобы команда infosec Operations или служба технической поддержки понимали, как устранять неполадки.

Рекомендуем прочесть о журналах локальных агентов

- Устранение неполадок прокси-сервера приложений

- Устранение неполадок при самостоятельном сбросе пароля

- Общие сведения о соединителях частной сети Microsoft Entra

- Подключение Microsoft Entra: устранение неполадок сквозной проверки подлинности

- Устранение неполадок с кодами ошибок для расширения NPS многофакторной проверки подлинности Microsoft Entra

Управление локальными агентами

Внедрение рекомендаций может упростить оптимизацию работы локальных агентов. Учитывайте приведенные ниже рекомендации.

- Для обеспечения простой балансировки нагрузки и высокой доступности рекомендуется обеспечить несколько соединителей частной сети Microsoft Entra для каждой группы соединителей, избегая отдельных точек сбоя при доступе к прокси-приложениям. Если в группе соединителей имеется только один соединитель, который обрабатывает приложения в рабочей среде, необходимо развернуть, как минимум, два соединителя для обеспечения избыточности.

- Создание и использование группы соединителей частной сети для отладки может быть полезно для сценариев устранения неполадок и при подключении новых локальных приложений. Также рекомендуется установить средства работы с сетью, такие как анализатор сообщений и Fiddler, на компьютерах с соединителями.

- Для обеспечения эффективной балансировки нагрузки и высокого уровня доступности рекомендуется использовать несколько агентов сквозной проверки подлинности, избегая единой точки отказа во время потока проверки подлинности. Не забудьте развернуть, как минимум, два агента сквозной проверки подлинности для обеспечения избыточности.

Рекомендованное чтение для управления локальными агентами

- Общие сведения о соединителях частной сети Microsoft Entra

- Сквозная проверка подлинности Microsoft Entra — краткое руководство

Управление в большом масштабе

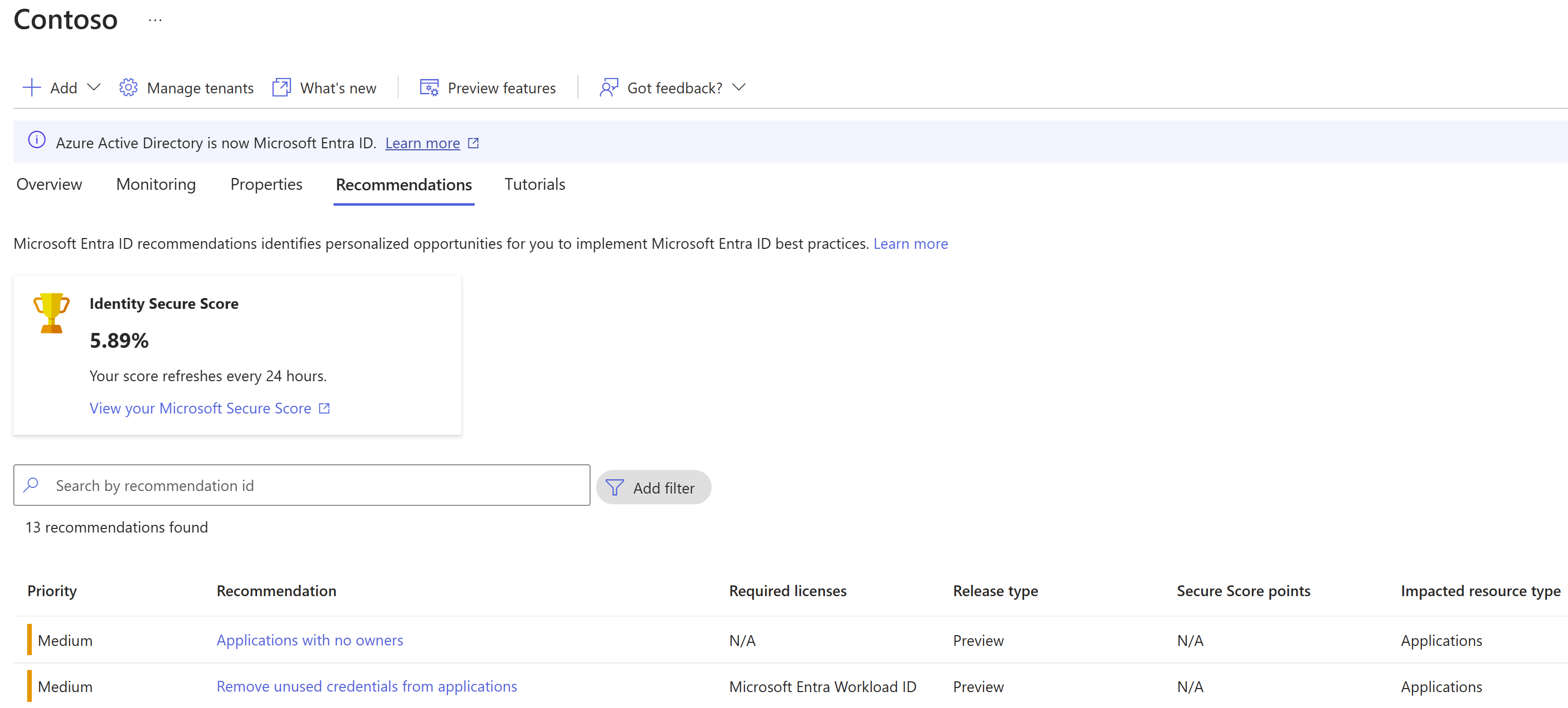

Оценка безопасности удостоверений

Оценка безопасности удостоверений представляет собой количественную меру состояния безопасности в организации. Это ключ к постоянному просмотру и устранению выводов, сообщаемых и стремиться к максимальной оценке. Оценка поможет вам:

- объективно определить уровень безопасности удостоверений;

- спланировать улучшения безопасности;

- оценить успешность внесенных улучшений.

Если в организации, на данный момент, нет программы для отслеживания изменений в оценке безопасной удостоверений, рекомендуется реализовать план и назначить владельцев для проведения мониторинга и интенсификации мер по улучшению. Организации должны предпринимать действия по улучшению, как можно быстрее, при оценках оказываемого влияния, превышающих 30.

Notifications

Корпорация Майкрософт отправляет администраторам сообщения электронной почты, чтобы уведомлять о различных изменениях в отношениях услуги, о необходимости обновлений конфигурации и об ошибках, требующих вмешательства администратора. Важно, чтобы клиенты устанавливали адреса электронной почты уведомлений, чтобы уведомления отправлялись соответствующим членам команды, которые могут подтвердить и действовать на всех уведомлениях. Мы рекомендуем добавить нескольких получателей в Центр сообщений и запросить отправку уведомлений (включая уведомления о работоспособности Microsoft Entra Подключение) в список рассылки или общий почтовый ящик. Если у вас есть только одна учетная запись глобального Администратор istrator с адресом электронной почты, обязательно настройте по крайней мере две учетные записи с поддержкой электронной почты.

Существует два адреса from, используемые идентификатором Microsoft Entra ID: o365mc@email2.microsoft.comкоторый отправляет уведомления Центра сообщений и azure-noreply@microsoft.comотправляет уведомления, связанные с:

- Проверки доступа Microsoft Entra

- Microsoft Entra Подключение Health

- Защита идентификации Microsoft Entra

- Microsoft Entra управление привилегированными пользователями

- Уведомления сертификатов с истекающим сроком действия корпоративных приложений

- Уведомления об подготовке к работе корпоративного приложения

Сведения о типе отправляемых уведомлений и их расположении см. в следующей таблице:

| Источник уведомления | Что будет отправлено | Где проверить |

|---|---|---|

| Контакт для связи по техническим вопросам | Ошибки синхронизации | Колонка свойств на портале Azure |

| Центр сообщений | Уведомления об инциденте и снижении производительности служб идентификации и серверных служб Microsoft 365 | Портал Office |

| Еженедельный дайджест защиты идентификации | Дайджест защиты идентификации | колонка Защита идентификации Microsoft Entra |

| Microsoft Entra Connect Health | Уведомления об оповещениях | портал Azure — колонка работоспособности Microsoft Entra Подключение |

| Уведомления от корпоративных приложений | Уведомления об истечении срока действия цифровых сертификатов и ошибках их подготовки | Колонка корпоративного приложения на портале Azure (для каждого приложения настроен собственный адрес электронной почты) |

Рекомендуем прочесть об уведомлениях

Рабочая контактная зона

Блокировка AD FS

Организации, которые настраивают приложения для проверки подлинности непосредственно в идентификаторе Microsoft Entra ID, пользуются смарт-блокировкой Microsoft Entra. Если используется AD FS в Windows Server 2012 R2, реализуйте защиту блокировки экстрасетей в AD FS. Если же AD FS используется в Windows Server 2016 или более поздней версии, реализуйте смарт-блокировку экстрасетей. Как минимум, рекомендуется включить блокировку экстрасетей, чтобы она снижала угрозу атак методом подбора в локальной Active Directory. Тем не менее, при использовании AD FS в Windows 2016 или более поздней версии следует также включить интеллектуальную блокировку экстрасети, которая поможет ослабить действенность атак в виде распыления пароля.

Если AD FS используется только для федерации Microsoft Entra, существуют некоторые конечные точки, которые можно отключить, чтобы свести к минимуму область поверхности атаки. Например, если AD FS используется только для идентификатора Microsoft Entra, следует отключить конечные точки WS-Trust, отличные от конечных точек, включенных для имени пользователя и windowstransport.

Доступ к компьютерам с локальными компонентами удостоверений

Организации должны блокировать доступ к компьютерам с локальными гибридными компонентами таким же образом, как и локальный домен. Например, оператор резервного копирования или администратор Hyper-V не сможет войти в систему на сервере Microsoft Entra Подключение server, чтобы изменить правила.

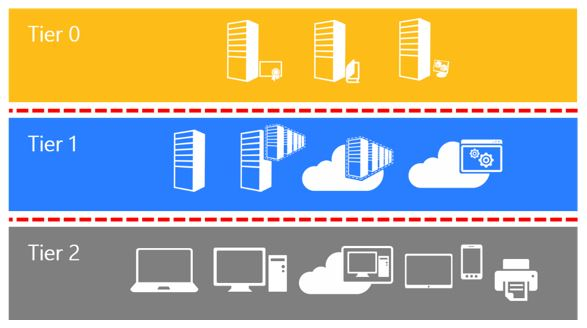

Эта многоуровневая модель Active Directory предназначена для защиты систем идентификации за счет использования нескольких буферных зон между зоной полного контроля над средой (уровень 0) и ресурсами рабочих станций, для которых зачастую характерен высокий риск компрометации со стороны злоумышленников.

Эта модель уровней состоит из трех уровней и предусматривает только учетные записи администраторов, а не стандартные учетные записи пользователей.

- Уровень 0 — прямое управление удостоверениями предприятия в среде. К уровню 0 принадлежат учетные записи, группы и другие ресурсы с прямым или непрямым административным контролем над лесами, доменами или контроллерами доменов Active Directory, а также над их ресурсами. Конфиденциальность безопасности всех активов уровня 0 эквивалентна, так как они все эффективно контролируют друг друга.

- Уровень 1 —контроль над серверами и приложениями предприятия. К ресурсам уровня 1 принадлежат серверные операционные системы, облачные службы и корпоративные приложения. Учетные записи администраторов уровня 1 предоставляют права административного управления значительной частью бизнеса, в основе которого лежат эти ресурсы. Распространенный пример такой роли — администратор сервера. Он занимается обслуживанием операционных систем этих ресурсов и может повлиять на все службы предприятия.

- Уровень 2 — управление рабочими станциями и устройствами пользователей. Учетные записи администраторов уровня 2 предоставляют права административного управления значительной частью бизнеса, а именно над рабочими станциями и устройствами, лежащими в его основе. К их примерам можно отнести администраторов службы технической поддержки или компьютеров, так как они могут повлиять на целостность данных практически любого пользователя.

Блокировка доступа к локальным компонентам удостоверений, таким как Microsoft Entra Подключение, AD FS и службы SQL так же, как и для контроллеров домена.

Итоги

Существует 7 аспектов безопасной инфраструктуры идентификации. Этот список поможет вам найти действия, которые необходимо предпринять для оптимизации операций для идентификатора Microsoft Entra.

- Назначьте владельцев на ключевые задачи.

- Автоматизируйте процесс обновления для локальных гибридных компонентов.

- Развертывание Microsoft Entra Подключение Health для мониторинга и отчетности Microsoft Entra Подключение и AD FS.

- Отслеживайте работоспособность локальных гибридных компонентов путем архивации и анализа журналов агента компонентов с помощью System Center Operations Manager или решения SIEM.

- Применяйте улучшения безопасности, измеряя уровень безопасности с учетом идентификации.

- Блокировка AD FS.

- Блокировка доступа к компьютерам с помощью локальных компонентов удостоверений.

Следующие шаги

Сведения о реализации любых возможностей, которые вы не развернули, см. в планах развертывания Microsoft Entra.