Время существования адаптивного сеанса условного доступа

В сложных развертываниях организациям может потребоваться ограничить сеансы проверка подлинности. Данные сценарии могут включать:

- Доступ к ресурсам с неуправляемого или общего устройства.

- Доступ к конфиденциальным данным из внешней сети.

- Пользователи с высоким уровнем воздействия.

- Критически важные бизнес-приложения.

Условный доступ предоставляет адаптивные элементы управления временем существования сеанса, позволяющие создавать политики, предназначенные для конкретных вариантов использования в организации, не затрагивая всех пользователей.

Прежде чем углубляться в подробные сведения о настройке политики, давайте рассмотрим конфигурацию по умолчанию.

Частота входа пользователя

Периодичность входа определяет период времени, по истечении которого пользователю будет предложено войти снова при попытке доступа к ресурсу.

Конфигурация идентификатора Microsoft Entra id по умолчанию для частоты входа пользователя — это скользякое окно 90 дней. Запрос на ввод учетных данных часто кажется разумным, но он может иметь свои недостатки: пользователи, которые привыкли вводить учетные данные без необходимости, могут случайно передать их во вредоносный запрос учетных данных.

Тот факт, что пользователь не получает запрос на вход, может вызвать беспокойство. В действительности же любое нарушение ИТ-политик приведет к отмене сеанса. К таким примерам (помимо прочего) относятся изменение пароля, несоответствующее устройство или отключение учетной записи. Вы также можете явно отозвать сеансы пользователей с помощью Microsoft Graph PowerShell. Конфигурация идентификатора Microsoft Entra по умолчанию сводится к "не спрашивайте пользователей предоставить свои учетные данные, если безопасность сеансов не изменилась".

Параметр частоты входа работает с приложениями, реализующими протоколы OAuth2 или OIDC в соответствии со стандартами. Большинство собственных приложений Майкрософт для Windows, Mac и мобильных устройств, включая указанные ниже веб-приложения, поддерживают этот параметр.

- Word, Excel, PowerPoint, Outlook

- OneNote Online

- Office.com

- Портал администрирования Microsoft 365

- Exchange Online

- SharePoint и OneDrive

- Веб-клиент команд

- Dynamics CRM Online

- Портал Azure

Частота входа (SIF) работает со сторонними приложениями и приложениями SAML, реализующими протоколы OAuth2 или OIDC, если они не удаляют собственные файлы cookie и перенаправляются обратно в Идентификатор Microsoft Entra для проверки подлинности на регулярной основе.

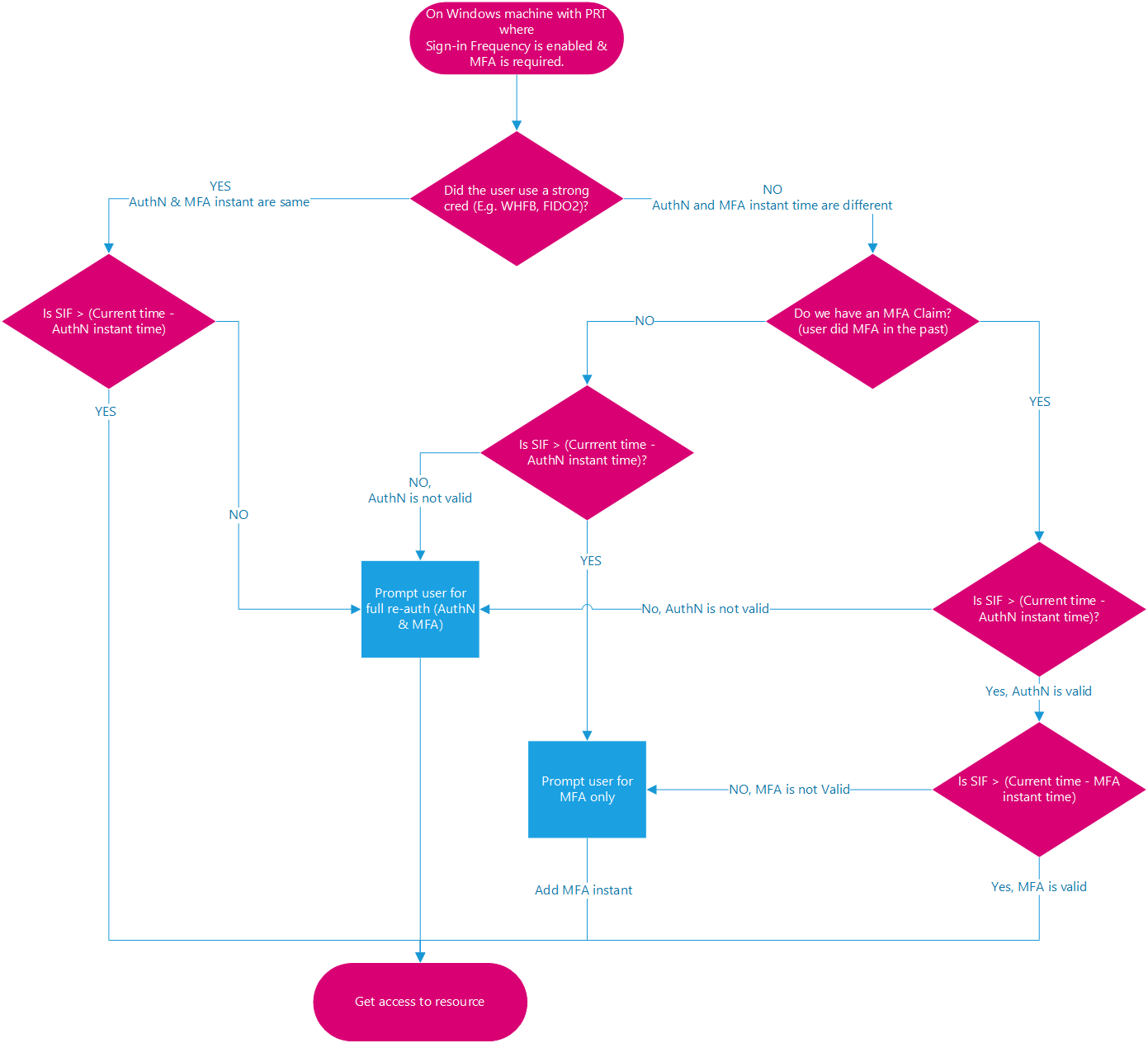

Частота входа пользователя и многофакторная проверка подлинности

Частота входа ранее применялась только к первой проверке подлинности на устройствах, присоединенных к Microsoft Entra, гибридных присоединений Microsoft Entra и зарегистрированных Microsoft Entra. Для наших клиентов не было простого способа повторного применения многофакторной проверки подлинности на этих устройствах. На основе отзывов клиентов частота входа также применяется для MFA.

Частота входа пользователя и удостоверения устройств

На присоединенных устройствах Microsoft Entra и гибридных устройствах Microsoft Entra, разблокировке устройства или входе в систему автоматически обновляет основной маркер обновления (PRT) каждые 4 часа. Метка времени последнего обновления, записанная для PRT, по сравнению с текущей меткой времени, должна находиться в течение времени, выделенного в политике SIF, чтобы PRT соответствовал SIF и предоставлял доступ к PRT с существующим утверждением MFA. На зарегистрированных устройствах Microsoft Entra разблокировка и вход не удовлетворяет политике SIF, так как пользователь не обращается к зарегистрированным устройству Microsoft Entra через учетную запись Microsoft Entra. Однако подключаемый модуль WAM Microsoft Entra может обновить PRT во время проверки подлинности собственного приложения с помощью WAM.

Примечание.

Метка времени, записанная из входа пользователя, не обязательно совпадает с последней записанной меткой времени обновления PRT из-за 4-часового цикла обновления. Дело в том, что это то же самое, когда срок действия PRT истек, и пользователь обновляет его в течение 4 часов. В следующих примерах предполагается, что политика SIF имеет значение 1 час, а PRT обновляется в 00:00.

Пример 1. При продолжении работы с тем же документом в SPO в течение часа

- В 00:00 пользователь входит на устройство, присоединенное к Windows 11 Microsoft Entra, и начинает работу с документом, хранящимся в SharePoint Online.

- Пользователь продолжит работать над тем же документом на устройстве в течение часа.

- В 01:00 пользователю будет предложено войти еще раз. Этот запрос основан на требованиях частоты входа в политике условного доступа, настроенной их администратором.

Пример 2. При приостановке работы с фоновой задачей, выполняемой в браузере, а затем снова взаимодействовать после истечения времени политики SIF

- В 00:00 пользователь входит на устройство, присоединенное к Windows 11 Microsoft Entra, и начинает отправлять документ в SharePoint Online.

- В 00:10 пользователь встает и заблокирует свое устройство. Фоновая отправка продолжается в SharePoint Online.

- В 02:45 пользователь возвращается из перерыва и разблокирует устройство. Фоновая отправка показывает завершение.

- В 02:45 пользователю будет предложено войти при повторном взаимодействии. Этот запрос основан на требованиях частоты входа в политике условного доступа, настроенной администратором с момента последнего входа в 00:00.

Если клиентское приложение (в разделе сведений о действии) является браузером, мы отложим частоту применения событий и политик в фоновых службах до следующего взаимодействия пользователя. На конфиденциальных клиентах применение частоты входа в неинтерактивные входы откладываются до следующего интерактивного входа.

Пример 3. При четырехчасовом цикле обновления основного маркера обновления от разблокировки

Сценарий 1. Пользователь возвращается в цикле

- В 00:00 пользователь входит в устройство, присоединенное к Windows 11 Microsoft Entra, и начинает работу с документом, хранящимся в SharePoint Online.

- В 00:30 пользователь делает перерыв, блокируя устройство.

- В 00:45 пользователь возвращается после перерыва и разблокирует устройство.

- В 01:00 пользователю будет предложено войти еще раз. Этот запрос основан на требованиях частоты входа в политике условного доступа, настроенной администратором, через 1 час после первоначального входа.

Сценарий 2. Пользователь возвращает внешний цикл

- В 00:00 пользователь входит в устройство, присоединенное к Windows 11 Microsoft Entra, и начинает работу с документом, хранящимся в SharePoint Online.

- В 00:30 пользователь делает перерыв, блокируя устройство.

- В 04:45 пользователь возвращается из перерыва и разблокирует устройство.

- В 05:45 пользователю будет предложено снова войти. Этот запрос основан на требованиях частоты входа в политике условного доступа, настроенной их администратором. Теперь через 1 час после обновления PRT в 04:45 и более 4 часов после первоначального входа в 00:00.

Постоянное требование повторной проверки подлинности

Существуют сценарии, когда клиентам может потребоваться новая проверка подлинности, каждый раз, когда пользователь выполняет определенные действия, такие как:

- Доступ к конфиденциальным приложениям.

- Защита ресурсов за поставщиками VPN или сети как услуга (NaaS).

- Защита прав привилегированных ролей в PIM.

- Защита входа пользователей на виртуальные рабочие столы Azure.

- Защита рискованных пользователей и рискованных входов, определенных Защита идентификации Microsoft Entra.

- Защита конфиденциальных действий пользователей, таких как регистрация Microsoft Intune.

Частота входа, заданная для каждого раза , лучше всего работает, если ресурс имеет логику, когда клиент должен получить новый токен. Эти ресурсы перенаправляют пользователя обратно в Microsoft Entra только после истечения срока действия сеанса.

Администратор istrator должны ограничить количество приложений, которые они применяют политику, требующую повторной проверки подлинности пользователей каждый раз. Мы учитываем пять минут, когда каждый раз выбирается в политике, чтобы не запрашивать пользователей чаще, чем каждые пять минут. Активация повторной проверки подлинности слишком часто может увеличить трение по безопасности до точки, что это приводит к тому, что пользователи испытывают усталость MFA и открывают дверь для фишинговых попыток. Веб-приложения обычно предоставляют менее разрушительный интерфейс, чем их коллеги на рабочем столе, если требуется повторная авторизация каждый раз.

- Для приложений в стеке Microsoft 365 рекомендуется использовать частоту входа пользователей на основе времени для лучшего взаимодействия с пользователем.

- Для портал Azure и Центра администрирования Microsoft Entra рекомендуется использовать частотувхода пользователей с поддержкой времени или требовать повторную проверку подлинности при активации PIM с помощью контекста проверки подлинности для лучшего взаимодействия с пользователем.

Общедоступные поддерживаемые сценарии:

- Требовать повторную проверку подлинности пользователя во время регистрации устройства Intune независимо от текущего состояния многофакторной проверки подлинности.

- Требовать повторную проверку подлинности для рискованных пользователей с предоставлением контроля над требованием об изменении пароля.

- Требовать повторную проверку подлинности для рискованных входов с предоставлением контроля над требованием многофакторной проверки подлинности.

Возможности общедоступной предварительной версии февраля 2024 г. позволяют администраторам требовать проверку подлинности с помощью:

Когда администраторы выбирают каждый раз, он требует полной повторной проверки подлинности при оценке сеанса.

Сохранение сеансов просмотра

Постоянный сеанс браузера позволяет пользователям оставаться в системе после закрытия и повторного открытия окна браузера.

Идентификатор Microsoft Entra по умолчанию для сохраняемости сеанса браузера позволяет пользователям на личных устройствах выбрать, следует ли сохранять сеанс, показывая "Оставаться вошедшего в систему?" Происходит после успешной проверки подлинности. Если сохраняемость браузера настроена в AD FS с помощью инструкций, приведенных в статье параметров единого входа AD FS, мы соблюдаем такую политику и сохраняем сеанс Microsoft Entra. Вы также можете настроить отображение запроса "Не выходить из системы?"для пользователей в клиенте. подсказка путем изменения необходимого параметра в области фирменной символики.

В постоянных браузерах файлы cookie сохраняются на устройстве пользователя даже после закрытия браузера. Эти файлы cookie могут иметь доступ к артефактам Microsoft Entra, и эти артефакты можно использовать до истечения срока действия маркера независимо от политик условного доступа, размещенных в среде ресурсов. Таким образом, кэширование маркеров может быть прямым нарушением требуемых политик безопасности для проверки подлинности. Хотя может показаться удобным хранить маркеры за пределами текущего сеанса, это может создать уязвимость безопасности, разрешая несанкционированный доступ к артефактам Microsoft Entra.

Настройка элементов управления сеанса проверки подлинности

Условный доступ — это возможность Microsoft Entra ID P1 или P2 и требует лицензии premium. Если вы хотите узнать больше об условном доступе, см. раздел "Что такое условный доступ в идентификаторе Записи Майкрософт"?

Предупреждение

Если сейчас вы используете функцию настраиваемого времени существования для маркеров в общедоступной предварительной версии, то обратите внимание, что мы не поддерживаем создание двух разных политик для одного сочетания пользователя и приложения: один объект — с этой функцией, а другой — с функцией настраиваемого времени существования для маркеров. Корпорация Майкрософт прекратила использовать функцию настраиваемого времени существования для маркеров обновления и сеанса 30 января 2021 г. и заменила ее функцией управления сеансом проверки подлинности с условным доступом.

Перед включением частоты входа убедитесь, что в клиенте отключены другие параметры повторной проверки подлинности. Если параметр "запоминания MFA на доверенных устройствах" включен, обязательно отключите его перед использованием частоты входа, так как использование вместе этих двух параметров может привести к отправке непредвиденных запросов пользователям. Дополнительные сведения о запросах повторной проверки подлинности и времени существования сеанса см. в статье " Оптимизация запросов повторной проверки подлинности" и понимание времени существования сеанса для многофакторной проверки подлинности Microsoft Entra.

Следующие шаги

- Настройка времени существования сеанса в политиках условного доступа

- Если вы готовы приступить к настройке политик условного доступа для вашей среды, см. статью Планирование развертывания условного доступа.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по